第一章:网络空间安全概论

1.1 绪论

①课程定位:入门课程

②课程重点:勾勒网络空间安全的框架

③有关“网络空间”:

- 2001年美国提出

- 第五大主权空间(沈昌祥院士)

- 所有由可对外交换信息的电磁设备作为载体,通过与人互动而形成的虚拟空间(方滨兴院士)

1.2网络空间安全威胁

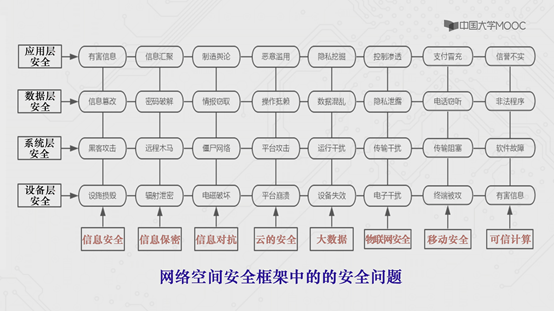

①网络空间安全框架

- 设备层安全 --> 物理、环境、设备安全

- 系统层安全 --> 网络、软件安全

- 数据层安全 --> 数据、身份、隐私安全

- 应用层安全 --> 内容、应用安全

②设备层威胁:物理、环境、设备

例如:生物黑客皮下植入RFID芯片、硬件木马(恶意电路)

③系统层威胁:网络、计算机、软件、操作系统、数据库

例如:SQL注入、恶意代码(木马、病毒)

④数据层威胁:数据安全、身份安全、隐私保护

例如:伪装免费公共WiFi、蓝牙协议漏洞

⑤应用层威胁:内容、支付、控制、物联网安全

例如:虚假短信、钓鱼网站

1.3网络空间安全

①安全问题

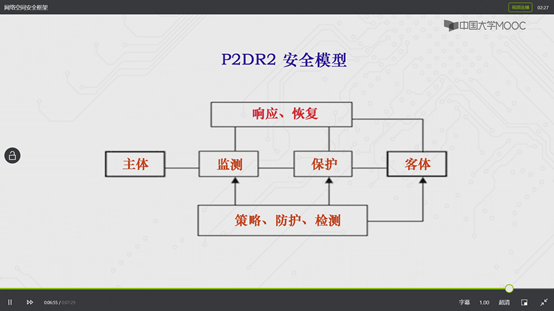

②安全模型:

- 基于闭环控制的动态信息安全理论

- 动态风险模型:PDR、P2DR

- 动态安全模型:P2DR2

③P2DR2安全模型(闭环控制、主动防御)

第四章.网络安全技术

4.1防火墙概述

①何为防火墙(Firewall --> FW):

本意为建筑设计专用术语,用于防止火灾蔓延至相邻区域

②计算机网络中的防火墙:

一套依据事先制定好的安全规则,对相应的网络数据流进行监视和控制的网络安全防御系统,其硬件外形为多网络接口的机架服务器,在网络拓扑图中用红墙图标表示

③分类(根据应用场景不同):

- 主机防火墙

- 网络防火墙

④网络防火墙示意

⑤防火墙本质:

安装并运行在一台或多台主机上的特殊软件,专门用于网络数据流的检查和控制

⑥防火墙作用:

- 安全域划分和策略部署

- 访问控制

- 防止内部信息外泄

- 审计功能

- 部署网络地址转换

4.2防火墙关键技术

①数据包过滤技术:

检查网络中每个通过的数据包(检查数据包基本信息:IP地址、数据包协议类型、端口号、进出的网络接口)根据访问控制列表的通行规则,决定对一个数据包的放行、丢弃

-

优点:

- 对用户透明

- 可以通过路由器实现

- 处理速度快

-

缺点:

- 规则表的制定复杂

- 核查简单

- 以单个数据包为处理单位

②应用层代理技术:

应用代理服务器防火墙作用在应用层,用来提供应用层服务的控制,在内部网络向外部网络申请服务时起到中间转接作用

-

优点:

- 不允许外部主机直接访问内部主机,将内外网完全隔离,比较安全

- 提供多种用户认证方案

- 可以分析数据包内部的应用命令

- 可以提供详细的审计记录

-

缺点:

- 对于每一种应用服务必须为其设计一个代理软件模块来进行安全控制

- 存在延迟问题

③状态检测技术:

将属于同一个连接的所有包作为一个整体的数据流来看待,建立连接状态表,且对连接表进行维护,状态检测技术防火墙工作于网络层、传输层、应用层,跟踪通过防火墙的网络连接和数据包,用一组状态检测标准来决定是否允许通信

-

优点:

- 处理速度快,灵活性高

- 具备理解应用程序状态的能力和高度安全性

- 减小了伪造数据包通过防火墙的可能性

-

缺点:

- 导致网络迟滞

- 技术实现复杂

④网络地址转换技术:

- 转换方式:

- 多对一映射

- 一对一映射

- 多对多映射

- 优点:

- 对外隐藏内部网络主机地址

- 实现了网络负载均衡

- 缓解了互联网IP地址不足问题

⑤个人防火墙:

安装在本地计算机上的系统安全软件,监视传入传出网卡的所有网络通信,使用状态检测技术

-

优点:

- 增加保护级别

- 无需额外的硬件资源

-

缺点:

- 受攻击后可能失效

- 失效后主机完全暴露

4.3入侵检测技术

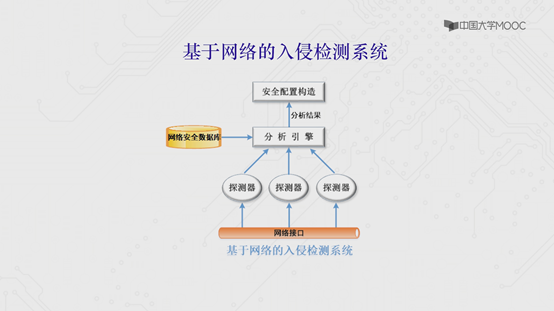

①作用和优势

- 快速检测入侵行为

- 形成威慑

- 收集入侵信息,增强入侵防护系统的防护能力

②通用模型

③分类(根据信息和数据采集来源):

- 基于网络的入侵检测系统

- 基于主机的入侵检测系统

- 分布式入侵检测系统

④入侵检测方法分类:

- 特征检测 —— 检测已知攻击

- 异常检测 —— 检测未知攻击

4.4虚拟专用网技术

- 内部专用网

- A类地址:10.0.0.0/8 24位地址块

- B类地址:172.16.0.0/16 20位地址块

- C类地址:192.168.0.0/16 16位地址块

- 虚拟专用网:利用公共的互联网作为本机构各专用网之间的通信载体

- 专用网:在机构内部使用

- 虚拟:并没有真正使用通信专线,但跟真正的专用网效果一样

- 远程VPN接入技术:外地员工与公司内部通信

posted on

posted on

浙公网安备 33010602011771号

浙公网安备 33010602011771号