【安全/渗透测试】00截断、附件上传、DVWA(靶机)、中级

一、需要准备的工具或环境:浏览器、DVWA靶机(PHP 版本<5.3.4)、上传的文件(medium3.php .jpg)、JDK、Burp Suite

说明:JDK的作用是运行Burp Suite

二、操作步骤:

1、打开Burp Suite工具,开启拦截(抓包)

2、在靶机(DVWA)上传准备好的文件

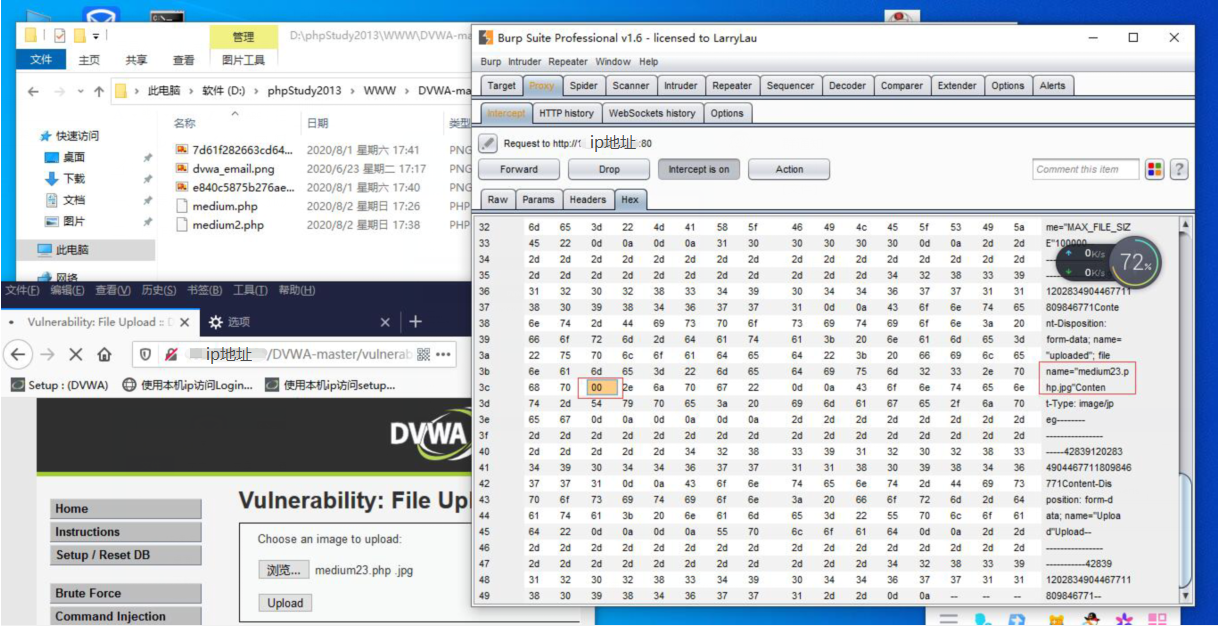

3、在Burp Suite工具上修改16进制编码(将文件名空格处对应的编码修改为00),修改编码后结果如下图:

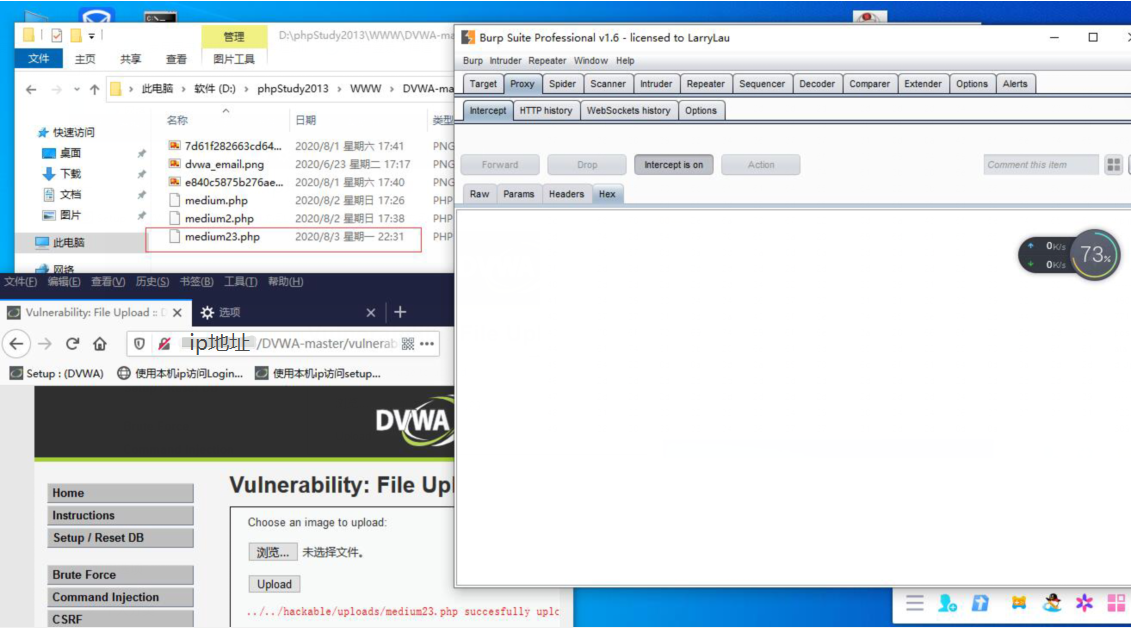

4、在Burp Suite工具上点击forward(放包),放包后结果如下图:

三、总结:0x00是十六进制表示方法,是ascii码为0的字符,系统后台函数在读取文件名(medium3.php .jpeg)时会把这个字符(00)当做结束符,于是系统最终读取的文件名是medium3.php。

本文来自博客园,作者:新时代,新篇章,转载请注明原文链接:https://www.cnblogs.com/zkzhan/p/13616957.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号