蓝队的一些面试问题

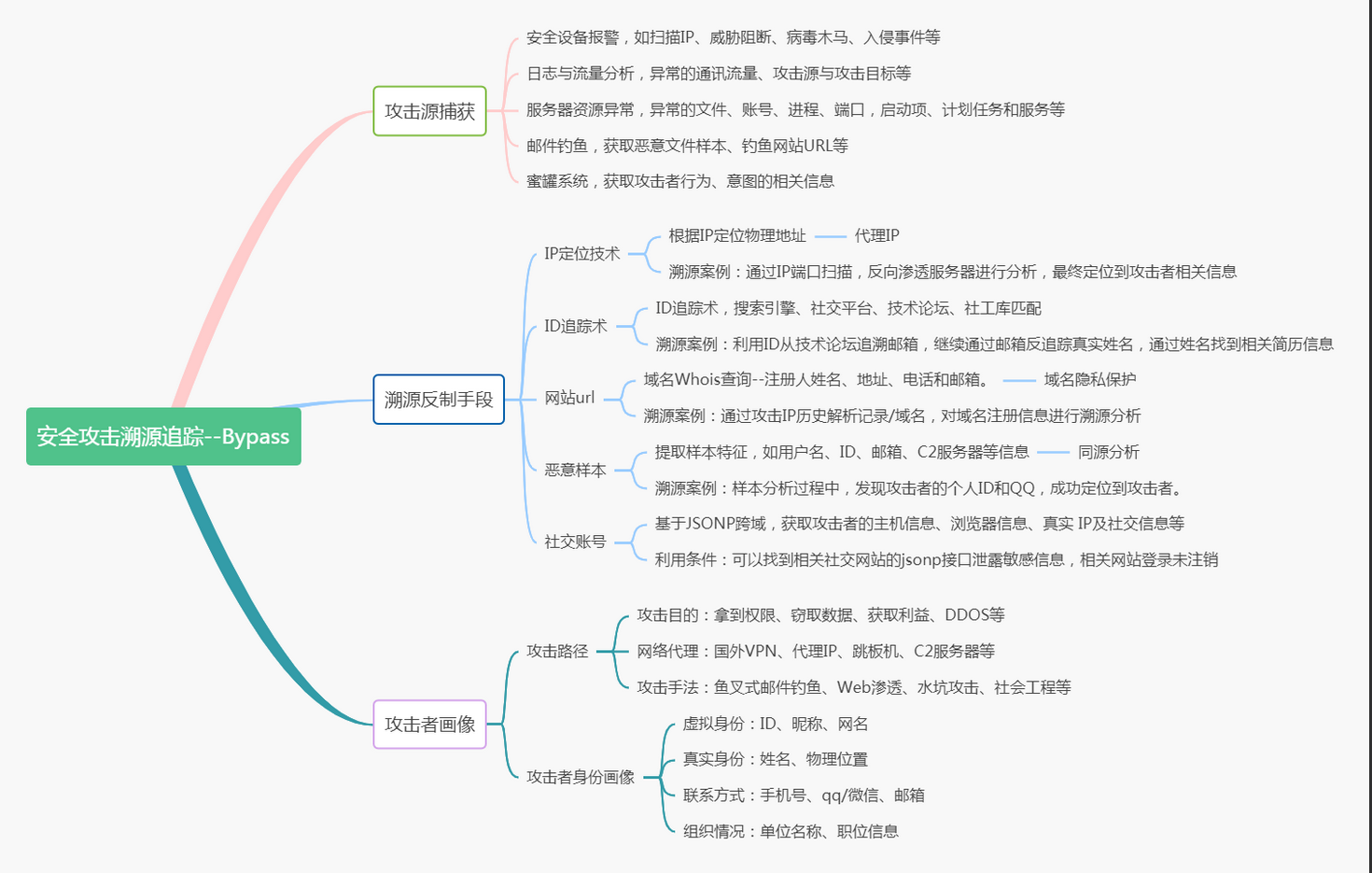

hw蓝队溯源反制

在hw期间作为蓝队,若通过溯源得分,必须得获得完整的攻击者信息,手机信息如下:

姓名/ID:

攻击IP:

地理位置:

QQ:

IP地址所属公司:

IP地址关联域名:

邮箱:

手机号:

微信/微博/src/id证明:

人物照片:跳板机(可选):

关联攻击事件:

定位IP:通过ip反查域名,查询域名注册信息,域名注册人及右键信息等

通过ID:通过定位ID定位攻击者使用同类ID注册过的微博或者博客,论坛买手机号,邮箱,qq等信息

反制vps:反制攻击者vps,获取攻击者vps中的敏感信息,反钓鱼,恶意程序分析等

手机号定位:通过对手机号码定位,一是通过添加某信好友查看头像、昵称、城市等;二是通过添加某宝,可以查看其部分实名信息、头像、城市、动态等;三是可以假装送外卖、送快递的,询问是不是某人,某地址等,进一步核实信息。

邮箱定位:通过对邮箱定位,一是通过添加某宝,查看其部分实名信息、头像、城市、动态等(可以未通过邮箱主持);二是发送钓鱼邮件,控制邮箱或者掌握IP地址。

ip定位技术及网站工具

通过安全设备或其他技术手段抓取攻击者的IP,对IP进行定位,查询此IP为IDC的IP、CDN的IP还是普通运营商的出口IP,通过IP反查可能会查询到攻击者使用的web域名、注册人、邮箱等信息。一般常用的IP查询工具及开源情报、开放端口分析查询工具如下:

- 高精度IP定位:https://www.opengps.cn/Data/IP/LocHighAcc.aspx

- rtbasia(IP查询):https://ip.rtbasia.com/

- ipplus360(IP查询):http://www.ipplus360.com/ip/

- IP信息查询:https://www.ipip.net/ip.html/

- IP地址查询在线工具:https://tool.lu/ip/

威胁情报网站工具

发现进攻者ip后的溯源流程

- 首先通过ipip.net网站或者其他接口,查询此ip为IDC的IP,CDN的IP还是真实IP。

- 如果是真实IP,反查到域名就可以去站长之家或者whois.domain.com等网站去查询域名的注册信息。

- 如果不是真实ip,就需要像红队进攻思路一样先寻找到真实ip,可以采取反钓,邮件等方法,

- 假如是普通运营商的出口IP只能使用一些高精度IP定位工具粗略估计攻击者的地址,如果需要具体定位到人,则需要更多的信息。

ID追踪技术

通过IP定位攻击者之后,可以通过指纹库,社工库等一些库抓取到攻击者的微博账号,qq账号,微信账号等信息。

- 进行qq等同名方式搜索,在各个地方进行匹配。

- 如果id是邮箱,则可以通过社工库匹配密码,注册信息等。

- 如果id是手机号,可以通过手机号搜索相关信息,以及手机号使用者的姓名等。

Eg:通过id技术定位到某个攻击者qq号等信息时,通过专业的社工库可以进一步追踪攻击者使用的qq号注册的其他网络id获取更多的信息。

攻击程序(webshell)分析在线工具

攻击者会在进攻过程中上传shell或者是程序,可以通过对攻击者上传的程序软件等进行分析,结合ip等位,id追踪等进行分析溯源,常用网站有一下:

Ø 微步在线云沙箱:https://s.threatbook.cn/

Ø Virustotal:https://www.virustotal.com/gui/home/upload

Ø 火眼(https://fireeye.ijinshan.com)

Ø Anubis(http://anubis.iseclab.org)

Ø joe(http://www.joesecurity.org)

IDS与IPS

IDS入侵检测系统是一个旁路监听设备,不需要跨接到任何链路上,没有流量也可以工作。 IDS应挂接在所有所关注的流量必须流经链路。"所关注流量指的是高危网络区域的访问流量和需要进行统计坚挺的网络报文"。IDS放置的位置在:尽可能靠近攻击源,尽可能靠近受保护资源。

部署位置有:

- 服务器区域的交换机上。

- internet接入路由之后的第一台交换机上。

- 重点保护网端的局域网交换机上。

IPS入侵防御(串行部署)

IPS可以根据预先设定的安全策略,对流经每个报文进行深度检测(包括协议分析跟踪,特征匹配,流量同合计分析,时间关联分析等),如果一旦发现隐藏的网络攻击,可以根据攻击的威胁级别立即采取措施(措施包括报警警告,丢弃报文,切断应用对话,切断TCP连接)

部署位置有(办公网):

- 办公网与外网的连接部位(入口/出口)

- 重要服务器集群前端

- 办公网内部接入层

- 其他区域根据实际情况和重要程度部署。

IPS与IDS的区别

IPS是主动的,通过直接嵌入网络流量中,利用网络端口接收外部流量,经过检查确认器中不包含一场活动或者可疑活动内容,再通过另一个端口转发给内部系统。

IDS是被动的,通过监视网络系统资源,寻找违反安全策略的行为或者攻击。

蜜罐的捕获

蜜罐可以捕获到一下信息()

- 攻击源IP (物理位置)

- 设备指纹信息:(某某操作希洪,xx浏览器进行的攻击)

- 攻击次数,攻击时常

- 攻击链条:(时间--攻击了哪--攻击源)

设置蜜罐(email,tomcat,hseepaper蜜罐)可以捕获到攻击者的真实ip和端口,以及攻击者进行了什么样子的攻击行为,是否挂代理,是进行的探测还是攻击。

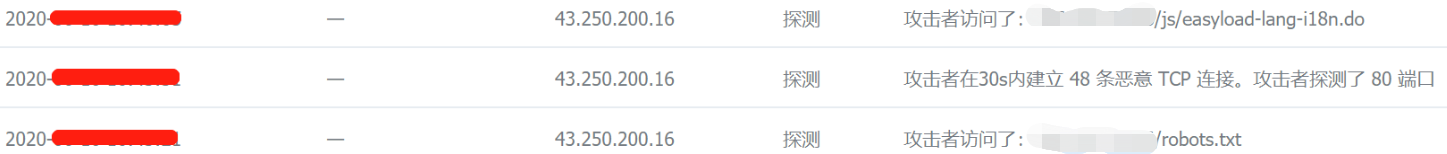

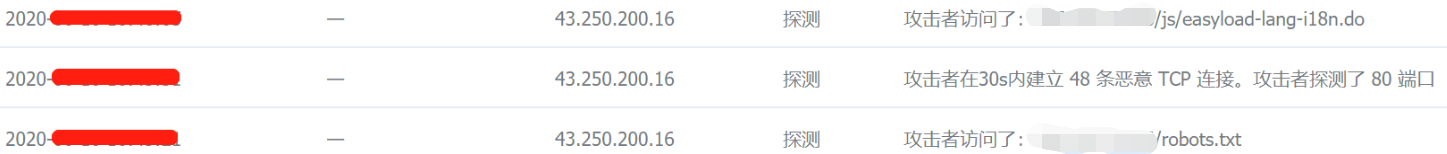

email蜜罐

据悉,首先进行信息探测踩点对email蜜罐,攻击源的IP为43.250.200.16【湖南省 联通】,去尝试访问80端口建立tcp的连接。

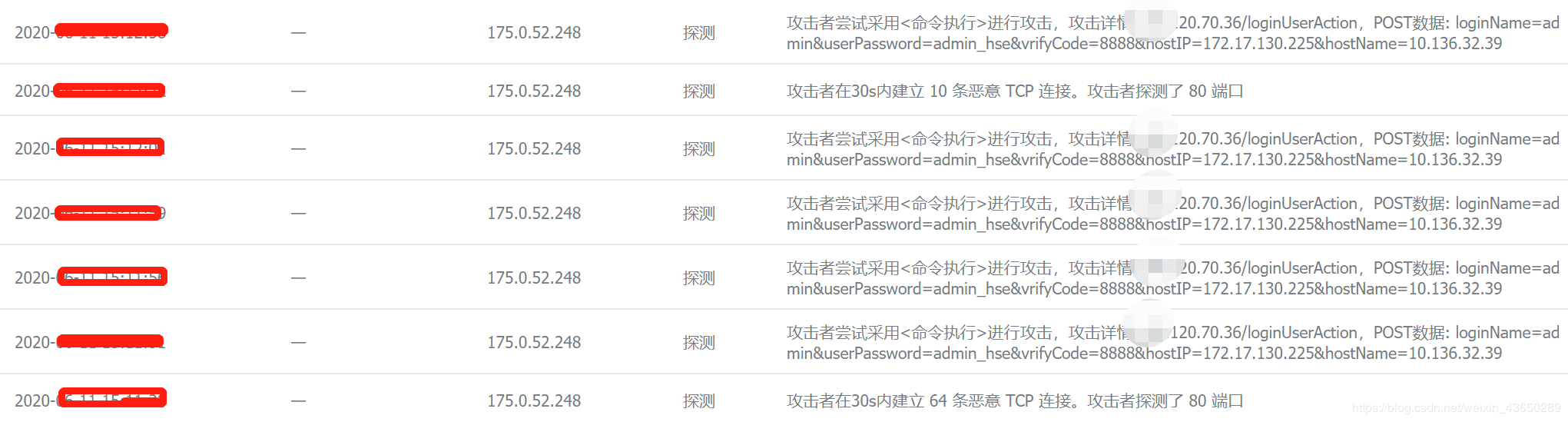

tomcat蜜罐

对tomcat蜜罐也进行了探测建立了tcp的连接,攻击源IP为 175.0.52.248 【湖南省长沙市 电信】

HSE蜜罐

对HSE蜜罐进行大量攻击访问 次数达615次

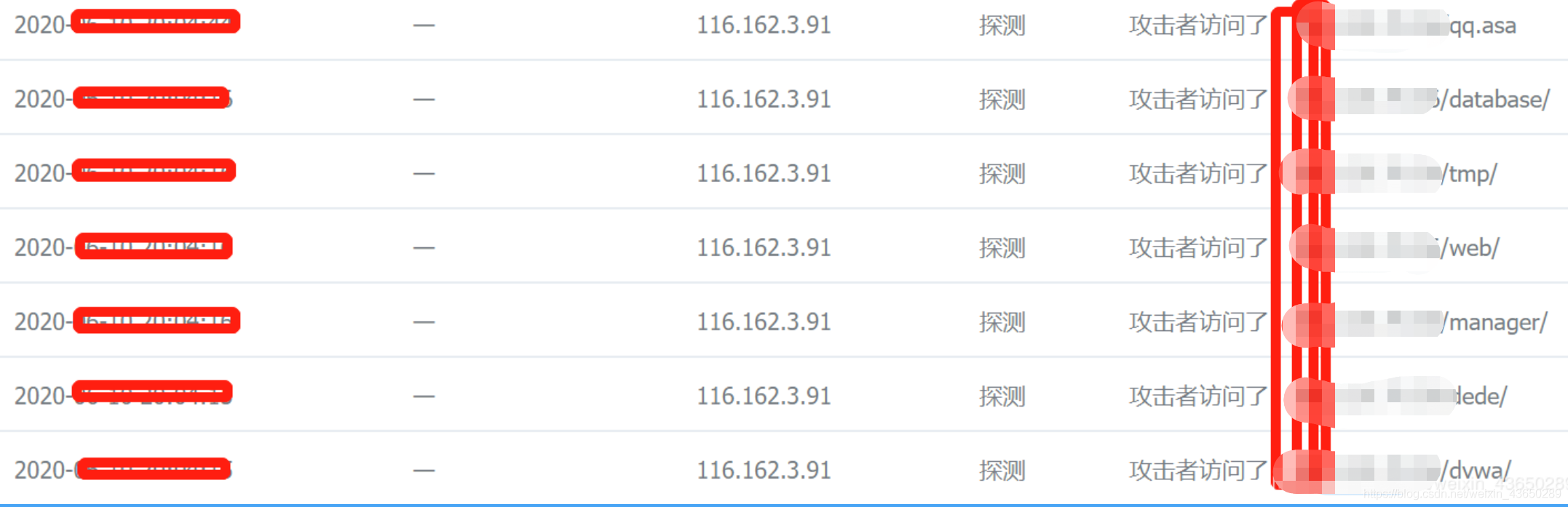

目录遍历进行尝试访问

更换代理IP进行目录遍历攻击,地址 116.162.3.91 【湖南省 联通】

更换代理IP进行命令执行攻击,通过执行POST请求的攻击方式,地址 175.0.52.248【湖南省长沙市 电信】

更换代理IP进行命令攻击,地址 220.202.152.25【湖南省 联通】

蜜罐中捕获网络ID (邮箱)

根据邮箱的数字猜测qq号还是xx账号,对支付宝,微博等进行查看,进行社工。

(主要是获取攻击者cookie)

蜜罐获取第三方信息溯源

要求:

- 登陆过第三方网站且未退出登录。

- 第三方网站接口能获取敏感信息(账号,ip,邮箱等),且允许跨域资源共享。

- 大部分使用jsonp接口,这种接口允许跨域资源共享,这种攻击又称为JSONHijacking.

流程:攻击者发送请求给蜜罐-->蜜罐返回第三方站点的接口给攻击者-->攻击者访问第三方网站-->返回攻击者在第三方站点登录过的账号信息-->第三方信息发送给蜜罐获取第三方信息

第三方可以包括:社交,购物,娱乐等平台接口。

获得了攻击者IP如何进行溯源,获得攻击者的个人信息

- 攻击者IP是什么多少(蜜罐,日志,设备能查到),IP的信息 通过ipip.net查询

- 根据IP的范围判断地址的范围。

- 然后对IP进行反向渗透,信息收集,社工,扫描等。

- ip反查域名,看能否得到攻击者的邮箱,博客等地址,利用ID 定位

前期的入侵排查

前期的入侵排查要做的就是两件事,一是减小攻击面,二是排查风险点。

减小攻击面:

- 首先通过收集到的客户资产进行爬取相关链接,确定是否无用界面无用系统下挂关键系统域名。

- 接着对一些已经业务需求不那么高的,无用的系统,闲置的服务器进行处理。

- 最后对于用一定业务需求用户较少的系统迁入内网,通过VPN操作。、

- 缩小暴露资产,仅对外开放个别端口。

排查风险:

对于入侵排查需要明白一件事情:目前情况是已经被入侵,还是正在被入侵。

正在被入侵时排查

正在被入侵是指攻击正正在尝试进行攻击。

- 存在弱口令爆破,爆破弱口令时会产生日志,日志中会有详细记录(比如ip,端口,时间,有的什么扫描),所以日志一定要采用远程日志系统(例如linux,rsyslog)。开启远程日志系统的好处:不怕日志被攻击者删除使防守方察觉不到。

- 正在被入侵时通过看设备的报警分析,或者是防火墙的阻断信息,即使的发阻断策略。

已经被入侵

一.目标已经达成,木马,后门已经被销毁

-

如果服务器是云服务器,对其进行快照处理(目的:封存内存)

-

定位被入侵的时间(设备,waf,日志)

-

定位到时间以后查看设备流量信息,找到木马链接信息。

-

查找系统内对应的日志,找到相关线索。

-

如果日志被删除,可以使用winhex对硬盘数据进行恢复。

二.目的还没有达成,数据正在回传。木马,后门还在

- volatility内存取整,恢复快照,定位shellcode找到IP

- 如果能找到他们使用的c2工具,可以根据流量分析攻击者的意图

- 暂时关闭服务器,或者再防火墙上ban掉IP,登录服务器对shellcode进行移除。

- 排查注册表,计划任务,服务,放大镜后门,shift后门等。

发现客户端被传webshell了如何处理

一.如何发现

- 根据特征发现shell

冰蝎特征:

强特征:

- content-type

- Accept&Cache-Control

弱特征:

- 内置16个ua头

- content-length 请求长度

工作原理:

- 两端密钥协商,两次返回包中的数据不同的地方取密钥

- 加密传输,使用随机数MD5的高16位作为密钥储存会话的$_SESSION变量中,返回攻击者。

哥斯拉特征:

工作原理:

- 基于流量,HTTP全加密的webshell

- AES加密

流量特征:

- 低版本会有特征,是强特征。

- 发送一段固定代码(payload),http响应为空

- 发送一段固定代码(test),执行结果为固定的。

- 在发送疑端固定代码(getGacisInfo)

php链接特征:

- php_XOR_BASE64

- 第一个包请求都含有”pass=”

内存马特征:

二.处理

- 再/tmp目录下有adminer的临时文件。查看历史文件的信息。

- nginx日志,中间件日志,根据木马名字查,找到木马上传点。

- PHP-fpm的日志 绕过disable_function 进行提权 使用GC bypass等 PHPFPM日志会有痕迹的

- mysql的 二进制日志 确定攻击者在攻击服务器的时候执行过什么语句。

主要也得判断传入webshell实在什么区域,非关键业务可以暂时先断网,然后删除shell,日志和流量分析。

PS:如果中了一个免杀的webshell,日志也被删除,工具设备都查不出来怎么办?

答:winhex恢复。

浙公网安备 33010602011771号

浙公网安备 33010602011771号