第六章:应用安全基础

##教材学习总结

思维导图:总揽全局

各个小节思维导图及简介

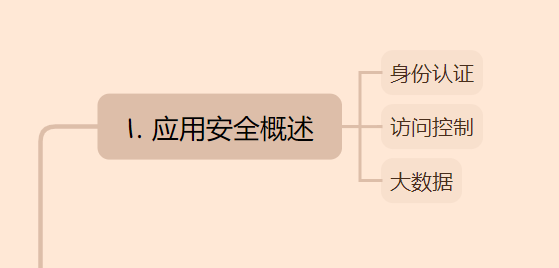

第一节:应用安全概述

简介:密码技术是核心支撑技术,系统安全技术与网络安全技术是应用安全技术的基础和关键技术

*身份认证是保障应用安全的基础

*访问控制是应用系统信息安全必不可少的组成部分

*大数据本质上是一种方法论

第二节:身份认证与信任管理

1. 身份认证的主要方法

(1)用户名/口令

*每个证明方被分配到一个唯一的口令,验证放保存有证明方的口令或口令的变换值,该变换一般是单向的

*常用的变换时hash函数

*用户名口令认证时目前最为常见的认证方法

(2)动态口令/一次性口令

*可以用于减轻被攻击者获取的威胁

*应用:中国银行网上银行采用动态令牌作为交易认证方法

*基于时间的动态口令需要令牌与时间保持同步

*OTP机制是另一种常见的动态口令认证机制(应用:短信验证码)

(3)挑战应答认证

*用于防止重放攻击

*应用:U盾

(4)基于生物特征和物性特征

*生物特征包括了指纹,人脸,虹膜,声纹

*优点:方便,不用携带额外的认证设备

*缺点:不可替换,不可更新

(5)图灵测试

*利用了人可以快速回答而机器无法快速回答的问题

*如:识别图形验证码,完成拼图,选择正确的图片

(6)多因子认证

*常见包括静态口令+验证码短信、静态口令+USBKEY、口令+生物特征、生物特征+公钥 认证

2. 公钥基础设施

数字证书

*序列号是证书的唯一标识

*签名算法标识符用于说明证书签名使用的算法

*颁发者名称是CA的名字

*有效期记载了证书颁发时间与失效时间

*公钥信息记载了证书持有人的公钥

*颁发人唯一标识符防止颁发人有重名

3. 身份认证的主流标准

(1)RADIUS

服务器可以支持一系列可变的方法来认证用户

(2)在线快速身份认证

*采用的方法:通用身份认证框架,通用第二因子认证协议

(3)联盟身份管理

*单点登录是身份联盟的一个重要组件

4. 访问控制模型

(1)自主访问控制和强制访问控制

*分类:自主访问控制模型DAC和强制访问控制模型MAC

(2)基于角色的访问控制

*基于角色的访问控制RBAC模型

*其中相关概念包括:主体,客体,用户,权限,用户角色分配,角色权限分配

5. 零信任模型

*核心思想:网络边界北外的任何东西,在未验证之前都不予信任

(1)内网应用程序和服务不再对公网可见

(2)企业内网边界消失

(3)基于身份、设备、环境认证的精准访问控制

提供网络通信的端到端的加密

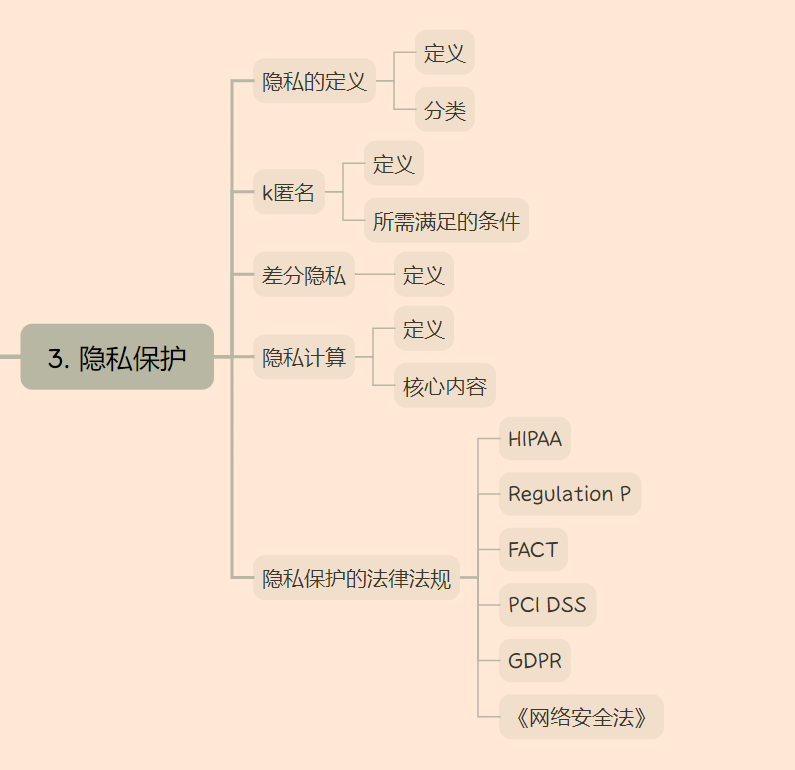

第三节:隐私保护

1. 隐私的定义

(1)分类:对个人,分为公开信息和隐私信息

对组织,分为公开信息和秘密信息

(2)隐私保护分类:基于数据扰乱的方法、基于密码的方法

*数据扰乱包括:数据泛化、数据扭曲、数据清洗、数据屏蔽

2. k匿名

(1)目的:要保护与数据关联的个人身份,或者是个人的某些敏感信息

(2)须满足的条件

*敏感信息不能泄露出被泛化的信息

*某些数据对同质化攻击脆弱

*数据发布的维度要足够低

3. 差分隐私

*不能通过多次不同的查询方式推断出数据集中是否包含某一个特定个体的数据

4. 隐私计算

隐私计算框架、隐私计算形式化定义、算法设计准则 隐私保护效果评估 隐私计算语言

5. 隐私保护的法律法规

(1)HIPAA

(2)Regulation P

(3)FACT

(4)PCI DSS

(5)GDPR

(6)《网络安全法》

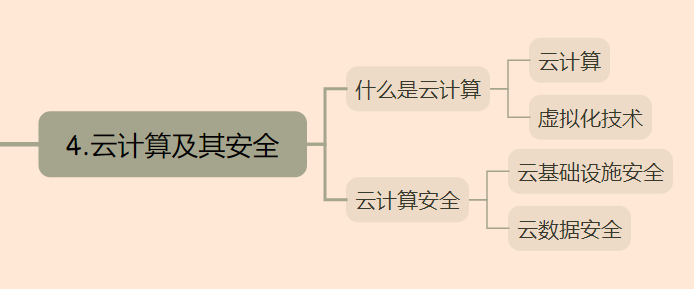

第四节:云计算与安全

1. 什么是云计算

(1)云计算

*实现方式:按需分配、自服务置备

*根据对物理或虚拟资源控制和共享的方式:社区云、混合云、私有云、公有云

*云计算的三种服务模型:基础设施即服务、平台即服务、软件即服务

(1)虚拟化技术

*分类:虚拟机和容器

*虚拟机分为完全虚拟化和半虚拟化,完全虚拟化又分为软件辅助的虚拟化和硬件辅助的全虚拟化

*虚拟化构架分为三类:寄居构架、裸金属构架、容器构架

*容器:其本质是一种特殊的进程

2. 云计算安全

(1)云基础设施安全

*虚拟化带来的安全威胁:虚拟机逃逸、边信道攻击、网络隔离、镜像和快照安全

*正面影响:高度的管理集中化和自动化带来的安全增益

网络虚拟化和SDN带来的安全增益

对业务连续性的增益

(2)云数据安全

*云存储数据安全:云加密数据库、密文搜索、密文数据可信删除

*云计算数据安全

*云共享数据安全

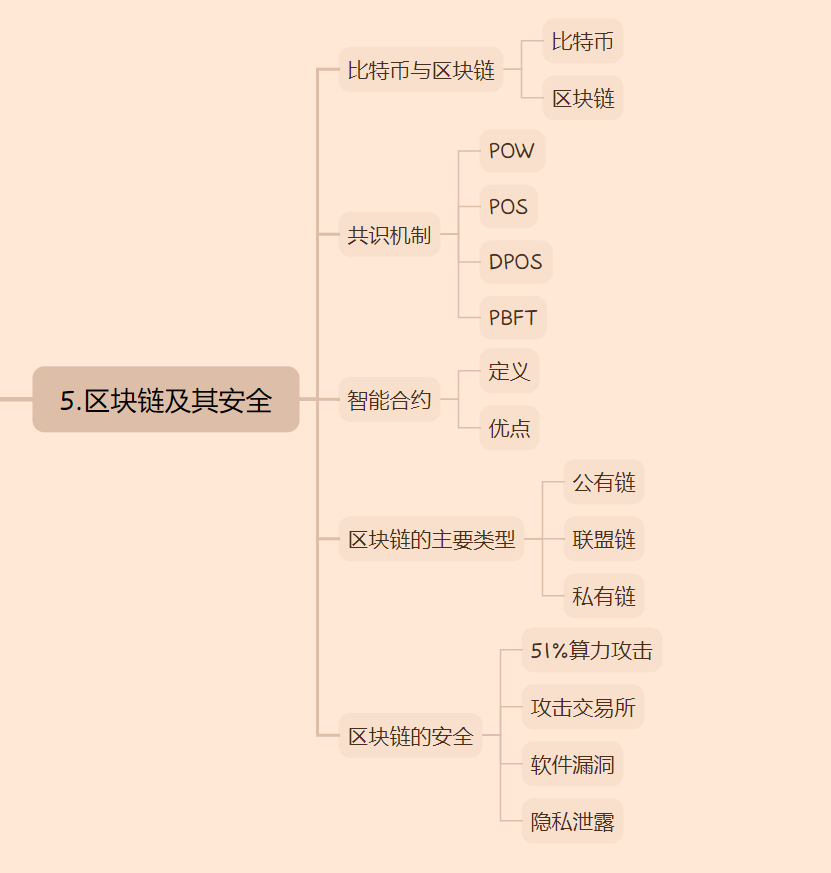

第五节:区块链及其安全

1. 比特币与区块链

*比特币:无中心电子现金系统

*区块链:基础支撑技术

2. 共识机制

(1)POW工作证明

(2)POS权益证明

(3)DPOS股份授权证明

(4)PBFT实用拜占庭容错

3. 智能合约

*优点:去中心化、较低的认为干预风险、可观察性与可验证性、高效性与可验证性、低成本

4. 区块链的主要类型

*公有链、联盟链、私有链

5. 区块链安全

*特点:区块链具有不可篡改性、区块链具有不可伪造性和可验证性

安全问题:

(1)51%算力攻击

(2)攻击交易所

(3)软件漏洞

(4)隐私泄露

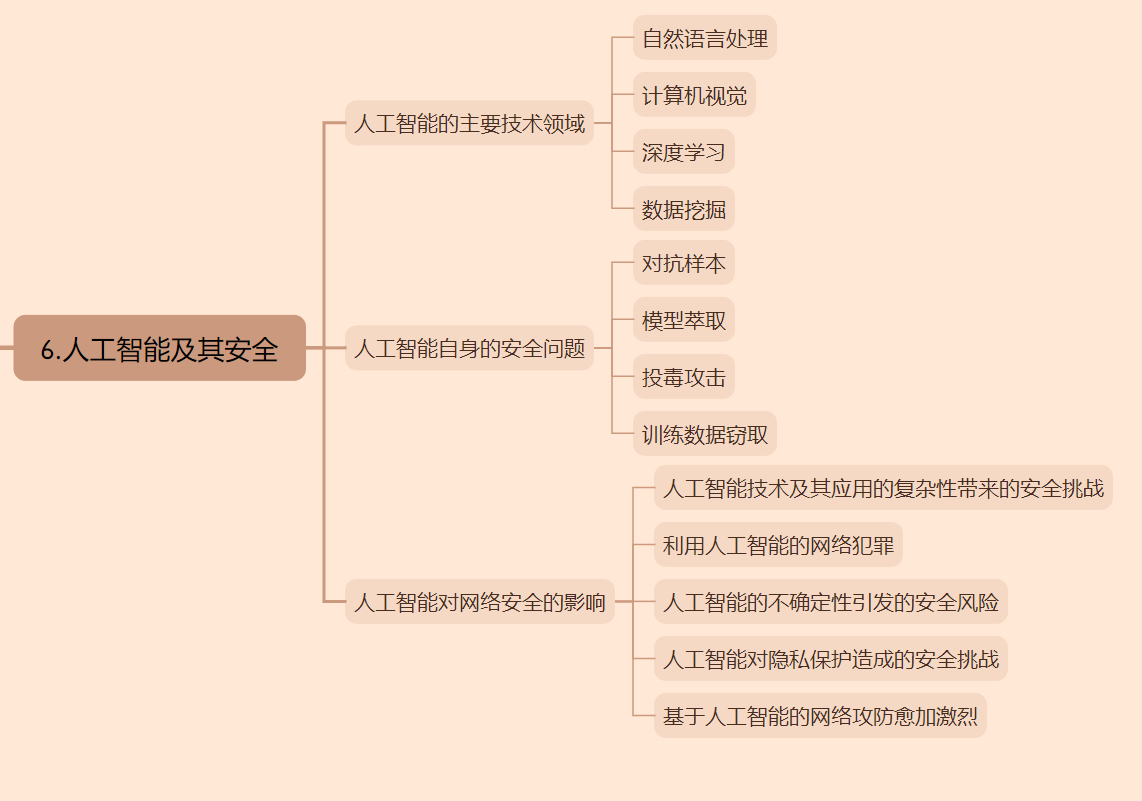

第六节:人工智能及其安全

1. 人工智能的主要技术领域

*人工智能设计的领域很广

(1)自然语言处理

*计算机翻译、文本处理、语音识别

(2)计算机视觉

*文字识别,图像处理、图像识别

(3)深度学习

*神经网络、循神经网络、对抗生成网络、强化学习

(4)数据挖掘

*提取出具有潜在价值的信息和知识是数据挖掘技术研究的重点

2. 人工智能自身安全问题

(1)对抗样本

(2)模型萃取

(3)投毒攻击

(4)训练数据窃取

3. 人工智能对网络空间安全的影响

(1)人工智能技术及其应用的复杂性带来的安全性挑战

(2)利用人工智能的网络犯罪

(3)人工智能的不确定性引发的安全风险

(4)人工智能对隐私保护造成的安全挑战

(5)基于人工智能的网络攻防愈加激烈

##教材中的问题及解决过程

问:针对SQL注入攻击,应该如何防范?

答:

针对SQL注入攻击,以下是一些建议的防范措施:

输入验证:对用户输入进行严格的验证,确保输入内容符合预期格式,避免攻击者通过特殊字符或编码进行SQL注入。

输出编码:对数据库查询结果进行编码,如使用HTML实体进行转义,防止恶意代码被解析并执行。

参数化查询:使用预编译语句或参数化查询,将用户输入与SQL语句分离,避免攻击者将恶意代码注入到SQL语句中。

最小权限原则:为数据库账户分配最小必要的权限,避免攻击者利用漏洞执行危险操作。

更新安全库:定期更新和修复操作系统、数据库和Web服务器中的已知安全漏洞。

加强密码策略:使用强密码和加密算法,提高账户安全性。

安全审计:定期对数据库和Web应用程序进行安全审计,查找并修复潜在的安全隐患。

防范WebShell攻击:检查服务器上的文件,确保不存在可执行的恶意脚本。

安全培训:提高开发人员和运维人员的安全意识,加强安全技能培训。

应急响应计划:制定应急预案,确保在发生SQL注入攻击时能够迅速应对,降低损失。

通过以上措施,可以有效降低SQL注入攻击的风险。

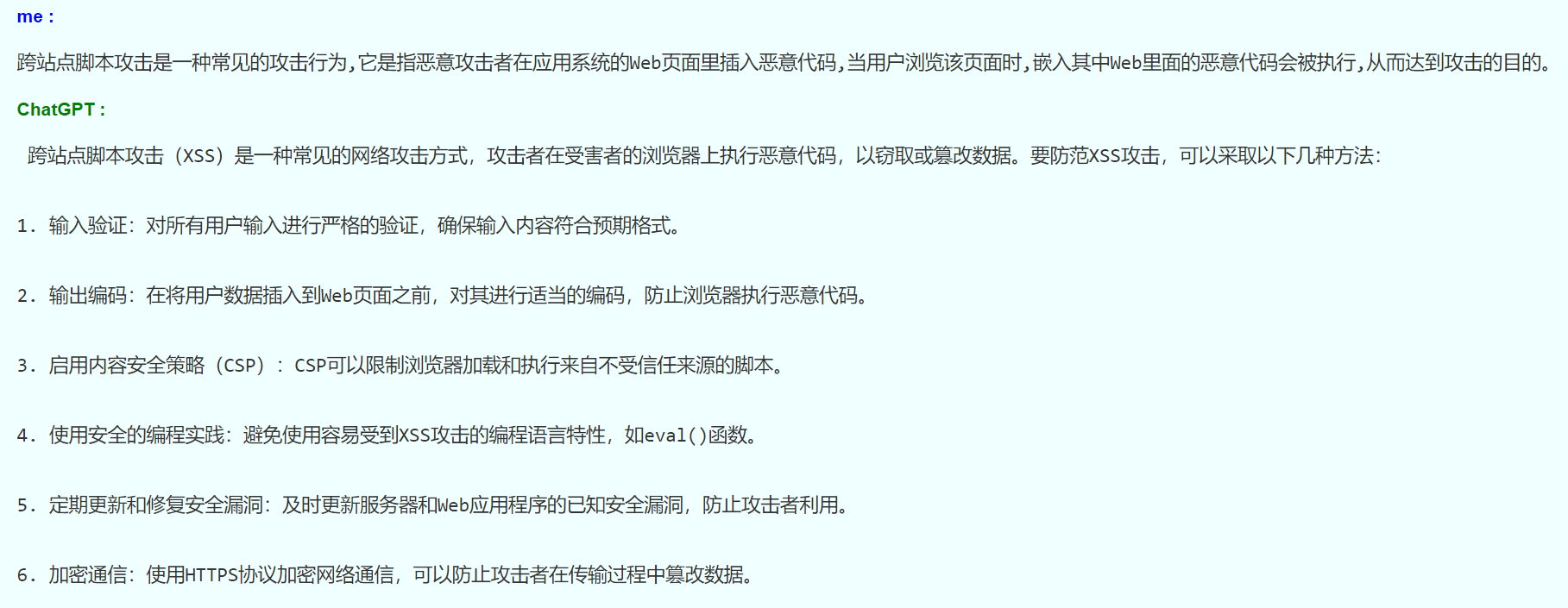

##基于AI的学习

## 参考资料

-[《网络空间安全导论》](https://book.douban.com/subject/35743742/)

- [网络空间安全导论书单](https://weread.qq.com/misc/booklist/3107758_7iPt5qwTA)

- [使用博客园进行学习](https://www.cnblogs.com/rocedu/p/5145864.html)

- [MarkDown/Mermaid排版教程](https://www.cnblogs.com/math/p/se-tools-001.html)

浙公网安备 33010602011771号

浙公网安备 33010602011771号