20234320 2025-2026-1 《网络与系统攻防技术》实验五实验报告

20234320 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

任务一:DNS与IP信息查询:

查询baidu.com注册人及联系方式,域名对应IP地址,IP地址注册人及联系方式,IP地址地理位置信息

任务二:好友位置信息查询:

获取QQ好友的IP地址并查询该IP所在的具体地理位置

任务三:使用nmap开源软件对靶机环境进行扫描并分析

任务四:使用Nessus工具对靶机扫描并分析

任务五:个人信息安全评估

2.实验过程

2.1 DNS与IP信息查询

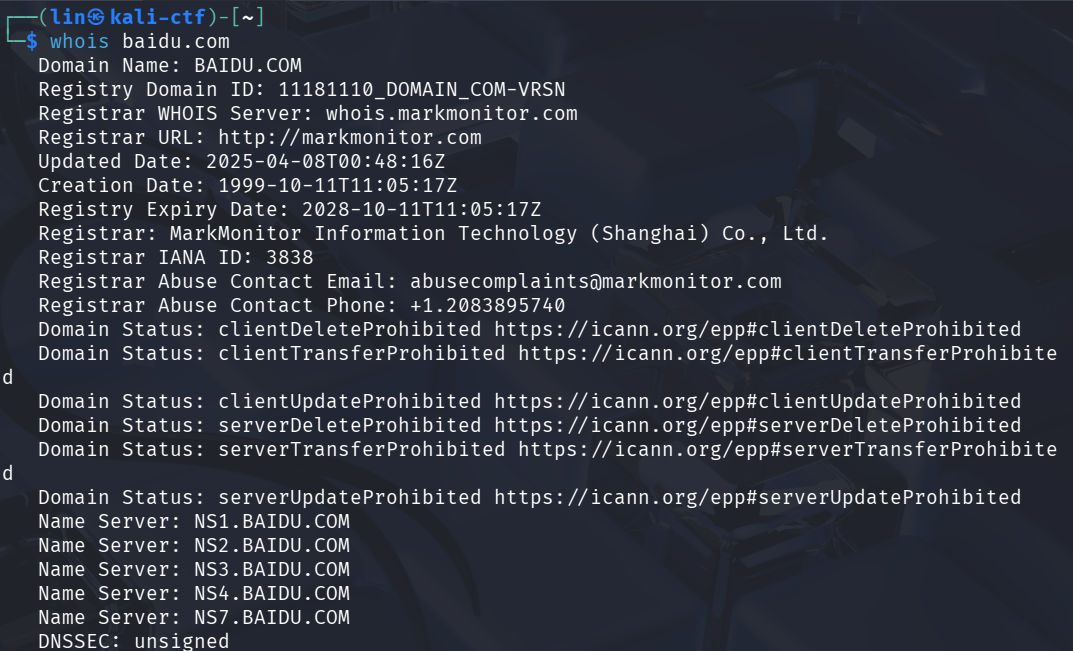

2.1.1 查询baidu.com的DNS注册人及联系方式

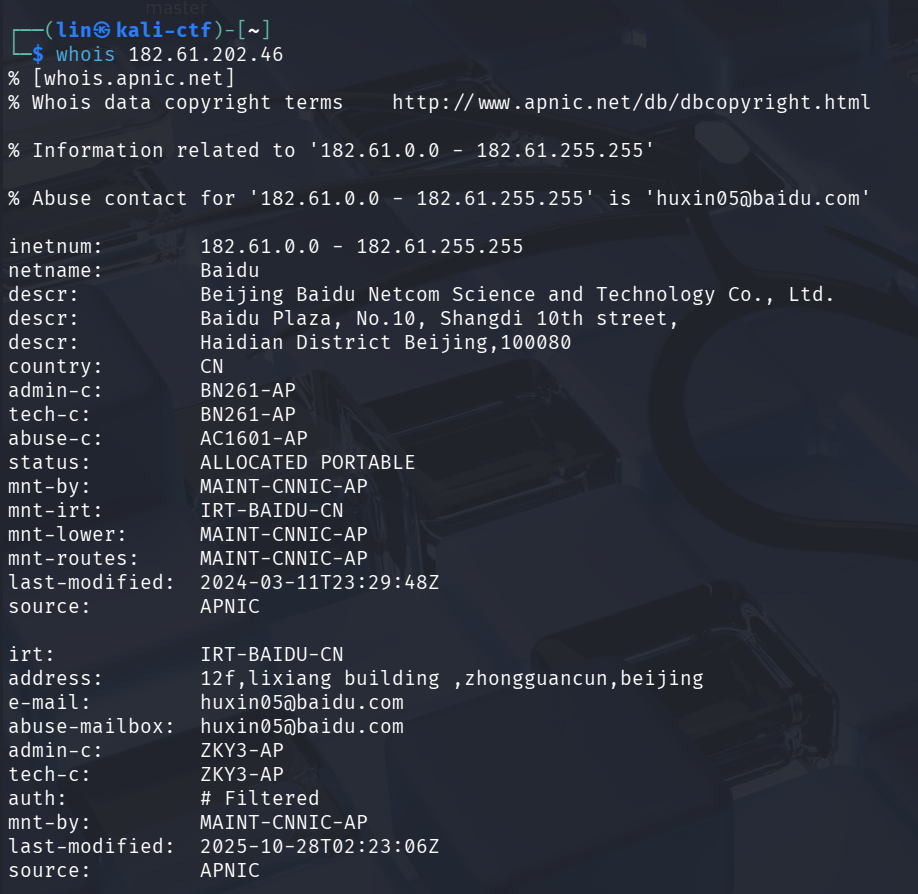

在kali虚拟机中使用命令whois baidu.com,查询该域名的注册信息。

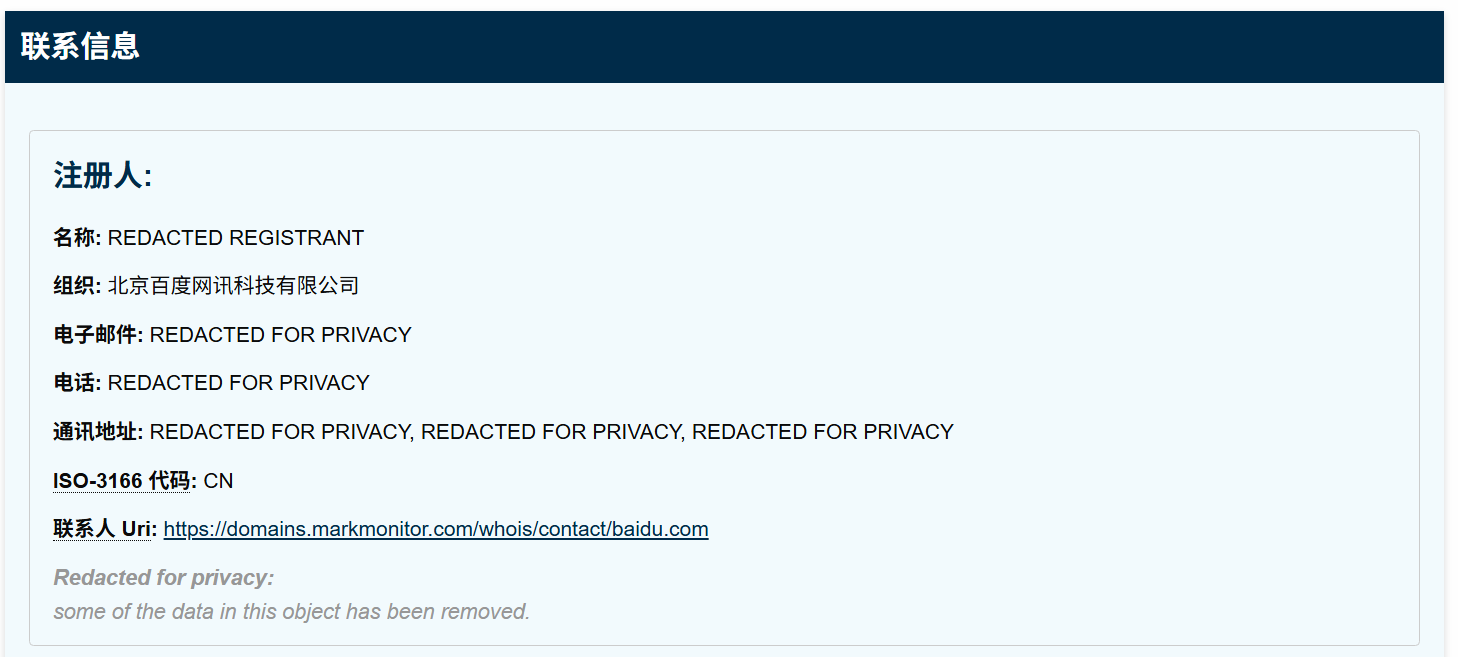

从上图可以获取到注册人信息,注册商信息,联系方式等信息,具体信息如下:

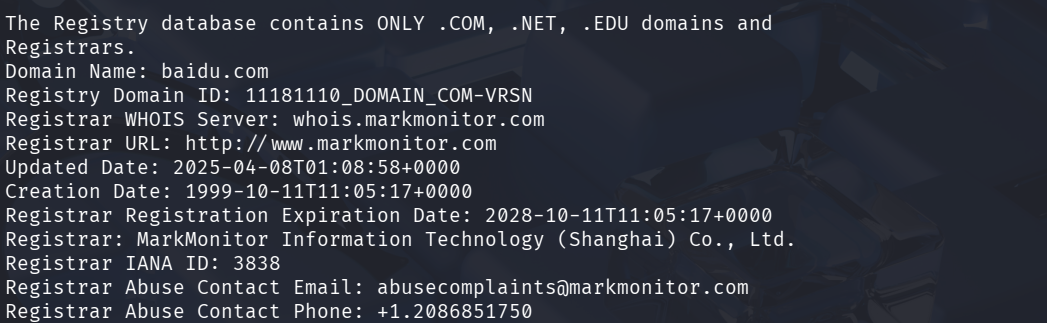

从返回数据中可以了解到注册人信息,注册商信息,联系方式等信息,具体信息如下:

注册人组织:北京百度网讯科技有限公司

注册人国家:中国

注册域名ID:11181110_DOMAIN_COM-VRSN

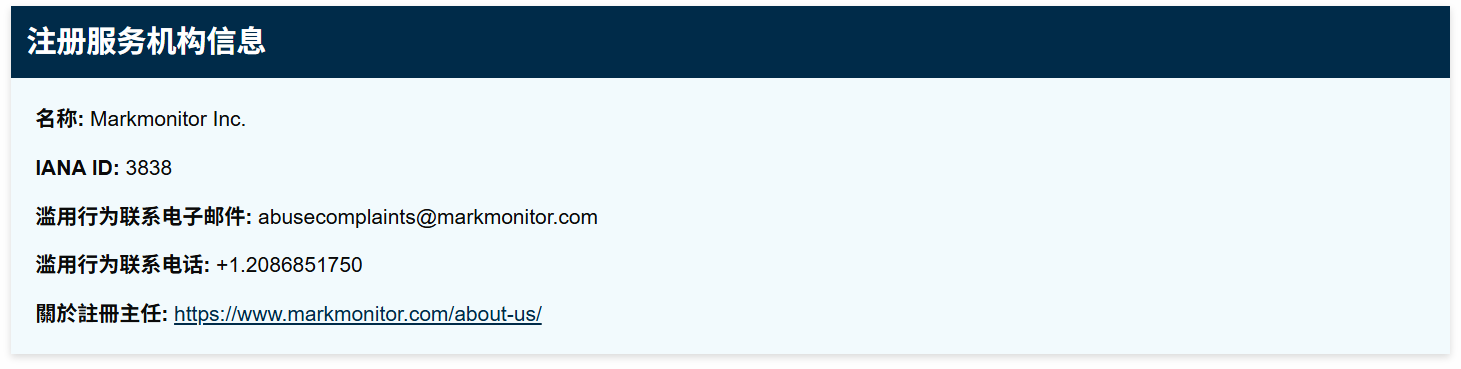

注册商:MarkMonitor Information Technology (Shanghai) Co., Ltd.

注册商IANA ID:3838

注册机构:MarkMonitor Inc.

注册商滥用投诉电话:+1.2083895740

注册商滥用投诉邮箱:abusecomplaints@markmonitor.com

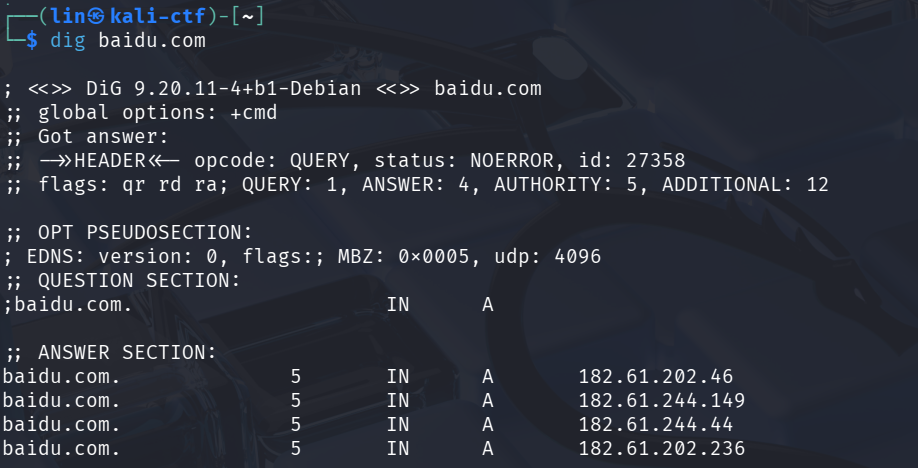

2.1.2 查询对应域名的IP地址

- 使用

dig baidu.com命令查询DNS信息

由上图可知,baidu.com对应了多个IPv4地址(182.61.202.46、182.61.244.149、182.61.244.44、182.61.202.236),说明百度通过多 IP 实现负载均衡或高可用

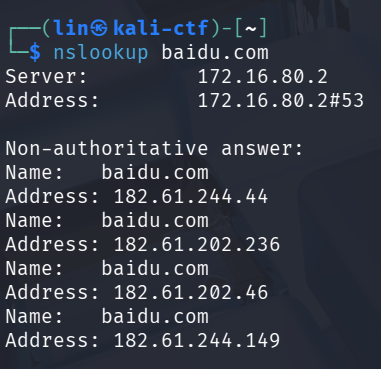

- 使用

nslookup baidu.com查询DNS信息

可以看到,结果与用dig命令查询的结果相同

2.1.3 查询IP地址注册人及联系方式

使用whois命令对第一个ip(182.61.202.46)进行查询

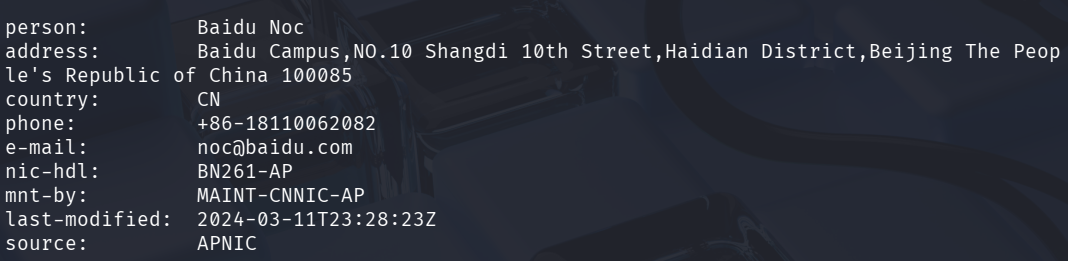

可以看到,注册人为Baidu Noc,其联系方式为:

电话:+86-18110062082

e-mail:noc@baidu.com

同理可对其他三个ip地址进行查询

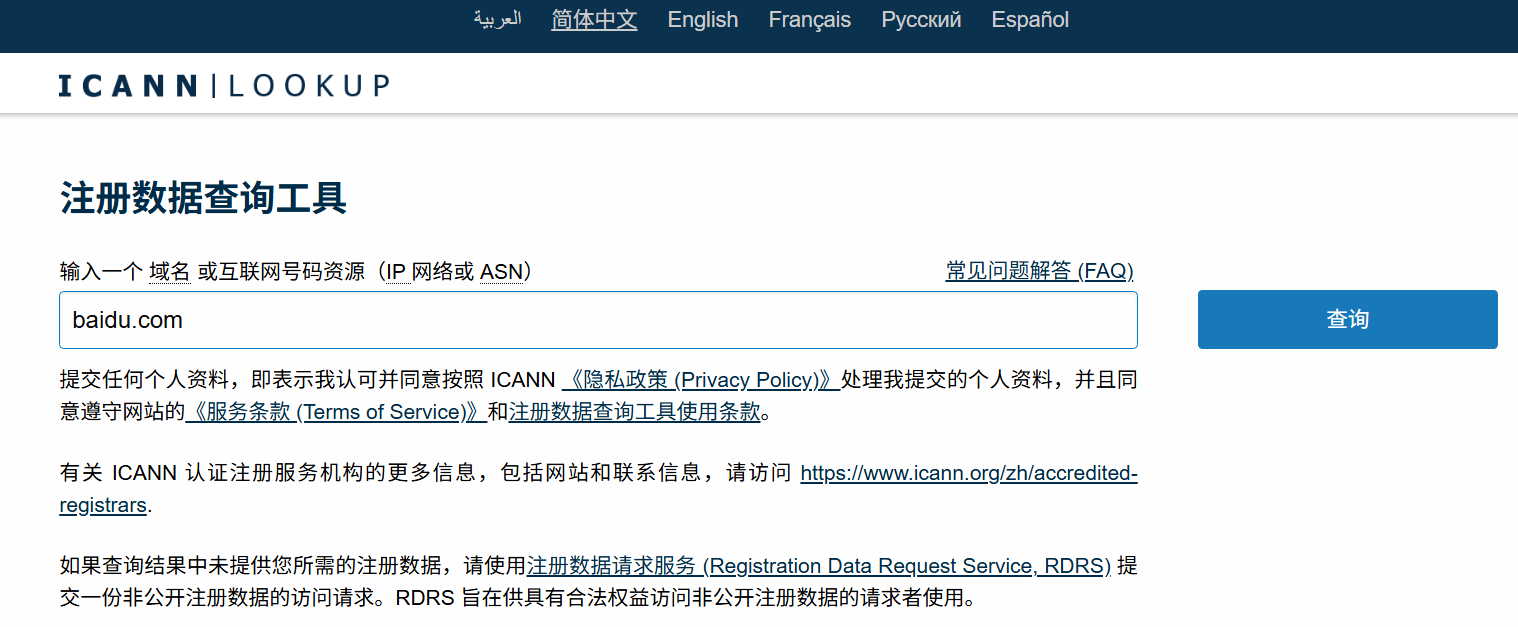

2.1.4 用在线工具查询DNS注册人及联系方式,IP地址地理位置信息

使用IP66网站查询DNS

该网站对域名基本信息、注册人联系信息、注册服务机构信息等进行了详细记录

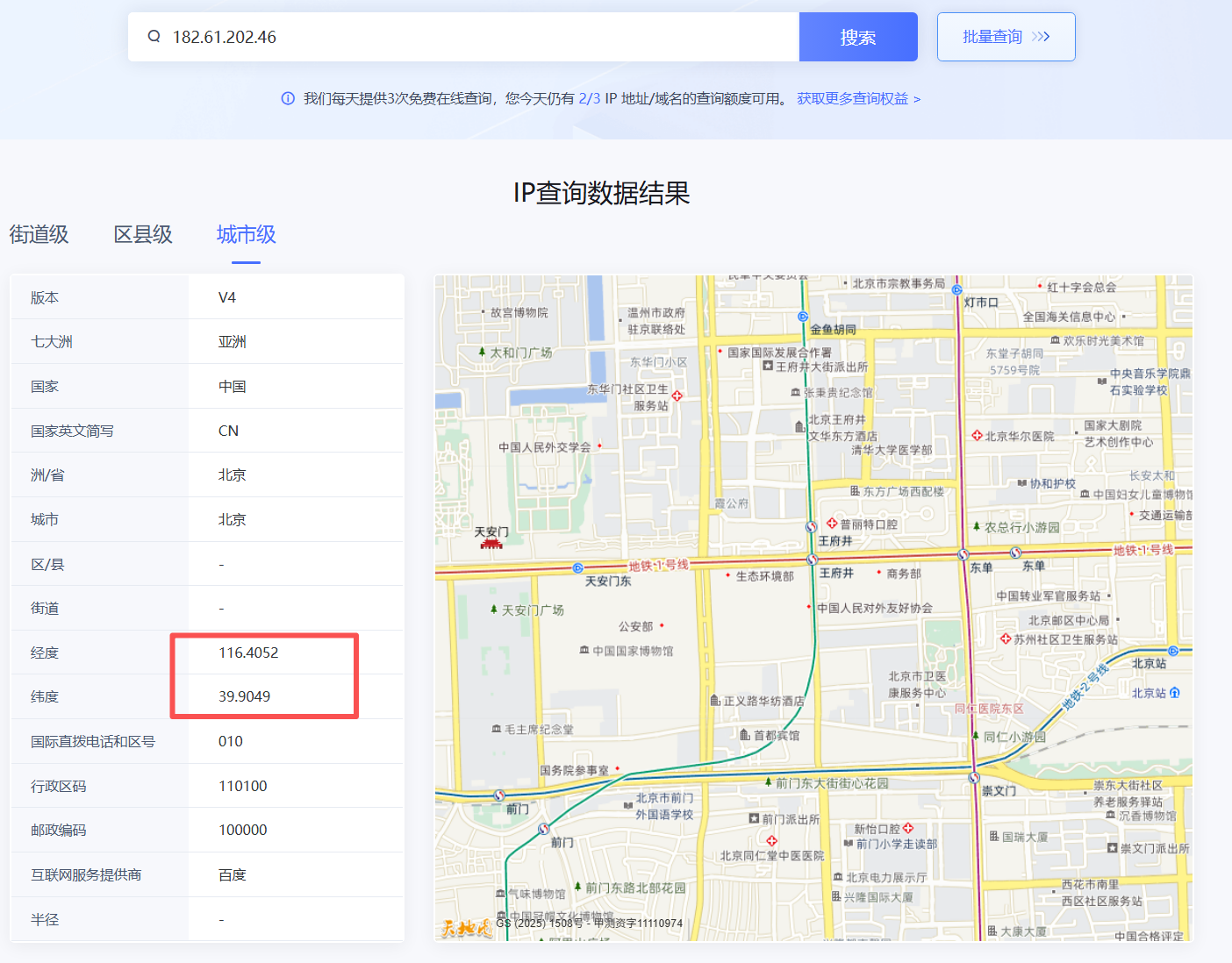

- 对ip地址的详细地址进行查询

这下好了,直接查询到了ip地址对应的经纬度

2.1.5 跟踪网络路由

- 使用

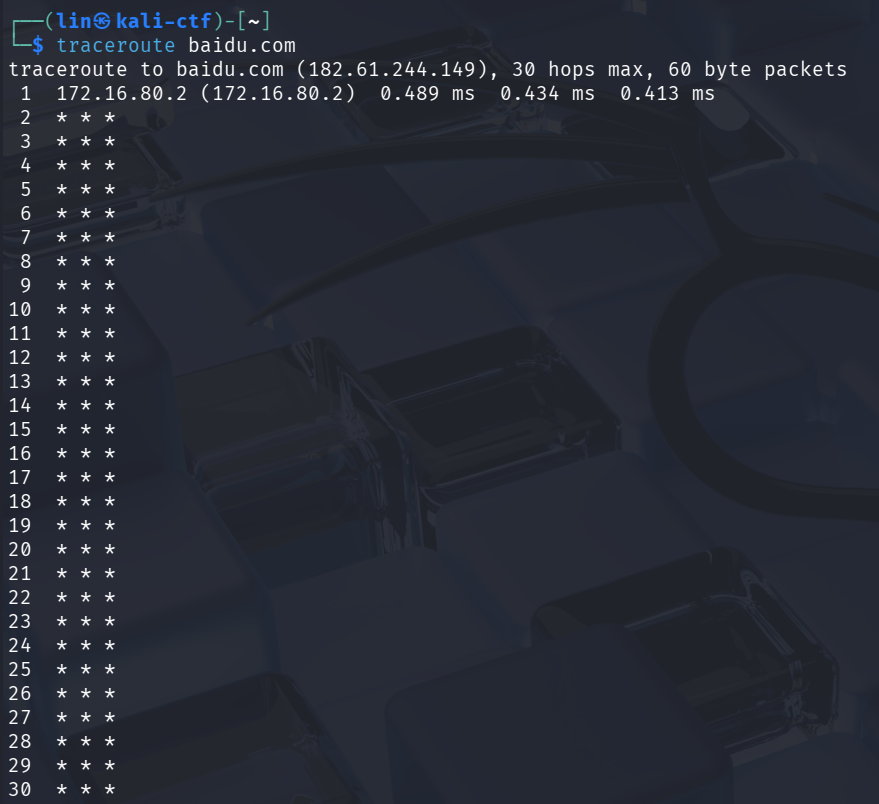

traceroute baidu.com命令,对数据包从本机到目标主机所经过的路径进行追踪

对于到达IP为182.61.244.149时,共需要30跳,其中第 1 跳(本地网关)工作正常,内网到“第一跳网关”的通信无问题;

后续路由节点因ICMP 功能限制或防火墙策略,无法返回Traceroute所需的超时消息,显示星形,分析是因为中间路由节点因配置策略隐藏了自己,所以Traceroute无法完整追踪到百度服务器的全部路径,这些设备虽然不回应traceroute的请求,但它们仍然会正常转发网页浏览、视频流等实际数据流量。

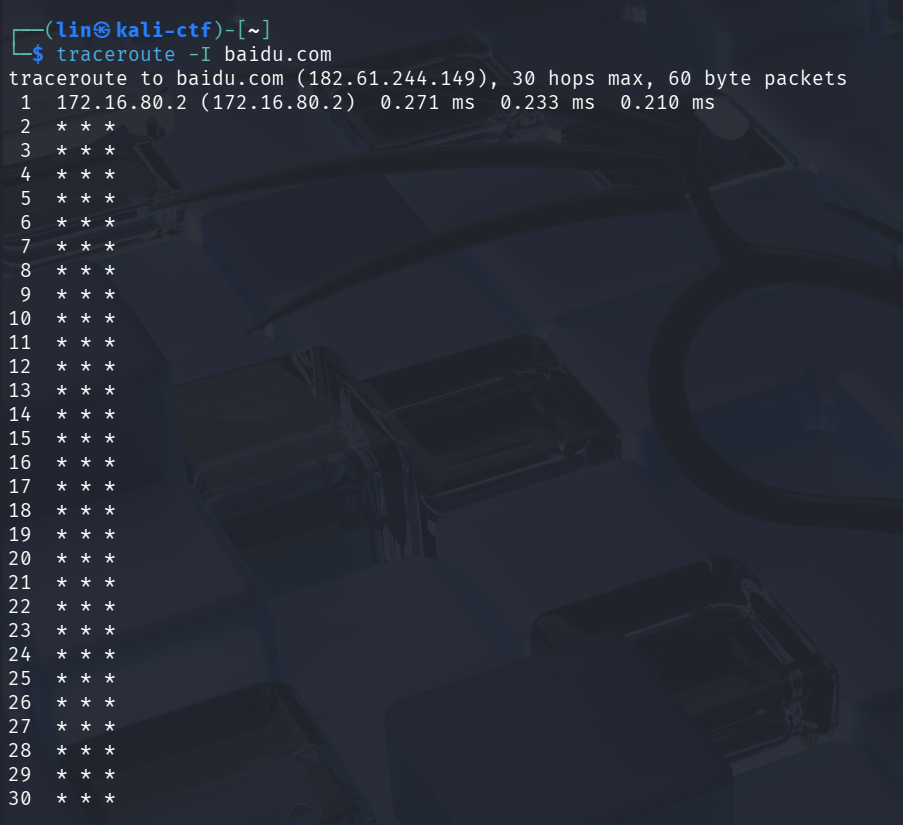

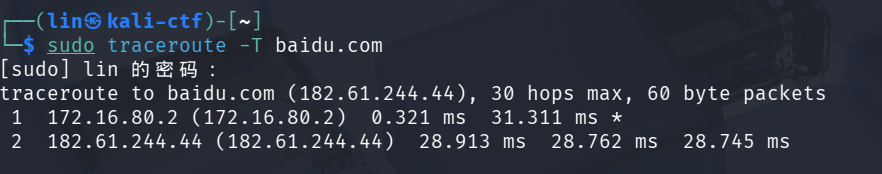

- 更换成ICMP模式,使用命令

traceroute -I baidu.com

结果与默认模式相似

- 更换成ICMP模式,使用命令

traceroute -T baidu.com

结果只显示了一跳,且成功到达了正确的ip地址,说明TCP包直接到达了baidu.com的服务器,且有稳定的响应时间(28.913ms左右)。这意味着可能从本地网关到百度服务器的中间路由节点未被探测到,路由或处理策略隐藏了中间节点。

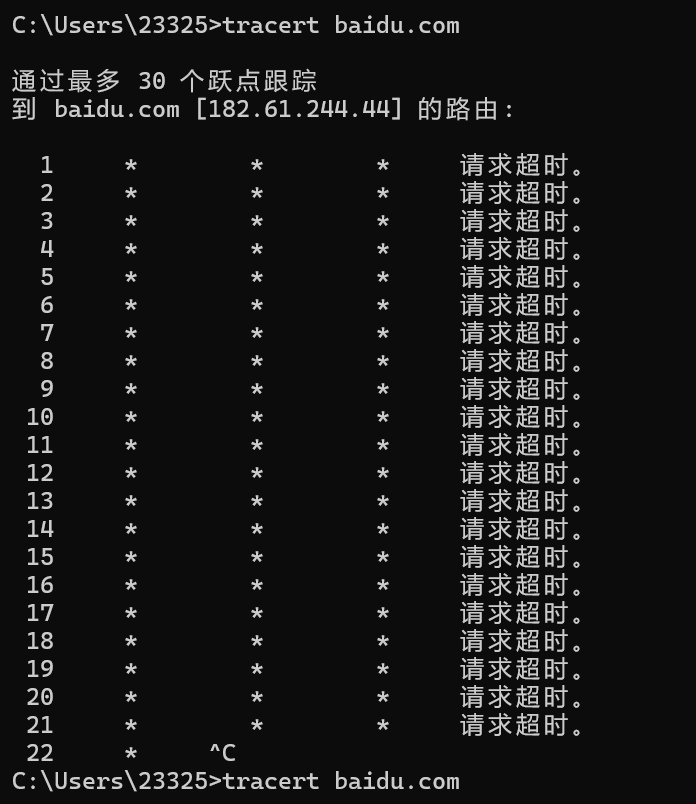

- 使用

tracert baidu.com命令进行追踪

使用校园网和手机热点进行测试,均报错请求超时,将目标域名改为其他域名测试(www.zhihu.com)出现相同报错,且当前windows defender和火绒防护软件关闭,暂未找到报错原因

2.2 实时通信好友定位

2.2.1 获取IP地址

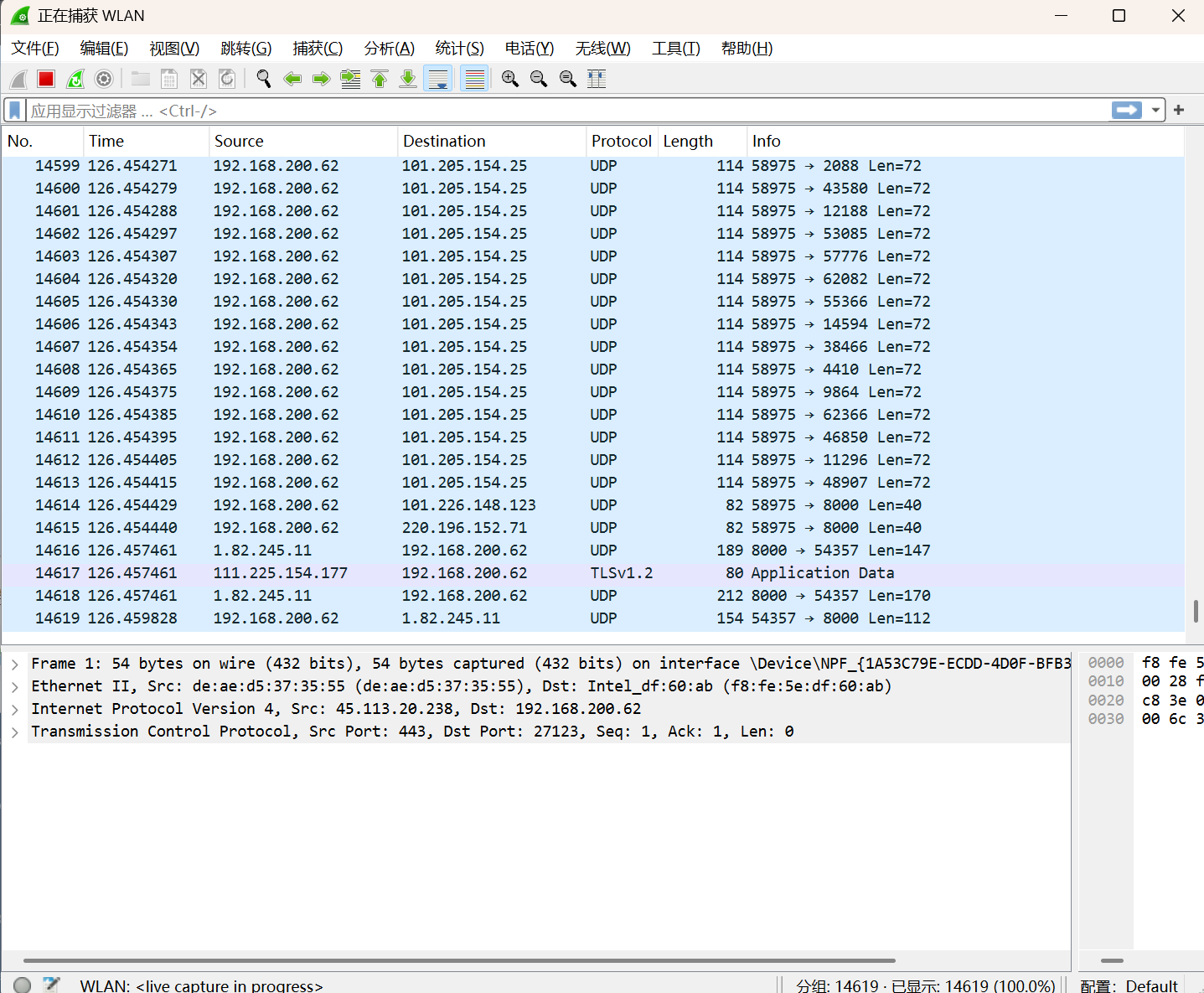

如果要对QQ通信好友进行定位,则需要二者建立点对点的通信,经测试,在QQ上进行聊天的数据,会先传送到腾讯的服务器中,无法得到对方的ip地址,而qq语音通话因对及时性要求较高,故能够建立点对点连接。

先打开wireshark进行抓包,再给自己的qq好友拨打语音电话,观察出现大量的udp连接,且ip地址固定,符合语言通话的数据包特征。

查询该ip地址的位置,经核验与qq好友当前的位置一致,抓包成功

2.3 使用nmap开源软件对靶机环境进行扫描

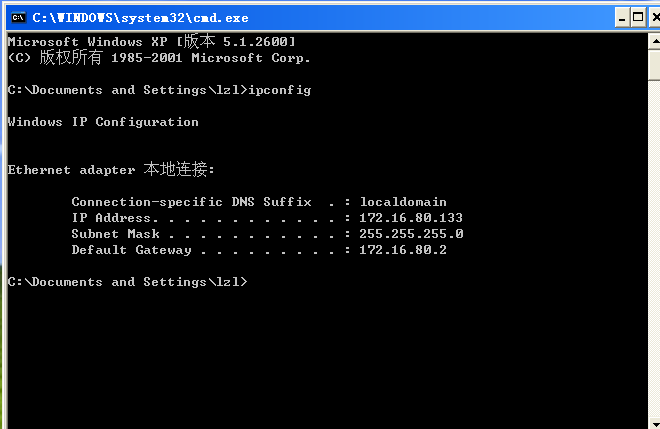

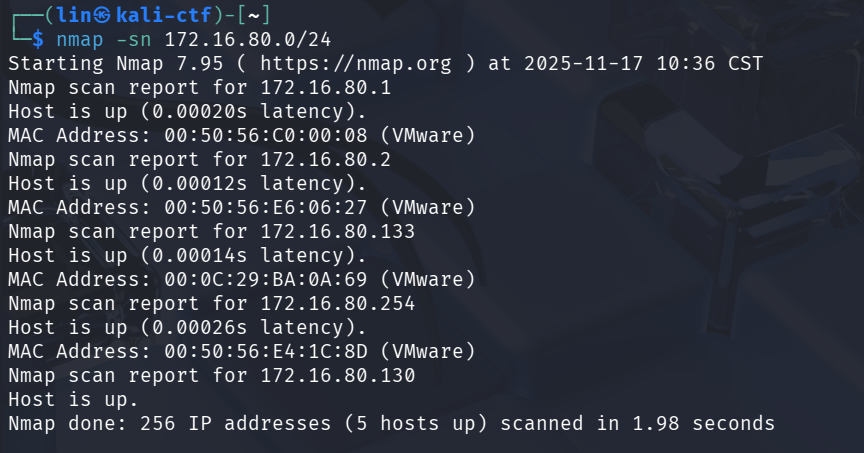

靶机信息:

- 系统:Windows XP Professional

- 网络适配器:NAT

- IP地址:172.16.80.133

如图所示:

- Linux虚拟机的IP地址为:172.16.80.130

2.3.1 扫描靶机IP地址是否活跃

执行命令nmap -sn 172.16.80.0/24进行ping扫描

扫描结果如下,可以看到靶机在线:

2.3.2 检查靶机IP地址开放的端口

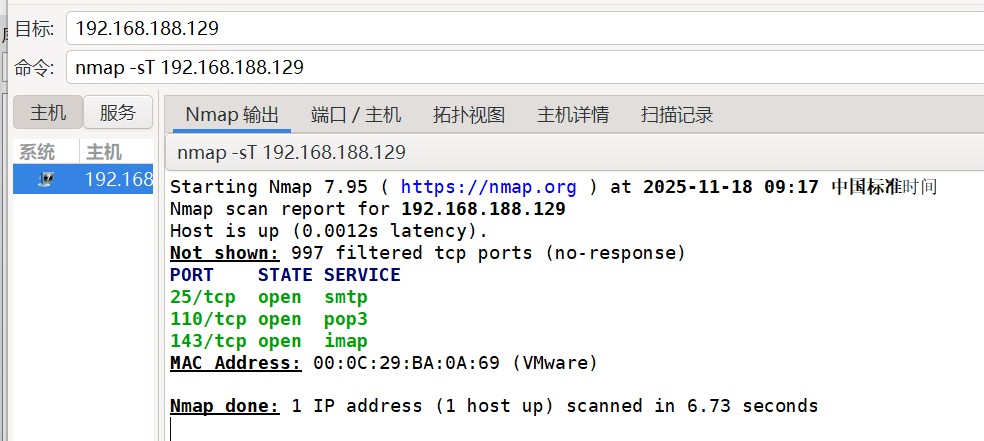

执行命令nmap -sS 172.16.80.133进行SYN扫描,查询靶机开放的TCP端口

扫描结果如下图所示:

发现靶机tcp25、110、143端口开放,以上三个端口用于邮件收发

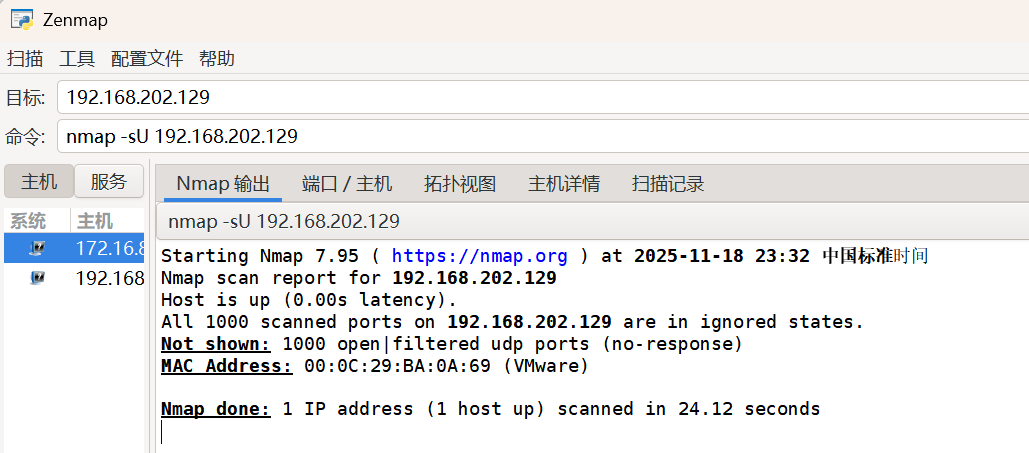

使用命令nmap -sU 192.168.202.129对靶机进行UDP扫描,查询靶机开放的UDP端口。

未发现开放的UDP端口

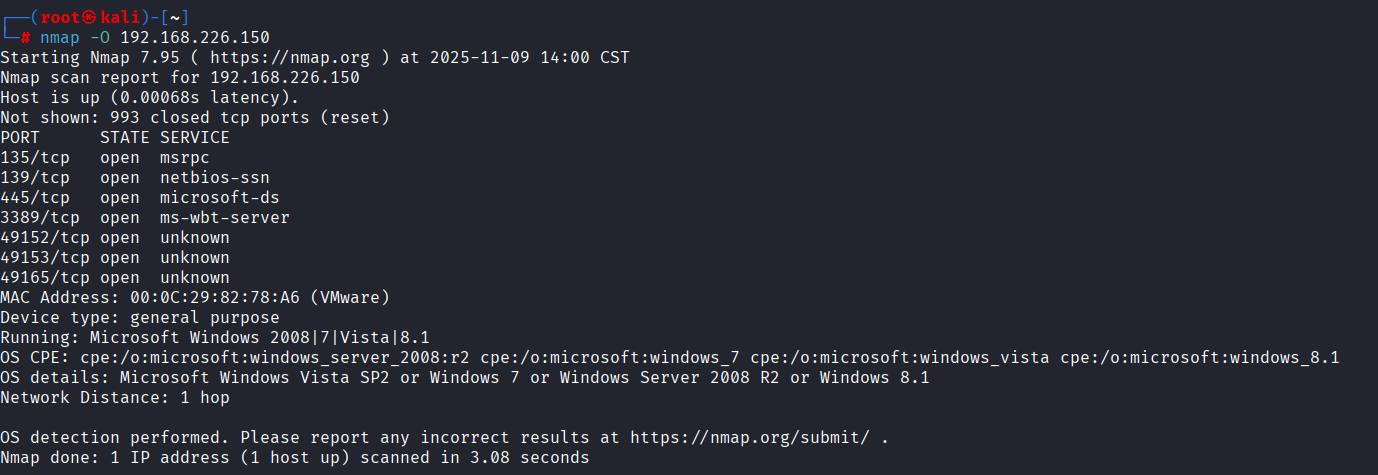

2.3.4靶机安装的操作系统及版本

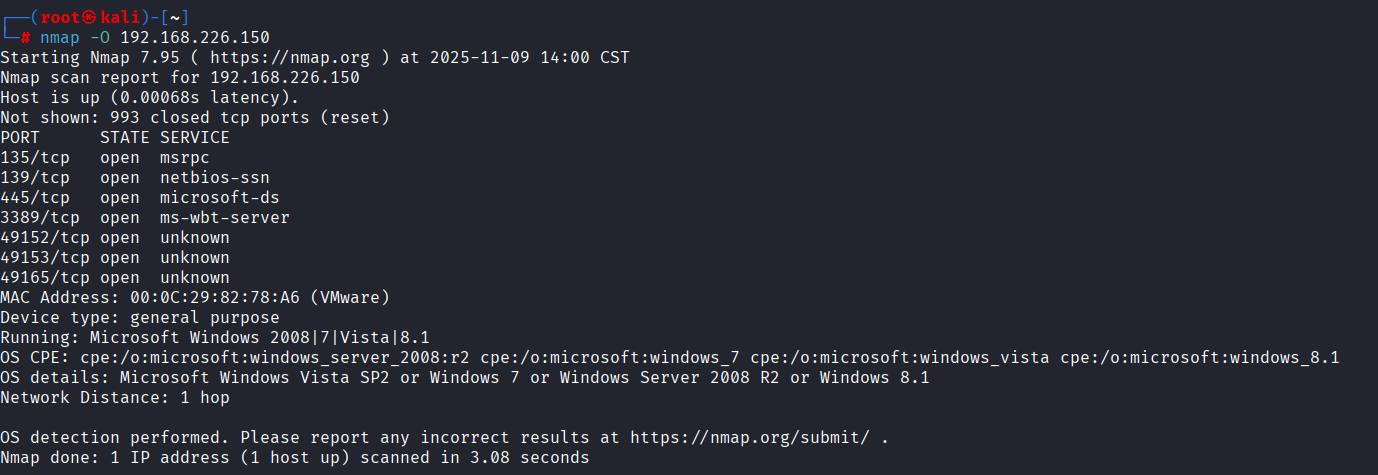

使用命令nmap -O 192.168.202.129进行扫描

根据结果猜测靶机安装的操作系统可能是Microsoft Windows XP SP2或SP3

2.3.3靶机安装的服务

使用命令nmap -sV 192.168.202.129进行扫描

135/tcp、49152/tcp、49153/tcp、49165/tcp:Microsoft Windows RPC 服务,用于系统内部进程间通信,支持远程管理等操作。

139/tcp:用于文件和打印机共享等网络资源访问。

445/tcp(microsoft-ds):提供 SMB 服务。

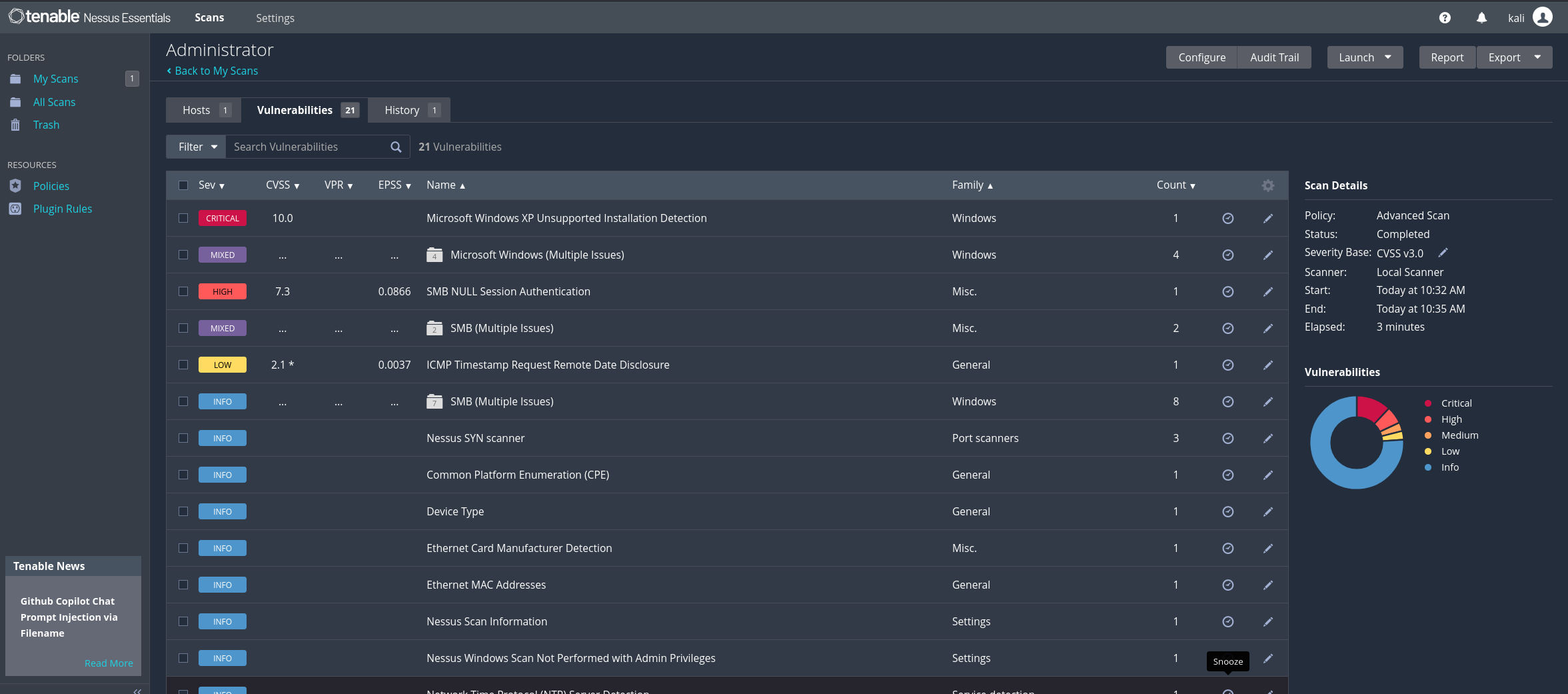

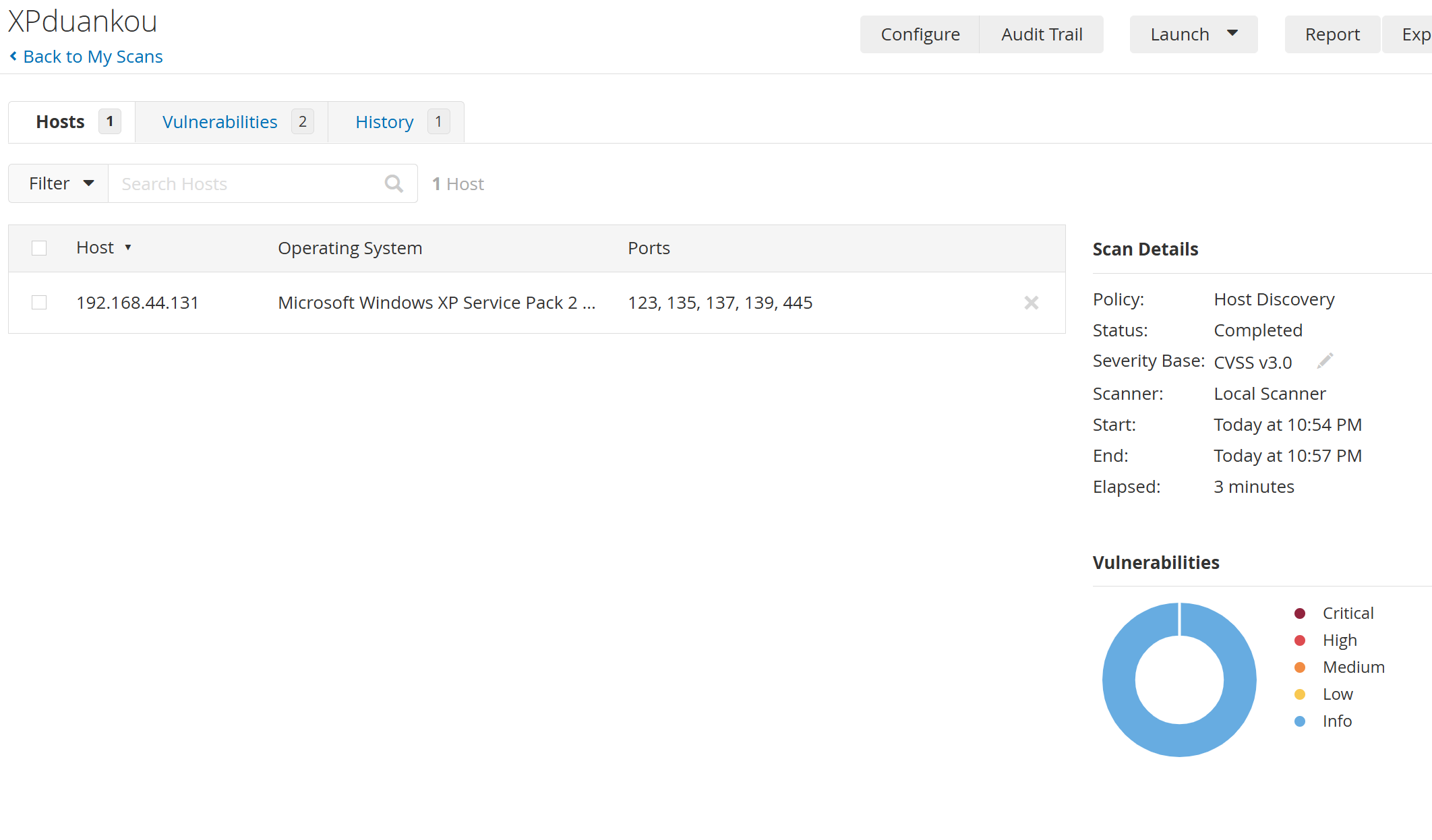

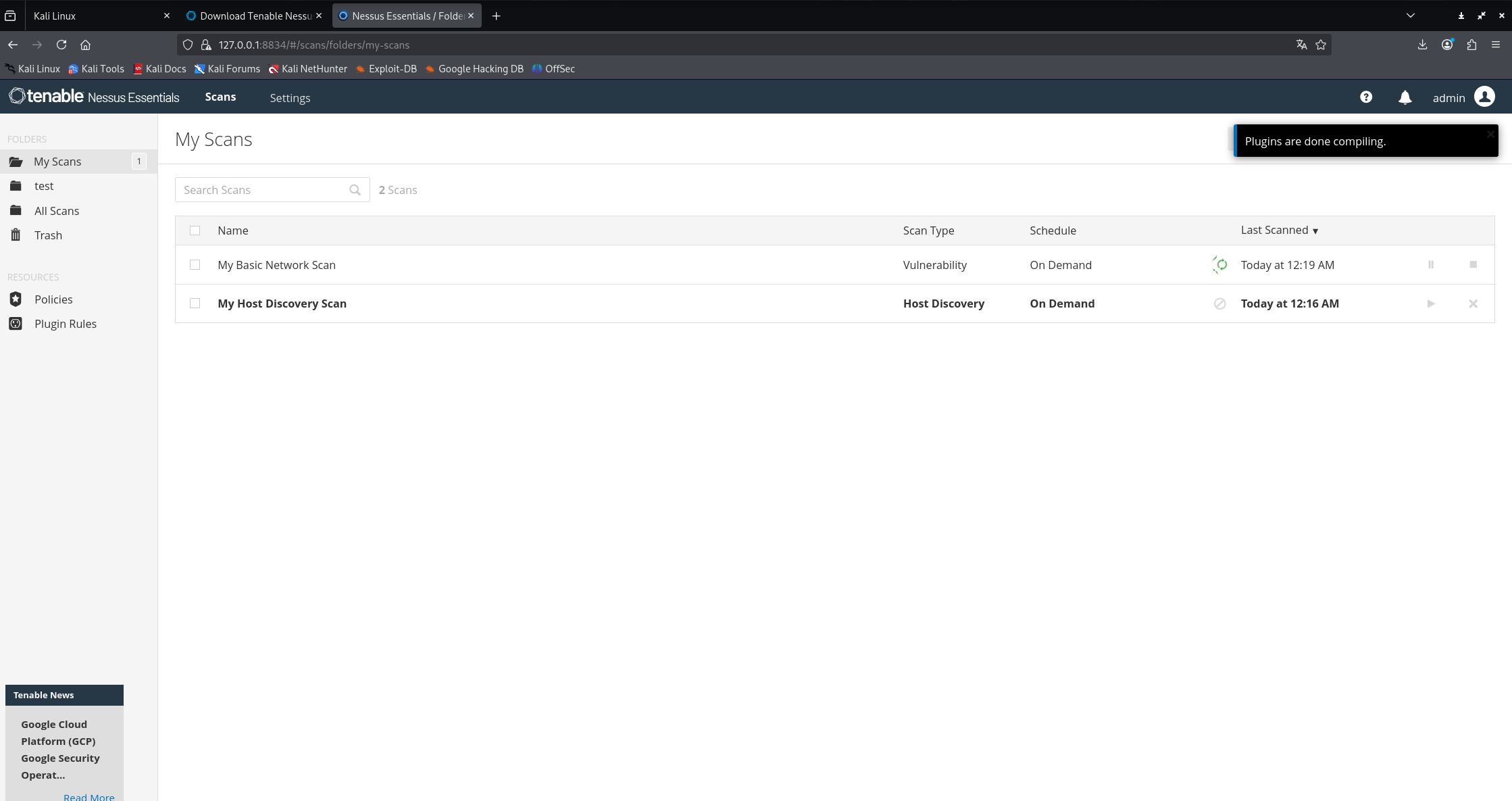

2.4用Nessus开源软件对靶机环境进行扫描

2.4.1下载Nessus并完成配置

2.4.2使用Nessus查看靶机上开放了哪些端口

通过https://ip:8834打开nessus->create new scan->host discovery命令任务,基本描述、选择保存的文件夹和目标主机的ip,点击save,保存后,在选择的文件中找到并运行。

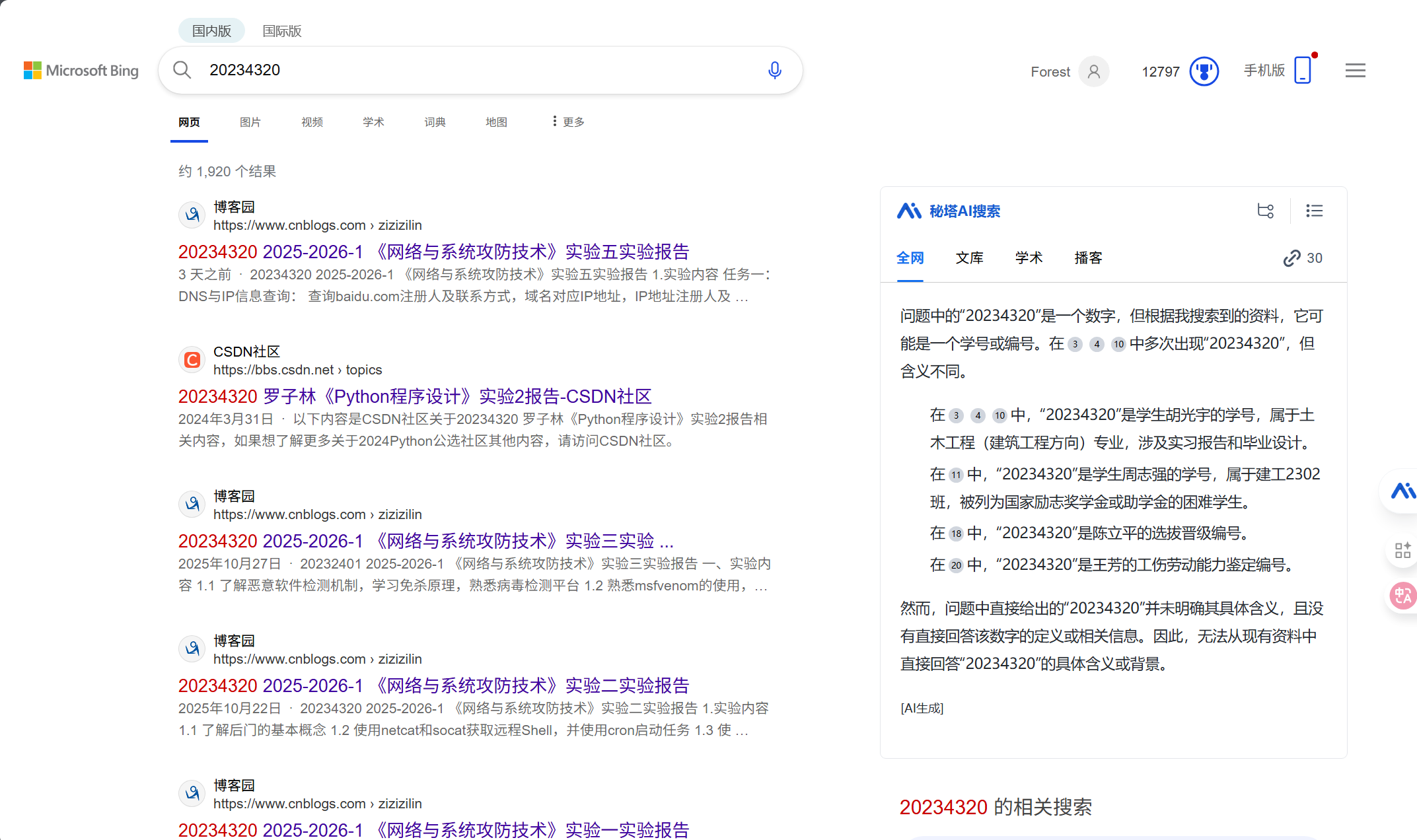

2.5 搜索测试

2.5.1通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄漏问题

(1)名字隐私:浏览了一下除了极个别博客标注了我的名字以外,没有其他的信息泄露了,说明我还是相当透明的

(2)学号隐私:查询到了一些注明学号的博客,此外没有信息的泄露了

还查询了一下身份证号+姓名、电话号码+姓名的组合,依旧没有本人的信息

2.5.2并练习使用Google hack搜集技能完成搜索(至少10种搜索方法)

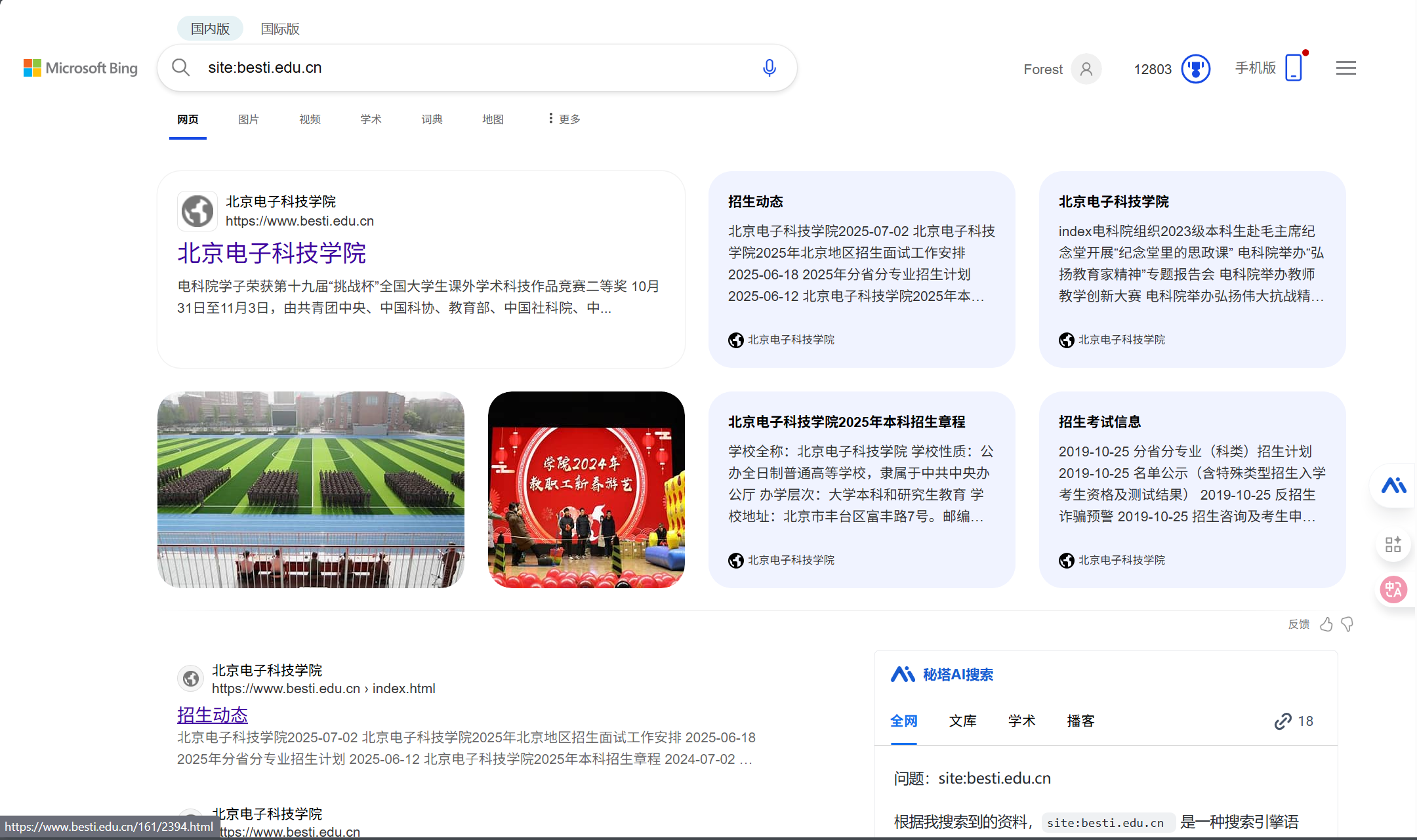

(1)site::限定域名搜索

使用site:besti.edu.cn形式将搜索范围限定在指定的校园官网

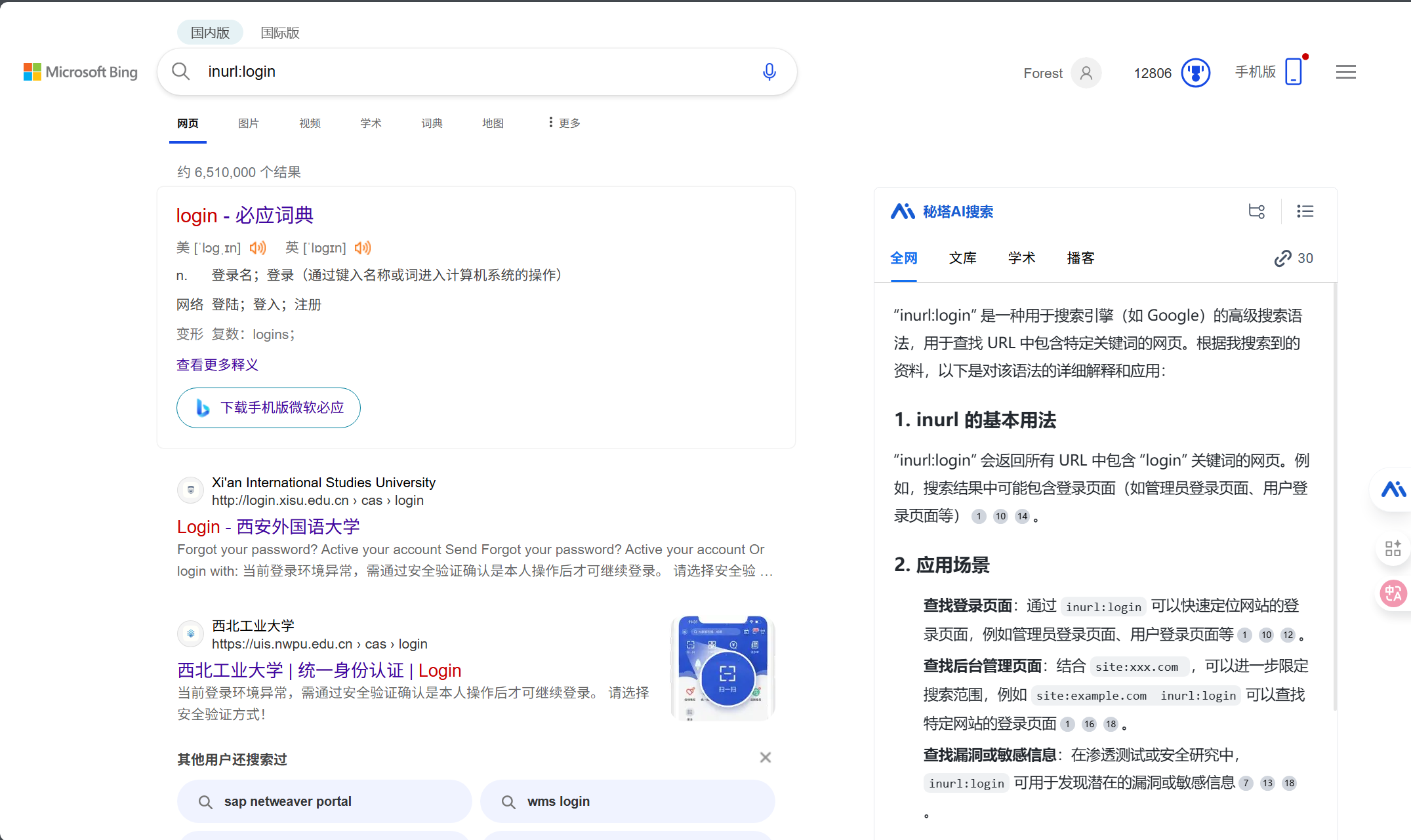

(2)inurl::URL中包含指定关键词

使用inurl:login搜索后台登录的系统

(3)intitle::标题中包含指定关键词

intitle:"登录"筛选标题含“登录”的页面

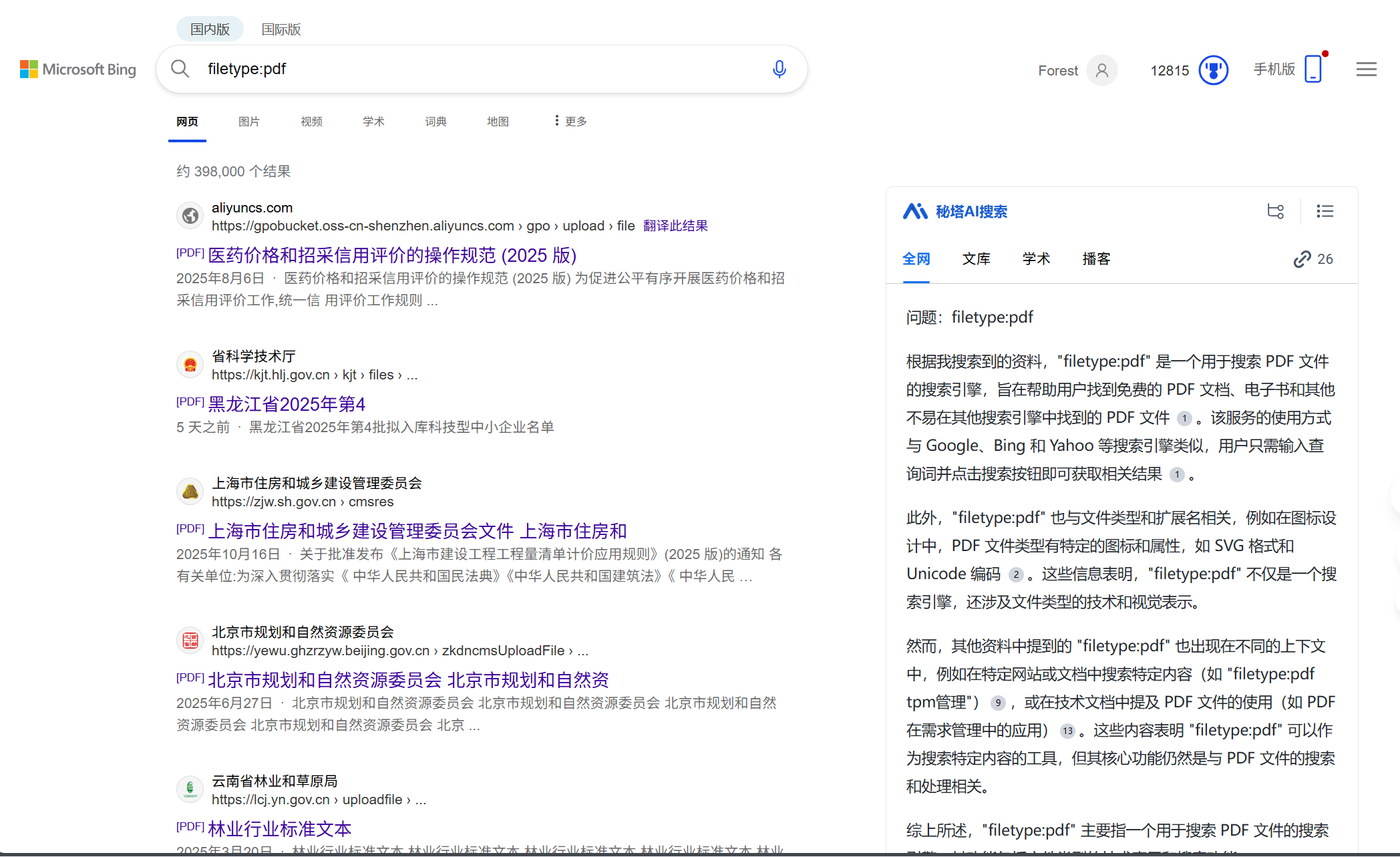

(4)filetype::指定文件类型

filetype:pdf 搜索 PDF 类型的文件

(5)intext::网页内容中包含指定关键词

使用intext:"索引位于" "转到父目录"寻找因Web服务器配置错误而可被随意浏览目录文件列表,从而可能导致敏感文件泄露的网站

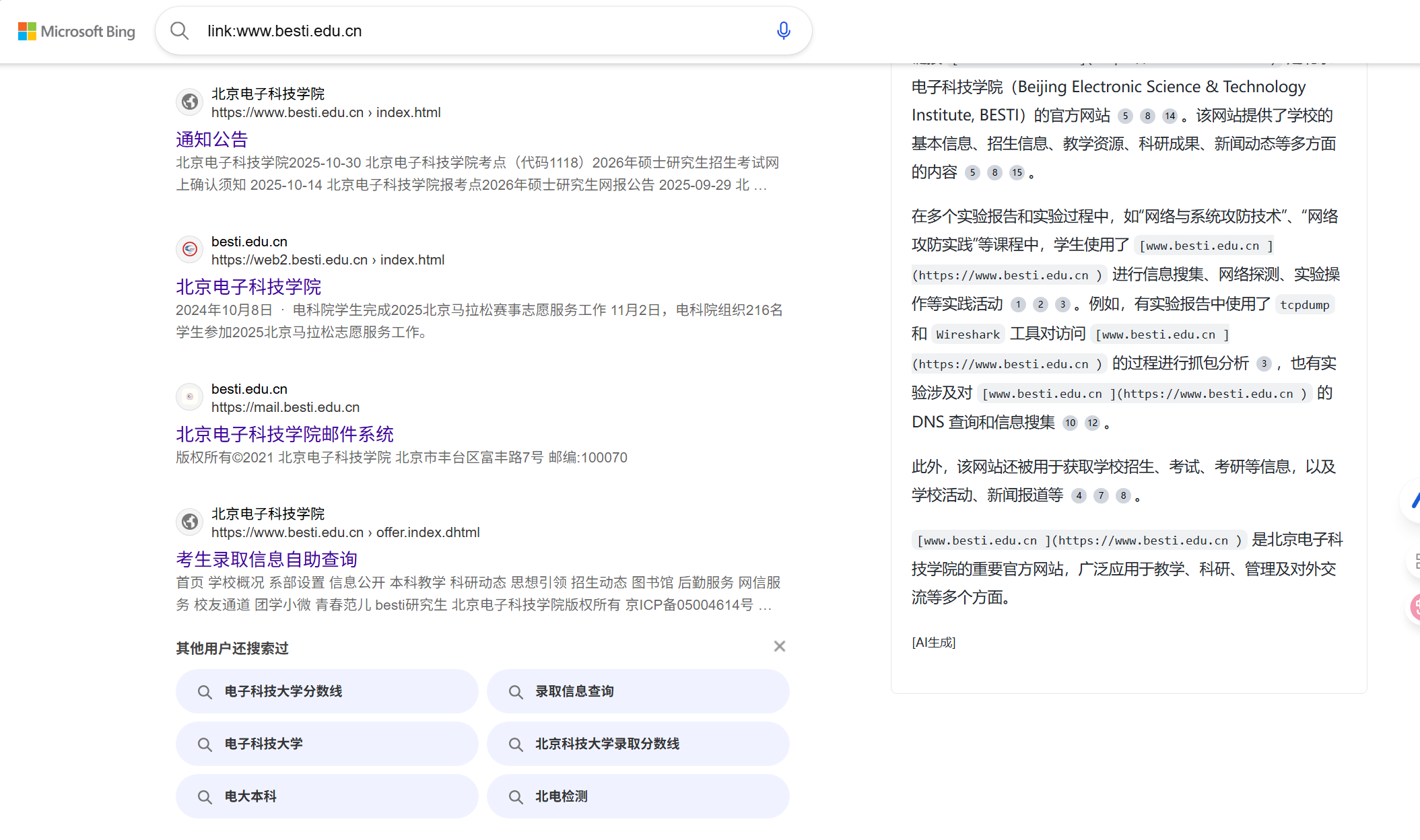

(6)link::搜索链接到指定 URL 的页面

使用link:www.besti.edu.cn查找所有链接到www.besti.edu.cn的外部页面

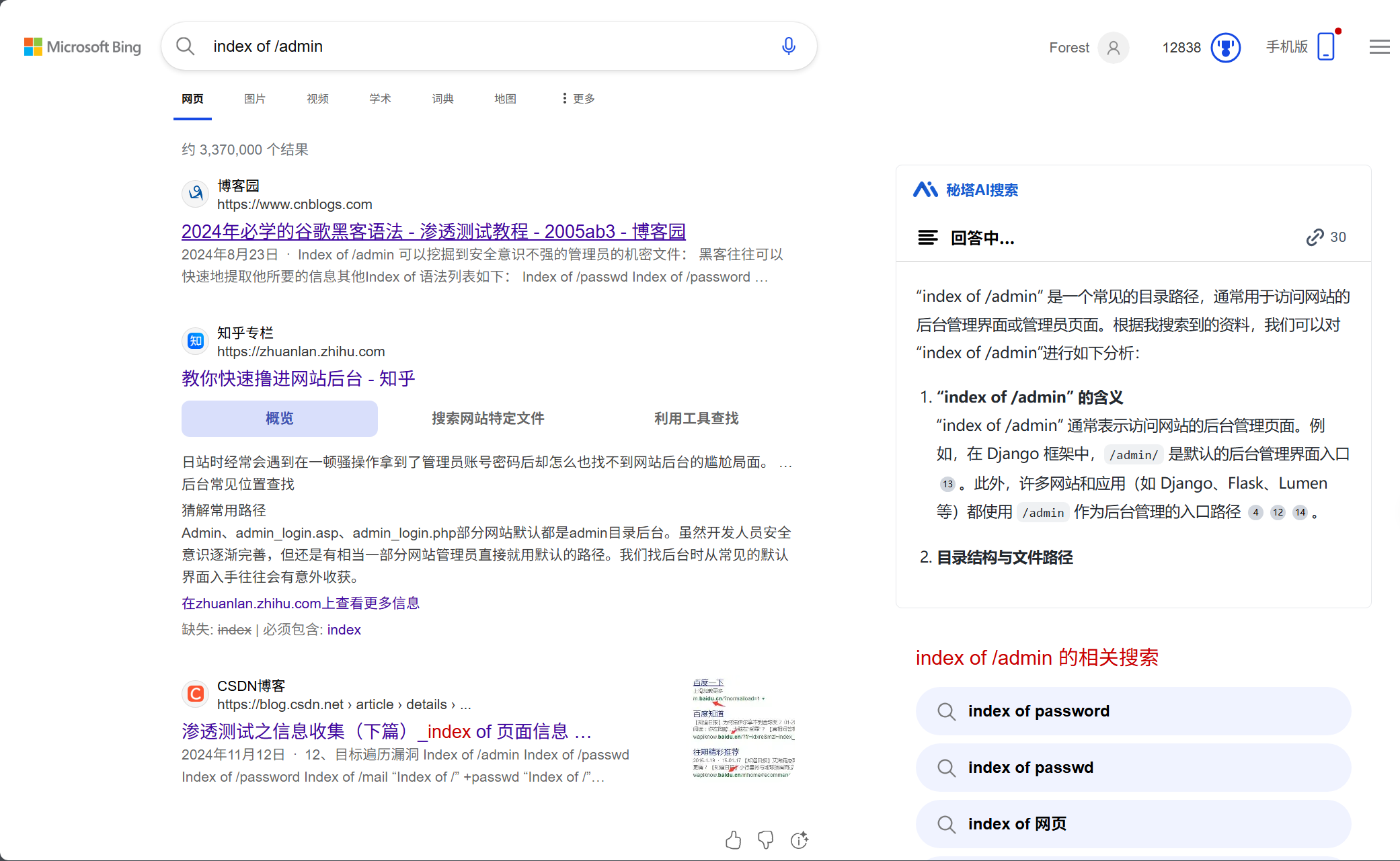

(7)使用index of /admin尝试访问或列出Web服务器上名为“admin”的目录的内容

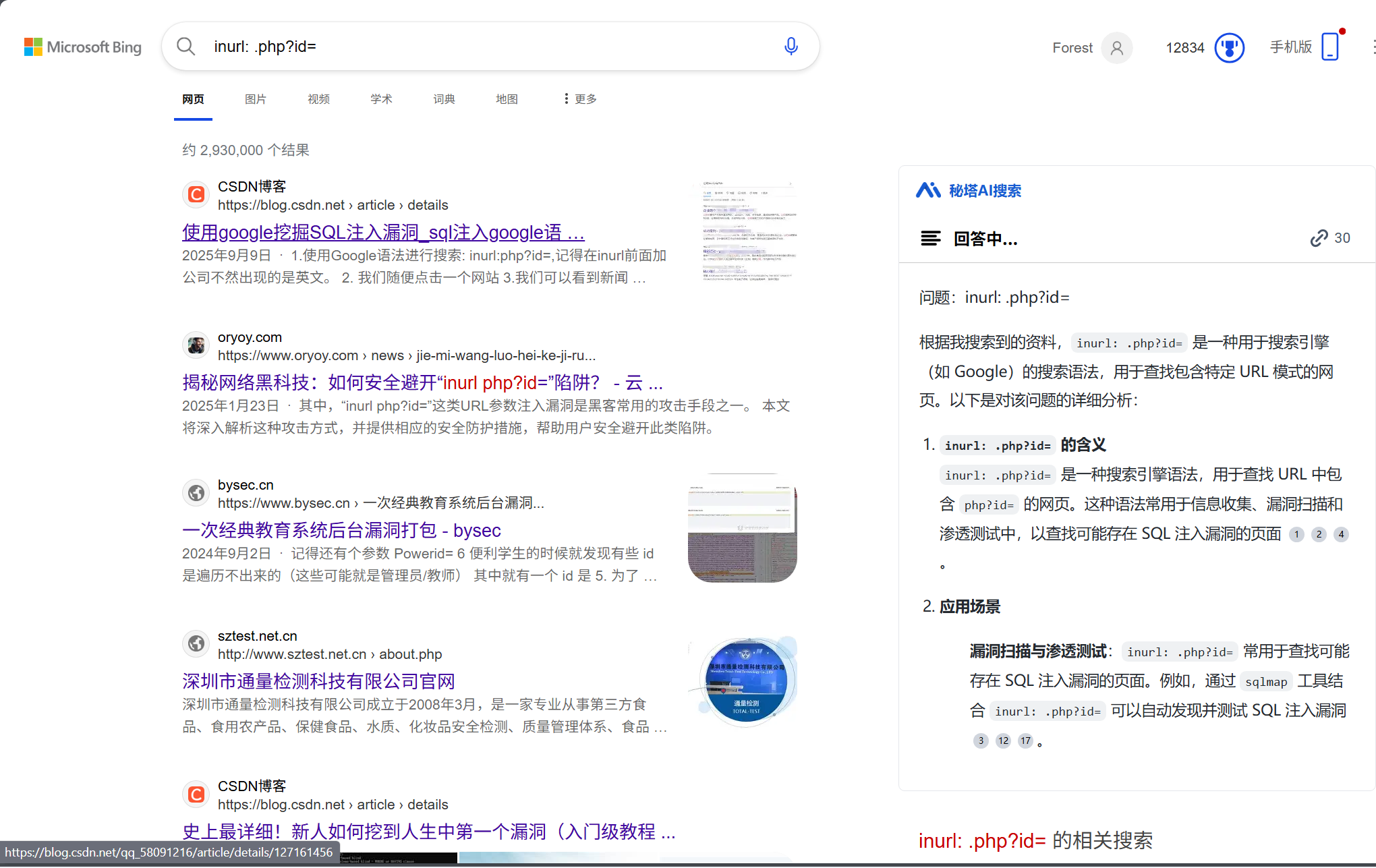

(8)使用inurl: .php?id=用于查找可能包含sql注入的网址

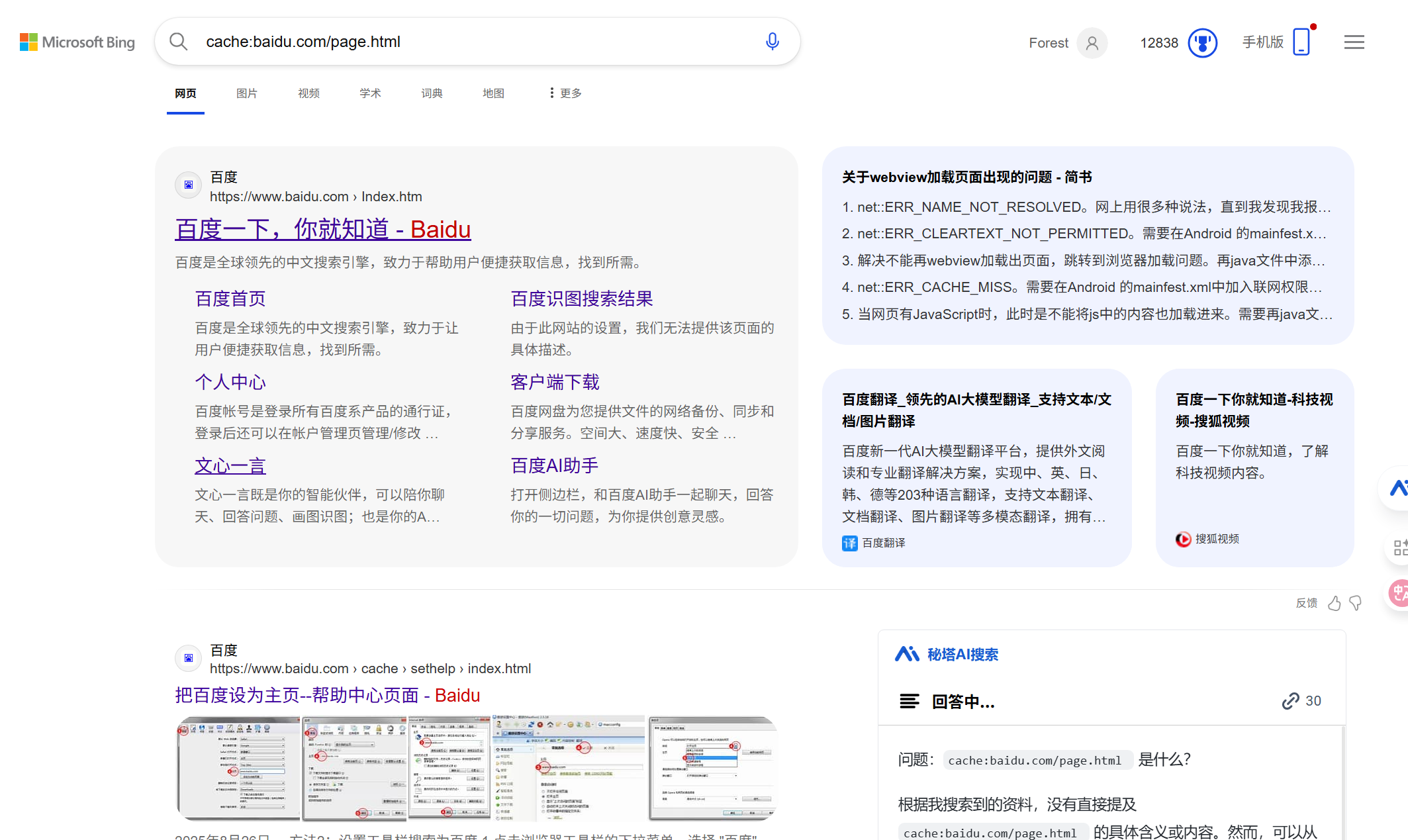

(9)cache::查看Google缓存的页面

cache:baidu.com/page.html查看baidu页面的缓存

(10)ext:限定搜索特定类型的网页扩展名

ext:log inurl:"/pgadmin" 包含多媒体信息的文件,pgAdmin客户端日志文件

3.问题及解决方案

问题1:Nmap无法扫描虚拟机的端口

问题1解决方案:我的windows XP的靶机默认不允许被查找,需要在设置中关闭防火墙,打开允许设备被查找才能扫描成功。

问题2:虚拟机之间无法互相ping通

问题2解决方案:暂无,这个问题已经困扰了我很久了,现在物理机的ping命令也失效了,目前还在一一排查解决

4.学习感悟、思考等

本次实验做起来是十分痛苦的,因为我的ping命令失效后,很多操作无法进行,两个虚拟机和物理机之间也无法通信,网络世界真的很复杂,遇到问题需要静下来一点点排查问题,同时这也依赖自己平常积累的基础知识

这次实验也给我带来了一些技术层面的收获,一方面我的信息收集能力有了显著提升。通过whois、dig、nslookup等工具的实际操作,我掌握了域名和IP地址信息查询的完整流程。特别是了解到如何从公开的注册信息中获取关键的组织联系方式和地理位置数据,这对网络侦查具有重要意义。

同时,我学习了很多安全扫描工具的应用:nmap和Nessus的使用让我掌握了端口扫描、服务识别、操作系统探测等核心技术。特别是学会了如何通过SYN扫描、UDP扫描等不同技术手段获取目标系统的安全状态信息。

我的隐私保护意识也得到了增强:通过个人信息搜索测试,我意识到即使看似无关的信息片段,也可能在网络上留下痕迹。Google Hack技巧的学习更让我认识到攻击者如何利用搜索引擎的高级功能发现潜在漏洞。以后在互联网中,我们一定要注意相关个人信息的防护。

浙公网安备 33010602011771号

浙公网安备 33010602011771号