使用OD逆向破解pcsurgeon

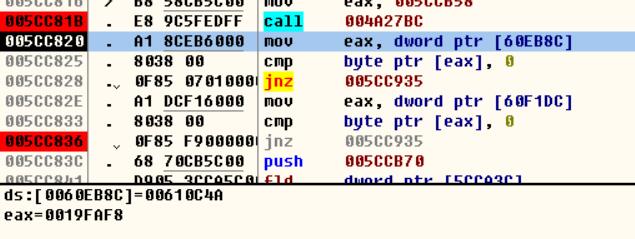

在第一个指向弹窗的jnz上面的call处下断点,重新运行程序。

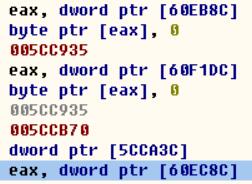

向下一步发现 60EB8C地址为610C4A,这显然也是一个地址,相当于指针指向另一个指针。(下面几处mov包括about也都是如此)此时cmp处指针中的值为0,jnz跳转未实现。

60EB8C地址为610C4A,这显然也是一个地址,相当于指针指向另一个指针。(下面几处mov包括about也都是如此)此时cmp处指针中的值为0,jnz跳转未实现。

继续往下看,第二个jnz后浮点数为5,与剩余试用期相同,mov eax处依然指向60EB8C 。推测第一个跳转为激活码验证,第二个为试用期验证。

。推测第一个跳转为激活码验证,第二个为试用期验证。

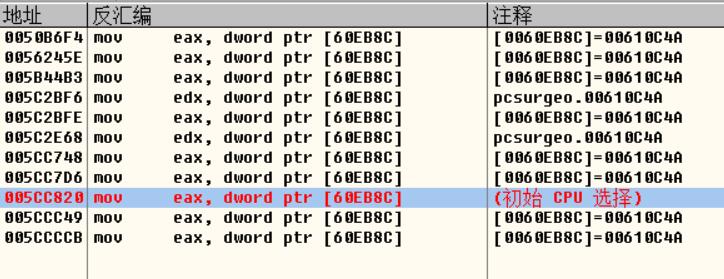

地址常量处查找,找到所有的60EB8C ,右键,在每个指令上设置断点。

,右键,在每个指令上设置断点。

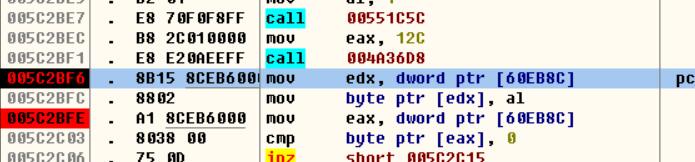

重新运行,观察第一处断点位置, 60EB8C第一次出现,被AL填充为0后经过几次赋值就进行了cmp操作。推测al的值即为判定是否成功的结果。修改al或更改为常数使其非0,运行后成功。

60EB8C第一次出现,被AL填充为0后经过几次赋值就进行了cmp操作。推测al的值即为判定是否成功的结果。修改al或更改为常数使其非0,运行后成功。

浙公网安备 33010602011771号

浙公网安备 33010602011771号