物理防火墙安装与配置全攻略:从入门到实战

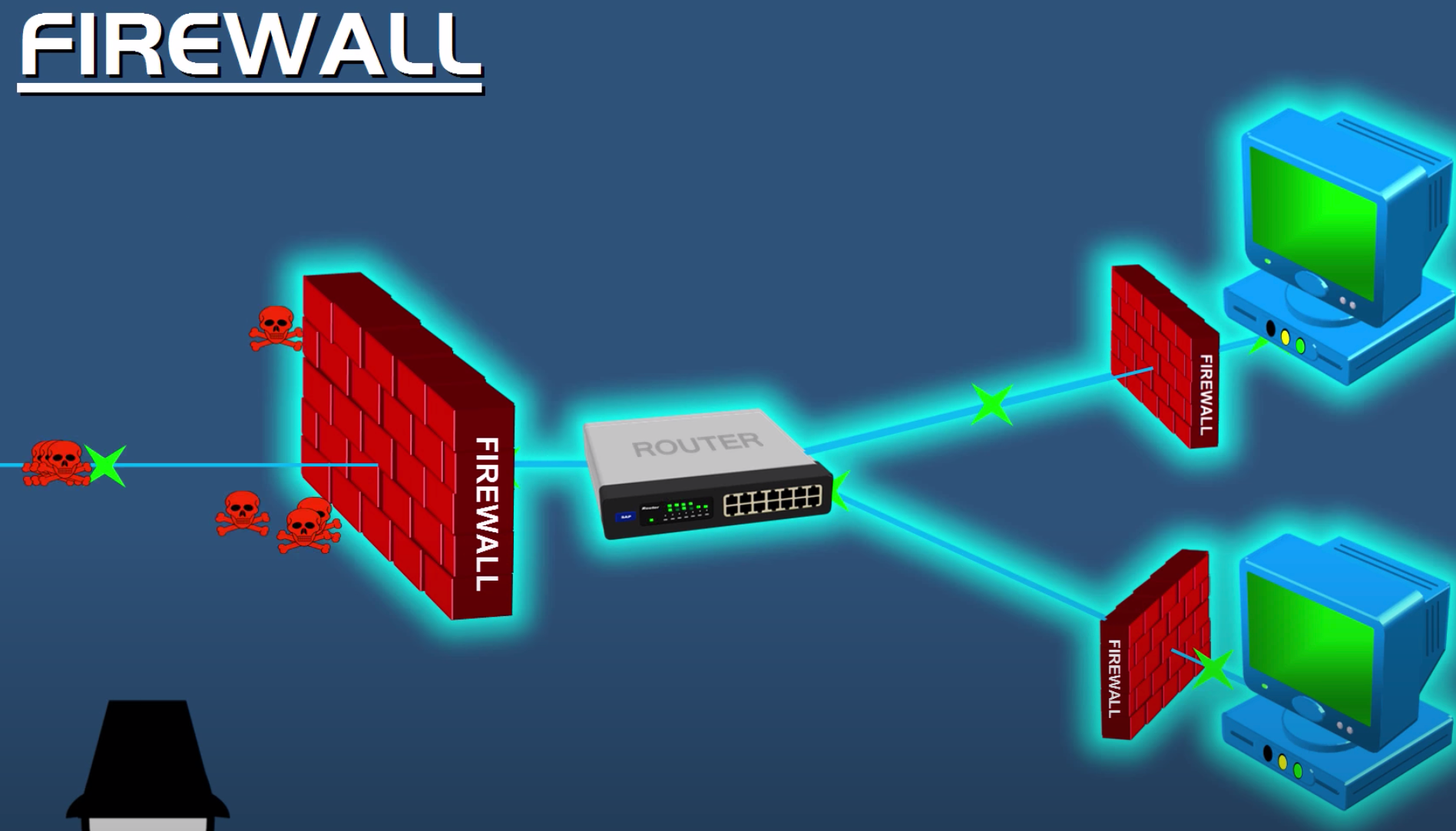

前言:在数字化时代,网络安全已成为企业和个人用户的核心需求。物理防火墙作为网络安全的第一道防线,通过硬件设备实现对网络流量的深度过滤和精准控制,在企业级网络环境中扮演着至关重要的角色。本文将以企业级场景为例,详细讲解物理防火墙的安装与配置流程,帮助技术人员快速掌握实操要点。

一、物理防火墙基础认知

1. 设备特性与应用场景

物理防火墙是独立硬件设备,集成专用处理器、内存和操作系统(如 Cisco ASA、华为 USG、Juniper SRX 等),具备以下优势:

高性能处理:支持万兆级带宽和深度包检测(DPI),适合高流量场景

硬件级安全:独立于主机系统,避免软件漏洞攻击

功能扩展性:支持 VPN、IPS/IDS、URL 过滤等模块扩展

适用场景:企业园区网边界防护、数据中心安全隔离、分支机构互联等。

2. 核心组件与接口类型

网络接口:WAN(外网接口)、LAN(内网接口)、DMZ(隔离区接口),部分设备支持光纤 SFP 接口

管理接口:Console(串口配置)、Mgmt(专用管理网口)、USB(固件升级)

扩展模块:Wi-Fi 卡、硬件加速卡、硬盘(日志存储)

二、安装前准备工作

1. 设备与工具清单

设备 / 工具

说明

物理防火墙主机

确认型号规格(如端口数量、吞吐量、并发连接数)

配件套装

包含电源线、console 线(RJ45 转 DB9)、机架安装配件

管理终端

笔记本电脑(带串口或 USB 转串口适配器)

网络工具

网线测试仪、防静电手套、理线架

软件准备

超级终端工具(如 Putty、SecureCRT)、浏览器(支持 HTTPS 管理)

2. 网络规划与策略设计

IP 地址规划:

防火墙管理 IP:192.168.1.1/24(建议独立管理网段)

WAN 接口:运营商分配的公网 IP(如 203.0.113.5/29)

LAN 接口:内网核心交换机 IP(10.0.0.1/24)

DMZ 接口:对外服务器网段(172.16.0.1/24)

安全策略初稿:

拒绝所有未明确允许的流量

允许内网访问互联网(源地址转换 SNAT)

开放 DMZ 区 Web 服务器 80/443 端口(目的地址转换 DNAT)

禁止外部主机 PING 内网设备

3. 环境检查

机架承重:确认 19 英寸标准机架安装空间

电源环境:双电源设备需连接不同 UPS 电源

网络现状:备份现有路由器 / 交换机配置,记录现有网络拓扑

三、硬件安装步骤

1. 机架安装

拆卸防火墙两侧的安装耳片,使用 M6 螺丝固定在机架上

调整设备位置,确保通风散热孔无遮挡

连接双电源线缆(如有),确保接地良好

2. 线缆连接

接口类型

连接对象

线缆规格

注意事项

WAN

运营商光猫 / 路由器

六类网线 / 光纤

标记 "外网入口"

LAN

内网核心交换机

六类网线

标记 "内网出口"

DMZ

对外服务器交换机

六类网线

标记 "DMZ 区"

Console

管理笔记本

console 线

启用超级终端(波特率 9600,8 数据位,1 停止位,无校验)

Mgmt

管理网段交换机

五类网线

配置独立管理网络

3. 设备加电测试

打开电源开关,观察指示灯状态:

PWR 灯:绿色常亮表示供电正常

SYS 灯:闪烁表示系统启动中,常亮可能故障

接口灯:Link 灯绿色常亮表示链路连通,Act 灯闪烁表示数据传输

等待 3-5 分钟完成系统启动,通过 Console 口确认登录提示

四、初始化配置(以 Cisco ASA 为例)

1. 控制台登录配置

进入特权模式

enable

进入全局配置模式

configure terminal

设置设备名称

hostname FW-CORE

配置管理密码(加密存储)

enable secret cisco123

配置console密码

line console 0

password console123

login

exit

配置Mgmt接口IP

interface GigabitEthernet0/0

nameif management

security-level 100

ip address 192.168.1.1 255.255.255.0

no shutdown

exit

保存配置

write memory

2. Web 管理界面激活

通过 Mgmt 接口连接管理电脑,设置电脑 IP 为 192.168.1.2/24

打开浏览器访问https://192.168.1.1,接受证书风险

使用用户名 "admin"(首次登录需创建)和 enable 密码登录

完成初始向导:选择时区、启用 HTTPS 管理、配置 NTP 服务器(可选)

五、核心功能配置

1. 网络接口配置

配置WAN接口(公网)

interface GigabitEthernet0/1

nameif outside

security-level 0

ip address 203.0.113.5 255.255.255.248

no shutdown

配置LAN接口(内网)

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 10.0.0.1 255.255.255.0

no shutdown

配置DMZ接口

interface GigabitEthernet0/3

nameif dmz

security-level 50

ip address 172.16.0.1 255.255.255.0

no shutdown

2. 安全策略配置(ACL)

规则 1:允许内网访问外网

access-list inside_to_outside extended permit ip 10.0.0.0 255.255.255.0 any

access-group inside_to_outside in interface inside

规则 2:映射 DMZ 区 Web 服务器(公网 IP 203.0.113.6)

定义服务器真实IP

object network WEB-SERVER

host 172.16.0.10

配置端口映射

nat (dmz,outside) static interface service tcp 80 80

nat (dmz,outside) static interface service tcp 443 443

允许外部访问映射端口

access-list outside_to_dmz extended permit tcp any object WEB-SERVER eq 80

access-list outside_to_dmz extended permit tcp any object WEB-SERVER eq 443

access-group outside_to_dmz in interface outside

规则 3:禁止内网主机被外部 PING

access-list outside_to_inside extended deny icmp any 10.0.0.0 255.255.255.0 echo-request

access-group outside_to_inside in interface outside

3. 网络地址转换(NAT)

配置内网地址转换(PAT)

nat (inside,outside) dynamic interface

配置DMZ区服务器静态NAT

nat (dmz,outside) static 203.0.113.6 172.16.0.10

4. VPN 配置(IPSec VPN)

定义加密策略

crypto ipsec transform-set ESP-AES-SHA esp-aes 256 esp-sha-hmac

配置ISAKMP策略

crypto isakmp policy 10

encryption aes-256

hash sha

authentication pre-share

group 2

lifetime 86400

配置隧道接口

interface Tunnel0

ip address 192.168.200.1 255.255.255.0

tunnel source outside

tunnel destination 203.0.113.10(对端公网IP)

tunnel protection ipsec profile IPSec-Profile

定义感兴趣流

access-list VPN-ACL extended permit ip 10.0.0.0 255.255.255.0 192.168.300.0 255.255.255.0

应用策略

crypto map OUTSIDE-MAP 10 match address VPN-ACL

crypto map OUTSIDE-MAP 10 set peer 203.0.113.10

crypto map OUTSIDE-MAP 10 set transform-set ESP-AES-SHA

crypto map OUTSIDE-MAP interface outside

六、高级功能配置

1. 流量监控与日志分析

通过 Web 界面查看实时流量统计:

接口流量图表(入 / 出带宽、包速率)

会话表信息(当前连接数、TOP 会话列表)

配置日志服务器:

logging enable

logging host inside 10.0.0.10(日志服务器IP)

logging trap informational

2. 高可用性(HA)配置(主备模式)

主设备配置

failover

failover lan interface HA-Interface GigabitEthernet0/4

failover link HA-Interface

failover interface ip HA-Interface 10.0.0.201 255.255.255.0 standby 10.0.0.202

备设备配置(类似,设置standby角色)

七、测试与验证

1. 网络连通性测试

内网主机访问外网

ping 8.8.8.8(应成功)

traceroute www.example.com(路径经过防火墙)

外部主机访问Web服务器

telnet 203.0.113.6 80(应连通)

ping 203.0.113.6(根据策略允许/禁止)

管理访问测试

ssh 192.168.1.1(通过Mgmt接口登录)

https://192.168.1.1(Web管理界面访问)

2. 策略有效性验证

使用 Wireshark 抓包:

在内网接口捕获流量,确认 NAT 转换正确

在外部接口检查是否有禁止的 ICMP 请求

模拟攻击测试:

使用 Nmap 扫描 DMZ 服务器,确认仅开放 80/443 端口

尝试从外网 SSH 登录内网主机(应被拒绝)

八、注意事项与最佳实践

固件升级:

定期访问厂商官网下载最新固件(建议季度更新)

升级前备份配置,确保双电源环境下操作

配置备份:

本地备份(USB存储)

copy running-config usb0:/config-backup.cfg

远程备份(TFTP服务器)

copy running-config tftp://10.0.0.20/config-backup.cfg

策略优化:

按 "最小权限原则" 设计规则,定期删除冗余策略

使用对象组管理(如服务器组、端口组)提高可读性

物理安全:

机架加锁防止设备被盗

限制 Console/Mgmt 接口访问,仅授权人员使用

九、常见问题处理

问题现象

可能原因

解决方法

无法登录 Web 界面

Mgmt 接口 IP 错误

检查接口配置,重启管理端口

内网无法访问外网

NAT 配置错误

查看 NAT 表,确认 dynamic PAT 规则

防火墙 CPU 利用率过高

流量超出设备规格

升级硬件或启用硬件加速模块

日志丢失重要信息

日志级别设置不当

修改 logging trap 为 debugging 级别

结语

物理防火墙的安装与配置是系统性工程,需要结合具体网络环境进行精细化调整。通过本文的步骤指南,技术人员可快速完成设备部署,并通过持续的策略优化和安全监控,构建可靠的网络安全屏障。建议在复杂网络环境中,联合厂商技术支持进行方案设计,确保防火墙性能与安全性的最佳平衡。

互动话题:你在部署物理防火墙时遇到过哪些特殊挑战?欢迎在评论区分享你的经验!

浙公网安备 33010602011771号

浙公网安备 33010602011771号