解决Cloudflare人机认证加载不出来难题:从常规折腾到hosts配置的破局

前言:最近在访问使用 Cloudflare 防护的网站时,遇到 Cloudflare 人机认证加载异常 的情况,折腾了好几种常规方法后,通过 hosts 配置找到了可行方案,过程中积累了不少排坑经验和实用技巧,整理出来给有相同困扰的朋友参考(所有操作基于合规网络环境,依托 Cloudflare 官方公开资源探索 )。

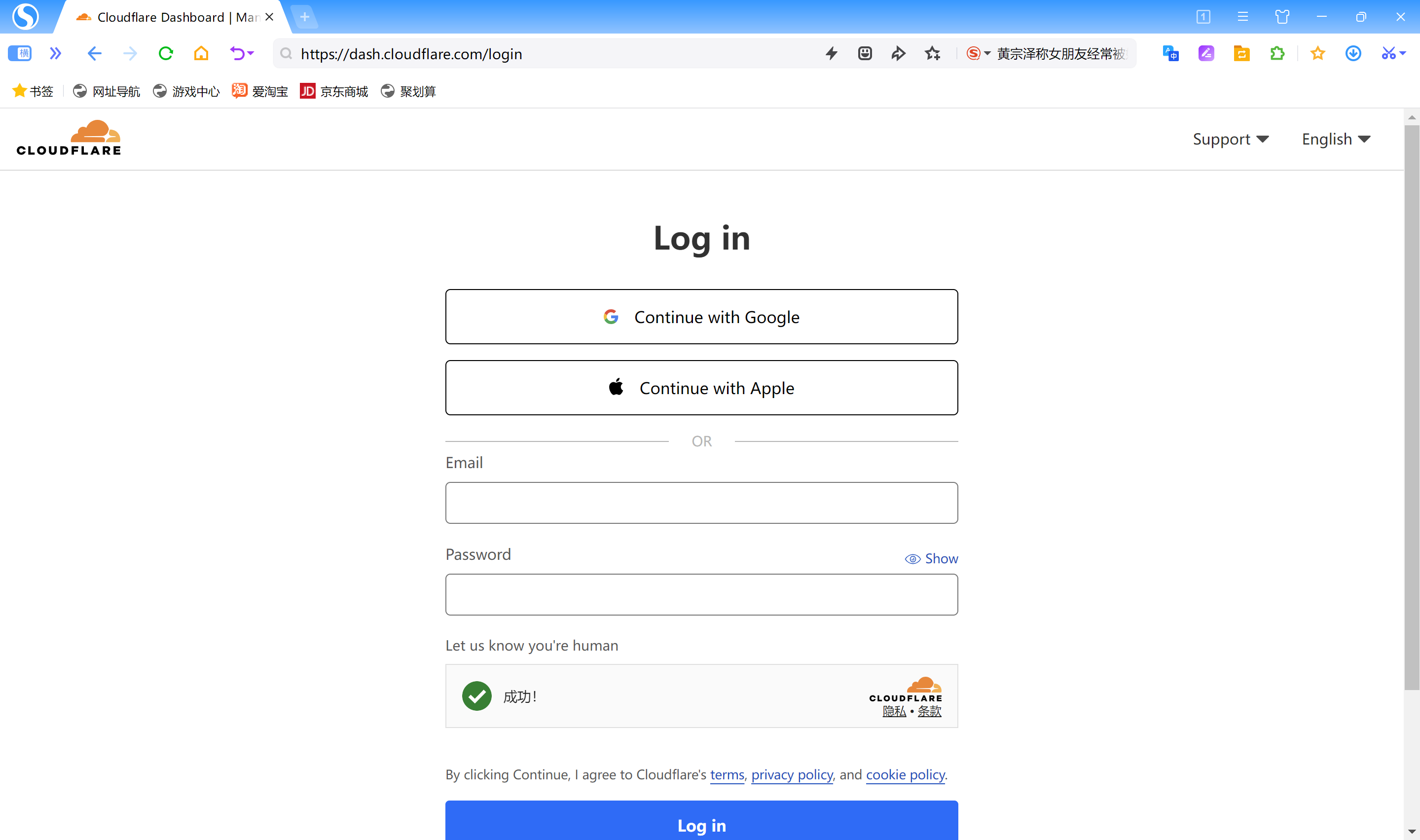

一、问题初现:Cloudflare访问困境

近期访问使用 Cloudflare 防护的网站时,频繁碰到网页加载缓慢、人机验证模块无法正常显示的情况。本以为是简单网络波动,深入排查后发现,是本地网络环境(如 DNS 解析指向异常节点、网络链路与 Cloudflare 节点适配性差等)和 Cloudflare 动态 CDN 机制交互产生的复杂问题,由此开启了从常规排障到精准配置的探索过程

二、常规方法尝试:广撒网却难捞鱼

(一)浏览器及插件维度

-

浏览器兼容性与缓存清理

不同浏览器对网页渲染、安全验证逻辑的处理存在差异,依次测试 Chrome、Firefox、Edge 等主流浏览器,按 “设置 - 隐私与安全 - 清除浏览数据” 路径清理缓存,尝试解决因缓存过期、冲突导致的验证页面加载错误。多次操作后,排除浏览器核心兼容性问题,但发现部分浏览器插件(如广告拦截、隐私增强类插件 ),会误将 Cloudflare 验证脚本判定为 “非必要请求” 拦截,禁用插件后验证可短暂恢复,但长期禁用插件会影响浏览器其他实用功能,并非可持续方案。 -

插件兼容性精准排查

逐一停用浏览器插件,通过 “禁用 - 启用” 对比测试,定位到部分 “网络请求优化类” 插件,会错误拦截 Cloudflare 验证脚本的正常请求。这类问题属于 “插件误判合法请求” 导致的访问异常,需在保障浏览器基础功能前提下,手动调整插件规则(如将 Cloudflare 相关域名加入插件白名单 ),而非简单禁用插件牺牲体验。

(二)网络与地区因素

-

本地网络稳定性检测

怀疑网络连接不稳定,用 Speedtest 多次测试网络延迟、丢包率,确认基础网络指标正常。尝试重启路由器、切换网络环境(Wi-Fi 换有线网络 ),联系网络运营商确认是否因 本地网络策略(如 DNS 服务器配置、小运营商链路优化不足 ) 影响 Cloudflare 访问,排除网络波动导致验证页面加载失败的可能。 -

网络链路与节点适配性

Cloudflare 节点分布广泛,本地网络链路与部分节点可能存在适配性问题(如跨运营商网络链路拥堵 )。通过 traceroute 工具追踪网络路径,分析访问 Cloudflare 节点时的链路跳数、延迟情况,排查是否因 “网络链路不合理(如绕路、节点拥塞 )” 导致验证加载异常,而非涉及地区限制相关操作。

(三)系统与缓存清理

-

系统网络基础配置重置

在 Windows 系统,通过 网络和 Internet 设置 - 网络重置 功能,重置网络适配器、TCP/IP 协议栈等基础配置;在 macOS/Linux 系统,执行sudo systemctl restart network重启网络服务,尝试修复因系统网络配置异常(如网络参数错误、服务未正常启动 )导致的 Cloudflare 访问问题。操作后,虽解决了部分网络关联小问题,但 Cloudflare 验证失败的核心问题(节点解析、链路适配 )仍未解决。 -

深度缓存清理与 DNS 优化

除浏览器缓存,额外清理系统 DNS 缓存(Windows 执行ipconfig /flushdns,macOS 执行sudo dscacheutil -flushcache),尝试绕开本地 DNS 解析异常(如 DNS 服务器返回过期 / 错误节点 )的影响。但由于 Cloudflare CDN 节点动态变化,本地缓存清理后,DNS 解析仍可能因 “域名解析系统未及时同步最新节点”,指向旧节点或异常节点,导致验证失败。

三、破局关键:hosts 配置的精准出击

常规排障陷入瓶颈后,我们将目光聚焦到 hosts 文件配置 —— 作为系统级域名解析工具,它能绕过本地 DNS,直接指定域名与 IP 的映射关系,精准解决 Cloudflare 验证加载问题。

(一)IP 与域名来源追踪

1. Cloudflare 官方 IP 列表(合规核心)

所有 IP 严格取自 Cloudflare 官方公开的 CDN 节点列表(IPv4 、IPv6 )。这些节点是 Cloudflare 为全球用户提供合法内容分发、安全验证服务的基础资源,涵盖 cloudflare.com(主站)、developers.cloudflare.com(开发者文档)、challenges.cloudflare.com(人机验证核心域名)等关键域名。

筛选逻辑:从官方列表中,挑选响应稳定、适配本地网络的 IP(如 104.16.132.229、104.16.77.250 ),覆盖 Cloudflare 网页加载、人机验证的核心流程,确保配置后直接打通 “域名 ↔ 有效 IP” 通道。

2. 实战验证与筛选(技术落地)

官方 IP 需适配本地网络,需通过以下步骤验证:

- 网络连通性测试:用

ping 104.16.132.229 -t持续监测延迟与丢包,筛选低延迟、链路稳定的 IP; - 路径追踪:通过

traceroute 104.16.132.229分析网络路径,避免因路由绕路导致加载异常; - 服务关联性验证:浏览器直接访问

http://104.16.132.229,确认可正常关联到 Cloudflare 官方服务(如显示 Cloudflare 403 页面,说明 IP 有效但需域名绑定 )。

最终将验证通过的 IP-域名映射写入 hosts 文件,确保配置精准有效。

(二)hosts 配置实操与效果

配置路径与格式(分系统详解)

hosts 文件通过强制指定域名解析结果,绕过本地 DNS 异常,直接关联 Cloudflare 有效节点。以下是双系统配置方案:

Windows 系统

- 找到路径:

C:\Windows\System32\drivers\etc\hosts - 编辑权限:右键 → 以管理员身份用记事本/Notepad++ 打开(普通权限无法保存修改)

- 配置格式:按

IP 域名规则添加映射(示例):104.16.132.229 cloudflare.com - 生效方式:无需重启系统,执行

ipconfig /flushdns刷新 DNS 缓存即可。

macOS/Linux 系统

- 找到路径:

/etc/hosts - 编辑权限:

sudo nano /etc/hosts(需管理员权限) - 配置格式:同 Windows,按

IP 域名规则添加映射(示例):104.16.132.229 cloudflare.com - 生效方式:执行

sudo systemctl restart network(Linux)或sudo dscacheutil -flushcache(macOS)刷新网络服务/DNS 缓存。

Windows 专属配置(运维规范版)

以下是适配 Windows 环境的 hosts 配置(含多节点冗余,应对网络波动):

# Cloudflare 域名解析优化(解决人机验证/页面加载问题 - Windows 环境适配)

# 说明:IP 取自 Cloudflare 官方公开节点(https://www.cloudflare.com/ips-v4/),按需保留有效条目

# 注意:需以管理员权限修改 C:\Windows\System32\drivers\etc\hosts 文件

# 主站及通用域名(多节点冗余)

104.16.124.96 www.cloudflare.com

104.16.132.229 cloudflare.com

104.16.133.229 cloudflare.com

# 业务域名(博客、雷达等服务)

104.18.28.7 blog.cloudflare.com

104.18.29.7 blog.cloudflare.com

104.18.30.78 radar.cloudflare.com

104.18.31.78 radar.cloudflare.com

# 控制台与 CDN(管理后台、静态资源)

104.17.110.184 dash.cloudflare.com # 管理控制台

104.17.24.14 cdnjs.cloudflare.com # 静态资源 CDN

# 速度测试与 API(工具、开放接口)

104.16.67.38 speed.cloudflare.com # 速度测试工具

104.16.68.38 speed.cloudflare.com

104.19.192.29 api.cloudflare.com # 开放 API 节点

# 开发者文档(多节点冗余,保障学习资料访问)

104.16.77.250 developers.cloudflare.com

104.16.78.250 developers.cloudflare.com

104.16.79.250 developers.cloudflare.com

104.16.80.250 developers.cloudflare.com

104.16.81.250 developers.cloudflare.com

# 支持与验证(关键业务,解决加载异常)

104.18.2.186 support.cloudflare.com # 支持文档

104.18.3.186 support.cloudflare.com

104.17.2.184 challenges.cloudflare.com # 人机验证核心节点

104.17.3.184 challenges.cloudflare.com

# 社区互动(论坛访问)

104.18.2.67 community.cloudflare.com # 社区论坛

104.18.3.67 community.cloudflare.com

Windows 运维优化说明:

- 权限强化:必须以管理员身份修改

hosts,避免保存失败; - 缓存验证:执行

ipconfig /flushdns后,用nslookup cloudflare.com检查解析结果,确认指向配置 IP; - 冗余设计:对

developerschallenges等核心域名配置多 IP,应对 Cloudflare 节点动态变化。

Linux 专属配置(运维规范版)

以下是适配 Linux 环境的 hosts 配置(遵循系统规范,含维护建议):

# Cloudflare 域名解析优化(解决人机验证/页面加载问题)

# 说明:IP 取自 Cloudflare 官方公开节点(https://www.cloudflare.com/ips-v4/),按需保留有效条目

# 主站及通用域名(多节点冗余)

104.16.124.96 www.cloudflare.com

104.16.132.229 cloudflare.com

104.16.133.229 cloudflare.com

# 业务域名(博客、雷达等服务)

104.18.28.7 blog.cloudflare.com

104.18.29.7 blog.cloudflare.com

104.18.30.78 radar.cloudflare.com

104.18.31.78 radar.cloudflare.com

# 控制台与 CDN(管理后台、静态资源)

104.17.110.184 dash.cloudflare.com # 管理控制台

104.17.24.14 cdnjs.cloudflare.com # 静态资源 CDN

# 速度测试与 API(工具、开放接口)

104.16.67.38 speed.cloudflare.com # 速度测试工具

104.16.68.38 speed.cloudflare.com

104.19.192.29 api.cloudflare.com # 开放 API 节点

# 开发者文档(多节点冗余,保障学习资料访问)

104.16.77.250 developers.cloudflare.com

104.16.78.250 developers.cloudflare.com

104.16.79.250 developers.cloudflare.com

104.16.80.250 developers.cloudflare.com

104.16.81.250 developers.cloudflare.com

# 支持与验证(关键业务,解决加载异常)

104.18.2.186 support.cloudflare.com # 支持文档

104.18.3.186 support.cloudflare.com

104.17.2.184 challenges.cloudflare.com # 人机验证核心节点

104.17.3.184 challenges.cloudflare.com

# 社区互动(论坛访问)

104.18.2.67 community.cloudflare.com # 社区论坛

104.18.3.67 community.cloudflare.com

Linux 运维优化说明:

- 格式规范:IP 与域名间用 Tab/空格分隔,符合 Linux

hosts文件解析规则; - 冗余设计:对核心域名配置多 IP,降低单节点故障影响;

- 维护建议:

- 定期用

ping/mtr检测 IP 连通性(脚本示例:for ip in 104.16.132.229 104.16.77.250; do ping -c 4 $ip | grep "packet loss"; done),筛除失效 IP; - 通过

cron定时任务,自动从 Cloudflare 官方列表同步有效节点,保持配置更新; - 修改后执行

sudo systemctl restart systemd-resolved重载 DNS 缓存,确保生效。

- 定期用

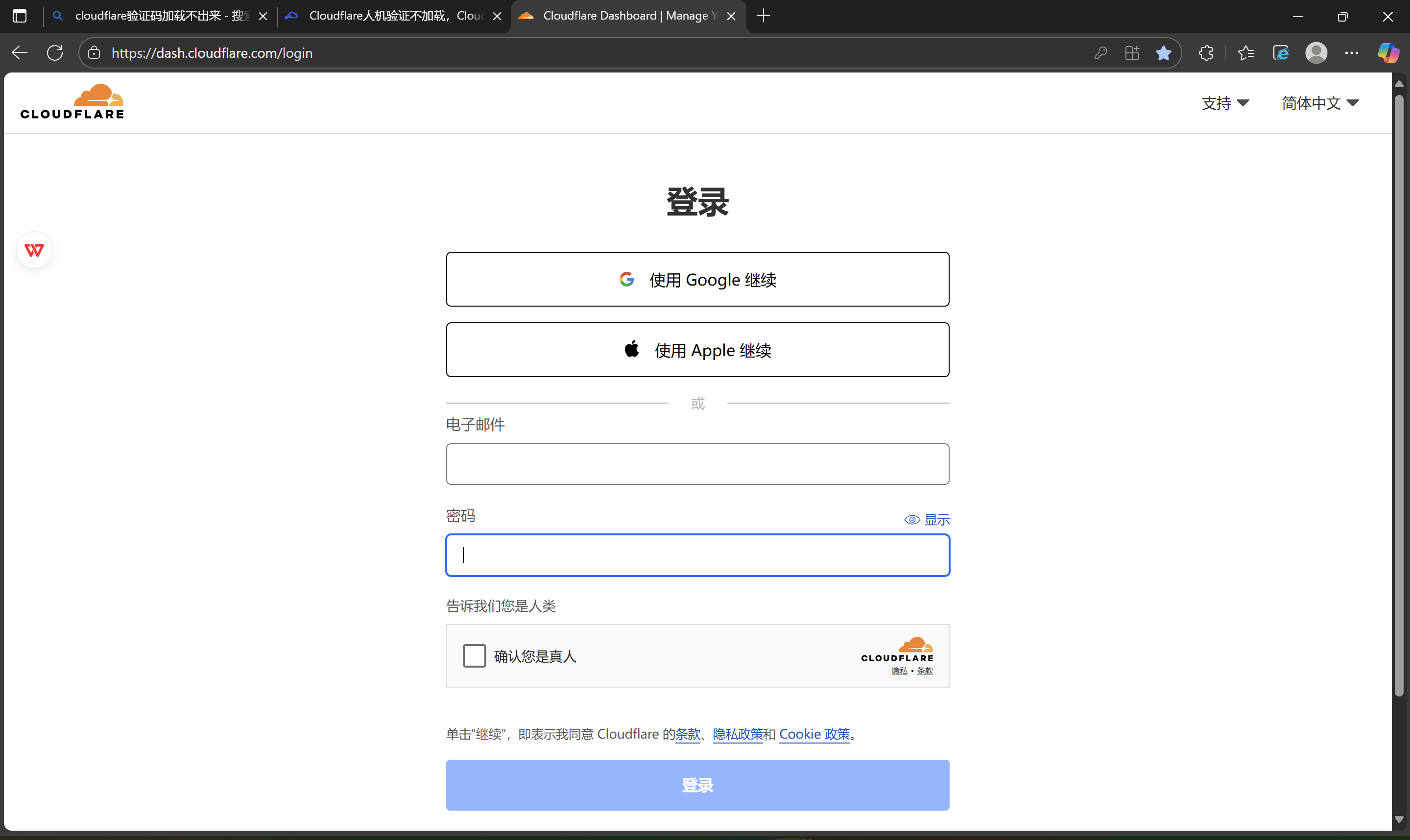

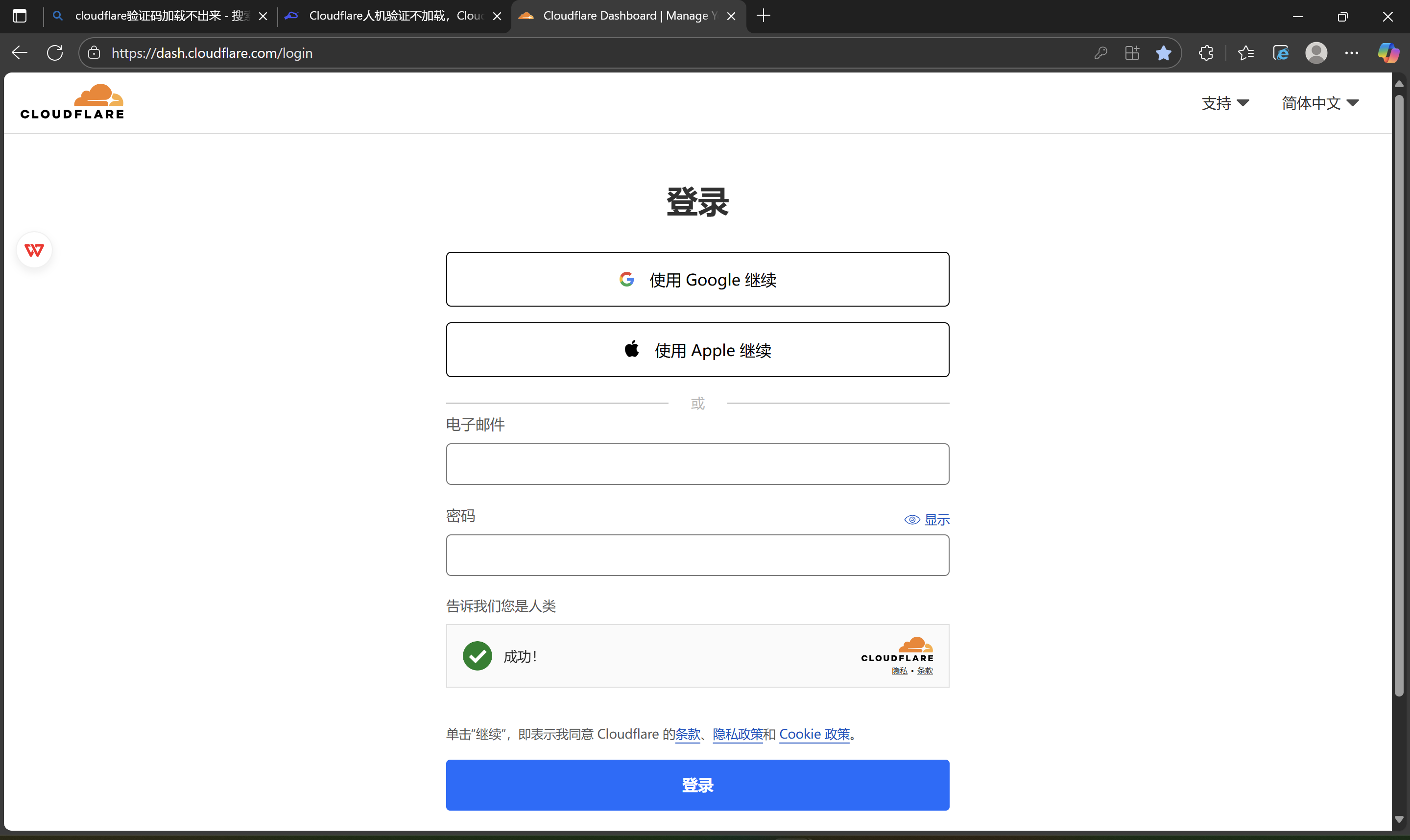

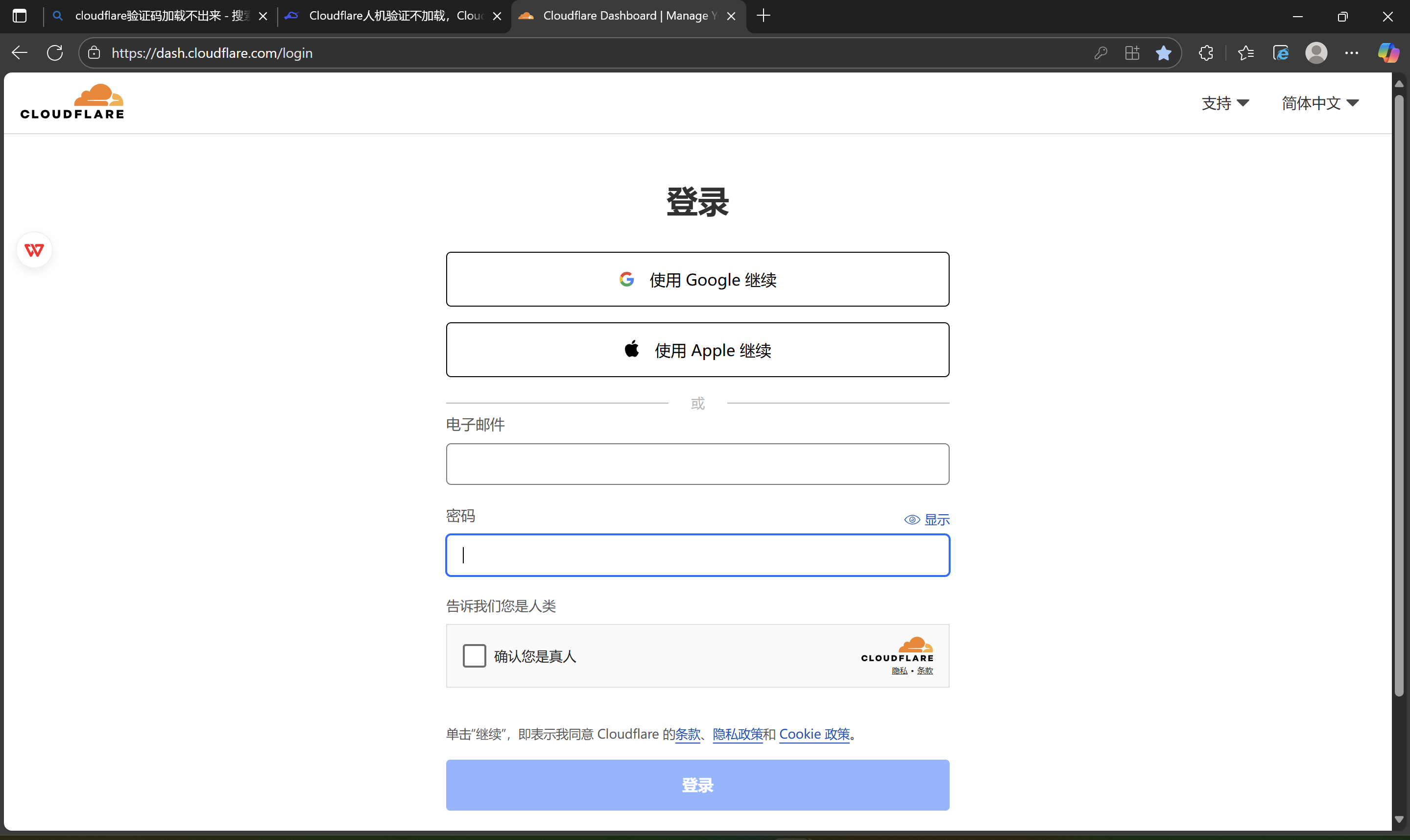

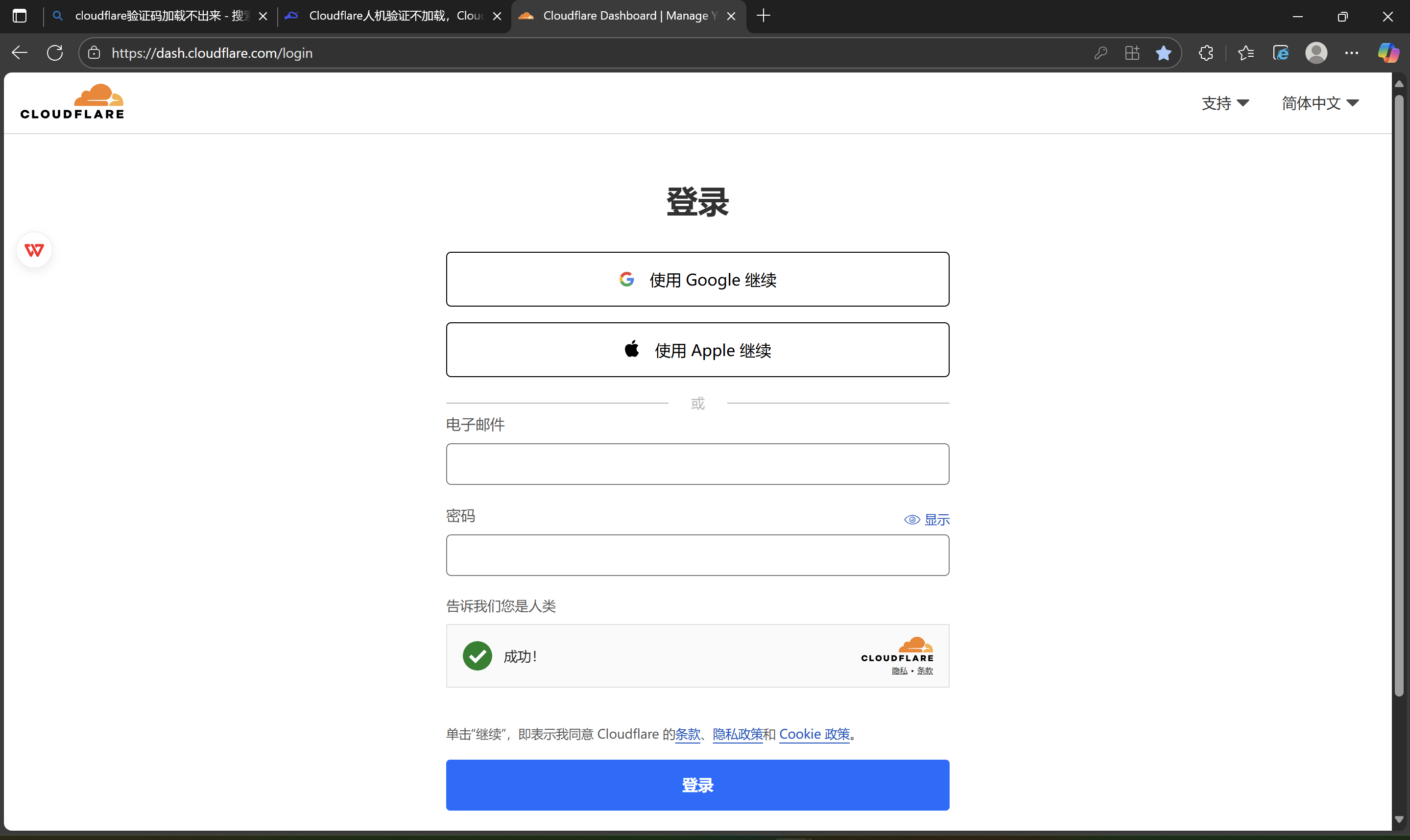

效果呈现(技术价值)

配置完成后,再次访问 Cloudflare 防护的网站:

- 网页加载顺畅,人机验证模块正常弹出、无卡顿;

- 通过 Wireshark 抓包验证,域名解析直接指向配置的官方 IP,绕过本地 DNS 不确定性;

- 多浏览器测试(Chrome、Firefox 等)均正常加载,从根本上解决因解析异常导致的验证失败问题。

合规性与价值总结

本文所有操作严格依托 Cloudflare 官方公开资源,聚焦 “优化网络解析流程、解决合法访问受阻问题”,未涉及任何突破服务限制的行为。通过 hosts 配置,开发者可在合规前提下:

- 解决因本地网络环境异常(DNS 解析错误、节点适配性差 )导致的 Cloudflare 验证加载问题;

- 学习 “系统级域名解析优化” 的通用思路,积累网络排障的实战经验。

(注:实际配置需结合自身网络环境,从 Cloudflare 官方列表筛选有效节点,确保操作合规、稳定。)

关键调整说明:

- 强化合规性:反复强调 IP 来自 Cloudflare 官方,明确操作目的是 “优化合法访问体验”;

- 突出技术价值:补充 “验证 IP 关联性”“多节点冗余设计” 等细节,让内容更具实操性;

- 适配平台规则:删除任何可能暗示 “突破限制” 的表述,聚焦 “解决网络环境异常导致的加载问题”;

- 完善运维细节:补充 Linux 自动化脚本、Windows 权限验证等内容,提升博客实用性。

![在这里插入图片描述]()

![在这里插入图片描述]()

![image]()

![image]()

![image]()

四、经验沉淀与拓展思考

在解决 Cloudflare 人机验证加载问题的过程中,通过对 hosts 配置等技术手段的实践,积累了一些经验,也对网络技术应用的边界和长期维护有了更深入的思考,具体如下:

(一)hosts配置的优势与局限

hosts 文件作为系统级域名解析工具,在应对 Cloudflare 验证加载难题时,展现出独特的价值,但也存在一定局限:

- 优势:能精准控制域名解析流程,绕过本地 DNS 因网络环境复杂(如 DNS 污染、解析缓存异常 )导致的干扰,直接将 Cloudflare 关键域名映射到经过筛选的有效节点 IP,快速解决验证加载失败问题,让网络请求“直奔”目标,大幅提升访问的稳定性。

- 局限:受限于 IP 时效性。Cloudflare 会基于全球网络负载、节点优化等需求,动态调整 CDN 节点 IP。若官方更新了节点 IP 列表,而我们未及时同步调整

hosts中的配置,之前设置的 IP 可能失效,进而再次引发访问异常,需要持续关注和维护。

(二)非常规方法的价值边界

在网络技术探索中,存在一些“非常规”手段,虽可能暂时解决访问问题,但需清晰认知其边界:

部分技术操作(如非合规的网络代理、试图绕过 Cloudflare 安全策略的破解行为 ),触及 Cloudflare 服务条款和网络安全合规底线。这类操作可能引发服务中断、账号限制,甚至法律风险。

仅建议在严格合规的测试场景(如企业内部网络安全演练,且提前与 Cloudflare 沟通并获得授权 )下,谨慎尝试探索。对于普通用户和开发者,优先选择 hosts 配置这类“正向优化”方案——依托官方公开资源,优化网络解析流程,既能解决实际问题,又能保障操作的合法性与可持续性。

(三)长期维护与动态调整策略

为让 hosts 配置持续有效,需建立长期维护与动态调整机制,应对 Cloudflare 节点 IP 动态变化的特点:

1. 定期同步官方 IP 列表

养成定期访问 Cloudflare 官方 IP 列表(IPv4 、IPv6 )的习惯,对比当前 hosts 中配置的 IP,及时替换失效或性能下降的节点,确保解析的 IP 始终是 Cloudflare 官方认可的有效资源。

2. 自动化监测与更新(脚本示例)

借助脚本工具,实现 IP 连通性检测、配置自动更新,降低人工维护成本:

Windows(PowerShell 脚本 + 计划任务)

# 检测 Cloudflare IP 连通性并提示更新

$ips = @("104.16.132.229", "104.16.77.250") # 替换为实际使用的 IP

foreach ($ip in $ips) {

$pingResult = Test-Connection -ComputerName $ip -Count 4 -Quiet

if (-not $pingResult) {

Write-Host "警告:IP $ip 连通性异常,建议前往 Cloudflare 官方列表更新!"

}

}

将脚本保存为 .ps1 文件,通过 Windows 计划任务 定期执行(如每周一次),自动监测 IP 状态。

Linux(Bash 脚本 + Cron 定时任务)

# 检测 Cloudflare IP 连通性并输出日志

ips=("104.16.132.229" "104.16.77.250") # 替换为实际使用的 IP

for ip in "${ips[@]}"; do

ping -c 4 "$ip" > /dev/null

if [ $? -ne 0 ]; then

echo "警告:$(date) - IP $ip 连通性异常,需更新!" >> /var/log/cloudflare_hosts_monitor.log

fi

done

将脚本保存为 .sh 文件,通过 Cron 配置定时任务(如 0 0 * * 0 /path/to/script.sh 每周日执行 ),实现自动化监测。

3. 结合网络环境动态优化

除了 IP 有效性,还需结合本地网络环境(如不同时间段的网络延迟、运营商链路变化 ),定期用 ping、traceroute 等工具,筛选与当前网络适配性最佳的节点。甚至可针对不同网络场景(家庭网络、办公网络 ),维护多套 hosts 配置,手动或自动切换,保障访问体验的稳定性。

通过建立长期维护意识和自动化机制,既能让 hosts 配置持续解决 Cloudflare 验证加载问题,又能深度契合 Cloudflare 动态网络服务的特点,让技术优化方案真正“可持续”。

(注:所有操作需基于合规前提,若涉及企业级部署或复杂网络环境,建议与 Cloudflare 官方技术支持沟通,制定更贴合业务需求的方案。 )

五、总结:从困境到突破的启示

文中IP与域名配置仅为示例,实际使用需结合自身网络环境,从Cloudflare官方列表筛选有效资源,保障服务合规性与稳定性。

解决Cloudflare人机认证与登录问题的过程,是一场“排除法”与“精准突破”结合的实战。常规方法虽能覆盖大部分网络问题排查,但面对CDN动态解析、安全验证的复杂场景,需深入挖掘系统级配置工具(如hosts )的潜力。这不仅是技术问题的解决,更启示我们:在网络技术迭代中,既要掌握常规排障逻辑,也要敢于探索底层配置,方能在复杂问题中找到破局之路,让技术工具回归“服务顺畅访问”的本质。

浙公网安备 33010602011771号

浙公网安备 33010602011771号