1.13刷题记录

1.[BSidesSF2019]zippy

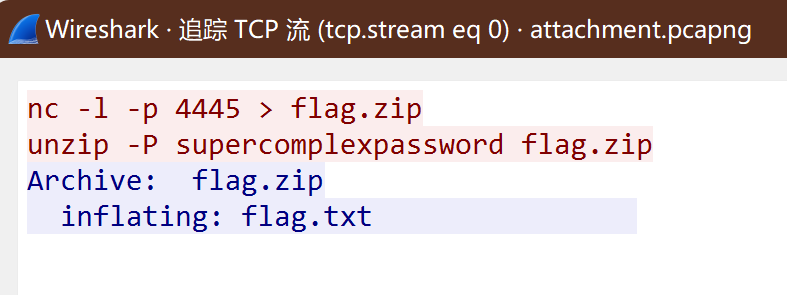

打开附件 追踪tcp流

发现了一个压缩包,以及压缩包的密码:supercomplexpassword

于是在kali里面foremost一下

输入密码 得到结果

CTF{this_flag_is_your_flag}

2.[RCTF2019]draw

打开附件 发现了一串明文 搜索得出结果:这是pc logo 代码

//破防了青少年 然后找了个在线解释器

输入txt里面的文档 即可可到一张绘画图片

这就是结果flag{RCTF_HeyLogo}

3.[UTCTF2020]basic-forensics

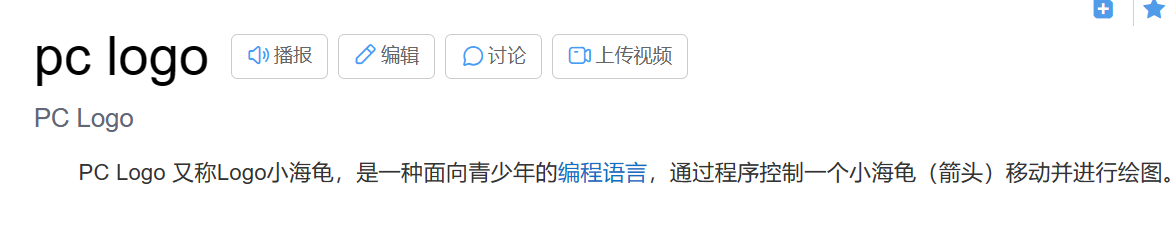

用010打开附件

直接搜索flag

flag{fil3_ext3nsi0ns_4r3nt_r34l}

4.[ACTF新生赛2020]明文攻击

解压附件得到一个加密压缩包和一张图片

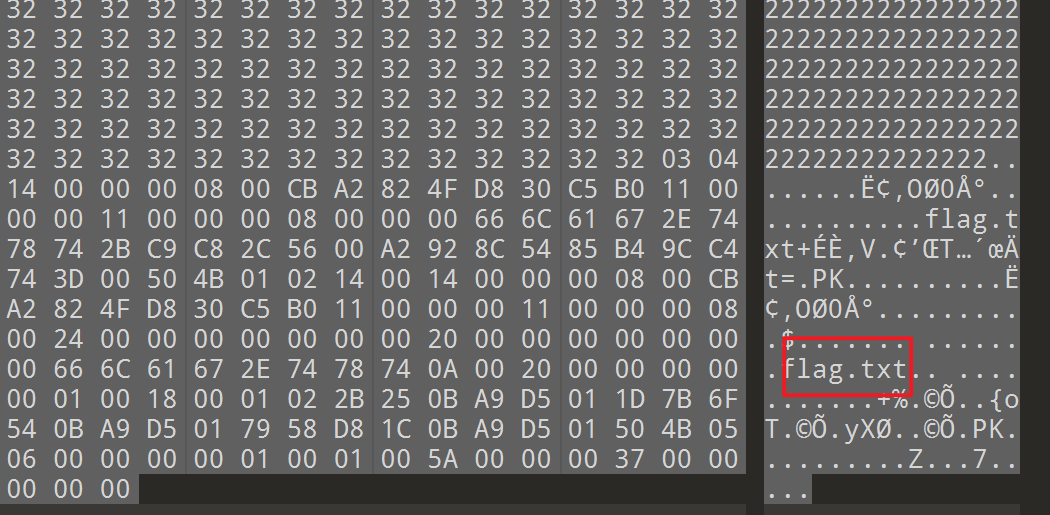

用010打开图片 在结尾处发现一个flag.txt但是缺少一个文件头

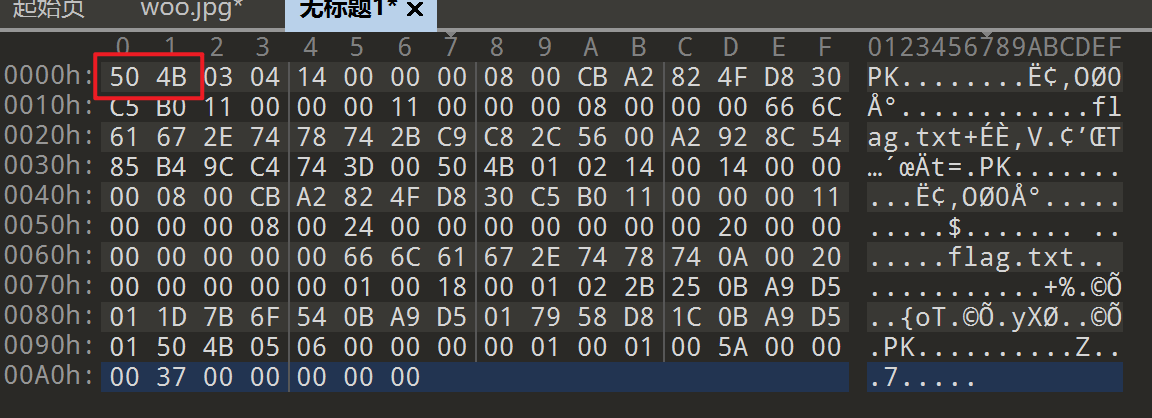

复制到一个新的文件里 加上50 4B变成一个新的压缩包

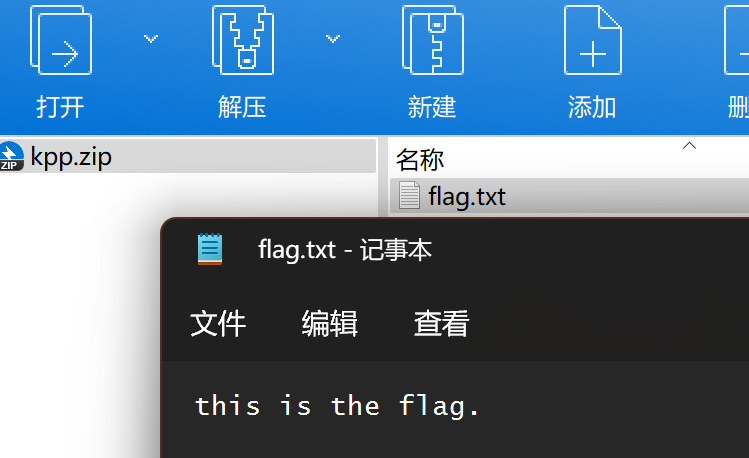

打开之后

this is the flag.

然后就没思路了 看了别人的wp得知:这个需要对比flag.txt的CRC32,然后发现是一样的,用ARCHPR进行明文攻击

我又重新学习了明文攻击

链接🔗:密码学笔记——zip明文攻击 - ILK - 博客园 (cnblogs.com)

最后得到结果:flag{3te9_nbb_ahh8}

5.[WUSTCTF2020]spaceclub

打开附件得到一串隐藏空白文字 但是根据之前的经验ctrl+a得到了一串隐藏文字

//我本来以为是摩斯密码 结果不对

看了别人的wp:长的为1短的为0

然后写了个脚本

for line in open("spaceclub.txt"):

if (len(line) == 7):

print("0",end="")

else:

print("1",end="")

得到了二进制

| 011101110110001101110100011001100011001000110000001100100011000001111011011010000011001101110010011001010101111100110001011100110101111101111001001100000111010101110010010111110110011001101100010000000110011101011111011100110011000101111000010111110111001100110001011110000101111101110011001100010111100001111101 |

|---|

然后二进制转文本得到结果

flag{h3re_1s_y0ur_fl@g_s1x_s1x_s1x}

6.[UTCTF2020]zero

打开附件 得到一串文字 根据题目提示 我猜是零宽度隐写

于是在线解开

网址:Unicode Steganography with Zero-Width Characters (330k.github.io)

得到结果:flag{whyNOT@sc11_4927aajbqk14}

7.二维码

打开附件得到撕碎的二维码

于是我在想能不能把它拼好 用ps拼一下吧 但是奈何本人实在技术差就找别人帮我拼了

flag{7bf116c8ec2545708781fd4a0dda44e5}

浙公网安备 33010602011771号

浙公网安备 33010602011771号