1.12刷题记录

1.[XMAN2018排位赛]通行证

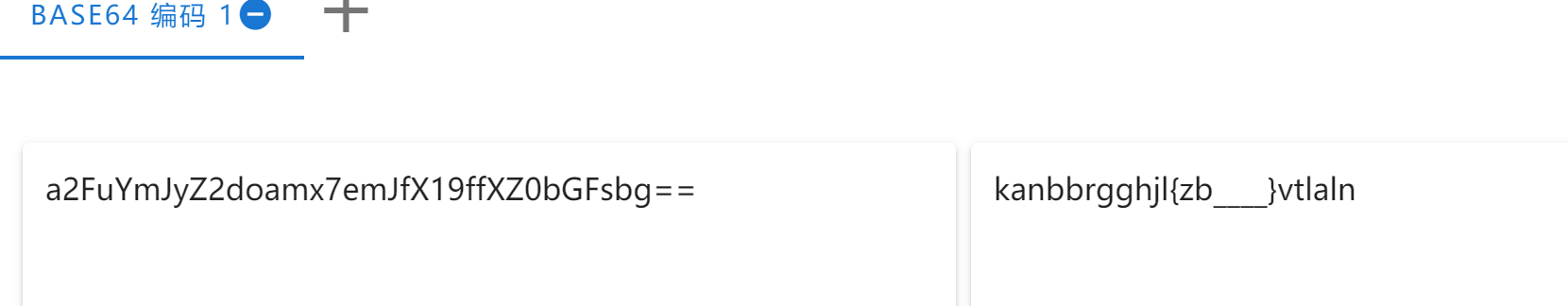

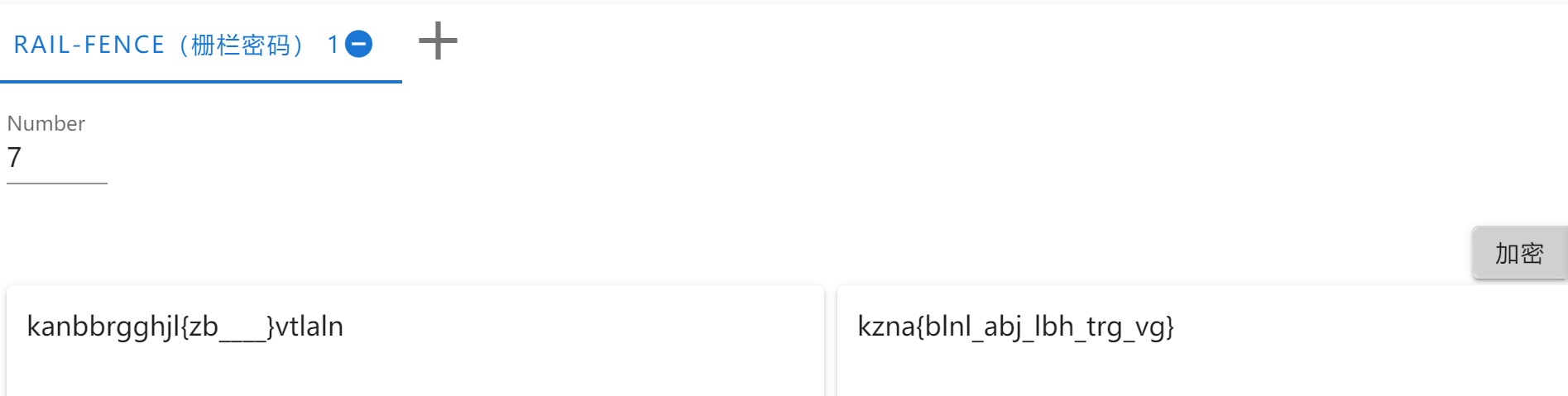

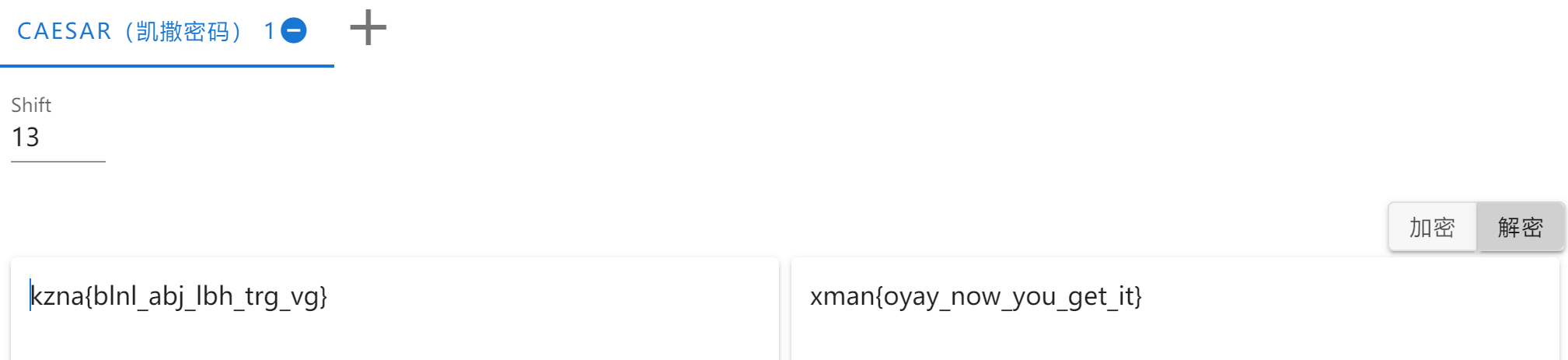

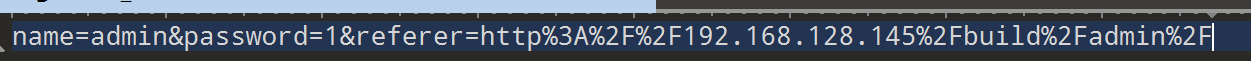

打开附件 看出里面这是base64加密 于是去解密

然后又得到了新的密码--

kanbbrgghjl{zb____}vtlaln

这是栅栏密码 然后一系列操作

kzna{blnl_abj_lbh_trg_vg}

下一步 凯撒密码

得到结果:flag{oyay_now_you_get_it}

//参看资料:CTF常见编码及加解密(超全) - ruoli-s - 博客园 (cnblogs.com)

然后又重新熟悉了常见的编码

2.百里挑一

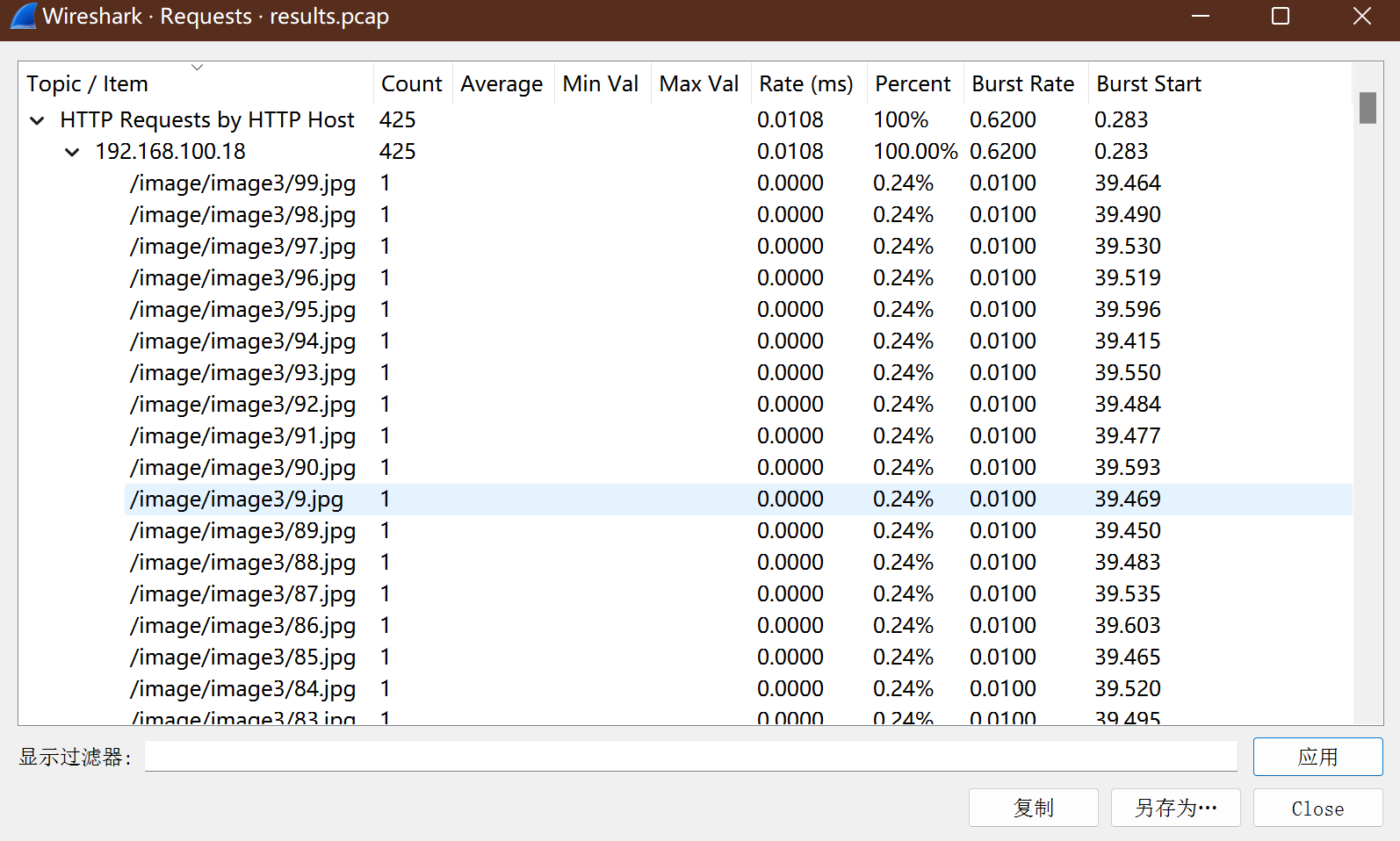

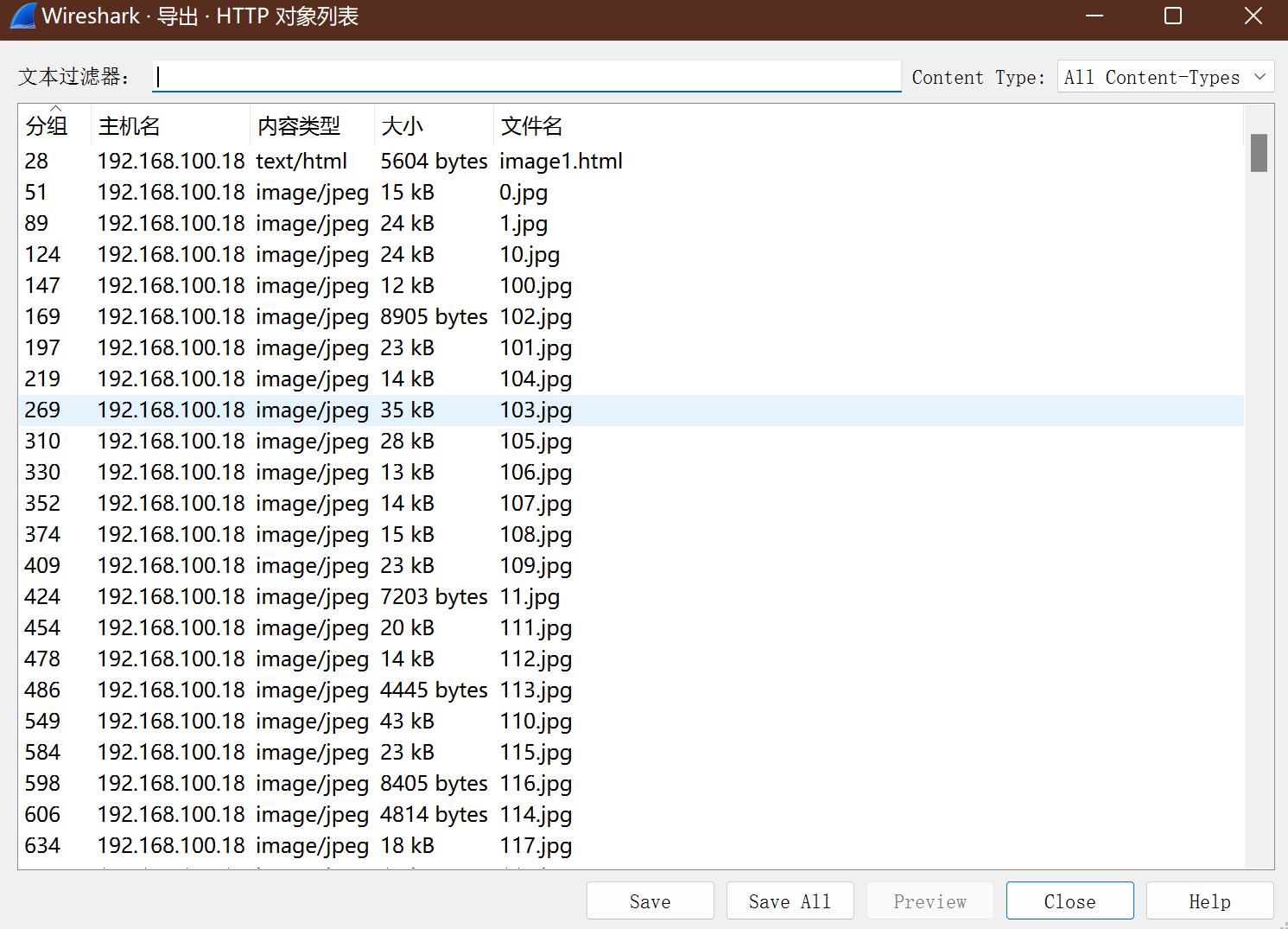

打开附件 得到一个流量包

打开统计看到了很多图片

统计-http-请求

下一步把所有图片导出到一个文件夹

文件-导出对象-http

然后Save ALL到一个文件夹里

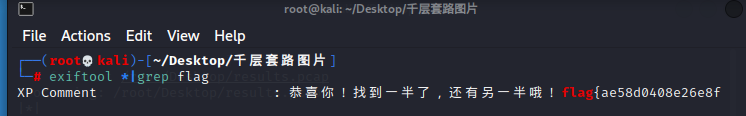

因为图片很多,所以想到了exiftool可以批量操作识别图片信息

就拖入kali里面统一搜索flag的信息了

口令:exiftool *|grep flag

果不其然找到了flag 但是只有一半

flag{ae58d0408e26e8f

另一半一定藏在了pcap包里 只能去慢慢找了

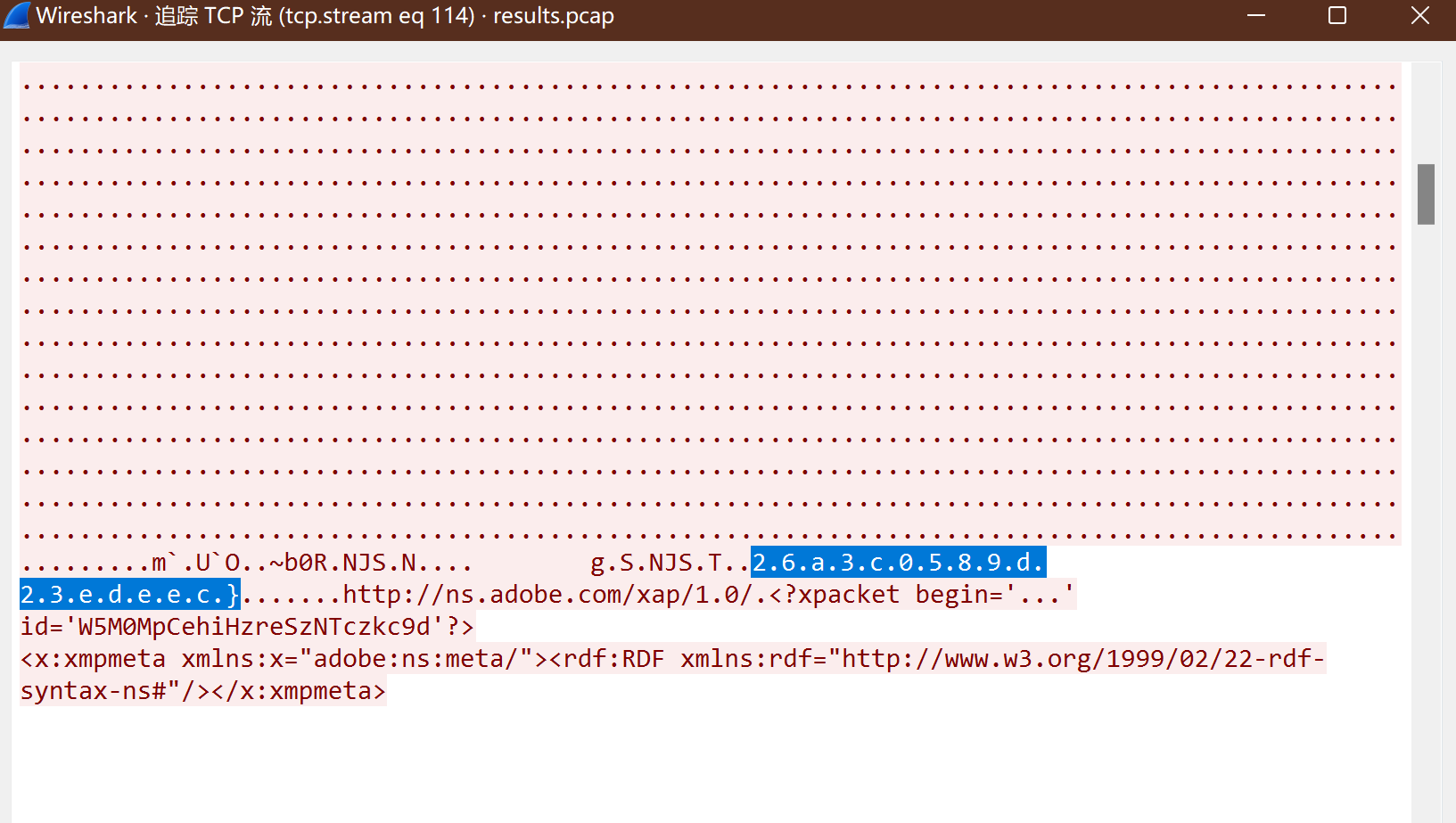

功夫不负有心人 剩下一半在114号tcp流中//找了好久 不知道有没有简单的方法

所以最后的flagflag{ae58d0408e26e8f26a3c0589d23edeec}

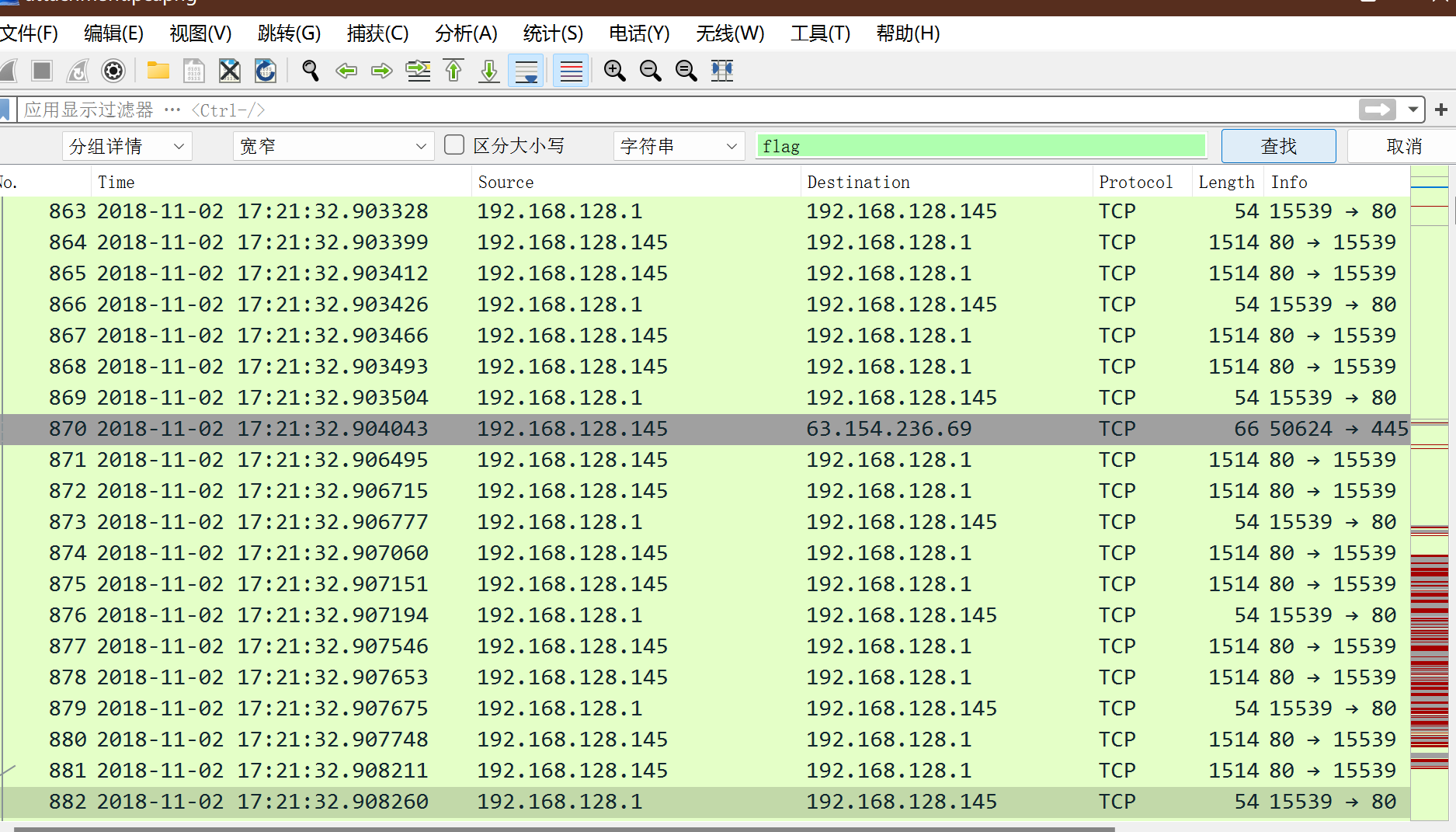

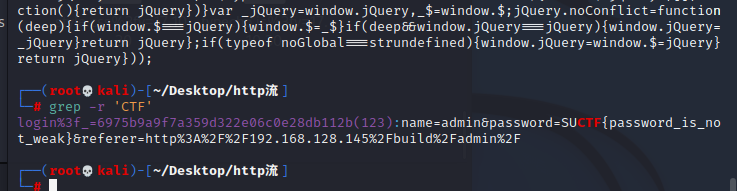

3.[SUCTF2018]followme

打开附件

直接搜索flag 看到了很多流 那就直接把http流导出来吧

随意打开一个文件 看出来应该是在爆破一个什么的密码

但是文件太多了 那就在文件夹里直接搜索关键字吧

//搜了flag 扫出来一堆东西

后来反应出来应该搜索CTF

grep -r 'CTF'

flag{password_is_not_weak}

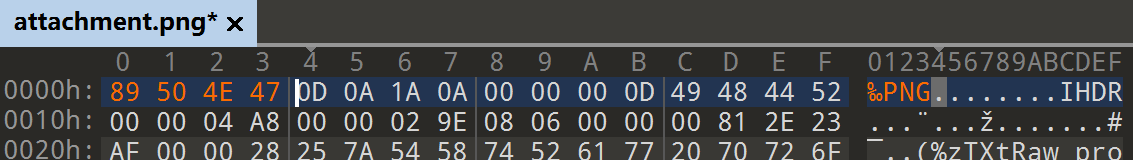

4.[UTCTF2020]file header

下载得到一张照片 但是很可惜打不开

结合标题文件头初步猜测可能是让添加一个文件头

下一步用010打开 果不其然 开头是空的 直接写入png的文件头89 50 4E 47

然后保存

再次打开 得到完整的图片

flag{3lit3_h4ck3r}

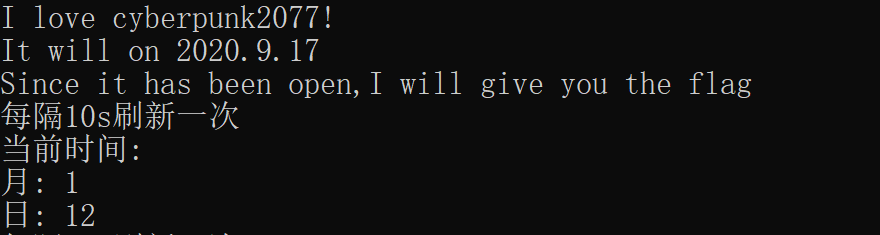

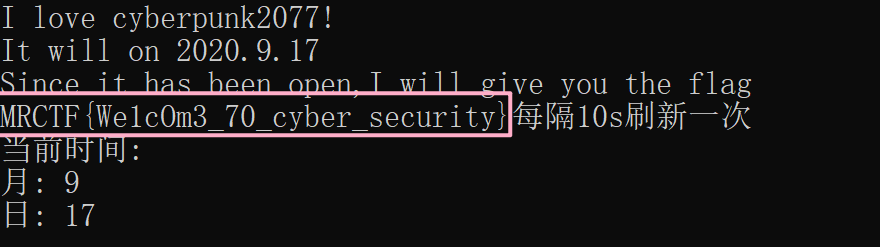

5.[MRCTF2020]CyberPunk

打开附件得到一个程序

运行一下看看

翻译一下就是:在2020年9月17日打开就会给我flag

于是把电脑时间修改为2020年9月17号

然后再次打开得到flag

flag{We1cOm3_70_cyber_security}

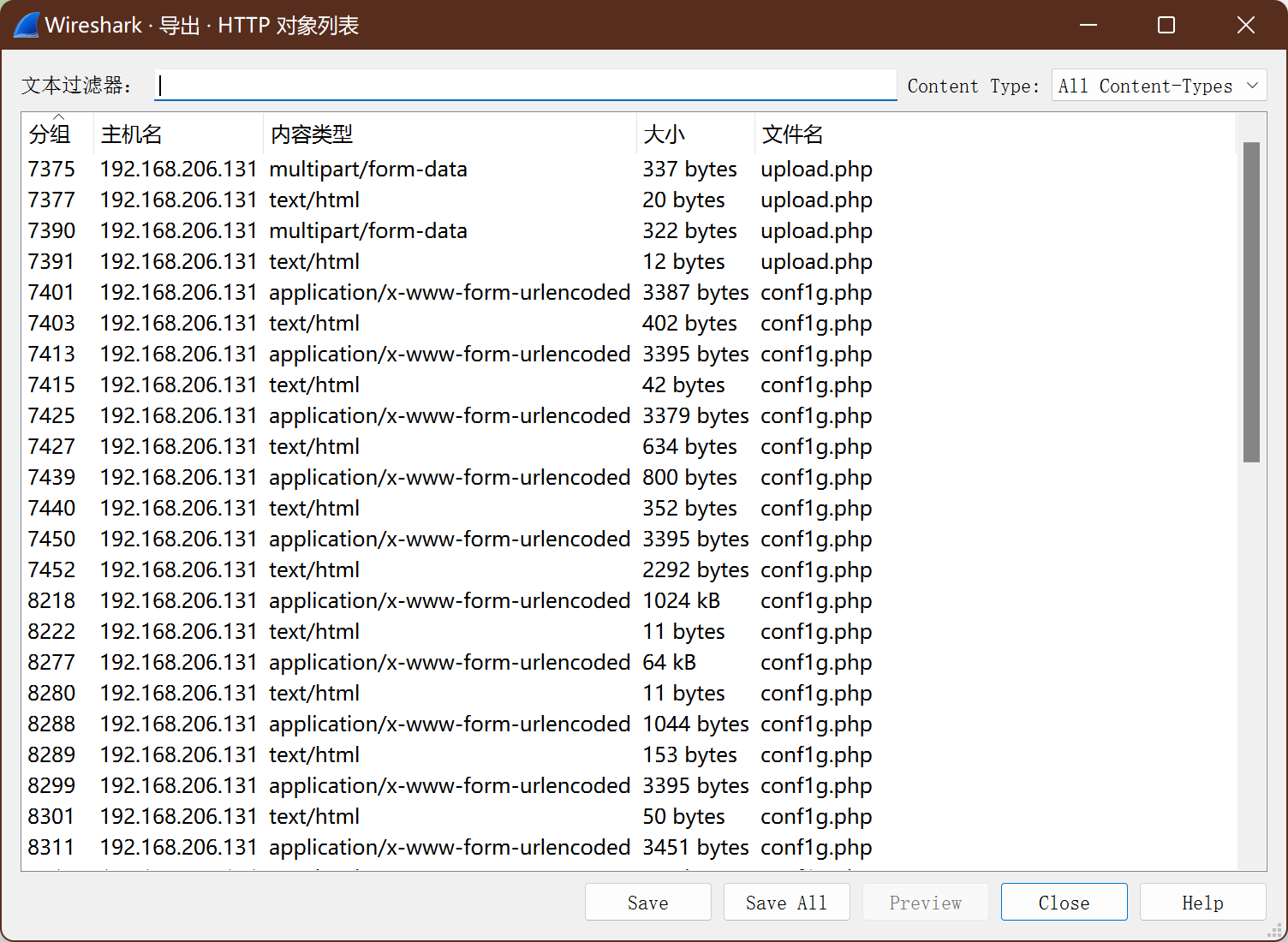

6.[安洵杯 2019]Attack

打开附件 获得一个流量包

然后拖到kali里面foremost一下,得到一个加密的txt文件

//最近发现的新方法:新版的winrar以及7-zip可以识别出来隐藏文件,用这两个直接打开也可以

获得了一个提示:

没看懂,看了别人的wp获得了新的知识

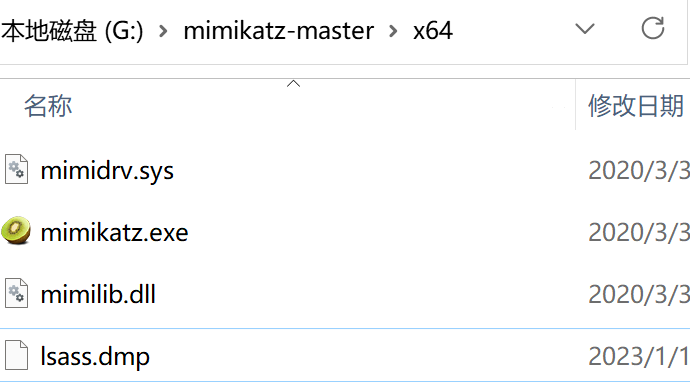

1.这是通过获取用户密码来解开压缩包,需要用到mimikatz获取明文密码,又需要lsass.dmp这个进程的内存

2.lsass是windows系统的一个进程,用于本地安全和登陆策略。

3.新软件的使用:(34条消息) 内网渗透神器(Mimikatz)——使用教程_W小哥1的博客-CSDN博客_mimikatz

然后打开流量包导出http流

下一步找到dmp文件

把它放到mimikatz.exe的同目录下

然后输入以下命令:

//载入dmp文件

sekurlsa::minidump lsass.dmp

//读取登陆密码

sekurlsa::logonpasswords full

获得密码: W3lc0meToD0g3

然后打开txt

//一开始以为解不出来了 后来问了别人 要:CTRL+A全选 flag在最后面真的。。。学会了

flag{3466b11de8894198af3636c5bd1efce2}

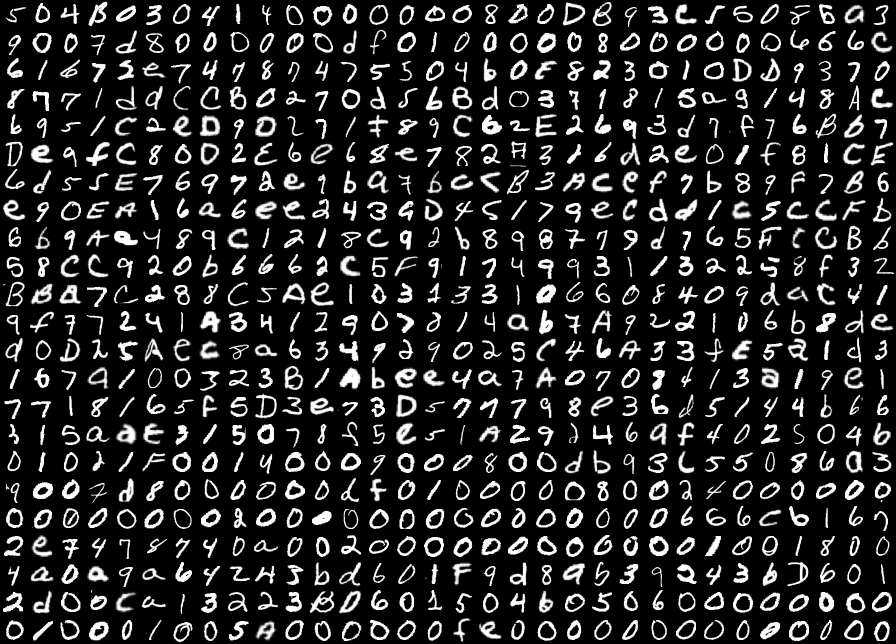

7.[SUCTF 2019]Game

下载附件 得到一张图片和一个压缩包

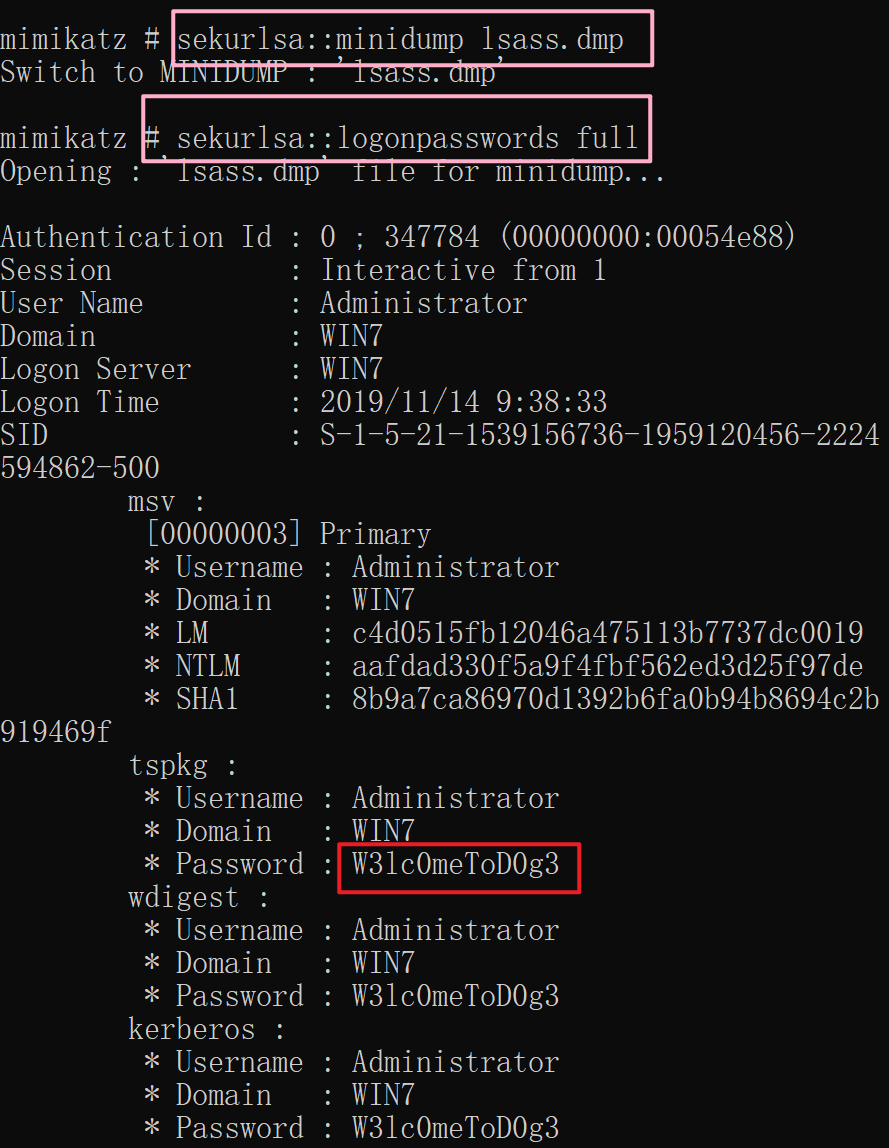

先打开这个浏览器文件

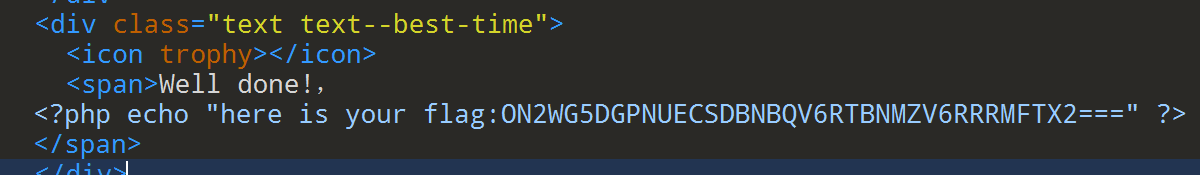

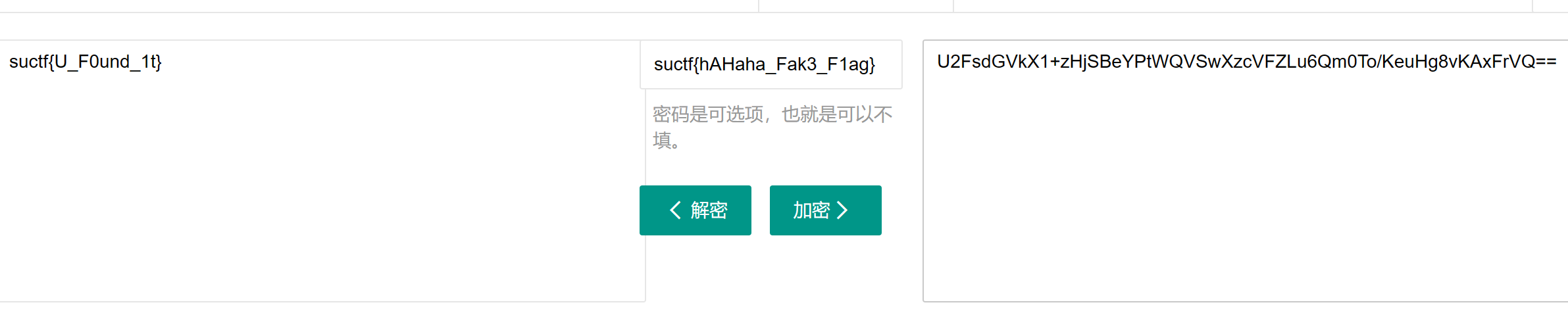

看到一串flagON2WG5DGPNUECSDBNBQV6RTBNMZV6RRRMFTX2===

解密:suctf{hAHaha_Fak3_F1ag}

显而易见这是假的flag。。

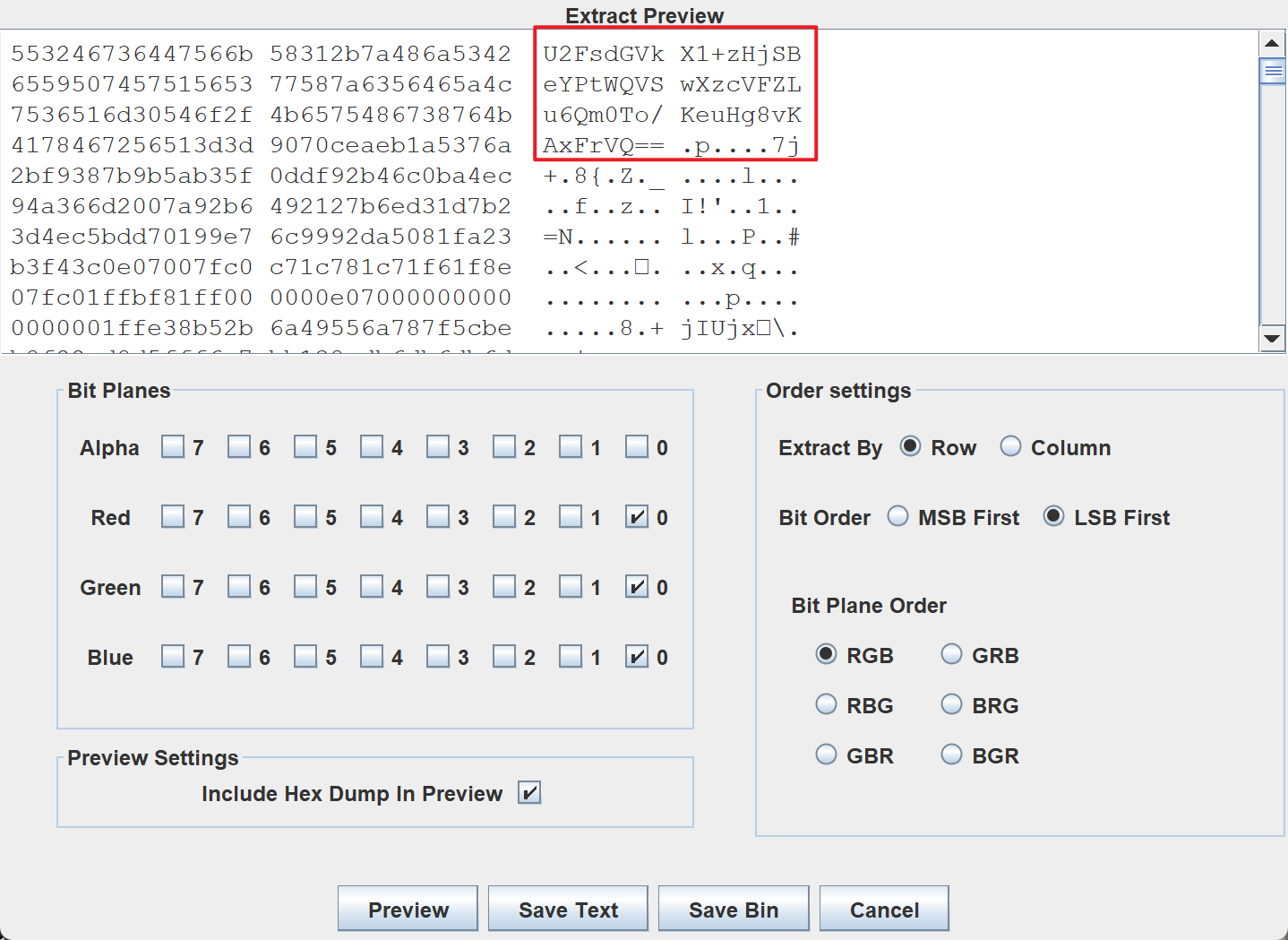

于是返回去分析图片

这是LSB隐写

得到一串密文 //查找得知这是:DES加密 因为DES加密之后开头都是这几位

学习了新知识:DES加密数据加密算法--详解DES加密算法原理与实现 - DreamGo - 博客园 (cnblogs.com)

解密网址:https://www.sojson.com/encrypt_triple_des.html

密码是刚才的假flag

得到真的flag{U_F0und_1t}

8.USB

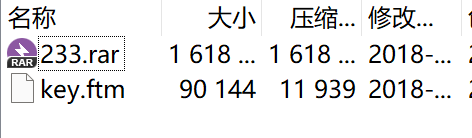

打开附件 得到一个加密的压缩包和一个.ftm文件

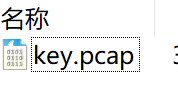

双击打开key.ftm可以直接得到一个流量包

//或者在kali里面foremost一下 也可以得到这个流量包

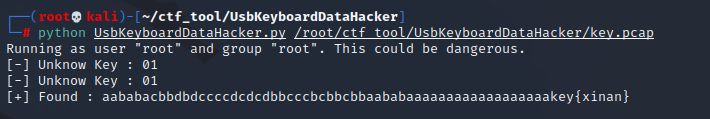

打开这个流量包,发现这是个USB流量,看末初的wp可以用UsbKeyboardDataHacker脚本提取内容

下载链接:https://github.com/WangYihang/UsbKeyboardDataHacker

然后输入口令:python UsbKeyboardDataHacker.py [地址]

得到了内容:xinan

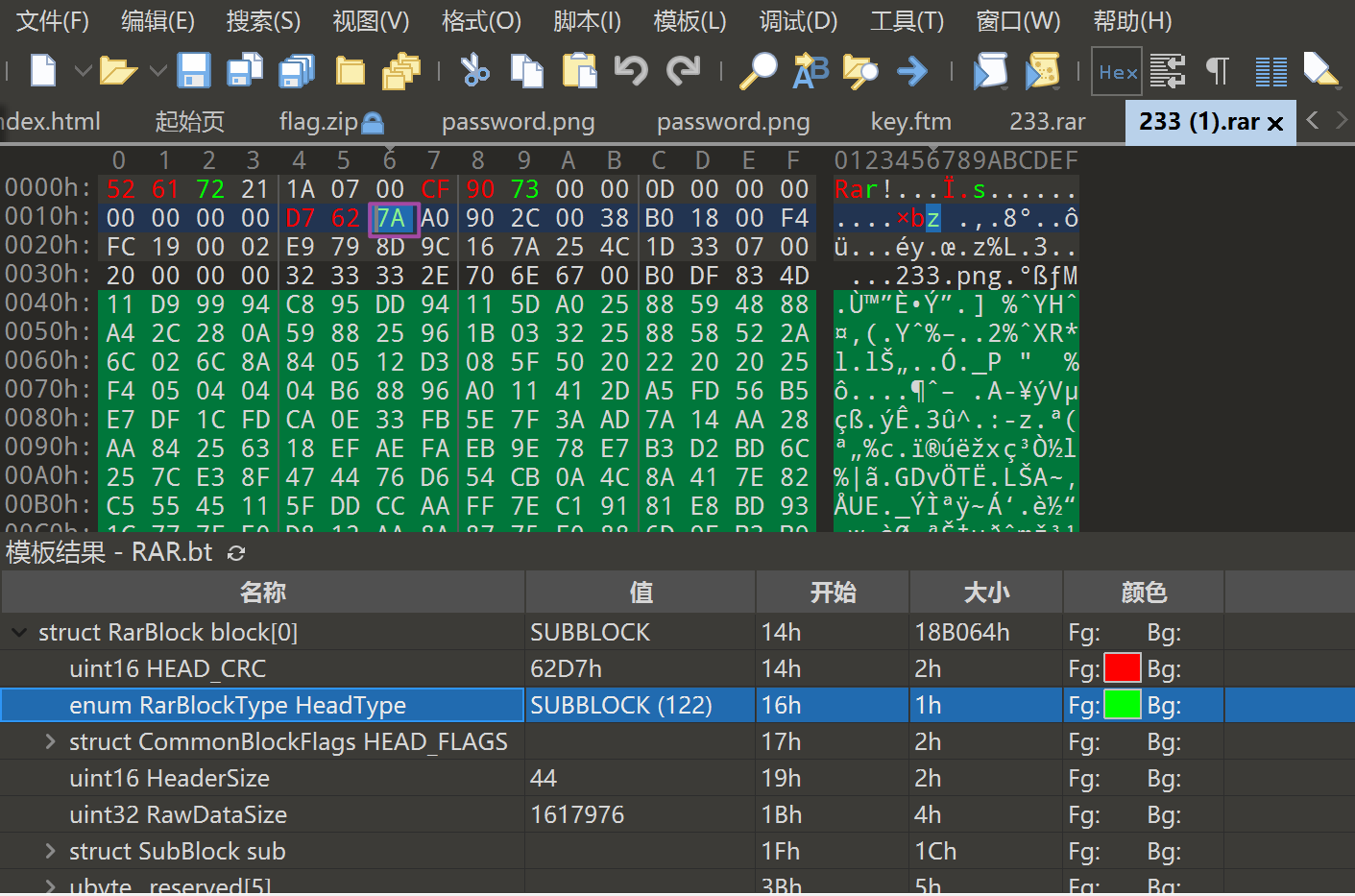

下一步用010打开233.rar

显示了CRC错误

我们已知:RAR文件是由标记块,压缩文件头块,文件头块,结尾块组成

其每一块大致分为以下几个字段:

| 名称 | 大小 | 描述 |

|---|---|---|

| HEAD_CRC | 2 | 全部块或块部分的 CRC |

| HEAD_TYPE | 1 | 块类型 |

| HEAD_FLAGS | 2 | 阻止标志 |

| HEAD_SIZE | 2 | 块大小 |

| ADD_SIZE | 4 | 可选字段 - 添加块大小 |

然后对着这个数据块发现了Header Type有问题

参考网址:RAR 格式 - CTF Wiki (ctf-wiki.org)

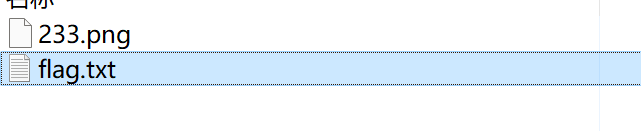

然后把7A-74保存打开 得到一张照片和一个文档

txt文档打开没有东西

然后用stegsolve分析图片

在Blue Plane 0通道发现一张二维码

然后用Qr research扫描一下

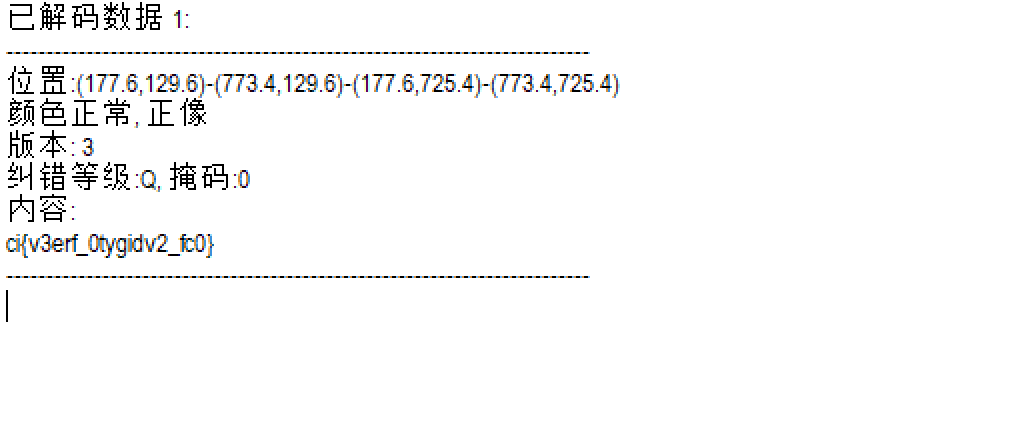

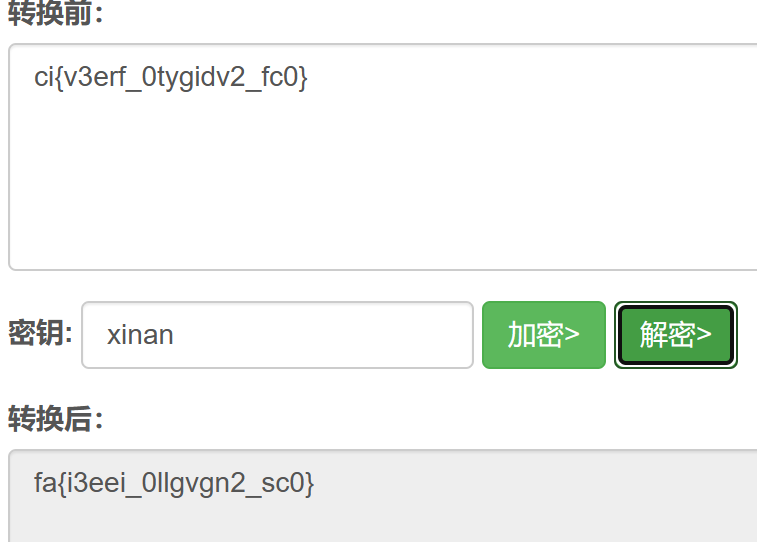

得到:ci{v3erf_0tygidv2_fc0}

新知识:尼维尼亚加密

fa{i3eei_0llgvgn2_sc0}

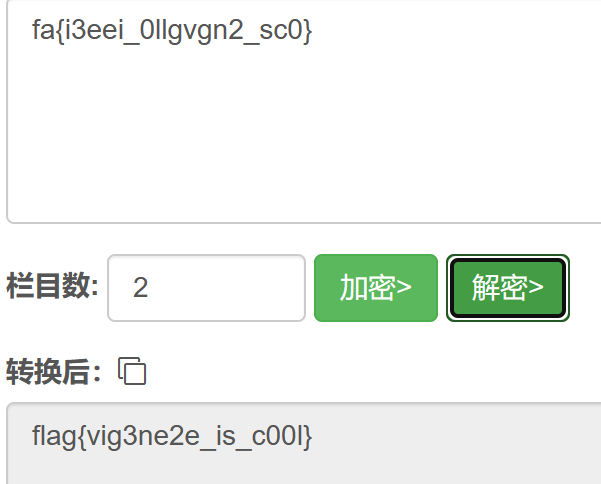

然后又得到了栅栏密码

得到结果:flag{vig3ne2e_is_c00l}

浙公网安备 33010602011771号

浙公网安备 33010602011771号