EXP6 信息搜集与漏洞扫描

1 实验后回答的问题

(1)哪些组织负责DNS,IP的管理。

全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息。

注册人(Registrant) 、注册商(Registrar) 、官方注册局(Registry)

(3)评价下扫描结果的准确性

扫描还是比较准确吧,openvas扫描漏洞的效果感觉还是很好的,对漏洞分析的很全面,也会告诉我们此漏洞可能会带来的什么影响,以及它的解决方法等等。

2实验总结与体会

有以下几个体会:

关于信息搜集,这大数据时代我觉得还是比较可怕的,简单在网上针对性的查找,就能得到很多非常敏感信息,大家还是很需要提高保密意识的...

关于netcraft提供的信息查询服务,发现了腾讯公司的1个网络追踪器,用于监控网络中的个人用户行为,这些追踪器的数据用来广告和分析目的行为目的...真的是感觉登陆网站还是谨慎些吧。

关于openvas,并不是每个人都能这么轻松就配置成功的,就算check提示配置成功,也会在启动的时候再次遇到问题,就算可以启动了,也可能在扫描漏洞的时候遇到问题无法扫描.....当然,只是可能,但是,我是全都遇到了....解决办法也写在实践过程中了。

...以上,虽然实验不难,但是我觉得还是辛苦的...

3实践过程记录

一、信息搜集

1、外围信息搜集

1.1通过DNS和IP挖掘目标网站的信息

(1)whois域名注册信息查询

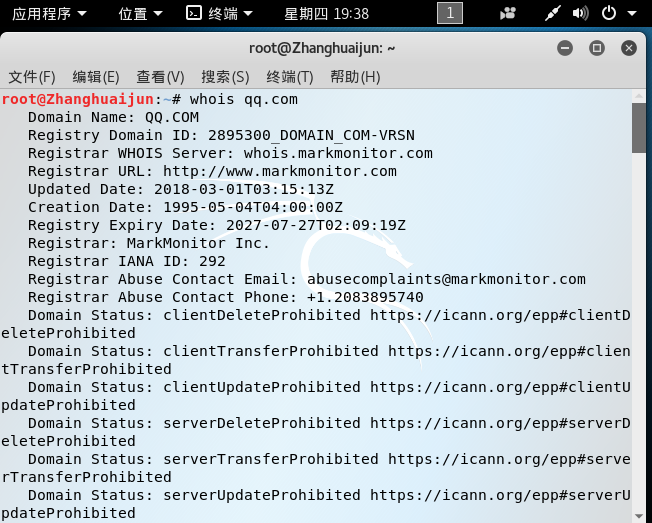

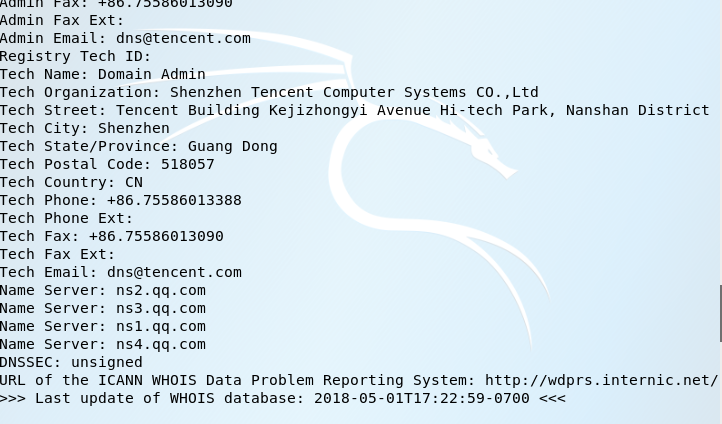

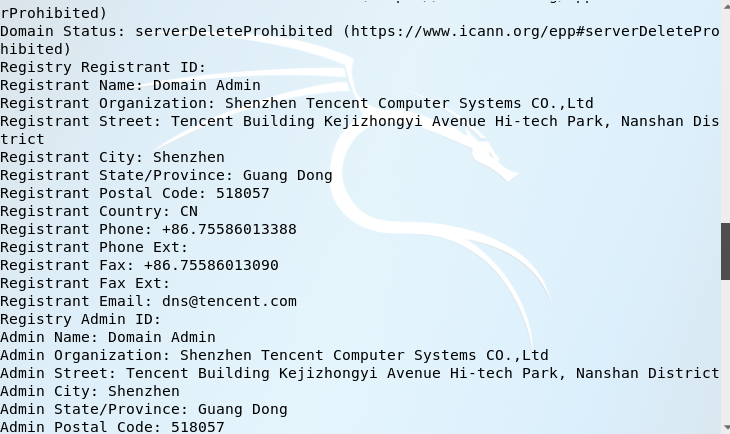

在终端输入whois qq.com可查询到3R注册信息,包括注册人的姓名、组织和城市等信息。

注意:进行whois查询时去掉www等前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

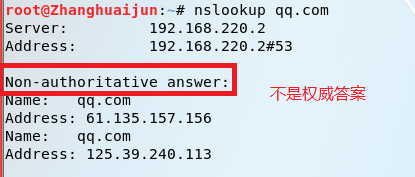

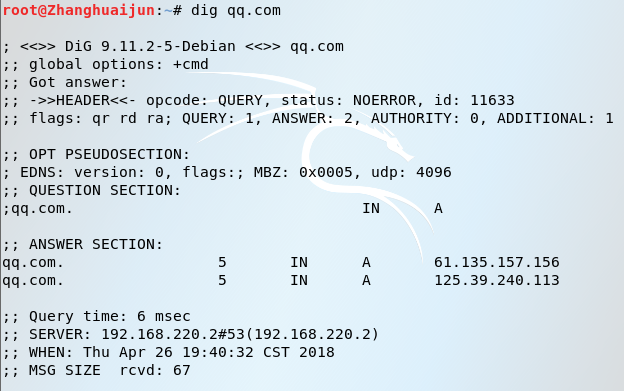

(2)nslookup,dig域名查询

nslookup可以得到DNS解析服务器保存的Cache的结果,但并不是一定准确的:

dig可以从官方DNS服务器上查询精确的结果:

不过两个结果一致

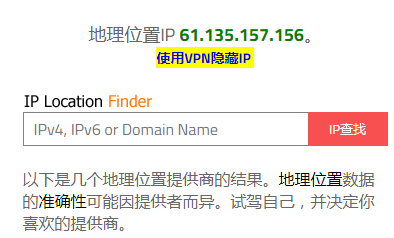

(3)IP Location 地理位置查询

IP Location此网站有多个地理位置提供商:

这个是比较详细的地理位置信息:

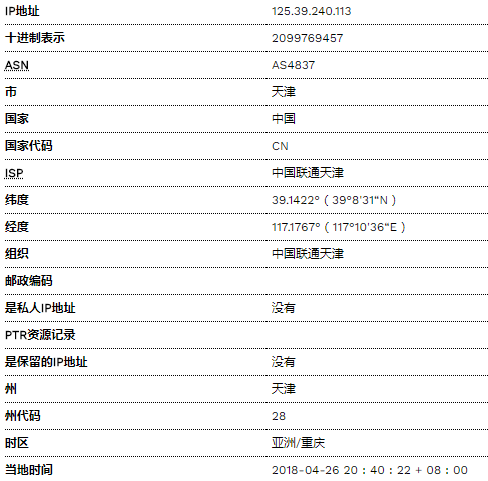

(4)netcraft提供的信息查询服务

通过nercraft能获取到更多的更详细的信息,可看到DNS管理员webmaster@qq.com,反向DNS,托管历史,linux操作系统等等。

还发现了腾讯公司的1个网络追踪器,用于监控网络中的个人用户行为,来自这些追踪器的数据主要用来广告和分析目的。

(5)IP2反域名查询

通过在shodan搜索引擎可以进行反域名查询:

1.2通过搜索引擎进行信息搜集

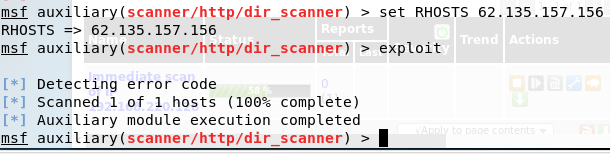

(1)dir_scanner暴力猜解网址目录结构

use auxiliary/scanner/http/dir_scanner

set THREADS 50

set RHOSTS www

exploit

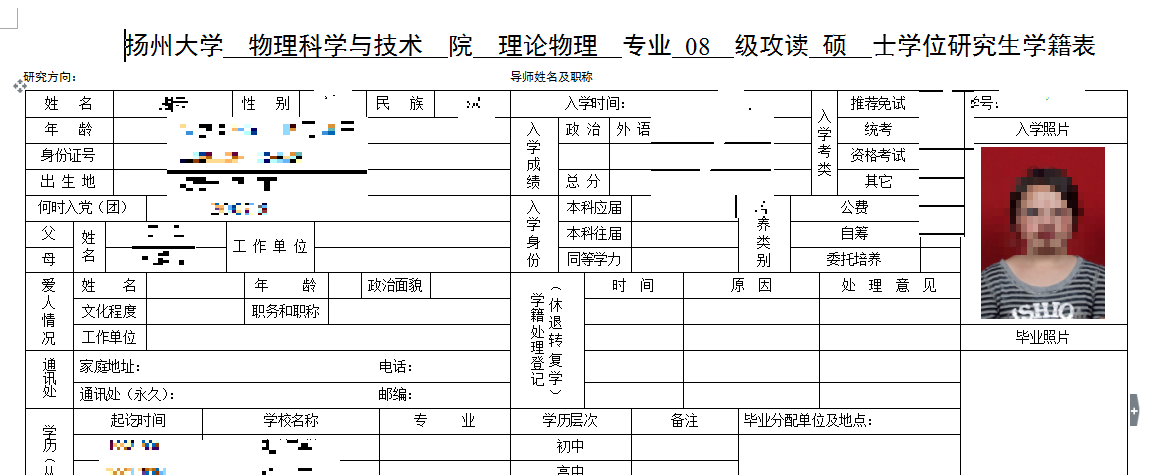

(2)搜索特定类型的文件

有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找

如** filetype:doc 通迅 site:edu.cn**

如下我竟然搜到了扬州大学物理学院的研究生学籍表,信息相当全,相当敏感....学籍信息...还有照片:

透露一下,就这一个doc文件有30多个人的学籍信息...

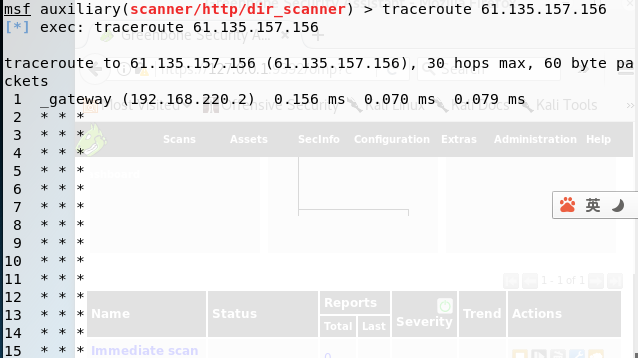

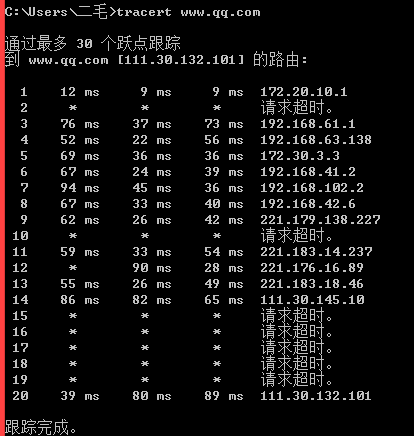

(3)IP路由侦查

由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。

改在Windows下使用tracert www.qq.com重新检测:

2、主机探测和端口扫描

2.1活跃主机扫描

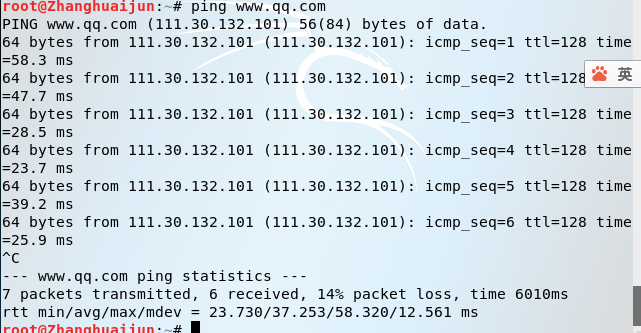

(1)ICMP Ping命令

ping www.qq.com

(2)metasploit中的模块

(2.1)使用ARP请求枚举本地局域网中所有活跃主机

use auxiliary/scanner/discovery/arp_wseep

show options

将RHOSTS设置为 192.168.220.1/24,即扫描子网号为192.168.220.0的子网内的所有主机:

结果扫描了256个主机,4个活跃,其中192.168.220.128是我开的另一个虚拟机winxp的IP.

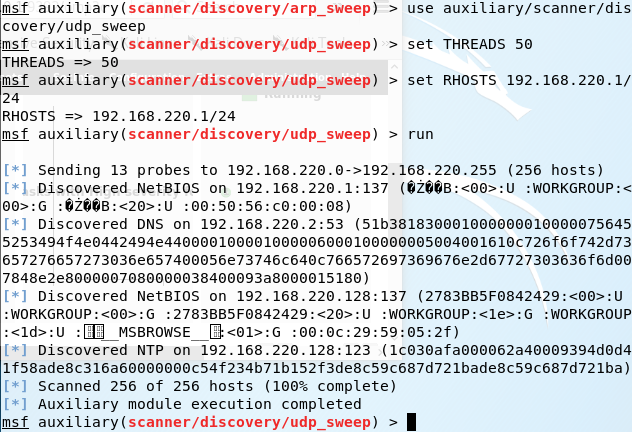

(2.2)通过发送UDP包,探查指定主机是否活跃,并发现主机上的UDP服务

use auxiliary/scanner/discovery/udp_seep

show options

将RHOSTS设置为 192.168.220.1/24,即扫描子网号为192.168.220.0的子网内的所有主机:

可看到192.168.220.128主机在使用NTP网络时间协议服务器,它是用来同步各个计算机的时间的协议;

192.168.220.1主机在使用NETBIOS服务器;

192.168.220.2主机在使用DNS域名解析服务器。

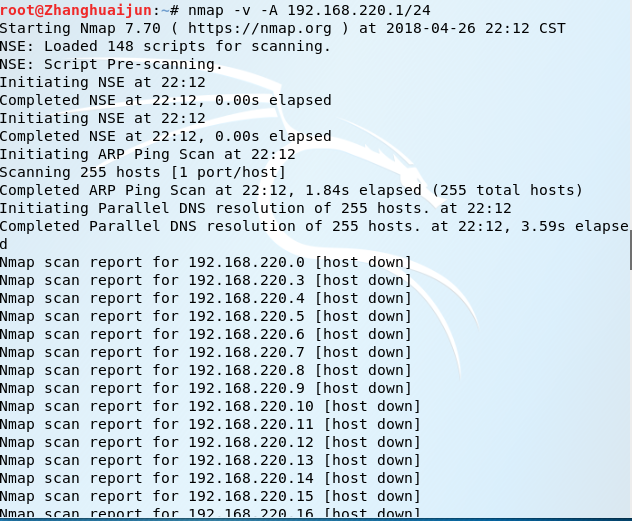

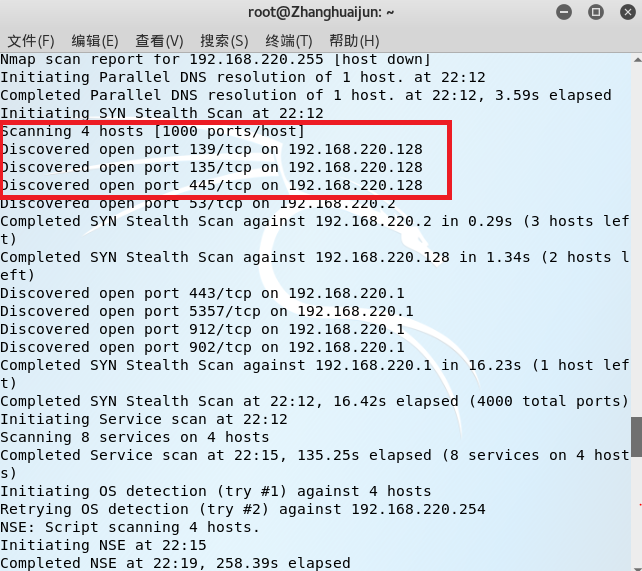

(3)Nmap探测

nmap -v -A 192.168.220.1/24

-A选项用于使用进攻性方式扫描,对主机进行完整全面的扫描,目标主机进行主机发现、端口扫描、应用程序与版本侦测、操作系统侦测及调用默认NSE脚本扫描。

-v表示显示冗余信息,在扫描过程中显示扫描的细节,从而让用户了解当前的扫描状态。

开放的端口:

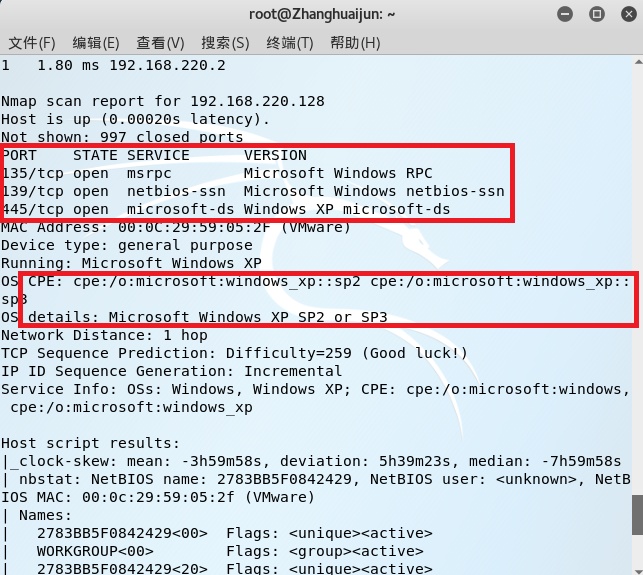

版本信息、操作系统信息:

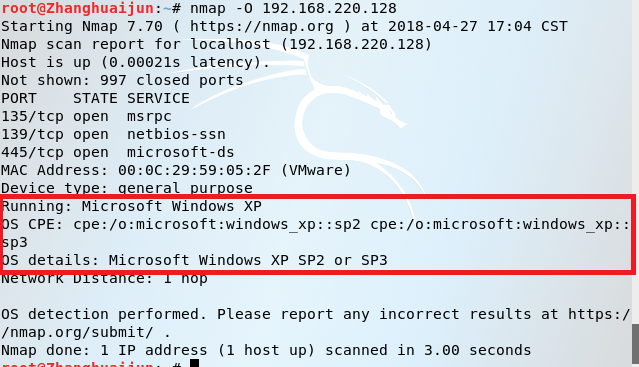

2.2操作系统辨别

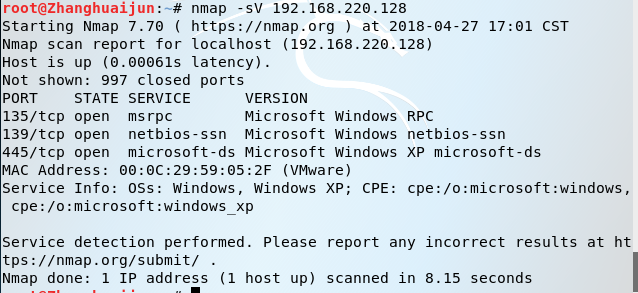

nmap -O 192.168.220.128

可看到操作系统的类型和版本 Microsoft windows XP SP2 OR SP3,可以发现,-A功能包括了-O的功能,比较全面。

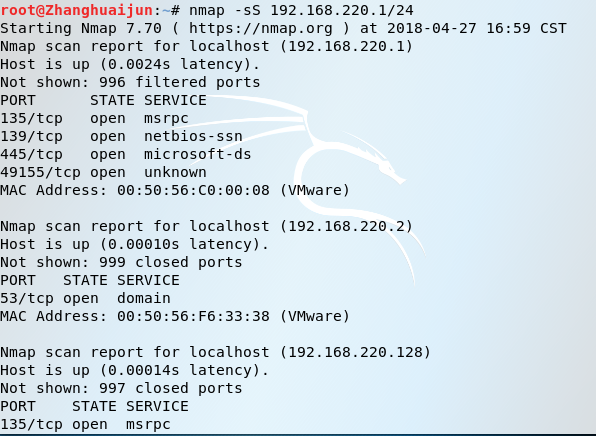

2.3端口扫描与服务探测

(1)Nmap端口扫描

nmap -sS 192.168.220.1/24-sS表示使用TCP SYN方式扫描TCP端口

(2)探测详细服务信息

nmap -sV 192.168.220.1/24

3、服务扫描和查点

3.1网络服务扫描

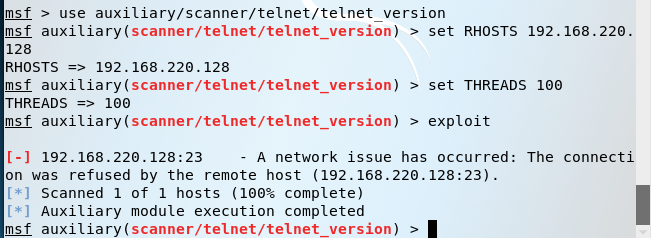

(1)telent服务扫描

msf > use auxiliary/scanner/telent/telent_version

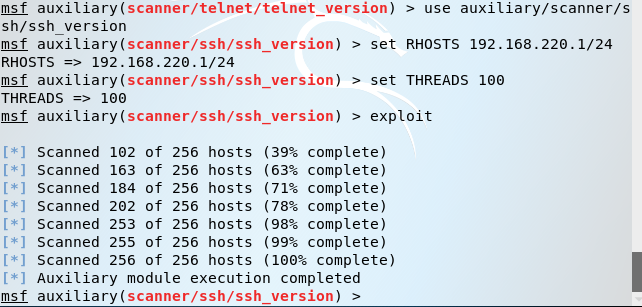

(2)SSH服务扫描

msf > use auxiliary/scanner/ssh/ssh_version

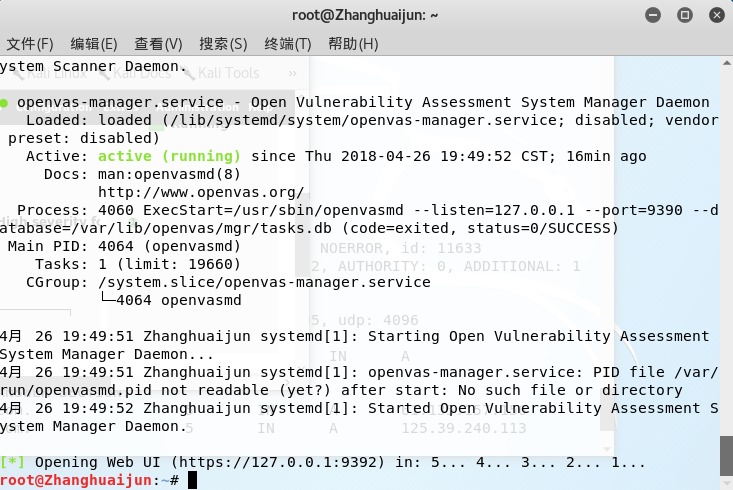

二、OpenVAS网络漏洞扫描

1.安装新版OpenVAS

前方流量耗费预警

apt-get update更新软件包列表

apt-get dist-upgrade获取到最新的软件包,对有更新的包进行下载并安装

apt-get install openvas重新安装OpenVAS工具

2.配置OpenVAS服务

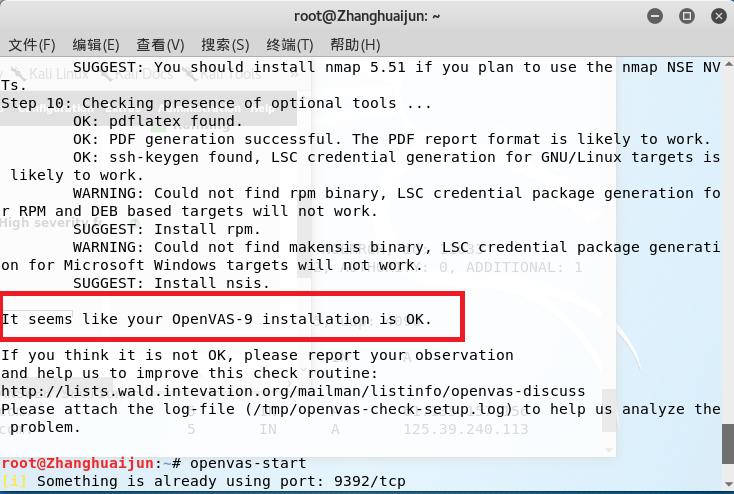

安装完以后,重复运行openvas-check-setup,每次根据提示来进行下一步操作

可能会进行如下操作:

1. openvas-mkcert 生成服务员端证书

2. openvas-nvt-sync 同步漏洞库

3. openvas-mkcert-client -n -i 生成客户端证书

4. openvassd 启动扫描器

5. openvasmd --rebuild 生成数据库

6. openvasmd --create-user=admin --role=Admin && openvasmd --user=admin --new-password=admin 创建用户

7. openvas-scapdata-sync 同步SCAP数据

8. openvas-certdata-sync 同步证书数据

9. openvasmd 启动管理器

10. gsad 启动Greenbone

但是每个人的操作都不太一样,具体还是要根据提示来,如果遇到无法解决的提示,请见下面的我在配置OpenVAS过程中先后遇到的问题解决,可能会有答案。

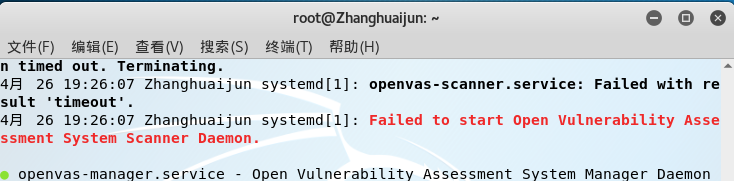

并不是每个人都能这么轻松就配置成功的,就算配置成功,也会在启动的时候再次遇到问题,就算启动了,也可能在扫描漏洞的时候遇到问题.....当然,只是可能,反正,我是全都遇到了....

3、我在配置OpenVAS过程中先后遇到的问题解决:

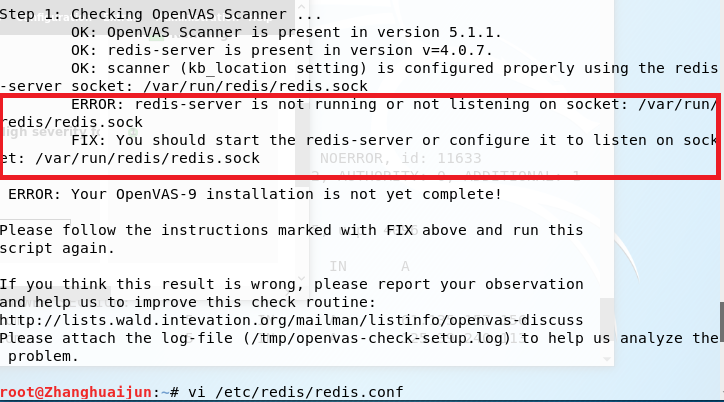

(1)使用openvas-check-setup遇到redis-server is not running or not listening on socket: /tmp/redis.sock

解决方法:

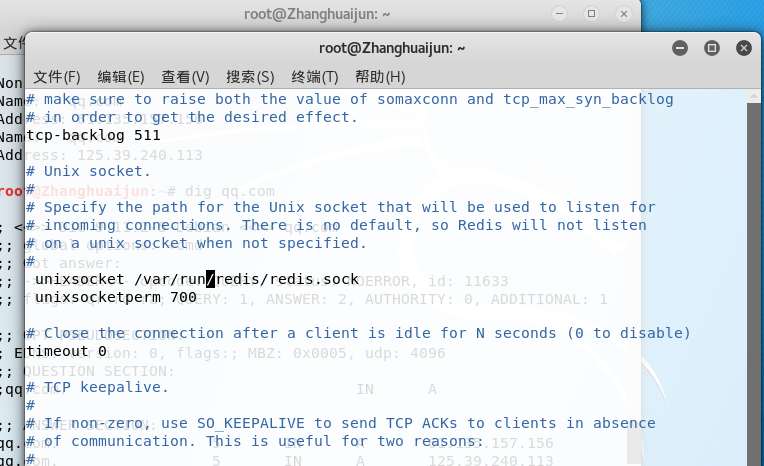

vi /etc/redis/redis.confvi编辑器打开redis配置文件

依次更改:(注,用:/unixsocket,:/port 0快速找到该位置修改)

<1>port 0 # prevent redis from listening on a TCP socket

此处下方有个port 6379 也改成 port 0

<2>unixsocket /tmp/redis.sock (去掉#)

之后利用指定配置开启redis服务:

redis-server /etc/redis/redis.conf

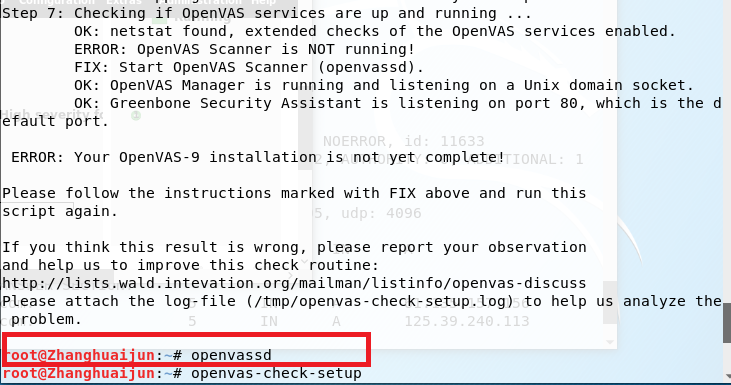

(2)openavs-start失败,报错提示 : failed to start open Vulnerability assessment system scanner daemon

解决方法:

openvas-stop

openvas-setup

netstat -antp

openvas-start

至此就可以打开openvas

(3)使用openvas执行扫描信息时,遇到 Status code: 503, Status message: Service temporarily down

Operation: Start Task

Status code: 503

Status message: Service temporarily down

我尝试了很多之后,如果遇到这个问题,有三种情况:

一是openvas没有正确启动,(但是可以启动)可能需要用(2)解决一下;

二是(2)解决不了的话,openvas-check-setup会在你关闭openvas再次打开的时候,会检查出新的错误,需要重新check一下,因为我重新检查配置的时候,又出现了错误,如下:

看到这里感觉我整个人都不对劲了...因为它又让改回去把unixsocket /tmp/redis.sock 改回去。。。。。。。。可见它之前的解决办法有些就不是根本原因。。。。

所以我就改回去了。。

而且这里openvassd启动扫描器也正常启动了,我还记得之改第一个问题/tmp/redis.sock的时候,openvassd启动的时候出现了警告,现在也没警告了,我到这里,也彻底成功了我的所有问题。

所以这里** It seems** 之前真的似乎好像安装成功了,其实之前并没有正确的成功。。。。。

三,如果check没有问题还不能成功的话,请参考OpenVAS – Status code: 503, Status message: Service temporarily down

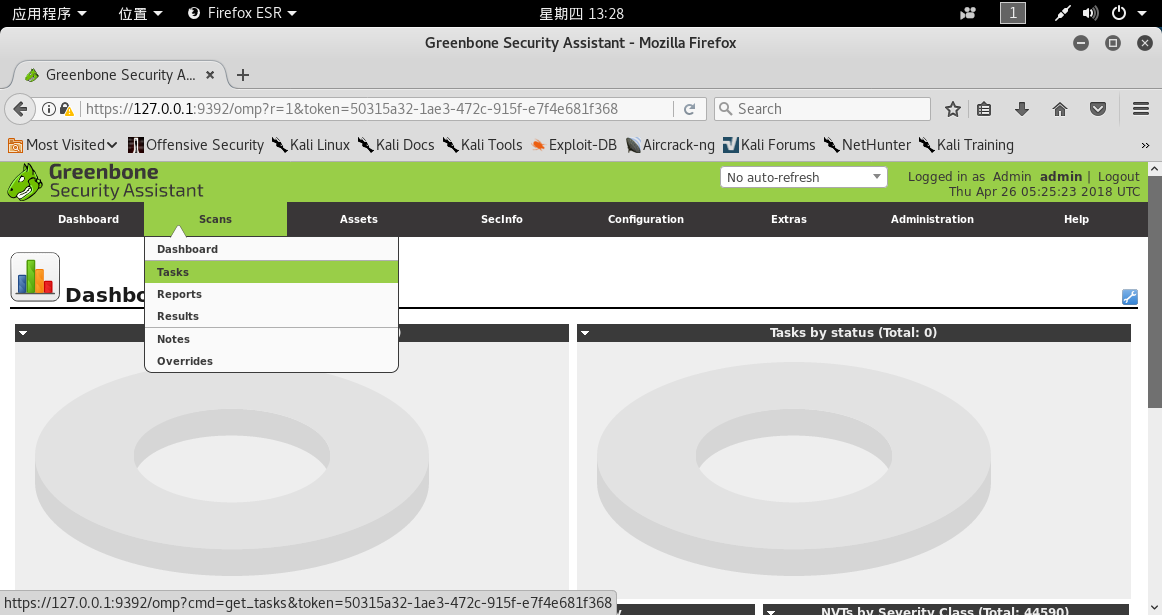

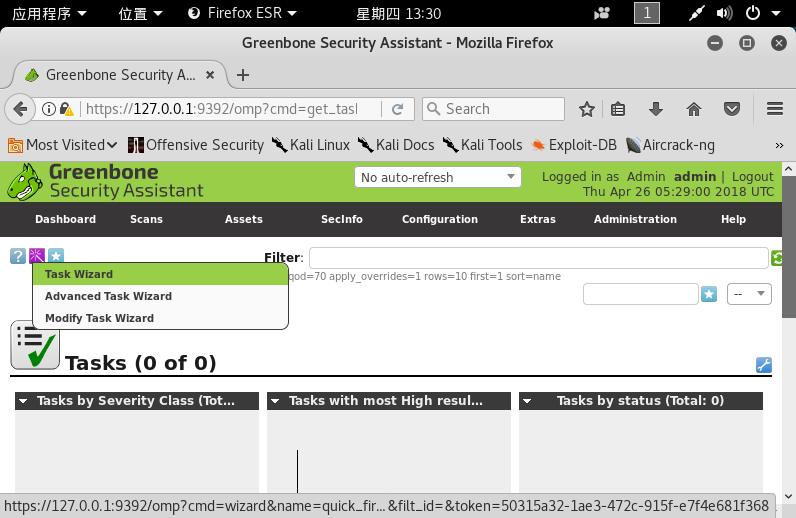

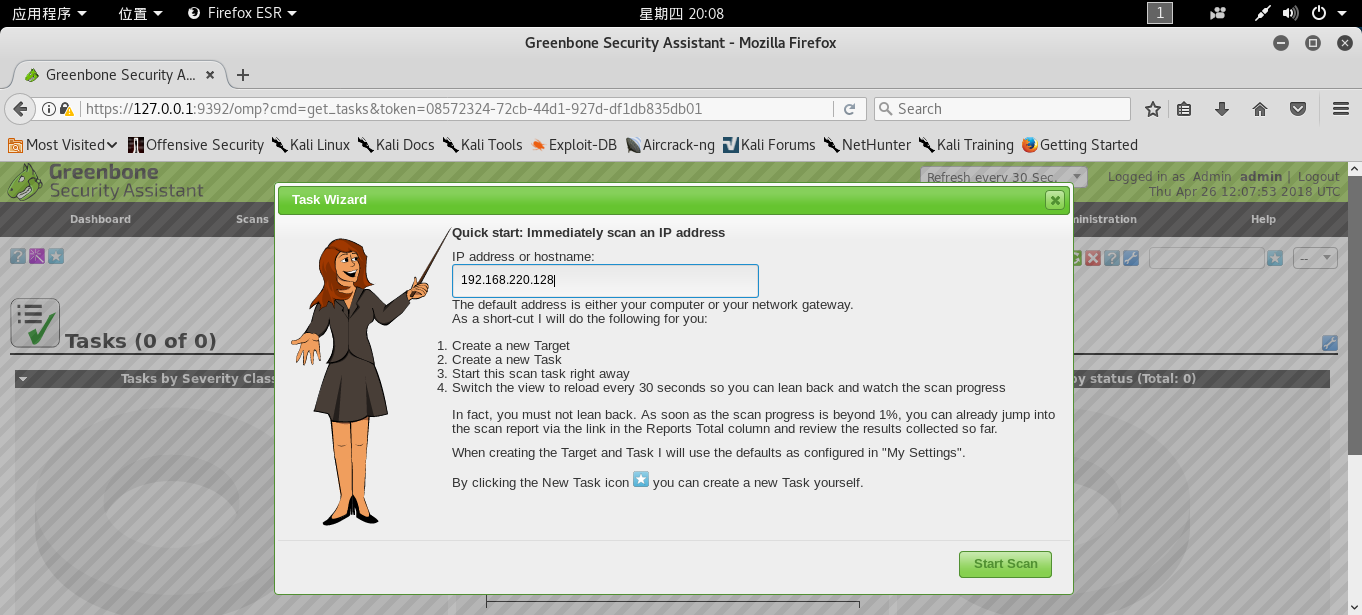

4、开始漏洞扫描

使用如下步骤,扫描一下我的winXP虚拟机

扫描结束如下:(我等待的时间很长,不是几分钟,大概半小时,这时可以干点别的事..)

5、漏洞分析

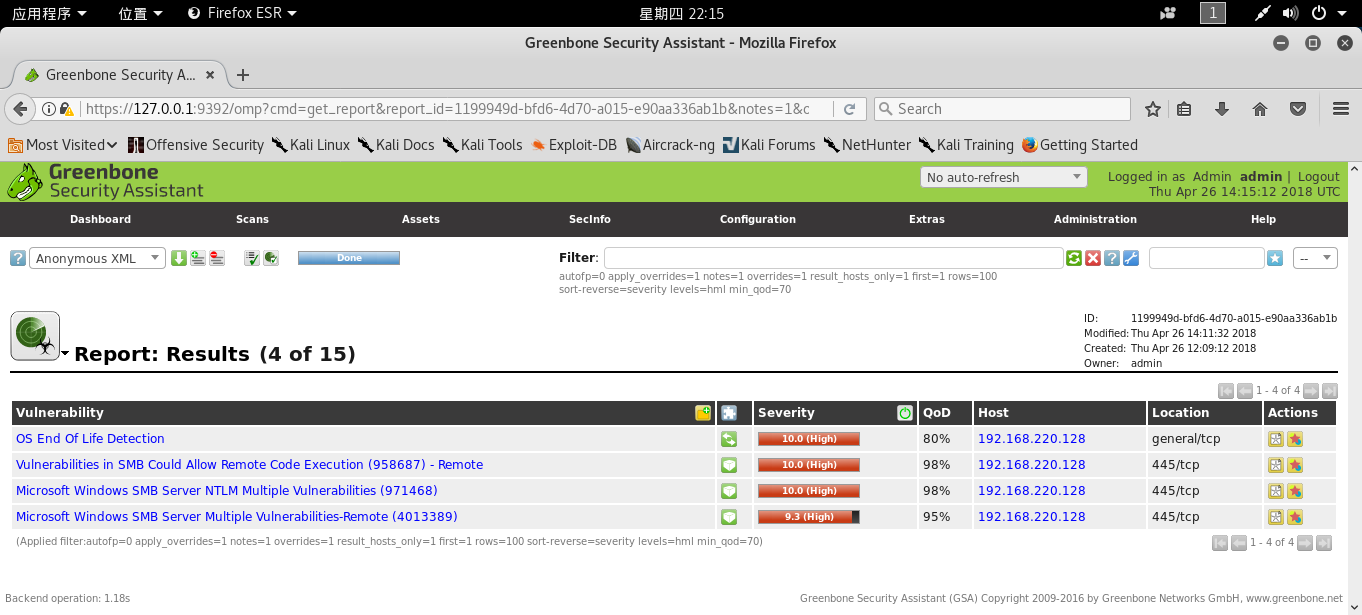

如下,有四个高危漏洞:

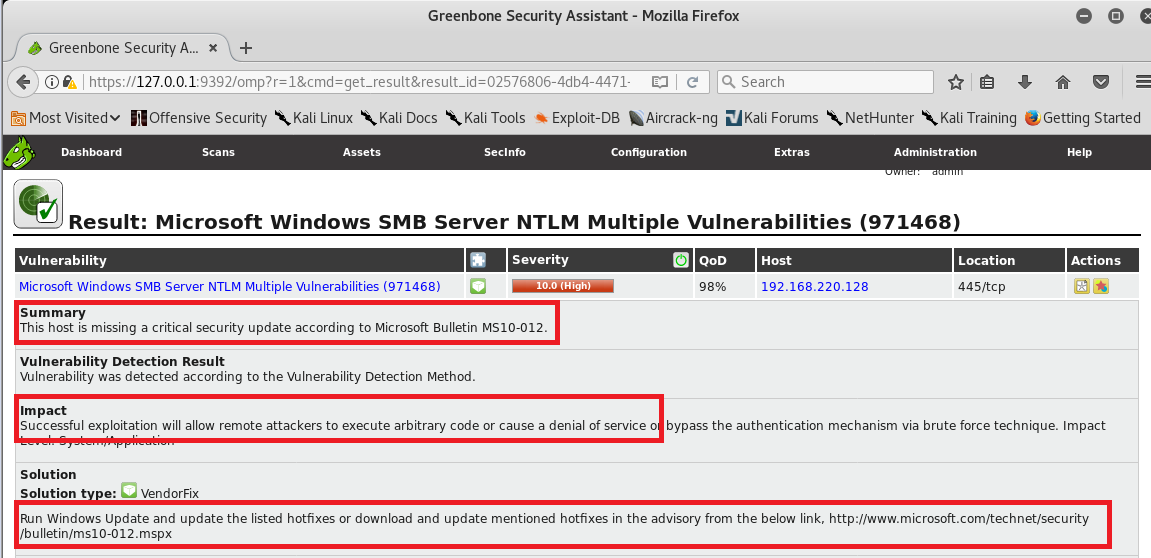

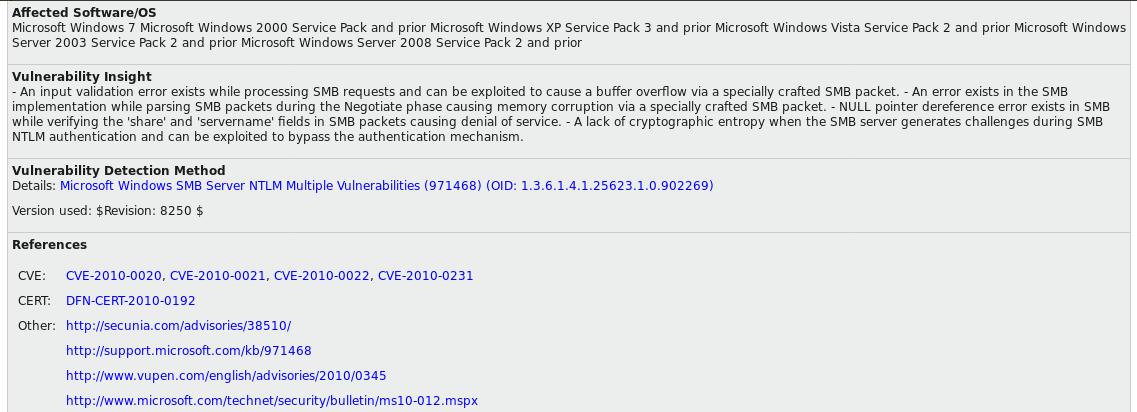

查看其中一个高危漏洞的详细信息,如下 :

可看到,此主机遗漏了一个重要的安全更新,MS10-012

可能会带来的影响有,一次成功的攻击可以让攻击者随心所欲的执行代码,或者造成拒绝服务攻击等。

解决方法有,运行windows更新,或者更新热补丁,或者下载更新后方所给链接中提到的热补丁。