Docker容器中以太坊节点UDP通信问题排查与解决

问题描述

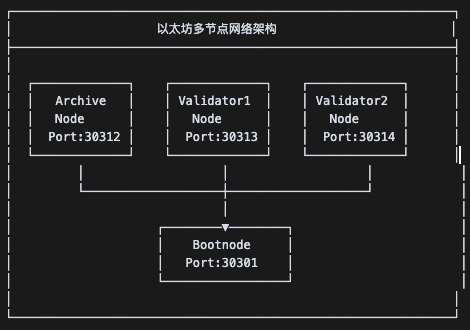

网络架构

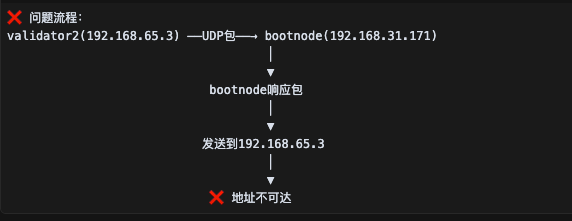

问题分析

使用192.168.31.171时的问题

- validator2容器IP: 192.168.65.3

- 宿主机IP: 192.168.31.171

- UDP包源地址不匹配,响应包无法路由

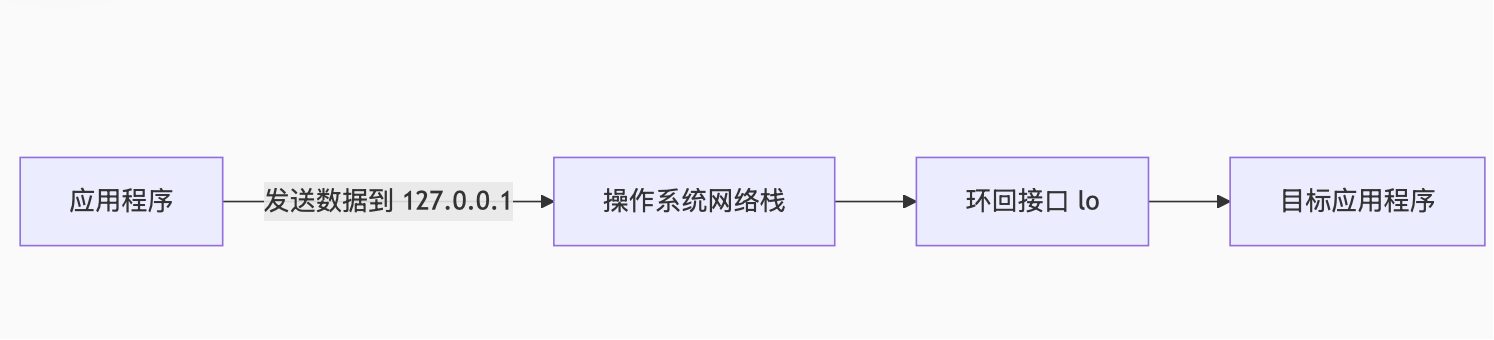

使用127.0.0.1时的解决方案

- 所有节点使用本地回环地址127.0.0.1

- UDP包源地址和目标地址一致

- 响应包正常路由

根本原因

解决方案

验证结果

关键教训

- host网络模式不等于直接使用宿主机IP

- UDP包的源地址和目标地址必须匹配

- 本地回环地址(127.0.0.1)在容器间通信中更可靠

- 节点数据库缓存可能导致连接问题

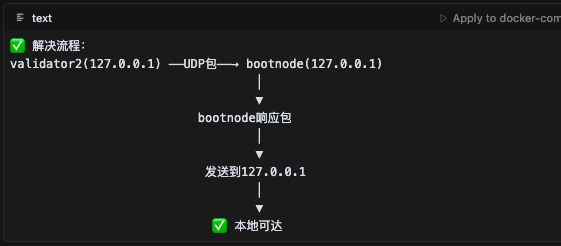

核心重点总结:Host 模式 UDP 通信问题

📍 关键结论图

🔁 什么是回环地址(Loopback Address)?

https://upload.wikimedia.org/wikipedia/commons/thumb/6/69/Loopback.svg/500px-Loopback.svg.png

-

定义

127.0.0.1 是 IPv4 的标准回环地址,用于本机内部通信的特殊地址 -

核心特性:

-

💻 仅限本机访问:数据包不会离开主机

-

⚡ 零网络传输:直接在操作系统内核中流转

-

🔒 安全隔离:外部网络无法访问

-

🌐 标准保留:整个 127.0.0.0/8 网段都是回环地址

-

-

工作原理:

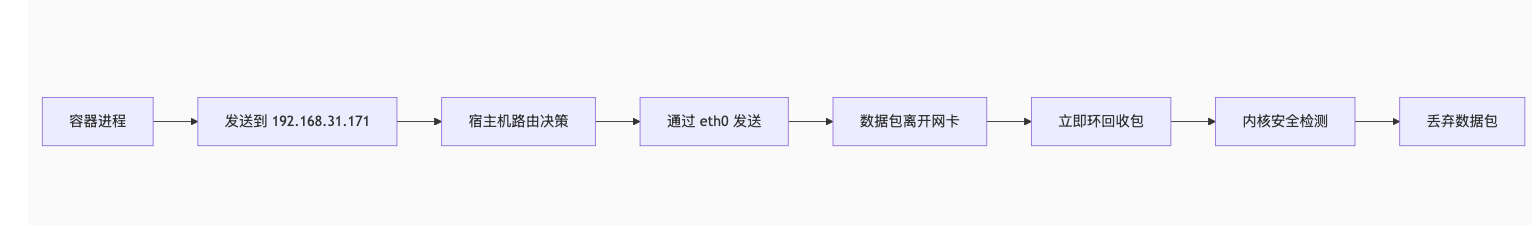

⚠️ 发送到 192.168.31.171 为何失败?

https://www.linux-kvm.org/images/9/91/Networking-routing.png

失败路径分析:

🔍 三大失败原因:

-

反向路径过滤(rp_filter)

https://upload.wikimedia.org/wikipedia/commons/thumb/8/8a/Reverse_path_forwarding.svg/440px-Reverse_path_forwarding.svg.png

Linux 内核默认启用严格模式(rp_filter=1),检测到"从 eth0 发出又立即从 eth0 收回"的异常路径 -

源地址验证失败

内核发现源IP和目标IP相同(都是192.168.31.171),视为地址欺骗攻击 -

自环保护机制

当数据包源IP=目标IP时,内核直接丢弃以防止网络风暴

✅ 解决方案对比表

| 方法 | 操作 | 优点 | 缺点 |

|---|---|---|---|

| 改用127.0.0.1 | 容器内直接访问 127.0.0.1 |

零配置、100%可靠 | 仅限本机服务 |

| 降低rp_filter | sysctl net.ipv4.conf.eth0.rp_filter=2 |

快速修复 | 降低安全性 |

| 关闭地址验证 | sysctl net.ipv4.conf.eth0.accept_local=1 |

允许自环通信 | 系统级配置 |

| 服务绑定特定IP | 服务监听 127.0.0.1 而非 0.0.0.0 |

避免地址冲突 | 需修改服务配置 |

渲染失败

-

首选方案:

所有本机通信统一使用 127.0.0.1# 容器内正确访问方式 nc -u 127.0.0.1 12345 -

必须使用内网IP时:

# 临时解决方案(测试环境) sudo sysctl -w net.ipv4.conf.eth0.rp_filter=2 sudo sysctl -w net.ipv4.conf.eth0.accept_local=1

📌 黄金法则:在 Docker host 模式下,127.0.0.1 是访问本机服务的唯一可靠地址,物理IP地址访问会触发Linux内核的安全保护机制。

浙公网安备 33010602011771号

浙公网安备 33010602011771号