CTF RCE php://input

<?php if (isset($_GET['file'])) { if ( substr($_GET["file"], 0, 6) === "php://" ) { include($_GET["file"]); } else { echo "Hacker!!!"; } } else { highlight_file(__FILE__); } ?> <hr> i don't have shell, how to get flag? <br> <a href="phpinfo.php">phpinfo</a>

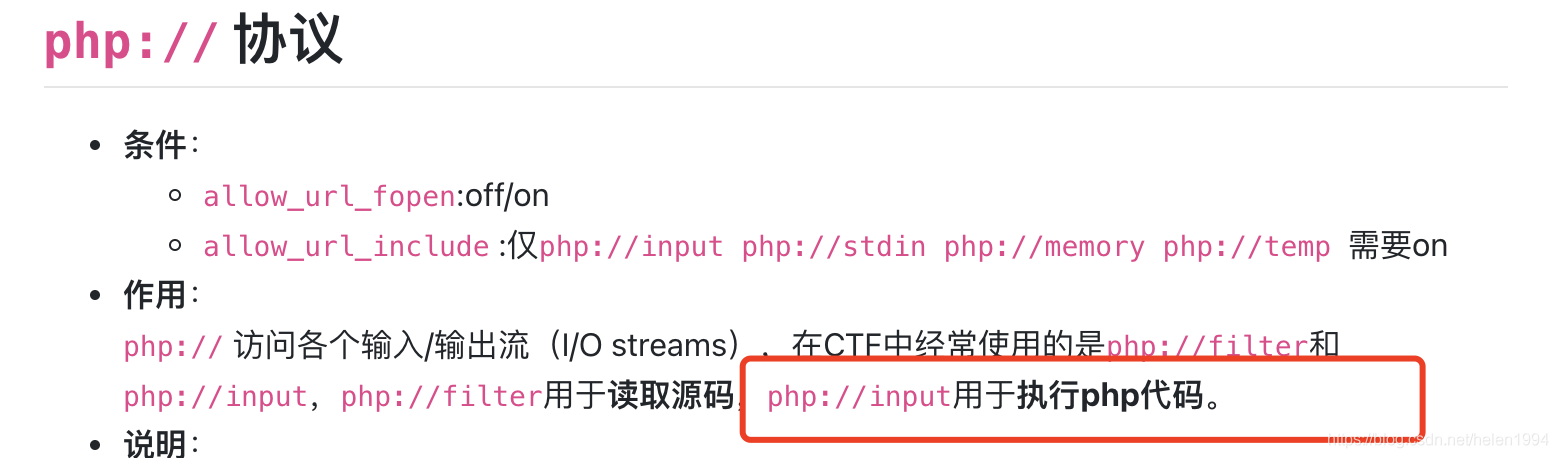

看见源代码,只能使用以php://开头的协议,那就是php伪协议

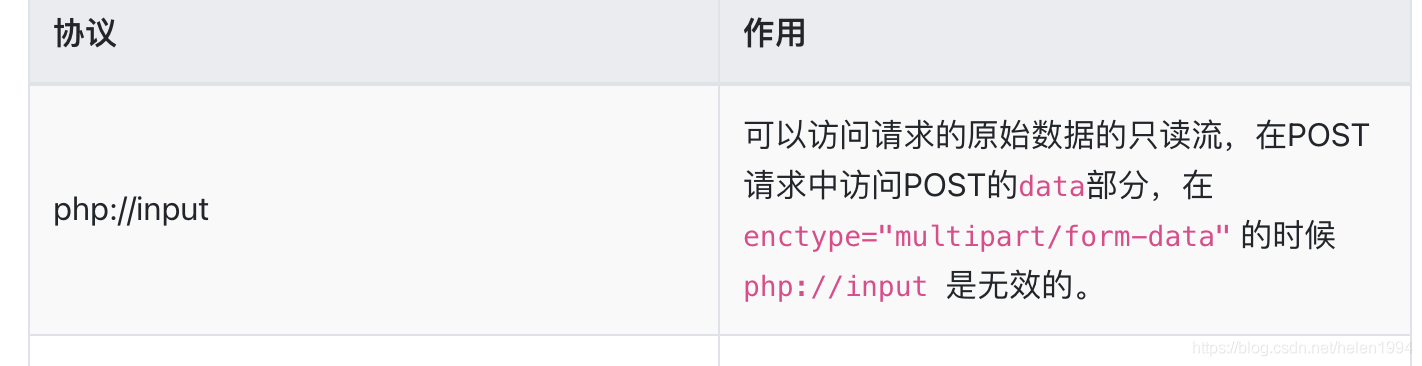

php://input可以用于执行php代码

看的时候没有看懂,用了之后发现就是能写东西使用post的方式传递

构造payload (这题不能使用hackbar做)

之后再用cat访问

ps:用的图都是看的大佬博客的,我自己写的忘记截图了,希望大佬不要介意

参考博客:https://blog.csdn.net/helen1994/article/details/112622291

https://blog.csdn.net/qq_41497476/article/details/107613741

浙公网安备 33010602011771号

浙公网安备 33010602011771号