使用SetTrustedCredmanAccessPrivilege获取已保存的凭据

windows系统中有一个名为SeTrustedCredmanAccessPrivilege的权限,使拥有该特权的进程可作为受信任的调用者访问凭据管理器。

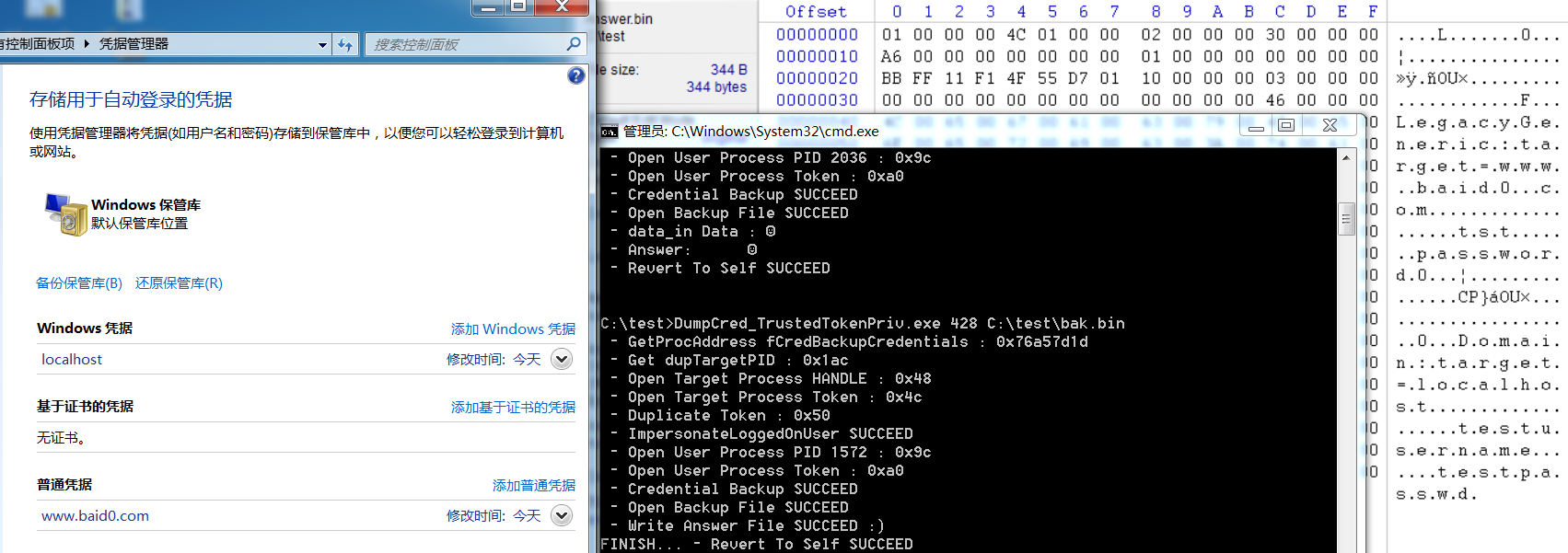

凭据管理器可以从控制面板 -> 凭据管理器进入。凭据管理器允许用户存储凭据,比如域账户、Web、普通账户凭据等。管理器使用了DPAPI(Data Protect)进行保护,所以只有经过认证的账户可访问关联的存储数据。程序使用CredRead或CredEnumerate可以访问当前用户存储的凭据,但是读取域账户凭据时,即设置读取类型为CRED_TYPE_DOMAIN_PASSWORD,返回密码将为空。这是由于LSASS对该行为进行了限制。只有诸如NTLM、Kerberos 和 Negotiate等Microsoft身份验证包在连接到指定目标时可不受限制地自动使用此凭据。

除了注入LSASS、读取LSASS或是手动实现DPAPI的方式(Mimikatz),作者提到了另一个名为CredBackupCredentials的系统API(LSASRV.DLL),该API被CREDWIZ.EXE用于备份用户凭据,作为恢复使用。该备份包含所有凭据,包括域凭据。

BOOL WINAPI CredBackupCredentials(HANDLE Token,

LPCWSTR Path,

PVOID Password,

DWORD PasswordSize,

DWORD Flags);

如果成功的话,调用API解密文件内容即可获取所有凭据。

调用CredBackupCredentials的要求就是需要调用者具有SeTrustedCredmanAccessPrivilege权限。Winlogon中即含有这么个权限,也存在其他具有该权限的进程,比如LSASS。我们需要做的就是从具有该权限的一个进程中借用其令牌,作为调用凭据备份API使用,因此需要执行时具有管理员权限。

作者给出了实现步骤:

- 使用PROCESS_QUERY_LIMITED_INFORMATION访问方式打开winlogon进程(也可以选择其他符合条件的进程),然后以TOKEN_DUPLICATE打开其令牌;

- 将打开的令牌复制为一个模拟令牌,之后启用模拟令牌中的SetTrustedCredmanAccessPrivilege权限,模拟令牌类型需要为TokenPrimary,经过测试TokenImpersonation将失败(无法启用权限);

- 打开备份凭据目标用户的令牌,该用户需要已经过身份验证;

- 调用CredBackupCredentials,传入参数指定备份后数据的写入路径;

- 从凭据备份文件中读取加密后数据,调用API CryptUnprotectData解密出被备份的凭据;

- 结束令牌模拟,RevertToSelf。

参考:

https://www.tiraniddo.dev/2021/05/dumping-stored-credentials-with.html

本文来自博客园,作者:Bl0od

转载请注明原文链接:https://www.cnblogs.com/zUotTe0/p/14843211.html

浙公网安备 33010602011771号

浙公网安备 33010602011771号