sql注入绕过安全狗实战

- =绕过 like regexp(匹配)> < (测试安全狗 ><不可以绕过)

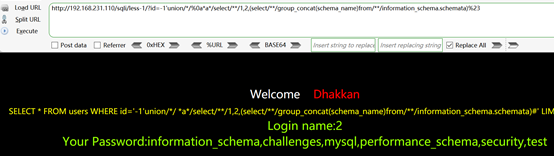

- 注释+换行(%0a作为垃圾数据填充)

-

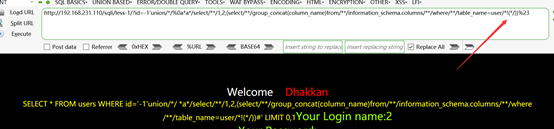

联合查询绕过 探测出当union select 出现时会拦截,则采用/**/加换行填充逃过(绕过先写正确的注释,再在注释中添加)

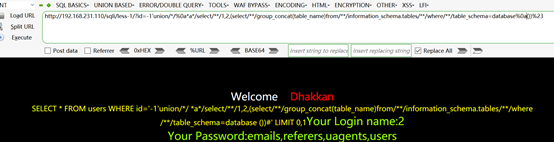

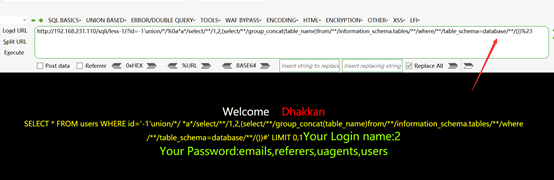

4.查询时绕过(当有括号时不用空格,避免触发特征)

5. 查询数据库,当发现添加database()后,会拦截,此时则想办法绕过database()

方法1:%0a

方法2:/**/

方法3:内联注释打乱

绕过一些常识

空格绕过

%20 %09 %0a %0b %0c %0d %a0 %00 /**/ /*!*/ 浮点数1.0也可以绕过 括号绕过(可以计算出结果的才能使用括号)

引号绕过

十六进制

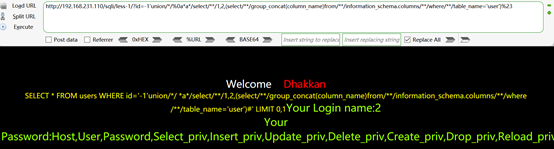

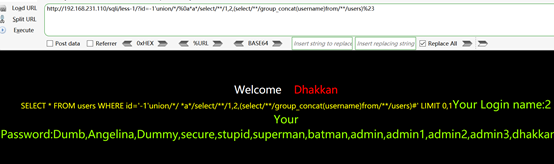

6.查询字段绕过(不用绕过) ,也可以同表名一样

7.查询user表 不用继续绕过直接写即可

浙公网安备 33010602011771号

浙公网安备 33010602011771号