20199113 2019-2020-2 《网络攻防实践》第2周作业

20199113 2019-2020-2《网络攻防实践》第二周作业

1. 学习总结

攻击检测、分析与防御平台:最佳位置是靶机的网关,可以是基于Linux操作系统构建网关主机,并通过集成各种软件使其具备网络攻击检测、分析与防御的功能。

网络连接:通过网络将靶机、攻击机和具备检测分析防御功能的网关进行连接。

靶机:包含系统和应用程序安全漏洞,并作为攻击目标的主机。

攻击机:安装一些专用攻击软件,用于发起网络攻击。

2. 攻防环境搭建详细过程

2.1 网络攻防实践拓扑结构图

2.2 网络设置

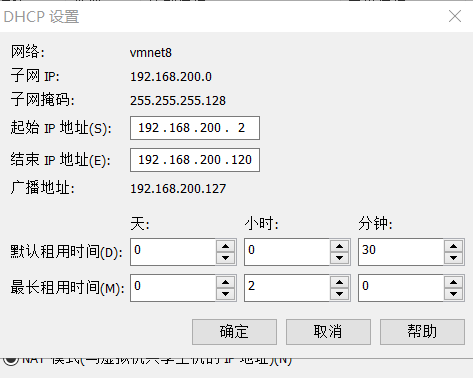

首先是对VMnet0、VMnet1和VMnet8的设置,如下

2.3 攻击机KALI的安装

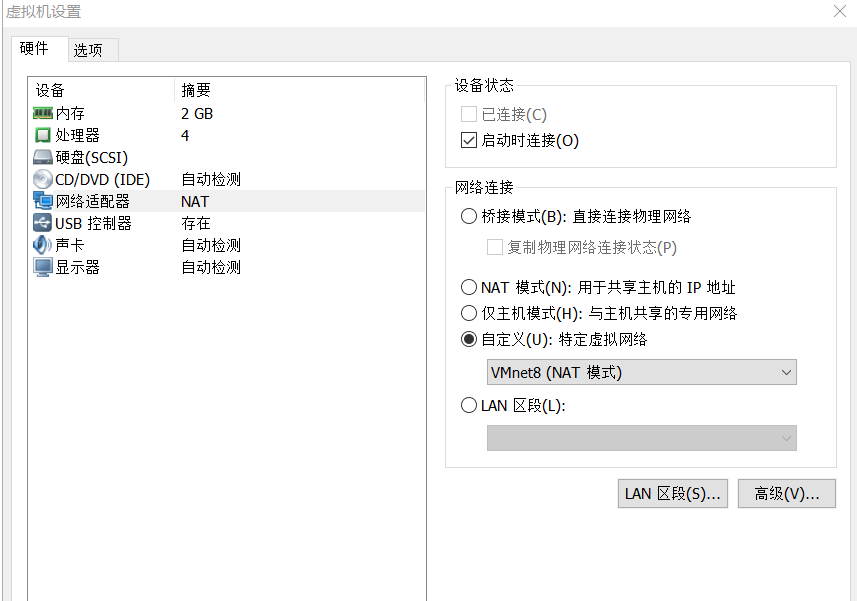

kali通过VM虚拟机vmx文件给定,通过扫描虚拟机可以直接导入。其网卡设置如下(选择VMnet8模式):

使用su进行授权,利用ifconfig命令查看Kali的ip地址

2.4 windows靶机-win2kServer安装

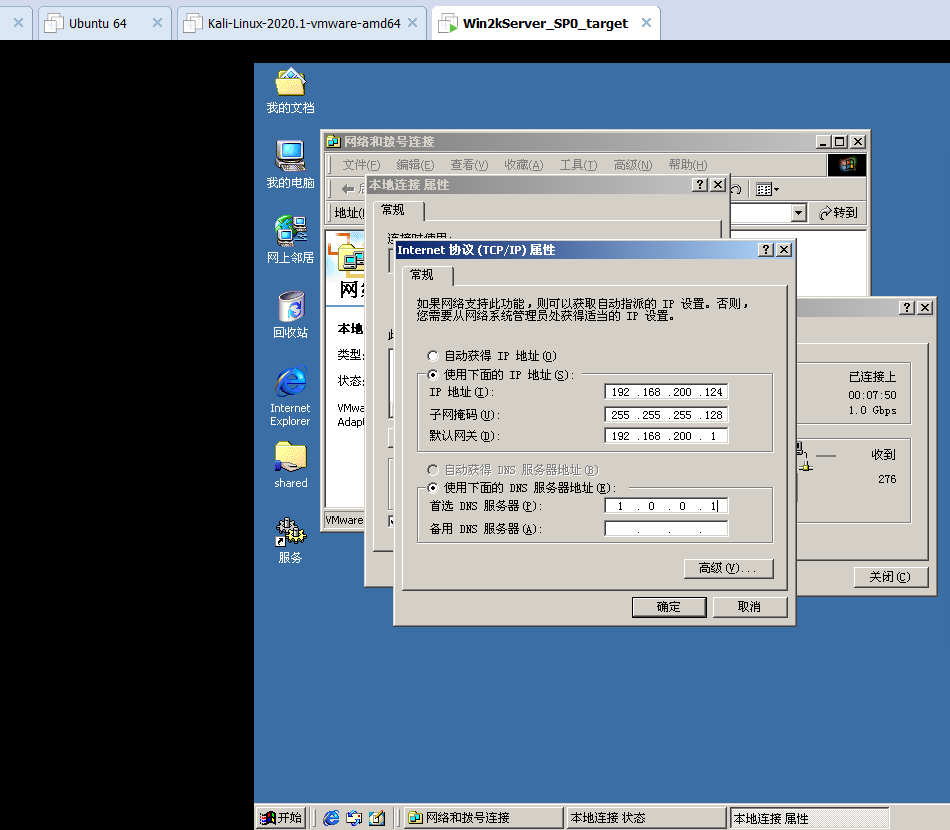

ALT+CTRL+DEL进入系统,账号administrator,密码mima1234。网卡设置如下

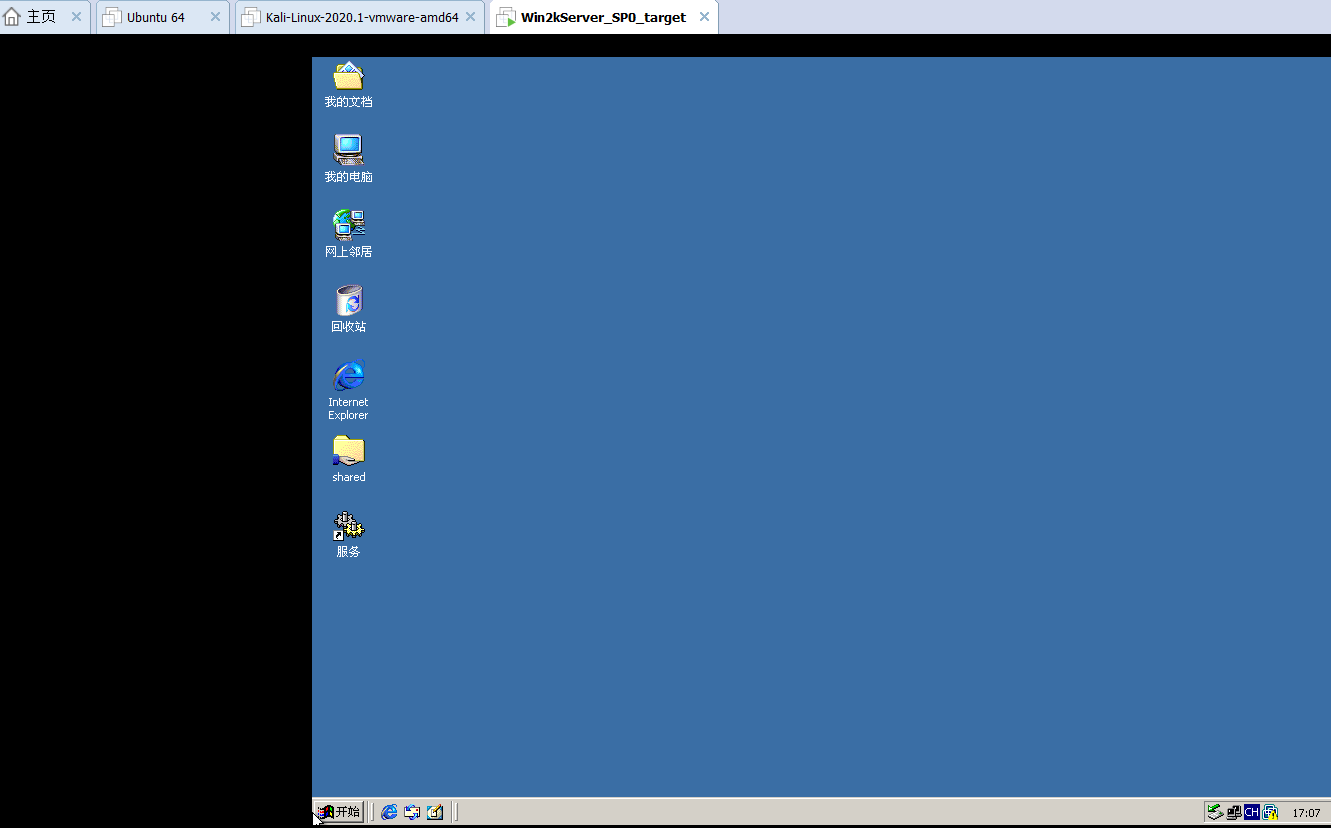

进入系统后截图

windows靶机安装完成。

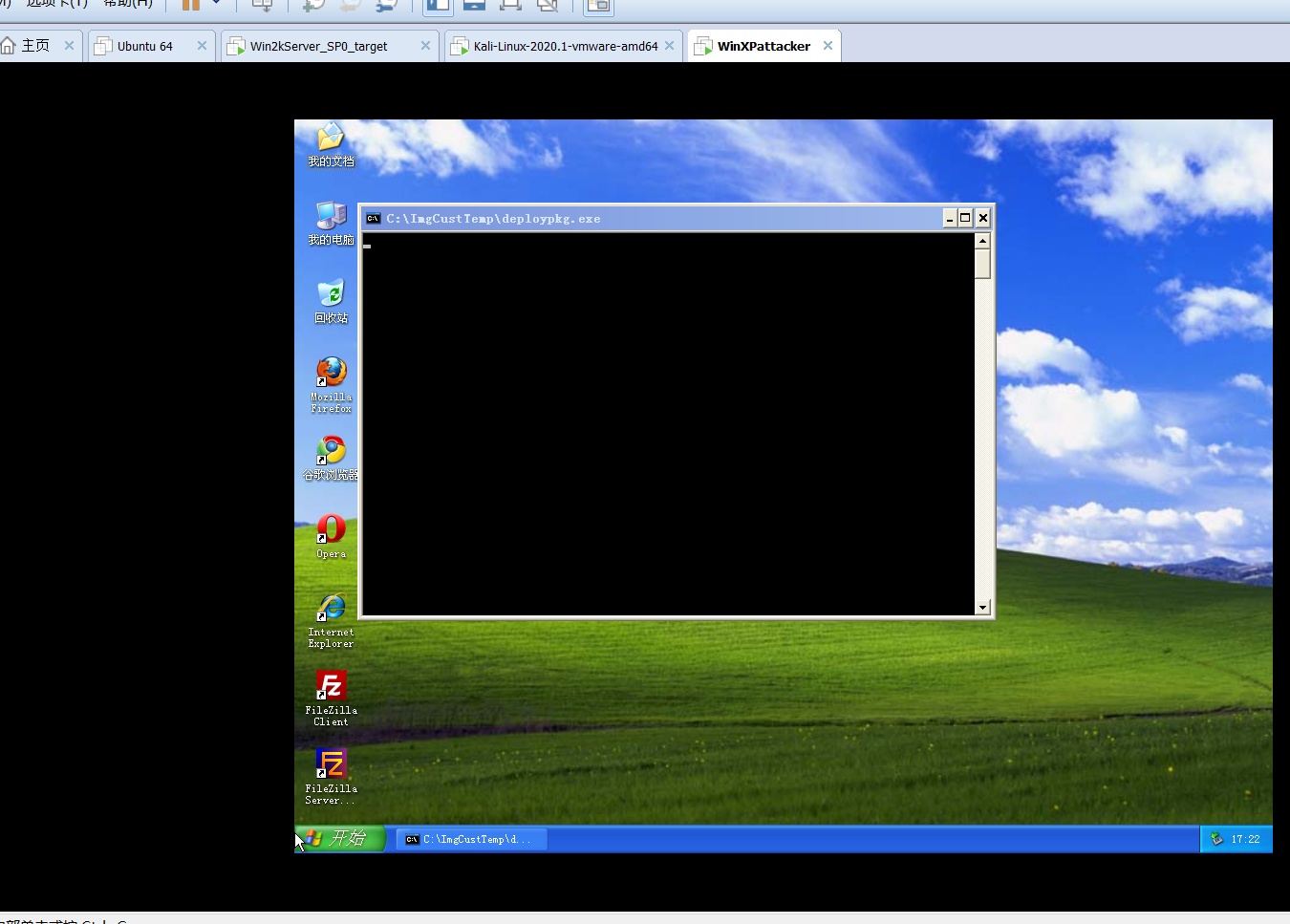

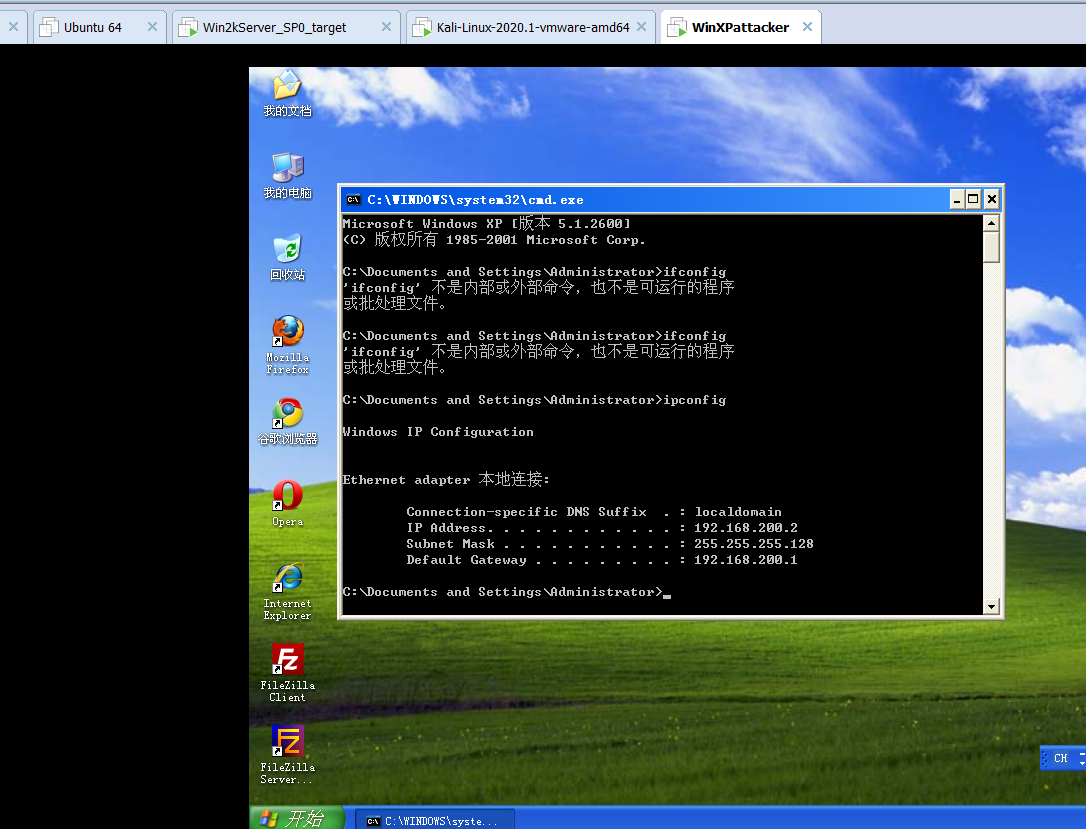

2.5 windows攻击机-windows Attacker安装

进入系统界面如图所示 通过ipconfig获得ip

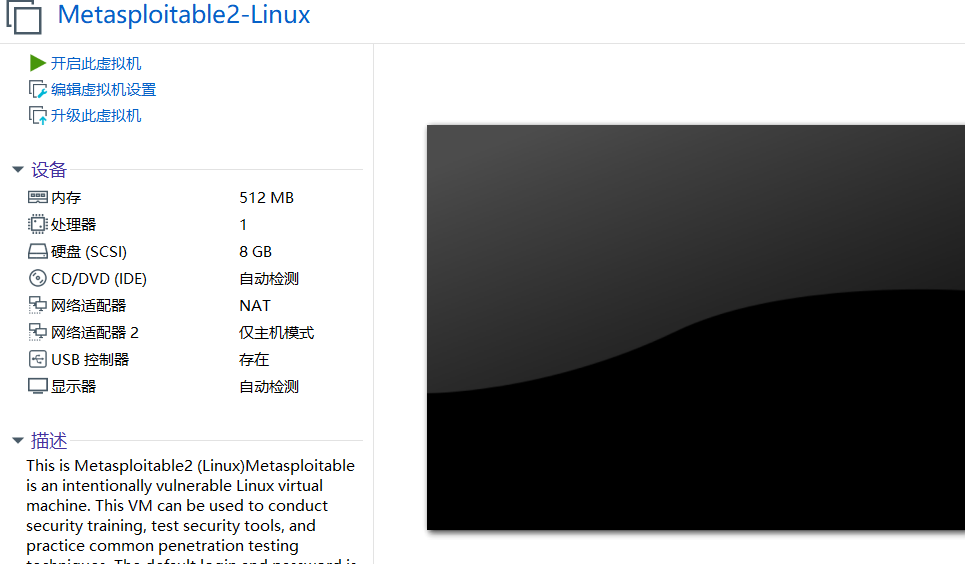

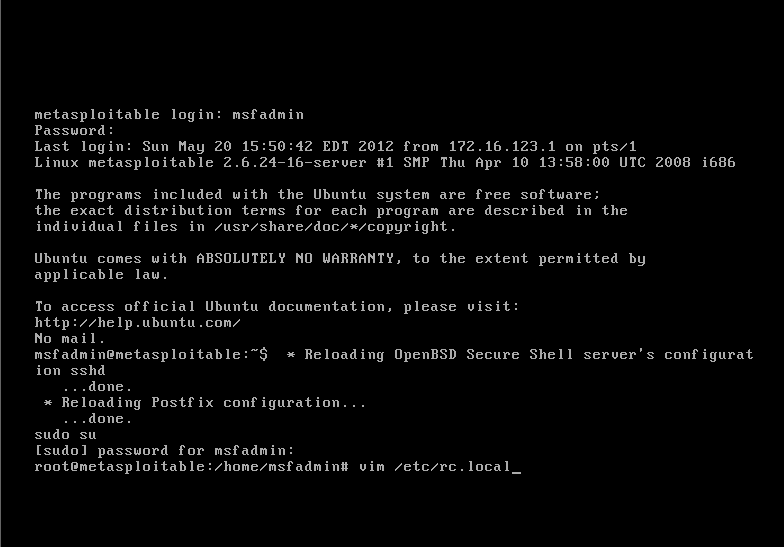

2.6 Metasploitable2-linux安装安装配置

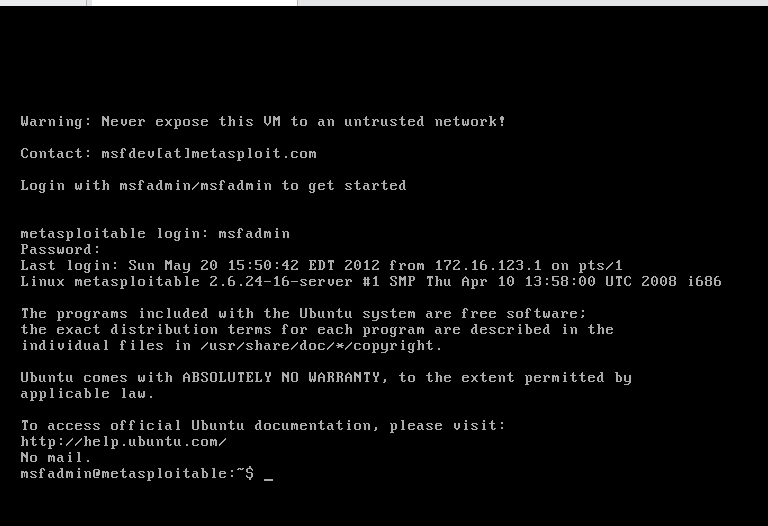

Metasploitable2-linux通过VM虚拟机镜像给定 进入系统,账号密码均为msfadmin,通过sudo su(密码为msfadmin)

执行 vim /etc/ro.local命令

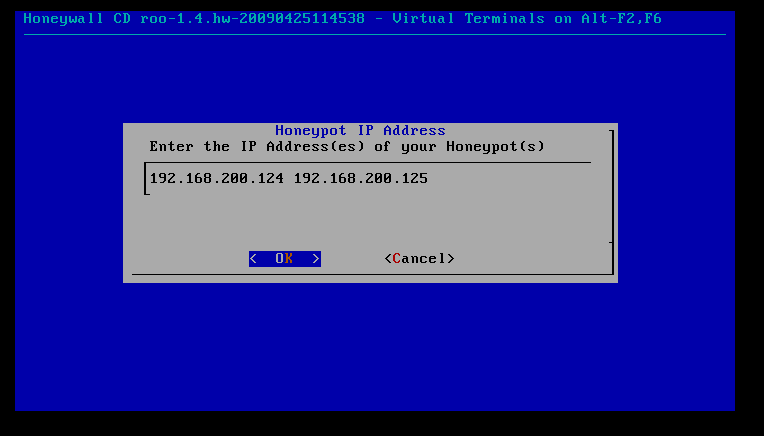

按i键进入编辑模式,方向键控制光标方向(hjkl四个键也行)在文件倒数第二行exit0之前, 插入ifconfig eth0 192.168.200.125 netmask 255.255.255.125

route add default gw 192.168.200.1

输入'reboot'重启

2.7 SEEDUbuntu安装配置

SEEDUbuntu通过VM虚拟机vmdk磁盘镜像给定,SEEDUbuntu的网卡设置如下

进入页面

进入系统,账户为seed,密码为dees,通过su命令,密码为seedubuntu 执行ifconfig命令:

SEEDUbuntu安装完成,记住IP地址

2.8 蜜罐网关安装

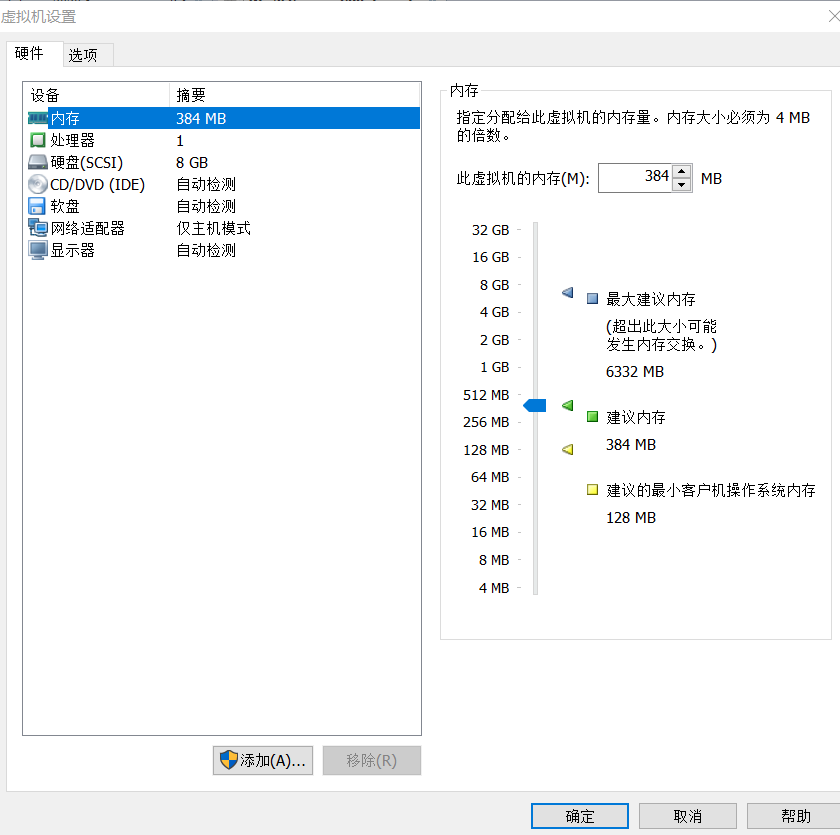

网络适配器选择“NAT模式” 另外添加两块网卡,eth2设置为“仅主机模式”,eth3设置为“NAT模式”

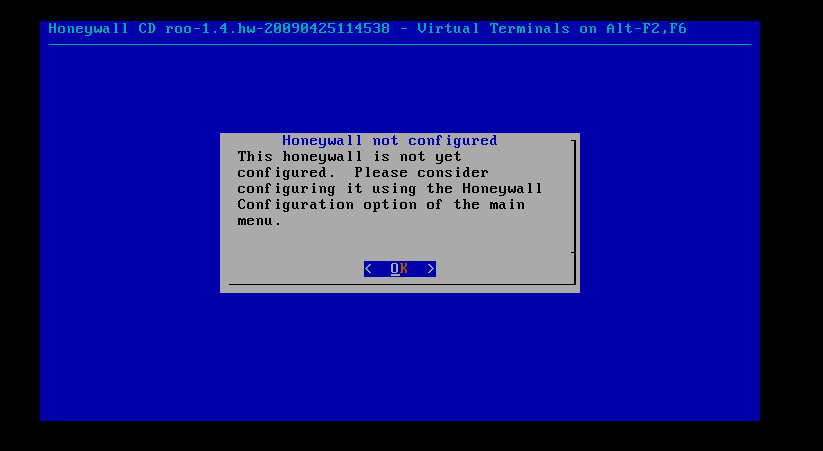

开机进入系统 登录账号roo , 密码 honey

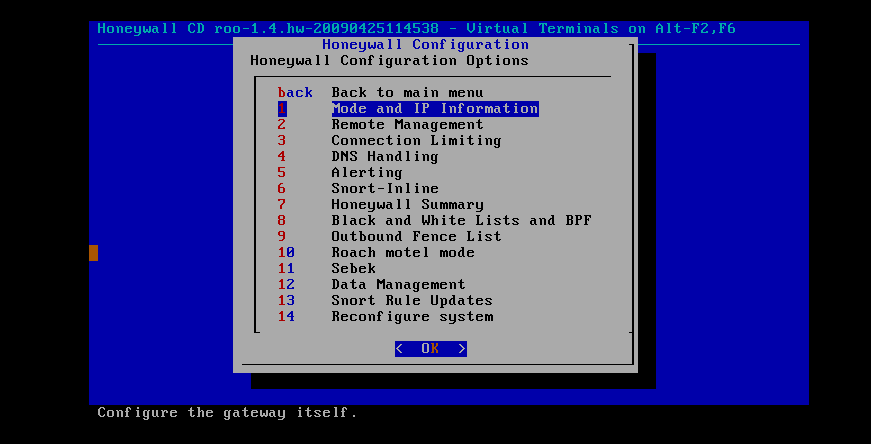

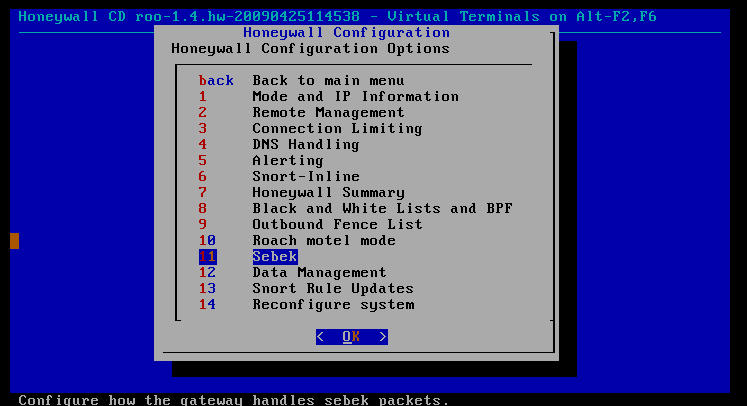

输入“su -”提升到root权限,密码为:honey,第一次登陆会打开配置界面,若没有打开,输入命令“menu”即可打开。

选择Honeywall Configuration---mode and IP information---Honeypot IP Address

选择5 LAN Broadcast Address,配置如下

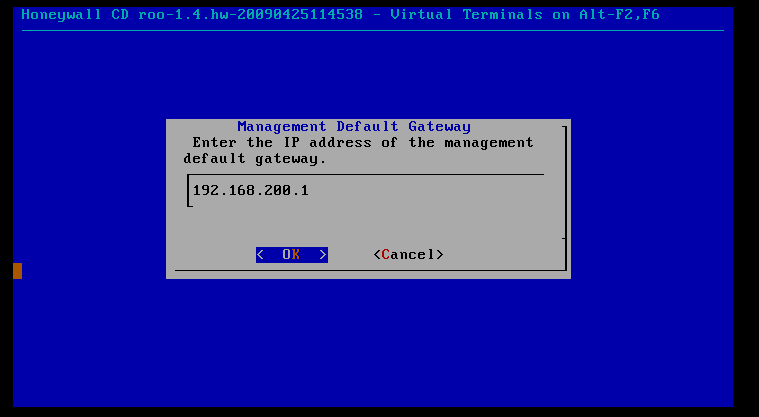

选择3 Management Gateway,配置如下

3. 测试

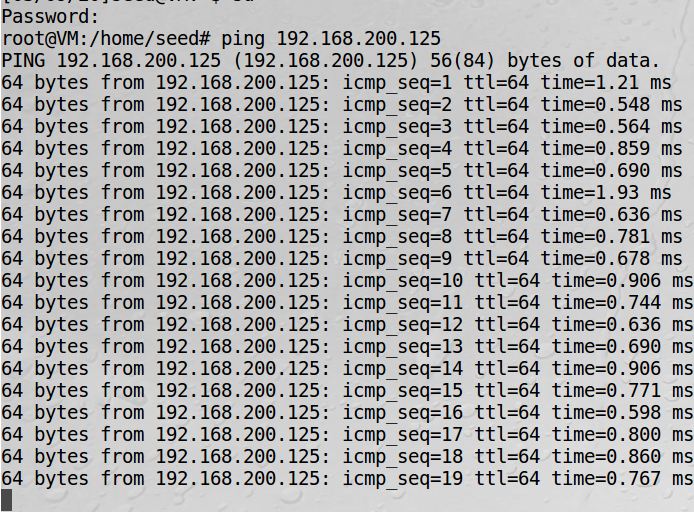

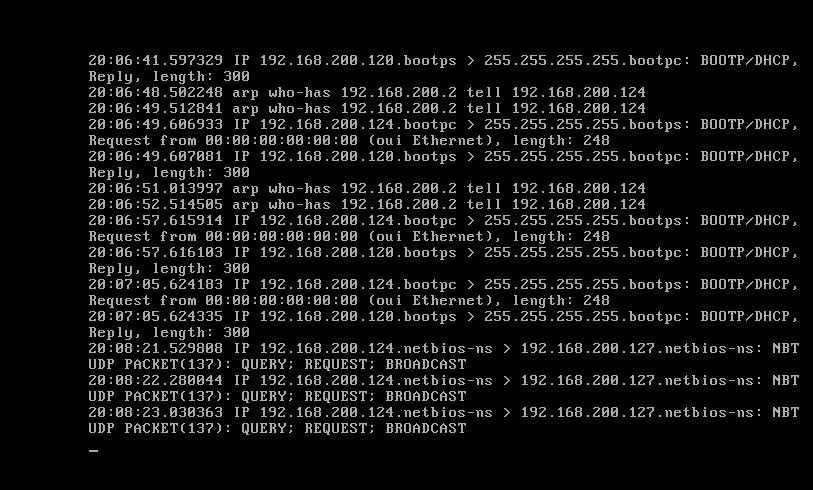

切换到roo中, 通过su -提权(注意有横线),运行命令tcpdump -ieth0 icmp切换到任何一台攻击机中, ping任何一台靶机。

切换到任何一台靶机中, ping任何一台攻击机。

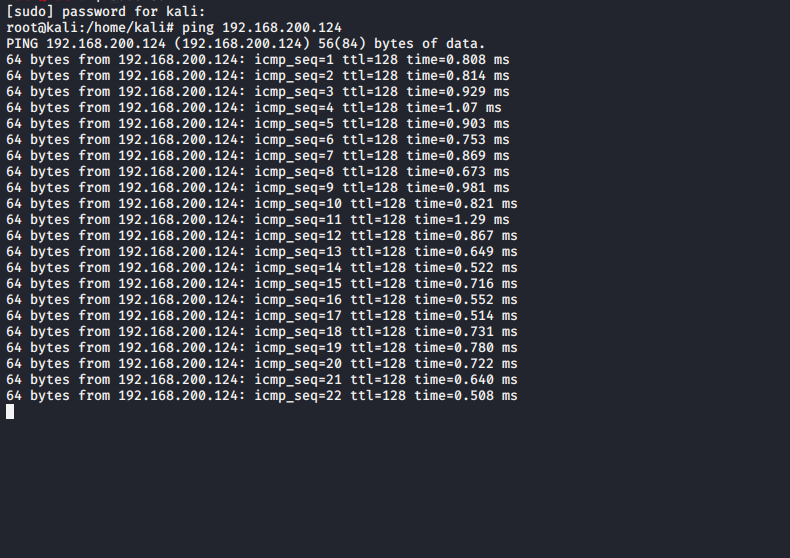

Kali ping win2KServer

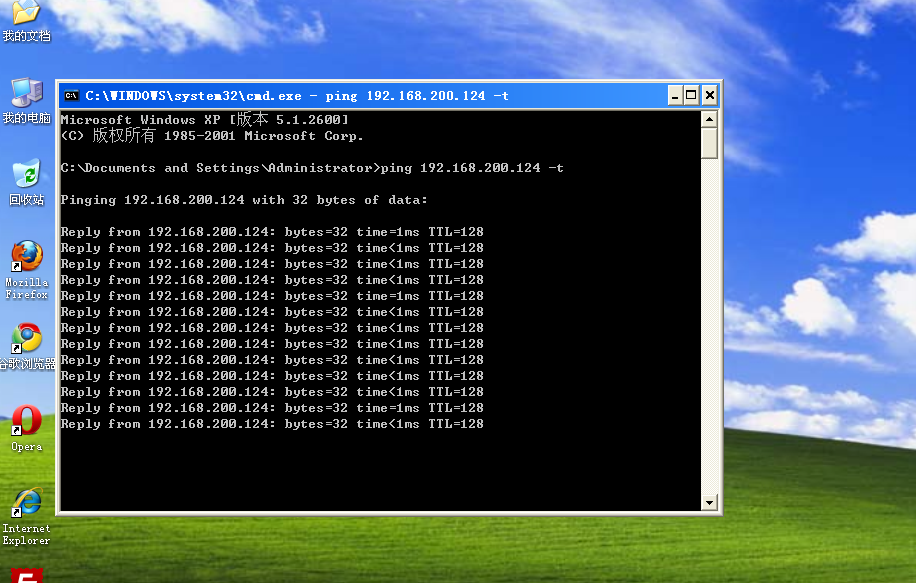

winattacker ping win2KServer

SEEDUbuntu ping Metasploitable2-Linux

win2KServer ping windowsattacker

看到网桥的功能正常

4 遇到的问题

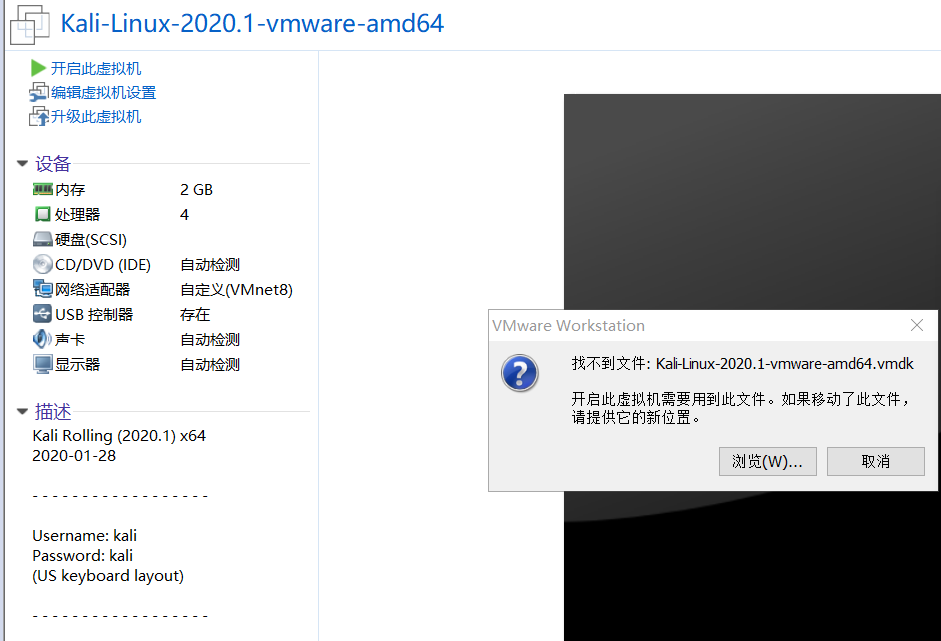

在使用虚拟机的过程中出现找不到文件的情况

5.学习感悟、思考

实验过程很难,很多部分都不太精通,随着以后的学习一定会越来越精通。

浙公网安备 33010602011771号

浙公网安备 33010602011771号