20199111 2019-2020-2 《网络攻防实践》第三周作业

20199111 2019-2020-2 《网络攻防实践》第三周作业

1.实践内容

网络信息收集的方法

- 网络踩点:进行信息收集,掌握部分关键信息

- Web搜索与挖掘

- DNS和IP查询

- 网络拓扑侦察

- 网络扫描:探测目标网络,找出尽可能多的目标,探测获取类型,存在的安全弱点,为攻击选择恰当的目标和通道提供支持

- 主机扫描

- 端口扫描

- 系统类型探查

- 漏洞扫描

- 网络查点:针对弱点、针对性探查,寻找真正入口

- 旗标抓取

- 网络服务查点

2.实践过程

2.1 网络踩点

2.1.1 Web信息搜索与挖掘

找出学生证件信息。搜索“filetype:xls 证件号码 site:edu.cn”

2.1.2 DNS与IP查询

进行实验之前专门去复习了一下DNS和IP的关系(大二学的计算机网络忘得差不多了已经)

DNS(Domain name system),域名系统。它可以将域名映射到IP地址,使人们不再为记住直接被机器所识别的复杂的IP地址而头疼

一个完整的域名由两个或两个以上的部分组成。有一级域名和二级域名之分。

一级域名:父域名、顶级域名。又分为:类别顶级域名和地理顶级域名。

类别顶级域名:由‘’COM”、”NET”、”ORG”、”BIZ”、”INFO等结尾,一般由国外公司负责管理。

地理顶级域名:由CN”代表中国,”UK”代表英国等代表国家的词结尾,一般由国家和地区管理。

二级域名:子域名。.*父域名

举例子:http://www.example.com:80/dir/page.html

http://:协议

www.example.com:二级域名

example.com:一级域名

80:端口号

IP与DNS的关系

(1)域名是相对网站来说的,IP是相对网络来说的。

当输入一个域名的时候,网页是如何做出反应的:输入域名----域名解析服务器(dns)解析成ip地址---访问IP地址---完成访问的内容---返回信息

(2)Internet上的计算机IP是唯一的,一个IP地址对应一个计算机。

一台计算机上面可以有好多个服务,也就是一个ip地址对应了好多个域名,即一个计算机上有好多网站。

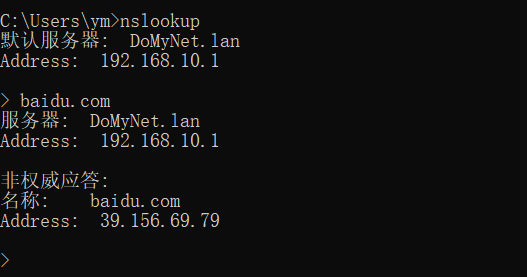

nslookup查看百度DNS映射IP地址

2.1.3 网络拓扑侦察

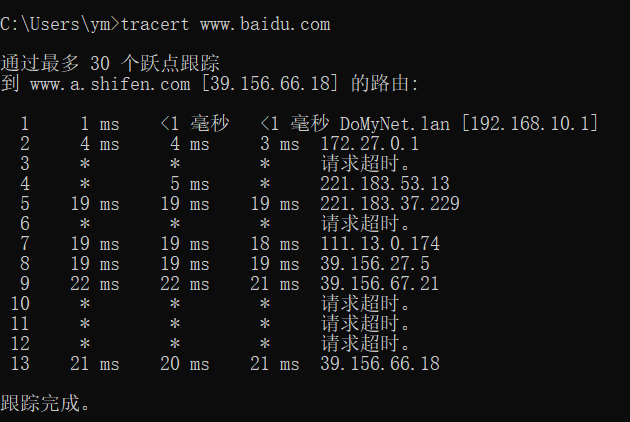

执行路由跟踪的工具是在类Unix操作平台上的traceroute和Windows平台上的tracert客户端程序,使用tracert命令紧跟路由路径

2.1.4 动手实践

1. DNS与IP查询

我选择 baidu.com 进行实践

(1) 进入腾讯云域名查询查询DNS注册商及联系方式

注册商:MarkMonitor, Inc.

联系方式:+1.2083895770

(2) 通过 2.1.2 中操作查询得到的IP地址

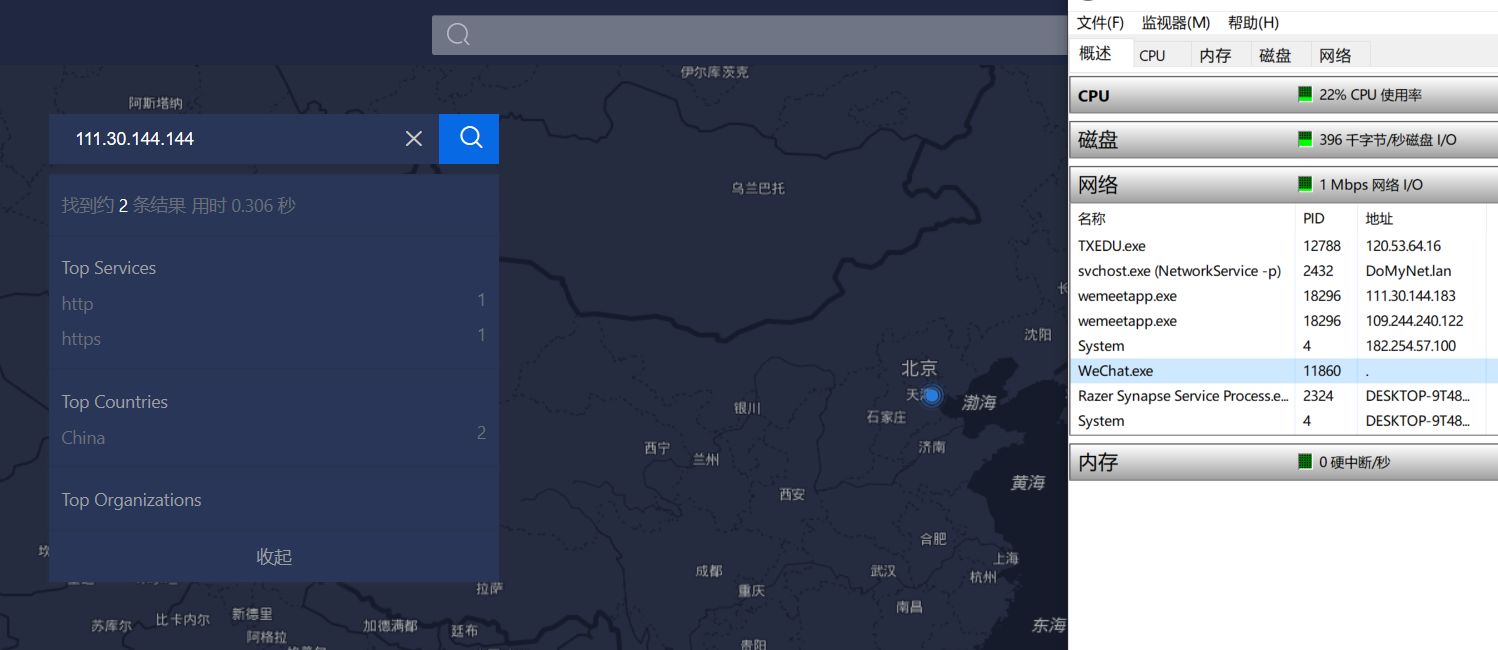

(3) 进入ZoomEye查询IP地址对应的具体位置

得到IP所在位置为中国北京西城区文津街

2. 获取好友地址

在进行长时间直接通信时,会建立点到点的TCP或UDP连接,使用netstat命令或天网防火漆来获取好友地址

2.2 网络扫描

| 网络扫描类型 | 扫描目的 | 类比 |

|---|---|---|

| 主机扫描 | 找出网段内活跃主机 | 确定目标 |

| 端口扫描 | 找出主机上开放的网络服务 | 寻找出入口 |

| 操作系统/网络服务辨识 | 识别操作系统和网络服务类型,以选择不同渗透攻击代码及配置 | 寻找破解工具 |

| 漏洞扫描 | 找出主机/网络服务上存在的安全漏洞,作为破解通道 | 进一步寻找漏洞 |

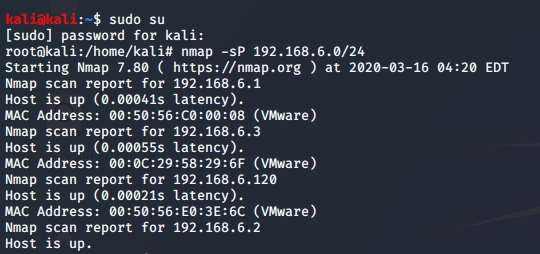

2.2.1 nmap扫描

nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统。其基本功能有三个,一是探测一组主机是否在线;其次是扫描 主机端口,嗅探所提供的网络服务;还可以推断主机所用的操作系统 。Nmap可用于扫描仅有两个节点的LAN,直至500个节点以上的网络。Nmap 还允许用户定制扫描技巧。通常,一个简单的使用ICMP协议的ping操作可以满足一般需求;也可以深入探测UDP或者TCP端口,直至主机所 使用的操作系统;还可以将所有探测结果记录到各种格式的日志中, 供进一步分析操作。

| nmap命令行选项 | 功能说明 | 发送数据 | 开放主机 | 关闭主机 |

|---|---|---|---|---|

| nmap -sP | 集合了ICMP/SYN/ACK/UDP Ping功能,nmap默认 | |||

| nmap -PE | ICMP Echo主机扫描 | ICMP Echo Request数据包 | ICMP Echo Reply数据包 | 无回应 |

| nmap -PS[portlist] | TCP SYN 主机扫描 | 带SYN标志数据包 | 带SYN/ACk标志数据包或带RST标志数据包 | 无回应 |

| nmap -PA[portlist] | TCP ACK 主机扫描 | 带ACK标志数据包 | 带RST标志数据包 | 无回应 |

| nmap -PU[portlist] | UDP主机扫描 | UDP数据包 | ICMP Port Unreachable数据包 | 无回应 |

查看靶机是否活跃nmap -sP 192.168.6.0/24

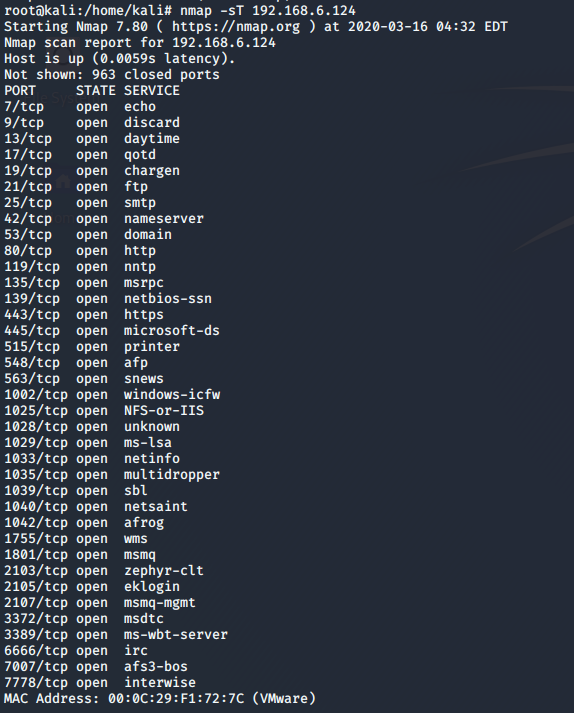

查看靶机开放的TCP端口nmap -sT 192.168.6.5

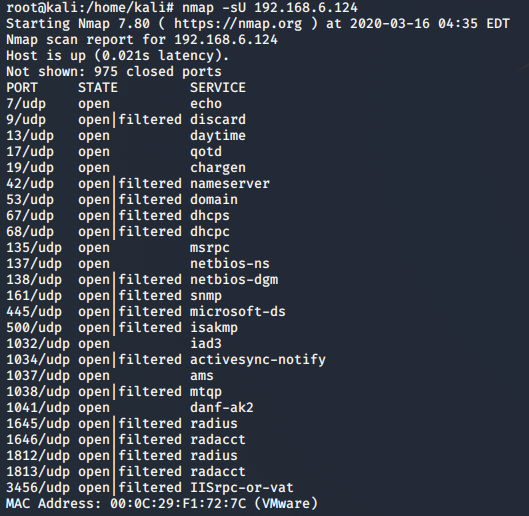

查看靶机开放的UDP端口nmap -sU 192.168.6.5

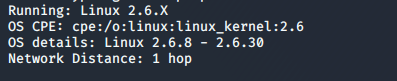

识别靶机的操作系统nmap -O 192.168.6.5

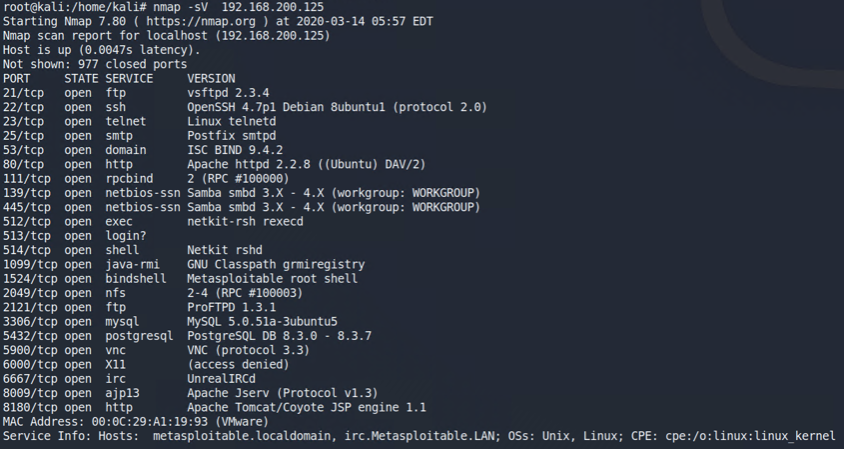

探查靶机网络服务nmap -sV 192.168.6.5

2.2.2 Nessus扫描

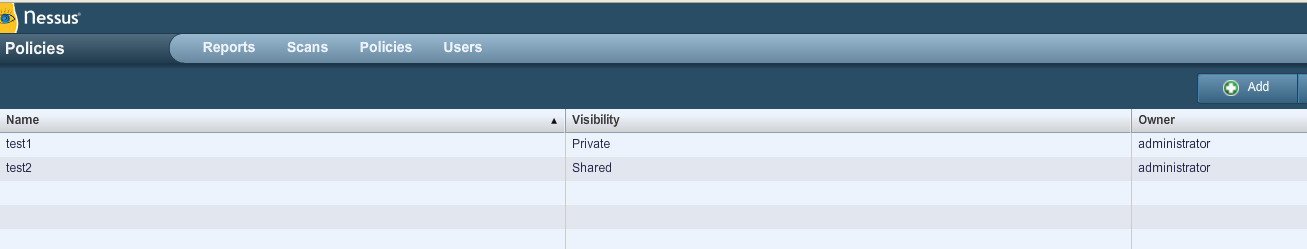

使用 Windows 攻击机中的 Nessus 工具,在浏览器中输入地址https://localhost:8834

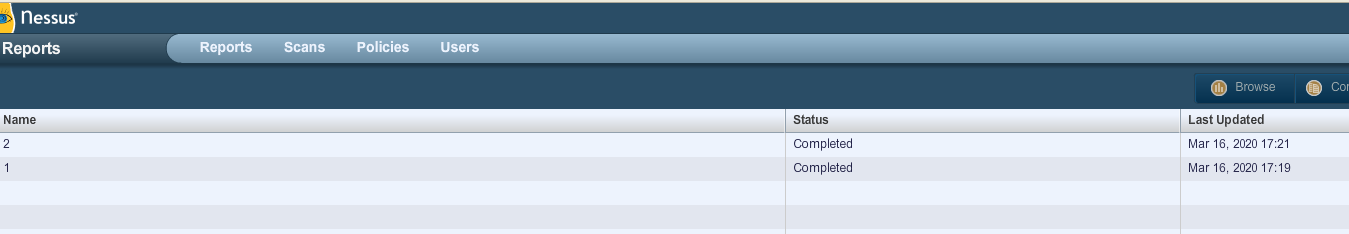

点击 Policies-Add 添加一个扫描策略,再次进入网站后,点击Scans_Add添加一个扫描,然后开始扫描

进入一段长达7分钟的等待,终于扫完了

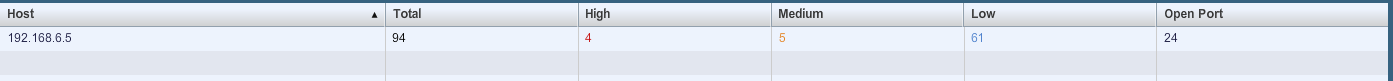

根据扫描报告,显示靶机上开放了24个端口

看到存在4个高危漏洞,分别在22号端口,和445号端口

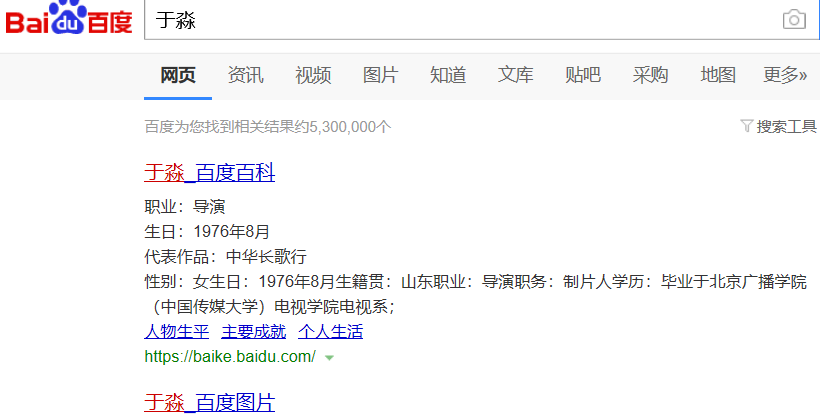

2.2.3 通过搜索引擎搜索自己在网上的足迹,并确认自己是否有隐私和信息泄露问题

由于重名数量太庞大,无论加入学号或者其他限制条件,也很难通过搜索引擎直接得到我的隐私。大量重名反而让我在网上“隐身”了哈哈哈

3.学习中遇到的问题及解决

- 问题:nmap扫描时,发现攻击机始终处于down的状态,同时无法ping通

- 解决方案:进入靶机查询IP,发现原先设置的IP发生了更改,使用新IP可以ping通并进行后续操作

4.实践总结

通过本章进行了一些网络攻击的实践操作,亲身体验了一些攻击工具的操作方式,为后续的学习开了个头,过程中不断发现问题解决问题慢慢培养了我的动手能力,也增长了网络方面的知识。有些工具的原理还有些模糊,会在后续的学习中慢慢理解掌握。

浙公网安备 33010602011771号

浙公网安备 33010602011771号