Cobalt Strike简单使用

---恢复内容开始---

一、介绍:

后渗透测试工具,基于Java开发,适用于团队间协同作战,简称“CS”。

CS分为客户端和服务端,一般情况下我们称服务端为团队服务器,该工具具有社工功能(社会工程学攻击),团队服务器可以帮助我们收集信息以及管理日记记录,Linux中需要以root权限开启团队服务器,Windows中以管理员开启团队服务器。

二、步骤

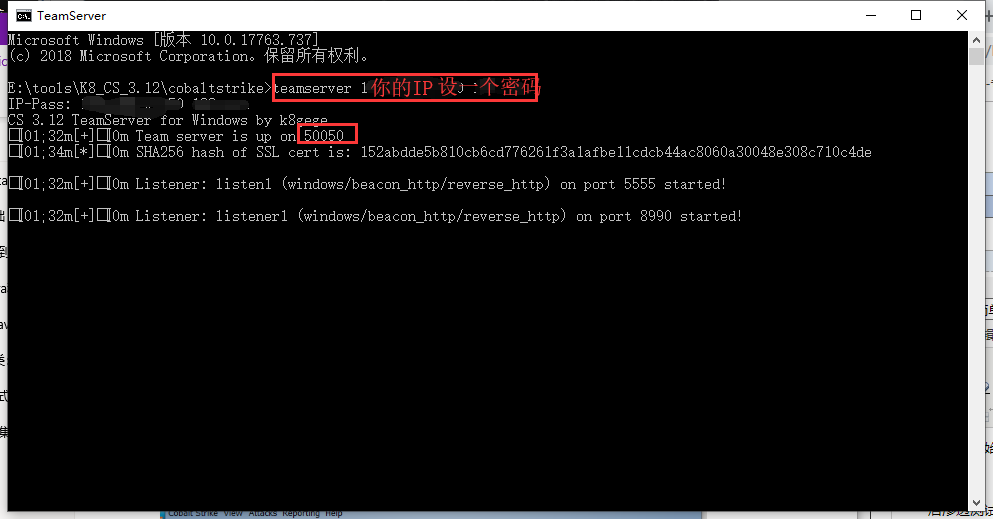

Step1:开启团队服务器(其中serverIP一般为当前机器的IP)

Linux:teamserver serverIP password

Windows:teamserver.exe serverIP password

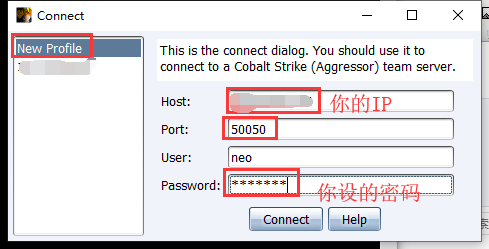

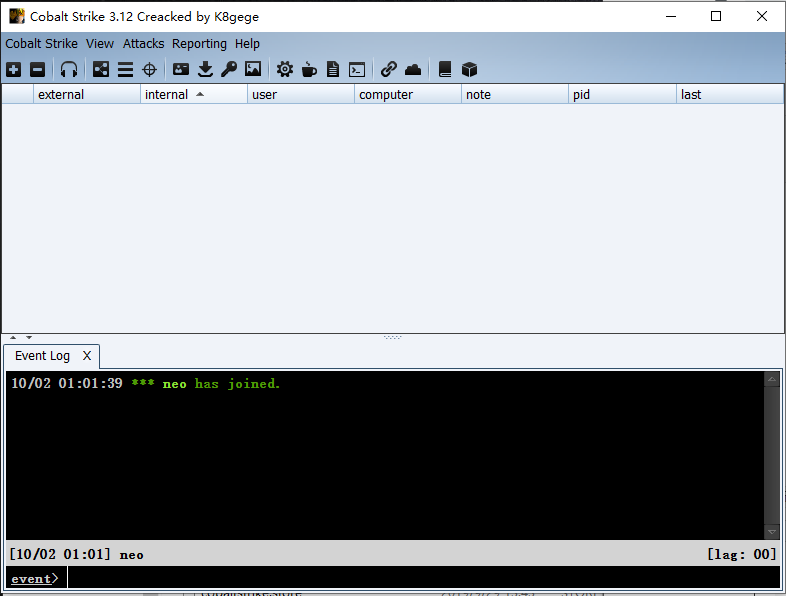

Step2:开启客户端

Linux:./CobaltStrike 或者 java -jav CobaltStrike.jar

Windows:双击CobaltStrike.exe 或者 CobaltStrike.jar

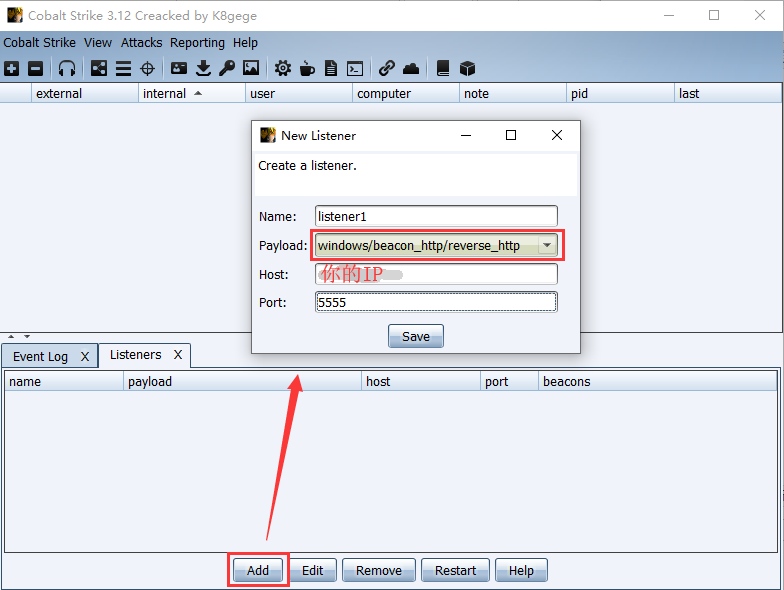

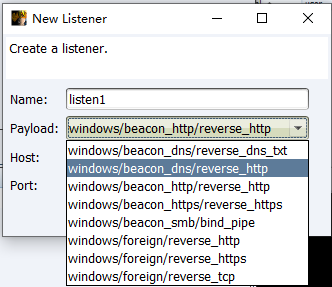

Step3:设置监听器,在“Cobalt Strike”---->“listeners”---->点击“Add”

beacon 是内置的监听器,在目标主机执行payload获得shell的CS中,其类型有dns/http/https/smb的类型;

foreign 外部结合的监听器,一般和MSF联动,获取meterpreter(shell)到MSF中,shell可以理解为命令解析器,代表某种权限。

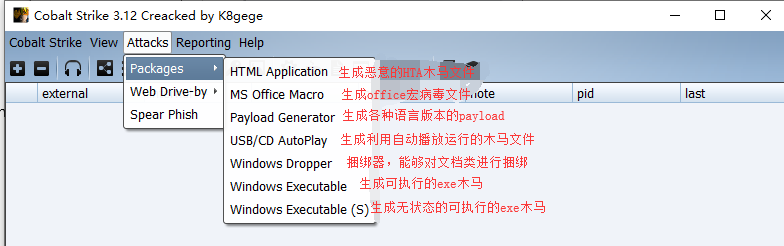

Step4:生成木马病毒

在菜单栏中找到“Attacks”---->“Packages”

这里,我们选择“Windows Executable”,设置好监听器和生成木马的类型,最终产生一个exe程序,将该程序复制到目标机中,运行,然后在CS客户端中会看到被控制的机器。

浙公网安备 33010602011771号

浙公网安备 33010602011771号