网络仿真分析

分析协议工作原理

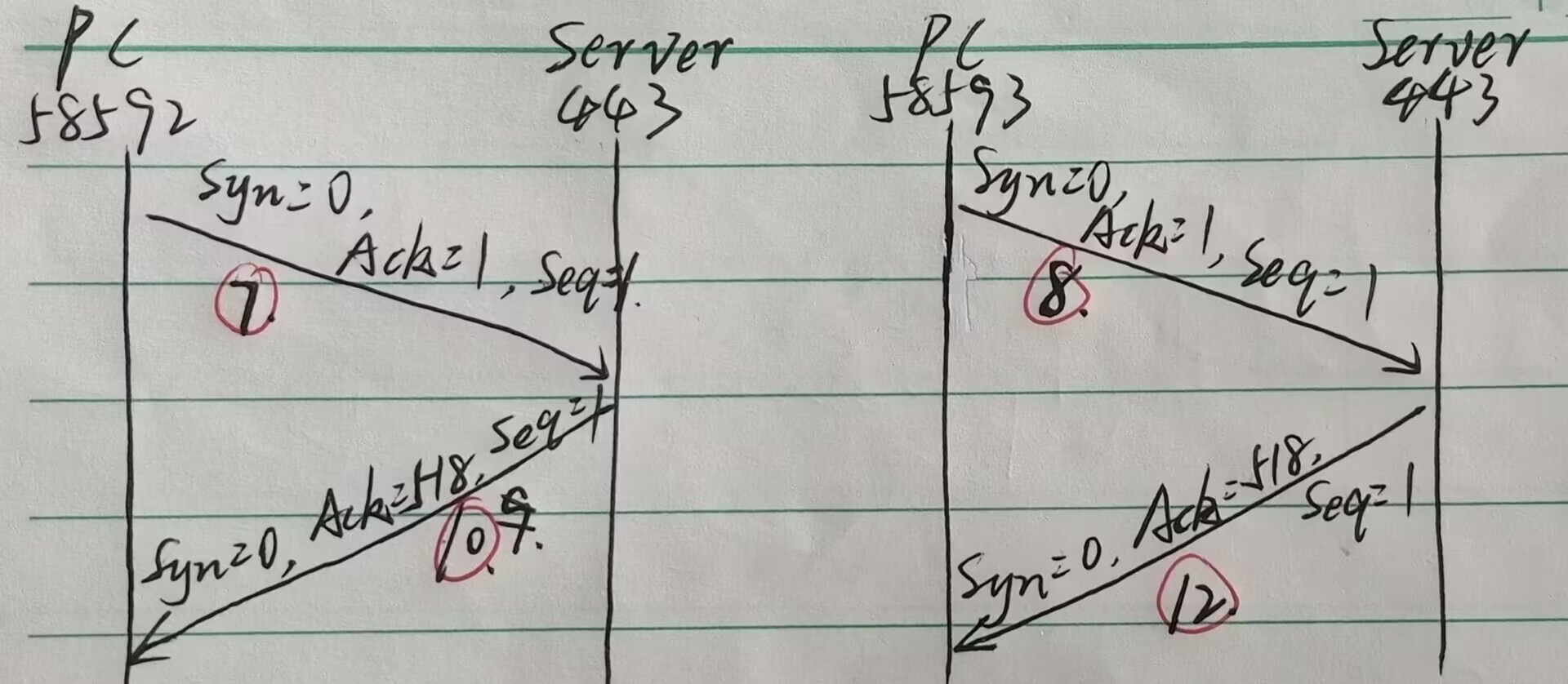

一、客户端:58592;服务器:443

1、Src: 172.29.70.74, Dst: 14.119.104.189

客户端生成公、私钥,将公钥放在key_share中发送给服务端。

标识符:Identification: 0x6a2a (27178)

Transmission Control Protocol, Src Port: 58592, Dst Port: 443, Seq: 1, Ack: 1, Len: 517

客户端发送32位随机数

Random:3b8415481b636498f12ccd4360740e5dd3e728f379019c499d6ab5a52c575557

tls版本Version: TLS 1.2 (0x0303)

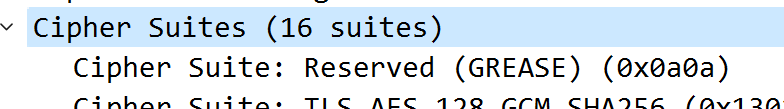

所支持的加密套件

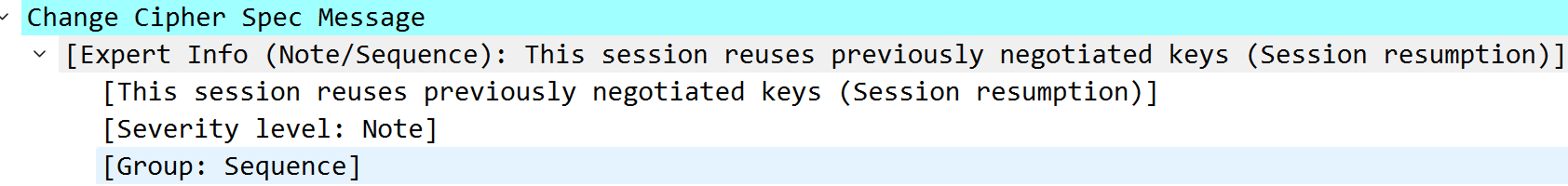

session id用于协商会话关闭后,重新打开时需不需要再次握手

Session ID:a36334c9b2d398433a8e7828ddf1e80f1e8b76f560f9921a29e812f3482395a7

2、Src: 14.119.104.189, Dst: 172.29.70.74

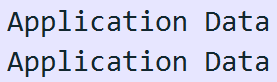

此时服务端已具备足够信息生成预主密钥,进而生成主密钥,因此会发送Change Cipher Spec告知客户端,之后的消息将会加密传输;此后所有的报文都将被加密成Application Data

标识符:Identification: 0x1d3f (7487)

Transmission Control Protocol, Src Port: 443, Dst Port: 58592, Seq: 1, Ack: 518, Len: 158

服务端给客户端发送一个32位随机数

Random: 645afb1e99588209629f2b304d87dd1ceb9f352dc71766a5554a2ce704335cb2

tls版本Version: TLS 1.2 (0x0303)

选中的 Cipher Suite 加密算法Cipher Suite: TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 (0xc02f)

change cipher spec:客户端根据交互过程中获得的信息,以及应用服务端规定的密码套件,已经生成了相应的密钥。通过这条消息,客户端告诉服务器端:从现在起,我将使用双方约定的密码规范进行通信。

encrypted handshake message:客户端利用生成的密钥加密一段finishde数据传送给服务端,此数据是为了在正式传输应用之前对刚刚握手建立起来的加解密通道进行验证。

TLSv1.2 Record Layer: Handshake Protocol: Encrypted Handshake Message

可观察到后续的报文都是经过加密,表明已使用对称密钥进行加密传输

二、客户端:58593;服务器:443

此客户端与客户端58592协议工作原理类似,此处不再赘述。

1、Src: 172.29.70.74, Dst: 14.119.104.189

Transmission Control Protocol, Src Port: 58593, Dst Port: 443, Seq: 1, Ack: 1, Len: 517

2、Src: 14.119.104.189, Dst: 172.29.70.74

Transmission Control Protocol, Src Port: 443, Dst Port: 58593, Seq: 1, Ack: 518, Len: 158

浙公网安备 33010602011771号

浙公网安备 33010602011771号