内网主机发起外联行为,如何判断?

- 内网告警恶意外联

内网主机发起恶意外联是已经发生入侵的关键指标,通常意味着攻击者正在尝试建立持久化通道或数据窃取。

1、数据渗出:攻击者窃取内网数据的敏感信息(数据库、文档、凭证等)并发送到外部受控制服务器。

DNS隧道:将数据编码在DNS查询中向外发送。

http/https隧道:将数据通过POST请求或cookie等方式隐藏在正常Web流量中,外传到攻击者控制的web服务器。

ICMP隧道:利用ICMP请求(ping)的数据包字段夹带数据。

社交媒体/云存储:将数据上传到公共平台,绕过针对已知恶意IP的封锁。

2、命令与控制

攻击者在受害机器上植入恶意软件(木马、后门),并让该软件定期连接外部服务器以获取指令。

通信方式:反向shell:内网主机主动向外网C2服务器发起连接,并提供一个命令shell。绕过入站防火墙策略。

webshell:针对web服务器,通过隐藏在web目录中的php/asp/jsp文件,接受来自外部的HTTP命令。

常见协议:http/https、DNS、邮件协议(SMTP、POP3、IMAP)非标准端口等协议接收指令。

3、横向移动

攻击者以已攻陷的内网机器作为跳板,继续攻击网络内的其他主机。

情况:SSH/RDP/Telent爆破:从已控制主机向其他内网IP的22/3389/23端口发起连接尝试,进行口令爆破。

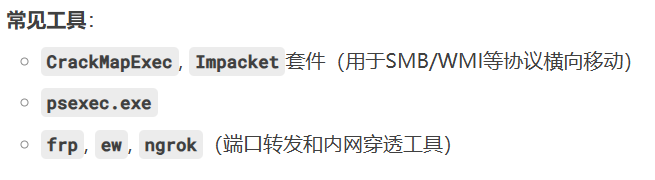

SMB/WMI连接:利用windows管理协议(如psexec,wmic)或漏洞(永恒之蓝)向其他主机发起连接,执行命令。

代理与转发:在已控主机上搭建代理服务器(如SOCKS),方便外部的攻击者通过跳板直接访问内网其他区域。

4、下载后续攻击载荷,下载一些工具(密码抓取工具Mimikatz、扫描器Nmap)

5、矿池连接:主机植入挖矿木马,会持续连接外部公开或私有的加密货币矿池(如stratum协议,通常端口3333、14444等)。

僵尸网络:主机被纳入僵尸网络,会接收来自C2的指令参与DDos攻击、发送垃圾邮件等。

软件正常更新:内部软件(如杀毒、系统补丁、办公软件)连接到外网官方服务器进行更新。需要通过白名单行为进行分析。 - 如何判断是否为恶意外联行为

1、目标IP信誉:已知恶意IP、VPN提供商、云主机厂商(攻击者常用VPS),新注册的域名(DGA域名或临时注册的域名)

2、通信行为分析

协议与端口匹配度:在80端口通信,但负载不是HTTP协议

流量模式:数据渗出通常表现为内网主机长期、稳定地向某个外部IP发送大量数据(POST请求)。而C2通信通常是周期性、小心跳包连接。

地理信息与连接时间:非工作时间发起大量连接或传输大量数据。

3、进程与网络关联:svchost.exe、浏览器等正常进程,还是陌生、可疑路径。该进程地父进程是谁?是否由cmd.exe、powershell.exe、wscript.exe等脚本宿主创建。

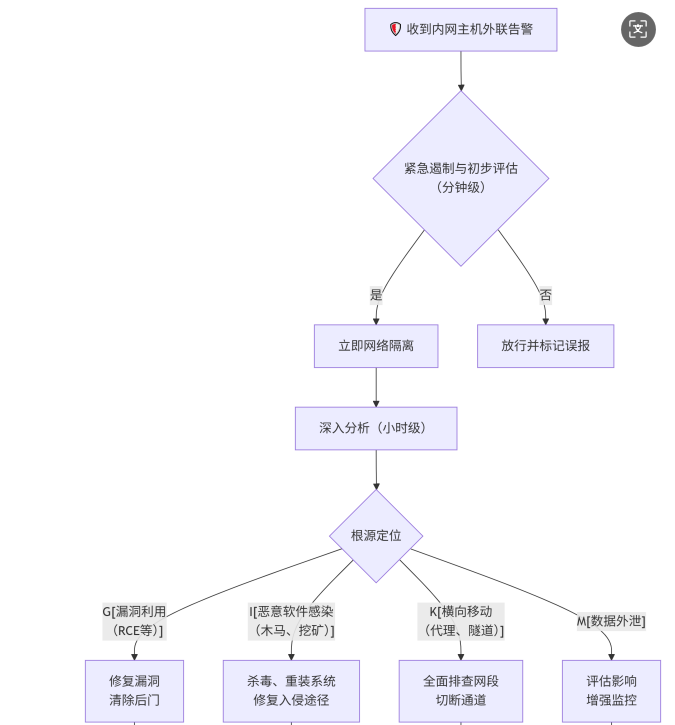

4、主机异常迹象:是否存在其他配套地恶意行为?如系统日志中出现大量登录失败、计划任务被创建、出现新的异常用户账户等。外联很少是孤立事件。 - 内网主机外联,如何应急处理?

1、断网隔离:立即断开该主机地网络连接、防止进一步数据泄露或扩散。

2、溯源分析:攻击路径、攻击方法、攻击事件、攻击范围

3、清除与恢复:清除恶意软件、修补漏洞、更改所有相关凭证、从备份恢复系统。

4、威胁狩猎:以该IOC(如C2 IP、恶意文件Hash)为起点,寻找是否存在其他受害主机。 - 正常情况

用户使用浏览器访问任何网站:软件自动更新、广告加载、内容交付网络(CDN)

电子邮件客户端:SMTP(TCP 25/587/465)、IMAP(TCP 143/993)、POP3(TCP 110/995),发送和接收邮件,连接用户配置的邮件服务器。

软件:微信、钉钉、QQ等需要保持长连接以实时接受消息和通知的通信工具。

云存储同步、API调用、合法的远程访问。 - C2外联判断

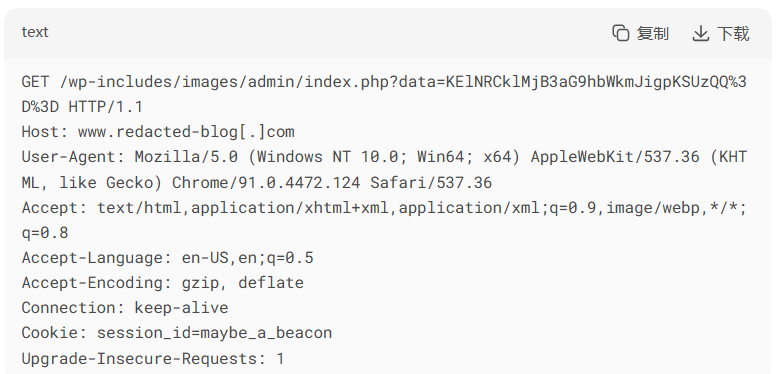

1、http请求、访问wordPress博客的请求

2、域名被标记为c2

3、URL路径和参数:不存在的,杂乱的路径;参数异常data常用于C2通信中用于传递加密或编码后的指令或数据窃取。%3D%3D是的URL编码,解码 KElNRCklMjB3aG9hbWkmJigpKSUzQQ -> $(IMD)$ whoami&()%)3A。

4、频率和周期性:如果请求是定期、等间隔发出的(每10秒、每一分钟)

上下文关联:

这是什么主机、用户的职责是什么、主机安装了那些软件。

主机在发起请求之前,内部网络是否异常,是否从另外已感染主机接收可疑文件?是否有失败的登录尝试?请求之后,有没有其他可疑行为,如突然扫描其他端口,尝试访问服务器敏感问文件。

攻击连:网络钓鱼-恶意文档-木马落地-C2外联

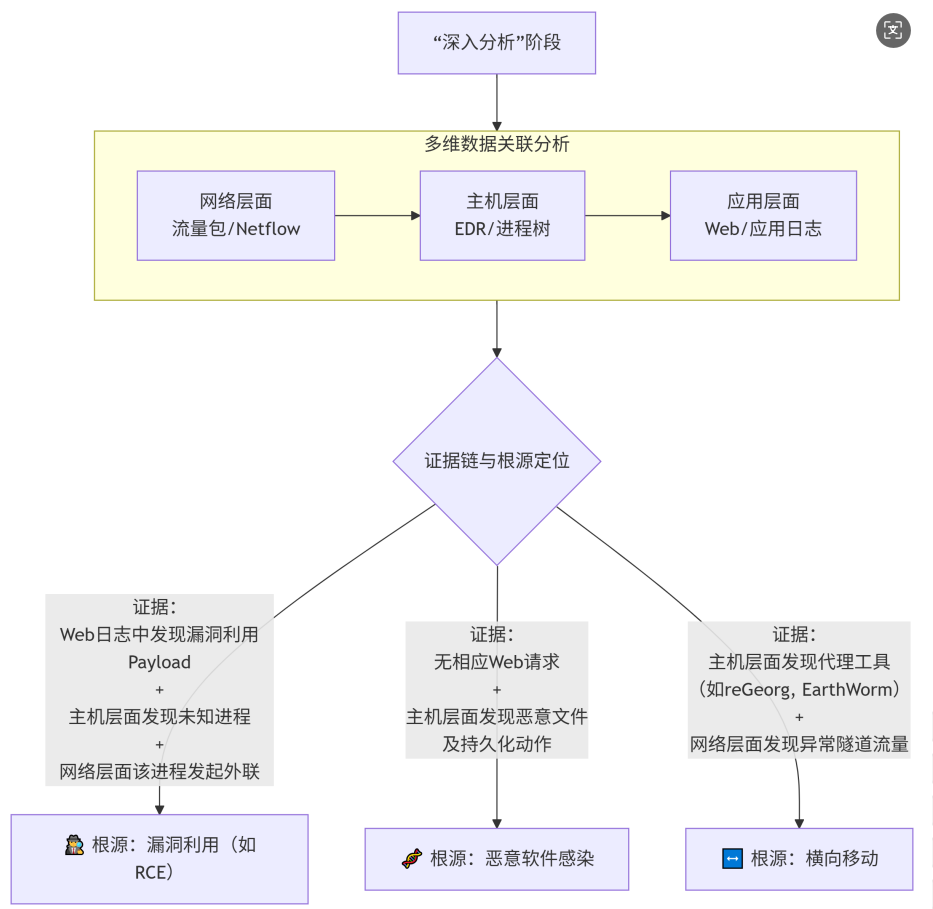

如果发现一台服务器持续向外发送加密流量如何调查?

初步确认:威胁情报平台检查目标IP是否属于已知恶意域名,IP地理位置;

流量特征确认:流量大小,频率,目标IP/端口,确认是否为业务需要的合法加密通信(如API接口调用、数据库同同步等),

检查通信事件规律(持续/间歇/特定时间段)

网络层分析:使用netstst -antp或ss -tulnp 查看当前连接

通过tcpdump抓取样本包、分析TLS握手(已知指纹)或DNS请求特征,单向持续传输(上传流量显著大于下载流量)

主机分析:通过EDR查看服务器进程树,定位发起连接的进程 lsof -i :<端口号> 定位进程

检查可疑进程 ps auxf | grep,检查进程树:pstree -aps

检查是否有可疑计划任务(crontab -l 及 /etc/cron* 目录)、服务或最近的文件修改 find / -mtime

工具进行查杀,对恶意文件放入沙箱进行分析。IOC匹配、证书检查;

响应:若确认C2通信、立即隔离主机,留存内存镜像供取整,并排查横向移动迹象。查询入侵途径,进程终止 kill -9删除恶意文件。 - 关于内存马告警,如何进行研判?

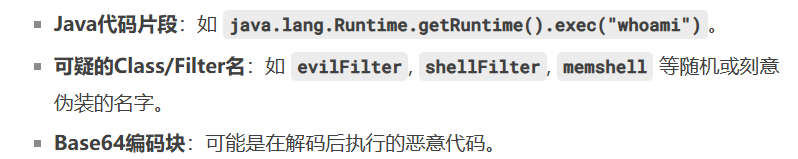

内存马是一种无文件攻击技术,其恶意载荷只存在与服务器的内存中,不写入磁盘,攻击流程通常为:攻击者通过Web应用漏洞(如RCE、反序列化、文件上传)获得初始权限。注入内存:向web服务器进程(如Tomcat、JBoss、weblogic、Nginx插件等)注入恶意代码。持久化访问:注入的代码会动态注册一个新的URL路由、filter、Servlet或Controller。访问这个特定路径,就会触发恶意代码执行。

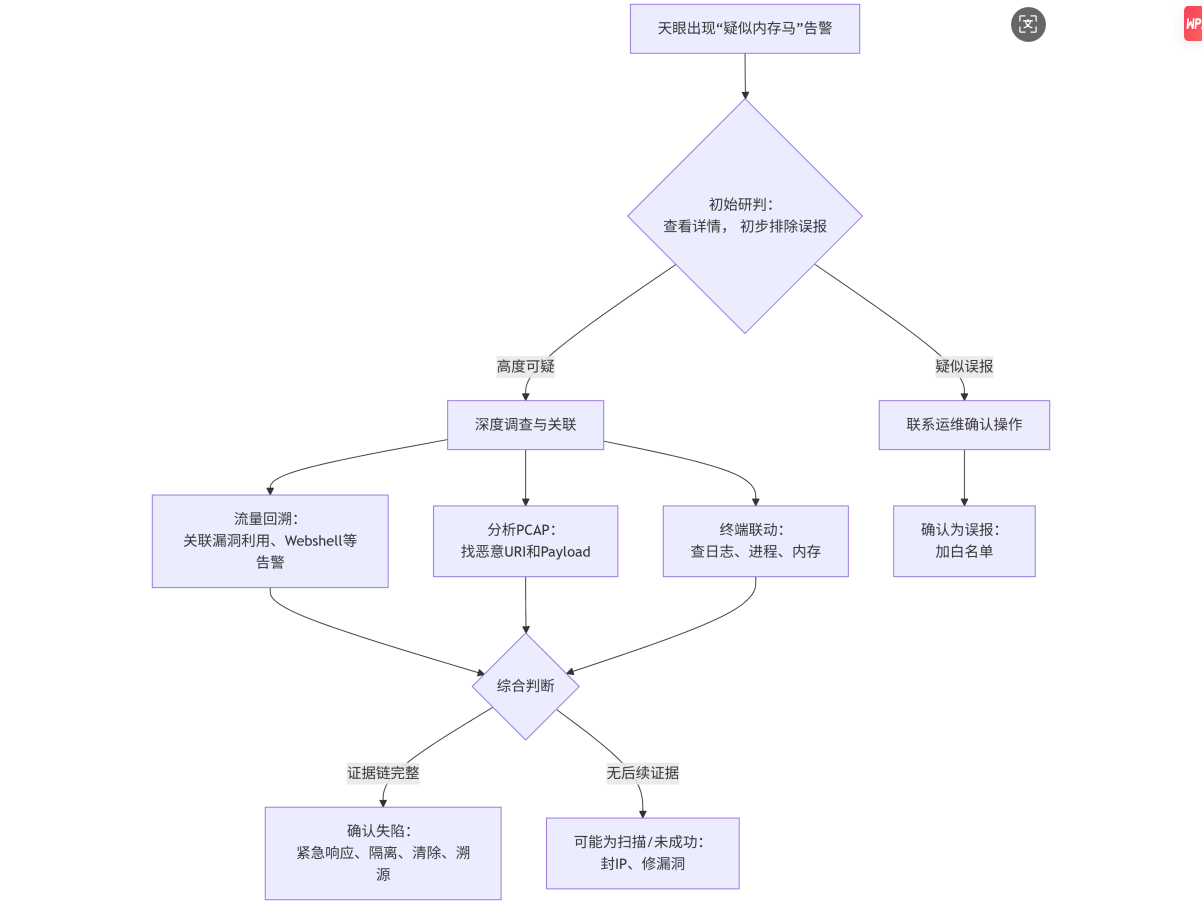

1、确认告警详情:仔细阅读告警标题,例如Java web内存马注入攻击、Tomcat Filter型内存马、疑似冰蝎内存马活动。

时间戳:记录准确的攻击时间,用于后续日志关联。

关键IP和端口:源IP是内网还是外网,外网是否为恶意?目标IP是那台服务器。

2、确认是不是误报:部署、更新、或调试操作,扫描工具测试等

3、关联该时间点前后的其他告警,目标IP为中心,有没有其他告警。weblogic反序列化漏洞攻击、Spring Cloud SpEL表达式注入、文件上传漏洞等可能式内存马的注入口。

webshell管理工具连接:如冰蝎、哥斯拉连接特征。注入内存马后,使用客户端进行连接测试。

横向移动:如SMB爆破、WMIExec命令执行。利用服务器为跳板进行内网横向移动。

查看原始数据包:请求URL路径来触发内存马(伪装成静态资源),请求体查看POST数据中的原始恶意代码。响应体返回结果。

4、服务器日志分析:立即拉去受害服务器的web访问日志、应用日志和应用监控日志。源IP的访问记录、寻找访问了可疑URL路径的日志条目。

终端EDR或HIDS检查:进程树分析(是否创建了异常子进程);命令行参数检查(java进程的启动参数是否异常);内存dump与分析使用工具或专门的内存马进行排查。

文件系统检查:内存马不写文件,但攻击者用来注入内存马的漏洞利用Payload可能都会在临时目录或上传目录留下痕迹,检查/tmp、/uploads等目录有无可疑文件。

5、立即隔离受害服务器、清除内存马,修复利用的漏洞、全面排查横向移动痕迹、修改所有相关凭证。

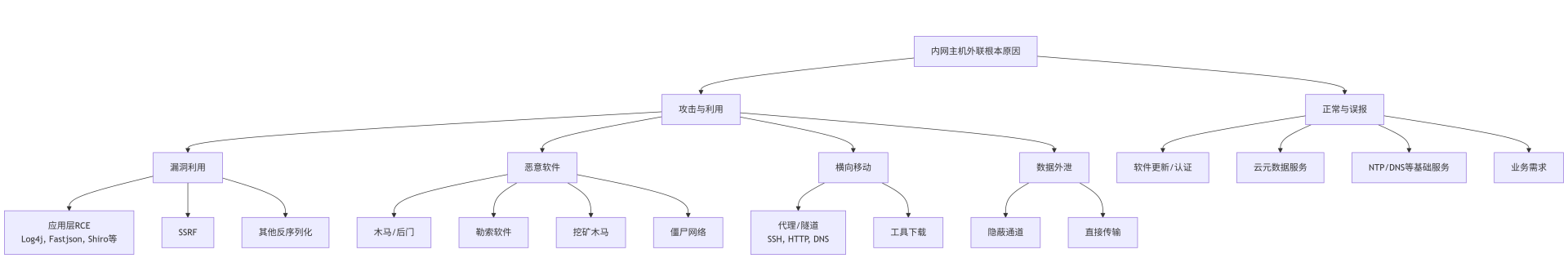

- 内网主机向外主动发起外联的情况

1、Fastjson、log4j2、shiro、weblogic、Jboss等rce漏洞。

2、SSRF服务端请求伪造:攻击者利用一个web应用作为代理,去访问内网或外网资源。访问恶意URL或内网的元数据服务。

3、其他语言的反序列化问题:python、php、.NET等都有自己的反序列化利用链。

主机失陷,被植入了恶意软件,外联行为是恶意软件的通信(C2)或活动。

4、木马后门:如GhOst、Poisonlvy、Cobalt Strike Beacon等、会主动回连攻击者的C2服务器。

勒索软件:在加密文件前,可能会与C2通信获取加密密钥或上报信息。

挖矿木马:会主动连接矿池(如stratum协议,通常端口3333、4444等)或代理服务器。

僵尸网络:主机被控成僵尸网络一员,接受C2指令发起DDos攻击、发送垃圾邮件。

5、横向移动

攻击者以获取内网某台主机权限,并从该主机发起对外连接。

代理隧道:SSH隧道(ssh -D 或-R参数建立SOCKS代理隧道)DNS隧道:将数据封装在DNS查询中。通过网络监控。HTTP/HTTPS隧道:使用工具伪装成正常web流量。

进行工具传输:从外网下载恶意程序到内网。

6、数据外泄:将数据隐藏到看似正常的协议中,如HTTP POST请求、ICMP包、DNS TXT记录查询等。通过FTP、SCP、Web上传等方式将打包好的数据直接发送到外网服务器。

7、误报:软件更新、云主机上程序访问云厂商的元数据服务,NTP时间同步、DNS解析等基础网络服务。某些内部系统需要访问外部API、数据库或合作伙伴服务。

浙公网安备 33010602011771号

浙公网安备 33010602011771号