Linux问题

在渗透测试中如何判断目标机器时Linux还是windows?

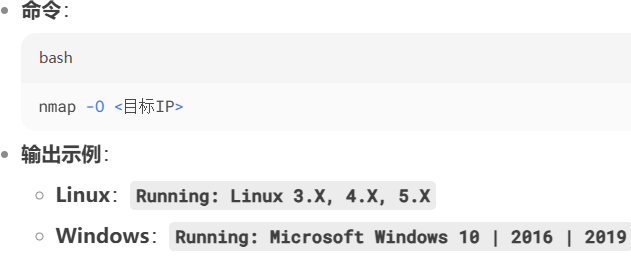

1、使用nmap进行操作系统检测。nmap有强大的OS检测功能,可以通过发送特殊TCP、UDP和ICMP数据包,根据响应特征判断操作系统类型和版本。

2、分析目标开放端口及服务。Linux开放22端口用于SSH,Windows开放445用于SMB。(IIS服务常见于Windows)。

3、检查Web应用,asp、aspx页面提示为Windows IIS服务器,PHP、JSP页面提示Linux。

4、页面报错,服务器返回错误提示。

1、有哪几种后门实现方式?

1、文件类型后门:

恶意脚本或程序(植入伪装成正常文件的恶意可执行文件.exe、.dll、.vbs、.ps1,通过计划任务或启动项触发)

文件替换:替换系统关键程序(如ssh、ls、netstat)为恶意脚本

隐藏文件:使用特殊文件名如(..空格、...)或隐藏属性规避检查

2、启动项持久化

windows:注册表启动项run、RunOnce、Services键值;计划任务;快捷方式修改,篡改用户启动文件夹中的快捷方式目标。

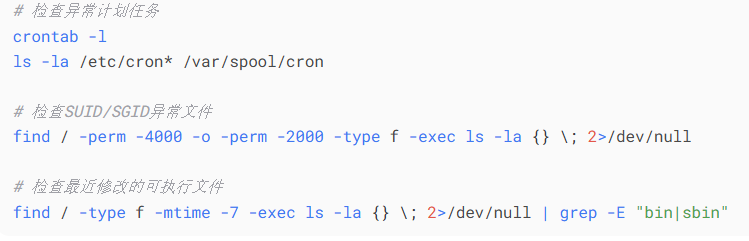

Linux:crontab定时任务:添加恶意命令到用户/系统级cron;在启动脚本中插入恶意代码;systemd服务,创建自定义单元实现持久化。

3、网络服务后门

端口监听:绑定到高端口或复用正常端口如http80,通过加密通信隐藏流量。

web后门上传webshell(如PHP、JSP、ASPX文件)到web目录,通过请求HTTP请求执行命令。

隧道技术:使用DNS、ICMP、HTTP隧道或工具(如reGeorg、FRP)绕过防火墙。

4、账户类后门:

影子账户:创建隐藏管理员账户

ssh密钥后门:添加攻击者公钥,或修改SSH服务器配置

票据窃取:利用Minikatz获取windows凭据或伪造Kerberos票据

5、进程注入:DLL注入将恶意DLL注入合法进程内存;通过工具将后门迁移到稳定进程;利用powershell、wmi或内存执行恶意代码,进行无文件攻击。

2、webshell检测有什么方法思路?

1、网站出现异常行为加载变慢、异常流量;服务器资源异常占用(cpu、内存突增);发现可疑文件(异常创建事件、非常规命名);日志中出现可疑操作记录

2、使用专业工具扫描(D盾、河马)查找最近修改或新增的.php/.jsp/.asp等脚本文件,检查上传目录、临时目录等高风险位置

3、日志分析检查web访问日志(异常POST请求、长参数),分析系统命令执行日志、查看文件修改日志;监控异常进程、检查可疑网络连接、观察计划任务变化

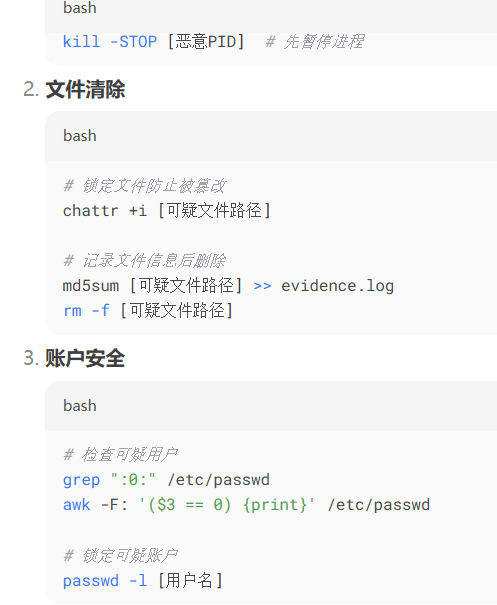

4、断开受影响服务器的外网连接,暂停网站服务如关闭web服务进程、保留现场证据、做完整系统镜像备份;定位并清除webshell文件,与原始备份对比、清除相关的恶意计划任务、后门账户

5、确定入侵途径,修补相关漏洞,检查所有用户账号(特别是新增的管理员账号),审查SSH/RDP登录记录,扫描全盘查找其他后门。评估业务影响范围。

3、Linux服务器中了木马后,请简述应急思路?

1、立即隔离与保护现场:断开受影响服务器的外网连接,把网线或防火墙阻断,保留内网用于取证分析

2、系统快照状态:

4、日志分析:/var/log/auth.log(SSH登录记录)、/var/log/secure(RHEL系)、/var/log/syslog、/var/log/messages、检查命令历史:~/.bash_histroy(所有用户)。

- Linux常用命令

ipconfig/IP:查看和配置网络接口IP地址

ping/traceroute:测试网络连通性

netstat/ss:显示网络状态信息和端口

tcpdump:网络抓包分析

nslookup/dig:DNS查询

nc/netcat-网络调试和数据传输

sudo/su:提权命令

ps/top:进程查看和控制

kill:结束进程

df:查看磁盘空间

du:查看目录大小

chown:改变文件所有者

chmod:改变文件权限

iptables:防火墙规则管理

ssh:远程登录

curl/wegt:http请求和文件下载

vi/nano:文本编辑器

find:文件搜索

grep/egrep:文本搜索

pwd:查看当前目录(绝对路径)

ls:列出当前目录下的文件和子目录

cd:切换目录

mkdir:创建目录

rmdir:删除目录

touch:创建文件

cp:复制文件或目录

mv:移动或重命名

rm:删除文件或目录

cat:查看全部文件内容

less或more:分页查看

head:查看文件头

tail:查看文件尾

浙公网安备 33010602011771号

浙公网安备 33010602011771号