HTB_Crocodile练习记录——FTP 21

目标ip: 10.129.61.134

一、介绍

结合之前的 FTP 上的不安全访问配置以及网站的管理员登录信息这两个例子。

二、信息收集

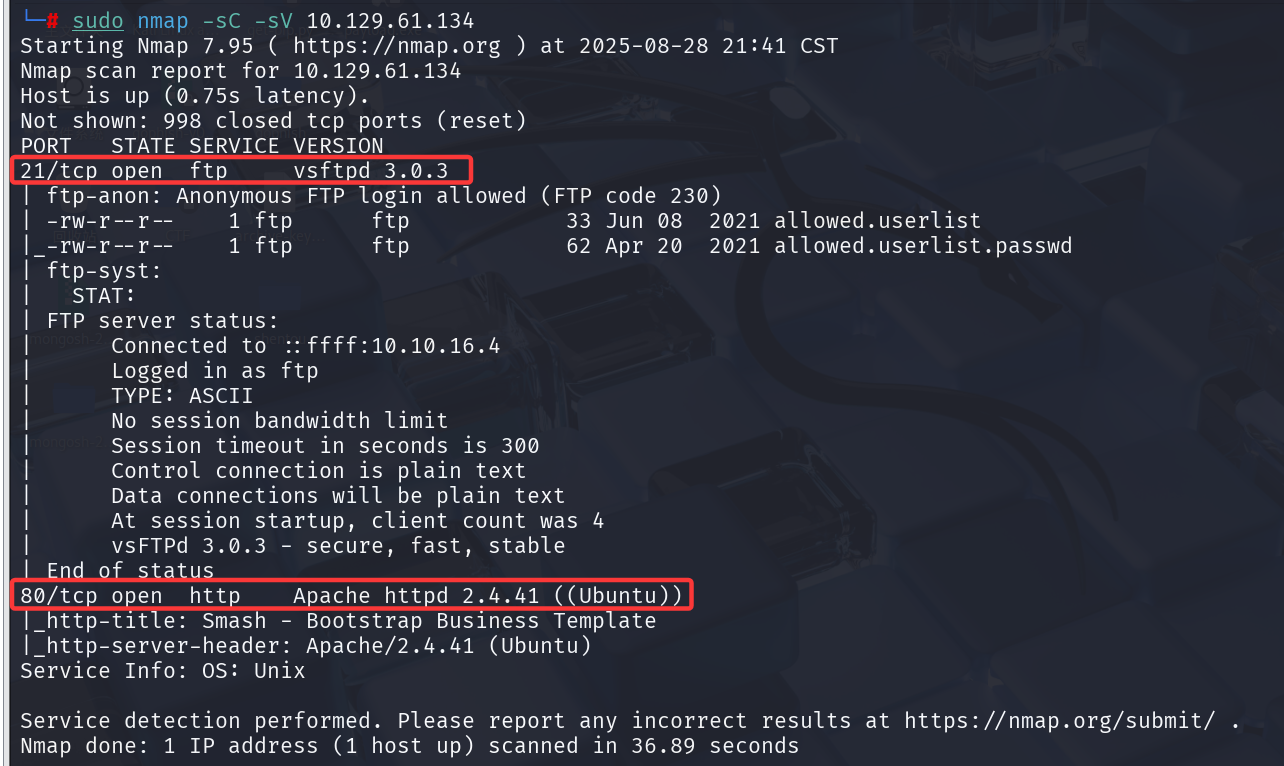

sudo nmap -sC -sV 10.129.61.134

-sC:使用默认脚本集执行脚本扫描。相当于 -script=default。此类别中的一些脚本被认为是侵入性的。

-sV:启用版本检测,它将检测在哪个端口上运行哪个版本。

我们有两个开放的端口:21 和 80。端口 21 是专用于 FTP(文件传输协议)的端口,这意味着它的主要用途是在同一网络上的主机之间传输文件。

如果服务器配置允许,用户可以匿名连接到 FTP 服务器.

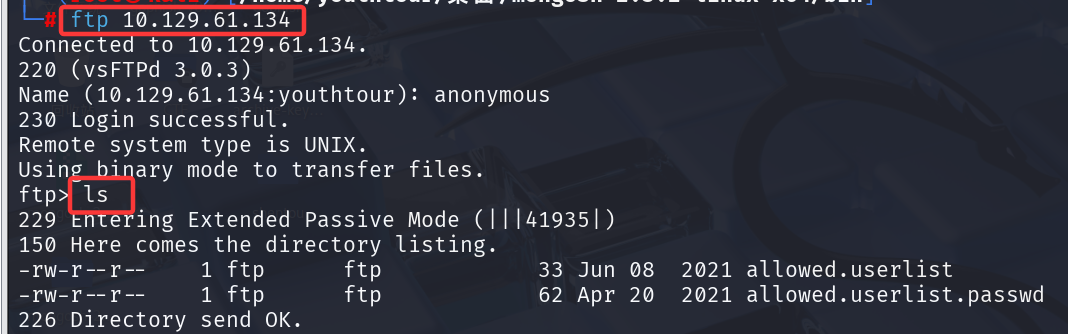

连接ftp: ftp 10.129.61.134

Name输入anonymous,连接成功。

ls或dir

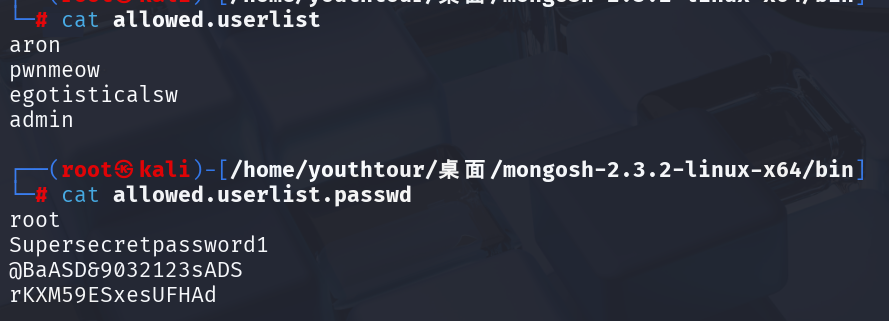

它们似乎是主机上另一个服务(很可能是 HTTPD Web 服务器)配置遗留的文件。它们的名称具有描述性,暗示了可能的用户名列表及其关联的密码。

get allowed.userlist

get allowed.userlist.passwd

三、实施攻击

获取凭证后,下一步是检查这些凭证是否用于 FTP 服务,以获得更高的访问权限,或者用于 nmap 扫描期间发现的 80 端口上运行的 Web 服务器。尝试使用任何凭证登录 FTP 服务器都会返回错误代码:530 This FTP server is anonymous only

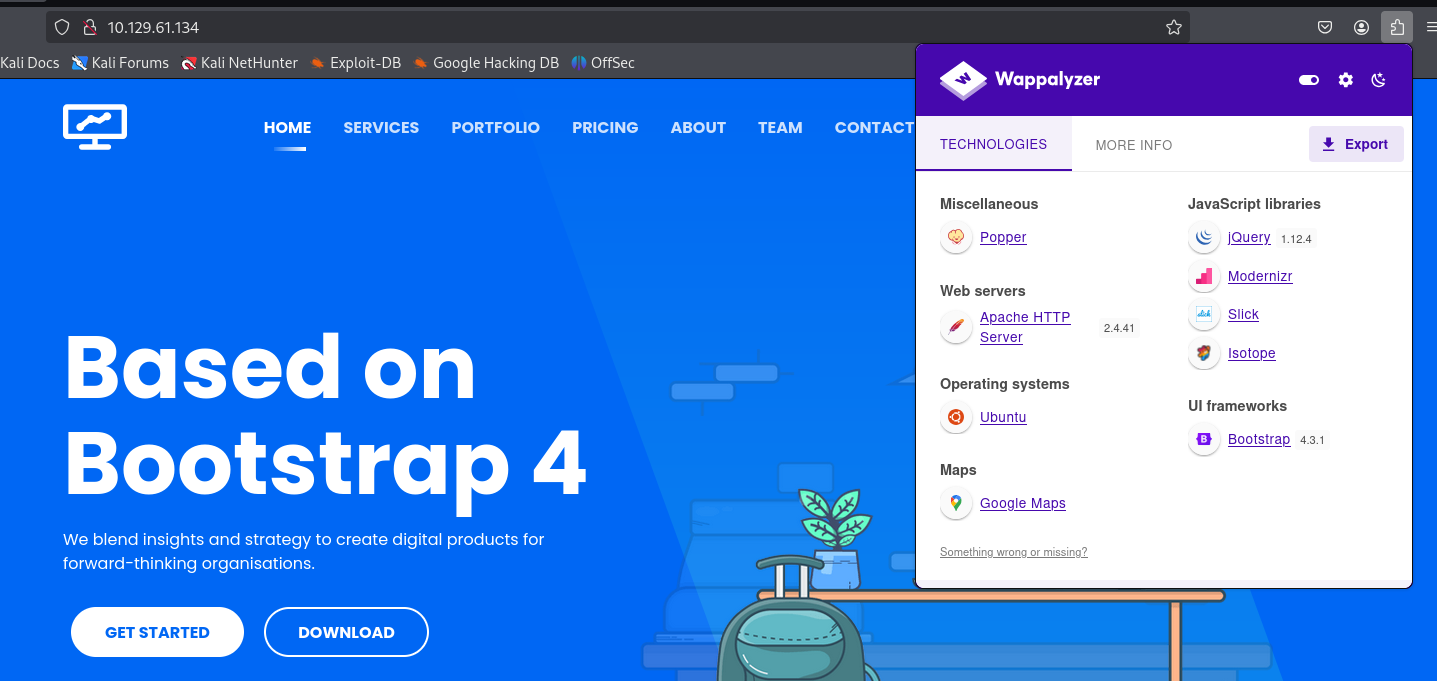

浏览器输入 10.129.61.134

为了更深入地了解他们创建网站所使用的技术,并可能发现任何相关漏洞,我们可以使用一款名为 Wappalyzer 的便捷浏览器插件。该插件会分析网页代码,并返回构建网页所使用的所有不同技术,例如 Web 服务器类型、JavaScript 库、编程语言等等。

从 Wappalyzer 的输出中,我们可以注意到一些比较有趣的信息。

然而,目前还没有任何东西能给我们提供直接的攻击方案。同时,使用页面上提供的标签和按钮进行导航也毫无进展。

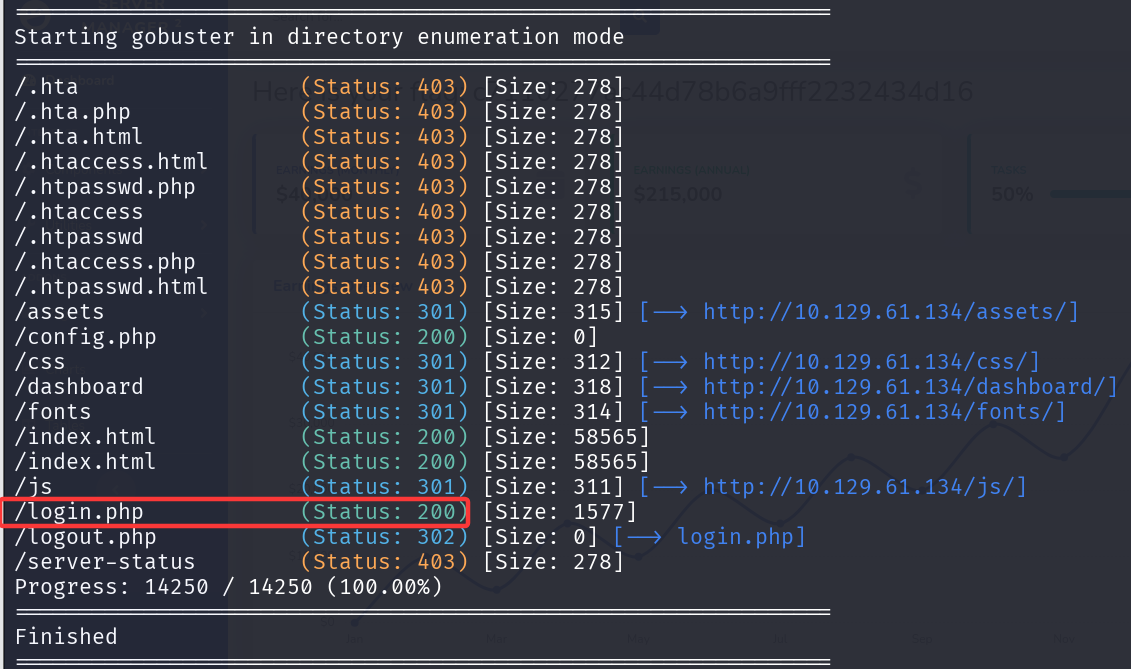

参考之前的文章,其中提到了一种更直接的方法来导航任何隐藏或难以访问的目录和页面,那就是通过dir busting。使用 **gobuster **作为我们选择的工具。

下载字典:

wget https://github.com/danielmiessler/SecLists/raw/master/Discovery/Web- Content/common.txt -O /usr/share/wordlists/common.txt

执行扫描:

gobuster dir -w common.txt -u 10.129.61.134 -x php,html

-x 可以指定 php 和 html 来过滤掉所有我们不感兴趣的杂乱内容。

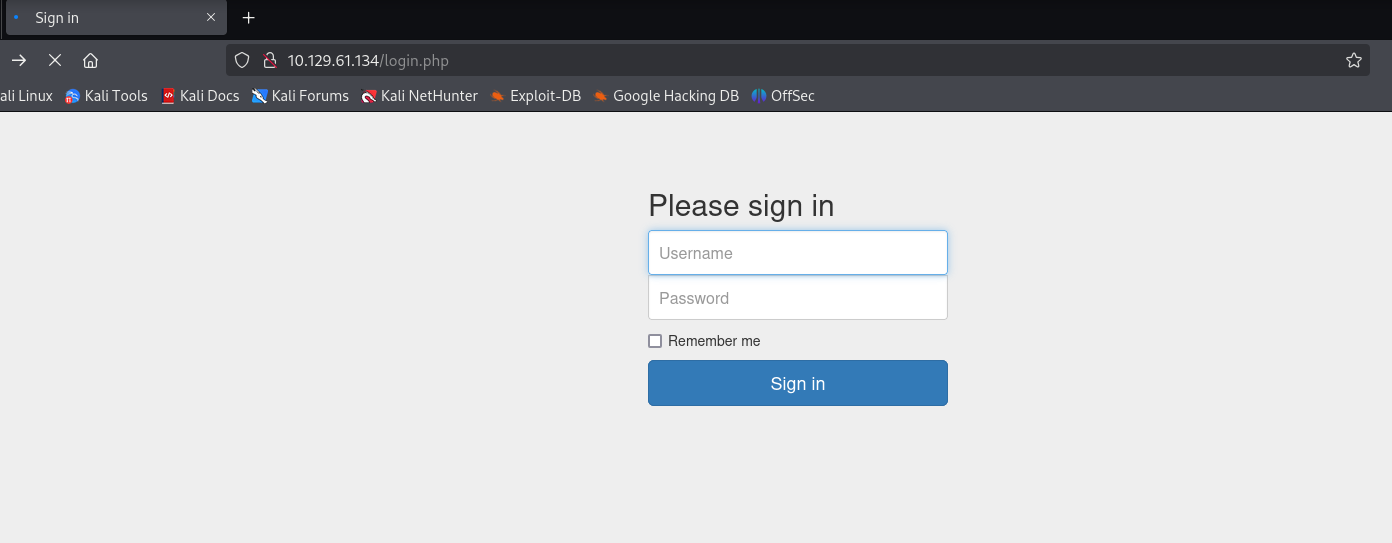

浏览器进入login.php页面。

如果我们找到的凭证列表更长,我们可以使用 Metasploit 模块或用暴力破解脚本来运行这两个列表中的组合,比手动操作更快。然而,在本例中,列表相对较短,我们可以尝试手动登录。

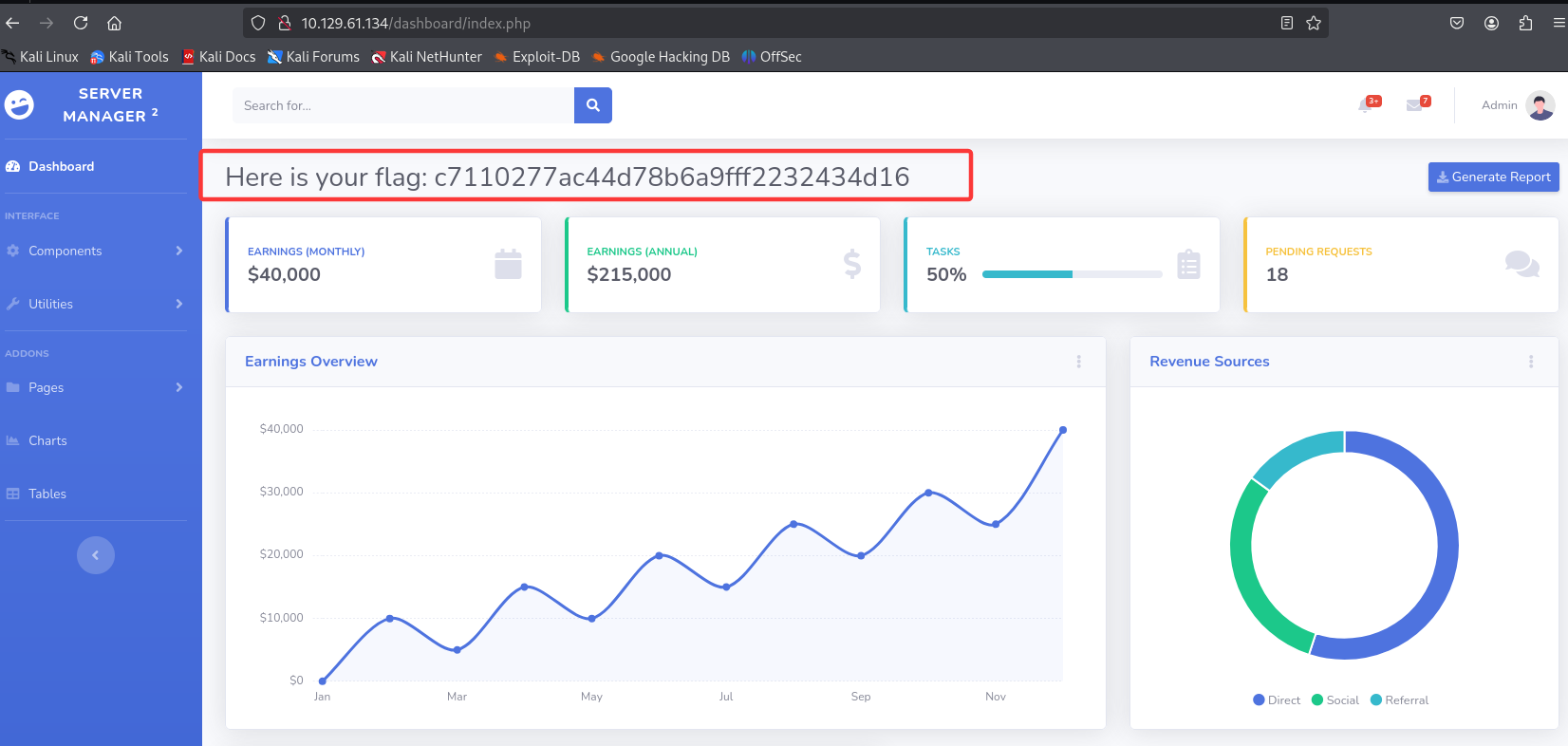

在尝试了几种用户名/密码组合后,我们成功登录,并进入了服务器管理器管理面板。

flag: c7110277ac44d78b6a9fff2232434d16

浙公网安备 33010602011771号

浙公网安备 33010602011771号