HTB_Preignition练习记录——nginx 80

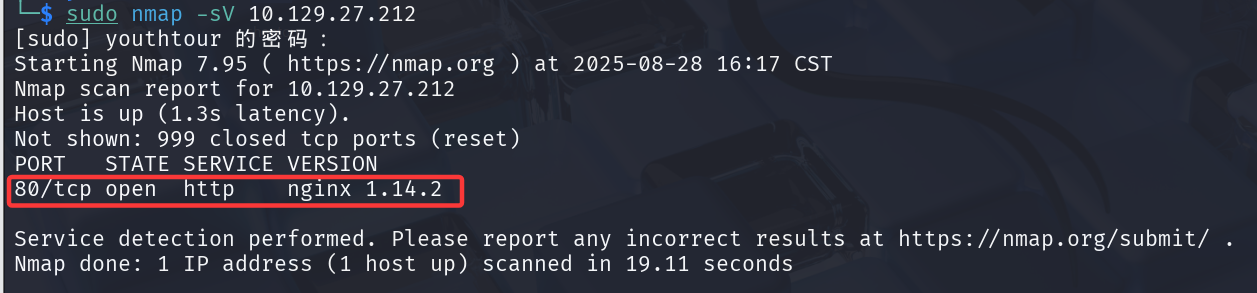

目标ip:10.129.27.212

一、信息搜集

WordPress 是一款流行的 Web 应用程序,可让您轻松管理想要发布的内容,供全世界阅读。安装完成后,您的 WordPress 网站将拥有一个面向公众的页面和一个面向私人的页面,后者是托管在 www.yourwebsite.com/wp-admin 上的管理面板。

目录暴力破解是一种用于检查 Web 服务器上大量路径以查找隐藏页面的技术。它还有dir busting名称。

测试连接:ping 10.129.27.212

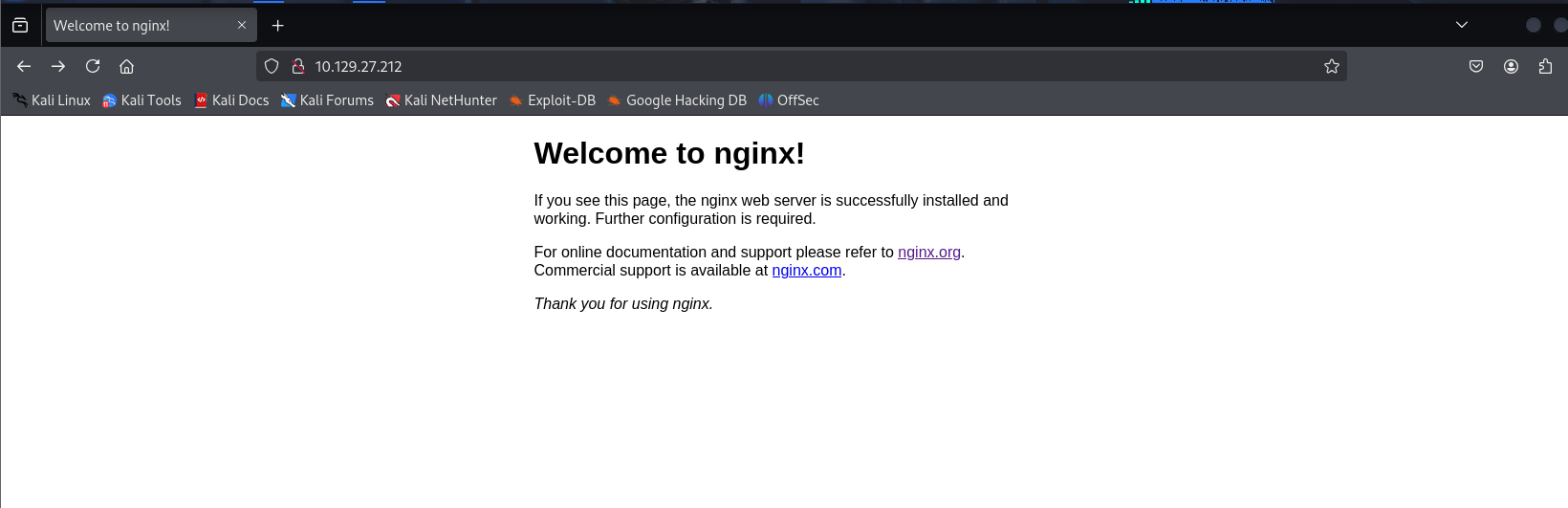

浏览器搜索10.129.27.212

我们在浏览器屏幕上看到的是 nginx 服务的默认安装后页面,这意味着该 Web 应用程序可能尚未充分配置,或者使用默认凭据来加快配置速度,直至正式部署。

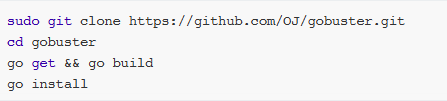

尝试目录遍历,用 gobuster 的工具,它是用 Go 编写。

安装Go: sudo apt install golang-go

安装gobuster: sudo apt install gobuster

也可以通过运行以下命令从其源代码编译该工具:

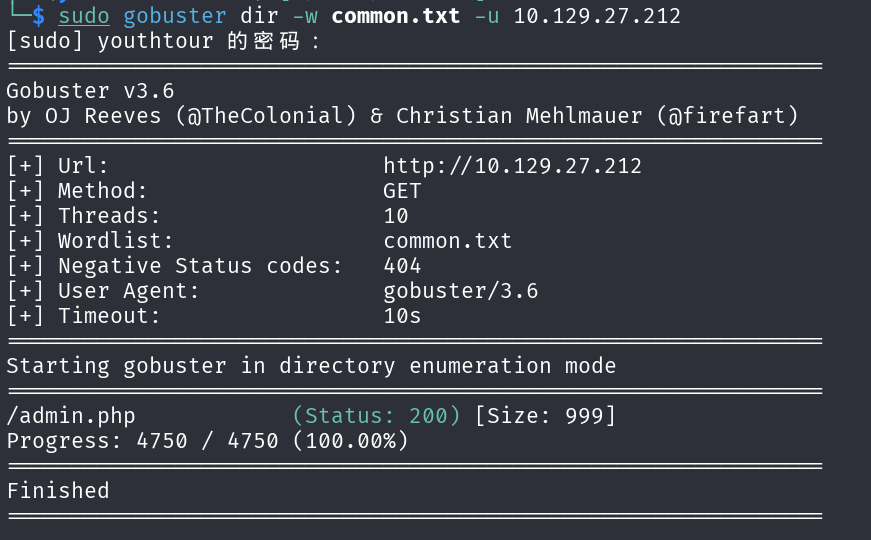

下载 common.txt 字典: wget https://github.com/danielmiessler/SecLists/raw/master/Discovery/Web- Content/common.txt -O /usr/share/wordlists/common.txt

扫描目录: sudo gobuster dir -w common.txt -u 10.129.27.212

三、实施攻击

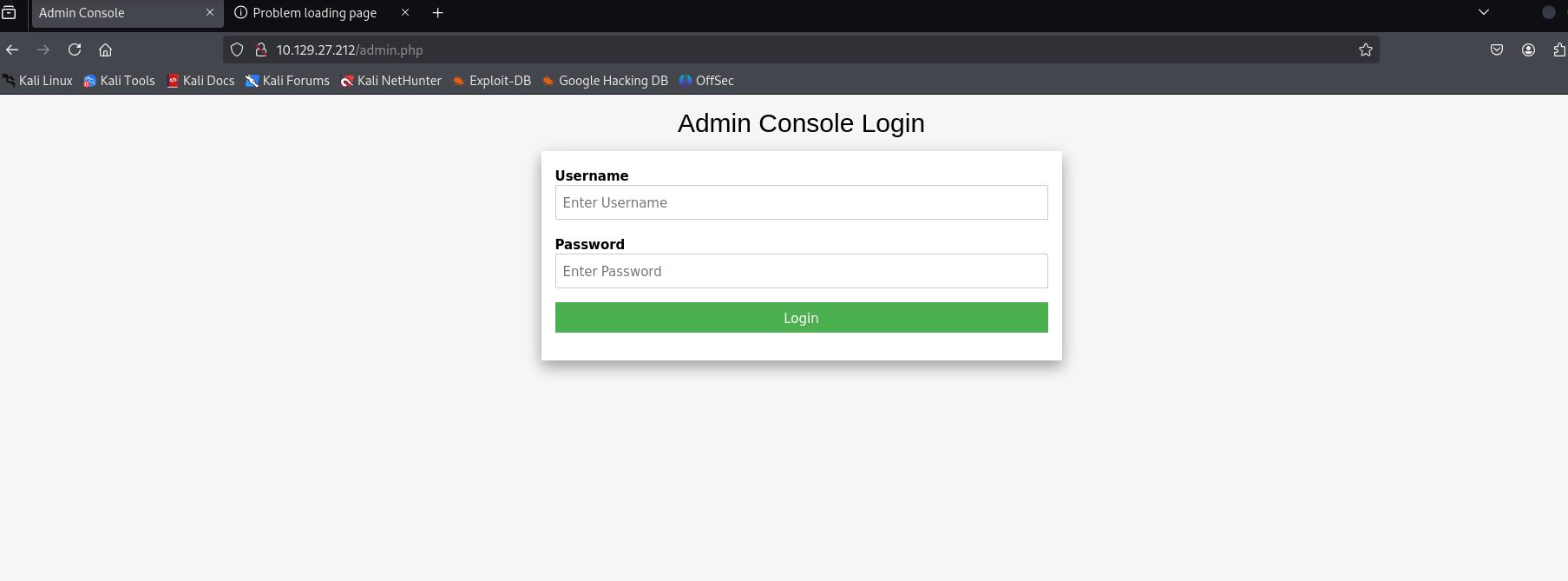

在浏览器进入admin.php页面

因为这是一个全新安装的 nginx。我们猜测,在评估时它可能尚未配置。让我们尝试使用以下凭据登录:

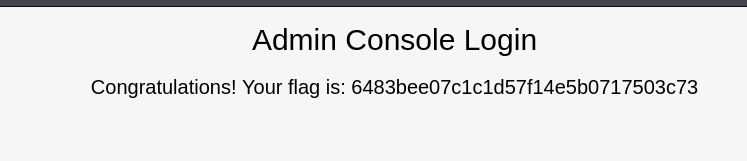

flag: 6483bee07c1c1d57f14e5b0717503c73

浙公网安备 33010602011771号

浙公网安备 33010602011771号