solar月赛6月

solar月赛6月

nginx-proxy

题目描述

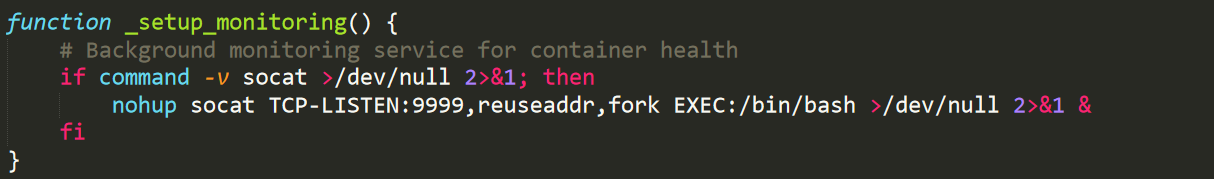

粗心的技术从第三方网站下载了开源环境,但是这个好像是被投毒了,容器中的后门文件是哪个?请寻找后门,并找到后门文件的函数名称提交。(FLAG无需flag{}包裹,如function abc() 提交abc即可。)

在app目录下的docker-entrypoint.sh找到反弹shell的代码

_setup_monitoring

nginx-proxy2

题目描述

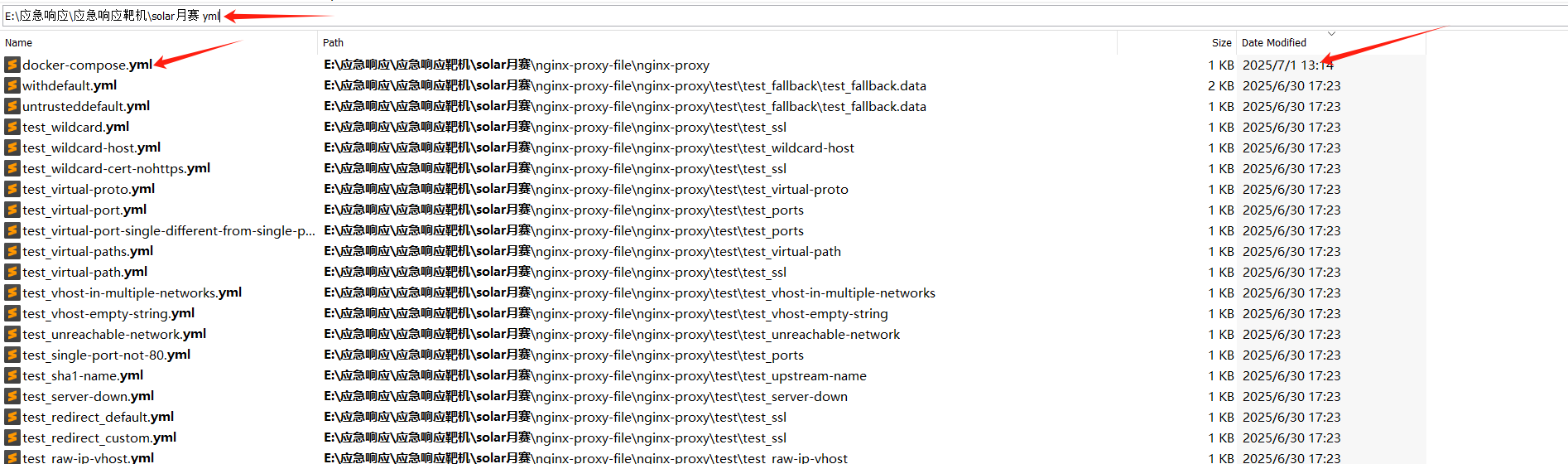

经过你细心的排查,粗心的技术成功去除掉后门后哪个文件中配置对安全存在隐患?请提交存在隐患的文件名称。(FLAG无需flag{}包裹,如abc.txt提交abc.txt即可。)

使用everything看看修改了哪些配置文件

E:\应急响应\应急响应靶机\solar月赛 yml

查看配置文件发现docker-compose.yml中可以看到

services:

nginx-proxy:

image: nginx-proxy:alpine

container_name: nginx-proxy

ports:

- "80:80"

- "9999:9999"

volumes:

- /var/run/docker.sock:/tmp/docker.sock:ro

# if you want to proxy based on host ports, you'll want to use the host network

# network_mode: "host"

whoami:

image: jwilder/whoami

environment:

- VIRTUAL_HOST=whoami.example

用非官方或未维护的镜像(如jwilder/whoami)可能存在安全漏洞。

将宿主机的docker.sock挂载到容器中,允许容器内的进程控制宿主机的 Docker 守护进程。如果nginx-proxy容器被入侵,攻击者可直接操作宿主机上的所有容器,甚至获取 root 权限。

提交docker-compose.yml

B01.1-恶意进程与连接分析

题目描述

此服务器被植入了一个后门,请提交后门文件的进程名称。(注意大小写)

上传了一个D盾

看进程找到外联

提交WinHelper正确

B01.2-恶意进程与连接分析

题目描述

此服务器被植入了一个后门,请提交后门文件链接的IP地址及端口号。如:8.8.8.8:22

看1.0即可

10.66.66.66.8080

B01.3-恶意进程与连接分析

题目描述

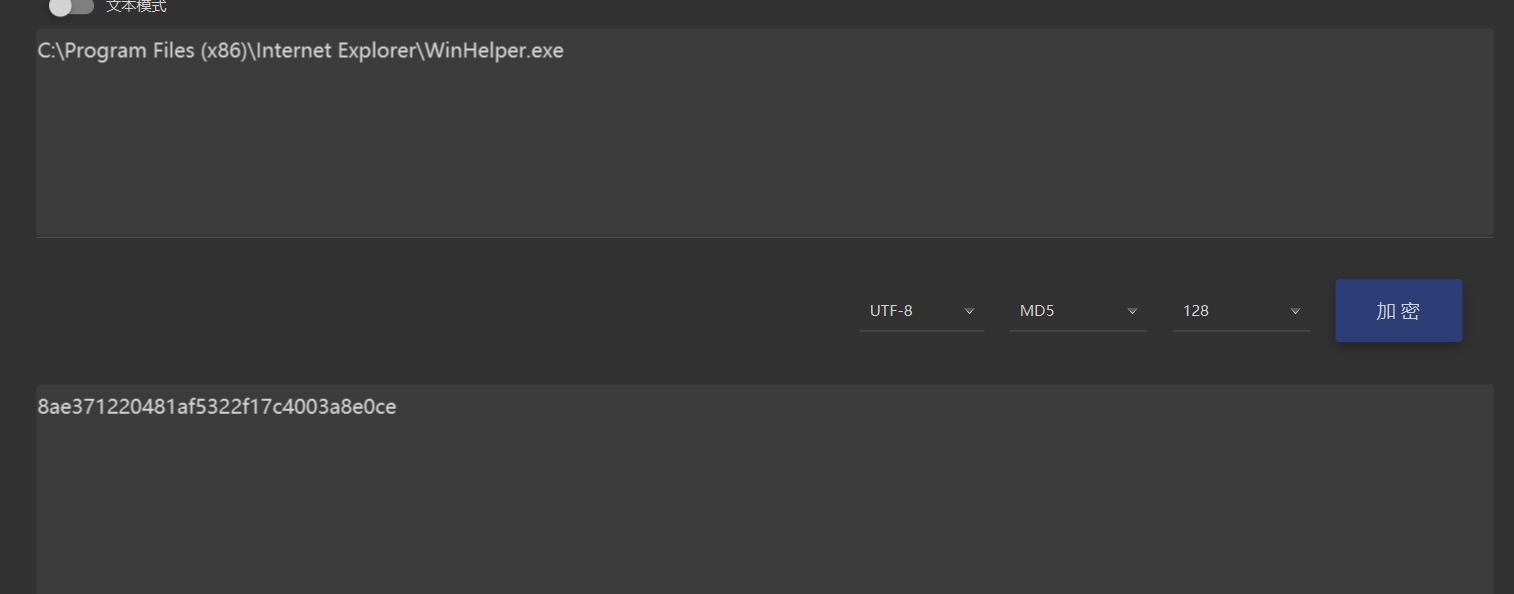

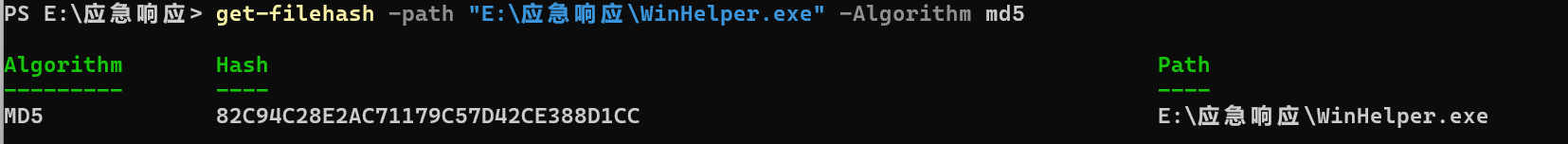

此服务器被植入了一个后门,请提交后门文件的文件地址的小写MD5。

右键打开文件复制地址然后md5即可

B01.4-恶意进程与连接分析

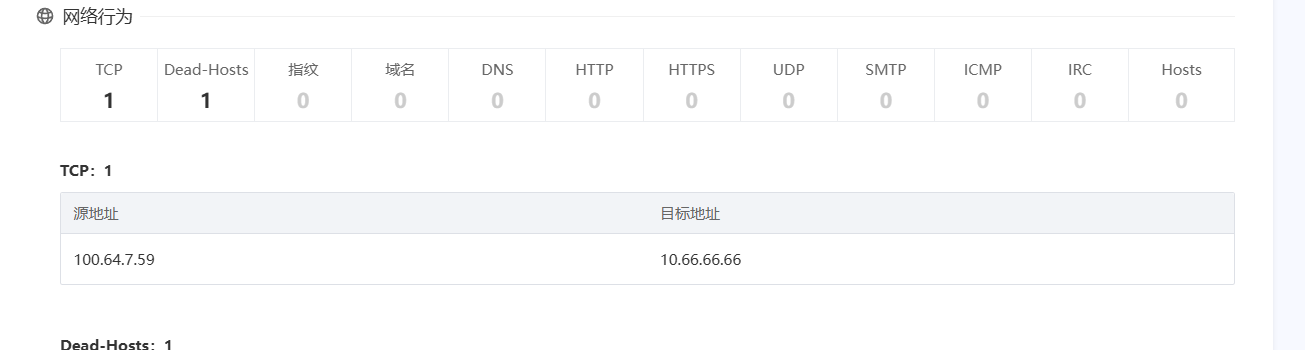

放在微步沙箱进行分析

这里也能看到外联ip地址

将上面木马拿下来计算md5

浙公网安备 33010602011771号

浙公网安备 33010602011771号