近源

近源攻击

挑战

前景需要:小王从某安全大厂被优化掉后,来到了某私立小学当起了计算机老师。某一天上课的时候,发现鼠标在自己动弹,又发现除了某台电脑,其他电脑连不上网络。感觉肯定有学生捣乱,于是开启了应急。

1.攻击者的外网IP地址

2.攻击者的内网跳板IP地址

3.攻击者使用的限速软件的md5大写

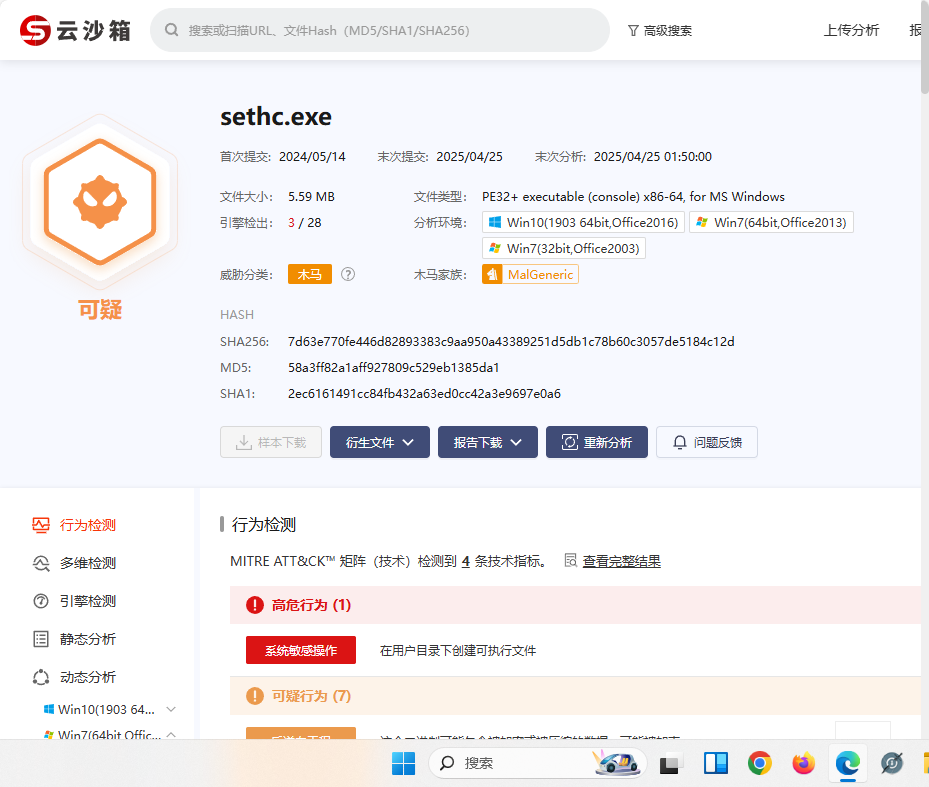

4.攻击者的后门md5大写

5.攻击者留下的flag

相关账户密码

Administrator

zgsf@2024

查看发现开放了3389端口

1.攻击者的外网IP地址

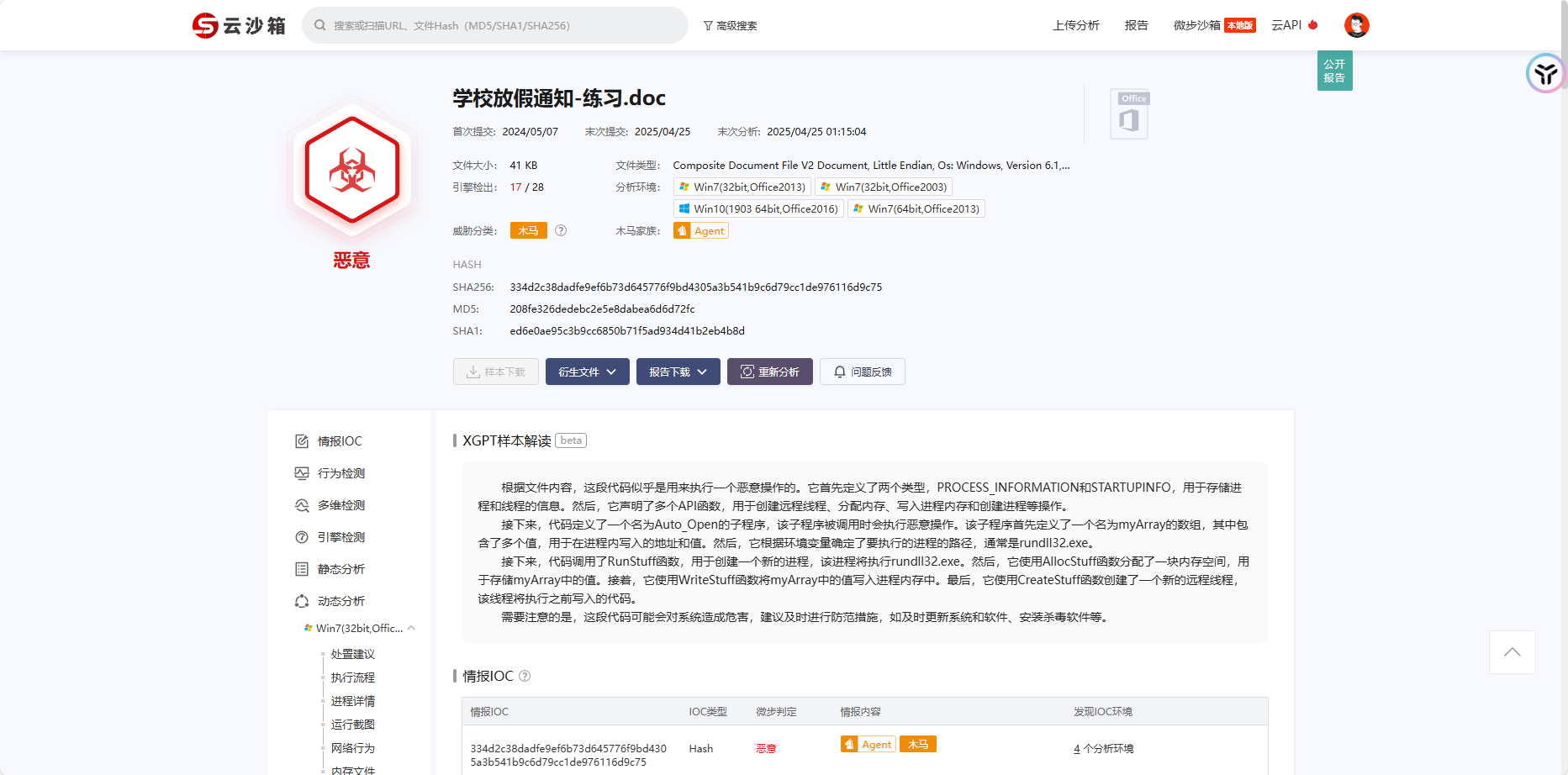

桌面发现一堆doc文件放入云沙箱检测

找到外联地址

8.219.200.130:80

2.攻击者的内网跳板IP地址

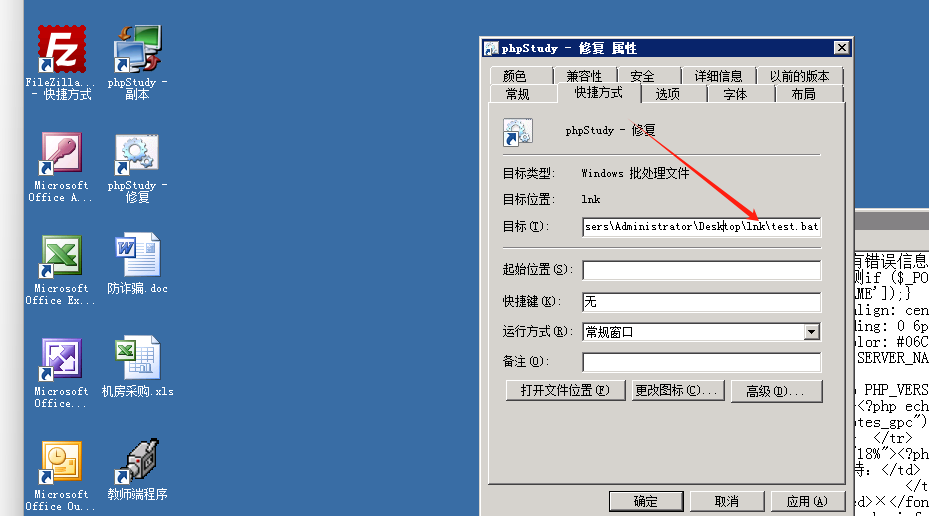

在桌面上找到可以的链接文件

找到跳板机地址

192.168.20.129

3.攻击者使用的限速软件的md5大写

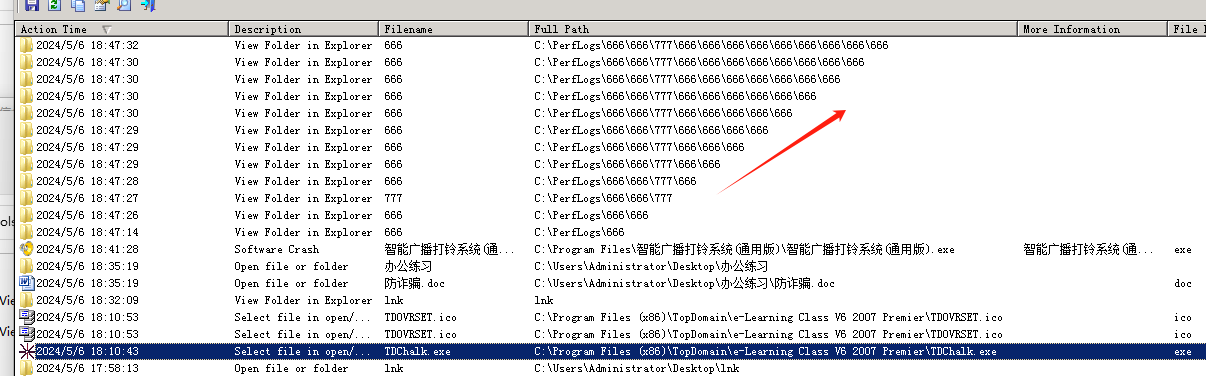

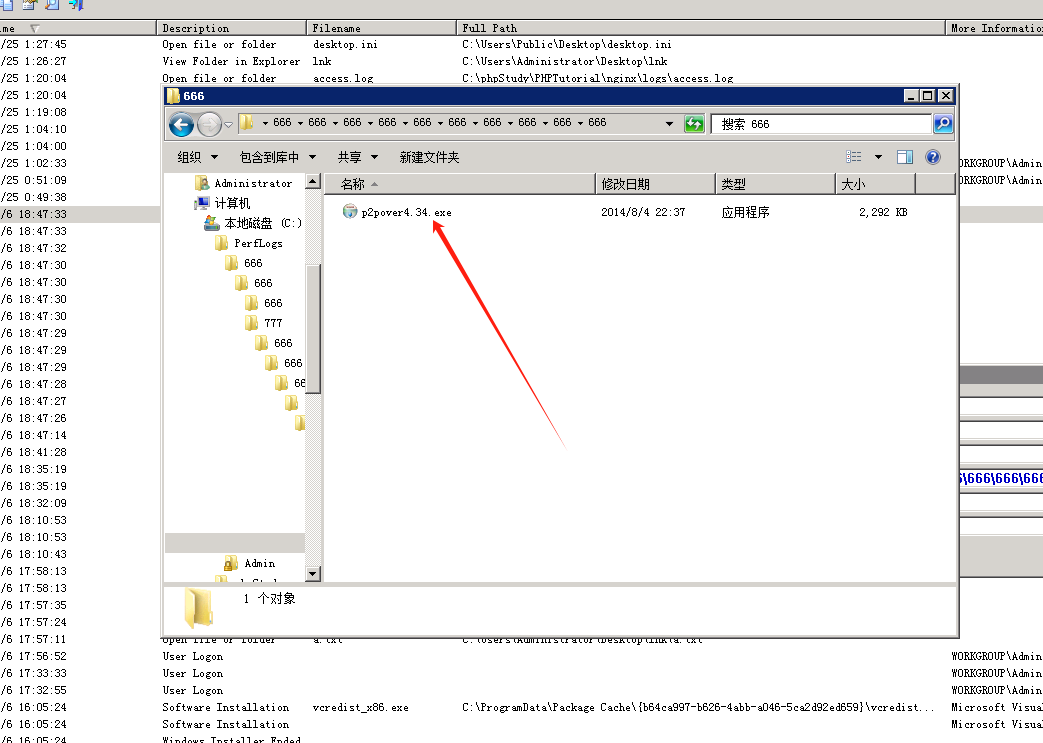

使用lastactivityview查看近期访问文件

找到可以文件路径

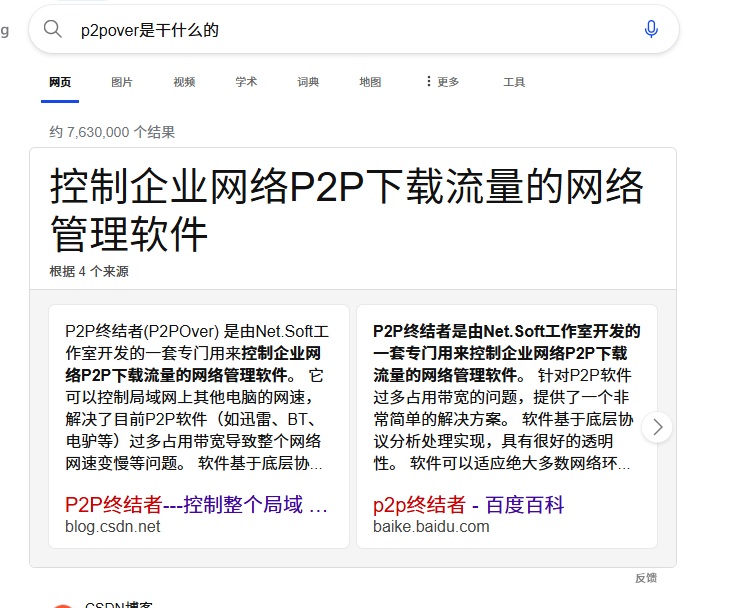

搜索一下这个文件是干啥的p2pover

他如何做到限速呢

限速实现的核心技术与原理

基于 ARP 协议的流量拦截(核心手段)

ARP 协议作用:ARP(地址解析协议)用于将 IP 地址映射为 MAC 地址,是局域网通信的基础。

ARP 欺骗技术

P2Pover 通过向局域网内其他设备发送伪造的 ARP 响应包,宣称自己(运行软件的主机)是网关(路由器)的 MAC 地址所有者。

-其他设备误认为 P2Pover 主机是网关,将所有上网流量先发送到该主机,再由其转发至真实网关,从而实现流量劫持。

2A5D8838BDB4D404EC632318C94ADC96

4.攻击者的后门md5大写

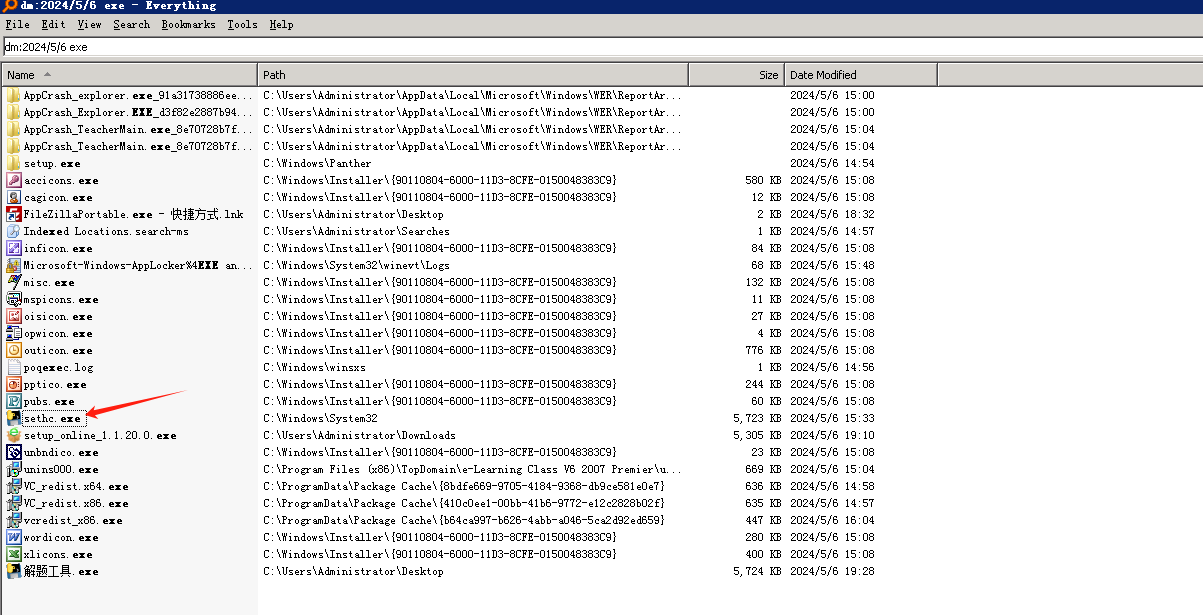

使用everything搜索文件

dm:2024/5/6 exe

放入沙箱分析确认是马子

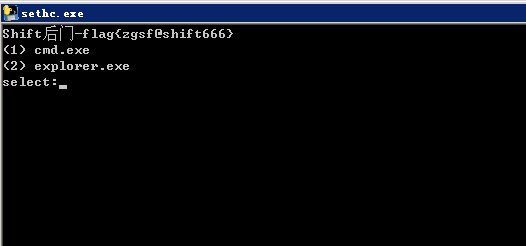

5.攻击者留下的flag

运行sethc

是一个shift的后门按5下shift自动运行该后门

flag{zgsf@shift666}

浙公网安备 33010602011771号

浙公网安备 33010602011771号