Web安全深度剖析:理论与实践相结合 - 详解

简介:Web安全涵盖客户端、服务器端及通信安全,重点在防范SQL注入、XSS攻击等常见威胁。本资源“Web安全深度剖析完整版”详细介绍了Web安全的基础概念、攻击类型、防御策略、WAF配置以及安全审计等实用知识,旨在帮助读者全面掌握Web应用的安全防护技能,提升专业安全测试能力,维护数字化时代的网络安全。

1. Web安全的基础概念

1.1 Web安全的定义与重要性

Web安全是指保护网络服务和网站免受未经授权的访问、篡改或破坏的一系列措施和实践。随着互联网的普及和Web应用的不断扩展,用户信息、金融交易和企业数据越来越多地存储和传输于Web平台。因此,确保Web应用的安全不仅保护了用户的个人信息和企业数据,还有助于维护用户信任和品牌形象,以及遵守法律法规。

1.2 Web安全面临的主要威胁

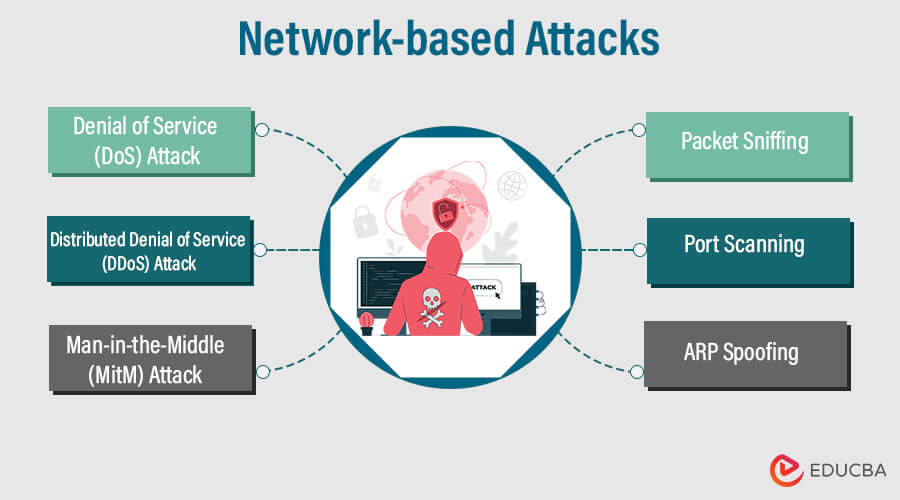

Web安全的威胁多种多样,包括但不限于:

- 恶意软件 :如病毒、木马和间谍软件,它们可能被注入网页中,感染访问者的设备。

- 网络钓鱼 :通过伪造看似合法的网站或邮件,骗取用户敏感信息,如用户名、密码和信用卡信息。

- 分布式拒绝服务攻击(DDoS) :通过大量请求使网站服务不可用。

- SQL注入 和 跨站脚本攻击(XSS) :直接攻击Web应用的漏洞,执行未授权的数据库命令或在用户浏览器中执行恶意代码。

- 零日攻击 :利用软件中未知的漏洞进行攻击,由于漏洞是新的,往往没有现成的补丁。

1.3 安全与性能、可用性的平衡

在Web安全措施实施中,要确保不会对性能和可用性产生不利影响。例如,加密可以保护数据安全,但过强的加密可能会导致系统负载增加,响应速度降低。这就要求安全专家在实现安全策略时,要进行性能评估和优化,确保安全措施不会导致网站变得缓慢或不可用。通过选择合适的安全工具、优化安全策略以及定期进行性能测试,可以实现安全、性能和可用性之间的最佳平衡。

2. 客户端、服务器端和通信安全

在数字时代,Web安全是保护个人和企业免受信息泄露、身份盗窃和其他网络犯罪的关键。本章节将探讨客户端、服务器端安全措施以及如何保护网络通信,确保数据在传输过程中的机密性、完整性和可用性。

2.1 客户端安全的关键要素

2.1.1 浏览器安全机制

现代浏览器提供了多种安全机制来防止潜在的网络威胁。这些机制包括:

- 同源策略(SOP) :一种重要的安全特性,防止来自不同源的脚本互相干扰。

- 沙箱技术 :将浏览器内的操作限制在一个隔离环境中,以防止恶意脚本访问系统资源。

- 内容安全策略(CSP) :一种额外的安全层,帮助检测和缓解某些类型的攻击,例如XSS和数据注入攻击。

在实施浏览器安全策略时,重要的是要了解其配置和最佳实践。例如,管理员可以通过配置CSP头来增强网站的安全性。以下是一个CSP的示例配置:

Content-Security-Policy: default-src 'self'; img-src https://*; child-src 'none';这段配置指令浏览器只加载来自当前源的资源,只加载来自https协议的图片资源,并且禁止所有内嵌的框架内容,降低了XSS攻击的风险。

2.1.2 插件与扩展的安全隐患

浏览器插件和扩展为用户提供了额外的功能,但同时也引入了安全风险。这些组件经常是攻击者寻找漏洞的点,因为它们通常拥有比网页内容更高的权限。

为了减轻这些安全威胁,用户应定期更新插件和扩展,只安装那些必需且信誉良好的组件。同时,浏览器制造商也在不断强化插件的隔离机制,例如通过创建沙箱环境来运行这些组件。

2.2 服务器端安全的核心策略

2.2.1 服务器软件的安全配置

服务器软件必须正确配置,以确保不受攻击。服务器配置文件通常包含了敏感信息,包括访问控制和密码,因此需要谨慎处理。

- 最小权限原则 :为服务器上的用户和服务配置最小必需的权限。

- 禁用不必要的服务 :停用未使用的端口和服务,减少潜在的攻击面。

- 配置文件安全 :限制对配置文件的访问,确保敏感信息加密存储。

服务器配置文件可以使用如Apache或Nginx等web服务器软件进行管理。下面是一个Apache服务器的虚拟主机配置示例:

ServerAdmin webmaster@localhost

DocumentRoot "/var/www/html"

ServerName example.com

ErrorLog ${APACHE_LOG_DIR}/error.log

CustomLog ${APACHE_LOG_DIR}/access.log combined在此示例中,配置确保只有被授权的用户才能访问服务器的文档根目录,从而提高了服务器的安全性。

2.2.2 Web服务器的安全加固

加固Web服务器是确保网站安全的重要组成部分。加固步骤包括:

- 定期更新Web服务器软件,以包含最新的安全补丁。

- 使用防火墙来限制不必要的网络流量。

- 实施SSL/TLS加密以确保数据传输的安全。

一个简单的Apache服务器SSL配置示例:

SSLEngine on

SSLCertificateFile /path/to/your/cert.pem

SSLCertificateKeyFile /path/to/your/key.pem

SSLCertificateChainFile /path/to/your/chain.pem

...此配置确保了通过HTTPS协议在443端口上通信的数据被加密,增强了通信的安全性。

2.3 网络通信的安全保障

2.3.1 HTTPS与SSL/TLS的运用

在客户端和服务器端之间传输数据时,HTTP是不安全的,因为它以明文形式发送数据,容易被窃听或篡改。HTTPS是HTTP的加密版本,它通过SSL/TLS协议保护数据传输的安全。

SSL/TLS在客户端和服务器之间建立一个加密的通道,确保数据在传输过程中的私密性和完整性。当用户访问HTTPS网站时,浏览器会验证服务器的SSL证书,以确保连接的安全性。

2.3.2 加密协议与安全密钥管理

加密协议是保护网络通信不可或缺的部分,而密钥管理是确保加密安全的关键。有效的密钥管理涉及密钥的生成、存储、分发和回收。

密钥应该定期更新,旧的密钥需要被安全地销毁。使用密钥管理系统,比如HashiCorp Vault,可以自动化密钥的生命周期管理,确保操作的安全性和合规性。

密钥管理的一个基本流程可以使用mermaid流程图表示如下:

graph LR

A[开始] --> B[生成密钥]

B --> C[存储密钥]

C --> D[密钥使用]

D --> E[定期更新密钥]

E --> F[密钥回收]

F --> G[结束]通过以上策略和工具,可以显著提高客户端、服务器端和网络通信的安全性,从而构建起Web安全的第一道防线。接下来的章节将深入探讨Web攻击的类型和防御策略。

3. 常见Web攻击类型及案例分析

在深入探讨了Web安全的基础知识之后,本章节将着重介绍目前Web领域中常见的攻击类型,并通过具体案例分析来展示这些攻击的实际影响和防御策略。了解这些攻击的手法、特点及其防御机制,对于构建更为安全的Web应用至关重要。

3.1 SQL注入的原理与防御

SQL注入攻击是一种常见的攻击手段,攻击者通过在Web表单输入或页面请求中输入恶意SQL代码,以此来干扰数据库的正常操作。它利用了应用程序与数据库之间的连接,并且尝试绕过应用程序的安全措施。

3.1.1 SQL注入的攻击手法

SQL注入攻击的关键在于构造特定的SQL语句,这些语句能够被后端数据库执行,从而允许攻击者获取、修改或删除数据库中的数据。攻击者通常会尝试以下几个步骤:

- 输入点识别: 攻击者首先需要找到可以输入SQL代码的表单或URL参数。

- 探测反应: 通过输入特定构造的字符串来探测应用程序是否对SQL注入脆弱。

- 注入验证: 如果探测成功,攻击者会进一步验证能够执行哪些数据库命令。

- 数据提取: 攻击者利用注入的SQL代码来获取敏感数据,如用户列表、密码和信用卡信息等。

3.1.2 防御SQL注入的实践方法

要防御SQL注入攻击,开发者需要采取一系列的措施:

- 使用参数化查询: 这是防御SQL注入的最佳实践,通过预定义SQL语句模板并使用参数传递,避免了动态SQL构建带来的风险。

- 存储过程封装: 将业务逻辑封装在存储过程中,并进行严格的权限控制。

- 输入验证: 对所有输入数据进行严格验证,限制输入类型和格式,拒绝任何非法输入。

- 错误处理: 对数据库错误信息进行控制,避免向用户显示详细的错误信息,从而防止攻击者获取数据库结构信息。

- 最小权限原则: 应用程序使用的数据库账号只应拥有必要的权限,不应具有创建表或存储过程等高级权限。

3.2 跨站脚本攻击(XSS)的实战解析

跨站脚本攻击(XSS)允许攻击者将恶意脚本注入到其他用户浏览的页面中。这些脚本能够在用户浏览器中执行,以窃取信息或对网站进行其他恶意活动。

3.2.1 XSS攻击的类型与危害

XSS攻击主要分为三种类型:

- 反射型 XSS: 脚本嵌入在URL中,当用户点击链接时执行。

- 存储型 XSS: 脚本存储在服务器上(如数据库、消息论坛、评论区等),每个访问者在查看该内容时脚本都会被执行。

- DOM-based XSS: 脚本通过浏览器的DOM环境执行,通常是在用户的浏览器端进行操作。

XSS攻击的危害包括:

- 用户身份冒用: 利用Cookies或其他身份验证信息进行未授权操作。

- 数据泄露: 通过XSS盗取用户数据,如表单内容、会话令牌等。

- 网站篡改: 攻击者可以通过XSS更改网站的外观和行为,发布欺诈信息。

- 恶意软件传播: 通过XSS注入恶意脚本,引导用户下载或安装恶意软件。

3.2.2 XSS防御技术的综合应用

为了防御XSS攻击,可以采取以下措施:

- 输出编码: 对用户输入的所有数据进行编码,确保这些数据在作为HTML内容输出时不会被执行。

- 输入过滤: 对输入数据进行适当的过滤,移除或转义潜在的XSS载荷。

- 内容安全策略(CSP): 使用CSP限制页面上资源加载的源,限制内联JavaScript,以及禁用不安全的动态执行。

- 安全的Cookie: 设置HttpOnly属性,使得Cookie不会通过JavaScript访问。

- 框架和库更新: 使用最新版本的Web框架和库,它们通常包含最新的安全修复。

3.3 其他常见攻击手段探讨

3.3.1 CSRF攻击的识别与防范

跨站请求伪造(CSRF)是一种攻击者试图欺骗用户在当前已认证的Web应用中执行非预期动作的攻击手段。典型的CSRF攻击要求用户已经登录了攻击目标网站,然后诱使用户点击链接或提交表单来完成攻击。

攻击的防范措施包括:

- 使用CSRF Tokens: 在表单中加入无法预测的令牌,并验证每次请求是否携带正确的令牌。

- 验证HTTP请求头中的来源: 只接受来自预定义信任源的请求。

- 同一用户行为同步限制: 对某些敏感操作如资金转账设置一次性密码或手机短信验证。

- 减少攻击面: 减少网站上可直接通过URL触发的行为,并尽可能使用POST而非GET方法提交表单。

3.3.2 Session劫持和固定技术的安全防护

Session劫持是一种攻击者盗取有效的用户会话标识符,随后利用该标识符来冒充用户的攻击方式。Session固定攻击中,攻击者会尝试使用户的会话标识固定在他们所控制的值上。

为了防范Session劫持和固定:

- 使用安全的Cookie策略: 设置Secure和HttpOnly属性,限制Cookie只在HTTPS连接上发送。

- 会话标识符的定期更换: 定期更换会话标识符,减少被劫持的风险。

- 使用HTTPS: 通过SSL/TLS加密保护Cookie,防止中间人攻击截获。

- 随机化和令牌化: 确保会话标识符难以预测,以及使用令牌而不是直接的用户标识。

通过上述的分析和防御措施的介绍,读者可以对常见的Web攻击类型有更深入的理解,并能够采取有效的防御手段来保护自己的应用和数据安全。在下一章中,我们将探讨更多的防御Web攻击的方法和技术。

4. 防御Web攻击的方法和技术

4.1 Web应用防火墙(WAF)的作用与部署

4.1.1 WAF的工作原理

Web应用防火墙(WAF)是专门设计用来保护Web应用的网络安全设备。与传统的网络防火墙相比,WAF能够深入分析HTTP流量,并且能够理解Web应用的数据流,从而提供更为精细的控制。

WAF的工作原理是通过一套规则集来监控、过滤进入Web应用的HTTP请求。这些规则集通常包含了各种模式匹配算法,用以识别和阻断常见的攻击模式,比如SQL注入、XSS攻击等。WAF还具备异常检测能力,能够识别出不符合正常用户行为模式的请求,并作出相应的拦截动作。

4.1.2 常见WAF产品与比较

市面上有许多不同类型的WAF产品,包括硬件WAF、软件WAF、云WAF以及开源WAF。例如,像Imperva和Akamai提供了基于云的服务,而像ModSecurity则是一个开源的WAF解决方案,可以集成到Apache、Nginx和IIS等Web服务器中。

不同WAF产品的性能和功能都有所不同。例如,一些产品提供了先进的机器学习算法来识别攻击模式,而其他的一些产品则专注于提供易于使用的界面和配置选项。企业在选择WAF产品时,需要根据自己的Web应用特性和安全需求来作出决定。

代码块:示例ModSecurity WAF规则

SecRule REQUEST_URI|ARGS_NAMES|ARGS "@contains 'union select'" \

"chain,log,auditlog,id:1,phase:2,block,t:lowercase,rev:'2017-09-01',\

msg:'SQL Injection Attack'"上述代码是一个ModSecurity WAF的配置规则,用于防御SQL注入攻击。这条规则检查请求的URI、参数名称和参数值是否包含SQL关键词,如果是,就会进行日志记录并拦截攻击。

表格:WAF产品功能比较

| 功能/产品 | Imperva Cloud WAF | ModSecurity | Akamai Prolexic WAF |

|---|---|---|---|

| 部署方式 | 云服务 | 开源集成 | 云服务 |

| 异常检测 | 是 | 是 | 是 |

| 基于规则 | 是 | 是 | 是 |

| 机器学习 | 是 | 否 | 是 |

| 用户界面 | 先进 | 一般 | 先进 |

| 配置难度 | 低 | 中 | 低 |

4.2 安全编程与编码的最佳实践

4.2.1 输入验证与输出编码

输入验证是确保Web应用安全的第一道防线,它确保所有输入数据都是有效的,并符合预期格式。开发者应当在数据进入系统之前,对所有输入进行严格验证,包括对输入类型、长度、格式以及范围的检查。

输出编码则是防止数据在输出到客户端浏览器时被恶意解释。通过对数据进行HTML实体编码,可以防止XSS攻击。例如,将特殊字符转换为相应的HTML实体,比如 < 转换为 < , > 转换为 > 。

4.2.2 认证与授权机制的实现

认证机制确保只有合法用户才能访问Web应用的资源。而授权机制则是在用户被认证之后,确保用户被授予正确的访问权限。实现好的认证授权机制,对于防御CSRF和Session劫持等攻击至关重要。

在Web应用中,应当使用安全的密码存储机制,比如使用哈希函数结合盐值(salt)来存储用户密码。同时,也应使用多因素认证来增强安全性。对于授权,应当采取最小权限原则,确保用户只能访问其权限范围内的数据和功能。

代码块:多因素认证示例

from itsdangerous import URLSafeTimedSerializer

# 使用itsdangerous库的URLSafeTimedSerializer来创建一个序列化器

serializer = URLSafeTimedSerializer('my_secret_key')

# 创建并发送一次性登录链接

token = serializer.dumps('user_id')

url = f'http://example.com/login/{token}' 以上示例使用Python中的 itsdangerous 库来实现多因素认证中的一次性登录链接功能。服务器生成一个包含用户ID的token,然后将该token通过邮件或短信发送给用户,用户通过点击链接并被重定向到登录页面。

4.3 安全架构设计与系统硬化的步骤

4.3.1 安全架构的设计原则

一个安全的Web应用架构应当遵循最小权限原则、深度防御原则以及防御多样性原则。这意味着系统应仅提供用户所需的最小权限访问,应该有多个安全控制点来增加攻击难度,并且在选择安全措施时应多样化。

在设计阶段就应当考虑将安全措施内建于系统中,这包括使用安全的默认设置、使用加密技术来保护敏感数据以及实现安全的网络架构。

4.3.2 系统加固与安全补丁管理

系统加固是一个持续的过程,需要定期检查系统配置、软件版本,并确保所有已知漏洞都已被修补。对于软件补丁的管理,应该有一个明确的流程,包括测试新补丁、部署补丁以及验证补丁的有效性。

操作系统和应用软件都应保持最新,且配置应遵循最小权限原则。例如,Web服务器不应运行不必要的服务,并且文件系统权限应严格控制,只赋予必需的访问权限。

mermaid流程图:安全补丁管理流程

graph LR

A[发现漏洞] --> B[评估影响]

B --> C[创建补丁测试计划]

C --> D[在测试环境中部署补丁]

D --> E[测试补丁]

E --> |验证补丁有效| F[在生产环境中部署补丁]

E --> |补丁无效| G[报告问题]

F --> H[验证补丁在生产环境的效果]

H --> I[更新安全补丁管理文档]上述流程图展示了一个典型的补丁管理流程,从发现漏洞到最终更新管理文档的完整步骤。每个步骤都需要严格的审查和批准,以确保补丁的应用不会引入新的问题。

5. Web安全的高级策略与持续防御

在这一章节中,我们将深入探讨Web安全的高级策略,以及如何实施持续防御来保护我们的应用不受恶意攻击。重点将放在渗透测试、安全事件响应、安全审计与代码审查,以及如何应用OWASP安全风险指南来提升整体的安全性。

5.1 渗透测试的重要性与实施流程

渗透测试是一种主动的安全评估方法,它模拟攻击者的行为对Web应用进行攻击尝试,以发现潜在的安全漏洞。

5.1.1 渗透测试的规划与执行

在开始渗透测试之前,必须进行详尽的规划。规划阶段应包括确定测试范围、明确测试目标、选择合适的测试工具、制定测试计划以及与相关利益相关者沟通。

### 测试范围与目标

- 应用层面:前端、后端、API接口

- 基础设施层面:服务器、网络设备、数据库

### 测试计划

- 制定时间表:确定测试周期和关键里程碑

- 选择测试工具:如OWASP ZAP、Nessus等

- 定义风险评估矩阵:用于评估漏洞的严重性和优先级执行阶段则涉及到实际操作,包括漏洞扫描、手动测试、漏洞验证和安全控制测试。

5.1.2 测试结果的分析与报告

测试完成后,对结果进行分析并撰写详细的报告至关重要。报告应详细说明发现的漏洞、影响、修复建议和风险评估。

### 报告内容

- 概述:测试范围、目标和方法

- 漏洞详细信息:描述、影响、修复建议

- 总结:测试结果概览和风险等级

- 附件:详细的测试数据、日志和截图5.2 安全事件的响应与处理机制

在Web安全防御中,一旦发生安全事件,能够及时有效地进行响应至关重要。

5.2.1 安全事件的检测与通知

安全事件的检测通常依赖于入侵检测系统(IDS)、安全信息与事件管理(SIEM)系统以及网络监控工具。

### 关键安全事件指标

- 未授权访问尝试

- 系统性能异常

- 数据泄露迹象在检测到安全事件后,应立即启动预定义的响应计划,包括通知程序以及报警机制。

5.2.2 应急响应团队的建设和训练

为了确保有效的安全事件响应,建立专门的应急响应团队是必须的。团队成员应具备必要的知识和技能,并定期进行培训和模拟演练。

### 响应团队角色和职责

- 安全分析师:负责事件检测和初步分析

- 法务顾问:处理法律和合规性问题

- 技术专家:负责漏洞修复和系统恢复5.3 安全审计与代码审查的方法论

安全审计和代码审查是发现和修复安全问题的重要手段。

5.3.1 审计工具的选择与运用

选择合适的审计工具可以帮助团队更高效地完成审计工作。一些流行的工具包括Fortify、Checkmarx等。

### 审计工具特性

- 代码覆盖率:审计的代码比例

- 漏洞检测能力:支持的漏洞类型

- 集成与兼容性:与现有工作流程的整合5.3.2 代码审查的流程与技巧

代码审查是一个系统的过程,需要遵循一定的流程,并运用一些有效的技巧,以确保审查的全面性和深度。

### 审查流程

1. 定义审查目标和标准

2. 选择适当的审查人员

3. 分配审查任务

4. 进行代码审查

5. 记录审查结果并跟踪修复5.4 安全编码原则和OWASP安全风险指南

遵循业界最佳实践,特别是OWASP安全风险指南,可以显著降低应用的安全风险。

5.4.1 遵循OWASP十大安全风险

OWASP(开放Web应用程序安全项目)提供了Web应用程序十大安全风险的清单,称为OWASP Top Ten。开发者应该熟悉这些风险,并在开发过程中积极避免它们。

### OWASP十大安全风险

- 注入攻击

- 身份验证失败

- 敏感数据泄露

- XML外部实体(XXE)

- 失效的访问控制5.4.2 安全编码规范的应用与推广

为了实施安全编码,组织应该制定和推广一套全面的编码规范,从而在开发早期预防安全问题。

### 编码规范的关键点

- 输入验证和清洗

- 安全的API使用

- 密码存储和管理

- 安全配置和更新通过对这些高级策略的不断学习和应用,组织可以建立起更加健全的Web安全防护体系,进而有效应对各种安全威胁。

简介:Web安全涵盖客户端、服务器端及通信安全,重点在防范SQL注入、XSS攻击等常见威胁。本资源“Web安全深度剖析完整版”详细介绍了Web安全的基础概念、攻击类型、防御策略、WAF配置以及安全审计等实用知识,旨在帮助读者全面掌握Web应用的安全防护技能,提升专业安全测试能力,维护数字化时代的网络安全。

浙公网安备 33010602011771号

浙公网安备 33010602011771号